Depolama hesabı erişim anahtarlarını yönetme

Depolama hesabı oluşturduğunuzda, Azure bu hesap için iki 512 bit depolama hesabı erişim anahtarı oluşturur. Bu anahtarlar, Paylaşılan Anahtar yetkilendirmesi aracılığıyla veya paylaşılan anahtarla imzalanan SAS belirteçleri aracılığıyla depolama hesabınızdaki verilere erişimi yetkilendirmek için kullanılabilir.

Microsoft, erişim anahtarlarınızı yönetmek için Azure Key Vault kullanmanızı ve anahtarlarınızı düzenli olarak döndürmenizi ve yeniden oluşturmanızı önerir. Azure Key Vault'un kullanılması, uygulamalarınızda kesinti yaşamadan anahtarlarınızı döndürmenizi kolaylaştırır. Ayrıca anahtarlarınızı el ile de döndürebilirsiniz.

Önemli

En iyi güvenlik için Microsoft, mümkün olduğunca blob, kuyruk ve tablo verilerine karşı istekleri yetkilendirmek için yönetilen kimliklerle Microsoft Entra Id kullanılmasını önerir. Microsoft Entra Kimliği ve yönetilen kimliklerle yetkilendirme, Paylaşılan Anahtar yetkilendirmesi üzerinden üstün güvenlik ve kullanım kolaylığı sağlar. Yönetilen kimlikler hakkında daha fazla bilgi edinmek için bkz . Azure kaynakları için yönetilen kimlikler nedir? Bir .NET uygulaması için yönetilen kimliği etkinleştirme ve kullanma örneği için bkz . .NET ile Azure'da barındırılan uygulamaların Kimliğini Azure kaynaklarından doğrulama.

Şirket içi uygulamalar gibi Azure dışında barındırılan kaynaklar için Azure Arc aracılığıyla yönetilen kimlikleri kullanabilirsiniz. Örneğin, Azure Arc özellikli sunucularda çalışan uygulamalar, Azure hizmetlerine bağlanmak için yönetilen kimlikleri kullanabilir. Daha fazla bilgi edinmek için bkz . Azure Arc özellikli sunucularla Azure kaynaklarında kimlik doğrulaması.

Paylaşılan erişim imzalarının (SAS) kullanıldığı senaryolar için Microsoft, kullanıcı temsilcisi SAS'sini kullanmanızı önerir. Kullanıcı temsilcisi SAS'sinin güvenliği hesap anahtarı yerine Microsoft Entra kimlik bilgileriyle sağlanır. Paylaşılan erişim imzaları hakkında bilgi edinmek için bkz . Paylaşılan erişim imzalarıyla verilere sınırlı erişim verme. .NET ile kullanıcı temsilcisi SAS oluşturma ve kullanma örneği için bkz . .NET ile blob için kullanıcı temsilcisi SAS'i oluşturma.

Erişim anahtarlarınızı koruma

Depolama hesabı erişim anahtarları, depolama hesabı verilerine tam erişim ve SAS belirteçleri oluşturma olanağı sağlar. Erişim anahtarlarınızı korumak için her zaman dikkatli olun. Anahtarlarınızı güvenli bir şekilde yönetmek ve döndürmek için Azure Key Vault'ı kullanın. Paylaşılan anahtara erişim, kullanıcıya depolama hesabının verilerine tam erişim verir. Paylaşılan anahtarlara erişim dikkatle sınırlanmalı ve izlenmelidir. Microsoft Entra Id tabanlı yetkilendirmenin kullanılamadığı senaryolarda sınırlı erişim kapsamına sahip kullanıcı temsilcisi SAS belirteçleri kullanın. Erişim anahtarlarını sabit kodlamaktan veya başkalarının erişebileceği herhangi bir yerde düz metin olarak kaydetmekten kaçının. Ele geçirilmiş olabileceklerini düşünüyorsanız anahtarlarınızı döndürün.

Önemli

Kullanıcıların Paylaşılan Anahtar ile depolama hesabınızdaki verilere erişmesini önlemek için, depolama hesabı için Paylaşılan Anahtar yetkilendirmesine izin verilmiyebilirsiniz. En düşük ayrıcalıklara sahip verilere ayrıntılı erişim, en iyi güvenlik uygulaması olarak önerilir. OAuth'u destekleyen senaryolar için yönetilen kimlikleri kullanan Microsoft Entra Id tabanlı yetkilendirme kullanılmalıdır. SMB üzerinden Azure Dosyalar için Kerberos veya SMTP kullanılmalıdır. REST üzerinden Azure Dosyalar için SAS belirteçleri kullanılabilir. Yanlışlıkla kullanılmasını önlemek için gerekli değilse paylaşılan anahtar erişimi devre dışı bırakılmalıdır. Daha fazla bilgi için bkz . Azure Depolama hesabı için Paylaşılan Anahtar yetkilendirmesini engelleme.

Azure Depolama hesabını Microsoft Entra Koşullu Erişim ilkeleriyle korumak için, depolama hesabı için Paylaşılan Anahtar yetkilendirmesine izin vermemelisiniz.

Paylaşılan anahtar erişimini devre dışı bırakmışsanız ve tanılama günlüklerinde Paylaşılan Anahtar yetkilendirmesinin bildirildiğini görüyorsanız, bu, depolama alanına erişmek için güvenilen erişimin kullanıldığını gösterir. Diğer ayrıntılar için bkz . Microsoft Entra kiracınızda kayıtlı kaynaklar için güvenilir erişim.

Hesap erişim anahtarlarını görüntüleme

Hesap erişim anahtarlarınızı Azure portalı, PowerShell veya Azure CLI ile görüntüleyebilir ve kopyalayabilirsiniz. Azure portalı, depolama hesabınız için kopyalayabileceğiniz bir bağlantı dizesi de sağlar.

Azure portalından depolama hesabı erişim anahtarlarınızı veya bağlantı dizesi görüntülemek ve kopyalamak için:

Güvenlik + ağ altında Erişim anahtarları'nı seçin. Hesap erişim anahtarlarınız ve her bir anahtar için tam bağlantı dizesi görüntülenir.

Erişim anahtarlarınızı ve bağlantı dizesi göstermek ve değerleri kopyalamak için düğmeleri etkinleştirmek için Anahtarları göster'i seçin.

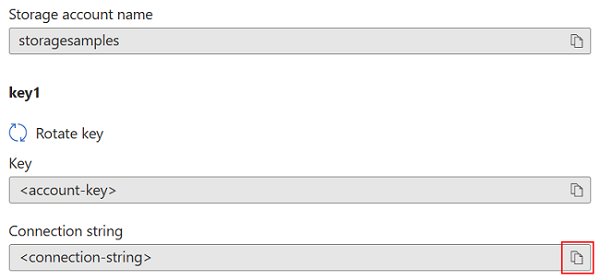

anahtar1'in altında Anahtar değerini bulun. Hesap anahtarını kopyalamak için Kopyala düğmesini seçin.

Alternatif olarak, bağlantı dizesi tamamını kopyalayabilirsiniz. anahtar1'in altında Bağlantı dizesi değerini bulun. bağlantı dizesi kopyalamak için Kopyala düğmesini seçin.

Azure Depolama'ya erişmek için iki anahtardan birini kullanabilirsiniz, ancak genel olarak ilk anahtarı kullanmak ve anahtarları döndürürken ikinci anahtarın kullanımını ayırmak iyi bir uygulamadır.

Bir hesabın erişim anahtarlarını görüntülemek veya okumak için kullanıcının Hizmet Yöneticisi olması veya Microsoft.Storage/storageAccounts/listkeys/action içeren bir Azure rolüne atanması gerekir. Bu eylemi içeren bazı Azure yerleşik rolleri Sahip, Katkıda Bulunan ve Depolama Hesabı Anahtarı Operatör Hizmeti Rolü rolleridir. Hizmet Yöneticisi rolü hakkında daha fazla bilgi için bkz . Azure rolleri, Microsoft Entra rolleri ve klasik abonelik yöneticisi rolleri. Azure Depolama'nın yerleşik rolleri hakkında ayrıntılı bilgi için Azure RBAC için Azure yerleşik rolleri bölümündeki Depolama bölümüne bakın.

Erişim anahtarlarınızı yönetmek için Azure Key Vault kullanma

Microsoft, erişim anahtarlarınızı yönetmek ve döndürmek için Azure Key Vault'u kullanmanızı önerir. Uygulamanız anahtarlarınıza Key Vault'ta güvenli bir şekilde erişebilir, böylece bunları uygulama kodunuzla depolamaktan kaçınabilirsiniz. Anahtar yönetimi için Key Vault kullanma hakkında daha fazla bilgi için aşağıdaki makalelere bakın:

- Azure Key Vault ve PowerShell ile depolama hesabı anahtarlarını yönetme

- Azure Key Vault ve Azure CLI ile depolama hesabı anahtarlarını yönetme

Erişim anahtarlarını el ile döndürme

Microsoft, depolama hesabınızın güvenli kalmasına yardımcı olmak için erişim anahtarlarınızı düzenli aralıklarla döndürmenizi önerir. Mümkünse erişim anahtarlarınızı yönetmek için Azure Key Vault'ı kullanın. Key Vault kullanmıyorsanız anahtarlarınızı el ile döndürmeniz gerekir.

Anahtarlarınızı döndürebilmeniz için iki erişim anahtarı atanır. İki anahtara sahip olmak, uygulamanızın işlem boyunca Azure Depolama'ya erişimi sürdürmesini sağlar.

Uyarı

Erişim anahtarlarınızı yeniden oluşturma işlemi, depolama hesabı anahtarına bağımlı olan tüm uygulamaları veya Azure hizmetlerini etkileyebilir. Depolama hesabına erişmek için hesap anahtarını kullanan tüm istemcilerin medya hizmetleri, bulut, masaüstü ve mobil uygulamalar ve Azure Depolama Gezgini gibi Azure Depolama için grafik kullanıcı arabirimi uygulamaları gibi yeni anahtarı kullanacak şekilde güncelleştirilmesi gerekir.

Buna ek olarak, erişim anahtarlarını döndürme veya yeniden oluşturma, bu anahtara göre oluşturulan paylaşılan erişim imzalarını (SAS) iptal eder. Erişim anahtarı döndürmeden sonra, uygulamalarda kesinti yaşanmasını önlemek için hesap ve hizmet SAS belirteçlerini yeniden oluşturmanız gerekir. Kullanıcı temsilcisi SAS belirteçlerinin Microsoft Entra kimlik bilgileriyle güvenli hale getirildiğini ve anahtar döndürmeden etkilenmediğini unutmayın.

Erişim anahtarlarını el ile döndürmeyi planlıyorsanız, Microsoft bir anahtar süre sonu ilkesi ayarlamanızı önerir. Daha fazla bilgi için bkz . Anahtar süre sonu ilkesi oluşturma.

Anahtar süre sonu ilkesini oluşturduktan sonra, Azure İlkesi kullanarak bir depolama hesabının anahtarlarının önerilen aralık içinde döndürülmüş olup olmadığını izleyebilirsiniz. Ayrıntılar için bkz . Anahtar süre sonu ilkesi ihlallerini denetleme.

Azure portalında depolama hesabı erişim anahtarlarınızı döndürmek için:

- Depolama hesabının ikincil erişim anahtarına başvurmak için uygulama kodunuzdaki bağlantı dizesi güncelleştirin.

- Azure portalında depolama hesabınıza gidin.

- Güvenlik + ağ altında Erişim anahtarları'nı seçin.

- Depolama hesabınızın birincil erişim anahtarını yeniden oluşturmak için birincil erişim anahtarının yanındaki Yeniden Oluştur düğmesini seçin.

- Yeni birincil erişim anahtarını referans olarak kullanmak için bağlantı dizelerini güncelleştirin.

- İkincil erişim anahtarını da aynı şekilde yeniden oluşturun.

Dikkat

Microsoft, tüm uygulamalarınızdaki anahtarlardan yalnızca birini aynı anda kullanmanızı önerir. Bazı yerlerde Anahtar 1 ve bazı yerlerde Anahtar 2 kullanıyorsanız, bazı uygulamaların erişimi kaybetmeden anahtarlarınızı döndüremezsiniz.

Bir hesabın erişim anahtarlarını döndürmek için kullanıcının Hizmet Yöneticisi olması veya Microsoft.Storage/storageAccounts/regeneratekey/action öğesini içeren bir Azure rolüne atanması gerekir. Bu eylemi içeren bazı Azure yerleşik rolleri Sahip, Katkıda Bulunan ve Depolama Hesabı Anahtarı Operatör Hizmeti Rolü rolleridir. Hizmet Yöneticisi rolü hakkında daha fazla bilgi için bkz . Azure rolleri, Microsoft Entra rolleri ve klasik abonelik yöneticisi rolleri. Azure Depolama için Azure yerleşik rolleri hakkında ayrıntılı bilgi için Azure RBAC için Azure yerleşik rolleri bölümündeki Depolama bölümüne bakın.

Anahtar süre sonu ilkesi oluşturma

Anahtar süre sonu ilkesi, hesap erişim anahtarlarının döndürülmesi için bir anımsatıcı ayarlamanıza olanak tanır. Belirtilen aralık geçtiyse ve anahtarlar henüz döndürülmediyse anımsatıcı görüntülenir. Anahtar süre sonu ilkesi oluşturduktan sonra, hesap erişim anahtarlarının düzenli olarak döndürülmesini sağlamak için depolama hesaplarınızı uyumluluk açısından izleyebilirsiniz.

Not

Anahtar süre sonu ilkesi oluşturabilmeniz için önce hesap erişim anahtarlarınızın her birini en az bir kez döndürmeniz gerekebilir.

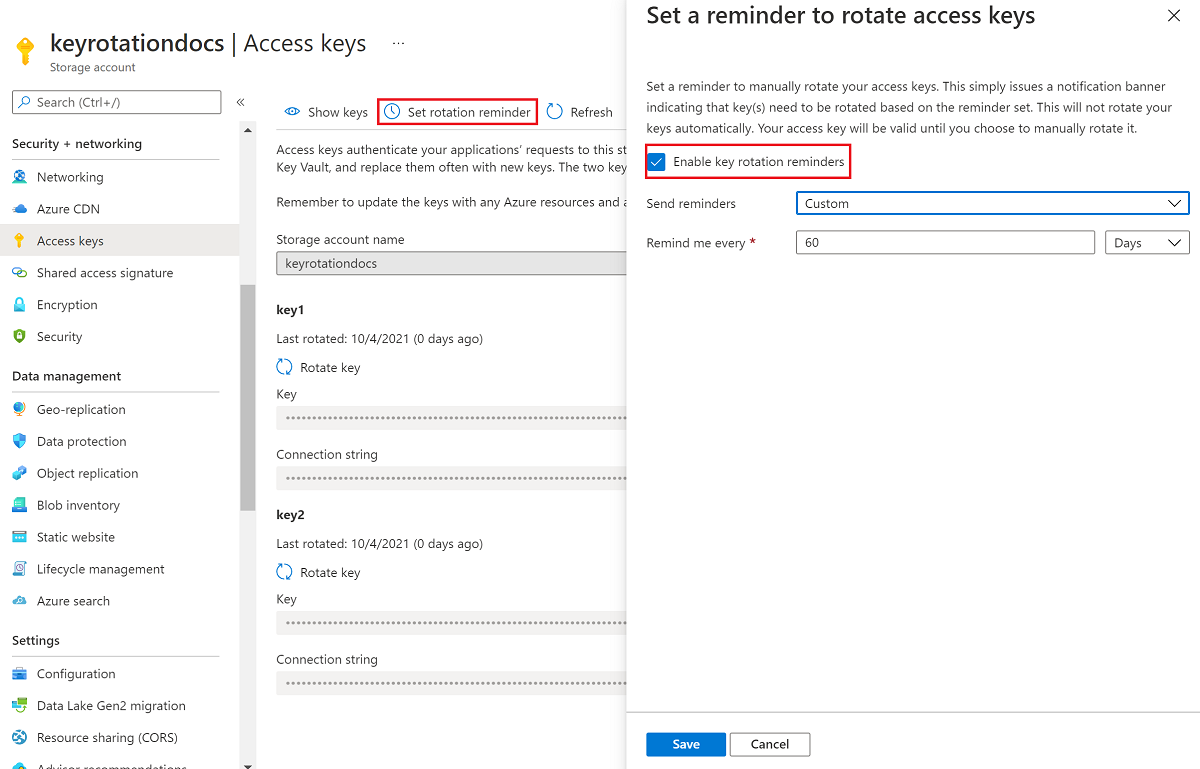

Azure portalında anahtar süre sonu ilkesi oluşturmak için:

- Azure portalında depolama hesabınıza gidin.

- Güvenlik + ağ altında Erişim anahtarları'nı seçin. Hesap erişim anahtarlarınız ve her bir anahtar için tam bağlantı dizesi görüntülenir.

- Döndürme anımsatıcısı ayarla düğmesini seçin. Döndürme anımsatıcısını ayarla düğmesi griyse, tuşlarınızın her birini döndürmeniz gerekir. Anahtarları döndürmek için Erişim tuşlarını el ile döndürme başlığında açıklanan adımları izleyin.

- Erişim anahtarlarını döndürmek için anımsatıcı ayarla bölümünde Anahtar döndürme anımsatıcılarını etkinleştir onay kutusunu seçin ve anımsatıcı için bir sıklık ayarlayın.

- Kaydet'i seçin.

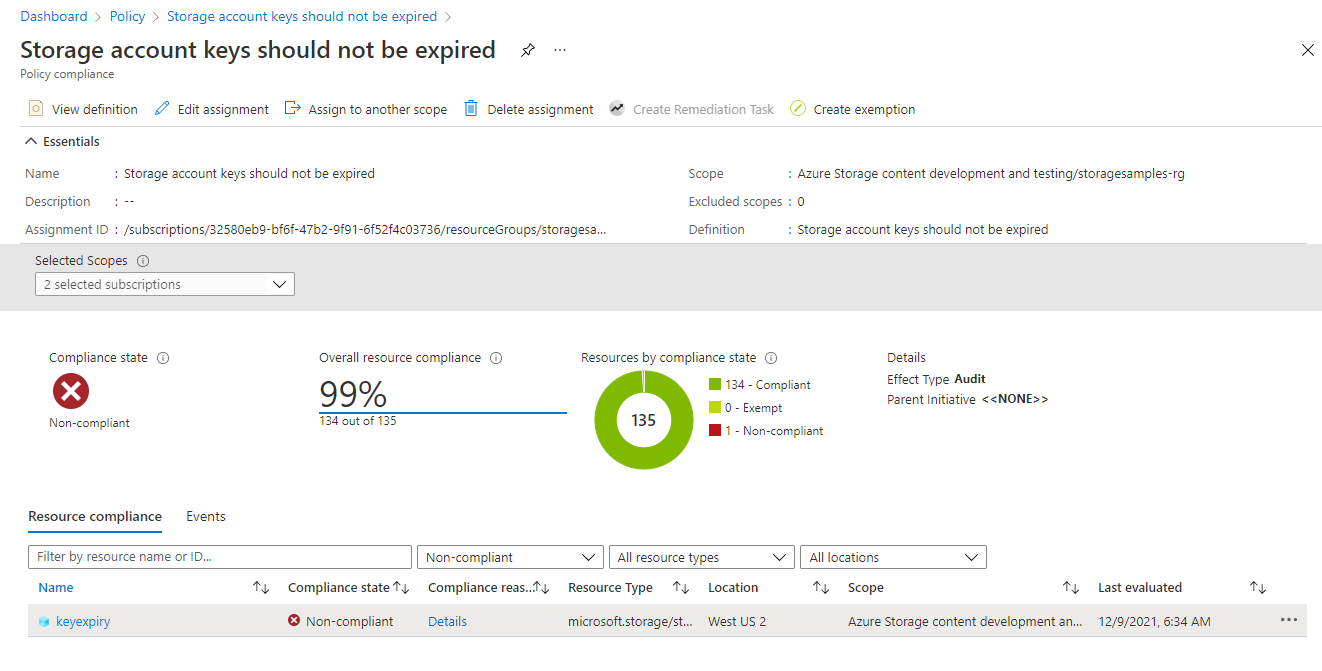

Anahtar süre sonu ilkesi ihlallerini denetleme

Hesap erişim anahtarlarının önerilen süre içinde döndürülmesini sağlamak için depolama hesaplarınızı Azure İlkesi ile izleyebilirsiniz. Azure Depolama, depolama hesabı erişim anahtarlarının süresinin dolmadığından emin olmak için yerleşik bir ilke sağlar. Yerleşik ilke hakkında daha fazla bilgi için bkz. Yerleşik ilke tanımları listesi bölümünde Depolama hesabı anahtarlarının süresi dolmamalıdır.

Kaynak kapsamı için yerleşik ilkeyi atama

Yerleşik ilkeyi Azure portalında uygun kapsama atamak için şu adımları izleyin:

Azure portalında, Azure İlkesi panosunu görüntülemek için İlke'yi arayın.

Yazma bölümünde Atamalar'ı seçin.

İlke ata'yı seçin.

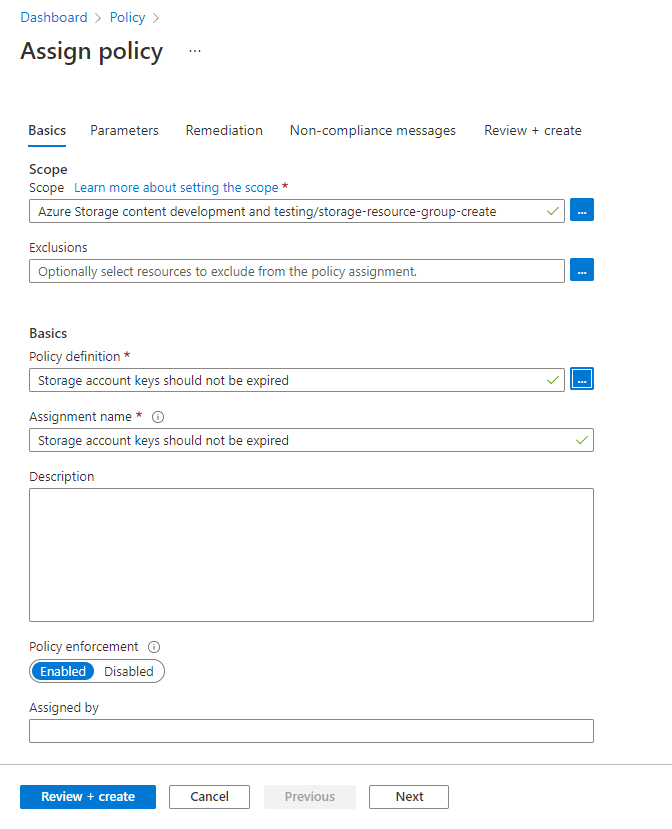

İlke ata sayfasının Temel Bilgiler sekmesinde, Kapsam bölümünde ilke atamasının kapsamını belirtin. Aboneliği ve isteğe bağlı kaynak grubunu seçmek için Diğer düğmesini seçin.

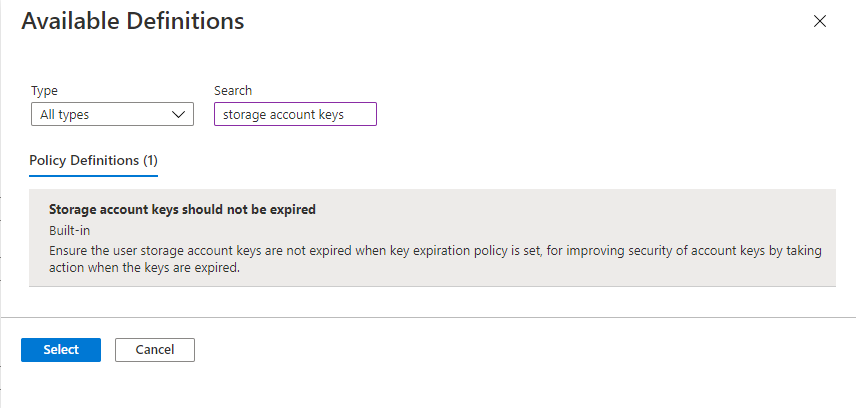

İlke tanımı alanı için Diğer düğmesini seçin ve Arama alanına depolama hesabı anahtarlarını girin. Depolama hesabı anahtarlarının süresi dolmamalıdır adlı ilke tanımını seçin.

İlke tanımını belirtilen kapsama atamak için Gözden geçir + oluştur'u seçin.

Anahtar süre sonu ilkesiyle uyumluluğu izleme

Depolama hesaplarınızın anahtar süre sonu ilkesiyle uyumluluğunu izlemek için şu adımları izleyin:

Azure İlkesi panosunda, ilke atamasında belirttiğiniz kapsam için yerleşik ilke tanımını bulun. Yerleşik ilkeyi filtrelemek için Arama kutusunda Depolama hesabı anahtarlarının süresi dolmamalıdır araması yapabilirsiniz.

İstenen kapsama sahip ilke adını seçin.

Yerleşik ilkenin İlke atama sayfasında Uyumluluğu görüntüle'yi seçin. Belirtilen abonelik ve kaynak grubundaki ilke gereksinimlerini karşılamayan tüm depolama hesapları uyumluluk raporunda görünür.

Depolama hesabını uyumlu hale getirmek için hesap erişim anahtarlarını döndürün.