Azure Synapse Analytics çalışma alanları için veri sızdırma koruması

Bu makalede Azure Synapse Analytics'te veri sızdırma koruması açıklanmaktadır

Synapse çalışma alanlarından veri çıkışını güvenli hale getirme

Azure Synapse Analytics çalışma alanları, veri sızdırma korumasını etkinleştirmeyi destekler. Sızdırma koruması sayesinde Azure kaynaklarınıza erişen ve hassas verileri kuruluşunuzun kapsamı dışındaki konumlarla paylaşırken kötü amaçlı iç tehditlere karşı koruma sağlayabilirsiniz. Çalışma alanı oluşturulurken, çalışma alanını yönetilen bir sanal ağ ve veri sızdırmaya karşı ek koruma ile yapılandırmayı seçebilirsiniz. Yönetilen sanal ağ ile bir çalışma alanı oluşturulduğunda, Yönetilen sanal ağda Veri tümleştirmesi ve Spark kaynakları dağıtılır. Çalışma alanının ayrılmış SQL havuzları ve sunucusuz SQL havuzları çok kiracılı özelliklere sahiptir ve bu nedenle yönetilen sanal ağın dışında bulunması gerekir. Veri sızdırma koruması olan çalışma alanları için, yönetilen sanal ağ içindeki kaynaklar her zaman yönetilen özel uç noktalar üzerinden iletişim kurar. Veri sızdırma koruması etkinleştirildiğinde, giriş trafiği veri sızdırma koruması tarafından denetlenmediğinden Synapse SQL kaynakları OPENROWSETS veya EXTERNAL TABLE kullanarak yetkili Azure Depolama bağlanabilir ve sorgulayabilir. Ancak CREATE EXTERNAL TABLE AS SELECT aracılığıyla çıkış trafiği, veri sızdırma koruması tarafından denetlenecektir.

Not

Çalışma alanı oluşturulduktan sonra yönetilen sanal ağ ve veri sızdırma koruması için çalışma alanı yapılandırmasını değiştiremezsiniz.

Synapse çalışma alanı veri çıkışını onaylanan hedeflere yönetme

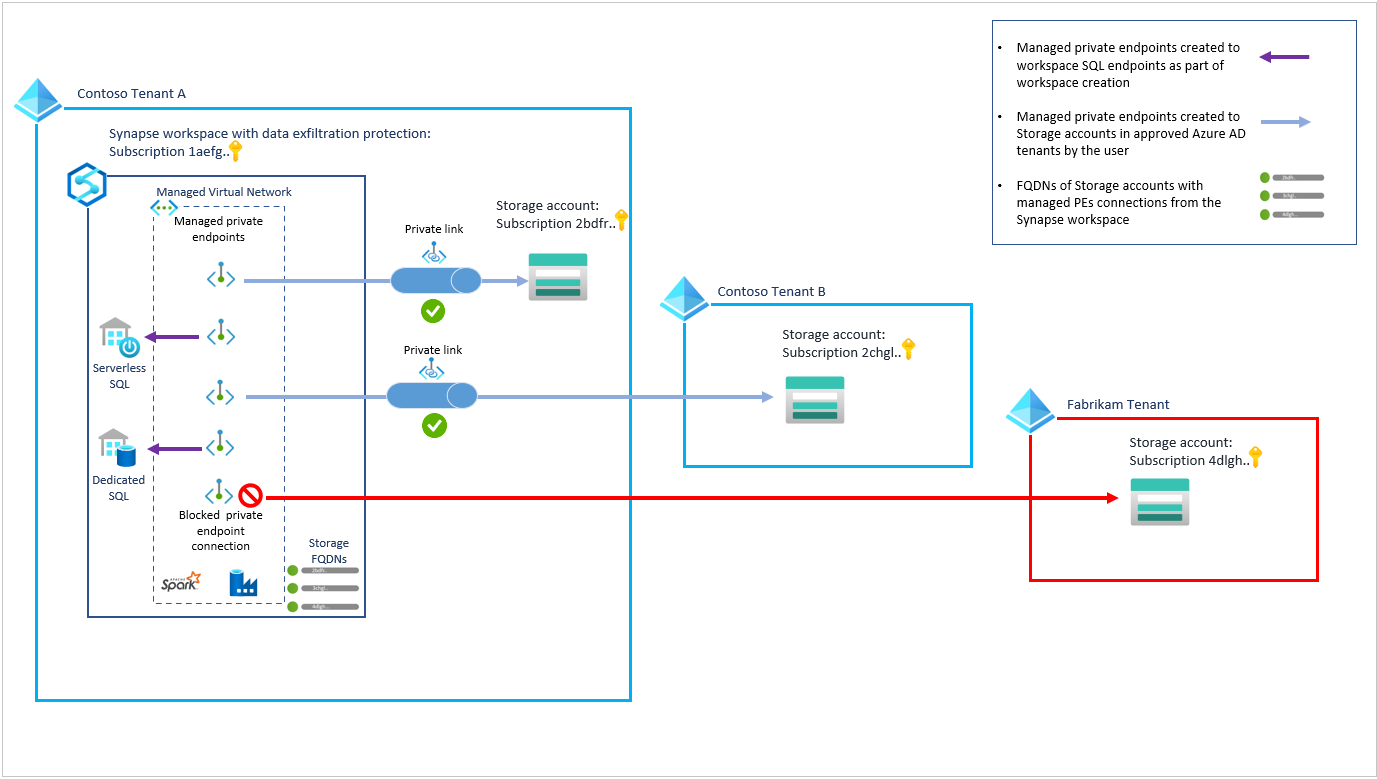

Veri sızdırma koruması etkinleştirilerek çalışma alanı oluşturulduktan sonra, çalışma alanı kaynağının sahipleri çalışma alanı için onaylanmış Microsoft Entra kiracılarının listesini yönetebilir. Çalışma alanında doğru izinlere sahip kullanıcılar Synapse Studio'yu kullanarak çalışma alanının onaylı Microsoft Entra kiracılarındaki kaynaklara yönetilen özel uç nokta bağlantı istekleri oluşturabilir. Kullanıcı onaylanmamış bir kiracıdaki bir kaynağa özel uç nokta bağlantısı oluşturmayı denerse yönetilen özel uç nokta oluşturma engellenir.

Veri sızdırma koruması etkinleştirilmiş örnek çalışma alanı

Synapse çalışma alanları için veri sızdırma korumasını göstermek için bir örnek kullanalım. Contoso'nun A Kiracısı ve B Kiracısı'nda Azure kaynakları vardır ve bu kaynakların güvenli bir şekilde bağlanması gerekir. A Kiracısı'nda B Kiracısı onaylı bir Microsoft Entra kiracısı olarak eklenmiş bir Synapse çalışma alanı oluşturulmuştur. Diyagramda, Depolama hesabı sahipleri tarafından onaylanan A Kiracısı ve B Kiracısı'ndaki Azure Depolama hesaplarına yönelik özel uç nokta bağlantıları gösterilmektedir. Diyagramda engellenen özel uç nokta oluşturma işlemi de gösterilmiştir. Bu özel uç noktanın oluşturulması, Contoso'nun çalışma alanı için onaylanmış bir Microsoft Entra kiracısı olmayan Fabrikam Microsoft Entra kiracısında bir Azure Depolama hesabını hedeflediği için engellendi.

Önemli

Çalışma alanının kiracısı dışındaki kiracılardaki kaynakların SQL havuzlarının bunlara bağlanması için engelleyici güvenlik duvarı kuralları olmamalıdır. Spark kümeleri gibi çalışma alanının yönetilen sanal ağındaki kaynaklar, güvenlik duvarı korumalı kaynaklara yönetilen özel bağlantılar üzerinden bağlanabilir.

Sonraki Adımlar

Veri sızdırma koruması etkin bir çalışma alanı oluşturmayı öğrenin

Yönetilen çalışma alanı Sanal Ağ hakkında daha fazla bilgi edinin

Yönetilen özel uç noktalar hakkında daha fazla bilgi edinin

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin