Azure VM'ler için otomatik VM konuk yama uygulama

Dikkat

Bu makalede, Kullanım Süresi Sonu (EOL) durumuna yakın bir Linux dağıtımı olan CentOS'a başvuruda bulunur. Lütfen kullanımınızı göz önünde bulundurun ve uygun şekilde planlayın. Daha fazla bilgi için bkz . CentOS Kullanım Süresi Sonu kılavuzu.

Şunlar için geçerlidir: ✔️ Linux VM'leri ✔️ Windows VM'leri ✔️ Esnek ölçek kümeleri

Azure VM'leriniz için otomatik VM konuk düzeltme eki uygulama özelliğinin etkinleştirilmesi, güvenlik uyumluluğunu korumak için sanal makinelere güvenli ve otomatik olarak düzeltme eki uygulama ve VM'lerin patlama yarıçapını sınırlama yoluyla güncelleştirme yönetimini kolaylaştırmaya yardımcı olur.

Otomatik VM konuk düzeltme eki uygulama aşağıdaki özelliklere sahiptir:

- Kritik veya Güvenlik olarak sınıflandırılan düzeltme ekleri otomatik olarak indirilir ve VM'ye uygulanır.

- Yamalar, VM'nin saat dilimindeki IaaS VM'leri için yoğun olmayan saatlerde uygulanır.

- Yamalar VMSS Flex için tüm saatler boyunca uygulanır.

- Düzeltme eki düzenleme Azure tarafından yönetilir ve düzeltme ekleri kullanılabilirlik öncelikli ilkelere göre uygulanır.

- Platform sistem durumu sinyalleri aracılığıyla belirlenen sanal makine durumu, düzeltme eki uygulama hatalarını algılamak için izlenir.

- Uygulama durumu, Uygulama Durumu uzantısı aracılığıyla izlenebilir.

- Tüm VM boyutları için çalışır.

Otomatik VM konuk düzeltme eki uygulama nasıl çalışır?

Vm'de otomatik VM konuk düzeltme eki uygulama etkinse, kullanılabilir Kritik ve Güvenlik düzeltme ekleri indirilir ve VM'ye otomatik olarak uygulanır. Bu mekanizma her ay yeni yamalar çıktıkça otomatik olarak devreye girer. Yamalar otomatik olarak değerlendirilip yüklenir ve gerekli durumlarda VM'nin yeniden başlatılması da buna dahildir.

VM, ilgili VM için geçerli düzeltme eklerini belirlemek üzere herhangi bir 30 günlük süre içinde düzenli olarak birkaç günde bir ve birden çok kez değerlendirilir. Yamalar vm için yoğun olmayan saatlerde vm'ye herhangi bir gün yüklenebilir. Bu otomatik değerlendirme, eksik düzeltme eklerinin mümkün olan en erken fırsatta bulunmasını sağlar.

Düzeltme ekleri, aşağıda açıklanan kullanılabilirlik öncelikli düzenlemenin ardından aylık düzeltme eki yayınlarından sonraki 30 gün içinde yüklenir. Düzeltme ekleri yalnızca VM'nin saat dilimine bağlı olarak yoğun olmayan saatlerde yüklenir. Düzeltme eklerinin otomatik olarak yüklenmesi için vm yoğun olmayan saatlerde çalışıyor olmalıdır. Bir VM düzenli değerlendirme sırasında kapatılırsa, VM otomatik olarak değerlendirilir ve vm'nin açık olduğu sonraki düzenli değerlendirme sırasında (genellikle birkaç gün içinde) ilgili düzeltme ekleri otomatik olarak yüklenir.

Tanım güncelleştirmeleri ve Kritik veya Güvenlik olarak sınıflandırılmamış diğer düzeltme ekleri, otomatik VM konuk düzeltme eki uygulama yoluyla yüklenmez. Düzeltme eklerini diğer düzeltme eki sınıflandırmalarıyla yüklemek veya kendi özel bakım pencerenizde düzeltme eki yüklemesini zamanlamak için Güncelleştirme Yönetimi'ni kullanabilirsiniz.

IaaS VM'leri için müşteriler vm'leri otomatik VM konuk düzeltme eki uygulamayı etkinleştirecek şekilde yapılandırmayı seçebilir. Bu, güncelleştirilmiş düzeltme ekini alan VM'lerin patlama yarıçapını sınırlandırır ve VM'lerin düzenlemeli güncelleştirmesini yapar. Hizmet ayrıca güncelleştirmeyle ilgili sorunları algılamak için sistem durumu izlemesi sağlar.

Kullanılabilirlik öncelikli Güncelleştirmeler

Düzeltme eki yükleme işlemi, otomatik VM konuk düzeltme eki uygulama özelliğinin etkinleştirildiği tüm VM'ler için Azure tarafından genel olarak düzenleniyor. Bu düzenleme, Azure tarafından sağlanan farklı kullanılabilirlik düzeylerinde kullanılabilirlik öncelikli ilkeleri izler.

Güncelleştirmeden geçen bir grup sanal makine için Azure platformu güncelleştirmeleri düzenler:

Bölgeler arasında:

- Aylık güncelleştirme, genel dağıtım hatalarını önlemek için azure genelinde aşamalı olarak düzenleniyor.

- Bir aşamanın bir veya daha fazla bölgesi olabilir ve bir güncelleştirme yalnızca bir aşama güncelleştirmesindeki uygun VM'ler başarılı olursa sonraki aşamalara geçer.

- Coğrafi olarak eşleştirilmiş bölgeler eşzamanlı olarak güncelleştirilmez ve aynı bölgesel aşamada olamaz.

- Güncelleştirmenin başarısı, VM'nin sistem durumu güncelleştirme sonrası izlenerek ölçülür. VM Sistem Durumu, VM'nin platform sistem durumu göstergeleri aracılığıyla izlenir.

Bir bölge içinde:

- Farklı Kullanılabilirlik Alanları vm'ler aynı güncelleştirmeyle eşzamanlı olarak güncelleştirilmez.

- Kullanılabilirlik kümesinin parçası olmayan VM'ler, abonelikteki tüm VM'ler için eşzamanlı güncelleştirmelerden kaçınmak için en iyi çaba temelinde toplu olarak çalıştırılır.

Kullanılabilirlik kümesi içinde:

- Ortak kullanılabilirlik kümesindeki tüm VM'ler eşzamanlı olarak güncelleştirilmez.

- Ortak bir kullanılabilirlik kümesindeki VM'ler Güncelleştirme Etki Alanı sınırları içinde güncelleştirilir ve birden çok Güncelleştirme Etki Alanındaki VM'ler eşzamanlı olarak güncelleştirilmez.

Bölgeler arasında, bir bölge içinde veya kullanılabilirlik kümesinde düzeltme eki uygulanan VM'lerin kapsamını daraltmak, düzeltme ekinin patlama yarıçapını sınırlar. Sistem durumu izleme ile olası sorunlar tüm filoyu etkilemeden işaretlenir.

Belirli bir VM aylık düzeltme eki uygulama döngüleri arasında farklı bir toplu işlemle seçilebileceği için, belirli bir VM için düzeltme eki yükleme tarihi aydan aya değişebilir.

Hangi düzeltme ekleri yüklenir?

Yüklenen düzeltme ekleri, VM'nin dağıtım aşamasına bağlıdır. Her ay, tek bir VM için değerlendirilen tüm güvenlik ve kritik düzeltme eklerinin bu VM için yüklendiği yeni bir genel dağıtım başlatılır. Dağıtım, tüm Azure bölgelerinde toplu olarak düzenlenir (yukarıdaki kullanılabilirlik öncelikli düzeltme eki uygulama bölümünde açıklanmıştır).

Tam olarak yüklenecek düzeltme ekleri kümesi, işletim sistemi türü ve değerlendirme zamanlaması dahil olmak üzere VM yapılandırmasına göre değişir. Farklı bölgelerdeki iki özdeş VM'nin, düzeltme eki düzenleme farklı zamanlarda farklı bölgelere ulaştığında kullanılabilecek daha fazla veya daha az düzeltme eki varsa farklı düzeltme ekleri yüklenmesi mümkündür. Benzer şekilde, ancak daha az sıklıkta, aynı bölgedeki ancak farklı zamanlarda değerlendirilen VM'ler (farklı Kullanılabilirlik Alanı veya Kullanılabilirlik Kümesi toplu işlemleri nedeniyle) farklı düzeltme ekleri alabilir.

Otomatik VM Konuk Düzeltme Eki Uygulama düzeltme eki kaynağını yapılandırmadığından, ortak depo ve özel depo gibi farklı düzeltme eki kaynaklarına yapılandırılan iki benzer VM, yüklenen düzeltme eklerinin tam kümesinde de bir fark görebilir.

Sabit bir tempoda düzeltme ekleri yayınlayan işletim sistemi türleri için, işletim sisteminin genel deposuna yapılandırılan VM'ler bir ay içinde farklı dağıtım aşamalarında aynı düzeltme eklerini almayı bekleyebilir. Örneğin, genel Windows Update deposuna yapılandırılmış Windows VM'leri.

Her ay yeni bir dağıtım tetiklendiğinden, VM yoğun olmayan saatlerde açıksa her ay en az bir düzeltme eki dağıtımı alır. Bu işlem, SANAL makineye aylık olarak en son kullanılabilir güvenlik ve kritik düzeltme ekleri ile düzeltme eki uygulanmasını sağlar. Yüklü düzeltme ekleri kümesinde tutarlılık sağlamak için VM'lerinizi kendi özel depolarınızdan düzeltme eklerini değerlendirecek ve indirecek şekilde yapılandırabilirsiniz.

Desteklenen işletim sistemi görüntüleri

Önemli

Otomatik VM konuk düzeltme eki uygulama, isteğe bağlı düzeltme eki değerlendirmesi ve isteğe bağlı düzeltme eki yüklemesi yalnızca aşağıdaki desteklenen işletim sistemi görüntüleri listesinden yayımcı, teklif ve sku birleşimine sahip görüntülerden oluşturulan VM'lerde desteklenir. Özel görüntüler veya diğer yayımcı, teklif, sku bileşimleri desteklenmez. Düzenli aralıklarla daha fazla görüntü eklenir. SKU'nuzu listede göremiyor musunuz? Görüntü Desteği İsteğini göndererek destek isteyin.

| Publisher | İşletim Sistemi Teklifi | Sku |

|---|---|---|

| Canonical | UbuntuServer | 16.04-LTS |

| Canonical | UbuntuServer | 16.04.0-LTS |

| Canonical | UbuntuServer | 18.04-LTS |

| Canonical | UbuntuServer | 18.04-LTS-gen2 |

| Canonical | 0001-com-ubuntu-pro-bionic | pro-18_04-lts |

| Canonical | 0001-com-ubuntu-server-focal | 20_04-lts |

| Canonical | 0001-com-ubuntu-server-focal | 20_04-lts-gen2 |

| Canonical | 0001-com-ubuntu-pro-focal | pro-20_04-lts |

| Canonical | 0001-com-ubuntu-pro-focal | pro-20_04-lts-gen2 |

| Canonical | 0001-com-ubuntu-server-jammy | 22_04-lts |

| Canonical | 0001-com-ubuntu-server-jammy | 22_04-lts-gen2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-1 |

| microsoftcblmariner | cbl-mariner | 1-2. Nesil |

| microsoftcblmariner | cbl-mariner | cbl-mariner-2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-2-gen2 |

| RedHat | RHEL | 7.2, 7.3, 7.4, 7.5, 7.6, 7.7, 7.8, 7_9, 7-RAW, 7-LVM |

| RedHat | RHEL | 8, 8.1, 81gen2, 8.2, 82gen2, 8_3, 83-gen2, 8_4, 84-gen2, 8_5, 85-gen2, 8_6, 86-gen2, 8_7, 8-lvm, 8-lvm-gen2 |

| RedHat | RHEL | 9_0, 9_1, 9-lvm, 9-lvm-gen2 |

| RedHat | RHEL-RAW | 8-ham, 8-ham-gen2 |

| OpenLogic | CentOS | 7.2, 7.3, 7.4, 7.5, 7.6, 7.7, 7_8, 7_9, 7_9-gen2 |

| OpenLogic | centos-lvm | 7-lvm |

| OpenLogic | CentOS | 8.0, 8_1, 8_2, 8_3, 8_4, 8_5 |

| OpenLogic | centos-lvm | 8-lvm |

| SUSE | sles-12-sp5 | 1. nesil, 2. nesil |

| SUSE | sles-15-sp2 | 1. nesil, 2. nesil |

| MicrosoftWindowsServer | WindowsServer | 2008-R2-SP1 |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2016-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2016-Datacenter-Server-Core |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-with-containers |

| MicrosoftWindowsServer | WindowsServer | 2019-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2019-Datacenter-Core |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-with-containers |

| MicrosoftWindowsServer | WindowsServer | 2022-veri merkezi |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-core |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-core-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-core |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-core-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-smalldisk |

Düzeltme eki düzenleme modları

Azure'da VM'ler artık aşağıdaki düzeltme eki düzenleme modlarını destekliyor:

AutomaticByPlatform (Azure tarafından düzenlemeli düzeltme eki uygulama):

- Bu mod hem Linux hem de Windows VM'leri için desteklenir.

- Bu mod, sanal makine için otomatik VM konuk yama uygulama olanağı sağlar ve sonraki yama yüklemesi Azure tarafından düzenlenir.

- Yükleme işlemi sırasında bu mod vm'yi kullanılabilir düzeltme ekleri için değerlendirir ve ayrıntıları Azure Kaynak Grafı'a kaydeder. (önizleme)

- Bu mod, kullanılabilirlik öncelikli yamalar için gereklidir.

- Bu mod yalnızca yukarıdaki desteklenen işletim sistemi platformu görüntüleri kullanılarak oluşturulan VM'ler için desteklenir.

- Windows VM'leri için bu modun ayarlanması, yinelenenleri önlemek için Windows sanal makinesindeki yerel Otomatik Güncelleştirmeleri de devre dışı bırakır.

- Bu modu Linux VM'lerinde kullanmak için VM şablonunda özelliğini

osProfile.linuxConfiguration.patchSettings.patchMode=AutomaticByPlatformayarlayın. - Bu modu Windows VM'lerinde kullanmak için VM şablonunda özelliğini

osProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByPlatformayarlayın. - Bu modun etkinleştirilmesi, Software\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate Kayıt Defteri Anahtarını 1 olarak ayarlar

AutomaticByOS:

- Bu mod yalnızca Windows VM'leri için desteklenir.

- Bu mod, Windows sanal makinesinde Otomatik Güncelleştirmeler etkinleştirir ve düzeltme ekleri Otomatik Güncelleştirmeler aracılığıyla VM'ye yüklenir.

- Bu mod, kullanılabilirlik öncelikli düzeltme eki uygulama desteği sunmaz.

- Windows VM için başka bir düzeltme eki modu belirtilmezse bu mod varsayılan olarak ayarlanır.

- Bu modu Windows VM'lerinde kullanmak için özelliğini

osProfile.windowsConfiguration.enableAutomaticUpdates=trueayarlayın ve VM şablonunda özelliğiniosProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByOSayarlayın. - Bu modun etkinleştirilmesi, Software\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate Kayıt Defteri Anahtarını 0 olarak ayarlar

El ile:

- Bu mod yalnızca Windows VM'leri için desteklenir.

- Bu mod, Windows sanal makinesinde Otomatik Güncelleştirmeler devre dışı bırakır. CLI veya PowerShell kullanarak vm dağıtırken ayarı

--enable-auto-updatesfalseolarak da ayarlanırpatchModemanualve Otomatik Güncelleştirmeler devre dışı bırakılır. - Bu mod, kullanılabilirlik öncelikli düzeltme eki uygulama desteği sunmaz.

- Özel düzeltme eki uygulama çözümleri kullanılırken bu mod ayarlanmalıdır.

- Bu modu Windows VM'lerinde kullanmak için özelliğini

osProfile.windowsConfiguration.enableAutomaticUpdates=falseayarlayın ve VM şablonunda özelliğiniosProfile.windowsConfiguration.patchSettings.patchMode=Manualayarlayın. - Bu modun etkinleştirilmesi, Software\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate Kayıt Defteri Anahtarını 1 olarak ayarlar

ImageDefault:

- Bu mod yalnızca Linux VM'ler için desteklenir.

- Bu mod, kullanılabilirlik öncelikli düzeltme eki uygulama desteği sunmaz.

- Bu mod, VM'yi oluşturmak için kullanılan görüntüdeki varsayılan düzeltme eki uygulama yapılandırmasını kabul eder.

- Linux VM için başka bir düzeltme eki modu belirtilmezse bu mod varsayılan olarak ayarlanır.

- Bu modu Linux VM'lerinde kullanmak için VM şablonunda özelliğini

osProfile.linuxConfiguration.patchSettings.patchMode=ImageDefaultayarlayın.

Not

Windows VM'leri için özelliği osProfile.windowsConfiguration.enableAutomaticUpdates yalnızca VM ilk oluşturulduğunda ayarlanabilir. Bu, belirli yama modu geçişlerini etkiler. AutomaticByPlatform ve Manuel modlar arasında geçiş, osProfile.windowsConfiguration.enableAutomaticUpdates=false özelliği olan VM'lerde desteklenir. Benzer şekilde AutomaticByPlatform ve AutomaticByOS modları arasında geçiş yapmak, olan osProfile.windowsConfiguration.enableAutomaticUpdates=trueVM'lerde desteklenir. AutomaticByOS ve El ile modları arasında geçiş yapmak desteklenmez.

Azure, Azure Orchestration düzeltme eki uygulama için etkinleştirilmemiş olsa bile BIR VM'de Değerlendirme Modu'nu etkinleştirmenizi önerir. Bu, platformun bekleyen güncelleştirmeler için 24 saatte bir VM'yi değerlendirmesine ve ayrıntıları Azure Kaynak Grafı'a kaydetmesine olanak sağlar. (önizleme) Platform, makinenin istenen yama yapılandırma durumu uygulandığında veya onaylandığında birleştirilmiş sonuçları raporlamak için değerlendirme gerçekleştirir. Bu, 'Platform' tarafından başlatmalı değerlendirme olarak bildirilir.

Otomatik VM konuk düzeltme eki uygulama etkinleştirme gereksinimleri

- Sanal makinede Windows veya Linux için Azure VM Aracısı yüklü olmalıdır.

- Linux VM'leri için Azure Linux aracısı sürüm 2.2.53.1 veya üzeri olmalıdır. Geçerli sürüm gerekli sürümden düşükse Linux aracısını güncelleştirin.

- Windows VM'leri için Windows Update hizmetinin sanal makinede çalışıyor olması gerekir.

- Sanal makinenin yapılandırılmış güncelleştirme uç noktalarına erişebilmesi gerekir. Sanal makineniz Windows VM'leri için Linux veya Windows Server Update Services (WSUS) için özel depoları kullanacak şekilde yapılandırılmışsa, ilgili güncelleştirme uç noktalarının erişilebilir olması gerekir.

- İsteğe bağlı değerlendirme ve isteğe bağlı düzeltme eki uygulama gibi tüm işlevlere erişmek için İşlem API'si sürüm 2021-03-01 veya üzerini kullanın.

- Özel görüntüler şu anda desteklenmiyor.

- VMSS Esnek Düzenleme, Uygulama Durumu uzantısının yüklenmesini gerektirir. Bu, IaaS VM'leri için isteğe bağlıdır.

Otomatik VM konuk düzeltme eki uygulamayı etkinleştirme

Desteklenen bir platform görüntüsünden oluşturulan herhangi bir Windows veya Linux VM'de otomatik VM konuk düzeltme eki uygulama etkinleştirilebilir.

Linux VM'leri için REST API

Aşağıdaki örnekte, otomatik VM konuk düzeltme eki uygulama özelliğinin nasıl etkinleştirileceği açıklanmaktadır:

PUT on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine?api-version=2020-12-01`

{

"location": "<location>",

"properties": {

"osProfile": {

"linuxConfiguration": {

"provisionVMAgent": true,

"patchSettings": {

"patchMode": "AutomaticByPlatform"

}

}

}

}

}

Windows VM'leri için REST API

Aşağıdaki örnekte, otomatik VM konuk düzeltme eki uygulama özelliğinin nasıl etkinleştirileceği açıklanmaktadır:

PUT on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine?api-version=2020-12-01`

{

"location": "<location>",

"properties": {

"osProfile": {

"windowsConfiguration": {

"provisionVMAgent": true,

"enableAutomaticUpdates": true,

"patchSettings": {

"patchMode": "AutomaticByPlatform"

}

}

}

}

}

Windows VM oluştururken Azure PowerShell

Vm oluştururken otomatik VM konuk düzeltme eki uygulama özelliğini etkinleştirmek için Set-AzVMOperatingSystem cmdlet'ini kullanın.

Set-AzVMOperatingSystem -VM $VirtualMachine -Windows -ComputerName $ComputerName -Credential $Credential -ProvisionVMAgent -EnableAutoUpdate -PatchMode "AutomaticByPlatform"

Windows VM'lerini güncelleştirirken Azure PowerShell

Mevcut bir VM'de otomatik VM konuk düzeltme eki uygulamayı etkinleştirmek için Set-AzVMOperatingSystem ve Update-AzVM cmdlet'ini kullanın.

$VirtualMachine = Get-AzVM -ResourceGroupName "myResourceGroup" -Name "myVM"

Set-AzVMOperatingSystem -VM $VirtualMachine -PatchMode "AutomaticByPlatform"

Update-AzVM -VM $VirtualMachine

Windows VM'leri için Azure CLI

Yeni bir VM oluştururken otomatik VM konuk düzeltme eki uygulama özelliğini etkinleştirmek için az vm create komutunu kullanın. Aşağıdaki örnekte, myResourceGroup adlı kaynak grubunda myVM adlı bir VM için otomatik VM konuk düzeltme eki uygulama yapılandırılır:

az vm create --resource-group myResourceGroup --name myVM --image Win2019Datacenter --enable-agent --enable-auto-update --patch-mode AutomaticByPlatform

Mevcut bir VM'yi değiştirmek için az vm update komutunu kullanın

az vm update --resource-group myResourceGroup --name myVM --set osProfile.windowsConfiguration.enableAutomaticUpdates=true osProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByPlatform

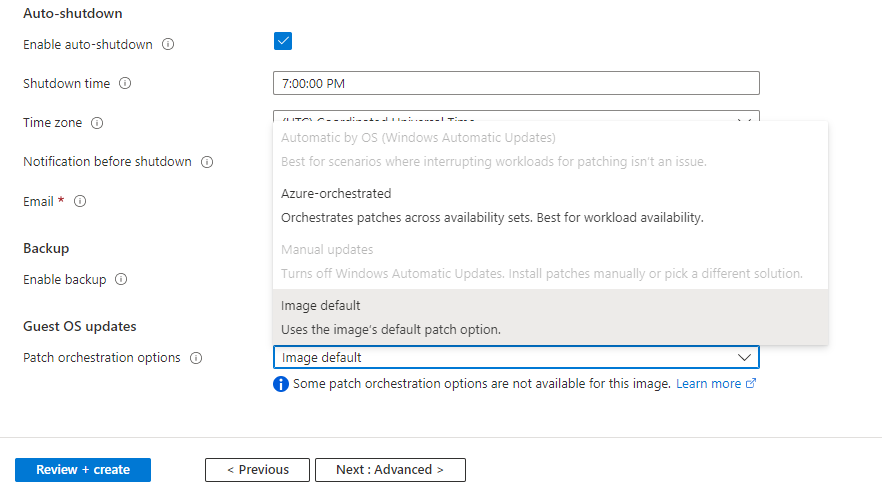

Azure portal

Azure portalını kullanarak vm oluştururken, hem Linux hem de Windows için Yönetim sekmesinde düzeltme eki düzenleme modları ayarlanabilir.

Etkinleştirme ve değerlendirme

Not

Etkinleştirme, VM'nin yoğun olmayan saatleri sırasında tamamlandığından vm'de otomatik VM konuk güncelleştirmelerinin etkinleştirilmesi üç saatten fazla sürebilir. Değerlendirme ve düzeltme eki yüklemesi yalnızca yoğun olmayan saatlerde gerçekleştiğinden, yama uygulamak için sanal makinenizin yoğun olmayan saatlerde de çalışıyor olması gerekir.

Vm için otomatik VM konuk düzeltme eki uygulama etkinleştirildiğinde, Linux VM'ye türündeki Microsoft.CPlat.Core.LinuxPatchExtension bir VM uzantısı yüklenir veya türündeki Microsoft.CPlat.Core.WindowsPatchExtension bir VM uzantısı bir Windows VM'ye yüklenir. Bu uzantı, otomatik VM konuk düzeltme eki uygulama işleminin bir parçası olarak Azure platformu tarafından yönetildiğinden, bu uzantının el ile yüklenmesi veya güncelleştirilmesi gerekmez.

Etkinleştirme, VM'nin yoğun olmayan saatleri sırasında tamamlandığından vm'de otomatik VM konuk güncelleştirmelerinin etkinleştirilmesi üç saatten fazla sürebilir. Uzantı ayrıca VM için yoğun olmayan saatlerde yüklenir ve güncelleştirilir. Etkinleştirme tamamlanmadan önce VM'nin yoğun olmayan saatleri sona eriyorsa, etkinleştirme işlemi bir sonraki kullanılabilir yoğun olmayan süre boyunca devam eder.

IaaS VM'lerinde veya VMSS Esnek düzenlemesinde model değişiklikleri algılandığında hizalamayı sağlamak için platformun düzenli düzeltme eki uygulama yapılandırma çağrıları yapacağına dikkat edin. Değerlendirme modunu güncelleştirme, düzeltme eki modu ve uzantı güncelleştirmesi gibi ancak bunlarla sınırlı olmamak üzere bazı model değişiklikleri bir düzeltme eki yapılandırma çağrısı tetikleyebilir.

Otomatik güncelleştirmeler çoğu senaryoda devre dışı bırakılır ve düzeltme eki yükleme işlemi, ileriye doğru uzantı üzerinden gerçekleştirilir. Aşağıdaki koşullar geçerlidir.

- Bir Windows VM'de daha önce AutomaticByOS düzeltme eki modu aracılığıyla Otomatik Windows Update açıksa, uzantı yüklendiğinde VM için Otomatik Windows Update kapatılır.

- Ubuntu VM'leri için, Otomatik VM Konuk Düzeltme Eki Uygulama etkinleştirmeyi tamamladığında varsayılan otomatik güncelleştirmeler otomatik olarak devre dışı bırakılır.

- RHEL için otomatik güncelleştirmelerin el ile devre dışı bırakılması gerekir. Yürütün:

sudo systemctl stop packagekit

sudo systemctl mask packagekit

Otomatik VM konuk düzeltme eki uygulama işleminin tamamlanıp tamamlanmadığını ve düzeltme eki uygulama uzantısının VM'ye yüklenip yüklenmediğini doğrulamak için VM'nin örnek görünümünü gözden geçirebilirsiniz. Etkinleştirme işlemi tamamlandıysa uzantı yüklenir ve VM'nin değerlendirme sonuçları altında patchStatuskullanılabilir. VM'nin örnek görünümüne aşağıda açıklandığı gibi birden çok yolla erişilebilir.

REST API

GET on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/instanceView?api-version=2020-12-01`

Azure PowerShell

VM'nizin örnek görünümüne erişmek için Get-AzVM cmdlet'ini parametresiyle -Status birlikte kullanın.

Get-AzVM -ResourceGroupName "myResourceGroup" -Name "myVM" -Status

PowerShell şu anda yalnızca düzeltme eki uzantısı hakkında bilgi sağlar. Hakkındaki patchStatus bilgiler yakında PowerShell aracılığıyla da sağlanacaktır.

Azure CLI

VM'nizin örnek görünümüne erişmek için az vm get-instance-view komutunu kullanın.

az vm get-instance-view --resource-group myResourceGroup --name myVM

VM'nizin düzeltme eki durumunu anlama

patchStatus Örnek görünümü yanıtının bölümü, vm'niz için en son değerlendirme ve son düzeltme eki yüklemesinin ayrıntılarını sağlar.

VM'nizin değerlendirme sonuçları bölümünde gözden availablePatchSummary geçirilebilir. Otomatik VM konuk düzeltme eki uygulama özelliğinin etkinleştirildiği bir VM için düzenli aralıklarla bir değerlendirme gerçekleştirilir. ve otherPatchCount sonuçları altında criticalAndSecurityPatchCount bir değerlendirme sağlandıktan sonra kullanılabilir düzeltme eklerinin sayısı. Otomatik VM konuk düzeltme eki uygulama, Kritik ve Güvenlik düzeltme eki sınıflandırmaları kapsamında değerlendirilen tüm düzeltme eklerini yükler. Değerlendirilen diğer tüm düzeltme ekleri atlanır.

VM'nizin düzeltme eki yükleme sonuçları bölümü altında lastPatchInstallationSummary gözden geçirilebilir. Bu bölümde, vm'de son düzeltme eki yükleme girişimiyle ilgili olarak yüklenen, bekleyen, başarısız olan veya atlanan düzeltme eklerinin sayısı da dahil olmak üzere ayrıntılar sağlanır. Düzeltme ekleri yalnızca VM için yoğun olmayan saatlerde bakım penceresinde yüklenir. Bekleyen ve başarısız düzeltme ekleri, sonraki yoğun olmayan saatler bakım penceresinde otomatik olarak yeniden denenir.

Otomatik VM konuk düzeltme eki uygulama özelliğini devre dışı bırakma

Vm için düzeltme eki düzenleme modu değiştirilerek otomatik VM konuk düzeltme eki uygulama devre dışı bırakılabilir.

Linux VM'de otomatik VM konuk düzeltme eki uygulama özelliğini devre dışı bırakmak için düzeltme eki modunu olarak ImageDefaultdeğiştirin.

Bir Windows VM'de otomatik VM konuk düzeltme eki uygulama özelliğini etkinleştirmek için özelliği osProfile.windowsConfiguration.enableAutomaticUpdates , VM'de hangi düzeltme eki modlarının ayarlanabileceğini belirler ve bu özellik yalnızca VM ilk oluşturulduğunda ayarlanabilir. Bu, belirli düzeltme eki modu geçişlerini etkiler:

- olan

osProfile.windowsConfiguration.enableAutomaticUpdates=falseVM'ler için, düzeltme eki modunuManualolarak değiştirerek otomatik VM konuk düzeltme eki uygulama özelliğini devre dışı bırakın. - olan

osProfile.windowsConfiguration.enableAutomaticUpdates=trueVM'ler için, düzeltme eki modunuAutomaticByOSolarak değiştirerek otomatik VM konuk düzeltme eki uygulama özelliğini devre dışı bırakın. - AutomaticByOS ve El ile modları arasında geçiş yapmak desteklenmez.

Gerekli düzeltme eki modunu ayarlamak için api, PowerShell ve CLI kullanım örnekleri için bu makaledeki etkinleştirme bölümünde yer alan örnekleri kullanın.

İsteğe bağlı yama değerlendirmesi

VM'niz için otomatik VM konuk düzeltme eki uygulama zaten etkinleştirildiyse, VM'nin yoğun olmayan saatleri sırasında VM'de düzenli bir düzeltme eki değerlendirmesi gerçekleştirilir. Bu işlem otomatiktir ve en son değerlendirmenin sonuçları, bu belgenin önceki bölümlerinde açıklandığı gibi VM'nin örnek görünümü aracılığıyla gözden geçirilebilir. Ayrıca vm'niz için istediğiniz zaman isteğe bağlı bir düzeltme eki değerlendirmesi tetikleyebilirsiniz. Düzeltme eki değerlendirmesinin tamamlanması birkaç dakika sürebilir ve en son değerlendirmenin durumu VM'nin örnek görünümünde güncelleştirilir.

Not

İsteğe bağlı düzeltme eki değerlendirmesi, düzeltme eki yüklemesini otomatik olarak tetiklemez. Otomatik VM konuk düzeltme eki uygulama özelliğini etkinleştirdiyseniz, vm için değerlendirilen ve geçerli düzeltme ekleri, bu belgenin önceki bölümlerinde açıklanan kullanılabilirlik öncelikli düzeltme eki uygulama işleminden sonra VM'nin yoğun olmayan saatlerinde yüklenir.

REST API

Sanal makinenizde kullanılabilir düzeltme eklerini değerlendirmek için Düzeltme Eklerini Değerlendir API'sini kullanın.

POST on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/assessPatches?api-version=2020-12-01`

Azure PowerShell

Sanal makineniz için kullanılabilir düzeltme eklerini değerlendirmek için Invoke-AzVmPatchAssessment cmdlet'ini kullanın.

Invoke-AzVmPatchAssessment -ResourceGroupName "myResourceGroup" -VMName "myVM"

Azure CLI

Sanal makineniz için kullanılabilir düzeltme eklerini değerlendirmek için az vm assess-patches komutunu kullanın.

az vm assess-patches --resource-group myResourceGroup --name myVM

İsteğe bağlı düzeltme eki yüklemesi

VM'niz için otomatik VM konuk düzeltme eki uygulama zaten etkinleştirildiyse, VM'nin yoğun olmayan saatlerinde VM'de Güvenlik ve Kritik düzeltme eklerinin düzenli bir düzeltme eki yüklemesi gerçekleştirilir. Bu işlem otomatiktir ve en son yüklemenin sonuçları, bu belgenin önceki bölümlerinde açıklandığı gibi VM'nin örnek görünümü aracılığıyla gözden geçirilebilir.

Ayrıca, vm'niz için istediğiniz zaman isteğe bağlı bir düzeltme eki yüklemesi tetikleyebilirsiniz. Düzeltme eki yüklemesinin tamamlanması birkaç dakika sürebilir ve en son yüklemenin durumu VM'nin örnek görünümünde güncelleştirilir.

Bir veya daha fazla düzeltme eki sınıflandırmasının tüm düzeltme eklerini yüklemek için isteğe bağlı düzeltme eki yüklemesini kullanabilirsiniz. Ayrıca Linux için belirli paketleri veya Windows için belirli KB kimliklerini dahil etmeyi veya hariç tutmayı da seçebilirsiniz. İsteğe bağlı düzeltme eki yüklemesini tetiklerken, ekleme listesinde en az bir düzeltme eki sınıflandırması veya en az bir düzeltme eki (Linux paketi, Windows için KB kimliği) belirttiğinizden emin olun.

REST API

Sanal makinenize düzeltme eklerini yüklemek için Düzeltme Eki Yükleme API'sini kullanın.

POST on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/installPatches?api-version=2020-12-01`

Linux için örnek istek gövdesi:

{

"maximumDuration": "PT1H",

"rebootSetting": "IfRequired",

"linuxParameters": {

"classificationsToInclude": [

"Critical",

"Security"

]

}

}

Windows için örnek istek gövdesi:

{

"maximumDuration": "PT1H",

"rebootSetting": "IfRequired",

"windowsParameters": {

"classificationsToInclude": [

"Critical",

"Security"

]

}

}

Azure PowerShell

Sanal makinenize düzeltme eki yüklemek için Invoke-AzVMInstallPatch cmdlet'ini kullanın.

Linux VM'ye belirli paketleri yükleme örneği:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT90M" -RebootSetting "Always" -Linux -ClassificationToIncludeForLinux "Security" -PackageNameMaskToInclude ["package123"] -PackageNameMaskToExclude ["package567"]

Bir Windows VM'sine tüm Kritik düzeltme eklerini yükleme örneği:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT2H" -RebootSetting "Never" -Windows -ClassificationToIncludeForWindows Critical

Belirli KB kimliklerine sahip düzeltme eklerini dahil edip dışlarken ve yeniden başlatma gerektiren tüm düzeltme eklerini hariç tutarak tüm Güvenlik düzeltme eklerini bir Windows VM'sine yüklemek için örnek:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT90M" -RebootSetting "Always" -Windows -ClassificationToIncludeForWindows "Security" -KBNumberToInclude ["KB1234567", "KB123567"] -KBNumberToExclude ["KB1234702", "KB1234802"] -ExcludeKBsRequiringReboot

Azure CLI

Sanal makinenize düzeltme eklerini yüklemek için az vm install-patches komutunu kullanın.

Linux VM'sine tüm Kritik düzeltme eklerini yükleme örneği:

az vm install-patches --resource-group myResourceGroup --name myVM --maximum-duration PT2H --reboot-setting IfRequired --classifications-to-include-linux Critical

Yeniden başlatma gerektiren herhangi bir düzeltme ekini dışlarken Windows VM'sine tüm Kritik ve Güvenlik düzeltme eklerini yükleme örneği:

az vm install-patches --resource-group myResourceGroup --name myVM --maximum-duration PT2H --reboot-setting IfRequired --classifications-to-include-win Critical Security --exclude-kbs-requiring-reboot true

Kurallı Görüntülerde Katı Kasa Dağıtımı (Önizleme)

Microsoft ve Canonical, müşterilerimizin Linux işletim sistemi güncelleştirmeleriyle güncel kalmalarını ve Azure'da Ubuntu iş yüklerinin güvenliğini ve dayanıklılığını artırmalarını kolaylaştırmak için işbirliği yaptı. Azure, Canonical'ın anlık görüntü hizmetinden yararlanarak aynı Ubuntu güncelleştirmelerini bölgeler arasında filonuza tutarlı bir şekilde uygulayacaktır.

Azure, paketle ilgili güncelleştirmeleri kullanılabilir alana bağlı olarak 90 güne kadar müşteri deposunda depolar. Bu, müşterilerin güncelleştirmelerde 3 aya kadar geride kalan VM'ler için Katı Kasa Dağıtımı'dan yararlanarak filolarını güncelleştirmelerine olanak tanır.

Otomatik Düzeltme Eki Uygulama özelliğini etkinleştiren müşteriler için herhangi bir eylem gerekmez. Platform, varsayılan olarak belirli bir noktaya tutturılmış bir paket yükler. Anlık görüntü tabanlı bir güncelleştirmenin yüklenememesi durumunda Azure, VM'nin güvenli kalmasını sağlamak için vm'ye en son paketi uygular. Belirli bir noktaya güncelleştirmeler, homojenlik sağlamak için bölgeler genelindeki tüm VM'lerde tutarlı olacaktır. Müşteriler, Azure Kaynak Grafı'da uygulanan güncelleştirmeyle ilgili yayımlanan tarih bilgilerini ve VM'nin Örnek Görünümü'nü görüntüleyebilir.

Görüntü Kullanım Süresi Sonu (EOL)

Yayımcılar artık belirli bir tarihten sonra görüntüleri için yeni güncelleştirmeler oluşturmayı desteklemeyebilir. Bu genellikle görüntü için Kullanım Süresi Sonu (EOL) olarak adlandırılır. Azure, hizmeti güvenlik açıklarına veya performans sorunlarına maruz bırakacağı için EOL tarihinden sonra görüntülerin kullanılmasını önermez. Azure Konuk Düzeltme Eki Uygulama Hizmeti (AzGPS), müşteriler ve etkilenen iş ortakları için gerekli adımları iletecektir. AzGPS, EOL tarihinden sonra görüntüyü destek listesinden kaldırır. Azure'da kullanım süresi sonu görüntüsü kullanan VM'ler, tarihlerini aşan bir şekilde çalışmaya devam edebilir. Ancak, bu VM'ler tarafından karşılaşılan sorunlar destek için uygun değildir.