Öğretici - Windows VM’ler için Azure sanal ağları oluşturma ve yönetme | Microsoft Docs

Şunlar için geçerlidir: ✔️ Windows VM'leri

Azure sanal makineleri, iç ve dış ağ iletişimi için Azure ağını kullanır. Bu öğretici, iki sanal makineyi dağıtma ve bu VM’ler için Azure ağını yapılandırma konusunda rehberlik sunar. Bu öğreticideki örneklerde VM'lerin veritabanı arka ucuna sahip bir web uygulaması barındırdığını, ancak öğreticide bir uygulamanın dağıtılmadığını varsayar. Bu öğreticide aşağıdakilerin nasıl yapılacağını öğreneceksiniz:

- Sanal ağ ve alt ağ oluşturma

- Genel IP adresi oluşturma

- Ön uç VM’si oluşturma

- Ağ trafiğinin güvenliğini sağlama

- Arka uç VM’si oluşturma

VM ağına genel bakış

Azure sanal ağları sanal makineler, İnternet ve Azure SQL Veritabanı gibi diğer Azure hizmetleri arasında güvenli ağ bağlantıları sağlar. Sanal ağlar, alt ağ adı verilen mantıksal segmentlere ayrılır. Alt ağlar, ağ akışını denetlemek için ve güvenlik sınırı olarak kullanılır. Bir VM dağıtılırken, genellikle bir alt ağa eklenmiş sanal ağ arabirimine sahiptir.

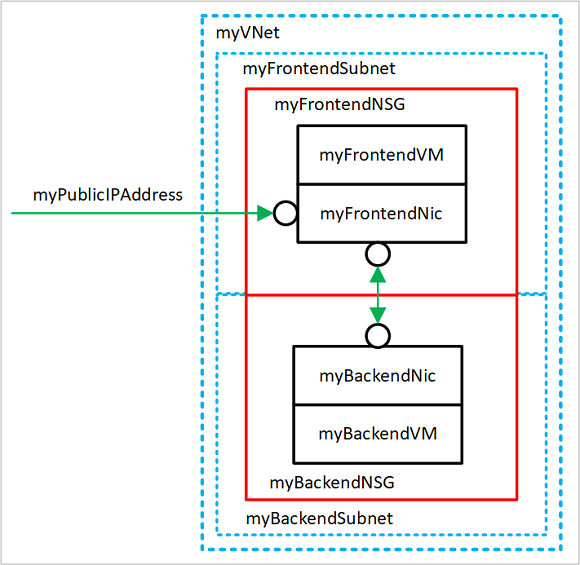

Bu öğreticiyi tamamladığınızda şu kaynakların oluşturulduğunu görebilirsiniz:

- myVNet - VM’lerin birbirleriyle ve İnternet’le iletişim kurmak için kullandığı sanal ağ.

- myFrontendSubnet - Ön uç kaynakları tarafından kullanılan myVNet’teki alt ağ.

- myPublicIPAddress - İnternet’ten myFrontendVM’ye erişmek için kullanılan genel IP adresi.

- myFrontendNic - myBackendVM ile iletişim kurmak için myFrontendVM tarafından kullanılan ağ arabirimi.

- myFrontendVM - İnternet ile myBackendVM arasında iletişim kurmak için kullanılan VM.

- myBackendNSG - myFrontendVM ile myBackendVM arasındaki iletişimi denetleyen ağ güvenlik grubu.

- myBackendSubnet - myBackendNSG ile ilişkilendirilmiş ve arka uç kaynakları tarafından kullanılan alt ağ.

- myBackendNic - myFrontendVM ile iletişim kurmak için myBackendVM tarafından kullanılan ağ arabirimi.

- myBackendVM - 1433 numaralı bağlantı noktasını kullanarak myFrontendVM ile iletişim kuran VM.

Azure Cloud Shell'i başlatma

Azure Cloud Shell, bu makaledeki adımları çalıştırmak için kullanabileceğiniz ücretsiz bir etkileşimli kabuktur. Yaygın Azure araçları, kabuğa önceden yüklenmiştir ve kabuk, hesabınızla birlikte kullanılacak şekilde yapılandırılmıştır.

Cloud Shell'i açmak için kod bloğunun sağ üst köşesinden Deneyin'i seçmeniz yeterlidir. İsterseniz https://shell.azure.com/powershell adresine giderek Cloud Shell'i ayrı bir tarayıcı sekmesinde de başlatabilirsiniz. Kopyala’yı seçerek kod bloğunu kopyalayın, Cloud Shell’e yapıştırın ve Enter tuşuna basarak çalıştırın.

Alt ağ oluşturma

Bu öğreticide iki alt ağa sahip tek bir sanal ağ oluşturulur. Web uygulamasını barındırmak için bir ön uç alt ağı ve veritabanı sunucusunu barındırmak için bir arka uç alt ağı.

Sanal ağ oluşturmadan önce New-AzResourceGroup kullanarak bir kaynak grubu oluşturun. Aşağıdaki örnekte EastUS konumunda myRGNetwork adlı bir kaynak grubu oluşturulur:

New-AzResourceGroup -ResourceGroupName myRGNetwork -Location EastUS

New-AzVirtualNetworkSubnetConfig komutunu kullanarak myFrontendSubnet adlı bir alt ağ yapılandırması oluşturun:

$frontendSubnet = New-AzVirtualNetworkSubnetConfig `

-Name myFrontendSubnet `

-AddressPrefix 10.0.0.0/24

Sonra, myBackendSubnet adlı bir alt ağ yapılandırması oluşturun:

$backendSubnet = New-AzVirtualNetworkSubnetConfig `

-Name myBackendSubnet `

-AddressPrefix 10.0.1.0/24

Sanal ağ oluşturma

New-AzVirtualNetwork kullanarak myFrontendSubnet ve myBackendSubnet kullanarak myVNet adlı bir VNET oluşturun:

$vnet = New-AzVirtualNetwork `

-ResourceGroupName myRGNetwork `

-Location EastUS `

-Name myVNet `

-AddressPrefix 10.0.0.0/16 `

-Subnet $frontendSubnet, $backendSubnet

Bu noktada ağ oluşturulur ve biri ön uç hizmetlerine, diğeri ise arka uç hizmetlerine yönelik olan iki alt ağ segmentine ayrılır. Sonraki bölümde sanal makineler oluşturulacak ve bu alt ağlara bağlanacak.

Genel IP adresi oluşturma

Genel IP adresi, Azure kaynaklarına İnternet’ten erişilmesine izin verir. Genel IP adresi ayırma yöntemi dinamik veya statik olarak yapılandırılabilir. Genel IP adresi varsayılan olarak dinamik biçimde ayrılır. Bir VM serbest bırakıldığında dinamik IP adresleri de serbest bırakılır. Bu davranış, VM’nin serbest bırakılmasını içeren tüm işlemlerde IP adresinin değişmesine neden olur.

Ayırma yöntemi statik olarak ayarlanabilir ve bu da ip adresinin serbest bırakılmış durumda bile bir VM'ye atanmasını sağlar. Statik IP adresi kullanıyorsanız, IP adresinin kendisi belirtilemiyor. Bunun yerine, kullanılabilir adreslerden oluşan bir havuzdan ayrılır.

New-AzPublicIpAddress kullanarak myPublicIPAddress adlı bir genel IP adresi oluşturun:

$pip = New-AzPublicIpAddress `

-ResourceGroupName myRGNetwork `

-Location EastUS `

-AllocationMethod Dynamic `

-Name myPublicIPAddress

Statik bir genel IP adresi atamak için AllocationMethod parametresini Static olarak değiştirebilirsiniz.

Ön uç VM’si oluşturma

Bir VM’nin sanal ağ içerisinde iletişim kurabilmesi için bir sanal ağ arabirimine (NIC) sahip olması gerekir. New-AzNetworkInterface kullanarak NIC oluşturma:

$frontendNic = New-AzNetworkInterface `

-ResourceGroupName myRGNetwork `

-Location EastUS `

-Name myFrontend `

-SubnetId $vnet.Subnets[0].Id `

-PublicIpAddressId $pip.Id

Get-Credential komutunu kullanarak VM’de yönetici hesabı için gereken kullanıcı adı ve parolasını ayarlayın. Ek adımlarda VM’ye bağlanmak için bu kimlik bilgilerini kullanacaksınız:

$cred = Get-Credential

New-AzVM kullanarak VM'leri oluşturun.

New-AzVM `

-Credential $cred `

-Name myFrontend `

-PublicIpAddressName myPublicIPAddress `

-ResourceGroupName myRGNetwork `

-Location "EastUS" `

-Size Standard_D1 `

-SubnetName myFrontendSubnet `

-VirtualNetworkName myVNet

Ağ trafiğinin güvenliğini sağlama

Ağ güvenlik grubu (NSG), Azure Sanal Ağlara (VNet) bağlı kaynaklara ağ trafiğine izin veren veya reddeden güvenlik kurallarının listesini içerir. NSG’ler alt ağlarla veya tek tek ağ arabirimleriyle ilişkilendirilebilir. Ağ arabirimiyle ilişkili bir NSG yalnızca ilişkili VM için geçerlidir. Bir NSG bir alt ağ ile ilişkilendirildiğinde kurallar alt ağa bağlı tüm kaynaklar için geçerli olur.

Ağ güvenlik grubu kuralları

NSG kuralları trafiğe izin verilen veya trafiğin engellendiği ağ bağlantı noktalarını tanımlar. Trafiğin belirli sistemler veya alt ağlar arasında denetlenmesi için kurallar, kaynak ve hedef IP adresi aralıkları içerebilir. Ayrıca NSG kuralları öncelik (1 ile 4.096 arasında) içerir. Kurallar öncelik sırasına göre değerlendirilir. 100 önceliğine sahip bir kural, 200 önceliğine sahip kuraldan önce değerlendirilir.

Tüm NSG'ler bir varsayılan kurallar kümesini içerir. Varsayılan kurallar silinemez, ancak en düşük önceliğe atandıkları için, oluşturduğunuz kurallar tarafından geçersiz kılınabilir.

- Sanal ağ - Kaynağı bir sanal ağ olan ve bir sanal ağda biten trafiğe hem gelen hem de giden yönlerde izin verilir.

- İnternet - Giden trafiğe izin verilir, ancak gelen trafik engellenir.

- Yük dengeleyici - VM’lerinizin ve rol örneklerinizin sistem durumunu araştıran Azure yük dengeleyicisine izin verir. Yük dengeli bir küme kullanmıyorsanız bu kuralı geçersiz kılabilirsiniz.

Ağ güvenlik grupları oluşturma

New-AzNetworkSecurityRuleConfig kullanarak myFrontendVM üzerinde gelen web trafiğine izin vermek için myFrontendNSGRule adlı bir gelen kuralı oluşturun:

$nsgFrontendRule = New-AzNetworkSecurityRuleConfig `

-Name myFrontendNSGRule `

-Protocol Tcp `

-Direction Inbound `

-Priority 200 `

-SourceAddressPrefix * `

-SourcePortRange * `

-DestinationAddressPrefix * `

-DestinationPortRange 80 `

-Access Allow

Arka uç alt ağı için bir NSG oluşturarak myBackendVM’ye gelen iç trafiği yalnızca myFrontendVM’den gelecek şekilde sınırlayabilirsiniz. Aşağıdaki örnekte myBackendNSGRule adlı bir kural oluşturulur:

$nsgBackendRule = New-AzNetworkSecurityRuleConfig `

-Name myBackendNSGRule `

-Protocol Tcp `

-Direction Inbound `

-Priority 100 `

-SourceAddressPrefix 10.0.0.0/24 `

-SourcePortRange * `

-DestinationAddressPrefix * `

-DestinationPortRange 1433 `

-Access Allow

New-AzNetworkSecurityGroup kullanarak myFrontendNSG adlı bir ağ güvenlik grubu ekleyin:

$nsgFrontend = New-AzNetworkSecurityGroup `

-ResourceGroupName myRGNetwork `

-Location EastUS `

-Name myFrontendNSG `

-SecurityRules $nsgFrontendRule

Şimdi New-AzNetworkSecurityGroup kullanarak myBackendNSG adlı bir ağ güvenlik grubu ekleyin:

$nsgBackend = New-AzNetworkSecurityGroup `

-ResourceGroupName myRGNetwork `

-Location EastUS `

-Name myBackendNSG `

-SecurityRules $nsgBackendRule

Ağ güvenlik gruplarını alt ağlara ekleyin:

$vnet = Get-AzVirtualNetwork `

-ResourceGroupName myRGNetwork `

-Name myVNet

$frontendSubnet = $vnet.Subnets[0]

$backendSubnet = $vnet.Subnets[1]

$frontendSubnetConfig = Set-AzVirtualNetworkSubnetConfig `

-VirtualNetwork $vnet `

-Name myFrontendSubnet `

-AddressPrefix $frontendSubnet.AddressPrefix `

-NetworkSecurityGroup $nsgFrontend

$backendSubnetConfig = Set-AzVirtualNetworkSubnetConfig `

-VirtualNetwork $vnet `

-Name myBackendSubnet `

-AddressPrefix $backendSubnet.AddressPrefix `

-NetworkSecurityGroup $nsgBackend

Set-AzVirtualNetwork -VirtualNetwork $vnet

Arka uç VM’si oluşturma

Bu öğretici için gerekli arka uç VM’yi oluşturmanın en kolay yolu bir SQL Server görüntüsü kullanmaktır. Bu öğreticide yalnızca veritabanı sunucusu ile VM oluşturulurken, veritabanına erişim hakkında bilgi sağlanmaz.

myBackendNic öğesini oluşturun:

$backendNic = New-AzNetworkInterface `

-ResourceGroupName myRGNetwork `

-Location EastUS `

-Name myBackend `

-SubnetId $vnet.Subnets[1].Id

Get-Credential komutuyla VM’de yönetici hesabı için gereken kullanıcı adı ve parolasını ayarlayın:

$cred = Get-Credential

myBackendVM öğesini oluşturun.

New-AzVM `

-Credential $cred `

-Name myBackend `

-ImageName "MicrosoftSQLServer:SQL2016SP1-WS2016:Enterprise:latest" `

-ResourceGroupName myRGNetwork `

-Location "EastUS" `

-SubnetName MyBackendSubnet `

-VirtualNetworkName myVNet

Bu örnekteki görüntüde SQL Server yüklüdür, ancak bu öğreticide kullanılmaz. Web trafiğini işlemek için VM'yi ve veritabanı yönetimini işlemek için bir VM'yi nasıl yapılandırabileceğinizi göstermek için eklenmiştir.

Sonraki adımlar

Bu öğreticide sanal makinelerle ilgili Azure ağlarını oluşturup ve güvenliğini sağladınız.

- Sanal ağ ve alt ağ oluşturma

- Genel IP adresi oluşturma

- Ön uç VM’si oluşturma

- Ağ trafiğinin güvenliğini sağlama

- Arka uç VM’si oluşturma

VM disklerinizi koruma hakkında bilgi edinmek için bkz . Diskler için yedekleme ve olağanüstü durum kurtarma.