SAP yüksek kullanılabilirlik senaryolarında Azure Standart Load Balancer kullanan Sanal Makineler için genel uç nokta bağlantısı

Bu makalenin kapsamı, genel uç noktalarına giden bağlantıyı etkinleştirecek yapılandırmaları açıklamaktır. Yapılandırmalar temel olarak SUSE / RHEL için Pacemaker ile Yüksek Kullanılabilirlik bağlamındadır.

Yüksek kullanılabilirlik çözümünüzde Pacemaker'ı Azure çit aracısı ile kullanıyorsanız VM'lerin Azure yönetim API'sine giden bağlantısı olmalıdır. Makale, senaryonuz için en uygun seçeneği belirlemenizi sağlayan çeşitli seçenekler sunar.

Genel Bakış

Kümeleme aracılığıyla SAP çözümleri için yüksek kullanılabilirlik uygularken, gerekli bileşenlerden biri Azure Load Balancer. Azure iki yük dengeleyici SKU'su sunar: standart ve temel.

Standart Azure yük dengeleyici, Temel yük dengeleyiciye göre bazı avantajlar sunar. Örneğin, Azure Kullanılabilirlik alanlarında çalışır, daha kolay sorun giderme ve daha kısa gecikme süresi için daha iyi izleme ve günlüğe kaydetme özelliklerine sahiptir. "HA bağlantı noktaları" özelliği tüm bağlantı noktalarını kapsar, yani artık tüm bağlantı noktalarını tek tek listelemek gerekmez.

Azure yük dengeleyicinin temel ve standart SKU'su arasında bazı önemli farklar vardır. Bunlardan biri, genel uç noktaya giden trafiğin işlenmesidir. Temel ve Standart SKU yük dengeleyici karşılaştırması için bkz. SKU karşılaştırmasını Load Balancer.

Genel IP adresleri olmayan VM'ler iç (genel IP adresi yok) Standart Azure yük dengeleyicinin arka uç havuzuna yerleştirildiğinde, ek yapılandırma yapılmadığı sürece genel uç noktalarına giden bağlantı olmaz.

Bir VM'ye genel IP adresi atanırsa veya VM genel IP adresi olan bir yük dengeleyicinin arka uç havuzundaysa, genel uç noktalarına giden bağlantısı olur.

SAP sistemleri genellikle hassas iş verileri içerir. SAP sistemlerini barındıran VM'lerin genel IP adresleri aracılığıyla erişilebilir olması nadiren kabul edilebilir. Aynı zamanda, VM'den genel uç noktalara giden bağlantı gerektiren senaryolar da vardır.

Azure genel uç noktasına erişim gerektiren senaryolara örnek olarak şunlar verilebilir:

- Azure Fence Aracısı management.azure.com ve login.microsoftonline.com erişimi gerektirir

- Azure Backup

- Azure Site Recovery

- İşletim sistemine düzeltme eki uygulama için genel depo kullanma

- SAP uygulama veri akışı genel uç noktaya giden bağlantı gerektirebilir

SAP dağıtımınız genel uç noktalara giden bağlantı gerektirmiyorsa ek yapılandırmayı uygulamanız gerekmez. Genel uç noktalardan gelen bağlantıya da gerek olmadığı varsayılarak, yüksek kullanılabilirlik senaryonuz için iç standart SKU Azure Load Balancer oluşturmak yeterlidir.

Not

Genel IP adresleri olmayan VM'ler iç (genel IP adresi yok) Standart Azure yük dengeleyicinin arka uç havuzuna yerleştirildiğinde, genel uç noktalarına yönlendirmeye izin verecek ek yapılandırma yapılmadığı sürece giden İnternet bağlantısı olmaz.

VM'lerin genel IP adresleri varsa veya genel IP adresi olan Azure Load balancer'ın arka uç havuzundaysa, VM'nin genel uç noktalarına giden bağlantısı zaten olur.

Önce aşağıdaki makaleleri okuyun:

- Azure Standart Load Balancer

- Azure Standart Load Balancer genel bakış - Azure Standart Yük dengeleyici, önemli ilkeler, kavramlar ve öğreticilere kapsamlı genel bakış

- Azure'da giden bağlantılar - Azure'da giden bağlantı elde etme senaryoları

- Yük dengeleyici giden kuralları- yük dengeleyici giden kuralları kavramlarını ve giden kuralların nasıl oluşturulacağını açıklar

- Azure Güvenlik Duvarı

- Azure Güvenlik Duvarı Genel Bakış- Azure Güvenlik Duvarı genel bakış

- Öğretici: Azure Güvenlik Duvarı dağıtma ve yapılandırma - Azure portal aracılığıyla Azure Güvenlik Duvarı yapılandırma yönergeleri

- Sanal Ağlar -Kullanıcı tanımlı kurallar - Azure yönlendirme kavramları ve kuralları

- Güvenlik Grupları Hizmet Etiketleri - Hizmet etiketleriyle Ağ Güvenlik Gruplarınızı ve Güvenlik Duvarı yapılandırmanızı basitleştirme

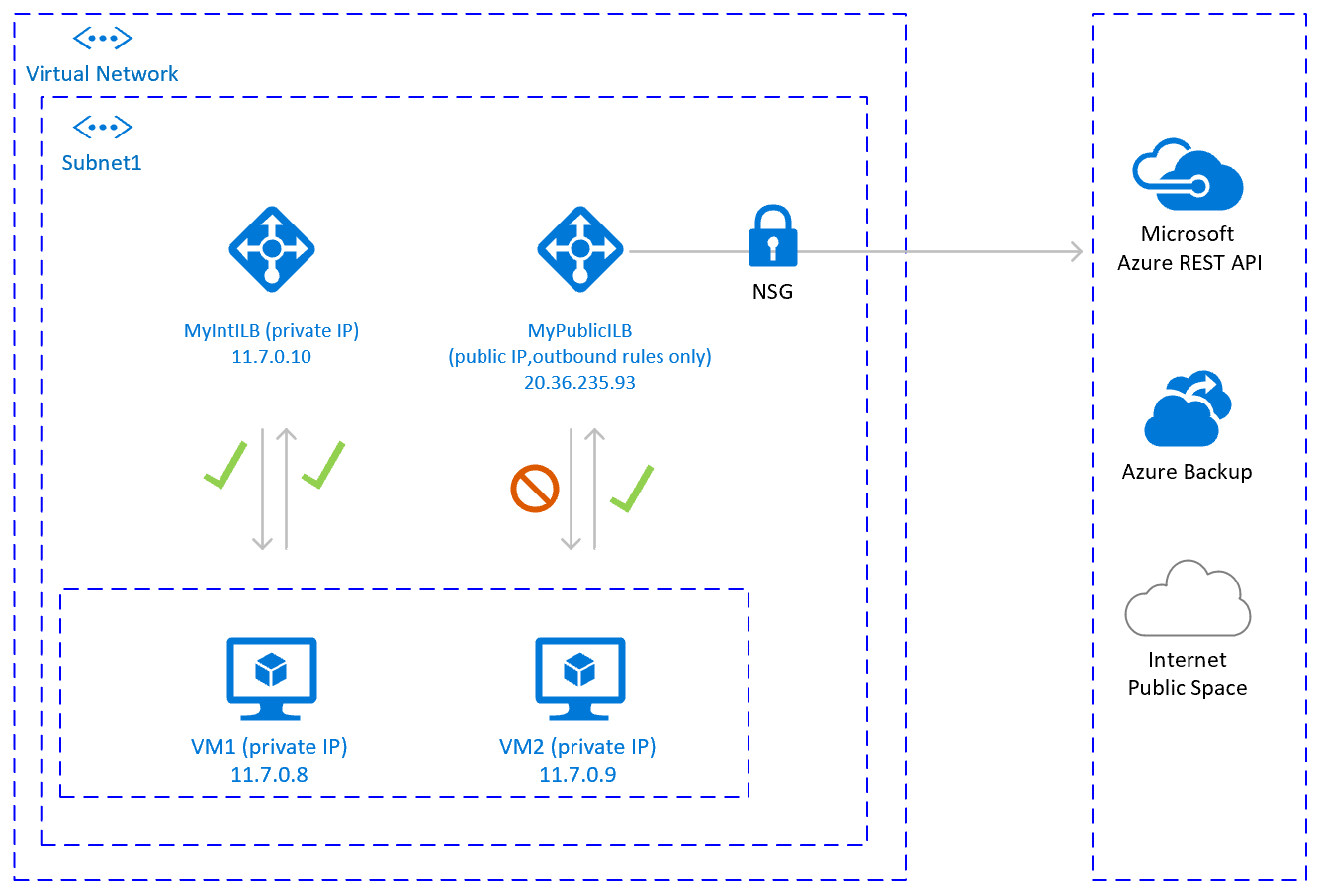

1. Seçenek: İnternet'e giden bağlantılar için ek dış Azure Standart Load Balancer

Genel uç noktasından VM'ye gelen bağlantıya izin vermeden genel uç noktalara giden bağlantı elde etmek için bir seçenek, genel IP adresiyle ikinci bir yük dengeleyici oluşturmak, VM'leri ikinci yük dengeleyicinin arka uç havuzuna eklemek ve yalnızca giden kuralları tanımlamaktır.

Sanal makineden gelen çağrılar için erişilebilen genel uç noktaları denetlemek için Ağ Güvenlik Grupları'nı kullanın.

Daha fazla bilgi için bkz. Giden bağlantılar belgesindeki Senaryo 2.

Yapılandırma şöyle görünür:

Önemli noktalar

- Ortak uç noktaya giden bağlantı elde etmek ve maliyeti iyileştirmek için aynı alt ağdaki birden çok VM için ek bir Genel Load Balancer kullanabilirsiniz

- Vm'lerden hangi genel uç noktaların erişilebilir olduğunu denetlemek için Ağ Güvenlik Grupları'nı kullanın. Ağ Güvenlik Grubunu alt ağa veya her vm'ye atayabilirsiniz. Mümkün olduğunda, güvenlik kurallarının karmaşıklığını azaltmak için Hizmet etiketlerini kullanın.

- Genel IP adresi ve giden kuralları olan Azure standart Yük dengeleyici, genel uç noktaya doğrudan erişim sağlar. Tüm giden trafiğin denetim ve günlüğe kaydetme için merkezi kurumsal çözüm aracılığıyla geçirilmesini sağlamak için kurumsal güvenlik gereksinimleriniz varsa, bu senaryoyla gereksinimi karşılayamayabilirsiniz.

İpucu

Mümkün olduğunda, Ağ Güvenlik Grubu'nun karmaşıklığını azaltmak için Hizmet etiketlerini kullanın.

Dağıtım adımları

Load Balancer oluşturma

- Azure portal tüm kaynaklar'a tıklayın, Ekle'ye tıklayın ve Load Balancer

- Oluştur seçeneğine tıklayın

- myPublicILB adını Load Balancer

- Tür olarak Genel , SKU olarak Standart'ı seçin

- Genel IP adresi oluştur'u seçin ve MyPublicILBFrondEndIP adı olarak belirtin

- Kullanılabilirlik alanı olarak Alanlar Arası Yedekli'yi seçin

- Gözden Geçir ve Oluştur'a ve ardından Oluştur'a tıklayın

MyBackendPoolOfPublicILB Arka uç havuzu oluşturun ve VM'leri ekleyin.

- Sanal ağı seçin

- VM'leri ve IP adreslerini seçip arka uç havuzuna ekleyin

Giden kuralları oluşturun.

az network lb outbound-rule create --address-pool MyBackendPoolOfPublicILB --frontend-ip-configs MyPublicILBFrondEndIP --idle-timeout 30 --lb-name MyPublicILB --name MyOutBoundRules --outbound-ports 10000 --enable-tcp-reset true --protocol All --resource-group MyResourceGroupBelirli Genel Uç Noktalarına erişimi kısıtlamak için Ağ Güvenliği grup kuralları oluşturun. Mevcut Ağ Güvenlik Grubu varsa, bunu ayarlayabilirsiniz. Aşağıdaki örnekte Azure yönetim API'sine erişimin nasıl etkinleştirileceği gösterilmektedir:

- Ağ Güvenlik Grubu'na gidin

- Giden Güvenlik Kuralları'ne tıklayın

- Tüm giden İnternet erişimini reddet'e bir kural ekleyin.

- AzureCloud'a erişime izin ver'e, tüm İnternet erişimini reddetmek için kuralın önceliğini aşan bir kural ekleyin.

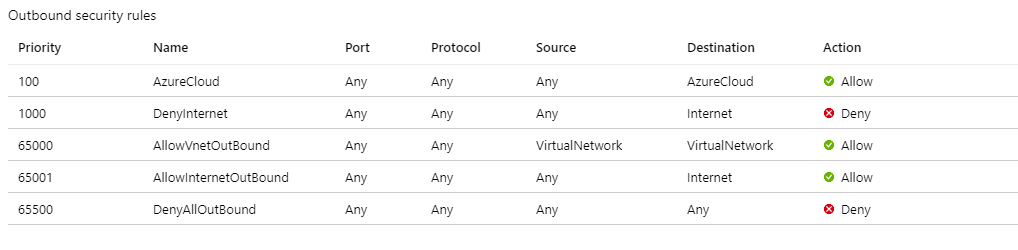

Giden güvenlik kuralları şöyle görünür:

Azure Ağ güvenlik grupları hakkında daha fazla bilgi için bkz . Güvenlik Grupları .

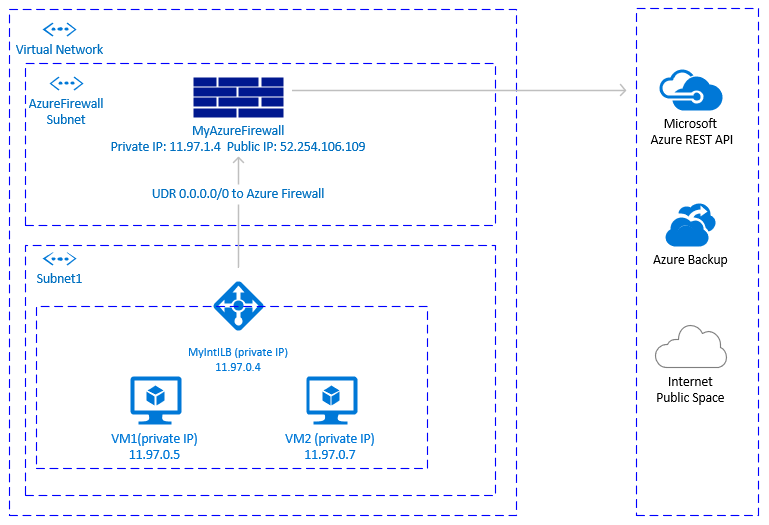

Seçenek 2: İnternet'e giden bağlantılar için Azure Güvenlik Duvarı

Genel uç noktalardan VM'ye gelen bağlantıya izin vermeden genel uç noktalara giden bağlantı elde etmek için bir diğer seçenek de Azure Güvenlik Duvarı. Azure Güvenlik Duvarı, yerleşik Yüksek Kullanılabilirliğe sahip yönetilen bir hizmettir ve birden çok Kullanılabilirlik Alanları yayılabilir.

Ayrıca trafiği Azure Güvenlik Duvarı yönlendirmek için VM'lerin ve Azure yük dengeleyicinin dağıtıldığı alt ağ ile ilişkilendirilmiş Olan Kullanıcı Tanımlı Yolu dağıtmanız gerekir.

Azure Güvenlik Duvarı dağıtma hakkında ayrıntılı bilgi için bkz. Azure Güvenlik Duvarı Dağıtma ve Yapılandırma.

Mimari şöyle görünür:

Önemli noktalar

- Azure güvenlik duvarı, yerleşik Yüksek Kullanılabilirlik ile bulutta yerel bir hizmettir ve bölgesel dağıtımı destekler.

- AzureFirewallSubnet olarak adlandırılması gereken ek alt ağ gerektirir.

- SAP VM'lerinin bulunduğu sanal ağın giden büyük veri kümelerini başka bir sanal ağdaki bir VM'ye veya genel bitiş noktasına aktarmak uygun maliyetli bir çözüm olmayabilir. Bu tür örneklerden biri, büyük yedeklemeleri sanal ağlar arasında kopyalamaktır. Ayrıntılar için bkz. Azure Güvenlik Duvarı fiyatlandırması.

- Kurumsal Güvenlik Duvarı çözümü Azure Güvenlik Duvarı değilse ve tüm giden trafiğin merkezi bir şirket çözümünden geçmesi için güvenlik gereksinimleriniz varsa, bu çözüm pratik olmayabilir.

İpucu

Mümkün olduğunda, Azure Güvenlik Duvarı kurallarının karmaşıklığını azaltmak için Hizmet etiketlerini kullanın.

Dağıtım adımları

Dağıtım adımları, VM'leriniz için sanal ağın ve alt ağın zaten tanımlanmış olduğunu varsayar.

VmS ve Standart Load Balancer dağıtıldığı aynı Sanal Ağ AzureFirewallSubnet alt ağı oluşturun.

- Azure portal'da Sanal Ağ gidin: Tüm Kaynaklar'a tıklayın, Sanal Ağ arayın, Sanal Ağ tıklayın, Alt Ağlar'ı seçin.

- Alt Ağ Ekle'ye tıklayın. Ad olarak AzureFirewallSubnet girin. Uygun Adres Aralığını girin. Kaydedin.

Azure Güvenlik Duvarı oluşturun.

- Azure portal Tüm kaynaklar'ı seçin, Ekle, Güvenlik Duvarı, Oluştur'a tıklayın. Kaynak grubu'na tıklayın (Sanal Ağ olduğu kaynak grubunu seçin).

- Azure Güvenlik Duvarı kaynağı için ad girin. Örneğin MyAzureFirewall.

- Bölge'yi seçin ve VM'lerinizin dağıtıldığı Kullanılabilirlik alanlarıyla uyumlu en az iki Kullanılabilirlik alanı seçin.

- SAP VM'lerinin ve Azure Standart Yük dengeleyicinin dağıtıldığı Sanal Ağ seçin.

- Genel IP Adresi: Oluştur'a tıklayın ve bir ad girin. Örneğin MyFirewallPublicIP.

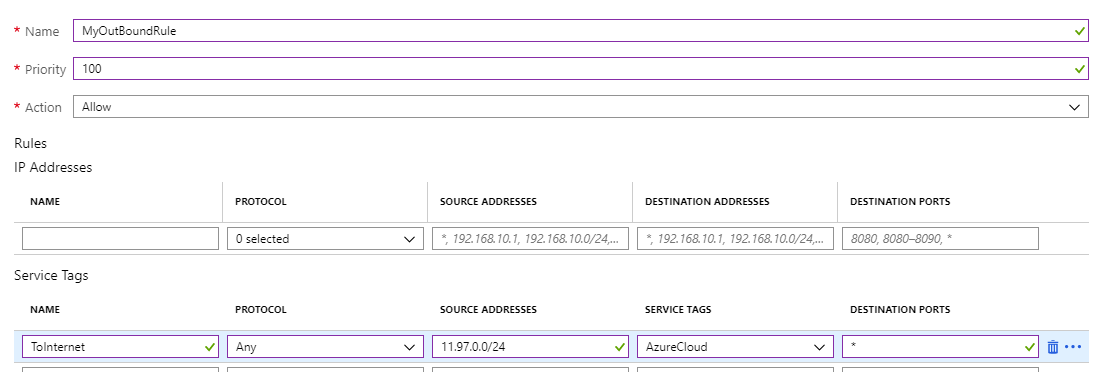

Belirtilen genel uç noktalara giden bağlantıya izin vermek için Azure Güvenlik Duvarı Kuralı oluşturun. Örnekte Azure Yönetim API'sinin genel uç noktasına erişim izni verme adımları gösterilmektedir.

- Kurallar'ı, Ağ Kuralı Koleksiyonu'nu seçin ve ardından Ağ kuralı koleksiyonu ekle'ye tıklayın.

- Ad: MyOutboundRule, Priority yazın, Eyleme İzin Ver'i seçin.

- Hizmet: AdaAzureAPI. Protokol: Herhangi birini seçin. Kaynak Adresi: Sanal makinelerin ve Standart Load Balancer dağıtıldığı alt ağınız için aralığı girin: 11.97.0.0/24. Hedef bağlantı noktaları: girin *.

- Kaydet

- Azure Güvenlik Duvarı hala konumlandığından Genel Bakış'ı seçin. Azure Güvenlik Duvarı Özel IP Adresini not edin.

Azure Güvenlik Duvarı yolu oluşturma

- Azure portal Tüm kaynaklar'ı seçin, ardından Ekle, Yönlendirme Tablosu, Oluştur'a tıklayın.

- MyRouteTable Adını girin, Abonelik, Kaynak grubu ve Konum (Sanal ağınızın ve Güvenlik Duvarınızın konumuyla eşleşen) öğesini seçin.

- Kaydet

Güvenlik duvarı kuralı şöyle görünür:

VM'lerinizin alt ağından MyAzureFirewall'ın özel IP'sine Kullanıcı Tanımlı Yol oluşturun.

- Rota Tablosu'nda konumlandırıldığında Yollar'a tıklayın. Add (Ekle) seçeneğini belirleyin.

- Yol adı: ToMyAzureFirewall, Adres ön eki: 0.0.0.0/0. Sonraki atlama türü: Sanal Gereç'i seçin. Sonraki atlama adresi: Yapılandırdığınız güvenlik duvarının özel IP adresini girin: 11.97.1.4.

- Kaydet

3. Seçenek: Azure Yönetim API'sine Pacemaker çağrıları için Ara Sunucu kullanma

Proxy kullanarak Pacemaker'ın Azure yönetim API'si genel uç noktasına çağrılarına izin vekleyebilirsiniz.

Önemli noktalar

- Şirket proxy'si zaten varsa, giden çağrıları bunun üzerinden genel uç noktalara yönlendirebilirsiniz. Genel uç noktalara giden çağrılar, şirket denetim noktasından geçer.

- Ara sunucu yapılandırmasının Azure yönetim API'sine giden bağlantıya izin verdiğinden emin olun:

https://management.azure.comvehttps://login.microsoftonline.com - VM'lerden Ara Sunucuya giden bir yol olduğundan emin olun

- Proxy yalnızca HTTP/HTTPS çağrılarını işler. Farklı protokoller (RFC gibi) üzerinden genel uç noktaya giden çağrılar yapmak için ek bir gereksinim varsa alternatif çözüm gerekir

- Pacemaker kümesinde istikrarsızlık olmaması için Ara Sunucu çözümünün yüksek oranda kullanılabilir olması gerekir

- Proxy'nin konumuna bağlı olarak, Azure Çit Aracısı'ndan Azure Yönetim API'sine yapılan çağrılarda ek gecikmeye neden olabilir. Pacemaker kümeniz Azure'dayken şirket proxy'niz hala şirket içindeyse gecikme süresini ölçün ve bu çözümün sizin için uygun olup olmadığını göz önünde bulundurun

- Henüz yüksek oranda kullanılabilir kurumsal ara sunucu yoksa, müşteri ek maliyet ve karmaşıklık doğuracağı için bu seçeneği önermiyoruz. Bununla birlikte, Pacemaker'dan Azure Management genel API'sine giden bağlantıya izin vermek amacıyla ek ara sunucu çözümü dağıtmaya karar verirseniz, ara sunucusunun yüksek oranda kullanılabilir olduğundan ve VM'lerden ara sunucuya gecikme süresinin düşük olduğundan emin olun.

Proxy ile pacemaker yapılandırması

Sektörde birçok farklı Proxy seçeneği mevcuttur. Proxy dağıtımı için adım adım yönergeler bu belgenin kapsamı dışındadır. Aşağıdaki örnekte, proxy'nizin MyProxyService'e yanıt verdiğini ve MyProxyPort bağlantı noktasını dinlediğini varsayıyoruz.

Pacemaker'ın Azure yönetim API'si ile iletişim kurmasına izin vermek için tüm küme düğümlerinde aşağıdaki adımları gerçekleştirin:

/etc/sysconfig/pacemaker pacemaker pacemaker yapılandırma dosyasını düzenleyin ve aşağıdaki satırları ekleyin (tüm küme düğümleri):

sudo vi /etc/sysconfig/pacemaker # Add the following lines http_proxy=http://MyProxyService:MyProxyPort https_proxy=http://MyProxyService:MyProxyPortTüm küme düğümlerinde pacemaker hizmetini yeniden başlatın.

SUSE

# Place the cluster in maintenance mode sudo crm configure property maintenance-mode=true #Restart on all nodes sudo systemctl restart pacemaker # Take the cluster out of maintenance mode sudo crm configure property maintenance-mode=falseRed Hat

# Place the cluster in maintenance mode sudo pcs property set maintenance-mode=true #Restart on all nodes sudo systemctl restart pacemaker # Take the cluster out of maintenance mode sudo pcs property set maintenance-mode=false

Diğer seçenekler

Giden trafik üçüncü taraf aracılığıyla yönlendiriliyorsa, URL tabanlı güvenlik duvarı ara sunucusu:

- Azure çit aracısını kullanıyorsanız güvenlik duvarı yapılandırmasının Azure yönetim API'sine giden bağlantıya izin verdiğinden emin olun:

https://management.azure.comvehttps://login.microsoftonline.com - Güncelleştirmeleri ve düzeltme eklerini uygulamak için SUSE'nin Azure genel bulut güncelleştirme altyapısını kullanıyorsanız bkz. Azure Genel Bulut Güncelleştirme Altyapısı 101