Klasik dağıtım modelini kullanarak zorlamalı tünel yapılandırma

Zorlamalı tünel oluşturma, İnternet’e yönelik tüm trafiğin inceleme ve denetim amacıyla Siteden Siteye VPN tüneli aracılığıyla şirket içi konumunuza geri yönlendirilmesini veya “zorlanmasını” sağlamanızı mümkün kılar. Bu, çoğu kurumsal BT ilkesi için kritik bir güvenlik gereksinimidir. Zorlamalı tünel olmadan, Azure'daki VM'lerinizden gelen İnternet'e bağlı trafik, trafiği incelemenize veya denetlemenize izin verme seçeneği olmadan her zaman Azure ağ altyapısından doğrudan İnternet'e geçiş yapacaktır. Yetkisiz İnternet erişimi, bilgilerin açığa çıkmasına veya diğer güvenlik ihlallerine yol açabilir.

Bu makaledeki adımlar klasik (eski) dağıtım modeli için geçerlidir ve Resource Manager geçerli dağıtım modeli için geçerli değildir. Özellikle klasik dağıtım modelinde çalışmak istemiyorsanız, bu makalenin Resource Manager sürümünü kullanmanızı öneririz.

Not

Bu makale klasik (eski) dağıtım modeli için yazılmıştır. Bunun yerine en son Azure dağıtım modelini kullanmanızı öneririz. Resource Manager dağıtım modeli en son dağıtım modelidir ve klasik dağıtım modelinden daha fazla seçenek ve özellik uyumluluğu sunar. Bu iki dağıtım modeli arasındaki farkı anlamak için bkz. Dağıtım modellerini ve kaynaklarınızın durumunu anlama.

Bu makalenin farklı bir sürümünü kullanmak istiyorsanız, sol bölmedeki içindekiler tablosunu kullanın.

Gereksinimler ve dikkat edilmesi gerekenler

Azure'da zorlamalı tünel, sanal ağ kullanıcı tanımlı yollar (UDR) aracılığıyla yapılandırılır. Trafiğin şirket içi bir siteye yeniden yönlendirilmesi, Azure VPN ağ geçidine giden varsayılan yol olarak ifade edilir. Aşağıdaki bölümde, Bir Azure Sanal Ağ yönlendirme tablosunun ve yollarının geçerli sınırlaması listelenir:

Her sanal ağ alt ağında yerleşik bir sistem yönlendirme tablosu vardır. Sistem yönlendirme tablosunda aşağıdaki üç yol grubu vardır:

- Yerel sanal ağ yolları: Doğrudan aynı sanal ağdaki hedef VM'lere.

- Şirket içi yollar: Azure VPN ağ geçidine.

- Varsayılan yol: Doğrudan İnternet'e. Önceki iki yolun kapsamına alınmayan özel IP adreslerine yönelik paketler bırakılır.

Kullanıcı tanımlı yolların yayımlanmasıyla, varsayılan bir yol eklemek için bir yönlendirme tablosu oluşturabilir ve ardından bu alt ağlarda zorlamalı tünel oluşturmayı etkinleştirmek için yönlendirme tablosunu sanal ağ alt ağlarınızla ilişkilendirebilirsiniz.

Sanal ağa bağlı şirket içi ve dışı yerel siteler arasında bir "varsayılan site" ayarlamanız gerekir.

Zorlamalı tünel, dinamik yönlendirme VPN ağ geçidi (statik ağ geçidi değil) olan bir sanal ağ ile ilişkilendirilmelidir.

ExpressRoute zorlamalı tünel bu mekanizma aracılığıyla yapılandırılmaz, ancak bunun yerine ExpressRoute BGP eşleme oturumları aracılığıyla varsayılan bir yol tanıtılarak etkinleştirilir. Daha fazla bilgi için bkz. ExpressRoute nedir?

Yapılandırmaya genel bakış

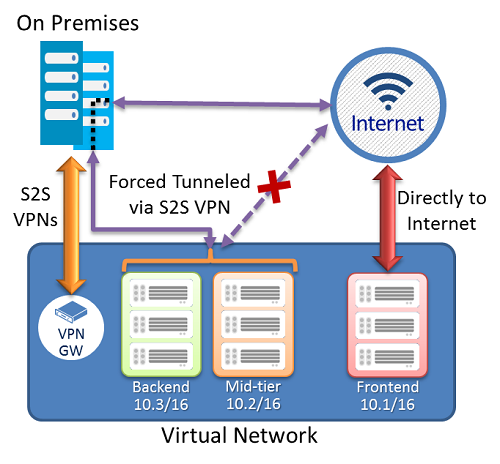

Aşağıdaki örnekte Ön uç alt ağı zorlamalı tünel oluşturmaz. Ön uç alt ağındaki iş yükleri doğrudan İnternet'ten gelen müşteri isteklerini kabul etmeye ve yanıtlamaya devam edebilir. Orta katman ve Arka uç alt ağlarına zorlamalı tünel oluşturulur. Bu iki alt ağdan İnternet'e giden bağlantılar, S2S VPN tünellerinden biri aracılığıyla şirket içi bir siteye zorlanır veya yeniden yönlendirilir.

Bu sayede Azure'daki sanal makinelerinizden veya bulut hizmetlerinizden İnternet erişimini kısıtlayabilir ve inceleyebilirsiniz. Bu arada çok katmanlı hizmet mimarinizi etkinleştirmeye devam edebilirsiniz. Ayrıca, sanal ağlarınızda İnternet'e yönelik iş yükü yoksa sanal ağların tamamına zorlamalı tünel uygulayabilirsiniz.

Önkoşullar

Yapılandırmaya başlamadan önce aşağıdaki öğelerin bulunduğunu doğrulayın:

- Azure aboneliği. Henüz Azure aboneliğiniz yoksa MSDN abonelik avantajlarınızı etkinleştirebilir veya ücretsiz bir hesap için kaydolabilirsiniz.

- Yapılandırılmış bir sanal ağ.

- Klasik dağıtım modeliyle çalışırken Azure Cloud Shell kullanamazsınız. Bunun yerine, Azure Hizmet Yönetimi (SM) PowerShell cmdlet'lerinin en son sürümünü bilgisayarınıza yerel olarak yüklemeniz gerekir. Bu cmdlet'ler AzureRM veya Az cmdlet'lerinden farklıdır. SM cmdlet'lerini yüklemek için bkz. Hizmet Yönetimi cmdlet'lerini yükleme. Genel olarak Azure PowerShell hakkında daha fazla bilgi için Azure PowerShell belgelerine bakın.

Zorlamalı tünel yapılandırma

Aşağıdaki yordam, bir sanal ağ için zorlamalı tünel belirtmenize yardımcı olur. Yapılandırma adımları, sanal ağ ağ yapılandırma dosyasına karşılık gelir. Bu örnekte, 'MultiTier-VNet' sanal ağının üç alt ağı vardır: Ön uç, Midtier ve Arka uç alt ağları, dört şirket içi bağlantıyla: 'DefaultSiteHQ' ve üç Dal.

<VirtualNetworkSite name="MultiTier-VNet" Location="North Europe">

<AddressSpace>

<AddressPrefix>10.1.0.0/16</AddressPrefix>

</AddressSpace>

<Subnets>

<Subnet name="Frontend">

<AddressPrefix>10.1.0.0/24</AddressPrefix>

</Subnet>

<Subnet name="Midtier">

<AddressPrefix>10.1.1.0/24</AddressPrefix>

</Subnet>

<Subnet name="Backend">

<AddressPrefix>10.1.2.0/23</AddressPrefix>

</Subnet>

<Subnet name="GatewaySubnet">

<AddressPrefix>10.1.200.0/28</AddressPrefix>

</Subnet>

</Subnets>

<Gateway>

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="DefaultSiteHQ">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

<LocalNetworkSiteRef name="Branch1">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

<LocalNetworkSiteRef name="Branch2">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

<LocalNetworkSiteRef name="Branch3">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

</Gateway>

</VirtualNetworkSite>

</VirtualNetworkSite>

Aşağıdaki adımlar, 'DefaultSiteHQ' öğesini zorlamalı tünel için varsayılan site bağlantısı olarak ayarlar ve Midtier ve Arka Uç alt ağlarını zorlamalı tünel kullanacak şekilde yapılandırılır.

PowerShell konsolunuzu yükseltilmiş haklarla açın. Aşağıdaki örneği kullanarak hesabınıza bağlanın:

Add-AzureAccountYönlendirme tablosu oluşturma. Yol tablonuzu oluşturmak için aşağıdaki cmdlet'i kullanın.

New-AzureRouteTable –Name "MyRouteTable" –Label "Routing Table for Forced Tunneling" –Location "North Europe"Yönlendirme tablosuna varsayılan bir yol ekleyin.

Aşağıdaki örnek, 1. Adımda oluşturulan yönlendirme tablosuna varsayılan bir yol ekler. Desteklenen tek yol, "VPNGateway" NextHop'a "0.0.0.0/0" hedef ön ekidir.

Get-AzureRouteTable -Name "MyRouteTable" | Set-AzureRoute –RouteTable "MyRouteTable" –RouteName "DefaultRoute" –AddressPrefix "0.0.0.0/0" –NextHopType VPNGatewayYönlendirme tablosunu alt ağlarla ilişkilendirin.

Yönlendirme tablosu oluşturulduktan ve yol eklendikten sonra, yönlendirme tablosunu bir VNet alt ağıyla eklemek veya ilişkilendirmek için aşağıdaki örneği kullanın. Örnek, "MyRouteTable" yol tablosunu VNet MultiTier-VNet'in Midtier ve Backend alt ağlarına ekler.

Set-AzureSubnetRouteTable -VirtualNetworkName "MultiTier-VNet" -SubnetName "Midtier" -RouteTableName "MyRouteTable" Set-AzureSubnetRouteTable -VirtualNetworkName "MultiTier-VNet" -SubnetName "Backend" -RouteTableName "MyRouteTable"Zorlamalı tünel için varsayılan bir site atayın.

Önceki adımda, örnek cmdlet betikleri yönlendirme tablosunu oluşturmuş ve yönlendirme tablosunu iki sanal ağ alt ağıyla ilişkilendirmiş. Kalan adım, sanal ağın çok siteli bağlantıları arasında varsayılan site veya tünel olarak yerel bir site seçmektir.

$DefaultSite = @("DefaultSiteHQ") Set-AzureVNetGatewayDefaultSite –VNetName "MultiTier-VNet" –DefaultSite "DefaultSiteHQ"

Ek PowerShell cmdlet'leri

Yol tablosunu silmek için

Remove-AzureRouteTable -Name <routeTableName>

Yol tablosunu listelemek için

Get-AzureRouteTable [-Name <routeTableName> [-DetailLevel <detailLevel>]]

Yol tablosundan yol silmek için

Remove-AzureRouteTable –Name <routeTableName>

Alt ağdan yol kaldırmak için

Remove-AzureSubnetRouteTable –VirtualNetworkName <virtualNetworkName> -SubnetName <subnetName>

Alt ağ ile ilişkili yol tablosunu listelemek için

Get-AzureSubnetRouteTable -VirtualNetworkName <virtualNetworkName> -SubnetName <subnetName>

Sanal ağ VPN ağ geçidinden varsayılan siteyi kaldırmak için

Remove-AzureVnetGatewayDefaultSite -VNetName <virtualNetworkName>

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin