PowerShell kullanarak sanal ağlar arası VPN ağ geçidi bağlantısı yapılandırma

Bu makale, sanal ağlar arası bağlantı türünü kullanarak sanal ağları bağlamanıza yardımcı olur. Sanal ağlar aynı ya da farklı bölgelerde ve aynı ya da farklı aboneliklerde bulunuyor olabilirler. Farklı aboneliklerden sanal ağları bağladığınızda aboneliklerin aynı kiracıyla ilişkilendirilmesi gerekmez. Bağlanmak istediğiniz sanal ağlarınız zaten varsa ve bunlar aynı abonelikteyse, işlem daha az karmaşık olduğundan bunun yerine Azure portalı adımlarını kullanmak isteyebilirsiniz. Azure portalını kullanarak farklı aboneliklerden sanal ağ bağlayamazsınız.

Bu alıştırmada gerekli sanal ağları (sanal ağlar) ve VPN ağ geçitlerini oluşturacaksınız. Aynı abonelikteki sanal ağları bağlama adımlarının yanı sıra farklı aboneliklerdeki sanal ağlara bağlanmaya yönelik daha karmaşık senaryoya yönelik adımlar ve komutlar vardır. Bağlantı oluşturmak için PowerShell cmdlet'i New-AzVirtualNetworkGatewayConnection şeklindedir. -ConnectionType şeklindedirVnet2Vnet.

Sanal ağları bağlama hakkında

Sanal ağları bağlamanın birden çok yolu vardır. Aşağıdaki bölümlerde sanal ağları bağlamanın farklı yolları açıklanmaktadır.

VNet-VNet

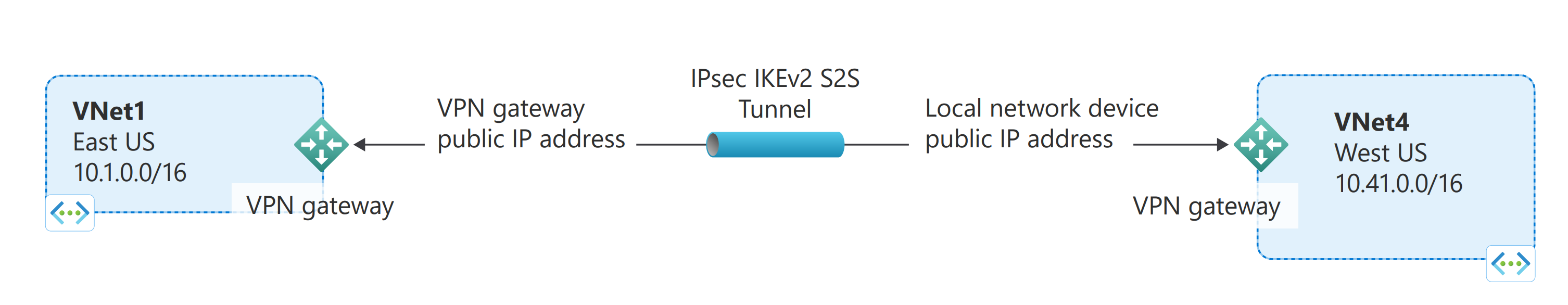

Sanal ağlar arası bağlantı yapılandırma, sanal ağları kolayca bağlamanın güzel bir yoludur. Sanal ağlar arası bağlantı türünü (VNet2VNet) kullanarak bir sanal ağı başka bir sanal ağa bağlamak, bir şirket içi konumuna Siteden Siteye IPsec bağlantısı oluşturmaya benzerdir. Her iki bağlantı türü de IPsec/IKE kullanarak güvenli bir tünel sunmak üzere bir VPN ağ geçidi kullanır ve her ikisi de iletişim kurarken aynı şekilde çalışır. Bağlantı türleri arasındaki fark, yerel ağ geçidini yapılandırma şeklidir. Sanal ağdan sanal ağa bağlantı oluşturduğunuzda, yerel ağ geçidi adres alanını görmezsiniz. Otomatik olarak oluşturulur ve doldurulur. Bir sanal ağın adres alanını güncelleştirirseniz, diğer sanal ağ güncelleştirilmiş adres alanına yönlendireceğini otomatik olarak bilir. Sanal ağlar arası bağlantı oluşturma, genellikle sanal ağlar arasında Siteden Siteye bağlantı oluşturmadan daha hızlı ve kolaydır.

Siteden Siteye (IPsec)

Karmaşık bir ağ yapılandırmasıyla çalışıyorsanız, Sanal Ağdan Sanal Ağa adımları yerine Siteden Siteye adımlarını kullanarak sanal ağlarınızı bağlamayı tercih edebilirsiniz. Siteden Siteye adımlarını kullandığınızda, yerel ağ geçitlerini kendiniz oluşturup yapılandırırsınız. Her sanal ağa ait yerel ağ geçidi, diğer sanal ağa yerel bir site gibi davranır. Bunun yapılması, trafiği yönlendirmek için yerel ağ geçidine ait ek bir adres alanı belirtmenize olanak sağlar. Bir sanal ağın adres alanı değiştiğinde, değişimi yansıtmak için ona karşılık gelen yerel ağ geçidini güncelleştirmeniz gerekir. Otomatik olarak güncelleştirilmez.

VNet eşlemesi

Sanal Ağ Eşlemesi kullanarak sanal ağlarınızı bağlamayı düşünebilirsiniz. Sanal ağ eşlemesi VPN ağ geçidi kullanmaz ve farklı kısıtlamalara sahiptir. Ayrıca, sanal ağ eşleme fiyatlandırması, Sanal Ağlar Arası VPN Gateway fiyatlandırmasından farklı olarak hesaplanır. Daha fazla bilgi için bkz. VNet eşlemesi.

Neden sanal ağdan sanal ağa bağlantı oluşturmalısınız?

Aşağıdaki nedenlerle sanal ağdan sanal ağa bağlantı kullanarak sanal ağları bağlamak isteyebilirsiniz:

Çapraz bölge coğrafi artıklığı ve coğrafi-durum

- Kendi coğrafi çoğaltma veya eşitlemenizi, güvenli bağlantıyla İnternet’te uç noktalara gitmeden ayarlayabilirsiniz.

- Azure Traffic Manager ve Load Balancer ile birçok Azure bölgesinde coğrafi yedeklilik imkanıyla yüksek oranda kullanılabilir iş yükü oluşturabilirsiniz. Buna önemli bir örnek olarak SQL Always On ile birden fazla Azure bölgesine yayılan Kullanılabilirlik Grupları’nı birlikte kurmak verilebilir.

Yalıtım veya yönetim sınır bölgesel çok katmanlı uygulamalar

- Yalıtım ve yönetim gereksinimlerinden dolayı aynı bölge içinde birbirlerine bağlı birden fazla sanal ağ ile çok katmanlı uygulamalar kurabilirsiniz.

Hatta Sanal Ağdan Sanal Ağa iletişim çok siteli yapılandırmalarla bile birleştirilebilir. Bu özellik şirket içi ve şirket dışı bağlantıyla ağ içi bağlantıyı birleştiren ağ topolojileri kurabilmenize olanak sağlar.

Hangi sanal ağlar arası bağlantı adımlarını kullanmalıyım?

Bu makalede iki farklı adım kümesi görürsünüz. Bir adım kümesi Aynı abonelikte bulunan sanal ağlar, biri ise Farklı aboneliklerde bulunan sanal ağlar içindir. Kümeler arasındaki temel fark, farklı aboneliklerde bulunan sanal ağlar için bağlantıları yapılandırırken ayrı PowerShell oturumları kullanmanızın gerekmesidir.

Bu alıştırma için, yapılandırmaları birleştirebilir veya yalnızca birlikte çalışmak istediğiniz yapılandırmayı seçebilirsiniz. Tüm yapılandırmalar VNet-VNet bağlantı türünü kullanır. Ağ trafiği, birbirine doğrudan bağlı sanal ağlar arasında akar. Bu alıştırmada, TestVNet4'ten gelen trafik TestVNet5'e yönlendirilmez.

Aynı abonelikte bulunan sanal ağlar: Bu yapılandırmanın adımları TestVNet1 ve TestVNet4’ü kullanır.

Farklı abonelikte bulunan sanal ağlar: Bu yapılandırmanın adımları TestVNet1 ve TestVNet5’i kullanır.

Aynı abonelikte olan Vnet'ler bağlanma

Azure Cloud Shell'i kullanarak aşağıdaki adımları tamamlayabilirsiniz. Azure PowerShell modülünün en son sürümünü yerel olarak yüklemek isterseniz bkz . Azure PowerShell'i yükleme ve yapılandırma.

Ağ geçidi oluşturmak 45 dakika veya daha uzun sürdüğü için Azure Cloud Shell bu alıştırma sırasında düzenli aralıklarla zaman aşımına uysa. Terminalin sol üst kısmındaki öğesine tıklayarak Cloud Shell'i yeniden başlatabilirsiniz. Terminali yeniden başlattığınızda değişkenleri yeniden eklediğinizden emin olun.

1. adım -, IP adres aralıklarını planlama

Aşağıdaki adımlarda kendi ağ geçidi alt ağları ve yapılandırmalarıyla birlikte iki sanal ağ oluşturursunuz. Daha sonra iki sanal ağ arasında bir VPN bağlantısı oluşturursunuz. Ağ yapılandırmanız için IP adres aralıklarını planlamanız önemlidir. Sanal ağ aralıklarınızın ya da yerel ağ aralıklarınızın hiçbir şekilde çakışmadığından emin olmalısınız. Bu örneklerde DNS sunucusu içermeziz. Sanal ağlarınız için ad çözümlemesi istiyorsanız bkz. Ad çözümlemesi.

Örneklerde aşağıdaki değerler kullanılmaktadır:

Değerler TestVNet1 için:

- VNet Name: TestVNet1

- Resource Group: TestRG1

- Konum: Doğu ABD

- TestVNet1: 10.1.0.0/16

- Ön Uç: 10.1.0.0/24

- GatewaySubnet: 10.1.255.0/27

- GatewayName: VNet1GW

- Genel IP: VNet1GWIP

- VPNType: RouteBased

- Connection(1to4): VNet1toVNet4

- Connection(1to5): VNet1toVNet5 (Farklı aboneliklerde bulunan sanal ağlar için)

- ConnectionType: VNet2VNet

Değerler TestVNet4 için:

- VNet Name: TestVNet4

- TestVNet2: 10.41.0.0/16

- FrontEnd: 10.41.0.0/24

- GatewaySubnet: 10.41.255.0/27

- Resource Group: TestRG4

- Location: West US

- GatewayName: VNet4GW

- Public IP: VNet4GWIP

- VPNType: RouteBased

- Connection: VNet4toVNet1

- ConnectionType: VNet2VNet

Adım 2 - oluşturma ve TestVNet1 yapılandırma

Aşağıdaki adımlar için Azure Cloud Shell'i kullanabilir veya PowerShell'i yerel olarak çalıştırabilirsiniz. Daha fazla bilgi için bkz. Azure PowerShell’i yükleme ve yapılandırma.

Not

"Bu cmdlet'in çıkış nesnesi türü gelecek bir sürümde değiştirilecek" uyarılarını görebilirsiniz. Bu beklenen bir davranıştır ve bu uyarıları güvenle yoksayabilirsiniz.

Değişkenlerinizi bildirin. Bu örnekte bu alıştırmaya yönelik değerleri kullanan değişkenler bildirilmektedir. Çoğu durumda değerleri kendi değerlerinizle değiştirmeniz gerekir. Ancak, bu tür yapılandırmayı tanımak için adımları çalıştırıyorsanız bu değişkenleri kullanabilirsiniz. Gerekirse değişkenleri değiştirin, daha sonra kopyalayın ve PowerShell konsolunuza yapıştırın.

$RG1 = "TestRG1" $Location1 = "East US" $VNetName1 = "TestVNet1" $FESubName1 = "FrontEnd" $VNetPrefix1 = "10.1.0.0/16" $FESubPrefix1 = "10.1.0.0/24" $GWSubPrefix1 = "10.1.255.0/27" $GWName1 = "VNet1GW" $GWIPName1 = "VNet1GWIP" $GWIPconfName1 = "gwipconf1" $Connection14 = "VNet1toVNet4" $Connection15 = "VNet1toVNet5"Kaynak grubu oluşturun.

New-AzResourceGroup -Name $RG1 -Location $Location1TestVNet1 için alt ağ yapılandırmalarını oluşturun. Bu örnek, TestVNet1 adlı bir sanal ağ ve biri GatewaySubnet, diğeri de FrontEnd adlı iki alt ağ oluşturur. Kendi değerlerinizi yerleştirirken ağ geçidi alt ağınızı özellikle GatewaySubnet olarak adlandırmanız önem taşır. Başka bir ad kullanırsanız ağ geçidi oluşturma işleminiz başarısız olur. Bu nedenle örnekteki değişken aracılığıyla atanmamış.

Aşağıdaki örnekte daha önce belirlediğiniz değişkenler kullanılmaktadır. Bu örnekte ağ geçidi alt ağı bir /27 kullanmaktadır. Bu yapılandırma için /28 kullanarak bir ağ geçidi alt ağı oluşturmak mümkün olsa da, en az /27'yi seçerek daha fazla adres içeren daha büyük bir alt ağ oluşturmanızı öneririz. Bu, gelecekte isteyebileceğiniz olası ek yapılandırmaları barındırmak için yeterli adrese olanak tanır.

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1 $gwsub1 = New-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -AddressPrefix $GWSubPrefix1TestVNet1’i oluşturun.

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 ` -Location $Location1 -AddressPrefix $VNetPrefix1 -Subnet $fesub1,$gwsub1VPN ağ geçidinin ayrılmış bir genel IP adresine sahip olması gerekir. VPN ağ geçidine bağlantı oluşturduğunuzda, belirttiğiniz IP adresi budur. Genel IP adresi istemek için aşağıdaki örneği kullanın.

$gwpip1 = New-AzPublicIpAddress -Name $GWIPName1 -ResourceGroupName $RG1 ` -Location $Location1 -AllocationMethod Static -Sku StandardAğ geçidi yapılandırmasını oluşturun. Ağ geçidi yapılandırması, kullanılacak alt ağı ve genel IP adresini tanımlar. Ağ geçidi yapılandırmanızı oluşturmak için örneği kullanın.

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 $subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1 $gwipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfName1 ` -Subnet $subnet1 -PublicIpAddress $gwpip1TestVNet1 için ağ geçidini oluşturun. Bu adımda TestVNet1’iniz için sanal ağ geçidi oluşturursunuz. Sanal Ağdan Sanal Ağa yapılandırmaları, RouteBased bir VPNType gerektirir. Bir ağ geçidinin oluşturulması, seçili ağ geçidi SKU’suna bağlı olarak 45 dakika veya daha uzun sürebilir.

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 ` -Location $Location1 -IpConfigurations $gwipconf1 -GatewayType Vpn ` -VpnType RouteBased -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

Komutları tamamladıktan sonra bu ağ geçidinin oluşturulması 45 dakika veya daha uzun sürer. Azure Cloud Shell kullanıyorsanız Cloud Shell terminalinin sol üst bölümüne tıklayıp TestVNet4'i yapılandırarak Cloud Shell oturumunuzu yeniden başlatabilirsiniz. TestVNet1 ağ geçidi tamamlanana kadar beklemeniz gerekmez.

3. Adım: TestVNet4 oluşturma ve yapılandırma

TestVNet4’ü oluşturun. Gerektiğinde değerleri kendi değerlerinizle değiştirerek aşağıdaki adımları kullanın.

Bağlanın ve değişkenlerinizi bildirin. Değerleri, yapılandırma için kullanmak istediğiniz değerlerle değiştirdiğinizden emin olun.

$RG4 = "TestRG4" $Location4 = "West US" $VnetName4 = "TestVNet4" $FESubName4 = "FrontEnd" $VnetPrefix4 = "10.41.0.0/16" $FESubPrefix4 = "10.41.0.0/24" $GWSubPrefix4 = "10.41.255.0/27" $GWName4 = "VNet4GW" $GWIPName4 = "VNet4GWIP" $GWIPconfName4 = "gwipconf4" $Connection41 = "VNet4toVNet1"Kaynak grubu oluşturun.

New-AzResourceGroup -Name $RG4 -Location $Location4TestVNet4 için alt ağ yapılandırmalarını oluşturun.

$fesub4 = New-AzVirtualNetworkSubnetConfig -Name $FESubName4 -AddressPrefix $FESubPrefix4 $gwsub4 = New-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -AddressPrefix $GWSubPrefix4TestVNet4’ü oluşturun.

New-AzVirtualNetwork -Name $VnetName4 -ResourceGroupName $RG4 ` -Location $Location4 -AddressPrefix $VnetPrefix4 -Subnet $fesub4,$gwsub4Genel bir IP adresi isteyin.

$gwpip4 = New-AzPublicIpAddress -Name $GWIPName4 -ResourceGroupName $RG4 ` -Location $Location4 -AllocationMethod Static -Sku StandardAğ geçidi yapılandırmasını oluşturun.

$vnet4 = Get-AzVirtualNetwork -Name $VnetName4 -ResourceGroupName $RG4 $subnet4 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet4 $gwipconf4 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfName4 -Subnet $subnet4 -PublicIpAddress $gwpip4TestVNet4 ağ geçidini oluşturun. Bir ağ geçidinin oluşturulması, seçili ağ geçidi SKU’suna bağlı olarak 45 dakika veya daha uzun sürebilir.

New-AzVirtualNetworkGateway -Name $GWName4 -ResourceGroupName $RG4 ` -Location $Location4 -IpConfigurations $gwipconf4 -GatewayType Vpn ` -VpnType RouteBased -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

4. Adım: Bağlantıları oluşturma

her iki ağ geçidinin de tamamlanmasını bekleyin. Azure Cloud Shell oturumunuzu yeniden başlatın ve 2. Adım ve 3. Adım'ın başındaki değişkenleri kopyalayıp konsola yapıştırarak değerleri yeniden ekleyin.

Her iki sanal ağ geçidini de alın.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 $vnet4gw = Get-AzVirtualNetworkGateway -Name $GWName4 -ResourceGroupName $RG4TestVNet1 - TestVNet4 bağlantısını oluşturun. Bu adımda TestVNet1 - TestVNet4 arasında bağlantı oluşturursunuz. Örneklerde paylaşılan bir anahtar göreceksiniz. Paylaşılan anahtar için kendi değerlerinizi kullanabilirsiniz. Paylaşılan anahtarın her iki bağlantıyla da eşleşiyor olması önemlidir. Bir bağlantı oluşturmak çok zaman almaz.

New-AzVirtualNetworkGatewayConnection -Name $Connection14 -ResourceGroupName $RG1 ` -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet4gw -Location $Location1 ` -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'TestVNet4 - TestVNet1 bağlantısı oluşturun. Bu adım önceki adıma benzer, ancak Bağlantıyı TestVNet4'ten TestVNet1'e oluşturuyorsunuz. Paylaşılan anahtarların eşleştiğinden emin olun. Bağlantı birkaç dakika içerisinde kurulacaktır.

New-AzVirtualNetworkGatewayConnection -Name $Connection41 -ResourceGroupName $RG4 ` -VirtualNetworkGateway1 $vnet4gw -VirtualNetworkGateway2 $vnet1gw -Location $Location4 ` -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'Bağlantınızı doğrulayın. Bağlantınızı doğrulama bölümüne bakın.

Farklı abonelikleri olan Vnet'ler bağlanma

Bu senaryoda TestVNet1 ve TestVNet5’i bağlarsınız. TestVNet1 ve TestVNet5 farklı aboneliklerde bulunur. Aboneliklerin aynı kiracıyla ilişkilendirilmesi gerekmez.

Bu adımlar ve önceki adım kümesi arasındaki fark, yapılandırma adımlarının bir kısmının ikinci abonelik bağlamında farklı bir PowerShell oturumunda tamamlanması gerektiğidir. Bu durum özellikle iki aboneliğin farklı kuruluşlara ait olduğu durumlarda geçerlidir.

Bu alıştırmada abonelik bağlamını değiştirdiğinizden, 8. Adıma geçtiğinizde Azure Cloud Shell'i kullanmak yerine PowerShell'i bilgisayarınızda yerel olarak kullanmayı daha kolay bulabilirsiniz.

5. Adım: TestVNet1 oluşturma ve yapılandırma

TestVNet1'i ve TestVNet1 için VPN Ağ Geçidini oluşturup yapılandırmak için önceki bölümde bulunan 1. Adımı ve 2. Adımı tamamlamanız gerekir. Bu yapılandırma için önceki bölümden TestVNet4 oluşturmanız gerekmez, ancak oluşturursanız bu adımlarla çakışmaz. 1. Adım'ı ve 2. Adım'ı tamamladıktan sonra 6. Adım'a geçerek TestVNet5'i oluşturun.

6. Adım: IP adresi aralıklarını doğrulama

Yeni sanal ağın IP adresi alanı olan TestVNet5'in sanal ağ aralıklarınızın veya yerel ağ geçidi aralıklarınızın hiçbiriyle çakışmadığından emin olmak önemlidir. Bu örnekte sanal ağlar farklı kuruluşlara ait olabilir. Bu alıştırmada TestVNet5 için aşağıdaki değerleri kullanabilirsiniz:

Değerler TestVNet5 için:

- VNet Name: TestVNet5

- Resource Group: TestRG5

- Location: Japan East

- TestVNet5: 10.51.0.0/16

- FrontEnd: 10.51.0.0/24

- GatewaySubnet: 10.51.255.0.0/27

- GatewayName: VNet5GW

- Public IP: VNet5GWIP

- VPNType: RouteBased

- Connection: VNet5toVNet1

- ConnectionType: VNet2VNet

7. Adım: TestVNet5 oluşturma ve yapılandırma

Bu adım, yeni abonelik bağlamında tamamlanmalıdır. Bu bölüm, yönetici tarafından aboneliğin sahibi olan farklı bir kuruluşta gerçekleştirilebilir.

Değişkenlerinizi bildirin. Değerleri, yapılandırma için kullanmak istediğiniz değerlerle değiştirdiğinizden emin olun.

$Sub5 = "Replace_With_the_New_Subscription_Name" $RG5 = "TestRG5" $Location5 = "Japan East" $VnetName5 = "TestVNet5" $FESubName5 = "FrontEnd" $GWSubName5 = "GatewaySubnet" $VnetPrefix5 = "10.51.0.0/16" $FESubPrefix5 = "10.51.0.0/24" $GWSubPrefix5 = "10.51.255.0/27" $GWName5 = "VNet5GW" $GWIPName5 = "VNet5GWIP" $GWIPconfName5 = "gwipconf5" $Connection51 = "VNet5toVNet1"5 aboneliğe bağlanın. PowerShell konsolunuzu açın ve hesabınıza bağlanın. Bağlanmanıza yardımcı olması için aşağıdaki örneği kullanın:

Connect-AzAccountHesapla ilişkili abonelikleri kontrol edin.

Get-AzSubscriptionKullanmak istediğiniz aboneliği belirtin.

Select-AzSubscription -SubscriptionName $Sub5Yeni bir kaynak grubu oluşturma.

New-AzResourceGroup -Name $RG5 -Location $Location5TestVNet5 için alt ağ yapılandırmalarını oluşturun.

$fesub5 = New-AzVirtualNetworkSubnetConfig -Name $FESubName5 -AddressPrefix $FESubPrefix5 $gwsub5 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName5 -AddressPrefix $GWSubPrefix5TestVNet5’i oluşturun.

New-AzVirtualNetwork -Name $VnetName5 -ResourceGroupName $RG5 -Location $Location5 ` -AddressPrefix $VnetPrefix5 -Subnet $fesub5,$gwsub5Genel bir IP adresi isteyin.

$gwpip5 = New-AzPublicIpAddress -Name $GWIPName5 -ResourceGroupName $RG5 ` -Location $Location5 -AllocationMethod Static -Sku StandardAğ geçidi yapılandırmasını oluşturun.

$vnet5 = Get-AzVirtualNetwork -Name $VnetName5 -ResourceGroupName $RG5 $subnet5 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet5 $gwipconf5 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfName5 -Subnet $subnet5 -PublicIpAddress $gwpip5TestVNet5 ağ geçidini oluşturun.

New-AzVirtualNetworkGateway -Name $GWName5 -ResourceGroupName $RG5 -Location $Location5 ` -IpConfigurations $gwipconf5 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

8. Adım: Bağlantıları oluşturma

Bu örnekte ağ geçitleri farklı aboneliklerde olduğundan bu adımı [1. Abonelik] ve [5. Abonelik] olarak iki PowerShell oturumuna ayıracağız.

[1. Abonelik] 1. Abonelik için sanal ağ geçidini alın. Aşağıdaki örneği çalıştırmadan önce oturum açın ve 1. Aboneliğe bağlanın:

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1Aşağıdaki öğelerin çıktısını kopyalayın ve 5. Aboneliğin yöneticisine e-posta veya başka bir yöntemle gönderin.

$vnet1gw.Name $vnet1gw.IdBu iki öğenin değerleri aşağıdaki çıktı örneği ile benzer değerlere sahip olmalıdır:

PS D:\> $vnet1gw.Name VNet1GW PS D:\> $vnet1gw.Id /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroupsTestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW[5. Abonelik] 5. Abonelik için sanal ağ geçidini alın. Aşağıdaki örneği çalıştırmadan önce oturum açın ve 5. Aboneliğe bağlanın:

$vnet5gw = Get-AzVirtualNetworkGateway -Name $GWName5 -ResourceGroupName $RG5Aşağıdaki öğelerin çıktısını kopyalayın ve 1. Abonelik’in yöneticisine e-posta veya başka bir yöntemle gönderin

$vnet5gw.Name $vnet5gw.IdBu iki öğenin değerleri aşağıdaki çıktı örneği ile benzer değerlere sahip olmalıdır:

PS C:\> $vnet5gw.Name VNet5GW PS C:\> $vnet5gw.Id /subscriptions/bbbb1b1b-cc2c-dd3d-ee4e-ffffff5f5f5f/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW[1. Abonelik] TestVNet1 - TestVNet5 bağlantısını oluşturun. Bu adımda TestVNet1 - TestVNet5 arasında bağlantı oluşturursunuz. Buradaki fark, $vnet 5gw'nin farklı bir abonelikte olduğundan doğrudan alınamamadır. Önceki adımlarda Abonelik 1'den iletilmiş değerleri içeren yeni bir PowerShell nesnesi oluşturmanız gerekir. Aşağıdaki örneği kullanın. Ad, Kimlik ve paylaşılan anahtarı kendi değerlerinizle değiştirin. Paylaşılan anahtarın her iki bağlantıyla da eşleşiyor olması önemlidir. Bir bağlantı oluşturmak çok zaman almaz.

Aşağıdaki örneği çalıştırmadan önce 1. Abonelik'e bağlanın:

$vnet5gw = New-Object -TypeName Microsoft.Azure.Commands.Network.Models.PSVirtualNetworkGateway $vnet5gw.Name = "VNet5GW" $vnet5gw.Id = "/subscriptions/bbbb1b1b-cc2c-dd3d-ee4e-ffffff5f5f5f/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW" $Connection15 = "VNet1toVNet5" New-AzVirtualNetworkGatewayConnection -Name $Connection15 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet5gw -Location $Location1 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'[5. Abonelik]TestVNet5 - TestVNet1 bağlantısını oluşturun. Bu adım önceki adıma benzerdir, ancak Bağlantıyı TestVNet5'ten TestVNet1'e oluşturuyorsunuz. 1 Abonelikten elde edilen değerleri temel alan bir PowerShell nesnesi oluşturma işlemi burada da geçerlidir. Bu adımda, paylaşılan anahtarların eşleştiğinden emin olun.

Aşağıdaki örneği çalıştırmadan önce 5. Abonelik'e bağlanın:

$vnet1gw = New-Object -TypeName Microsoft.Azure.Commands.Network.Models.PSVirtualNetworkGateway $vnet1gw.Name = "VNet1GW" $vnet1gw.Id = "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW " $Connection51 = "VNet5toVNet1" New-AzVirtualNetworkGatewayConnection -Name $Connection51 -ResourceGroupName $RG5 -VirtualNetworkGateway1 $vnet5gw -VirtualNetworkGateway2 $vnet1gw -Location $Location5 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'

Nasıl bir bağlantıyı doğrulamak için

Önemli

Ağ geçidi alt ağındaki ağ güvenlik grupları (NSG) desteklenmez. Bir ağ güvenlik grubunun bu alt ağ ile ilişkilendirilmesi, sanal ağ geçidinizin (VPN ve ExpressRoute ağ geçitleri) beklendiği gibi çalışmayı durdurmasına neden olabilir. Ağ güvenlik grupları hakkında daha fazla bilgi için bkz. Ağ güvenlik grubu nedir?

'-Debug' ile veya '-Debug' olmadan 'Get-AzVirtualNetworkGatewayConnection' cmdlet'ini kullanarak bağlantınızın başarılı olduğunu doğrulayabilirsiniz.

Aşağıdaki cmdlet örneğini kullanın ve değerleri, kendi değerlerinizle eşleşecek şekilde yapılandırın. İstendiğinde "Tümünü" çalıştırmak için "A" seçeneğini belirleyin. Örnekte bulunan "-Name", test etmek istediğiniz bağlantının adıdır.

Get-AzVirtualNetworkGatewayConnection -Name VNet1toSite1 -ResourceGroupName TestRG1cmdlet tamamlandıktan sonra değerleri görüntüleyin. Aşağıdaki örnekte, bağlantı durumu "Bağlandı" olarak gösterilir; ayrıca giriş ve çıkış baytlarını görebilirsiniz.

"connectionStatus": "Connected", "ingressBytesTransferred": 33509044, "egressBytesTransferred": 4142431

Sanal ağlar arası bağlantılar hakkında SSS

Sanal ağdan sanal ağa bağlantılar hakkında daha fazla bilgi için bkz . VPN Gateway SSS.

Sonraki adımlar

- Bağlantınız tamamlandıktan sonra sanal ağlarınıza sanal makineler ekleyebilirsiniz. Daha fazla bilgi için bkz. Virtual Machines belgeleri.

- BGP hakkında bilgi edinmek için BGP’ye Genel Bakış ve BGP’yi yapılandırma makalelerine bakın.