Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Tüm İnternet trafiğinin yaklaşık %20'sini hatalı botlar oluşturur. Web uygulamanızda kazıma, tarama ve güvenlik açıklarını arama gibi işlemler yapar. Bu botlar Web Uygulaması Güvenlik Duvarı (WAF) durdurulduğunda size saldıramaz. Ayrıca arka uçlarınız ve diğer temel altyapınız gibi kaynaklarınızı ve hizmetlerinizi kullanamazlar.

Bilinen kötü amaçlı IP adreslerinden gelen istekleri engellemek veya kaydını tutmak için WAF'niz için yönetilen bot koruma kuralı kümesini etkinleştirebilirsiniz. IP adresleri, Microsoft Tehdit Analizi akışından alınır. Akıllı Güvenlik Grafı, Microsoft tehdit bilgilerini destekler ve Bulut için Microsoft Defender dahil olmak üzere birden çok hizmet tarafından kullanılır.

Uyarı

Bot Koruma Kural Kümesi yalnızca Azure genel bulutunda, Azure Çin'de ve Azure ABD Kamu'da desteklenir.

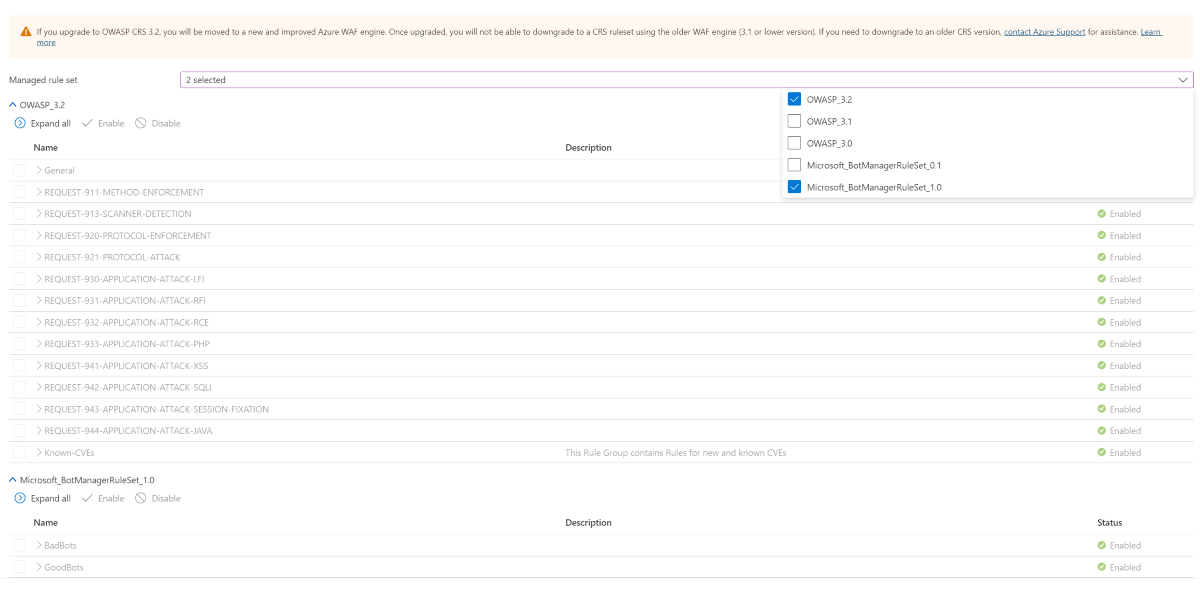

OWASP kural kümeleri ile kullanma

Bot Koruması kural kümesini Application Gateway WAF v2 SKU'su ile OWASP kural kümelerinden herhangi biriyle birlikte kullanabilirsiniz. Aynı anda yalnızca bir OWASP kural kümesi kullanılabilir. Bot koruma kural kümesi kendi kural kümesinde görünen başka bir kural içerir. Microsoft_BotManagerRuleSet_1.1 başlıklı bu özelliği diğer OWASP kuralları gibi etkinleştirebilir veya devre dışı bırakabilirsiniz.

Kural kümesi güncelleştirmesi

Bilinen kötü amaçlı IP adreslerinin yer aldığı bot azaltma kural kümesi listesi, botlarla eşitlenmesi için Microsoft Tehdit Analizi akışından gün içinde birkaç kez güncelleştirilir. Bot saldırısı vektörleri değişse de web uygulamalarınız sürekli korunur.

Günlük örneği

Bot koruması için örnek bir günlük girdisi aşağıda verilmiştir:

{

"timeStamp": "0000-00-00T00:00:00+00:00",

"resourceId": "appgw",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "vm1",

"clientIp": "1.2.3.4",

"requestUri": "/hello.php?arg1=aaaaaaabccc",

"ruleSetType": "MicrosoftBotProtection",

"message": "IPReputationTriggered",

"action": "Blocked",

"hostname": "example.com",

"transactionId": "abc",

"policyId": "waf policy 1",

"policyScope": "Global",

"policyScopeName": "Default Policy",

"engine": "Azwaf"

}

}