Bulut için Defender Uygulamalarında anomali algılama ilkeleri

Bulut için Microsoft Defender Uygulamaları anomali algılama ilkeleri kullanıma hazır kullanıcı ve varlık davranış analizi (UEBA) ve makine öğrenmesi (ML) sağlar, böylece bulut ortamınızda gelişmiş tehdit algılamayı çalıştırmaya en baştan hazır olursunuz. Bunlar otomatik olarak etkinleştirildiğinden, yeni anomali algılama ilkeleri sonuçları algılama ve harmanlama işlemini hemen başlatır ve kullanıcılarınız ile ağınıza bağlı makineler ve cihazlar arasında çok sayıda davranış anomalisini hedefler. Ayrıca ilkeler, araştırma sürecini hızlandırmanıza ve devam eden tehditler içermenize yardımcı olmak için Bulut için Defender Uygulamaları algılama altyapısından daha fazla veri sunar.

Anomali algılama ilkeleri otomatik olarak etkinleştirilir, ancak Bulut için Defender Uygulamaların ilk öğrenme süresi yedi gündür ve bu süre boyunca tüm anomali algılama uyarıları tetiklenmez. Bundan sonra, yapılandırılan API bağlayıcılarınızdan veri toplandığında her oturum, kullanıcıların etkin olduğu etkinlik, IP adresleri, cihazlar vb. ile karşılaştırılır ve son ay içinde algılanır ve bu etkinliklerin risk puanı. Verilerin API bağlayıcılarından kullanılabilir hale getirmek için birkaç saat sürebileceğini unutmayın. Bu algılamalar, ortamınızın profilini oluşturan ve kuruluşunuzun etkinliğinde öğrenilen temele göre uyarılar tetikleyen buluşsal anomali algılama altyapısının bir parçasıdır. Bu algılamalar, hatalı pozitif sonuçları azaltmak için kullanıcıların profilini ve oturum açma düzenini sağlamak için tasarlanmış makine öğrenmesi algoritmalarını da kullanır.

Anomaliler, kullanıcı etkinliği taranarak algılanır. Risk, aşağıdaki gibi risk faktörlerine göre gruplandırılmış 30'un üzerinde farklı risk göstergesine bakılarak değerlendirilir:

- Riskli IP adresi

- Oturum açma hataları

- Yönetici etkinliği

- Etkin olmayan hesaplar

- Konum

- Mümkün olmayan seyahat

- Cihaz ve kullanıcı aracısı

- Etkinlik oranı

İlke sonuçlarına göre, güvenlik uyarıları tetiklenir. Bulut için Defender Uygulamalar bulutunuzda her kullanıcı oturumuna bakar ve kuruluşunuzun temelinden veya kullanıcının normal etkinliğinden farklı bir şey olduğunda sizi uyarır.

Yerel Bulut için Defender Uygulamaları uyarılarına ek olarak, Microsoft Entra Kimlik Koruması alınan bilgilere göre aşağıdaki algılama uyarılarını da alırsınız:

- Sızdırılan kimlik bilgileri: Kullanıcının geçerli kimlik bilgileri sızdırıldığında tetiklendi. Daha fazla bilgi için bkz . Microsoft Entra Id'nin Sızdırılan kimlik bilgileri algılaması.

- Riskli oturum açma: Birkaç Microsoft Entra Kimlik Koruması oturum açma algılamasını tek bir algılamada birleştirir. Daha fazla bilgi için bkz . Microsoft Entra Id'nin Oturum açma riski algılamaları.

Bu ilkeler Bulut için Defender Uygulamalar ilkeleri sayfasında görünür ve etkinleştirilebilir veya devre dışı bırakılabilir.

Anomali algılama ilkeleri

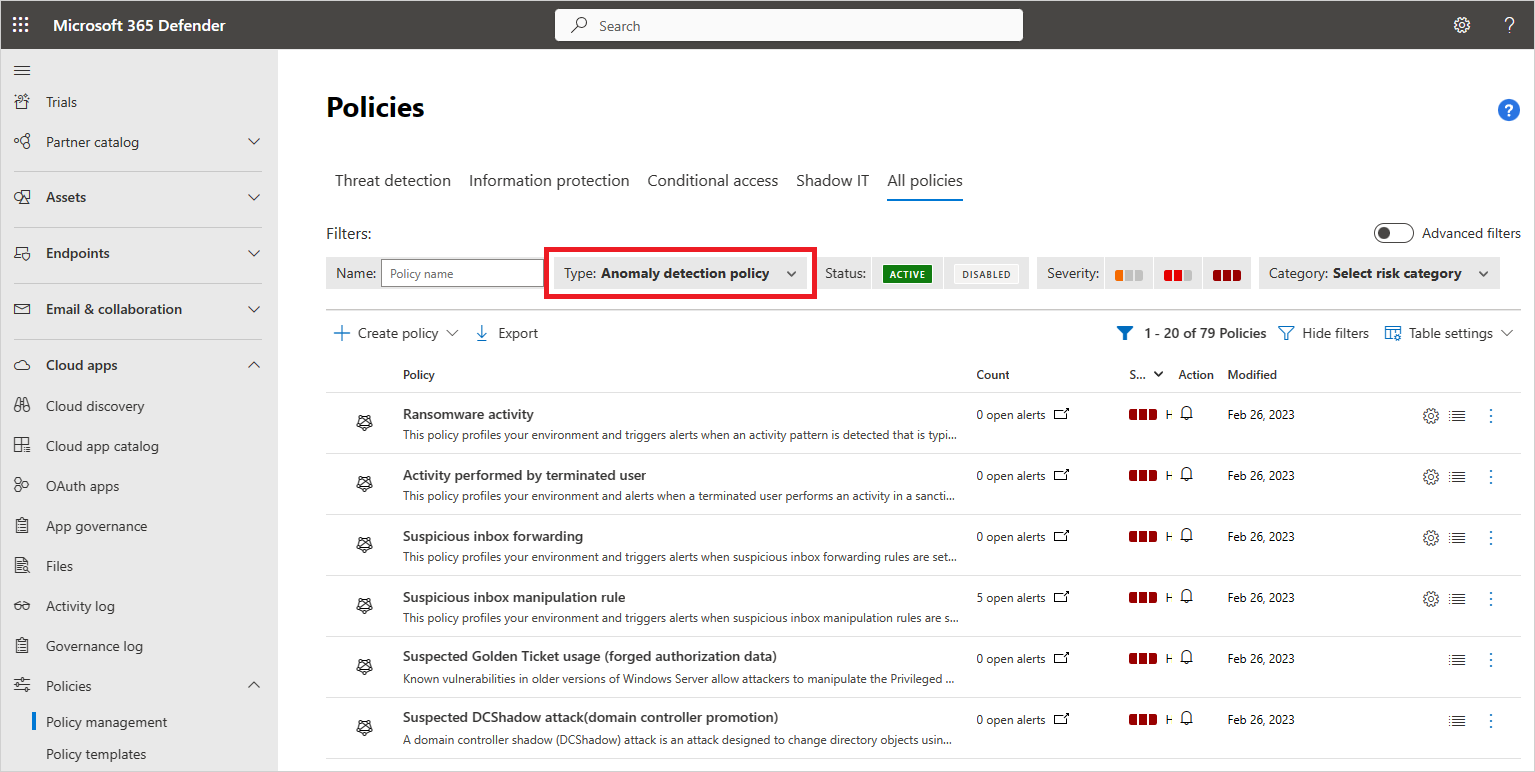

Bulut Uygulamaları -İlkeler ->>İlke yönetimi'ne giderek Anomali algılama ilkelerini Microsoft Defender Portalı'nda görebilirsiniz. Ardından, ilke türü için Anomali algılama ilkesi'ni seçin.

Aşağıdaki anomali algılama ilkeleri kullanılabilir:

Mümkün olmayan seyahat

-

Bu algılama, coğrafi olarak uzak konumlardan gelen iki kullanıcı etkinliğini (tek veya birden çok oturumda) kullanıcının ilk konumdan ikinciye seyahat etme süresinden daha kısa bir süre içinde tanımlar ve farklı bir kullanıcının aynı kimlik bilgilerini kullandığını gösterir. Bu algılama, VPN'ler ve kuruluştaki diğer kullanıcılar tarafından düzenli olarak kullanılan konumlar gibi imkansız seyahat koşuluna katkıda bulunan belirgin "hatalı pozitif sonuçları" yoksayan bir makine öğrenmesi algoritması kullanır. Algılama, yeni bir kullanıcının etkinlik desenini öğrendiği yedi günlük ilk öğrenme süresine sahiptir. İmkansız seyahat algılama, iki konum arasındaki olağan dışı ve imkansız kullanıcı etkinliğini tanımlar. Etkinlik, güvenliğin aşılmasına ilişkin bir gösterge olarak kabul edilecek ve uyarıya değer olacak kadar olağan dışı olmalıdır. Bu işlemi gerçekleştirmek için algılama mantığı, VPN etkinlikleri veya fiziksel bir konum belirtmeyen bulut sağlayıcılarının etkinliği gibi hatalı pozitifleri tetikleyebilen senaryoları ele almak için farklı gizleme düzeyleri içerir. Duyarlılık kaydırıcısı algoritmayı etkilemenizi ve algılama mantığının ne kadar katı olduğunu tanımlamanızı sağlar. Duyarlılık düzeyi ne kadar yüksek olursa algılama mantığının bir parçası olarak daha az etkinlik gizlenir. Bu şekilde algılamayı kapsama gereksinimlerinize ve SNR hedeflerinize göre uyarlayabilirsiniz.

Not

- Seyahatin her iki tarafındaki IP adresleri güvenli olarak kabul edildiğinde ve duyarlılık kaydırıcısı Yüksek olarak ayarlanmadığında, seyahate güvenilir ve İmkansız seyahat algılamasını tetiklemeden dışlanır. Örneğin, her iki taraf da şirket olarak etiketlenmişse güvenli kabul edilir. Ancak, seyahatin yalnızca bir tarafının IP adresi güvenli olarak kabul edilirse, algılama normal şekilde tetikler.

- Konumlar bir ülke/bölge düzeyinde hesaplanır. Bu, aynı ülkeden/bölgeden veya sınırdaki ülkelerden/bölgelerden kaynaklanan iki eylem için uyarı olmayacağı anlamına gelir.

Seyrek kullanılan ülkeden etkinlik

- Bu algılama, yeni ve seyrek konumları belirlemek için geçmiş etkinlik konumlarını dikkate alır. Anomali algılama altyapısı, kullanıcı tarafından kullanılan önceki konumlarla ilgili bilgileri depolar. Kullanıcı tarafından yakın zamanda ziyaret edilen veya hiç ziyaret edilen bir konumdan etkinlik gerçekleştiğinde bir uyarı tetikleniyor. Hatalı pozitif uyarıları azaltmak için algılama, kullanıcıya yönelik yaygın tercihlerle karakterize edilen bağlantıları gizler.

Kötü amaçlı yazılım algılama

Bu algılama, ister Microsoft uygulamalarınızdan ister üçüncü taraf uygulamalarınızdan olsun, bulut depolama alanınızdaki kötü amaçlı dosyaları tanımlar. Bulut için Microsoft Defender Uygulamaları, dosya türü ve paylaşım düzeyi gibi risk buluşsal yöntemleriyle eşleşen bazı dosyaların bilinen kötü amaçlı yazılım saldırılarıyla ilişkili olup olmadığını ve kötü amaçlı olma olasılığı olup olmadığını tanımak için Microsoft'un tehdit bilgilerini kullanır. Bu yerleşik ilke varsayılan olarak devre dışıdır. Kötü amaçlı dosyalar algılandıktan sonra, Virüs bulaşmış dosyaların listesini görebilirsiniz. Dosyanın bulaştığı kötü amaçlı yazılım türü hakkında bilgi sağlayan bir kötü amaçlı yazılım raporu açmak için dosya çekmecesindeki kötü amaçlı yazılım dosya adını seçin.

Dosya yüklemelerini ve indirmelerini oturum ilkeleriyle gerçek zamanlı olarak denetlemek için bu algılamayı kullanın.

Dosya Korumalı Alanı

Dosya korumalı alanını etkinleştirerek, meta verilerine göre ve özel buluşsal yöntemlere göre riskli olabilecek dosyalar da güvenli bir ortamda korumalı alanda taranır. Korumalı alan taraması, tehdit bilgileri kaynaklarına göre algılanmayan dosyaları algılayabilir.

Bulut için Defender Uygulamaları aşağıdaki uygulamalar için kötü amaçlı yazılım algılamayı destekler:

- Box

- Dropbox

- Google Workspace

- Microsoft 365 (Microsoft 365 P1 için Microsoft Defender için geçerli bir lisans gerektirir)

Not

Microsoft 365 uygulamalarında algılanan kötü amaçlı yazılımlar uygulama tarafından otomatik olarak engellenir. Kullanıcılar engellenen dosyalara erişemez ve yalnızca uygulamanın yöneticisi erişebilir.

Box, Dropbox ve Google Workspace'te Bulut için Defender Uygulamaları dosyayı otomatik olarak engellemez, ancak engelleme uygulamanın özelliklerine ve müşterinin ayarladığı uygulama yapılandırmasına göre gerçekleştirilebilir.

Algılanan bir dosyanın gerçekten kötü amaçlı yazılım mı yoksa hatalı pozitif mi olduğundan emin değilseniz adresinden Microsoft Güvenlik Zekası sayfasına https://www.microsoft.com/wdsi/filesubmission gidin ve dosyayı daha fazla analiz için gönderin.

Anonim IP adreslerinden etkinlik

- Bu algılama, kullanıcıların anonim ara sunucu IP adresi olarak tanımlanan bir IP adresinden etkin olduğunu tanımlar. Bu proxy'ler, cihazlarının IP adresini gizlemek isteyen kişiler tarafından kullanılır ve kötü amaçlı olarak kullanılabilir. Bu algılama, kuruluştaki kullanıcılar tarafından yaygın olarak kullanılan yanlış etiketli IP adresleri gibi "hatalı pozitifleri" azaltan bir makine öğrenmesi algoritması kullanır.

Fidye yazılımı etkinliği

- Bulut için Defender Apps, gelişmiş Fidye Yazılımı saldırılarına karşı daha kapsamlı bir kapsam sağlamak için anomali algılama ile fidye yazılımı algılama özelliklerini genişletti. Güvenlik araştırması uzmanlığımızı kullanarak fidye yazılımı etkinliğini yansıtan davranış düzenlerini belirlemek için Bulut için Defender Uygulamalar bütünsel ve sağlam koruma sağlar. Bulut için Defender Uygulamaları, örneğin yüksek oranda dosya yükleme veya dosya silme etkinliği tanımlarsa, olumsuz bir şifreleme işlemini temsil edebilir. Bu veriler bağlı API'lerden alınan günlüklerde toplanır ve daha sonra öğrenilen davranış düzenleri ve bilinen fidye yazılımı uzantıları gibi tehdit bilgileriyle birleştirilir. Bulut için Defender Uygulamalarının fidye yazılımı algılaması hakkında daha fazla bilgi için bkz. Kuruluşunuzu fidye yazılımlarına karşı koruma.

Sonlandırılan kullanıcı tarafından gerçekleştirilen etkinlik

- Bu algılama, sonlandırılan bir çalışanın SaaS uygulamalarınızda ne zaman eylem gerçekleştirmeye devam ettiğinde bunu belirleyebilmenizi sağlar. Veriler, iç tehdit riskinin en büyük kısmının kötü koşullarda ayrılan çalışanlardan geldiğini gösterdiğinden, sonlandırılan çalışanların hesaplardaki etkinliği takip etmek önemlidir. Bazen çalışanlar şirketten ayrıldığında hesapları kurumsal uygulamalardan çıkarılır, ancak çoğu durumda belirli şirket kaynaklarına erişimi korur. Bu, ayrıcalıklı hesaplar göz önünde bulundurulduğunda daha da önemlidir, eski bir yöneticinin zarar görmesi doğal olarak daha fazladır. Bu algılama, Bulut için Defender Uygulamaları'nın uygulamalar genelinde kullanıcı davranışını izleme özelliğinden yararlanarak kullanıcının düzenli etkinliğinin, hesabın silindiği gerçeğinin ve diğer uygulamalarda gerçek etkinliğin belirlenmesine olanak tanır. Örneğin, Microsoft Entra hesabı silinmiş olan ancak hala kurumsal AWS altyapısına erişimi olan bir çalışan büyük ölçekli hasara neden olabilir.

Algılama, hesapları Microsoft Entra ID'de silinmiş olan ancak AWS veya Salesforce gibi diğer platformlarda etkinlik gerçekleştiren kullanıcıları arar. Bu, özellikle kaynakları yönetmek için başka bir hesap (birincil çoklu oturum açma hesabı değil) kullanan kullanıcılar için geçerlidir, çünkü bu hesaplar genellikle bir kullanıcı şirketten ayrıldığında silinmez.

Şüpheli IP adreslerinden etkinlik

- Bu algılama, kullanıcıların Microsoft Threat Intelligence tarafından riskli olarak tanımlanan bir IP adresinden etkin olduğunu tanımlar. Bu IP adresleri parola spreyi, Botnet C&C gibi kötü amaçlı etkinliklerde yer alır ve güvenliği aşılmış hesabı gösterebilir. Bu algılama, kuruluştaki kullanıcılar tarafından yaygın olarak kullanılan yanlış etiketli IP adresleri gibi "hatalı pozitifleri" azaltan bir makine öğrenmesi algoritması kullanır.

Şüpheli gelen kutusu iletme

- Bu algılama, örneğin bir kullanıcı tüm e-postaların bir kopyasını dış adrese ileden bir gelen kutusu kuralı oluşturduysa şüpheli e-posta iletme kurallarını arar.

Not

Bulut için Defender Uygulamalar, yalnızca kullanıcının tipik davranışına bağlı olarak şüpheli olarak tanımlanan her iletme kuralı için sizi uyarır.

Şüpheli gelen kutusu işleme kuralları

- Bu algılama ortamınızın profilini oluşturur ve bir kullanıcının gelen kutusunda iletileri veya klasörleri silip taşıyabilen şüpheli kurallar ayarlandığında uyarıları tetikler. Bu, kullanıcının hesabının gizliliğinin ihlal edildiğini, iletilerin kasıtlı olarak gizlendiğini ve posta kutusunun kuruluşunuzda istenmeyen posta veya kötü amaçlı yazılım dağıtmak için kullanıldığını gösterebilir.

Şüpheli e-posta silme etkinliği (Önizleme)

- Bu ilke ortamınızın profilini oluşturur ve kullanıcı tek bir oturumda şüpheli e-posta silme etkinlikleri gerçekleştirdiğinde uyarıları tetikler. Bu ilke, kullanıcının posta kutularının, e-posta üzerinden komut ve denetim iletişimi (C&C/C2) gibi olası saldırı vektörleri tarafından ele geçirilebileceğini gösterebilir.

Not

Bulut için Defender Uygulamaları, EXCHANGE online için URL'yi patlatma, kötü amaçlı yazılım koruması ve daha fazlası dahil olmak üzere koruma sağlamak için Microsoft Defender XDR ile tümleştirilir. Microsoft 365 için Defender etkinleştirildikten sonra, Bulut için Defender Uygulamaları etkinlik günlüğünde uyarılar görmeye başlarsınız.

Şüpheli OAuth uygulama dosyası indirme etkinlikleri

- Ortamınıza bağlı OAuth uygulamalarını tarar ve bir uygulama Microsoft SharePoint veya Microsoft OneDrive'dan kullanıcı için olağan dışı bir şekilde birden çok dosya indirdiğinde bir uyarı tetikler. Bu, kullanıcı hesabının gizliliğinin tehlikeye girdiğini gösterebilir.

OAuth Uygulaması için olağan dışı ISS

- Bu ilke ortamınızın profilini oluşturur ve bir OAuth uygulaması yaygın olmayan bir ISS'den bulut uygulamalarınıza bağlandığında uyarıları tetikler. Bu ilke, bir saldırganın bulut uygulamalarınızda kötü amaçlı etkinlikler gerçekleştirmek için güvenli bir güvenliği aşılmış uygulamayı kullanmayı denediğini gösterebilir.

Olağan dışı etkinlikler (kullanıcıya göre)

Bu algılamalar şunları gerçekleştiren kullanıcıları tanımlar:

- Olağan dışı birden çok dosya indirme etkinliği

- Olağan dışı dosya paylaşımı etkinlikleri

- Olağan dışı dosya silme etkinlikleri

- Olağan dışı kimliğine bürünülen etkinlikler

- Olağan dışı yönetim etkinlikleri

- Olağan dışı Power BI rapor paylaşma etkinlikleri (önizleme)

- Olağan dışı birden çok VM oluşturma etkinliği (önizleme)

- Olağan dışı birden çok depolama silme etkinliği (önizleme)

- Bulut kaynağı için olağan dışı bölge (önizleme)

- Olağan dışı dosya erişimi

Bu ilkeler, öğrenilen temele göre tek bir oturumdaki etkinlikleri arar ve bu da bir ihlal girişimine işaret edebilir. Bu algılamalar, kullanıcıların oturum açma deseninin profilini oluşturan ve hatalı pozitif sonuçları azaltan bir makine öğrenmesi algoritmasından yararlanır. Bu algılamalar, ortamınızın profilini oluşturan ve kuruluşunuzun etkinliğinde öğrenilen temele göre uyarılar tetikleyen buluşsal anomali algılama altyapısının bir parçasıdır.

Birden çok başarısız oturum açma girişimi

- Bu algılama, öğrenilen temele göre tek bir oturumda birden çok oturum açma girişiminde başarısız olan kullanıcıları tanımlar ve bu da bir ihlal girişimine işaret edebilir.

Tasdik edilmemiş uygulamalara veri sızdırma

- Bu ilke, bir kullanıcı veya IP adresi, kuruluşunuzdan bilgi sızdırma girişimine benzeyen bir etkinlik gerçekleştirmek için tasdiksiz bir uygulama kullandığında sizi uyarmak için otomatik olarak etkinleştirilir.

Birden çok SILME VM etkinliği

- Bu ilke, ortamınızın profilini oluşturur ve kullanıcılar kuruluşunuzdaki temele göre tek bir oturumda birden çok VM'yi sildiğinde uyarıları tetikler. Bu bir ihlal girişimi olduğunu gösterebilir.

Otomatik idareyi etkinleştirme

Anomali algılama ilkeleri tarafından oluşturulan uyarılarda otomatik düzeltme eylemlerini etkinleştirebilirsiniz.

- İlkeler sayfasında algılama ilkesinin adını seçin.

- Açılan Anomali algılama ilkesini düzenle penceresinde, İdare eylemleri'nin altında her bağlı uygulama veya tüm uygulamalar için istediğiniz düzeltme eylemlerini ayarlayın.

- Güncelleştir'i seçin.

Anomali algılama ilkelerini ayarlama

Anomali algılama altyapısını etkileyerek uyarıları tercihlerinize göre bastırmak veya ortaya çıkarabilmek için:

İmkansız Seyahat ilkesinde, bir uyarı tetiklenmeden önce gereken anormal davranış düzeyini belirlemek için duyarlılık kaydırıcısını ayarlayabilirsiniz. Örneğin, düşük veya orta olarak ayarlarsanız, kullanıcının ortak konumlarından Gelen İmkansız Seyahat uyarılarını gizler ve yüksek olarak ayarlarsanız bu tür uyarılar ortaya çıkar. Aşağıdaki duyarlılık düzeyleri arasından seçim yapabilirsiniz:

Düşük: Sistem, kiracı ve kullanıcı engellemeleri

Orta: Sistem ve kullanıcı engellemeleri

Yüksek: Yalnızca sistem gizlemeleri

Where:

Gizleme türü Açıklama Sistem Her zaman gizlenen yerleşik algılamalar. Kiracı Kiracıdaki önceki etkinliği temel alan yaygın etkinlikler. Örneğin, kuruluşunuzda daha önce uyarılan bir ISS'den etkinlikleri gizleme. Kullanıcı Belirli kullanıcının önceki etkinliğine dayalı ortak etkinlikler. Örneğin, kullanıcı tarafından yaygın olarak kullanılan bir konumdan etkinlikleri gizleme.

Not

mümkün olmayan seyahat, seyrek ülkelerden/bölgelerden etkinlik, anonim IP adreslerinden gelen etkinlik ve şüpheli IP adreslerinden gelen etkinlik uyarıları, başarısız oturum açma ve etkileşimli olmayan oturum açma işlemleri için geçerli değildir.

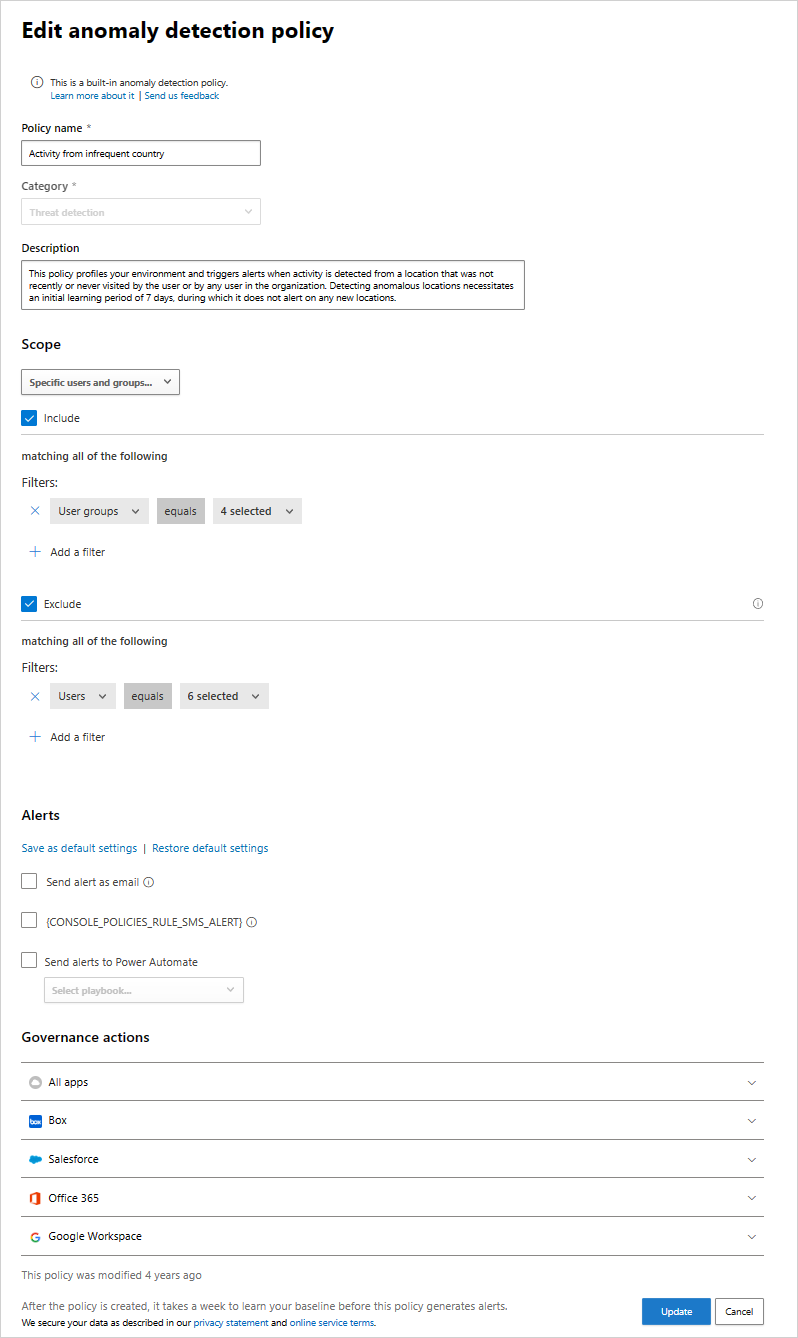

Kapsam anomali algılama ilkeleri

Her anomali algılama ilkesi, yalnızca ilkeye dahil etmek ve dışlamak istediğiniz kullanıcılar ve gruplar için geçerli olacak şekilde bağımsız olarak kapsamlendirilebilir. Örneğin, sık seyahat eden belirli bir kullanıcıyı yoksaymak için seyrek ilçe algılamasından Etkinlik'i ayarlayabilirsiniz.

Anomali algılama ilkesini kapsamak için:

Microsoft Defender Portalı'nda Cloud Apps -> İlkeler ->İlke yönetimi'ne gidin. Ardından, ilke türü için Anomali algılama ilkesi'ni seçin.

Kapsamına almak istediğiniz ilkeyi seçin.

Kapsam'ın altında, Tüm kullanıcılar ve gruplar'ın varsayılan ayarındaki açılan listeyi Belirli kullanıcılar ve gruplar olarak değiştirin.

Bu ilkenin uygulanacağı kullanıcıları ve grupları belirtmek için Ekle'yi seçin. Burada seçilmeyen herhangi bir kullanıcı veya grup tehdit olarak kabul edilmez ve uyarı oluşturmaz.

Bu ilkenin uygulanmayacağı kullanıcıları belirtmek için Dışla'yı seçin. Burada seçilen herhangi bir kullanıcı tehdit olarak kabul edilmez ve Dahil Et altında seçilen grupların üyesi olsalar bile uyarı oluşturmaz.

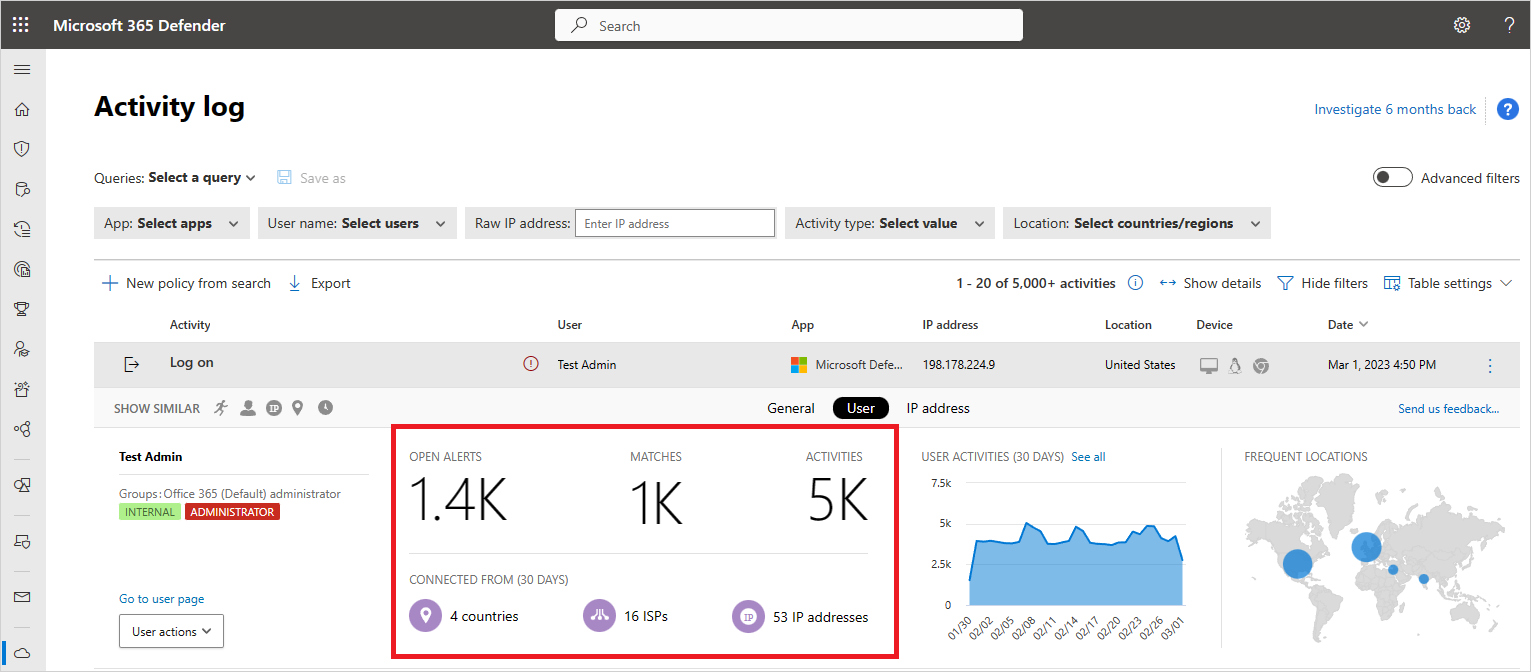

Anomali algılama uyarılarını önceliklendirme

Yeni anomali algılama ilkeleri tarafından tetiklenen çeşitli uyarıları hızla önceliklendirebilir ve ilk olarak hangi uyarılarla ilgilenilmesi gerektiğine karar vekleyebilirsiniz. Bunu yapmak için, daha büyük resmi görebilmek ve kötü amaçlı bir şeyin gerçekten olup olmadığını anlamak için uyarının bağlamı gerekir.

Etkinlik günlüğünde, Etkinlik çekmecesini görüntülemek için bir etkinlik açabilirsiniz. Kullanıcı içgörüleri sekmesini görüntülemek için Kullanıcı'ya tıklayın. Bu sekmede uyarı sayısı, etkinlikler ve bunların nereden bağlandığı gibi bilgiler yer alır ve bu bir araştırmada önemlidir.

Kötü amaçlı yazılımdan etkilenen dosyalar için dosyalar algılandıktan sonra Virüs bulaşmış dosyaların listesini görebilirsiniz. Dosyanın bulaştığı kötü amaçlı yazılım türü hakkında bilgi sağlayan bir kötü amaçlı yazılım raporu açmak için dosya çekmecesindeki kötü amaçlı yazılım dosya adını seçin.

İlgili videolar

Sonraki adımlar

Herhangi bir sorunla karşılaşırsanız size yardımcı olmak için buradayız. Ürün sorununuzla ilgili yardım veya destek almak için lütfen bir destek bileti açın.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin