Microsoft dışı kimlik sağlayıcılarıyla özel uygulamalar için Koşullu Erişim Uygulama Denetimi dağıtma

Bulut için Microsoft Defender Uygulamalarındaki oturum denetimleri herhangi bir web uygulamasıyla çalışacak şekilde yapılandırılabilir. Bu makalede oturum denetimleriyle Microsoft Entra uygulama ara sunucusu aracılığıyla barındırılan özel iş kolu uygulamalarını, öne çıkan Olmayan SaaS uygulamalarını ve şirket içi uygulamaları ekleme ve dağıtma işlemleri açıklanmaktadır. Diğer IdP çözümlerinden uygulama oturumlarını Bulut için Defender Uygulamalarına yönlendirme adımları sağlar. Microsoft Entra Id için bkz . Microsoft Entra Id kullanarak özel uygulamalar için Koşullu Erişim Uygulama Denetimi dağıtma.

Bulut için Defender Uygulamaları tarafından sunulan uygulamaların listesi için bkz. Uygulamaları Bulut için Defender Uygulamalar Koşullu Erişim Uygulama Denetimi ile koruma.

Önkoşullar

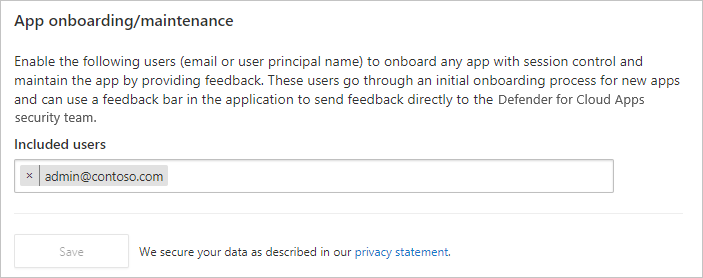

Uygulama ekleme/bakım listesine yönetici ekleme

Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin.

Koşullu Erişim Uygulama Denetimi'nin altında Uygulama ekleme/bakım'ı seçin.

Uygulamayı ekleyecek kullanıcılar için kullanıcı asıl adını veya e-posta adresini girin ve kaydet'i seçin.

Gerekli lisansları denetleyin

Koşullu Erişim Uygulama Denetimi'ni kullanmak için kuruluşunuzun aşağıdaki lisanslara sahip olması gerekir:

- Kimlik sağlayıcısı (IdP) çözümünüz için gereken lisans

- Microsoft Defender for Cloud Apps

Uygulamalar çoklu oturum açma ile yapılandırılmalıdır

Uygulamalar aşağıdaki kimlik doğrulama protokollerini kullanmalıdır:

IdP Protokoller Diğer SAML 2.0

Herhangi bir uygulamayı dağıtmak için

Herhangi bir uygulamayı Bulut için Defender Uygulamalar Koşullu Erişim Uygulama Denetimi tarafından denetlenecek şekilde yapılandırmak için bu adımları izleyin.

Not

Microsoft Entra uygulamaları için Koşullu Erişim Uygulama Denetimi'ni dağıtmak için, Microsoft Entra Id P1 veya üzeri için geçerli bir lisansa ve Bulut için Defender Uygulamaları lisansına sahip olmanız gerekir.

1. Adım: IdP'nizi Bulut için Defender Uygulamalarıyla çalışacak şekilde yapılandırma

Not

IdP çözümlerini yapılandırma örnekleri için bkz:

Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin.

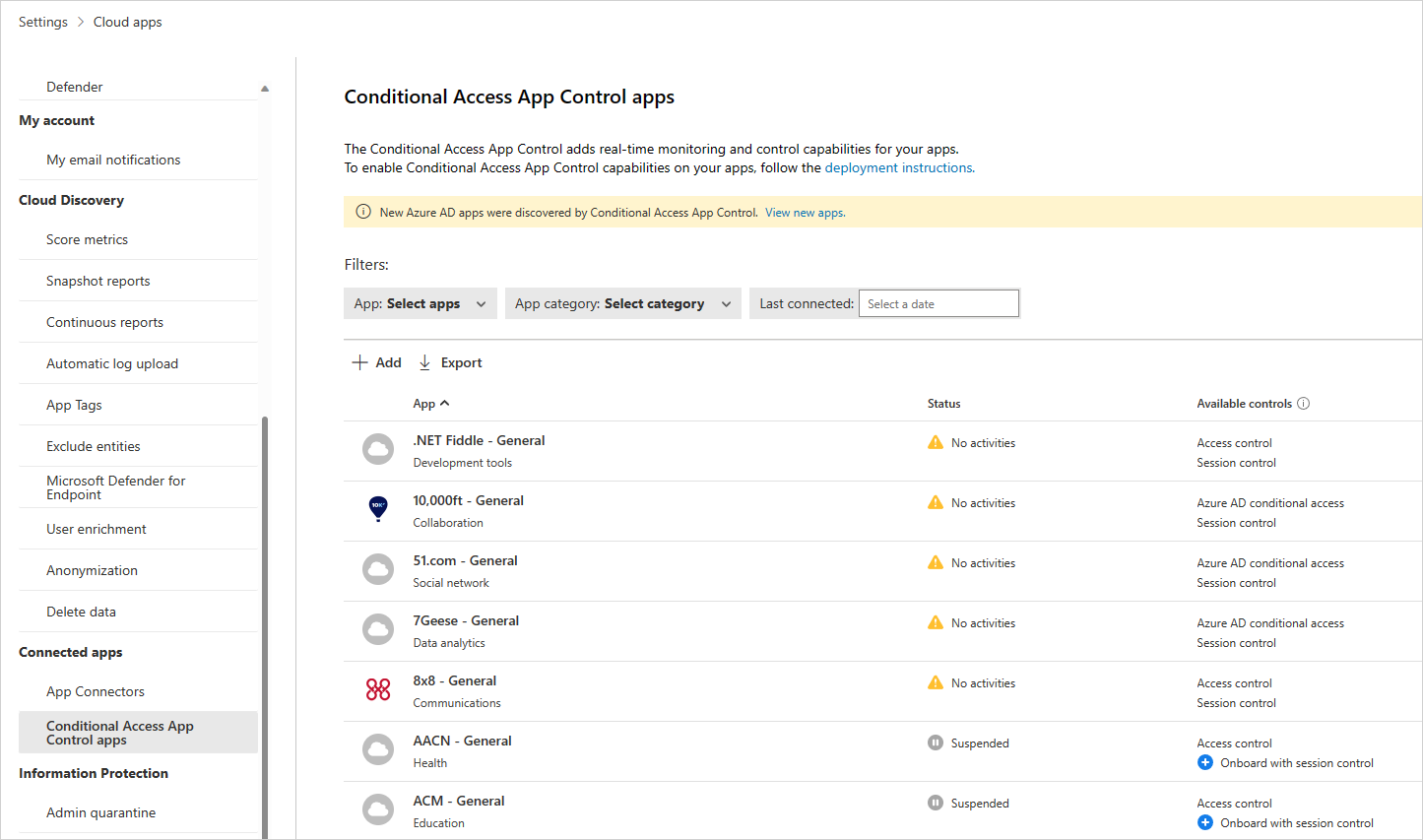

Bağlan uygulamalar'ın altında Koşullu Erişim Uygulama Denetimi uygulamaları'nı seçin.

+Ekle'yi seçin ve açılır pencerede dağıtmak istediğiniz uygulamayı seçin ve ardından Sihirbazı Başlat'ı seçin.

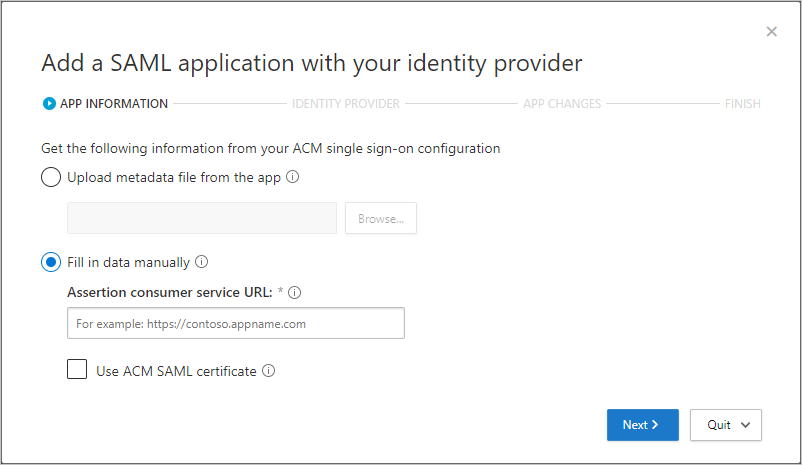

UYGULAMA BİlGİLerİ sayfasında, uygulamanızın çoklu oturum açma yapılandırma sayfasındaki bilgileri kullanarak formu doldurun ve İleri'yi seçin. - IdP'niz seçili uygulama için çoklu oturum açma meta veri dosyası sağlıyorsa, Uygulamadan meta veri dosyasını karşıya yükle'yi seçin ve meta veri dosyasını karşıya yükleyin. - Ya da Verileri el ile doldur'u seçip şu bilgileri sağlayın: - Onay tüketici hizmeti URL'si - Uygulamanız bir SAML sertifikası sağlıyorsa SAML sertifikası app_name> kullan'ı <seçin ve sertifika dosyasını karşıya yükleyin.

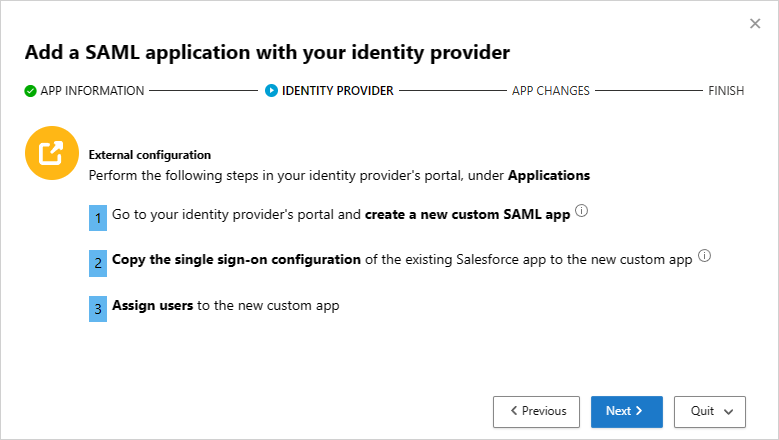

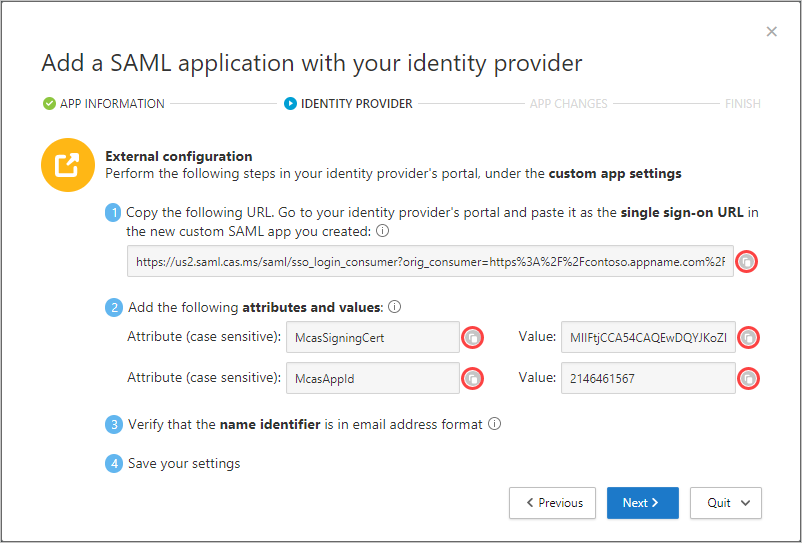

KIMLIK SAĞLAYıCıSı sayfasında, IdP'nizin portalında yeni bir uygulama ayarlamak için sağlanan adımları kullanın ve ardından İleri'yi seçin.

IdP'nizin portalına gidin ve yeni bir özel SAML uygulaması oluşturun.

Mevcut

<app_name>uygulamanın çoklu oturum açma yapılandırmasını yeni özel uygulamaya kopyalayın.Kullanıcıları yeni özel uygulamaya atayın.

Uygulamalar çoklu oturum açma yapılandırma bilgilerini kopyalayın. Sonraki adımda ihtiyacınız olacak.

Not

Bu adımlar, kimlik sağlayıcınıza bağlı olarak biraz farklılık gösterebilir. Bu adım aşağıdaki nedenlerle önerilir:

- Bazı kimlik sağlayıcıları, galeri uygulamasının SAML özniteliklerini veya URL özelliklerini değiştirmenize izin vermez

- Özel bir uygulama yapılandırmak, kuruluşunuz için mevcut davranışı değiştirmeden bu uygulamayı erişim ve oturum denetimleriyle test etmenizi sağlar.

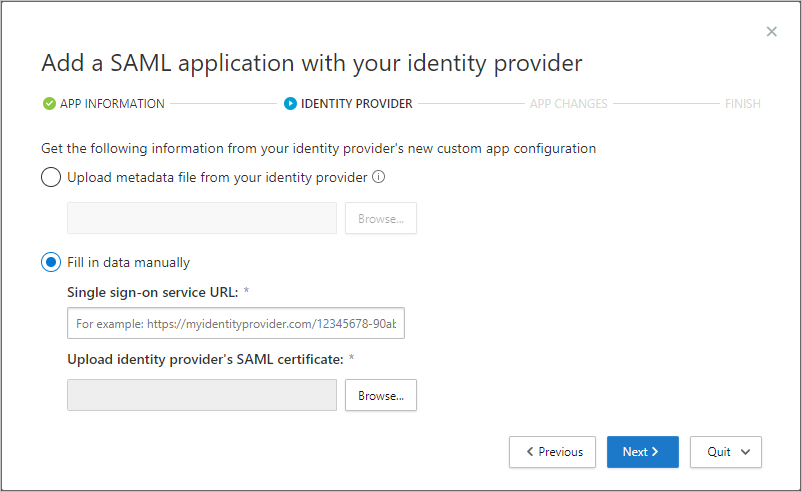

Sonraki sayfada, uygulamanızın çoklu oturum açma yapılandırma sayfasındaki bilgileri kullanarak formu doldurun ve İleri'yi seçin. - IdP'niz seçili uygulama için çoklu oturum açma meta veri dosyası sağlıyorsa, Uygulamadan meta veri dosyasını karşıya yükle'yi seçin ve meta veri dosyasını karşıya yükleyin. - Ya da Verileri el ile doldur'u seçip şu bilgileri sağlayın: - Onay tüketici hizmeti URL'si - Uygulamanız bir SAML sertifikası sağlıyorsa SAML sertifikası app_name> kullan'ı <seçin ve sertifika dosyasını karşıya yükleyin.

Sonraki sayfada aşağıdaki bilgileri kopyalayın ve İleri'yi seçin. Sonraki adımda bu bilgilere ihtiyacınız olacak.

Çoklu oturum açma URL'si

Öznitelikler ve değerler

IdP'nizin portalında aşağıdakileri yapın:

Not

Ayarlar genellikle IdP portalının özel uygulama ayarları sayfasında bulunur.

Önerilen - Geçerli ayarlarınızın yedeğini oluşturun.

Çoklu oturum açma URL'si alan değerini daha önce not ettiğiniz Bulut için Defender Apps SAML çoklu oturum açma URL'si ile değiştirin.

Not

Bazı sağlayıcılar, çoklu oturum açma URL'sine Yanıt URL'si olarak başvurabilir.

Daha önce not ettiğiniz öznitelikleri ve değerleri uygulamanın özelliklerine ekleyin.

Not

- Bazı sağlayıcılar bunlara Kullanıcı öznitelikleri veya Talepler olarak başvurabilir.

- Okta Kimlik Sağlayıcısı, yeni bir SAML uygulaması oluştururken öznitelikleri 1024 karakterle sınırlar. Bu sınırlamayı azaltmak için önce ilgili öznitelikler olmadan uygulamayı oluşturun. Uygulamayı oluşturduktan sonra düzenleyin ve ilgili öznitelikleri ekleyin.

Ad tanımlayıcısının e-posta adresi biçiminde olduğunu doğrulayın.

Ayarlarınızı kaydedin.

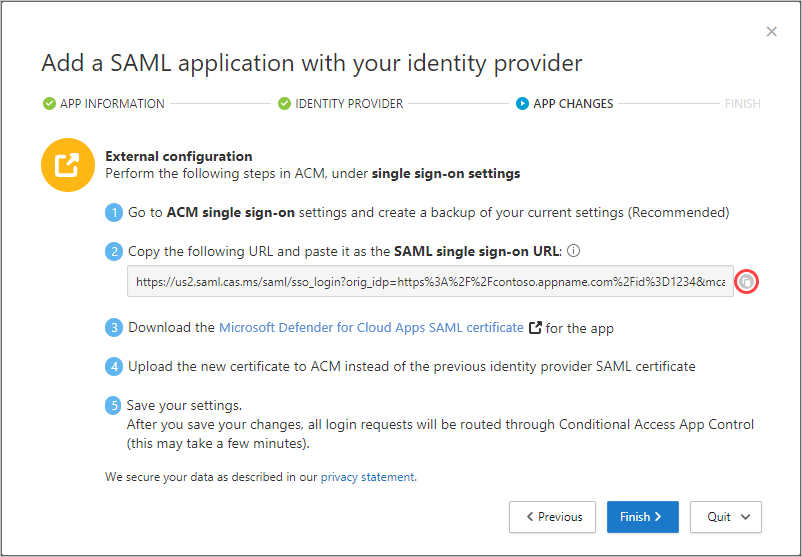

UYGULAMA DEĞİşİkLİkLERI sayfasında aşağıdakileri yapın ve İleri'yi seçin. Sonraki adımda bu bilgilere ihtiyacınız olacak.

Çoklu oturum açma URL'sini kopyalama

Bulut için Defender Apps SAML sertifikasını indirme

- Uygulamanızın portalında, çoklu oturum açma ayarlarında aşağıdakileri yapın:

- Önerilen - Geçerli ayarlarınızın yedeğini oluşturun.

- Çoklu oturum açma URL'si alanına, daha önce not aldığınız Bulut için Defender Uygulamalar çoklu oturum açma URL'sini girin.

- Daha önce indirdiğiniz Bulut için Defender Apps SAML sertifikasını karşıya yükleyin.

Not

- Ayarlarınızı kaydettikten sonra, bu uygulamaya yönelik tüm ilişkili oturum açma istekleri Koşullu Erişim Uygulama Denetimi aracılığıyla yönlendirilir.

- Bulut için Defender Apps SAML sertifikası bir yıl geçerlidir. Süresi dolduktan sonra yeni bir sertifika oluşturulması gerekir.

2. Adım: Uygulamayı el ile ekleme ve gerekirse sertifikaları yükleme

Uygulama kataloğundaki uygulamalar, Bağlan Uygulamalar altındaki tabloya otomatik olarak doldurulur. Dağıtmak istediğiniz uygulamanın orada gezinerek tanınıp tanınmadığını denetleyin.

Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin.

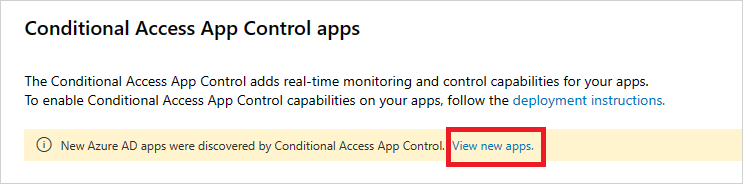

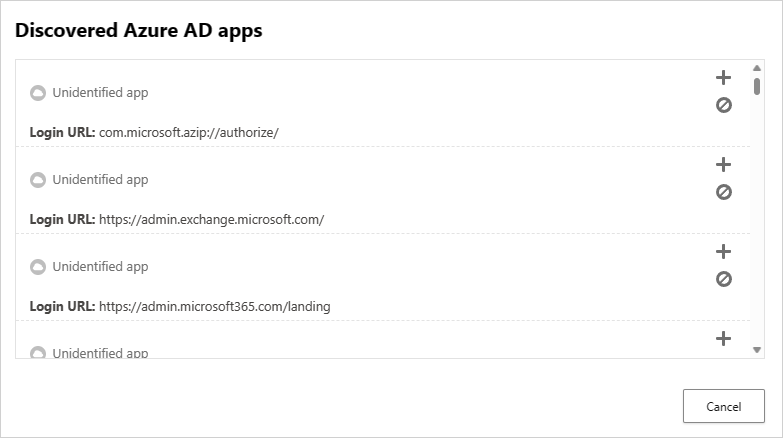

Bağlan uygulamalar'ın altında Koşullu Erişim Uygulama Denetimi uygulamaları'nı seçerek erişim ve oturum ilkeleriyle yapılandırılabilir bir uygulama tablosuna erişin.

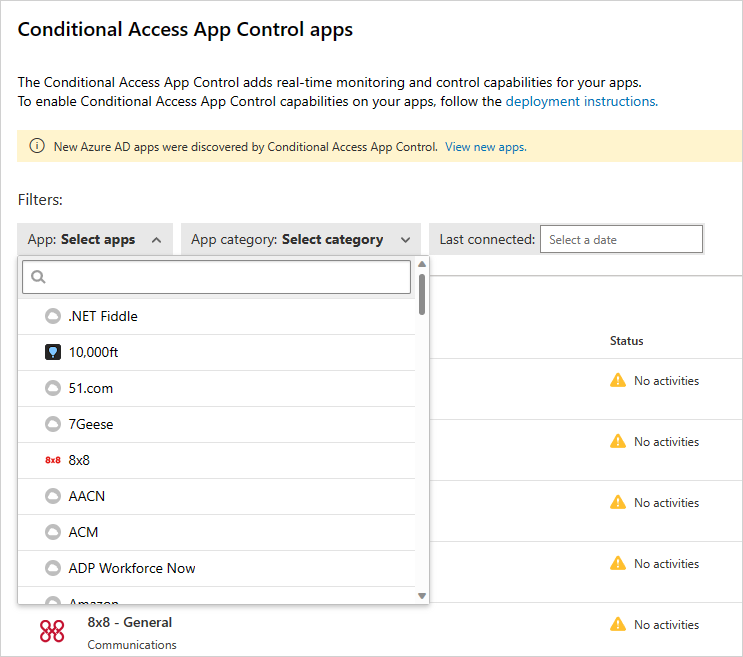

Dağıtmak istediğiniz uygulamayı filtrelemek ve aramak için Uygulama: Uygulamaları seçin... açılan menüsünü seçin.

Uygulamayı orada görmüyorsanız el ile eklemeniz gerekir.

Tanımlanamayan bir uygulamayı el ile ekleme

Başlıkta Yeni uygulamaları görüntüle'yi seçin.

Yeni uygulamalar listesinde, eklediğiniz + her uygulama için işareti ve ardından Ekle'yi seçin.

Not

Bir uygulama Bulut için Defender Uygulamalar uygulama kataloğunda görünmüyorsa, iletişim kutusunda tanımlanamayan uygulamalar altında oturum açma URL'si ile birlikte görünür. Bu uygulamalar için + işaretine tıkladığınızda, uygulamayı özel uygulama olarak ekleyebilirsiniz.

Bir uygulamaya etki alanı eklemek için

Doğru etki alanlarını bir uygulamayla ilişkilendirmek, Bulut için Defender Uygulamalarının ilkeleri ve denetim etkinliklerini zorunlu kılmasını sağlar.

Örneğin, ilişkili bir etki alanı için dosya indirmeyi engelleyen bir ilke yapılandırdıysanız, uygulama tarafından bu etki alanından dosya indirmeleri engellenir. Ancak uygulama tarafından uygulamayla ilişkilendirilmiş olmayan etki alanlarından dosya indirmeleri engellenmez ve eylem etkinlik günlüğünde denetlenemez.

Not

Bulut için Defender Uygulamaları, sorunsuz bir kullanıcı deneyimi sağlamak için uygulamayla ilişkilendirilmemiş etki alanlarına yine de bir sonek ekler.

- Uygulamanın içinden, Bulut için Defender Uygulamalar yönetici araç çubuğunda Bulunan etki alanları'nı seçin.

Not

Yönetici araç çubuğu yalnızca uygulama ekleme veya bakım izinleri olan kullanıcılar tarafından görülebilir.

- Bulunan etki alanları panelinde etki alanı adlarını not edin veya listeyi .csv dosyası olarak dışarı aktarın.

Not

Panelde, uygulamada ilişkilendirilmemiş bulunan etki alanlarının listesi görüntülenir. Etki alanı adları tam olarak nitelenir.

- Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin.

- Bağlan uygulamalar'ın altında Koşullu Erişim Uygulama Denetimi uygulamaları'nı seçin.

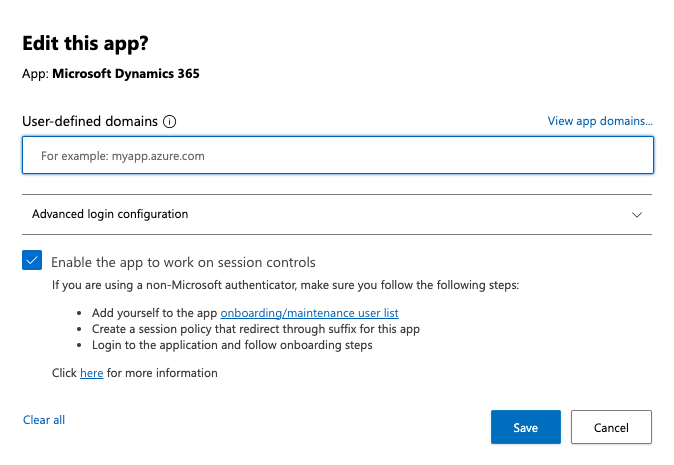

- Uygulama listesinde, dağıttığınız uygulamanın görüntülendiği satırda, satırın sonundaki üç noktayı seçin ve ardından Uygulamayı düzenle'yi seçin.

İpucu

Uygulamada yapılandırılan etki alanlarının listesini görüntülemek için Uygulama etki alanlarını görüntüle'yi seçin.

- Kullanıcı tanımlı etki alanları'nda, bu uygulamayla ilişkilendirmek istediğiniz tüm etki alanlarını girin ve Kaydet'i seçin.

Not

* joker karakterini herhangi bir karakter için yer tutucu olarak kullanabilirsiniz. Etki alanları eklerken, belirli etki alanları (

sub1.contoso.com,sub2.contoso.com) veya birden çok etki alanı (*.contoso.com) eklemek isteyip istemediğinize karar verin.

Kök sertifikaları yükleme

Geçerli CA ve Sonraki CA otomatik olarak imzalanan kök sertifikalarını yüklemek için aşağıdaki adımları yineleyin.

- Sertifikayı seçin.

- Aç'ı seçin ve istendiğinde yeniden Aç'ı seçin.

- Sertifika yükle'yi seçin.

- Geçerli Kullanıcı veya Yerel Makine'yi seçin.

- Tüm sertifikaları aşağıdaki depoya yerleştir'i ve ardından Gözat'ı seçin.

- Güvenilen Kök Sertifika Yetkilileri'ni ve ardından Tamam'ı seçin.

- Bitir'iseçin.

Not

Sertifikaların tanınması için, sertifikayı yükledikten sonra tarayıcıyı yeniden başlatmanız ve aynı sayfaya gitmeniz gerekir.

Devam'ı seçin.

Uygulamanın tabloda kullanılabilir olup olmadığını denetleyin.

3. Adım: Uygulamanın düzgün çalıştığını doğrulayın

Uygulamanın korunduğunu doğrulamak için, önce uygulamayla ilişkili tarayıcılarda sabit oturum kapatma işlemi gerçekleştirin veya gizli modda yeni bir tarayıcı açın.

Uygulamayı açın ve aşağıdaki denetimleri gerçekleştirin:

- Kilit

simgesinin tarayıcınızda görünüp görünmediğini denetleyin veya Microsoft Edge dışında bir tarayıcıda çalışıyorsanız uygulama URL'nizin son eki içerip

simgesinin tarayıcınızda görünüp görünmediğini denetleyin veya Microsoft Edge dışında bir tarayıcıda çalışıyorsanız uygulama URL'nizin son eki içerip .mcasiçermediğini denetleyin. Daha fazla bilgi için bkz . İş için Microsoft Edge (Önizleme) ile tarayıcı içi koruma. - Uygulamanın içinde kullanıcının iş sürecinin parçası olan tüm sayfaları ziyaret edin ve sayfaların doğru şekilde işlendiğini doğrulayın.

- Dosyaların indirilmesi ve karşıya yüklenmesi gibi yaygın eylemlerin gerçekleştirilmesinden uygulamanın davranışının ve işlevselliğinin olumsuz etkilenmediğini doğrulayın.

- Uygulamayla ilişkili etki alanlarının listesini gözden geçirin. Daha fazla bilgi için bkz . Uygulama için etki alanlarını ekleme.

Hatalarla veya sorunlarla karşılaşırsanız, destek bileti oluşturmak için dosyalar ve kayıtlı oturumlar gibi .har kaynakları toplamak için yönetici araç çubuğunu kullanın.

4. Adım: Uygulamayı kuruluşunuzda kullanmak üzere etkinleştirme

Uygulamayı kuruluşunuzun üretim ortamında kullanmak üzere etkinleştirmeye hazır olduğunuzda aşağıdaki adımları uygulayın.

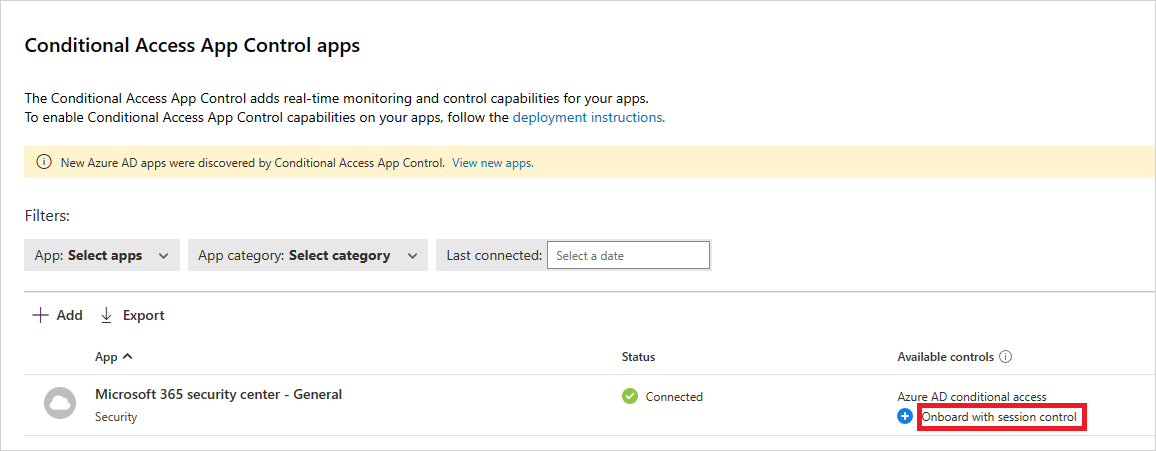

Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin.

Bağlan uygulamalar'ın altında Koşullu Erişim Uygulama Denetimi uygulamaları'nı seçin.

Uygulama listesinde, dağıttığınız uygulamanın görüntülendiği satırda, satırın sonundaki üç noktayı seçin ve ardından Uygulamayı düzenle'yi seçin.

Uygulamayı oturum denetimleri üzerinde çalışacak şekilde etkinleştir'i ve ardından Kaydet'i seçin.

Sonraki adımlar

Ayrıca bkz.

Herhangi bir sorunla karşılaşırsanız size yardımcı olmak için buradayız. Ürün sorununuzla ilgili yardım veya destek almak için lütfen bir destek bileti açın.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin