Şirket içi veri ağ geçidi için iletişim ayarlarını yapılandırma

Bu makalede, şirket içi veri ağ geçidiyle ilişkili çeşitli iletişim ayarları açıklanmaktadır. Bu ayarların veri kaynağı bağlantılarını ve çıkış hedef erişimini destekleyecek şekilde ayarlanması gerekir.

Giden Azure bağlantılarını etkinleştirme

Ağ geçidi, bulut bağlantısı için Azure Relay'i kullanır. Ağ geçidi buna karşılık olarak ilişkili Azure bölgesine giden bağlantılar kurar.

Power BI kiracısına veya Office 365 kiracısına kaydoldıysanız Azure bölgeniz varsayılan olarak bu hizmetin bölgesi olur. Aksi takdirde Azure bölgeniz size en yakın bölge olabilir.

Bir güvenlik duvarı giden bağlantıları engelliyorsa, güvenlik duvarını ağ geçidinden ilişkili Azure bölgesine giden bağlantılara izin verecek şekilde yapılandırın. Ağ geçidi sunucusundan ve/veya müşterinin proxy sunucularında güvenlik duvarı kurallarının, ağ geçidi sunucusundan aşağıdaki uç noktalara giden trafiğe izin verecek şekilde güncelleştirilmiş olması gerekir. Güvenlik duvarınız joker karakterleri desteklemiyorsa Azure IP Aralıkları ve Hizmet Etiketleri'nden IP adreslerini kullanın. Bunların her ay eşitlenmiş olarak tutulması gerektiğini unutmayın.

Bağlantı Noktaları

Ağ geçidi şu giden bağlantı noktalarında iletişim kurar: TCP 443, 5671, 5672 ve 9350 ile 9354 arasında. Ağ geçidi, gelen bağlantı noktaları gerektirmez.

"*.servicebus.windows.net" Etki Alanı Adı Sistemi'ne (DNS) izin vermenizi öneririz. Şirket içi güvenlik duvarınızı ve/veya proxy'nizi değişikliğe tabi IP adreslerini kullanmak yerine tam etki alanı adlarını (FQDN) kullanarak ayarlama yönergeleri için Azure WCF Geçişi DNS Desteği'ndeki adımları izleyin.

Alternatif olarak, güvenlik duvarınızda veri bölgenizin IP adreslerine izin verirsiniz. Aşağıda listelenen ve haftalık olarak güncelleştirilen JSON dosyalarını kullanın.

Veya ağ geçidi uygulamasında düzenli aralıklarla ağ bağlantı noktaları testini gerçekleştirerek gerekli bağlantı noktalarının listesini alabilirsiniz.

Ağ geçidi, FQDN'leri kullanarak Azure Relay ile iletişim kurar. Ağ geçidini HTTPS aracılığıyla iletişim kurmaya zorlarsanız, yalnızca FQDN'leri kesinlikle kullanır ve IP adreslerini kullanarak iletişim kurmaz.

Not

Azure veri merkezi IP listesi, Sınıfsız Etki Alanları Arası Yönlendirme (CIDR) gösteriminde IP adreslerini gösterir. Bu gösterimin bir örneği 10.0.0.0/24'tür, bu da 10.0.0.0 ile 10.0.0.24 arasında bir anlama gelmez. CIDR gösterimi hakkında daha fazla bilgi edinin.

Aşağıdaki listede ağ geçidi tarafından kullanılan FQDN'ler açıklanmaktadır. Ağ geçidinin çalışması için bu uç noktalar gereklidir.

| Genel Bulut Etki Alanı adları | Giden bağlantı noktaları | Açıklama |

|---|---|---|

| *.download.microsoft.com | 80 | Yükleyiciyi indirmek için kullanılır. Ağ geçidi uygulaması, sürümü ve ağ geçidi bölgesini denetlemek için de bu etki alanını kullanır. |

| *.powerbi.com | 443 | İlgili Power BI kümesini tanımlamak için kullanılır. |

| *. analysis.windows.net | 443 | İlgili Power BI kümesini tanımlamak için kullanılır. |

| *.login.windows.net, login.live.com, aadcdn.msauth.net, login.microsoftonline.com, *.microsoftonline-p.com | 443 | Microsoft Entra Id ve OAuth2 için ağ geçidi uygulamasının kimliğini doğrulamak için kullanılır. Microsoft Entra Id oturum açma işleminin bir parçası olarak kiracıya özgü olabilecek ek URL'ler gerekebileceğini unutmayın. |

| *.servicebus.windows.net | 5671-5672 | Gelişmiş Message Queuing Protokolü (AMQP) için kullanılır. |

| *.servicebus.windows.net | 443 ve 9350-9354 | TCP üzerinden Azure Relay'de dinler. Azure Erişim Denetimi belirteçlerini almak için 443 numaralı bağlantı noktası gereklidir. |

| *.msftncsi.com | 80 | Power BI hizmeti ağ geçidine ulaşamıyorsa İnternet bağlantısını test etmek için kullanılır. |

| *.dc.services.visualstudio.com | 443 | AppInsights tarafından telemetri toplamak için kullanılır. |

| *.frontend.clouddatahub.net | 443 | Doku İşlem Hattı yürütmesi için gereklidir. |

GCC, GCC high ve DoD için ağ geçidi tarafından aşağıdaki FQDN'ler kullanılır.

| Bağlantı Noktaları | GCC | GCC High | DoD |

|---|---|---|---|

| 80 | *.download.microsoft.com | *.download.microsoft.com | *.download.microsoft.com |

| 443 | *.powerbigov.us, *.powerbi.com | *.high.powerbigov.us | *.mil.powerbigov.us |

| 443 | *.analysis.usgovcloudapi.net | *.high.analysis.usgovcloudapi.net | *.mil.analysis.usgovcloudapi.net |

| 443 | *.login.windows.net, *.login.live.com, *.aadcdn.msauth.net | Go go belgeleri | Belgelere gidin |

| 5671-5672 | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net |

| 443 ve 9350-9354 | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net |

| 443 | *.core.usgovcloudapi.net | *.core.usgovcloudapi.net | *.core.usgovcloudapi.net |

| 443 | *.login.microsoftonline.com | *.login.microsoftonline.us | *.login.microsoftonline.us |

| 443 | *.msftncsi.com | *.msftncsi.com | *.msftncsi.com |

| 443 | *.microsoftonline-p.com | *.microsoftonline-p.com | *.microsoftonline-p.com |

| 443 | *.dc.applicationinsights.us | *.dc.applicationinsights.us | *.dc.applicationinsights.us |

China Cloud (Mooncake) için ağ geçidi tarafından aşağıdaki FQDN'ler kullanılır.

| Bağlantı Noktaları | Çin Bulutu (Mooncake) |

|---|---|

| 80 | *.download.microsoft.com |

| 443 | *.powerbi.cn |

| 443 | *.asazure.chinacloudapi.cn |

| 443 | *.login.chinacloudapi.cn |

| 5671-5672 | *.servicebus.chinacloudapi.cn |

| 443 ve 9350-9354 | *.servicebus.chinacloudapi.cn |

| 443 | *.chinacloudapi.cn |

| 443 | login.partner.microsoftonline.cn |

| 443 | Ağ geçidini çalıştırmak için gerekli olmayan Mooncake eşdeğeri yok; yalnızca hata koşulları sırasında ağı denetlemek için kullanılır |

| 443 | Mooncake eşdeğeri yok; Microsoft Entra Id oturum açma sırasında kullanılır. Microsoft Entra ID uç noktaları hakkında daha fazla bilgi için Bkz . Azure'da uç noktaları denetleme |

| 443 | applicationinsights.azure.cn |

| 433 | clientconfig.passport.net |

| 433 | aadcdn.msftauth.cn |

| 433 | aadcdn.msauth.cn |

Not

Ağ geçidi yüklendikten ve kaydedildikten sonra, önceki tabloda servicebus.windows.net açıklandığı gibi azure geçişi için gereken tek gerekli bağlantı noktaları ve IP adresleridir. Ağ geçidi uygulamasında ağ bağlantı noktaları testini düzenli aralıklarla gerçekleştirerek gerekli bağlantı noktalarının listesini alabilirsiniz. Ayrıca ağ geçidini HTTPS kullanarak iletişim kurmaya zorlayabilirsiniz.

Ağ geçidini kullanarak Doku Veri Akışı 1. Nesil ve 2. Nesil için bağlantı noktalarını açma

Karma tabanlı herhangi bir iş yükü (örneğin Anlam modelleri, Doku veri akışları vb.) hem şirket içi veri kaynaklarına (şirket içi veri ağ geçidi kullanarak) hem de bulut veri kaynaklarına bağlanan bir sorgu içerdiğinde, tüm sorgu şirket içi veri ağ geçidinin karma altyapısında yürütülür. Bu nedenle, tüm karma tabanlı iş yüklerindeki şirket içi veri ağ geçidinin hem veri kaynağı hem de çıkış hedefi için bulut veri kaynaklarına görüş hattı erişimine sahip olması için uç noktaların açık olması gerekir.

Doku Veri Akışı 1. Nesil ve 2. Nesil için özel olarak, şirket içi veri ağ geçidinin Azure Data Lake'e ve Doku hazırlama lakehouse bulut veri kaynaklarına erişimine izin vermek için aşağıdaki uç noktaların da açık olması gerekir.

| Genel bulut etki alanı adları | Giden bağlantı noktaları | Açıklama |

|---|---|---|

| *.core.windows.net | 443 | Dataflow 1. Nesil tarafından Azure Data Lake'e veri yazmak için kullanılır. |

| *.dfs.fabric.microsoft.com | 1433 | Dataflow 1. Nesil ve 2. Nesil tarafından OneLake'e bağlanmak için kullanılan uç nokta. Daha fazla bilgi edinin |

| *.datawarehouse.pbidedicated.windows.net | 1433 | Dataflow 2. Nesil tarafından hazırlama gölüne bağlanmak için kullanılan eski uç nokta. Daha fazla bilgi edinin |

| *.datawarehouse.fabric.microsoft.com | 1433 | Dataflow 2. Nesil tarafından hazırlama gölüne bağlanmak için kullanılan yeni uç nokta. Daha fazla bilgi edinin |

Not

*.datawarehouse.pbidedicated.windows.net, *.datawarehouse.fabric.microsoft.com ile değiştiriliyor. Bu geçiş işlemi sırasında, Veri Akışı 2. Nesil'in yenilendiğinden emin olmak için her iki uç noktanın da açık olduğundan emin olun.

Ağ bağlantı noktaları testi

Ağ geçidinin tüm gerekli bağlantı noktalarına erişimi olup olmadığını test etmek için:

Ağ geçidini çalıştıran makinede, Windows arama alanına "ağ geçidi" yazın ve şirket içi veri ağ geçidi uygulamasını seçin.

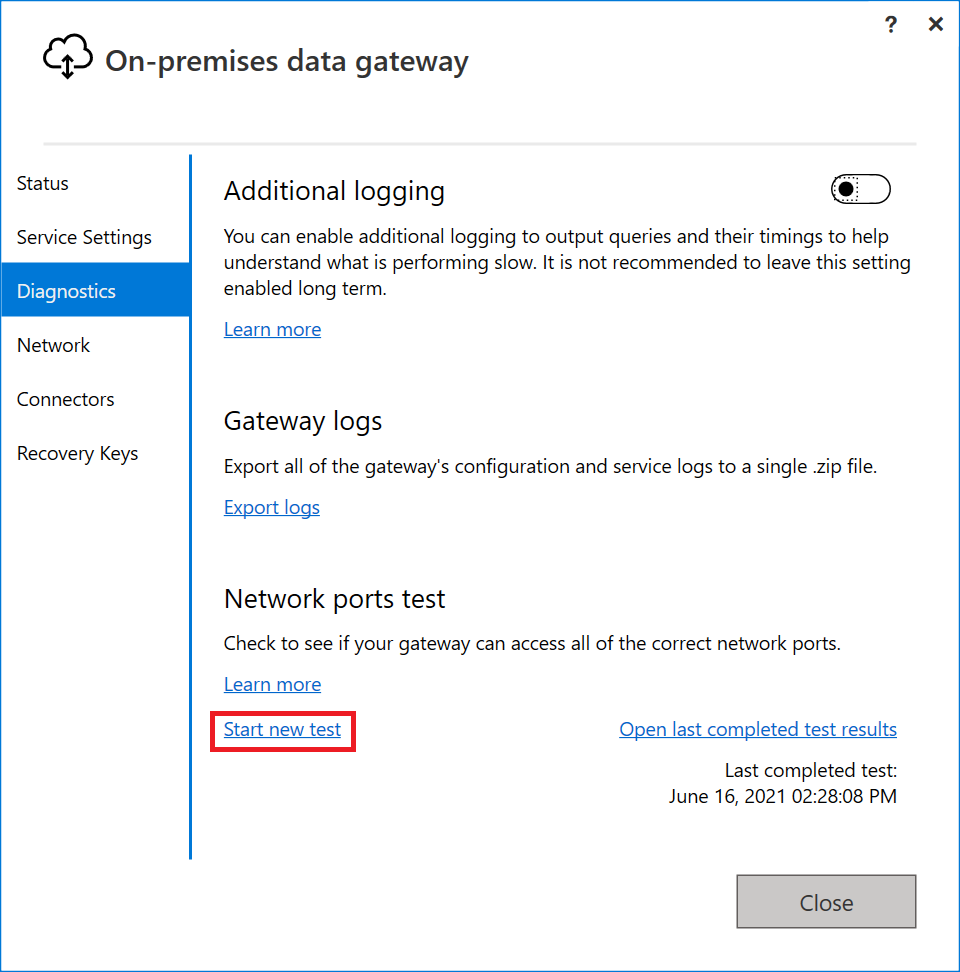

Tanılama'yı seçin. Ağ bağlantı noktaları testi'nin altında Yeni test başlat'ı seçin.

Ağ geçidiniz ağ bağlantı noktaları testini çalıştırdığında, Azure Relay'den bağlantı noktalarının ve sunucuların listesini alır ve bunların tümüne bağlanmayı dener. Yeni test başlat bağlantısı yeniden açıldığında, ağ bağlantı noktaları testi tamamlanmıştır.

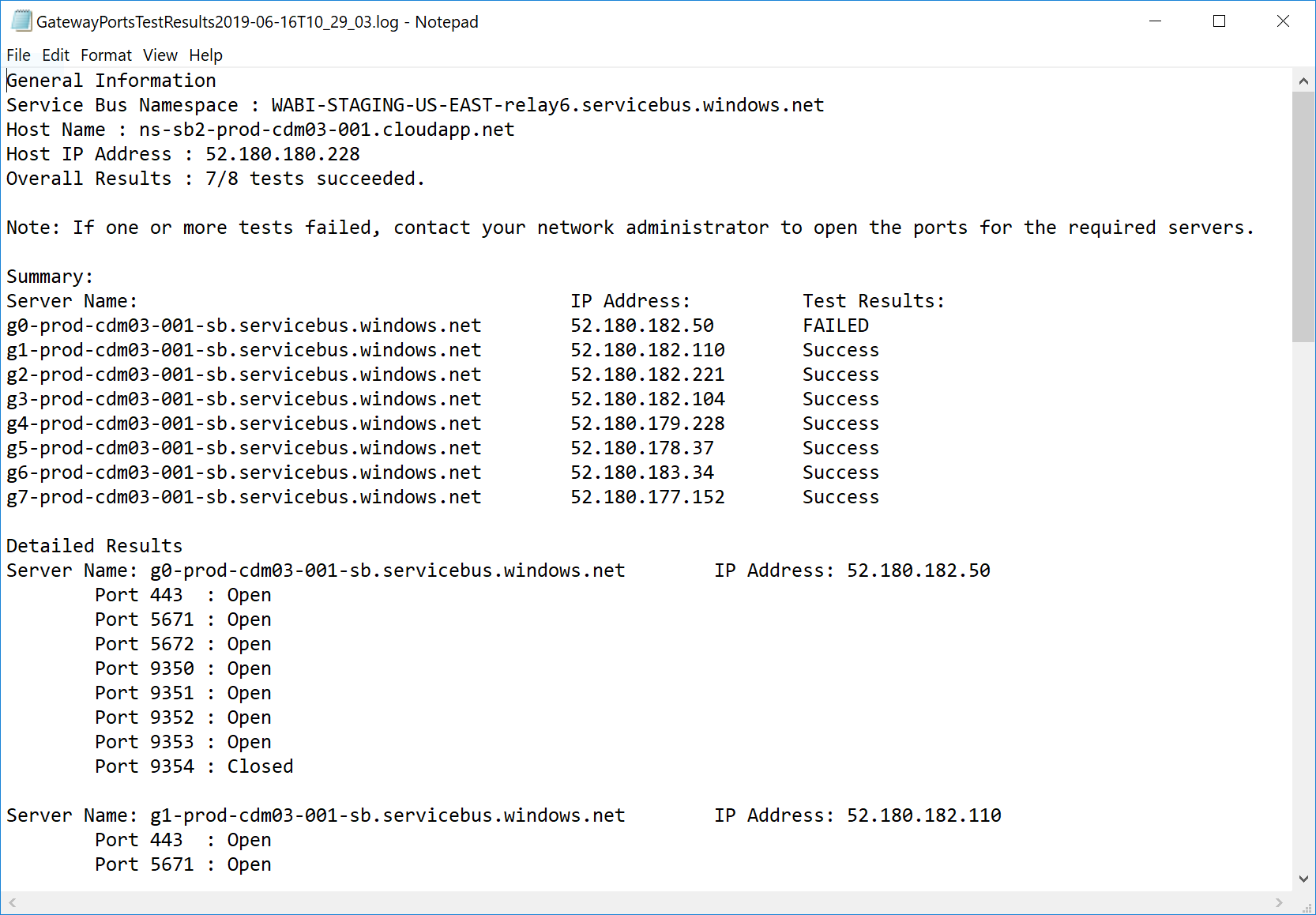

Testin özet sonucu "Tamamlandı (Başarılı)" veya "Tamamlandı (Başarısız, son test sonuçlarına bakın)" şeklindedir. Test başarılı olursa ağ geçidiniz tüm gerekli bağlantı noktalarına bağlanır. Test başarısız olduysa, ağ ortamınız gerekli bağlantı noktalarını ve sunucuları engellemiş olabilir.

Not

Güvenlik duvarları genellikle engellenen sitelerde trafiğe aralıklı olarak izin verir. Bir test başarılı olsa bile, bu sunucuyu güvenlik duvarınızda izin verilenler listesine eklemeniz gerekebilir.

Son tamamlanan testin sonuçlarını görüntülemek için Son tamamlanan test sonuçlarını aç bağlantısını seçin. Test sonuçları varsayılan metin düzenleyicinizde açılır.

Test sonuçları, ağ geçidinizin gerektirdiği tüm sunucuları, bağlantı noktalarını ve IP adreslerini listeler. Test sonuçları aşağıdaki ekran görüntüsünde gösterildiği gibi herhangi bir bağlantı noktası için "Kapalı" olarak görüntüleniyorsa, ağ ortamınızın bu bağlantıları engellemediğinden emin olun. Gerekli bağlantı noktalarını açmak için ağ yöneticinize başvurmanız gerekebilir.

Azure Relay ile HTTPS iletişimini zorlama

Doğrudan TCP yerine HTTPS kullanarak ağ geçidini Azure Relay ile iletişim kurmaya zorlayabilirsiniz.

Not

Haziran 2019 ağ geçidi sürümünden başlayarak ve Relay'den gelen önerilere göre, yeni yüklemeler varsayılan olarak TCP yerine HTTPS olarak belirlenmiştir. Bu varsayılan davranış güncelleştirilmiş yüklemeler için geçerli değildir.

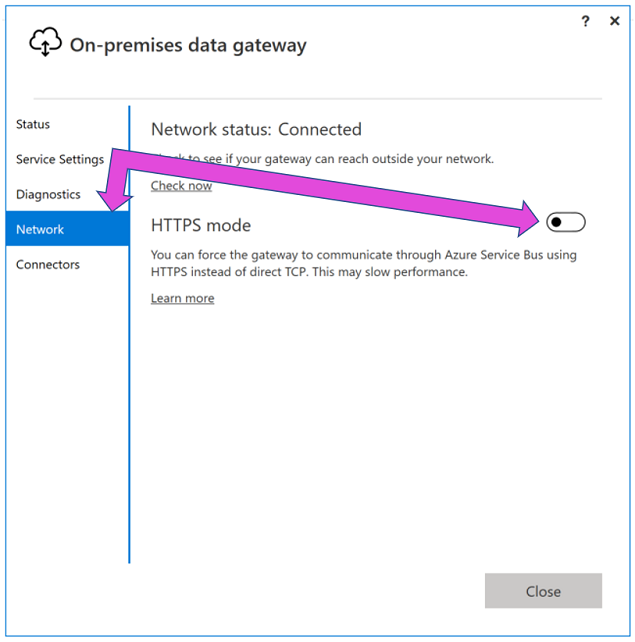

Ağ geçidi uygulamasını kullanarak ağ geçidini bu davranışı benimsemeye zorlayabilirsiniz. Ağ geçidi uygulamasında Ağ'ı seçin ve HTTPS modunu açın.

Bu değişikliği yaptıktan ve Uygula'yı seçtikten sonra, değişikliğin etkili olabilmesi için ağ geçidi Windows hizmeti otomatik olarak yeniden başlatılır. Uygula düğmesi yalnızca bir değişiklik yaptığınızda görünür.

Ağ geçidi uygulamasından ağ geçidi Windows hizmetini yeniden başlatmak için Ağ geçidini yeniden başlatma bölümüne gidin.

Not

Ağ geçidi TCP kullanarak iletişim kuramıyorsa otomatik olarak HTTPS kullanır. Ağ geçidi uygulamasındaki seçim her zaman geçerli protokol değerini yansıtır.

Ağ geçidi trafiği için TLS 1.3

Ağ geçidi, Power BI hizmeti ile iletişim kurmak için varsayılan olarak Aktarım Katmanı Güvenliği (TLS) 1.3 kullanır. Tüm ağ geçidi trafiğinin TLS 1.3 kullandığından emin olmak için, ağ geçidi hizmetini çalıştıran makinede aşağıdaki kayıt defteri anahtarlarını eklemeniz veya değiştirmeniz gerekebilir.

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319]"SchUseStrongCrypto"=dword:00000001

Not

Bu kayıt defteri anahtarlarının eklenmesi veya değiştirilmesi, değişikliği tüm .NET uygulamalarına uygular. Diğer uygulamalar için TLS'yi etkileyen kayıt defteri değişiklikleri hakkında bilgi için Aktarım Katmanı Güvenliği (TLS) kayıt defteri ayarları'na gidin.

Hizmet etiketleri

Hizmet etiketi, belirli bir Azure hizmetinden ip adresi ön ekleri grubunu temsil eder. Microsoft, hizmet etiketiyle kapsadığı adres ön eklerini yönetir ve adresler değiştikçe hizmet etiketini otomatik olarak güncelleştirir ve ağ güvenlik kurallarında sık sık yapılan güncelleştirmelerin karmaşıklığını en aza indirir. Veri ağ geçidinin aşağıdaki hizmet etiketlerine bağımlılıkları vardır:

- PowerBI

- ServiceBus

- AzureActiveDirectory

- AzureCloud

Şirket içi veri ağ geçidi, bazı iletişimler için Azure Relay kullanır. Ancak Azure Relay hizmeti için hizmet etiketi yoktur. ServiceBus hizmet etiketleri, Azure Relay için olmasa da hala hizmet kuyrukları ve konu başlıkları özelliğiyle ilgili olduğundan gereklidir.

AzureCloud hizmet etiketi tüm genel Azure Veri Merkezi IP adreslerini temsil eder. Azure Relay hizmeti Azure İşlem'in üzerine oluşturulduğundan, Azure Relay genel IP'leri AzureCloud IP'lerinin bir alt kümesidir. Daha fazla bilgi: Azure hizmet etiketlerine genel bakış