Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Microsoft Güvenlik Korunma Düzeyi Yönetimi şirketinizin saldırı yüzeyini ve maruz kalma riskini etkili bir şekilde yönetmenize yardımcı olur. Saldırı yolları , varlıkları ve teknikleri birleştirerek, saldırganların kuruluşunuzdaki bir giriş noktasından kritik varlıklarınıza geçmek için kullanabileceği uçtan uca yolları gösterir. Microsoft Defender for Cloud Apps Microsoft Teams, SharePoint, Outlook gibi iş açısından kritik uygulamalarda hassas verilere erişmek için OAuth uygulamalarını kullanan saldırganlarda bir artış gözlemledik. Araştırma ve azaltmayı desteklemek için bu uygulamalar, Microsoft Güvenlik Korunma Düzeyi Yönetimi saldırı yolu ve saldırı yüzeyi harita görünümleri ile tümleştirilir.

Önkoşullar

Pozlama Yönetimi'nde OAuth uygulama saldırı yolu özelliklerini kullanmaya başlamak için aşağıdaki gereksinimleri karşıladığınızdan emin olun.

Uygulama İdaresi'nin etkinleştirildiği bir Microsoft Defender for Cloud Apps lisansı.

Microsoft 365 uygulama bağlayıcısı etkinleştirilmelidir. Bağlanma ve uygulama bağlayıcılarından hangilerinin güvenlik önerileri sağladığı hakkında bilgi için bkz. Microsoft Defender for Cloud Apps ile görünürlük ve denetim elde etmek için uygulamaları bağlama.

İsteğe bağlı: Saldırı yolu verilerine tam erişim elde etmek için E5 güvenlik lisansı, Uç Nokta için Defender veya Kimlik için Defender lisansına sahip olmanızı öneririz.

Gerekli roller ve izinler

Tüm Maruz Kalma Yönetimi deneyimlerine erişmek için Birleşik Rol Tabanlı Erişim Denetimi (RBAC) rolüne veya Bir Entra Kimliği rolüne ihtiyacınız vardır. Yalnızca bir tane gereklidir.

- Pozlama Yönetimi (okuma) (Birleşik RBAC)

Alternatif olarak, aşağıdaki Entra ID rollerinden birini kullanabilirsiniz:

| İzin | Eylemler |

|---|---|

| Genel Yönetici | (okuma ve yazma izinleri) |

| Güvenlik Yönetici | (okuma ve yazma izinleri) |

| Güvenlik İşleci | (okuma ve sınırlı yazma izinleri) |

| Genel Okuyucu | (okuma izinleri) |

| Güvenlik Okuyucusu | (okuma izinleri) |

Not

Şu anda yalnızca ticari bulut ortamlarında kullanılabilir. Microsoft Güvenlik Korunma Düzeyi Yönetimi verileri ve özellikleri şu anda ABD Kamu bulutlarında (GCC, GCC High, DoD ve China Gov) kullanılamaz.

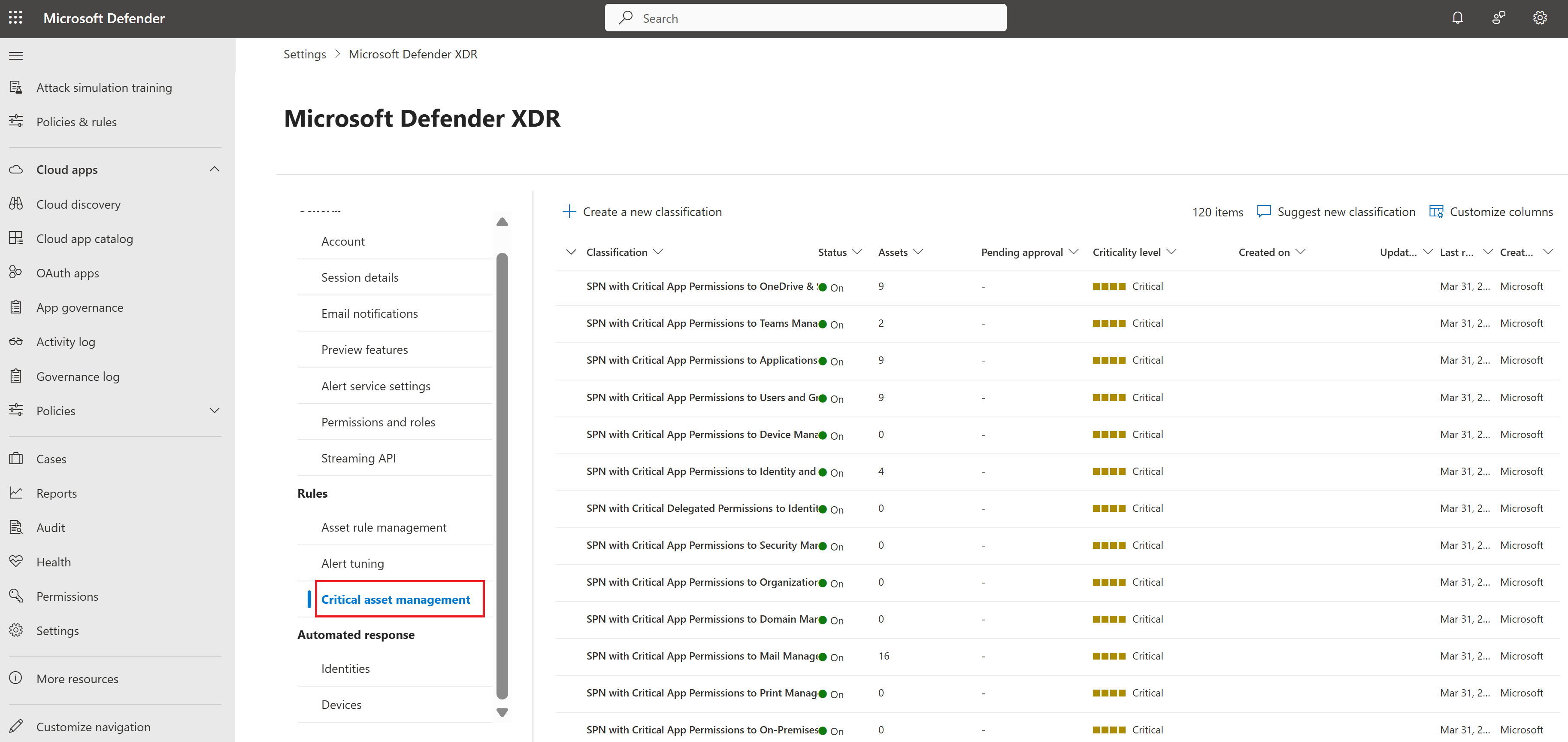

Kritik Varlık Yönetimi - Hizmet Sorumluları

Microsoft Defender for Cloud Apps bir dizi kritik ayrıcalık OAuth izni tanımlar. Bu izinlere sahip OAuth uygulamaları yüksek değerli varlıklar olarak kabul edilir. Gizliliği tehlikeye atılırsa, bir saldırgan SaaS uygulamalarına yüksek ayrıcalıklar kazandırabilir. Bu riski yansıtmak için, saldırı yolları hizmet sorumlularını bu izinlerle hedef hedefler olarak değerlendirir.

Kritik varlıklar için izinleri görüntüleme

İzinlerin tam listesini görüntülemek için Microsoft Defender portalına gidin ve Ayarlar > Microsoft Defender XDR > Kurallar > Kritik varlık yönetimi'ne gidin.

Araştırma kullanıcı akışı: OAuth uygulamalarını içeren saldırı yollarını görüntüleme

Hangi izinlerin yüksek değerli hedefleri temsil ettiğinizi anladıktan sonra, bu uygulamaların ortamınızın saldırı yollarında nasıl göründüğünü araştırmak için aşağıdaki adımları kullanın. Yönetilebilir sayıda saldırı yolu olan küçük kuruluşlar için, her saldırı yolunu araştırmak için bu yapılandırılmış yaklaşımı izlemenizi öneririz:

Not

OAuth uygulamaları yalnızca belirli koşullar algılandığında saldırı yolu yüzey haritasında gösterilir.

Örneğin, kolayca yararlanılabilir bir giriş noktasına sahip güvenlik açığı olan bir bileşen algılanırsa saldırı yolunda bir OAuth uygulaması görüntülenebilir. Bu giriş noktası, yüksek ayrıcalıklara sahip hizmet sorumlularına yanal hareket sağlar.

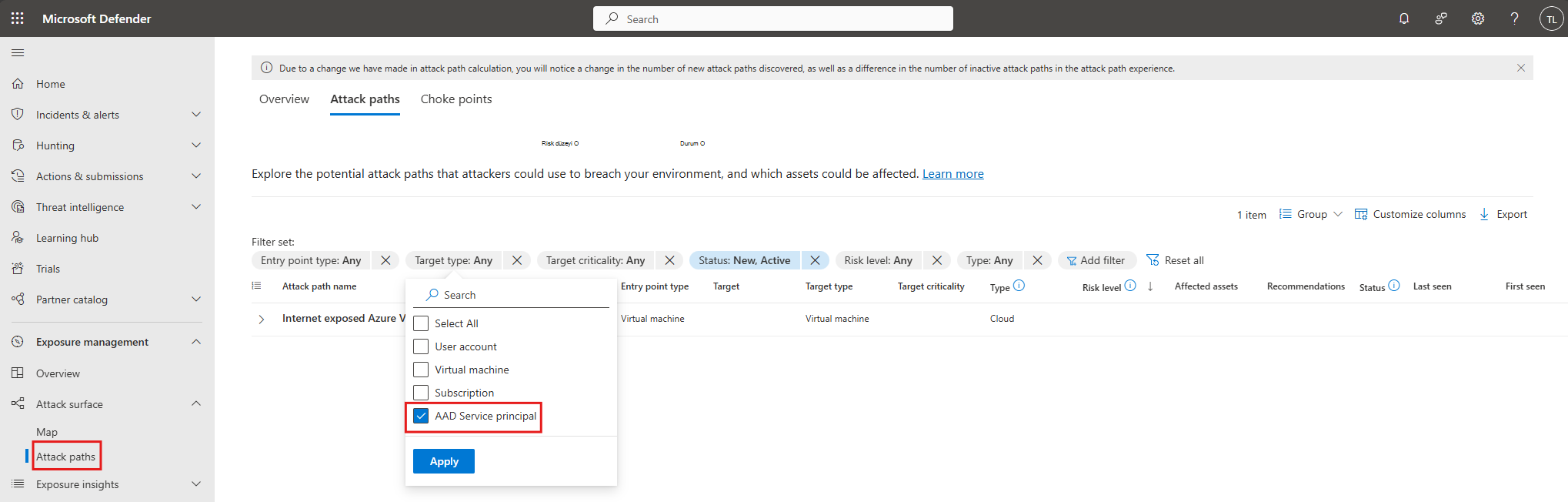

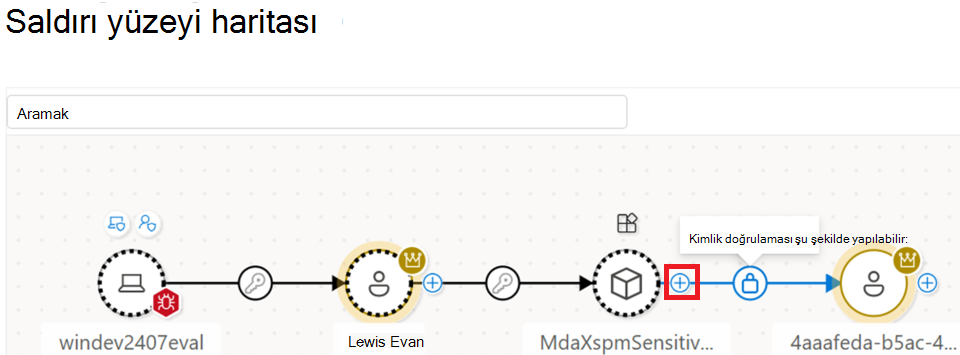

Pozlama Yönetimi > Saldırı yüzeyi > Saldırı yolları'na gidin.

'Hedef türü: AAD Hizmet sorumlusu' ölçütüne göre filtreleyin

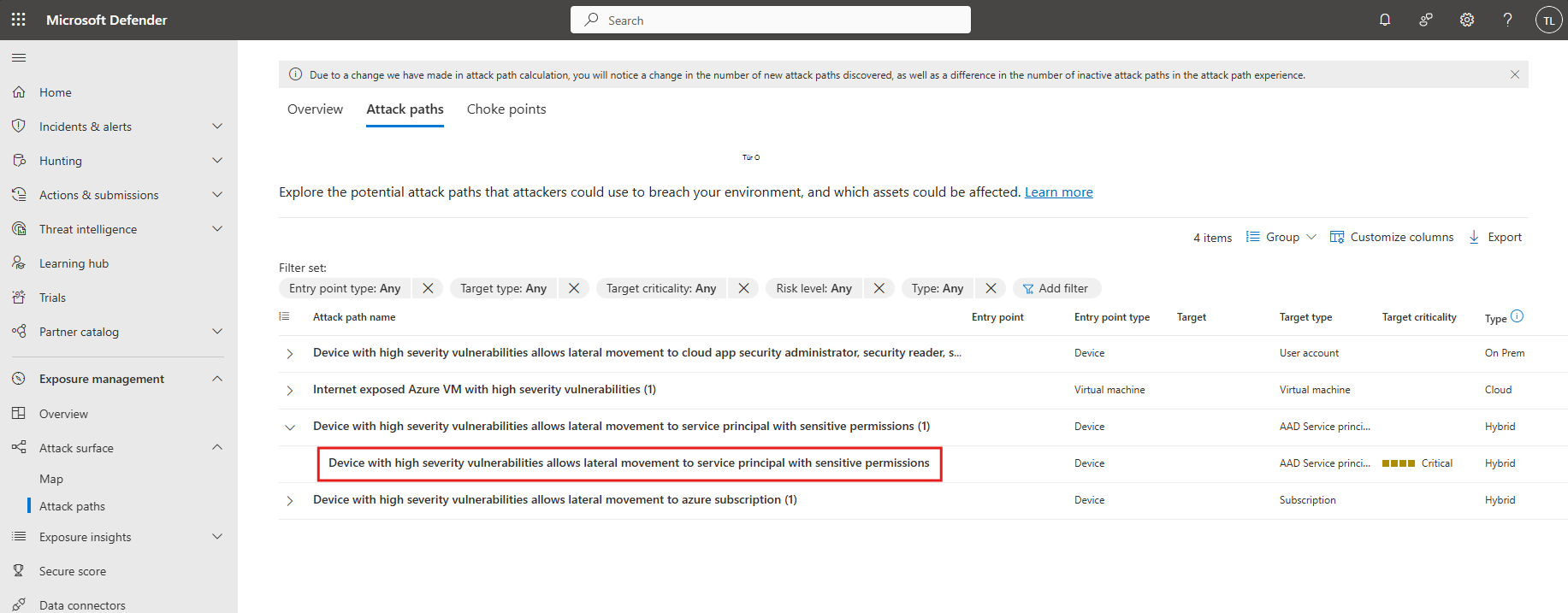

"Yüksek önem derecesine sahip güvenlik açıklarına sahip cihaz, hassas izinlere sahip hizmet sorumlusuna yanal hareket sağlar" başlıklı saldırı yolunu seçin

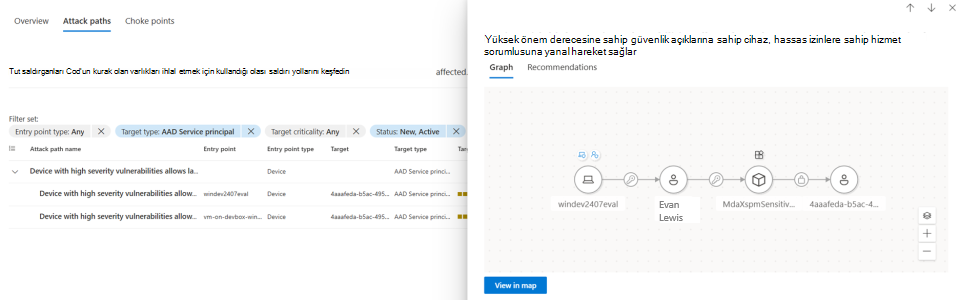

Saldırı yolunu görmek için Haritada görüntüle düğmesine tıklayın.

Düğümleri genişletmek ve ayrıntılı bağlantıları görüntülemek için + işaretini seçin.

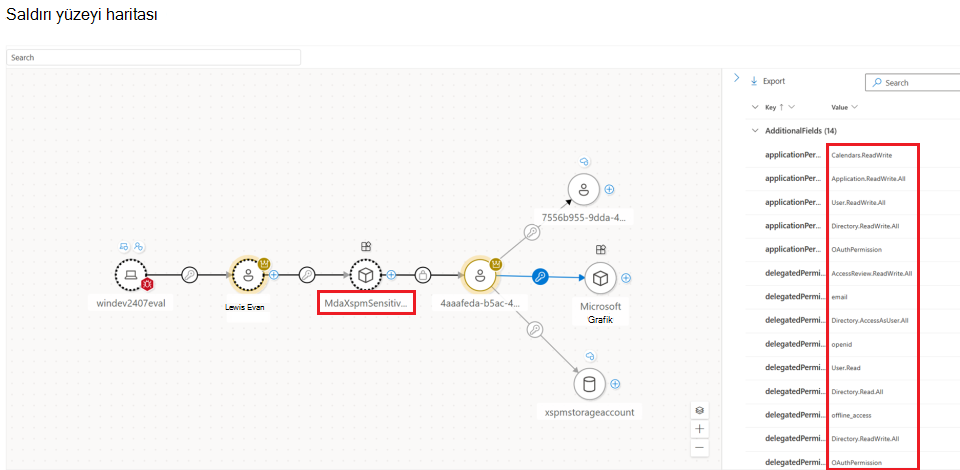

Bu OAuth uygulamasının hangi izinlere sahip olduğu gibi ek verileri keşfetmek için düğümleri ve kenarları vurgulayıp seçin.

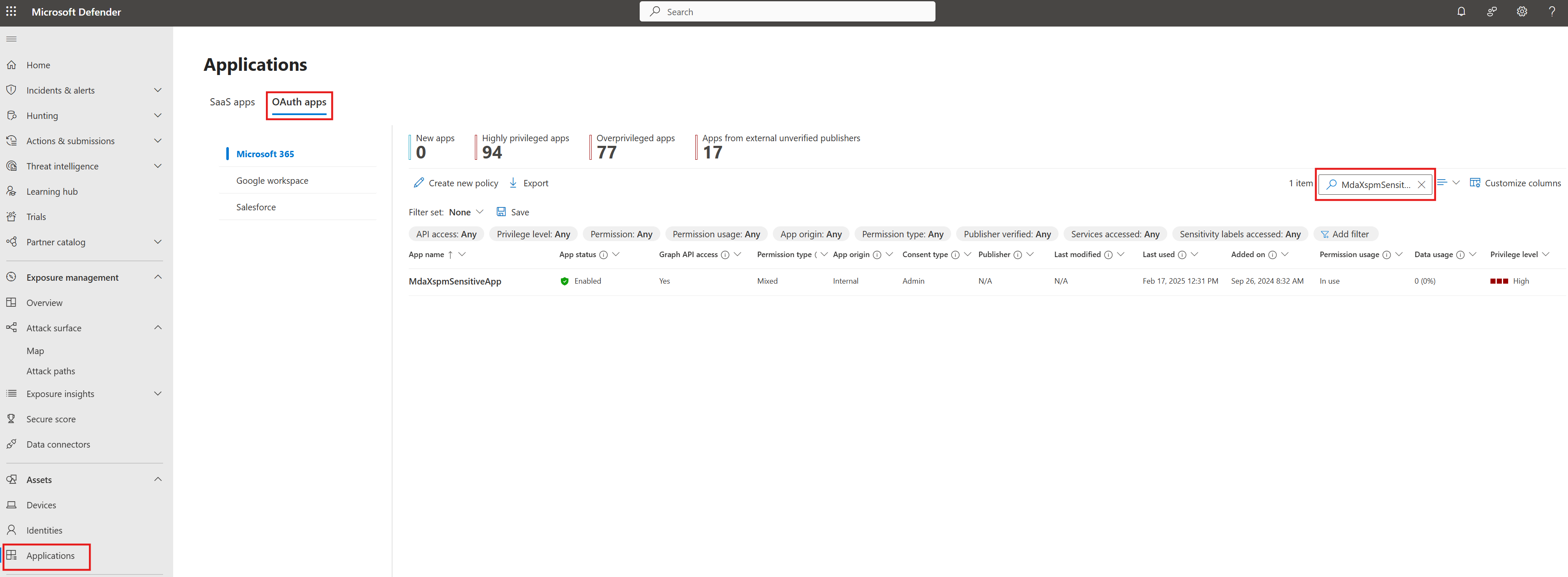

OAuth uygulamasının adını kopyalayın ve Uygulamalar sayfasındaki arama çubuğuna yapıştırın.

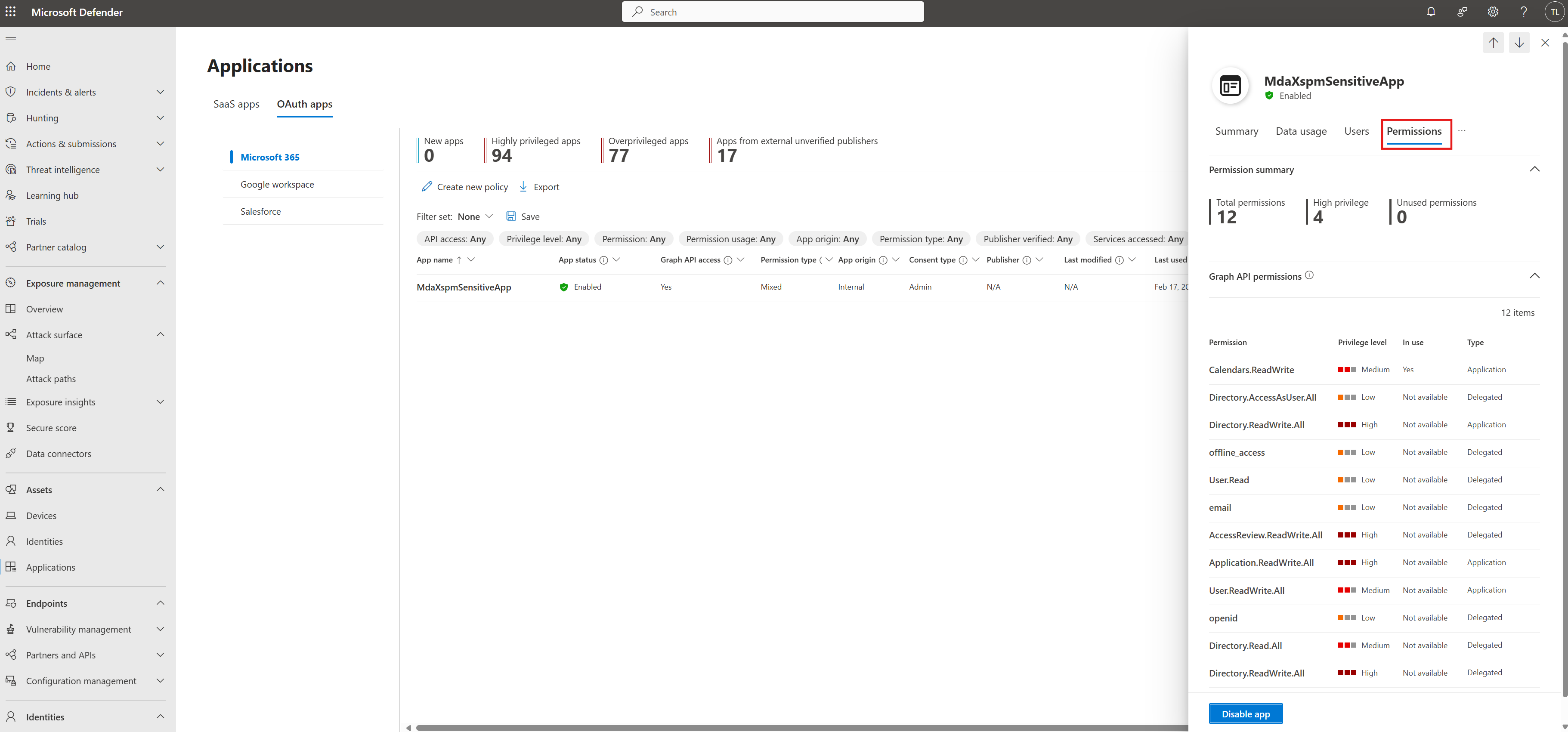

Yüksek ayrıcalıklı izinlerin etkin olarak kullanılıp kullanılmadığı da dahil olmak üzere atanan izinleri ve kullanım içgörülerini gözden geçirmek için uygulama adını seçin.

İsteğe bağlı: OAuth uygulamasının devre dışı bırakılması gerektiğini belirlerseniz, Uygulamalar sayfasından devre dışı bırakabilirsiniz.

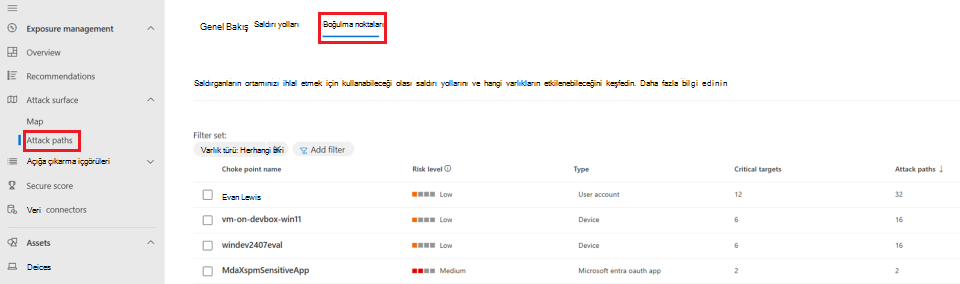

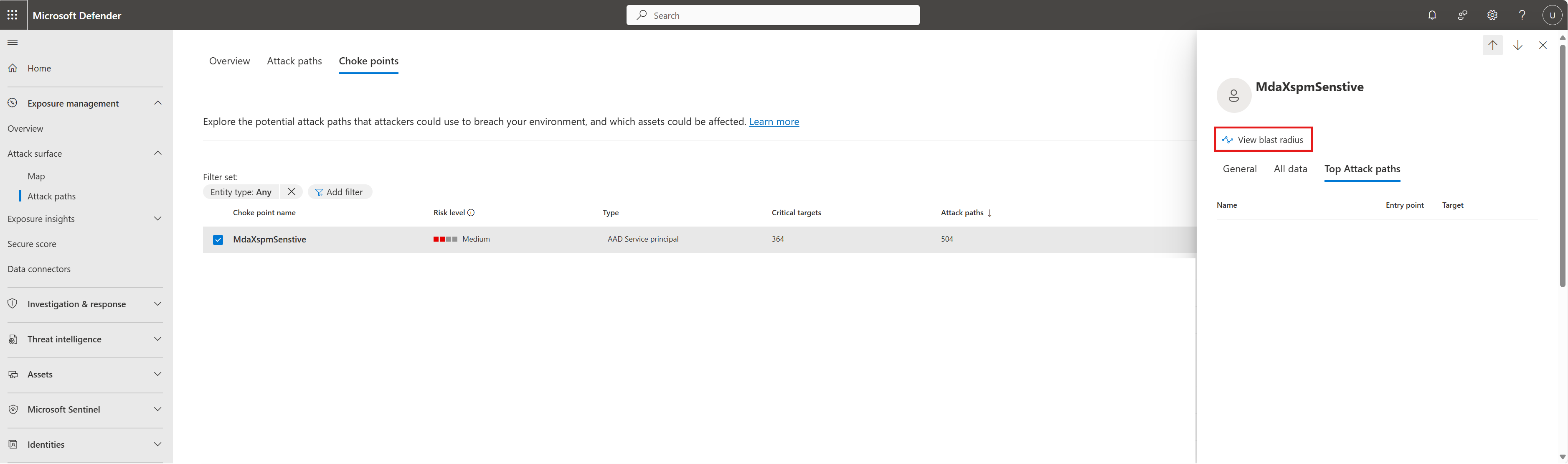

Karar veren kullanıcı akışı: Boğulma noktalarını kullanarak saldırı yolunun önceliğini belirleme

El ile araştırılmayan çok sayıda saldırı yolu olan büyük kuruluşlar için saldırı yolu verilerini kullanmanızı ve öncelik belirleme aracı olarak Boğma Noktaları deneyimini kullanmanızı öneririz. Bu yaklaşım şunları yapmanızı sağlar:

- En fazla saldırı yolu ile bağlantılı varlıkları belirleyin.

- Araştırma için hangi varlıkların önceliklerinin belirlendiği konusunda bilinçli kararlar alın.

- En fazla saldırı yolunda hangi OAuth uygulamalarının yer aldığını görmek için Microsoft Entra OAuth uygulamasına göre filtreleyin.

- En az ayrıcalık izinlerinin uygulanacağı OAuth uygulamalarına karar verin.

Başlamak için:

Saldırı Yolları > Boğulma Noktaları sayfasına gidin.

Ad, giriş noktası ve hedef gibi en üst saldırı yolları hakkında daha fazla ayrıntı görmek için bir boğulma noktası adı seçin.

Saldırı Yüzeyi Haritası'ndaki boğulma noktasını daha fazla araştırmak için Patlama yarıçapını görüntüle'ye tıklayın.

Boğulma noktası bir OAuth uygulamasıysa, yukarıdaki 7-9. adımlarda açıklandığı gibi Uygulamalar sayfasında araştırmaya devam edin.

Saldırı yüzeyi haritasını analiz etme ve sorgularla avlanma

Saldırı yüzeyi haritasında, kullanıcıya ait uygulamalardan, OAuth uygulamalarından ve hizmet sorumlularından gelen bağlantıları görebilirsiniz. Bu ilişki verileri şu durumlarda kullanılabilir:

ExposureGraphEdges tablosu (bağlantıları gösterir)

ExposureGraphNodes tablosu (izinler gibi düğüm özelliklerini içerir)

Kritik izinlere sahip tüm OAuth uygulamalarını tanımlamak için aşağıdaki Gelişmiş Tehdit Avcılığı sorgusunu kullanın:

let RelevantNodes = ExposureGraphNodes

| where NodeLabel == "Microsoft Entra OAuth App" or NodeLabel == "serviceprincipal"

| project NodeId, NodeLabel, NodeName, NodeProperties;

ExposureGraphEdges

| where EdgeLabel == "has permissions to" or EdgeLabel == "can authenticate as"

| make-graph SourceNodeId --> TargetNodeId with RelevantNodes on NodeId

| graph-match (AppRegistration)-[canAuthAs]->(SPN)-[hasPermissionTo]->(Target)

where AppRegistration.NodeLabel == "Microsoft Entra OAuth App" and

canAuthAs.EdgeLabel == "can authenticate as" and

SPN.NodeLabel == "serviceprincipal" and

SPN.NodeProperties["rawData"]["criticalityLevel"]["criticalityLevel"] == 0 and

hasPermissionTo.EdgeLabel == @"has permissions to" and

Target.NodeLabel == "Microsoft Entra OAuth App" and

Target.NodeName == "Microsoft Graph"

project AppReg=AppRegistration.NodeLabel,

canAuthAs=canAuthAs.EdgeLabel, SPN.NodeLabel, DisplayName=SPN.NodeProperties["rawData"]["accountDisplayName"],

Enabled=SPN.NodeProperties["rawData"]["accountEnabled"], AppTenantID=SPN.NodeProperties["rawData"]["appOwnerOrganizationId"],

hasPermissionTo=hasPermissionTo.EdgeLabel, Target=Target.NodeName,

AppPerm=hasPermissionTo.EdgeProperties["rawData"]["applicationPermissions"]["permissions"]

| mv-apply AppPerm on (summarize AppPerm = make_list(AppPerm.permissionValue))

| project AppReg, canAuthAs, DisplayName, Enabled, AppTenantID, hasPermissionTo, Target, AppPerm

Sonraki adımlar

Daha fazla bilgi için bkz.: