Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Önemli

Kullanımdan Kaldırma Bildirimi: SIEM Aracılarını Microsoft Defender for Cloud Apps

Microsoft Defender iş yükleri genelinde devam eden yakınsama sürecimizin bir parçası olarak, Microsoft Defender for Cloud Apps SIEM aracıları Kasım 2025'den itibaren kullanım dışı bırakılacaktır.

Mevcut Microsoft Defender for Cloud Apps SIEM aracıları o zamana kadar olduğu gibi çalışmaya devam eder. 19 Haziran 2025 itibarıyla yeni SIEM aracıları yapılandırılamaz, ancak Microsoft Sentinel aracı tümleştirmesi (Önizleme) desteklenmeye devam eder ve hala eklenebilir.

Birden çok iş yükünden etkinliklerin ve uyarı verilerinin yönetimini destekleyen API'lere geçmenizi öneririz. Bu API'ler güvenlik izlemesini ve yönetimini geliştirir ve birden çok Microsoft Defender iş yükündeki verileri kullanarak ek özellikler sunar.

Microsoft Defender for Cloud Apps SIEM aracıları aracılığıyla şu anda kullanılabilir olan verilere süreklilik ve erişim sağlamak için aşağıdaki desteklenen API'lere geçmenizi öneririz:

- Uyarılar ve etkinlikler için bkz. Microsoft Defender XDR Akış API'si.

- Microsoft Entra ID Koruması oturum açma olayları için gelişmiş tehdit avcılığı şemasındaki IdentityLogonEvents tablosuna bakın.

- Microsoft Graph Güvenlik Uyarıları API'si için bkz. Liste alerts_v2

- Microsoft Defender XDR olayları API'sindeki Microsoft Defender for Cloud Apps uyarı verilerini görüntülemek için bkz. Microsoft Defender XDR olaylar API'leri ve olaylar kaynak türü

Bağlı uygulamalardan gelen uyarıların ve etkinliklerin merkezi olarak izlenmesini sağlamak için Microsoft Defender for Cloud Apps genel SIEM sunucunuzla tümleştirebilirsiniz. Yeni etkinlikler ve olaylar bağlı uygulamalar tarafından desteklendiğinden, bunlara yönelik görünürlük Microsoft Defender for Cloud Apps... SIEM hizmetiyle tümleştirme, her zamanki güvenlik iş akışınızı korurken, güvenlik yordamlarını otomatikleştirirken ve bulut tabanlı olaylarla şirket içi olaylar arasında bağıntı kurarken bulut uygulamalarınızı daha iyi korumanıza olanak tanır. Microsoft Defender for Cloud Apps SIEM aracısı sunucunuzda çalışır ve uyarıları ve etkinlikleri Microsoft Defender for Cloud Apps çeker ve bunları SIEM sunucusuna akışla aktarır.

SIEM'inizi Defender for Cloud Apps ile ilk kez tümleştirdiğinizde, son iki güne ait etkinlikler ve uyarılar SIEM'e iletilir ve bundan sonra tüm etkinlikler ve uyarılar (seçtiğiniz filtreye göre) iletilir. Bu özelliği uzun bir süre boyunca devre dışı bırakırsanız yeniden etkinleştirirseniz, son iki günlük uyarılar ve etkinlikler iletilir ve ardından o tarihten itibaren tüm uyarılar ve etkinlikler iletilir.

Ek tümleştirme çözümleri şunlardır:

- Microsoft Sentinel - Yerel tümleştirme için ölçeklenebilir, bulutta yerel bir SIEM ve SOAR. Microsoft Sentinel ile tümleştirme hakkında bilgi için bkz. Microsoft Sentinel tümleştirmesi.

- Microsoft güvenlik grafı API'si - Birden çok güvenlik sağlayıcısını bağlamak için tek bir programlı arabirim sağlayan bir aracı hizmet (veya aracı). Daha fazla bilgi için bkz. Microsoft Graph Güvenlik API'si kullanarak güvenlik çözümü tümleştirmeleri.

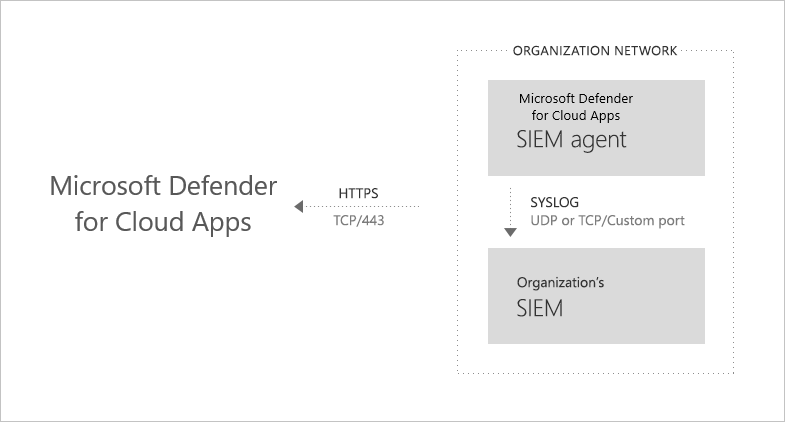

Genel SIEM tümleştirme mimarisi

SIEM aracısı kuruluşunuzun ağına dağıtılır. Dağıtıldığında ve yapılandırıldığında, Defender for Cloud Apps RESTful API'leri kullanılarak yapılandırılan veri türlerini (uyarılar ve etkinlikler) çeker. Trafik daha sonra 443 numaralı bağlantı noktasında şifrelenmiş bir HTTPS kanalı üzerinden gönderilir.

SIEM aracısı verileri Defender for Cloud Apps aldıktan sonra Syslog iletilerini yerel SIEM'inize gönderir. Defender for Cloud Apps, kurulum sırasında sağladığınız ağ yapılandırmalarını kullanır (özel bağlantı noktası olan TCP veya UDP).

Desteklenen SIEM'ler

Defender for Cloud Apps şu anda Mikro Odak ArcSight ve genel CEF'yi desteklemektedir.

Tümleştirme

SIEM'inizle tümleştirme işlemi üç adımda gerçekleştirilir:

- Defender for Cloud Apps'da ayarlayın.

- JAR dosyasını indirin ve sunucunuzda çalıştırın.

- SIEM aracısının çalıştığını doğrulayın.

Önkoşullar

- Standart bir Windows veya Linux sunucusu (sanal makine olabilir).

- İşletim sistemi: Windows veya Linux

- CPU: 2

- Disk alanı: 20 GB

- RAM: 2 GB

- Sunucunun Java 8 çalıştırıyor olması gerekir. Önceki sürümler desteklenmez.

- Aktarım Katmanı Güvenliği (TLS) 1.2+. Önceki sürümler desteklenmez.

- Güvenlik duvarınızı Ağ gereksinimleri bölümünde açıklandığı gibi ayarlayın

SIEM'inizle tümleştirme

1. Adım: Defender for Cloud Apps'da ayarlama

Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin.

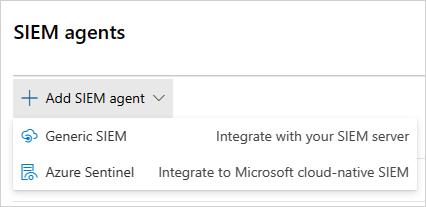

Sistem'in altında SIEM aracıları'nı seçin. SIEM aracısı ekle'yi ve ardından Genel SIEM'i seçin.

Sihirbazda Sihirbazı Başlat'ı seçin.

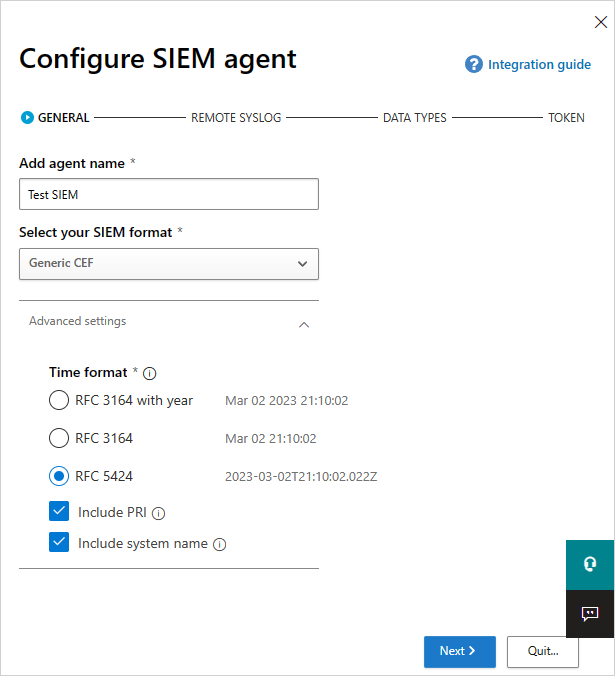

Sihirbazda bir ad girin ve SIEM biçiminizi seçin ve bu biçimle ilgili gelişmiş ayarları ayarlayın. İleri'yi seçin.

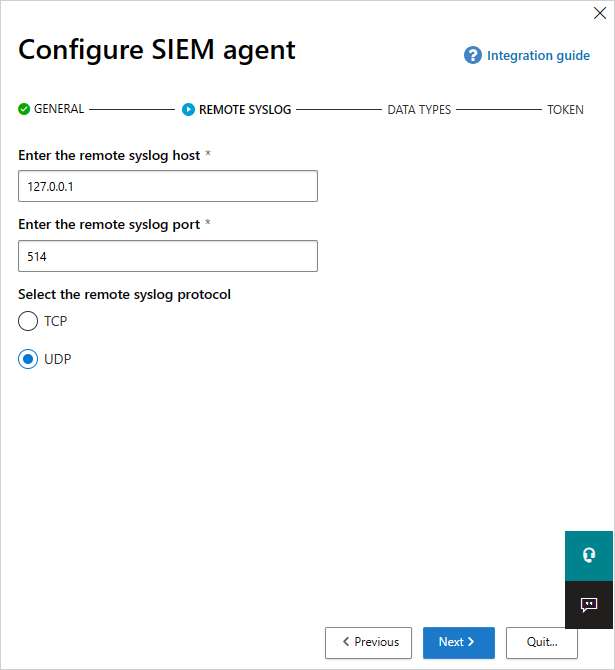

Uzak syslog ana bilgisayarının IP adresini veya ana bilgisayar adını ve Syslog bağlantı noktası numarasını yazın. Uzak Syslog protokolü olarak TCP veya UDP'yi seçin. Yoksa bu ayrıntıları almak için güvenlik yöneticinizle birlikte çalışabilirsiniz. İleri'yi seçin.

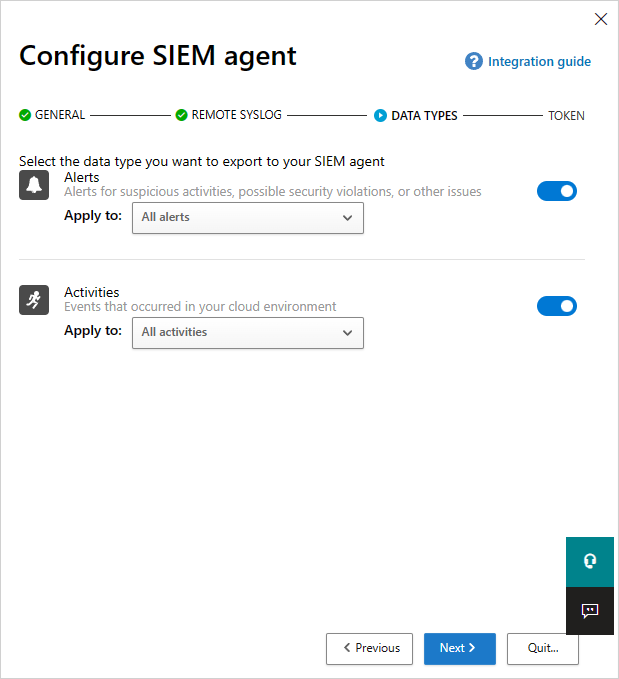

Uyarılar ve Etkinlikler için SIEM sunucunuza aktarmak istediğiniz veri türlerini seçin. Bunları etkinleştirmek ve devre dışı bırakmak için kaydırıcıyı kullanın; varsayılan olarak her şey seçilidir. SIEM sunucunuza yalnızca belirli uyarıları ve etkinlikleri gönderecek filtreleri ayarlamak için Uygula açılan listesini kullanabilirsiniz. Filtrenin beklendiği gibi çalışıp çalışmadığını denetlemek için Sonuçları düzenle ve önizleme'yi seçin. İleri'yi seçin.

Belirteci kopyalayın ve daha sonrası için kaydedin. Son'u seçin ve Sihirbazdan çıkın. Tabloya eklediğiniz SIEM aracısını görmek için SIEM sayfasına Geri dön. Daha sonra bağlanana kadar Oluşturulduğunu gösterir.

Not

Oluşturduğunuz tüm belirteçler, bu belirteci oluşturan yöneticiye bağlıdır. Bu, yönetici kullanıcı Defender for Cloud Apps kaldırılırsa belirtecin artık geçerli olmayacağı anlamına gelir. Genel bir SIEM belirteci, yalnızca gerekli kaynaklar için salt okunur izinler sağlar. Bu belirtecin bir parçasına başka izin verilmez.

2. Adım: JAR dosyasını indirme ve sunucunuzda çalıştırma

Microsoft İndirme Merkezi'nde, yazılım lisans koşullarını kabul ettikten sonra .zip dosyasını indirin ve sıkıştırmasını açın.

Ayıklanan dosyayı sunucunuzda çalıştırın:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN

Not

- Dosya adı, SIEM aracısının sürümüne bağlı olarak farklılık gösterebilir.

- Köşeli ayraç [ ] içindeki parametreler isteğe bağlıdır ve yalnızca uygunsa kullanılmalıdır.

- Sunucu başlatma sırasında JAR'ı çalıştırmanızı öneririz.

- Windows: Zamanlanmış bir görev olarak çalıştırın ve kullanıcının oturum açmış olup olmadığını çalıştır olarak yapılandırdığınızdan ve Görev daha uzun çalışıyorsa görevi durdur onay kutusunun işaretini kaldırdığınızdan emin olun.

- Linux: bir & ile run komutunu rc.local dosyasına ekleyin. Örneğin:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN &

Aşağıdaki değişkenlerin kullanıldığı yer:

- DIRNAME, yerel aracı hata ayıklama günlükleri için kullanmak istediğiniz dizinin yoludur.

- ADDRESS[:P ORT], sunucunun İnternet'e bağlanmak için kullandığı proxy sunucu adresi ve bağlantı noktasıdır.

- TOKEN, önceki adımda kopyaladığınız SIEM aracı belirtecidir.

Yardım almak için istediğiniz zaman -h yazabilirsiniz.

Örnek etkinlik günlükleri

SIEM'inize gönderilen örnek etkinlik günlükleri aşağıda verilmiştir:

2017-11-22T17:50:04.000Z CEF:0|MCAS|SIEM_Agent|0.111.85|EVENT_CATEGORY_LOGOUT|Log out|0|externalId=1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0 rt=1511373004000 start=1511373004000 end=1511373004000 msg=Log out suser=admin@contoso.com destinationServiceName=ServiceNow dvc=13.82.149.151 requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:40:15.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_VIEW_REPORT|View report|0|externalId=1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a rt=1511898015000 start=1511898015000 end=1511898015000 msg=View report: ServiceNow Report 23 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=23,sys_report,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:25:34.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798 rt=1511897134000 start=1511897134000 end=1511897134000 msg=Delete object: ServiceNow Object f5122008db360300906ff34ebf96198a suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:40:14.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_CREATE_USER|Create user|0|externalId=1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c rt=1511815214000 start=1511815214000 end=1511815214000 msg=Create user: user 747518c0db360300906ff34ebf96197c suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,747518c0db360300906ff34ebf96197c,sys_user,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:41:20.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_DELETE_USER|Delete user|0|externalId=1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383 rt=1511815280000 start=1511815280000 end=1511815280000 msg=Delete user: user 233490c0db360300906ff34ebf9619ef suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,233490c0db360300906ff34ebf9619ef,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:24:55.000Z LAB-EUW-ARCTEST CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897117617_5be018ee-f676-4473-a9b5-5982527409be rt=1511897095000 start=1511897095000 end=1511897095000 msg=Delete object: ServiceNow Object b1709c40db360300906ff34ebf961923 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897117617_5be018ee-f676-4473-a9b5-5982527409be,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

Aşağıdaki metin bir uyarı günlük dosyası örneğidir:

2017-07-15T20:42:30.531Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|myPolicy|3|externalId=596a7e360c204203a335a3fb start=1500151350531 end=1500151350531 msg=Activity policy ''myPolicy'' was triggered by ''admin@box-contoso.com'' suser=admin@box-contoso.com destinationServiceName=Box cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596a7e360c204203a335a3fb cs2Label=uniqueServiceAppIds cs2=APPID_BOX cs3Label=relatedAudits cs3=1500151288183_acc891bf-33e1-424b-a021-0d4370789660 cs4Label=policyIDs cs4=59f0ab82f797fa0681e9b1c7

2017-07-16T09:36:26.550Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b339b0c204203a33a51ae start=1500197786550 end=1500197786550 msg=Activity policy ''test-activity-policy'' was triggered by ''user@contoso.com'' suser=user@contoso.com destinationServiceName=Salesforce cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b339b0c204203a33a51ae cs2Label=uniqueServiceAppIds cs2=APPID_SALESFORCE cs3Label=relatedAudits cs3=1500197720691_b7f6317c-b8de-476a-bc8f-dfa570e00349 cs4Label=policyIDs cs4=

2017-07-16T09:17:03.361Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy3|3|externalId=596b2fd70c204203a33a3eeb start=1500196623361 end=1500196623361 msg=Activity policy ''test-activity-policy3'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eeb cs2Label=uniqueServiceAppIds cs2=APPID_O365 cs3Label=relatedAudits cs3=1500196549157_a0e01f8a-e29a-43ae-8599-783c1c11597d cs4Label=policyIDs cs4=

2017-07-16T09:17:15.426Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b2fd70c204203a33a3eec start=1500196635426 end=1500196635426 msg=Activity policy ''test-activity-policy'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 admin center cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eec cs2Label=uniqueServiceAppIds cs2=APPID_O365_PORTAL cs3Label=relatedAudits cs3=1500196557398_3e102b20-d9fa-4f66-b550-8c7a403bb4d8 cs4Label=policyIDs cs4=59f0ab35f797fa9811e9b1c7

2017-07-16T09:17:46.290Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy4|3|externalId=596b30200c204203a33a4765 start=1500196666290 end=1500196666290 msg=Activity policy ''test-activity-policy4'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft Exchange Online cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b30200c204203a33a4765 cs2Label=uniqueServiceAppIds cs2=APPID_OUTLOOK cs3Label=relatedAudits cs3=1500196587034_a8673602-7e95-46d6-a1fe-c156c4709c5d cs4Label=policyIDs cs4=

2017-07-16T09:41:04.369Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy2|3|externalId=596b34b10c204203a33a5240 start=1500198064369 end=1500198064369 msg=Activity policy ''test-activity-policy2'' was triggered by ''user2@test15-adallom.com'' suser=user2@test15-adallom.com destinationServiceName=Google cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b34b10c204203a33a5240 cs2Label=uniqueServiceAppIds cs2=APPID_33626 cs3Label=relatedAudits cs3=1500197996117_fd71f265-1e46-4f04-b372-2e32ec874cd3 cs4Label=policyIDs cs4=

CEF biçiminde örnek Defender for Cloud Apps uyarıları

| Geçerli olan | CEF alan adı | Açıklama |

|---|---|---|

| Etkinlikler/Uyarılar | başlamak | Etkinlik veya uyarı zaman damgası |

| Etkinlikler/Uyarılar | son | Etkinlik veya uyarı zaman damgası |

| Etkinlikler/Uyarılar | Rt | Etkinlik veya uyarı zaman damgası |

| Etkinlikler/Uyarılar | Msg | Portalda gösterildiği gibi etkinlik veya uyarı açıklaması |

| Etkinlikler/Uyarılar | suser | Etkinlik veya uyarı konusu kullanıcısı |

| Etkinlikler/Uyarılar | destinationServiceName | Etkinlik veya uyarı kaynaklı uygulama, örneğin Microsoft 365, Sharepoint, Box. |

| Etkinlikler/Uyarılar | cs<X>Etiketi | Her etiketin farklı bir anlamı vardır, ancak etiketin kendisi bunu açıklar, örneğin targetObjects. |

| Etkinlikler/Uyarılar | cs<X> | Etikete karşılık gelen bilgiler (etiket örneğine göre etkinliğin veya uyarının hedef kullanıcısı). |

| Faaliyetleri | EVENT_CATEGORY_* | Etkinliğin üst düzey kategorisi |

| Faaliyetleri | <EYLEM> | Portalda gösterildiği gibi etkinlik türü |

| Faaliyetleri | externalId | Olay Kimliği |

| Faaliyetleri | Dvc | İstemci cihazının IP'sini |

| Faaliyetleri | requestClientApplication | İstemci cihazının kullanıcı aracısı |

| Uyarılar | <uyarı türü> | Örneğin, "ALERT_CABINET_EVENT_MATCH_AUDIT" |

| Uyarılar | <ad> | Eşleşen ilke adı |

| Uyarılar | externalId | Uyarı Kimliği |

| Uyarılar | Src | İstemci cihazının IPv4 adresi |

| Uyarılar | c6a1 | İstemci cihazının IPv6 adresi |

3. Adım: SIEM aracısının çalıştığını doğrulama

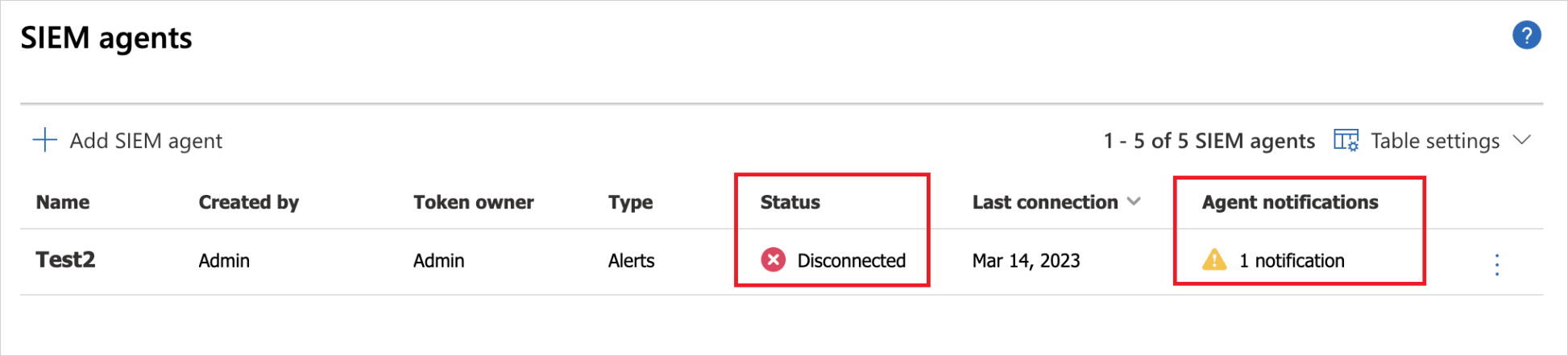

Portaldaki SIEM aracısının durumunun Bağlantı hatası veya Bağlantısı kesildi olmadığından ve aracı bildirimi olmadığından emin olun. Bağlantı iki saatten uzun süre çalışmıyorsa, durum Bağlantı hatası olarak değiştirilir. Bağlantı 12 saatten fazla kesintiye uğrarsa, durum Bağlantısı Kesildi olarak değiştirilir.

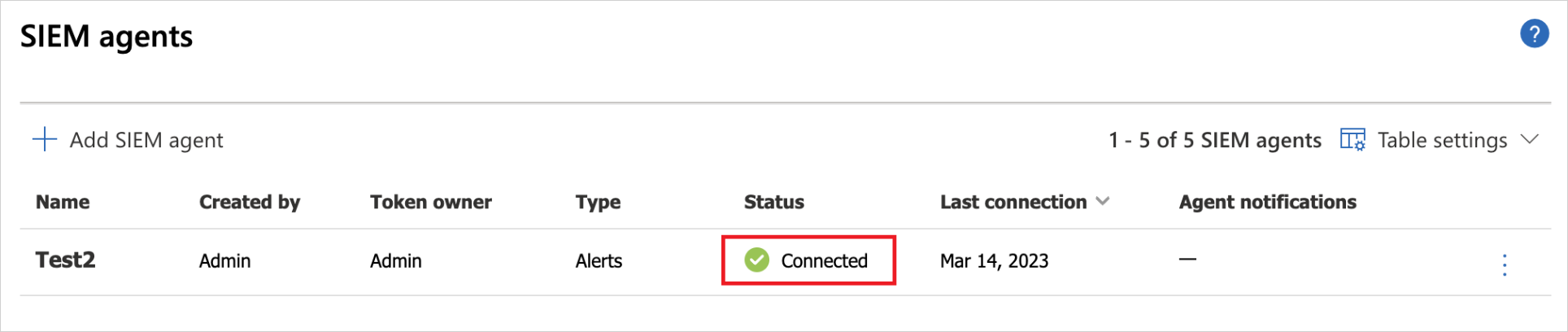

Bunun yerine, burada görüldüğü gibi durum bağlı olmalıdır:

Syslog/SIEM sunucunuzda, Defender for Cloud Apps gelen etkinlikleri ve uyarıları gördüğünüzden emin olun.

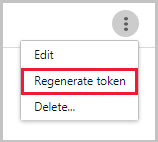

Belirtecinizi yeniden oluşturma

Belirteci kaybederseniz, tablodaki SIEM aracısı için satırın sonundaki üç noktayı seçerek her zaman yeniden oluşturabilirsiniz. Yeni bir belirteç almak için Belirteci yeniden oluştur'u seçin.

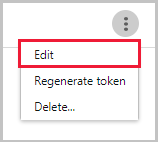

SIEM aracınızı düzenleme

SIEM aracısını düzenlemek için, tablodaki SIEM aracısının satırının sonundaki üç noktayı seçin ve Düzenle'yi seçin. SIEM aracısını düzenlerseniz, .jar dosyasını yeniden çalıştırmanız gerekmez; dosya otomatik olarak güncelleştirilir.

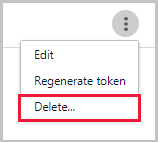

SIEM aracınızı silme

SIEM aracısını silmek için, tablodaki SIEM aracısının satırının sonundaki üç noktayı seçin ve Sil'i seçin.

Sonraki adımlar

Herhangi bir sorunla karşılaşırsanız size yardımcı olmak için buradayız. Ürün sorununuzla ilgili yardım veya destek almak için lütfen bir destek bileti açın.