macOS için Cihaz Denetimi

Şunlar için geçerlidir:

- Uç Nokta için Microsoft Defender Planı 1

- Uç Nokta için Microsoft Defender Planı 2

- Microsoft Defender XDR

- İş için Microsoft Defender

Uç Nokta için Microsoft Defender'ı deneyimlemek ister misiniz? Ücretsiz deneme için kaydolun.

Gereksinimler

macOS için Cihaz Denetimi aşağıdaki önkoşullara sahiptir:

- Uç Nokta için Microsoft Defender yetkilendirme (deneme olabilir)

- En düşük işletim sistemi sürümü: macOS 11 veya üzeri

- En düşük ürün sürümü: 101.34.20

Genel Bakış

Uç Nokta için Microsoft Defender Cihaz Denetimi özelliği şunları sağlar:

- Çıkarılabilir depolama birimine okuma, yazma veya yürütme erişimini denetleme, izin verme veya engelleme; Ve

- iOS ve Taşınabilir cihazları ve Apple APFS şifreli cihazları ve Bluetooth medyalarını dışlamalarla veya dışlamalar olmadan yönetin.

Uç noktalarınızı hazırlama

Uç Nokta için Microsoft Defender yetkilendirme (deneme olabilir)

En düşük işletim sistemi sürümü: macOS 11 veya üzeri

Tam Disk Erişimi Dağıtma: Bunu https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/fulldisk.mobileconfig diğer MDE özellikleri için önceden oluşturmuş ve dağıtmış olabilirsiniz. Yeni bir uygulama için Tam Disk Erişimi izni vermeniz gerekir:

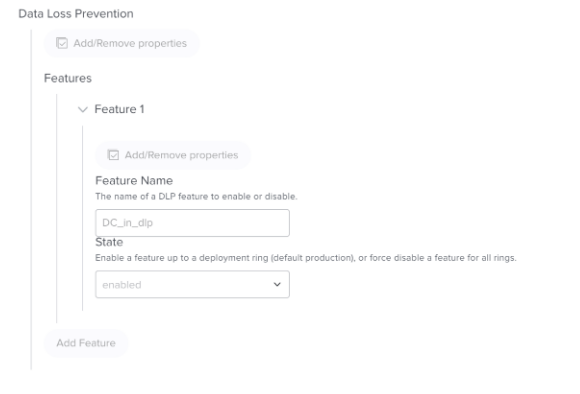

com.microsoft.dlp.daemon.MDE Tercih ayarında Cihaz Denetimi'ni etkinleştirin:

Veri Kaybı Önleme (DLP)/Özellikler/

Özellik Adı için "DC_in_dlp" yazın

State alanına "enabled" yazın

Örnek 1: schema.json kullanan JAMF.

Örnek 2: demo.mobileconfig

<key>dlp</key>

<dict>

<key>features</key>

<array>

<dict>

<key>name</key>

<string>DC_in_dlp</string>

<key>state</key>

<string>enabled</string>

</dict>

</array>

</dict>

En düşük ürün sürümü: 101.91.92 veya üzeri

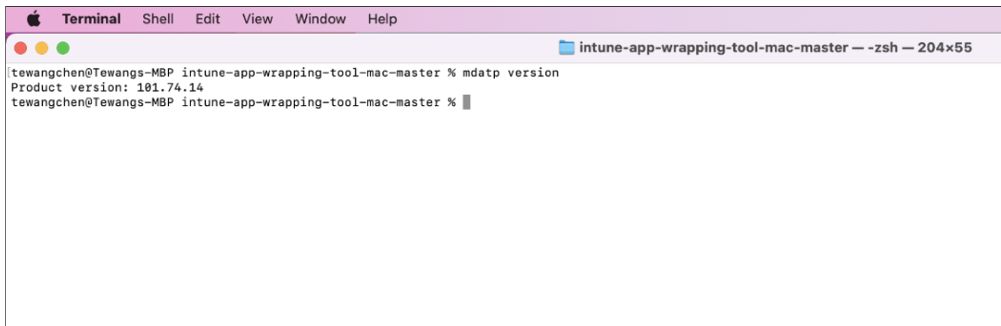

İstemci makinenizde ürün sürümünü görmek için Terminal aracılığıyla mdatp sürümünü çalıştırın:

İlkeleri anlama

İlkeler, macOS için cihaz denetiminin davranışını belirler. İlke, Intune veya JAMF aracılığıyla bir makine veya kullanıcı koleksiyonuna hedeflenmiştir.

macOS için Cihaz Denetimi ilkesi ayarları, grupları ve kuralları içerir:

- 'ayarlar' adlı genel ayar, genel ortamı tanımlamanızı sağlar.

- 'groups' adlı grup, medya grupları oluşturmanıza olanak tanır. Örneğin, yetkili USB grubu veya şifrelenmiş USB grubu.

- 'kurallar' adlı erişim ilkesi kuralı, her grubu kısıtlamak için ilke oluşturmanıza olanak tanır. Örneğin, yalnızca yetkili kullanıcının Erişim yetkili USB grubu yazmasına izin verin.

Not

Özellikleri anlamak için GitHub'daki örnekleri kullanmanızı öneririz: mdatp-devicecontrol/Çıkarılabilir Depolama Access Control Samples/macOS/policy at main - microsoft/mdatp-devicecontrol (github.com).

Windows Cihaz Denetimi ilkesini macOS Cihaz Denetimi ilkesine çevirmek veya macOS Cihaz Denetimi V1 ilkesini bu V2 ilkesine çevirmek için mdatp-device github.com control/tree/main/python#readme konumundaki betikleri de kullanabilirsiniz.

Not

macOS için cihaz denetiminde müşterilerin ilke oluştururken dikkate alması gereken bilinen sorunlar vardır.

En iyi uygulamalar

macOS için cihaz denetimi, Windows için Cihaz denetimine benzer özelliklere sahiptir, ancak macOS ve Windows cihazları yönetmek için farklı temel özellikler sağlar, bu nedenle bazı önemli farklılıklar vardır:

- macOS'un merkezi bir Aygıt Yöneticisi veya cihaz görünümü yoktur. Cihazlarla etkileşim kuran uygulamalara erişim izni verilir/reddedilir. Bu nedenle macOS'ta daha zengin bir erişim türü kümesi vardır. Örneğin, macOS için bir

portableDevicecihaz denetiminde reddedebilir veya izin verebilirdownload_photos_from_device. - Windows ile tutarlı kalmak için ve

generic_writegeneric_executeerişim türleri vardırgeneric_read. Genel erişim türlerine sahip ilkelerin gelecekte ek belirli erişim türleri eklendiğinde/eklendiğinde değiştirilmesi gerekmez. En iyi yöntem, daha belirli bir işlemi reddetmek/izin vermek için belirli bir gereksinim olmadığı sürece genel erişim türlerini kullanmaktır. - Genel erişim türlerini kullanarak bir

denyilke oluşturmak, bu cihaz türüne (örneğin Android telefonlar) yönelik tüm işlemleri tamamen engellemeye çalışmanın en iyi yoludur, ancak işlem macOS cihaz denetimi tarafından desteklenmeyen bir uygulama kullanılarak gerçekleştiriliyorsa boşluklar olabilir.

Ayarlar

macOS için cihaz denetimi ilkesinde grupları, kuralları ve ayarları oluştururken kullanabileceğiniz özellikler aşağıdadır.

| Özellik adı | Açıklama | Seçenekler |

|---|---|---|

| Özellik | Özelliğe özgü yapılandırmalar | Aşağıdaki özellikler için false veya true olarak ayarlayabilirsiniz disable :- removableMedia- appleDevice- portableDevice, kamera veya PTP medyası dahil- bluetoothDeviceVarsayılan değerdir, truebu nedenle bu değeri yapılandırmazsanız, varsayılan olarak devre dışı bırakıldığından için removableMediaözel bir ilke oluştursanız bile uygulanmaz. |

| Küresel | Varsayılan zorlamayı ayarlama | Şunu ayarlayabilirsiniz:defaultEnforcement- allow (varsayılan)- deny |

| Ux | Bildirimde köprü ayarlayabilirsiniz. | navigationTarget: string. Örnek: "http://www.microsoft.com" |

Grup

| Özellik adı | Açıklama | Seçenekler |

|---|---|---|

$type |

Grup türü | "cihaz" |

id |

Benzersiz bir kimlik olan GUID, grubu temsil eder ve ilkede kullanılır. | Kimliği New-Guid (Microsoft.PowerShell.Utility) - PowerShell veya macOS'ta uuidgen komutu aracılığıyla oluşturabilirsiniz |

name |

Grubun kolay adı. | Dize |

query |

Bu grubun altındaki medya kapsamı | Ayrıntılar için aşağıdaki sorgu özellikleri tablolarına bakın. |

Sorgu

Cihaz Denetimi iki tür sorgu destekler:

1. sorgu türü aşağıdaki gibidir:

| Özellik adı | Açıklama | Seçenekler |

|---|---|---|

$type |

Yan tümcelerde gerçekleştirilecek mantıksal işlemi tanımlama | all: Yan tümceleri altındaki tüm öznitelikler bir And ilişkisidir. Örneğin, yönetici bağlı her USB için ve serialNumbereklerse vendorId sistem USB'nin her iki değeri de karşılayıp karşılamadığını denetler.ve: tümüne eşdeğerdir herhangi biri:Yan tümcelerinin altındaki özniteliklerOr ilişkisidir. Örneğin, yönetici bağlı her USB için ve koyarsa vendorId, USB aynı vendorId veya serialNumber değere sahip olduğu sürece sistem uygulamayı yapar.serialNumber veya: herhangi bir |

clauses |

Grup koşulunu ayarlamak için medya cihazı özelliğini kullanın. | Grup üyeliğini belirlemek için değerlendirilen yan tümce nesneleri dizisi. Aşağıdaki Yan Tümce bölümüne bakın. |

Sorgu türü 2 aşağıdaki gibidir:

| Özellik adı | Açıklama | Seçenekler |

|---|---|---|

$type |

Alt sorguda gerçekleştirilecek mantıksal işlemi tanımlama | not: Sorgunun mantıksal olumsuzlaması |

query |

Alt sorgu | Olumsuzlanacak bir sorgu. |

Yan tümce

Yan tümce özellikleri

| Özellik adı | Açıklama | Seçenekler |

|---|---|---|

$type |

Yan tümcenin türü | Desteklenen yan tümceler için aşağıdaki tabloya bakın. |

value |

Kullanılacak belirli bir değeri $type |

Desteklenen yan tümceler

| yan tümce $type | Değer | Açıklama |

|---|---|---|

primaryId |

Bunlardan biri: - apple_devices- removable_media_devices - portable_devices - bluetooth_devices |

|

vendorId |

4 basamaklı onaltılık dize | Bir cihazın satıcı kimliğiyle eşleşir |

productId |

4 basamaklı onaltılık dize | Bir cihazın ürün kimliğiyle eşleşir |

serialNumber |

Dize | Bir cihazın seri numarasıyla eşleşir. Cihazın seri numarası yoksa eşleşmez. |

encryption |

apfs | Bir cihaz apfs ile şifrelenmişse eşleştirin. |

groupId |

UUID dizesi | Cihaz başka bir grubun üyesiyse eşleştirin. değeri, eşleşecek grubun UUID değerini temsil eder. Grup, yan tümceden önce ilke içinde tanımlanmalıdır. |

Erişim ilkesi kuralı

| Özellik adı | Açıklama | Seçenekler |

|---|---|---|

id |

Benzersiz bir kimlik olan GUID, kuralı temsil eder ve ilkede kullanılır. | New-Guid (Microsoft.PowerShell.Utility) - PowerShell uuidgen |

name |

Dize, ilkenin adıdır ve ilke ayarına göre bildirimde görüntülenir. | |

includeGroups |

İlkenin uygulanacağı gruplar. Birden çok grup belirtilirse, ilke tüm bu gruplardaki tüm medyalara uygulanır. Belirtilmezse, kural tüm cihazlar için geçerlidir. | Grubun içindeki kimlik değeri bu örnekte kullanılmalıdır. içinde includeGroupsbirden çok grup varsa, and'dır. "includeGroups": ["3f082cd3-f701-4c21-9a6a-ed115c28e217"] |

excludeGroups |

İlkenin uygulanmadığı gruplar. | Grubun içindeki kimlik değeri bu örnekte kullanılmalıdır. excludeGroups içinde birden çok grup varsa, OR'dır. |

entries |

Bir kuralın birden çok girdisi olabilir; benzersiz GUID'ye sahip her giriş, Cihaz Denetimi'ne bir kısıtlama bildirir. | Ayrıntıları almak için bu makalenin devamında yer alan giriş özellikleri tablosuna bakın. |

Aşağıdaki tabloda, girişinizde kullanabileceğiniz özellikler listelenir:

| Özellik adı | Açıklama | Seçenekler |

|---|---|---|

$type |

Içerir: - removableMedia- appleDevice- PortableDevice- bluetoothDevice- generic |

|

| Zorlama | - $type:- allow- deny- auditAllow- auditDenyİzin $type seçildiğinde, seçenekler değeri şunları destekler: - disable_audit_allowİzin Ver gerçekleşse ve auditAllow ayarı yapılandırılmış olsa bile sistem olay göndermez. $type reddetme seçildiğinde seçenekler değeri şunları destekler: disable_audit_denyBlock gerçekleşse ve auditDeny ayarı yapılandırılmış olsa bile sistem bildirim göstermez veya olay göndermez. $type auditAllow seçildiğinde, seçenekler değeri şunları destekler: send_event$type auditDeny seçildiğinde, seçenekler değeri şunları destekler: send_eventshow_notification |

|

access |

Bu kural için bir veya daha fazla erişim hakkı belirtin. Bunlar cihaza özgü ayrıntılı izinleri veya daha geniş genel izinleri içerebilir. Belirli bir giriş $type için geçerli erişim türleri hakkında daha fazla bilgi için aşağıdaki tabloya bakın. | |

id |

UUID |

Aşağıdaki tabloda, girişte kullanabileceğiniz özellikler listelenir:

Zorlama

Zorlama özelliği adı

| Özellik adı | Açıklama | Seçenekler |

|---|---|---|

$type |

Zorlama türü | Desteklenen zorlamalar için aşağıdaki tabloya bakın |

options |

Kullanılacak belirli bir değeri $type | Giriş için bir dizi seçenek. Seçenekler istenmiyorsa atlanabilir. |

Zorlama türü

| Özellik adı | Açıklama | Seçenekler |

|---|---|---|

Enforcement $type |

options değerler [dize] |

Açıklama |

allow |

disable_audit_allow |

İzin Ver gerçekleşse ve auditAllow ayarı yapılandırılmış olsa bile sistem olay göndermez. |

deny |

disable_audit_deny |

Block gerçekleşse ve auditDeny ayarı yapılandırılmış olsa bile sistem bildirim göstermez veya olay göndermez. |

auditAllow |

send_event |

Telemetri gönderme |

auditDeny |

- send_event- show_notification |

- Telemetri gönderme - Kullanıcıya Blok UX'ini görüntüleme |

Erişim türleri

| giriş $type | 'access' değerleri [dize] | Genel Erişim | Açıklama |

|---|---|---|---|

| appleDevice | backup_device | generic_read | |

| appleDevice | update_device | generic_write | |

| appleDevice | download_photos_from_device | generic_read | fotoğrafı belirli bir iOS cihazından yerel makineye indirme |

| appleDevice | download_files_from_device | generic_read | dosyaları belirli bir iOS cihazından yerel makineye indirme |

| appleDevice | sync_content_to_device | generic_write | yerel makineden belirli iOS cihazına içerik eşitleme |

| portableDevice | download_files_from_device | generic_read | |

| portableDevice | send_files_to_device | generic_write | |

| portableDevice | download_photos_from_device | generic_read | |

| portableDevice | Hata ayıklama | generic_execute | ADB araç denetimi |

| *çıkarılabilirMedia | Okuma | generic_read | |

| çıkarılabilirMedia | Yazmak | generic_write | |

| çıkarılabilirMedia | Yürütmek | generic_execute | generic_read |

| bluetoothDevice | download_files_from_device | ||

| bluetoothDevice | send_files_to_device | generic_write | |

| Genel | generic_read | Bu tabloda belirtilen ve generic_read eşlenen tüm erişim değerlerini ayarlamaya eşdeğerdir. | |

| Genel | generic_write | Bu tabloda belirtilen ve generic_write eşlenen tüm erişim değerlerini ayarlamaya eşdeğerdir. | |

| Genel | generic_execute | Bu tabloda belirtilen ve generic_execute eşlenen tüm erişim değerlerini ayarlamaya eşdeğerdir. |

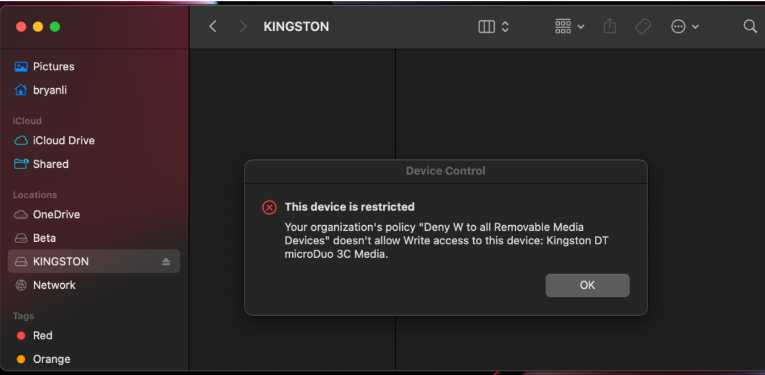

Son kullanıcı deneyimi

Reddetme gerçekleştiğinde ve ilkede bildirim etkinleştirildiğinde, son kullanıcı bir iletişim kutusu görür:

Durum

Cihaz Denetimi durumunu incelemek için kullanın mdatp health --details device_control :

active : ["v2"]

v1_configured : false

v1_enforcement_level : unavailable

v2_configured : true

v2_state : "enabled"

v2_sensor_connection : "created_ok"

v2_full_disk_access : "approved"

active- özellik sürümü, ["v2"] ifadesini görmeniz gerekir. (Cihaz Denetimi etkin, ancak yapılandırılmamış.)- [] - Cihaz Denetimi bu makinede yapılandırılmadı.

- ["v1"] - Cihaz Denetimi'nin önizleme sürümündesiniz. Bu kılavuzu kullanarak sürüm 2'ye geçin. v1 eski olarak kabul edilir ve bu belgelerde açıklanmaz.

- ["v1","v2"] - Hem v1 hem de v2 etkin. v1'den yola çıkar.

v1_configured- v1 yapılandırması uygulanırv1_enforcement_level- v1 etkinleştirildiğindev2_configured- v2 yapılandırması uygulanırv2_state- Tam olarak çalışıyorsa v2 durumuenabledv2_sensor_connection- if isecreated_ok, Cihaz Denetimi sistem uzantısına bağlantı kurduv2_full_disk_access- değilseapproved, Cihaz Denetimi bazı veya tüm işlemleri engelleyemez

Raporlama

İlke olayını Gelişmiş tehdit avcılığı ve Cihaz Denetimi raporunda görebilirsiniz. Daha fazla bilgi için bkz. Cihaz Denetimi ile kuruluşunuzun verilerini koruma.

Senaryo

Uç Nokta için Microsoft Defender ve Uç Nokta için Microsoft Defender Cihaz Denetimi hakkında bilgi sahibi olmanıza yardımcı olacak bazı yaygın senaryolar aşağıdadır.

Senaryo 1: Çıkarılabilir medyayı reddeder ancak belirli USB'lere izin verir

Bu senaryoda, iki grup oluşturmanız gerekir: herhangi bir çıkarılabilir medya için bir grup ve onaylanan USBs grubu için başka bir grup. Ayrıca bir erişim ilkesi kuralı oluşturmanız gerekir.

1. Adım: Ayarlar: Cihaz Denetimini etkinleştirme ve Varsayılan Zorlama'yı ayarlama

"settings": {

"features": {

"removableMedia": {

"disable": false

}

},

"global": {

"defaultEnforcement": "allow"

},

"ux": {

"navigationTarget": "http://www.deskhelp.com"

}

}

2. Adım: Gruplar: Herhangi bir çıkarılabilir medya grubunu ve onaylı USB'ler grubunu İçerik Oluşturucu

- Çıkarılabilir medya cihazlarını kapsayacak şekilde bir grup İçerik Oluşturucu.

- Onaylanan USB'ler için bir grup İçerik Oluşturucu.

- Bu grupları tek bir grup halinde birleştirin

groups.

"groups": [

{

"type": "device",

"id": "3f082cd3-f701-4c21-9a6a-ed115c28e211",

"name": "All Removable Media Devices",

"query": {

"$type": "all",

"clauses": [

{

"$type": "primaryId",

"value": "removable_media_devices"

}

]

}

},

{

"type": "device",

"id": "3f082cd3-f701-4c21-9a6a-ed115c28e212",

"name": "Kingston Devices",

"query": {

"$type": "all",

"clauses": [

{

"$type": "vendorId",

"value": "0951"

}

]

}

}

]

3. Adım: Kurallar: İzin verilmeyen USB'ler için reddetme ilkesini İçerik Oluşturucu

erişim ilkesi kuralını İçerik Oluşturucu ve içine rulesyerleştirin:

"rules": [

{

"id": "772cef80-229f-48b4-bd17-a69130092981",

"name": "Deny RWX to all Removable Media Devices except Kingston",

"includeGroups": [

"3f082cd3-f701-4c21-9a6a-ed115c28e211"

],

"excludeGroups": [

"3f082cd3-f701-4c21-9a6a-ed115c28e212"

],

"entries": [

{

"$type": "removableMedia",

"id": "A7CEE2F8-CE34-4B34-9CFE-4133F0361035",

"enforcement": {

"$type": "deny"

},

"access": [

"read",

"write",

"execute"

]

},

{

"$type": "removableMedia",

"id": "18BA3DD5-4C9A-458B-A756-F1499FE94FB4",

"enforcement": {

"$type": "auditDeny",

"options": [

"send_event",

"show_notification"

]

},

"access": [

"read",

"write",

"execute"

]

}

]

}

]

Bu durumda, yalnızca bir erişim kuralı ilkesine sahip olursunuz, ancak birden çok kuralınız varsa, tümünü içine ruleseklediğinizden emin olun.

Bilinen Sorunlar

Uyarı

macOS'ta Cihaz Denetimi yalnızca PTP modu kullanılarak bağlanan Android cihazları kısıtlar. Cihaz denetimi Dosya Aktarımı, USB Bağlama ve MIDI gibi diğer modları kısıtlamaz.

Ayrıca bkz.

- Intune kullanarak Cihaz Denetimi dağıtma

- JAMF kullanarak Cihaz Denetimi dağıtma

- Cihaz Denetimini el ile dağıtma

- macOS Cihaz Denetimi hakkında sık sorulan sorular (SSS)

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla Engage: Uç Nokta için Microsoft Defender Teknoloji Topluluğu.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin