Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu makalede, isteğe bağlı taramalar ve gerçek zamanlı koruma ve izleme için geçerli olan dışlamaların nasıl tanımlanacağı hakkında bilgi sağlanır. Bu makalede açıklanan dışlamalar, uç nokta algılama ve yanıt (EDR) dahil olmak üzere macOS üzerinde Uç Nokta için Defender özellikleri için geçerli değildir. Bu makalede açıklanan yöntemleri kullanarak dışladığınız dosyalar yine de EDR uyarılarını ve diğer algılamaları tetikleyebilir.

MacOS taramalarında uç nokta için Defender'da belirli dosyaları, klasörleri, işlemleri ve işlem tarafından açılan dosyaları dışlayabilirsiniz. Dışlamalar, kuruluşunuz için benzersiz veya özelleştirilmiş dosya veya yazılımlarda yanlış algılamalardan kaçınmak için yararlı olabilir. Bunlar, macOS'ta Uç Nokta için Defender'ın neden olduğu performans sorunlarını azaltmak için de yararlı olabilir.

Hangi işlemi ve/veya yolu ve/veya uzantıyı hariç tutmanız gerektiğini daraltmak için gerçek zamanlı koruma istatistiklerini kullanın.

Uyarı

Dışlamaların tanımlanması, macOS üzerinde Uç Nokta için Defender tarafından sunulan korumayı düşürür. Dışlamaları uygulamayla ilişkili riskleri her zaman değerlendirmeli ve yalnızca kötü amaçlı olmadığından emin olduğunuz dosyaları hariç tutmalısınız.

Önemli

Birden çok güvenlik çözümlerini yan yana çalıştırmak istiyorsanız bkz. Performans, yapılandırma ve destek konuları.

Uç Nokta için Microsoft Defender eklenen cihazlar için karşılıklı güvenlik dışlamalarını zaten yapılandırmış olabilirsiniz. Çakışmaları önlemek için yine de karşılıklı dışlamalar ayarlamanız gerekiyorsa bkz. Mevcut çözümünüz için dışlama listesine Uç Nokta için Microsoft Defender ekleme.

Desteklenen dışlama türleri

Aşağıdaki tabloda, macOS üzerinde Uç Nokta için Defender tarafından desteklenen dışlama türleri gösterilmektedir.

| Dışlama | Tanım | Örnekler |

|---|---|---|

| Dosya uzantısı | Uzantılı tüm dosyalar, makinenin herhangi bir yerinde | .test |

| Dosya | Tam yol tarafından tanımlanan belirli bir dosya | /var/log/test.log |

| Klasör | Belirtilen klasör altındaki tüm dosyalar (özyinelemeli olarak) | /var/log/ |

| Işlem | Belirli bir işlem (tam yol veya dosya adıyla belirtilir) ve tarafından açılan tüm dosyalar | /bin/cat |

Dosya, klasör ve işlem dışlamaları aşağıdaki joker karakterleri destekler:

| Joker | Açıklama | Örnekler |

|---|---|---|

| * | Hiçbiri dahil olmak üzere herhangi bir sayıda karakterle eşleşir (bu joker karakter yolun sonunda kullanılmazsa, yalnızca bir klasörü kullanır) |

/var/*/tmp içindeki tüm dosyaları /var/abc/tmp , alt dizinlerini ve /var/def/tmp alt dizinlerini içerir. Veya içermez /var/abc/log/var/def/log

|

| ? | Herhangi bir tek karakterle eşleşir |

file?.logve file2.logiçerirfile1.log, ancak içermezfile123.log |

Not

Yolun sonundaki * joker karakteri kullanıldığında, joker karakterin üst öğesi altındaki tüm dosyalar ve alt dizinler eşleştirilir.

Ürün dışlamaları değerlendirirken kesin bağlantıları çözümlemeye çalışır. Dışlama joker karakterler içerdiğinde veya hedef dosya (birimde Data ) mevcut olmadığında kesin bağlantı çözümlemesi çalışmaz.

macOS'ta Uç Nokta için Microsoft Defender için kötü amaçlı yazılımdan koruma dışlamaları eklemeye yönelik en iyi yöntemler

Yalnızca SecOps ve/veya Güvenlik Yöneticisinin erişimi olan merkezi bir konuma neden dışlama eklendiğini yazın. Örneğin, gönderici, tarih, uygulama adı, neden ve dışlama bilgilerini listeleyin.

Dışlamalar için son kullanma tarihi* olduğundan emin olun

*ISV'nin yanlış pozitif veya daha yüksek cpu kullanımının oluşmasını önlemek için yapılabilecek başka bir ayarlama olmadığını belirttiği uygulamalar dışında.

Microsoft dışı kötü amaçlı yazılımdan koruma dışlamalarını geçirmekten kaçının çünkü artık macOS'ta Uç Nokta için Microsoft Defender için geçerli olmayabilir.

Yukarıdan aşağıya (en az güvenli) dikkate alınacak dışlama sırası:

Göstergeler - Sertifika - izin ver

- Genişletilmiş doğrulama (EV) kod imzalaması ekleyin.

Göstergeler - Dosya karması - izin ver

- Örneğin, bir işlem veya daemon sık değişmezse, uygulamanın aylık güvenlik güncelleştirmesi yoktur.

Yol & İşlemi

Işlem

Yol

Uzantısı

Dışlama listesini yapılandırma

Uç Nokta için Microsoft Defender Güvenlik Ayarları yönetim konsolunu kullanma

Microsoft Defender portalında oturum açın.

Yapılandırma yönetimi>Uç Nokta Güvenlik İlkeleri>Yeni İlke oluştur'a gidin.

- Platform: macOS'yi seçin

- Şablon seçin: virüsten koruma dışlamalarını Microsoft Defender

İlke Oluştur'u seçin.

Bir ad ve açıklama girin ve İleri'yi seçin.

Virüsten koruma altyapısını genişletin ve ekle'yi seçin.

Yol veya Dosya uzantısı veya Dosya adı'nı seçin.

Örneği yapılandır'ı seçin ve gerektiğinde dışlamaları ekleyin. Ardından İleri'yi seçin.

Dışlamayı bir gruba atayın ve İleri'yi seçin.

Kaydet'i seçin.

Yönetim konsolundan

JAMF, Intune veya başka bir yönetim konsolundan dışlamaları yapılandırma hakkında daha fazla bilgi için bkz. Mac'te Uç Nokta için Defender tercihlerini ayarlama.

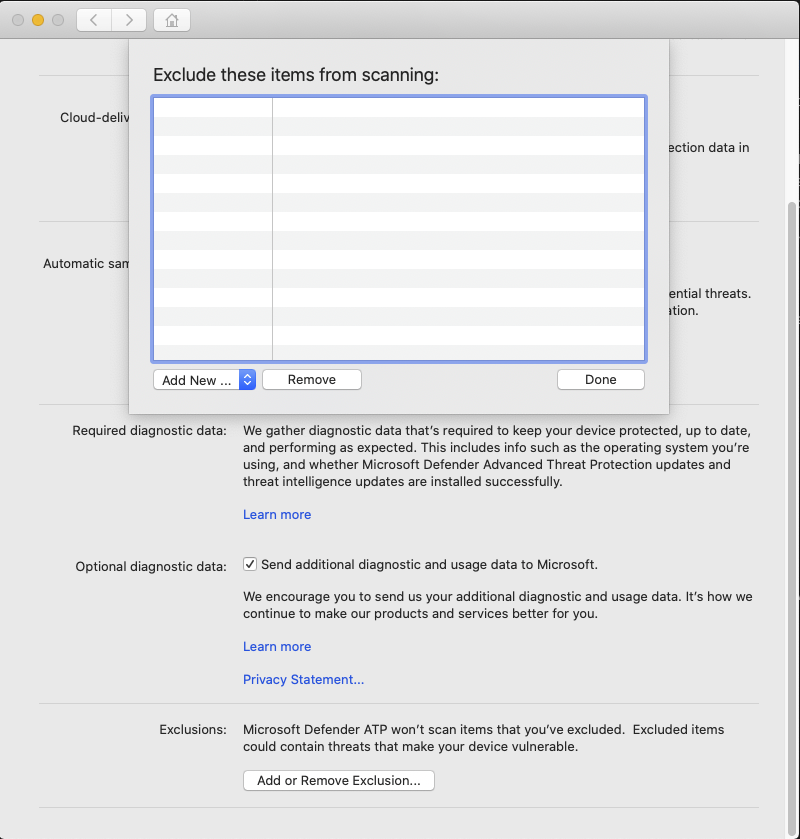

Kullanıcı arabiriminden

Uç Nokta için Defender uygulamasını açın ve aşağıdaki ekran görüntüsünde gösterildiği gibi Ayarları> YönetDışlama Ekle veya Kaldır... seçeneğine gidin:

Eklemek istediğiniz dışlama türünü seçin ve istemleri izleyin.

EICAR test dosyasıyla dışlama listelerini doğrulama

Bir test dosyasını indirmek için kullanarak curl dışlama listelerinizin çalıştığını doğrulayabilirsiniz.

Aşağıdaki Bash kod parçacığında öğesini dışlama kurallarınıza uygun bir dosyayla değiştirin test.txt . Örneğin, uzantıyı .testing dışladıysanız değerini ile test.testingdeğiştirintest.txt. Bir yolu test ediyorsanız, komutu bu yol içinde çalıştırdığınızdan emin olun.

curl -o test.txt https://secure.eicar.org/eicar.com.txt

macOS'ta Uç Nokta için Defender kötü amaçlı yazılım bildiriyorsa kural çalışmıyor demektir. Kötü amaçlı yazılım raporu yoksa ve indirilen dosya varsa, dışlama çalışıyor demektir. İçeriğin EICAR test dosyası web sitesinde açıklananla aynı olduğunu onaylamak için dosyayı açabilirsiniz.

İnternet erişiminiz yoksa kendi EICAR test dosyanızı oluşturabilirsiniz. Aşağıdaki Bash komutuyla EICAR dizesini yeni bir metin dosyasına yazın:

echo 'X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*' > test.txt

Ayrıca dizeyi boş bir metin dosyasına kopyalayabilir ve dosya adıyla veya dışlamaya çalıştığınız klasöre kaydetmeye çalışabilirsiniz.

Tehditlere izin ver

Belirli içeriklerin taranmasını dışlamanın yanı sıra, ürünü bazı tehdit sınıflarını (tehdit adıyla tanımlanır) algılamayacak şekilde de yapılandırabilirsiniz. Bu işlevi kullanırken dikkatli olmanız gerekir, bu nedenle cihazınız korumasız bırakılabilir.

İzin verilenler listesine bir tehdit adı eklemek için aşağıdaki komutu yürütür:

mdatp threat allowed add --name [threat-name]

Cihazınızdaki bir algılamayla ilişkili tehdit adı aşağıdaki komut kullanılarak alınabilir:

mdatp threat list

Örneğin, izin verilenler listesine (EICAR algılamasıyla ilişkili tehdit adı) eklemek EICAR-Test-File (not a virus) için aşağıdaki komutu yürütür:

mdatp threat allowed add --name "EICAR-Test-File (not a virus)"