Açıklardan yararlanın ve açıklardan yararlanma setleri

Açıklardan yararlanma, yazılımdaki güvenlik açıklarından yararlanıyor. Güvenlik açığı, yazılımınızda kötü amaçlı yazılımların cihazınıza ulaşmak için kullanabileceği bir delik gibidir. Kötü amaçlı yazılım, cihazınıza bulaşmak için bilgisayarınızın güvenlik korumalarını atlamak için bu güvenlik açıklarından yararlanıyor.

Exploits ve exploit kitleri nasıl çalışır?

Açıklardan yararlanma işlemleri genellikle daha büyük bir saldırının ilk parçasıdır. Bilgisayar korsanları kritik güvenlik açıkları içeren eski sistemleri tarar ve ardından hedeflenen kötü amaçlı yazılımları dağıtarak bu sistemlerden yararlanırlar. Açıklardan yararlanma işlemleri genellikle saldırgan denetimindeki ağlardan ek kötü amaçlı yazılım indirmek için kullanılan küçük bir kötü amaçlı yazılım yükü olan kabuk kodunu içerir. Kabuk kodu, bilgisayar korsanlarının cihazlara bulaşmasını ve kuruluşlara sızmasını sağlar.

Exploit kitleri, bir açıklardan oluşan bir koleksiyon içeren daha kapsamlı araçlardır. Bu kitler cihazları farklı yazılım güvenlik açıkları için tarar ve algılanırsa cihaza daha fazla bulaşmak için ek kötü amaçlı yazılım dağıtır. Kitler Adobe Flash Player, Adobe Reader, Internet Explorer, Oracle Java ve Sun Java gibi çeşitli yazılımları hedefleyen açıklardan yararlanabilir.

Saldırganlar tarafından açıklardan yararlanma ve yararlanma setlerini dağıtmak için kullanılan en yaygın yöntem web sayfalarıdır, ancak açıklardan yararlanmalar e-postalara da ulaşabilir. Bazı web siteleri farkında olmadan ve istemeyerek kötü amaçlı kod barındırıyor ve reklamlarında açıklardan yararlanıyor.

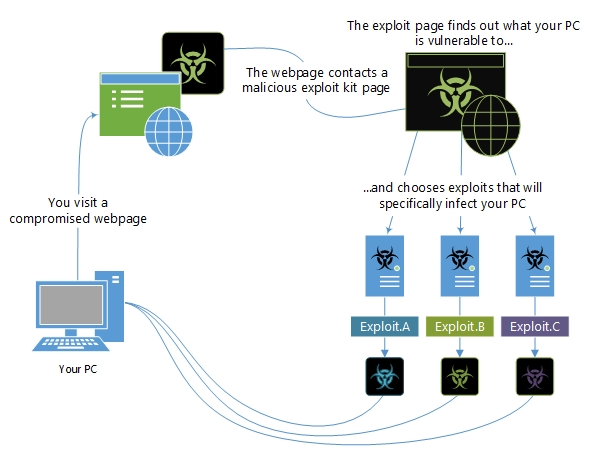

Aşağıdaki bilgi grafiği, güvenliği aşılmış bir web sayfasını ziyaret ettikten sonra bir güvenlik açığından yararlanma setinin bir cihazdan nasıl yararlanmaya çalışabileceğini gösterir.

Şekil 1. Kitlerin nasıl çalıştığını gösteren örnek

Önemli tehditler, JSSLoader da dahil olmak üzere fidye yazılımlarını yaymak için yararlanma setlerini kullanır. Microsoft tarafından Storm-0324 (DEV-0324) olarak izlenen tehdit aktörü, fidye yazılımı hizmet olarak (RaaS) aktörü [Sangria Tempest](https://www.microsoft.com/en-us/security/blog/2022/05/09/ransomware-as-a-service-understanding-the-cybercrime-gig-economy-and-how-to-protect-yourself/#ELBRUS] (ELBRUS, Carbon Spider, FIN7) için erişimi kolaylaştırmak için bu kötü amaçlı yazılımı kullanır.

Açıklardan yararlanma setlerine örnekler:

Açıklardan yararlanmalar hakkında daha fazla bilgi edinmek için ESET ile ortak avda bulunan çift sıfır günlük örneği ayırmaya ilişkin bu blog gönderisini okuyun.

Açıklardan yararlanmaları nasıl adlandırıyoruz?

Kötü amaçlı yazılım ansiklopedimizdeki açıkları hedefledikleri "platform" tarafından kategorilere ayırırız. Örneğin Exploit:Java/CVE-2013-1489. A, Java'daki bir güvenlik açığını hedefleyen bir açıktır.

"Ortak Güvenlik Açıkları ve Etkilenmeler (CVE)" adlı bir proje birçok güvenlik yazılımı satıcısı tarafından kullanılır. Proje her güvenlik açığına cve-2016-0778 gibi benzersiz bir sayı verir. "2016" bölümü, güvenlik açığının bulunduğu yılı ifade eder. "0778" bu güvenlik açığı için benzersiz bir kimliktir.

CVE web sitesinde daha fazla bilgi edinebilirsiniz.

Açıklardan yararlanmaya karşı koruma

Açıklardan yararlanmanın en iyi önlenmesi, kuruluşunuzun yazılımını güncel tutmaktır. Yazılım satıcıları bilinen birçok güvenlik açığı için güncelleştirmeler sağlar, bu nedenle bu güncelleştirmelerin tüm cihazlara uygulandığına emin olun.

Daha genel ipuçları için bkz. Kötü amaçlı yazılım bulaşmasını önleme.