Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Önkoşullar

Microsoft Defender XDR Unified RBAC'de özel roller oluşturmak için aşağıdakilerden birine atanmalısınız:

- Microsoft Entra ID'da Genel Yönetici veya Güvenlik Yöneticisi.

- Microsoft Defender XDR Birleşik RBAC'de atanan tüm Yetkilendirme izinleri.

İzinler hakkında daha fazla bilgi için bkz. İzin önkoşulları.

İpucu

Microsoft, rolleri en az izinle kullanmanızı önerir. Bu, kuruluşunuzun güvenliğini artırmaya yardımcı olur. Genel Yönetici, mevcut bir rolü kullanamıyorsanız acil durum senaryolarıyla sınırlı olması gereken yüksek ayrıcalıklı bir roldür.

Özel rol oluşturma

Aşağıdaki adımlar, Microsoft Defender XDR Birleştirilmiş RBAC'de özel roller oluşturma konusunda size yol gösterir.

Microsoft Defender portalında oturum açın.

Gezinti bölmesinde Sistem > İzinleri'ne gidin.

İzinler ve roller sayfasına ulaşmak için Microsoft Defender XDR altında Roller'i seçin.

Özel rol oluştur'u seçin.

Rol adını ve açıklamasını girin.

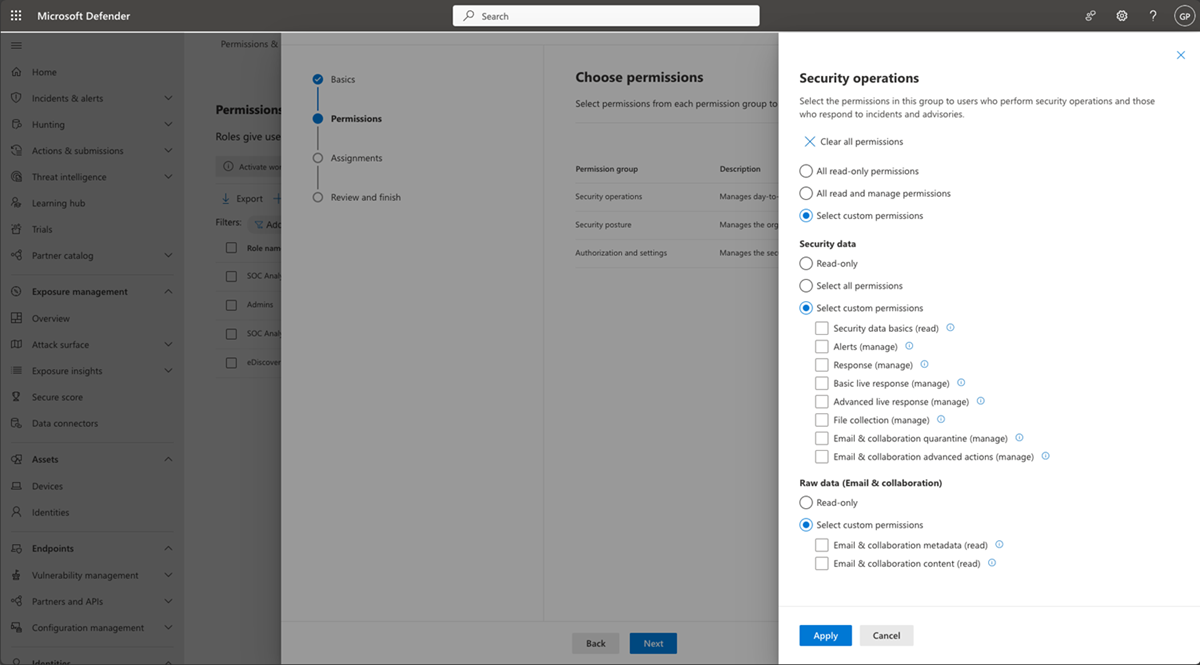

Atamak istediğiniz izinleri seçmek için İleri'yi seçin. İzinler üç farklı kategoride düzenlenir:

Bir izin kategorisi (örneğin, Güvenlik işlemleri) seçin ve kullanılabilir izinleri gözden geçirin. Aşağıdaki farklı izin düzeylerini atamayı seçebilirsiniz:

- Tüm salt okunur izinleri seçin: Kullanıcılara bu kategorideki tüm salt okunur izinler atanır.

- Tüm okuma ve yönetme izinlerini seçin – Kullanıcılara bu kategorideki tüm izinler atanır (okuma ve yönetme izinleri).

- Özel izinleri seçin – Kullanıcılara seçilen özel izinler atanır.

RBAC özel izinleri hakkında daha fazla bilgi için bkz. RBAC özel izinleri hakkında.

Not

Tüm salt okunur veya tüm okuma ve yönetme izinleri atanırsa, gelecekte bu kategoriye eklenen tüm yeni izinler bu rol altında otomatik olarak atanır.

Özel izinler atadıysanız ve bu kategoriye yeni izinler eklendiyse, gerekirse rollerinizi yeni izinlerle yeniden atamanız gerekir.

İzinlerinizi seçtikten sonra Uygula'yı ve ardından İleri'yi seçerek kullanıcıları ve veri kaynaklarını atayın.

Ödev ekle'yi seçin ve Atama adını ekleyin.

Veri kaynakları'nın altında, atanan kullanıcıların tüm kullanılabilir ürünlerde veya yalnızca belirli veri kaynakları için seçili izinlere sahip olup olmadığını seçin:

Kullanıcı tek bir veri kaynağı için tüm salt okunur izinleri seçerse (örneğin, Uç Nokta için Microsoft Defender), Office 365 için Microsoft Defender veya Kimlik için Microsoft Defender için uyarıları okuyamaz.

Not

Gelecekteki veri kaynaklarını otomatik olarak ekle'yi seçerek Microsoft Defender XDR Unified RBAC'de desteklenen tüm veri kaynakları ve eklenen gelecekteki tüm veri kaynakları bu atamaya otomatik olarak atanır.

Atanan kullanıcılar ve gruplar bölümünde rolün atandığı Microsoft Entra güvenlik gruplarını veya tek tek kullanıcıları seçin ve ardından Ekle'yi seçin.

Not

Microsoft Defender XDR Unified RBAC'de, aynı rol altında aynı izinlere sahip gerektiği kadar atama oluşturabilirsiniz. Örneğin, tüm veri kaynaklarına erişimi olan bir rol içinde bir atamanız ve ardından yalnızca Uç Nokta için Defender veri kaynağından Uç Nokta uyarılarına erişmesi gereken bir ekip için ayrı bir atamanız olabilir. Bu, minimum rol sayısının korunmasını sağlar.

Rolü gözden geçirmek ve oluşturmayı bitirmek için İleri'yi ve ardından Gönder'i seçin.

Rollere ve izinlere erişmek ve bu izinleri yönetmek için rol oluşturma

Microsoft Entra ID'da Genel Yönetici veya Güvenlik Yöneticisi olmadan rollere ve izinlere erişmek ve izinleri yönetmek için Yetkilendirme izinlerine sahip bir rol oluşturmanız gerekir. Bu rolü oluşturmak için:

Microsoft Defender portalında Genel Yönetici veya Güvenlik Yöneticisi olarak oturum açın.

Gezinti bölmesinde İzinler'i seçin.

Microsoft Defender XDR altında Roller'i seçin.

Özel rol oluştur'u seçin.

Rol adını ve açıklamasını girin.

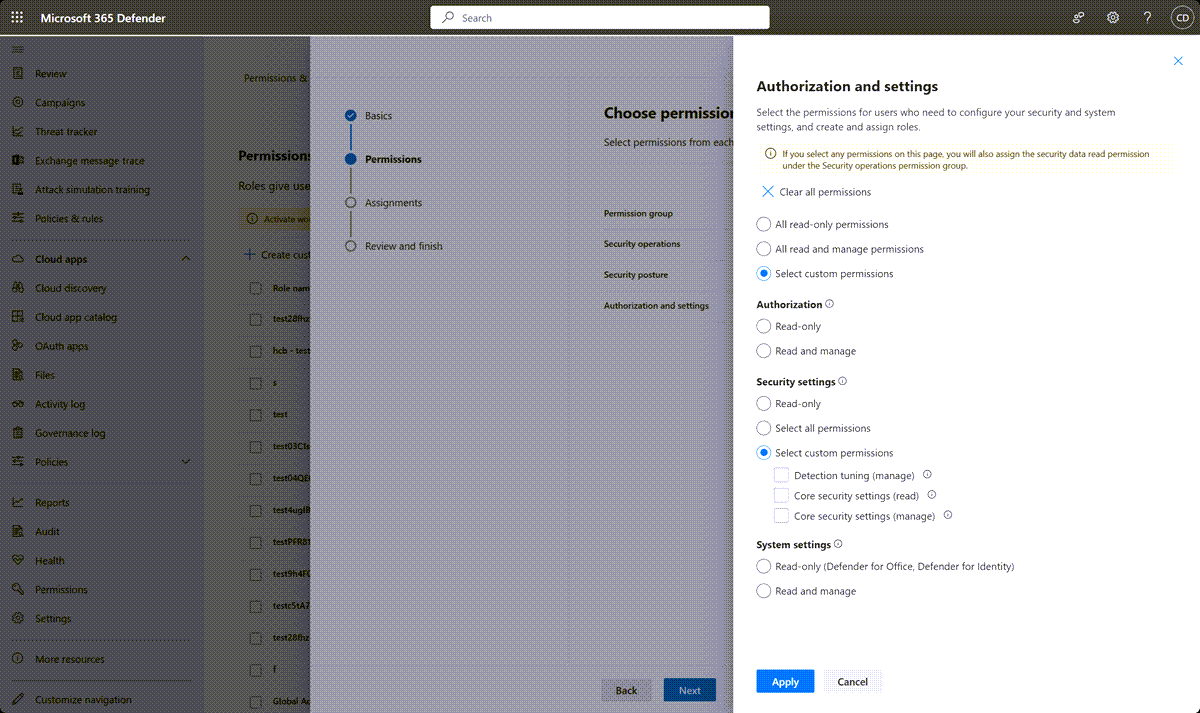

İleri'yi seçin ve Yetkilendirme ve ayarlar seçeneğini belirleyin.

Yetkilendirme ve ayarlar kategorisi açılır öğesinde Özel izin seç'i seçin ve Yetkilendirme'nin altında şunları seçin:

- Tüm izinleri seçin: Kullanıcılar rolleri ve izinleri oluşturabilir ve yönetebilir.

- Salt okunur - kullanımlar rollere ve izinlere salt okunur modda erişebilir ve bu izinleri görüntüleyebilir.

Uygula'yı ve ardından İleri'yi seçerek kullanıcıları ve veri kaynaklarını atayın.

Ödev ekle'yi seçin ve Atama adını girin.

Yetkilendirme izni atanan kullanıcıların erişim iznine sahip olacağı veri kaynaklarını seçmek için:

- Kullanıcılara yeni roller oluşturma ve tüm veri kaynakları için rolleri yönetme izinleri vermek için Tüm veri kaynaklarını seçin'i seçin.

- Kullanıcılara belirli bir veri kaynağı için yeni roller oluşturma ve rolleri yönetme izinleri vermek için Belirli veri kaynaklarını seçin'i seçin. Örneğin, kullanıcılara yalnızca Uç Nokta için Microsoft Defender veri kaynağı için Yetkilendirme izni vermek için açılan listeden Uç Nokta için Microsoft Defender seçin.

Atanan kullanıcılar ve gruplar bölümünde rolün atandığı Microsoft Entra güvenlik gruplarını veya tek tek kullanıcıları seçin ve ardından Ekle'yi seçin.

Rolü gözden geçirmek ve oluşturmayı bitirmek için İleri'yi ve ardından Gönder'i seçin.

Not

Microsoft Defender XDR güvenlik portalının yeni veya içeri aktarılan rollerinizde yapılandırılan izinleri ve atamaları zorlamaya başlaması için yeni Microsoft Defender XDR Birleşik RBAC modelini etkinleştirmeniz gerekir. Daha fazla bilgi için bkz. Birleşik RBAC Microsoft Defender XDR etkinleştirme.

Kimlik için Microsoft Defender için kapsamlı rolleri yapılandırma

Kimlik için Microsoft Defender (MDI) için kapsamlı erişim şu anda Genel önizleme aşamasındadır. Microsoft Defender XDR Birleşik RBAC (URBAC) modelini kullanarak kapsamlı erişimi yapılandırabilirsiniz. Bu, erişimi ve görünürlüğü belirli Active Directory etki alanlarıyla kısıtlamanıza olanak sağlayarak ekip sorumluluklarıyla uyumlu olmanıza ve gereksiz verilerin açığa çıkarmasını azaltmanıza yardımcı olur.

Daha fazla bilgi için bkz. Kimlik için Microsoft Defender için kapsamlı erişimi yapılandırma.

Sonraki adımlar

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla etkileşime geçin: Microsoft Defender XDR Teknoloji Topluluğu.