Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Microsoft Defender portalı bağıntı analizi uygular ve farklı ürünlerden gelen ilgili uyarıları ve otomatik araştırmaları bir olaya toplar. Microsoft Sentinel ve Defender XDR, tüm ürün paketinde birleşik platformda uçtan uca görünürlük göz önünde bulundurulduğunda yalnızca kötü amaçlı olarak tanımlanabilen etkinliklerde benzersiz uyarılar tetikler. Bu görünüm, güvenlik analistlerinize kuruluşunuz genelindeki karmaşık tehditleri daha iyi anlamalarına ve bunlarla başa çıkmalarına yardımcı olan daha geniş bir saldırı hikayesi sunar.

Önemli

Microsoft Sentinel, Microsoft Defender XDR veya E5 lisansıyla veya Microsoft Defender portalında genel olarak kullanılabilir. Daha fazla bilgi için bkz. Microsoft Defender portalındaki Microsoft Sentinel.

31 Mart 2027'nin ardından Microsoft Sentinel artık Azure portal desteklenmeyecektir ve yalnızca Microsoft Defender portalında kullanılabilir.

Şu anda Azure portal Microsoft Sentinel kullanıyorsanız sorunsuz bir geçiş sağlamak ve Microsoft Defender tarafından sunulan birleşik güvenlik işlemleri deneyiminden tam olarak yararlanmak için Defender portalına geçişinizi planlamaya başlamanızı öneririz. Daha fazla bilgi için bkz. Microsoft Sentinel ortamınızı Defender portalına taşıma ve Tüm Microsoft Sentinel müşterileri için Microsoft Defender portalına geçişinizi planlama (blog).

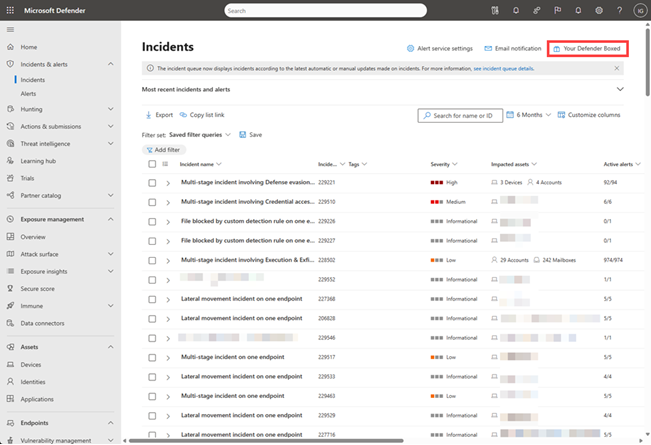

Olay kuyruğu

Olay kuyruğu cihazlar, kullanıcılar, posta kutuları ve diğer kaynaklar arasında oluşturulan bir olay kuyruğunu gösterir. Olayları önceliklendirmenize, önceliklendirmenize ve bilinçli bir siber güvenlik yanıtı kararı oluşturmanıza yardımcı olur.

Microsoft Defender portalının hızlı başlatıldığı Olaylar & Uyarılar > Güvenlik Olayları bölümünde olay kuyruğuna ulaşabilirsiniz.

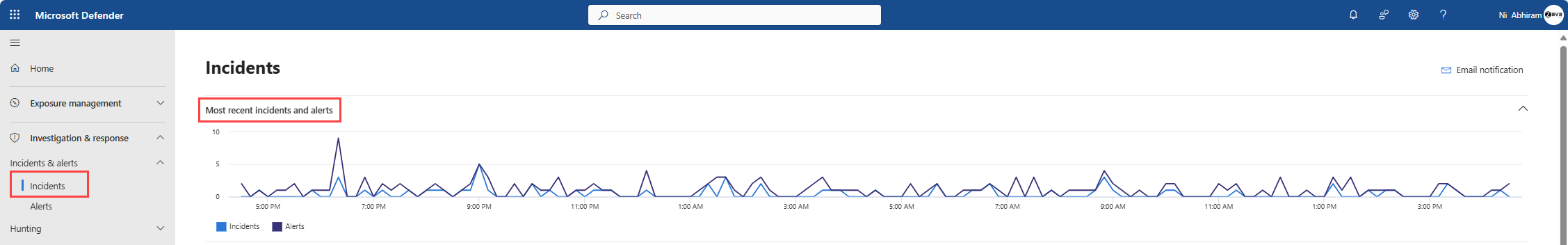

Alınan uyarı sayısının ve son 24 saat içinde oluşturulan olayların zaman çizelgesi grafiğini değiştirmek için En son olaylar ve uyarılar'ı seçin.

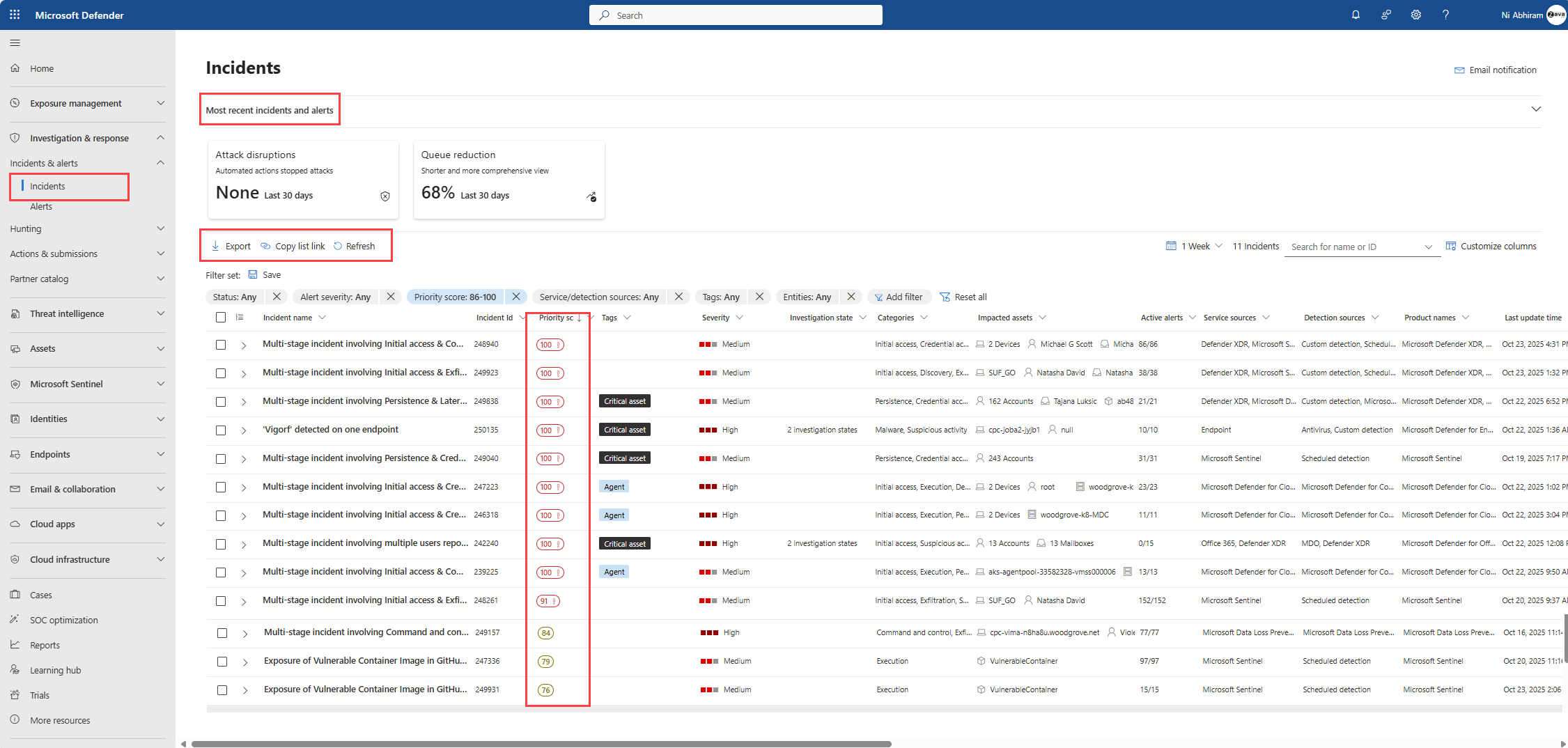

Olay kuyruğu, güvenlik ekiplerinin çok sayıda olayı azaltmalarına ve en önemli olaylara odaklanmalarına yardımcı olan Defender Kuyruk Yardımcısı'nı içerir. Bir makine öğrenmesi öncelik belirleme algoritması kullanarak, Kuyruk Yardımcısı en yüksek öncelikli olayları ortaya çıkarma, öncelik belirlemenin ardındaki mantığı açıklar ve olay kuyruğunun sıralanması ve filtrelenmesi için sezgisel araçlar sağlar. Algoritma tüm uyarılar, Microsoft yerel uyarıları, özel algılamalar veya üçüncü taraf sinyalleri için çalışır. Algoritma, gerçek dünyada anonimleştirilmiş veriler üzerinde eğitilir ve öncelik puanını hesaplarken diğer şeylerin yanında aşağıdaki veri noktalarını dikkate alır:

- Saldırı kesintisi sinyalleri

- Tehdit analizi

- Önem derecesi

- Snr

- MITRE teknikleri

- Varlık kritikliği

- Uyarı türleri ve nadirliği

- Fidye yazılımı ve ulus-devlet saldırıları gibi yüksek profilli tehditler.

Olaylara otomatik olarak 0 ile 100 arasında bir öncelik puanı atanır ve 100 en yüksek önceliktir. Puan aralıkları aşağıdaki gibi renk kodludur:

- Kırmızı: En yüksek öncelik (puan > 85)

- Turuncu: Orta öncelikli (15-85)

- Gri: Düşük öncelikli (<15)

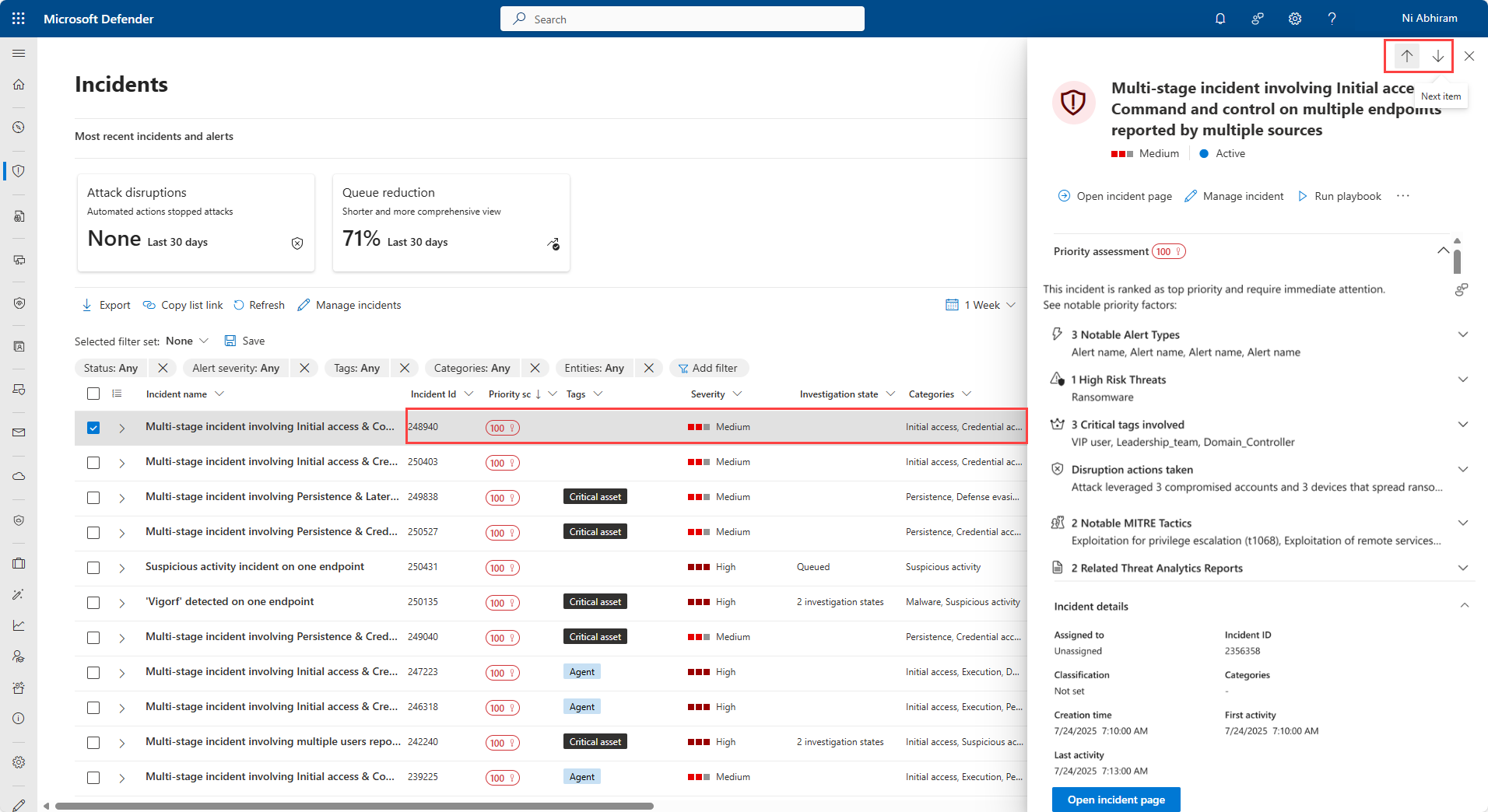

Olayla ilgili önemli bilgileri içeren bir özet bölmesi görüntülemek için olay adı dışında herhangi bir yerde olay satırını seçin. Bölmede öncelik değerlendirmesi, öncelik puanını etkileyen faktörler, olayın ayrıntıları, önerilen eylemler ve ilgili tehditler yer alır. Olay kuyruğundaki önceki veya sonraki olaya gitmek için bölmenin üst kısmındaki yukarı ve aşağı okları kullanın. Olayı araştırma hakkında daha fazla bilgi için bkz. Olayları araştırma.

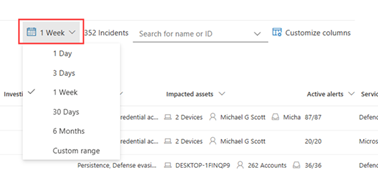

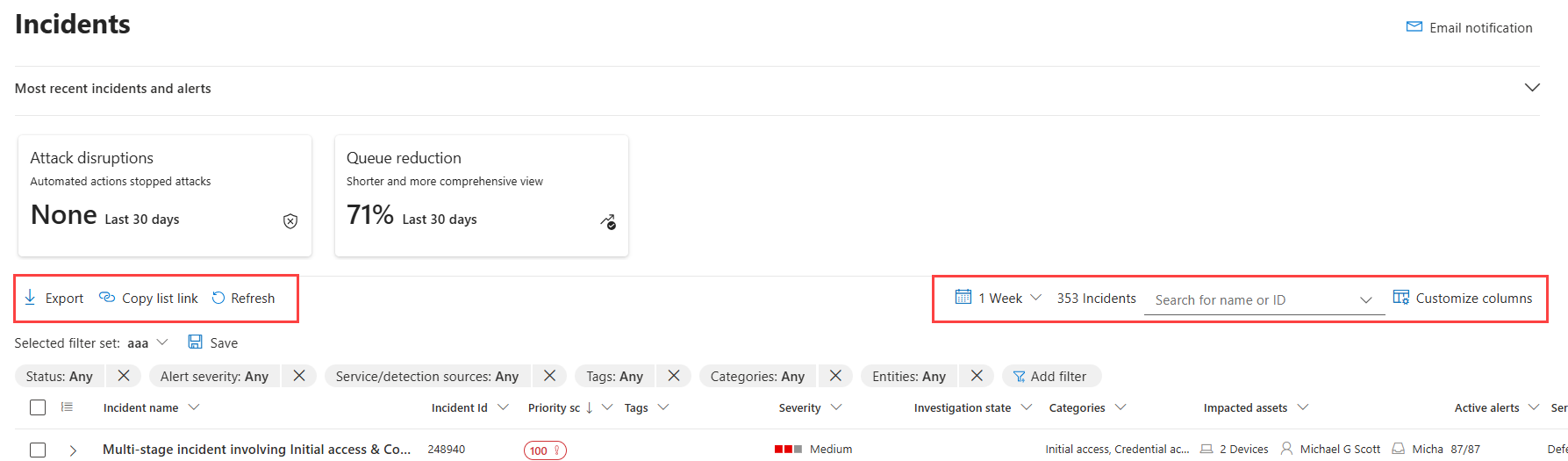

Varsayılan olarak, olay kuyruğu geçen hafta oluşturulan olayları gösterir. Kuyruğun üstündeki zaman seçici açılan menüsünü seçerek farklı bir zaman dilimi seçin.

Kuyruktaki toplam olay sayısı , zaman seçicinin yanında görüntülenir. Olay sayısı, kullanılan filtrelere bağlı olarak değişir. Olayları ada veya olay kimliğine göre arayabilirsiniz

Kuyrukta görüntülenen sütunları seçmek için Sütunları özelleştir'i seçin. Olay kuyruğunda görmek istediğiniz sütunları işaretleyin veya işaretini kaldırın. Sütunları yukarı ve aşağı sürükleyerek sıralarını düzenleyin.

Dışarı Aktar düğmesi, olay kuyruğundaki filtrelenmiş verileri CSV dosyasına dışarı aktarmanıza olanak tanır. CSV dosyasına aktarabileceğiniz kayıt sayısı üst sınırı 10.000'dir.

Olay adları

Bir bakışta daha fazla görünürlük elde Microsoft Defender XDR, etkilenen uç nokta sayısı, etkilenen kullanıcılar, algılama kaynakları veya kategoriler gibi uyarı özniteliklerine göre olay adlarını otomatik olarak oluşturur. Bu belirli adlandırma, olayın kapsamını hızlı bir şekilde anlamanıza olanak tanır.

Örneğin: Birden çok kaynak tarafından bildirilen birden çok uç noktada çok aşamalı olay.

Microsoft Sentinel Defender portalına eklediyseniz, Microsoft Sentinel gelen uyarı ve olayların adları büyük olasılıkla değiştirilir (eklemeden önce mi yoksa eklemeden sonra mı oluşturulduklarından bağımsız olarak).

Otomasyon kurallarını tetikleme koşulu olarak olay adını kullanmaktan kaçınmanızı öneririz. Olay adı bir koşulsa ve olay adı değişirse kural tetiklenmez.

Filtre

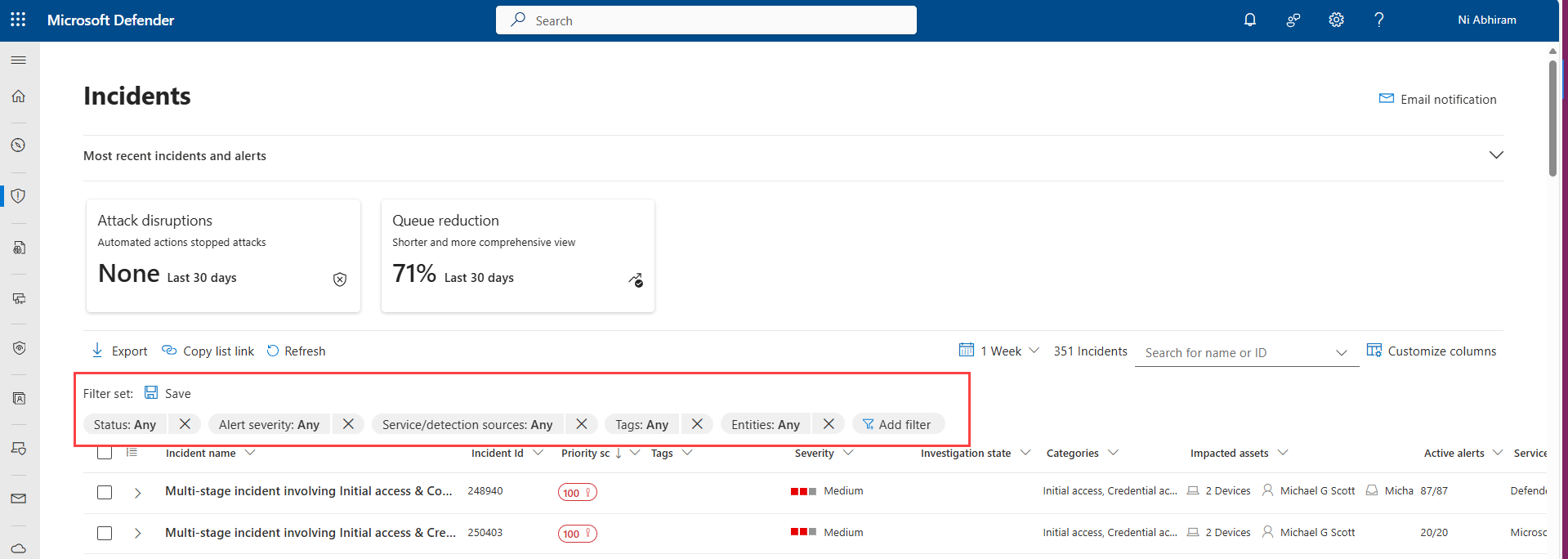

Olay kuyruğu, uygulandığında ortamınızdaki tüm mevcut olayların kapsamlı bir taramasını gerçekleştirmenize veya belirli bir senaryoya veya tehdide odaklanmaya karar vermenize olanak tanıyan birden çok filtreleme seçeneği de sunar. Olay kuyruğuna filtre uygulamak, hangi olayın hemen ilgilenilmesi gerektiğini belirlemeye yardımcı olabilir.

Olay kuyruğunun üstündeki Filtreler listesi, şu anda kuyruğa uygulanan geçerli filtreleri gösterir. Gösterilen olay kümesini sınırlamak için daha fazla filtre uygulamak için Filtre ekle'yi seçin.

Kullanmak istediğiniz filtreleri ve ardından Ekle'yi seçin. Seçili filtreler, mevcut uygulanan filtrelerle birlikte gösterilir. Koşullarını belirtmek için yeni filtreyi seçin. Örneğin, "Hizmet/algılama kaynakları" filtresini seçtiyseniz, listeyi filtreleyen kaynakları seçmek için bu filtreyi seçin.

Filtre listesindeki filtre adında X işaretini seçerek filtreyi kaldırabilirsiniz.

Aşağıdaki tabloda kullanılabilir filtreler listelenir.

| Filtre adı | Açıklama/Koşullar |

|---|---|

| Durum | Yeni, Sürüyor veya Çözümlendi'yi seçin. |

|

Uyarı önem derecesi Olay önem derecesi |

Bir uyarının veya olayın önem derecesi, varlıklarınız üzerindeki etkisini gösterir. Önem derecesi ne kadar yüksekse, etki o kadar büyük olur ve genellikle en acil dikkati gerektirir. Yüksek, Orta, Düşük veya Bilgilendirici'yi seçin. |

| Olay ataması | Atanan kullanıcıyı veya kullanıcıları seçin. |

| Birden çok hizmet kaynağı | Filtrenin birden fazla hizmet kaynağı için olup olmadığını belirtin. |

| Hizmet/algılama kaynakları | Aşağıdakilerden birinden veya birden fazlasından gelen uyarıları içeren olayları belirtin: Bu hizmetlerin çoğu, belirli bir hizmet içindeki diğer algılama kaynakları seçeneklerini ortaya çıkarmak için menüde genişletilebilir. |

| Etiketler | Listeden bir veya birden çok etiket adı seçin. |

| Birden çok kategori | Filtrenin birden fazla kategori için olup olmadığını belirtin. |

| Kategori | Görülen belirli taktiklere, tekniklere veya saldırı bileşenlerine odaklanmak için kategorileri seçin. |

| Varlık | Kullanıcı, cihaz, posta kutusu veya uygulama adı gibi bir varlığın adını belirtin. |

| Duyarlılık etiketi | Verilere uygulanan duyarlılık etiketine göre olayları filtreleyin. Bazı saldırılar hassas veya değerli verileri sızdırmaya odaklanır. Belirli duyarlılık etiketleri için bir filtre uygulayarak, hassas bilgilerin tehlikeye girip girimediğini hızla belirleyebilir ve bu olayları ele alma önceliklerini belirleyebilirsiniz. |

| Cihaz grupları | Bir cihaz grubu adı belirtin. |

| İşletim sistemi platformu | Cihaz işletim sistemlerini belirtin. |

| Sınıflandırma | İlgili uyarıların sınıflandırma kümesini belirtin. |

| Otomatik araştırma durumu | Otomatik araştırmanın durumunu belirtin. |

| İlişkili tehdit | Adlandırılmış bir tehdit belirtin. |

| İlke/ilke kuralı | Olayları ilke veya ilke kuralına göre filtreleyin. |

| Ürün adları | Olayları ürün adına göre filtreleyin. |

| Veri akışı | Olayları konuma veya iş yüküne göre filtreleyin. |

Not

Microsoft Purview İçeriden Risk Yönetimi erişiminiz varsa, iç risk yönetimi uyarılarını görüntüleyebilir ve yönetebilir ve Microsoft Defender portalında insider risk yönetimi olaylarını avlayabilirsiniz. Daha fazla bilgi için bkz. Microsoft Defender portalında insider risk tehditlerini araştırma.

Varsayılan filtre, Durumu Yeni ve Devam Ediyor olan ve Yüksek, Orta veya Düşük önem derecesine sahip tüm uyarıları ve olayları göstermektir.

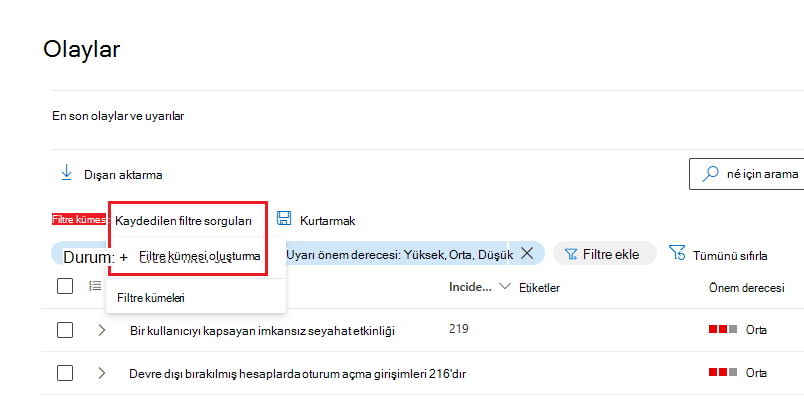

Kaydedilen filtre sorguları Filtre kümesi oluştur'u seçerek olaylar sayfasında filtre kümeleri de oluşturabilirsiniz.> Hiçbir filtre kümesi oluşturulmadıysa , kaydetmek için Kaydet'i seçin.

Not

Microsoft Defender XDR müşteriler artık güvenliği aşılmış bir cihazın IoT için Microsoft Defender tümleştirmesi aracılığıyla kurumsal ağa bağlı işletim teknolojisi (OT) cihazlarıyla iletişim kurduğu uyarılarla olayları filtreleyebilir Uç Nokta için Microsoft Defender. Bu olayları filtrelemek için Hizmet/algılama kaynaklarında Herhangi biri'ni seçin, ardından Ürün adında IoT için Microsoft Defender'yi seçin veya Defender portalında IoT için Microsoft Defender olayları ve uyarıları araştırma konusuna bakın. Ayrıca, siteye özgü uyarıları filtrelemek için cihaz gruplarını da kullanabilirsiniz. IoT için Defender önkoşulları hakkında daha fazla bilgi için bkz. Microsoft Defender XDR'da kurumsal IoT izlemeye başlama.

Özel filtreleri URL olarak kaydetme

Olaylar kuyruğunda yararlı bir filtre yapılandırdıktan sonra, tarayıcı sekmesinin URL'sine yer işareti ekleyebilir veya web sayfasına, Word belgesine veya tercih ettiğiniz bir yere bağlantı olarak kaydedebilirsiniz. Yer işareti ekleme, olay kuyruğunun önemli görünümlerine tek tıklamayla erişmenizi sağlar, örneğin:

- Yeni olaylar

- Yüksek önem dereceli olaylar

- Atanmamış olaylar

- Yüksek önem derecesi, atanmamış olaylar

- Bana atanan olaylar

- Bana ve Uç Nokta için Microsoft Defender için atanan olaylar

- Belirli bir etiket veya etikete sahip olaylar

- Belirli bir tehdit kategorisine sahip olaylar

- Belirli bir ilişkili tehdide sahip olaylar

- Belirli bir aktörle ilgili olaylar

Yararlı filtre görünümleri listenizi DERleyip URL olarak depoladıktan sonra, kuyruğunuzdaki olayları hızlı bir şekilde işlemek ve önceliklendirmek ve bunları sonraki atama ve analiz için yönetmek için kullanın.

Arama

Olay listesinin üstündeki Ad veya kimlik ara kutusundan, aradığınızı hızla bulmak için olayları çeşitli yollarla arayabilirsiniz.

Olay adına veya kimliğine göre arama

Olay kimliğini veya olay adını yazarak doğrudan bir olay arayın. Arama sonuçları listesinden bir olay seçtiğinizde, Microsoft Defender portalı olayın özelliklerini içeren ve araştırmanızı başlatabileceğiniz yeni bir sekme açar.

Etkilenen varlıklara göre arama

Bir varlığı (kullanıcı, cihaz, posta kutusu, uygulama adı veya bulut kaynağı gibi) adlandırabilir ve bu varlıkla ilgili tüm olayları bulabilirsiniz.

Zaman aralığı belirtme

Varsayılan olay listesi, son altı ay içinde gerçekleşen olaylara yöneliktir. Takvim simgesinin yanındaki açılan kutudan şunları seçerek yeni bir zaman aralığı belirtebilirsiniz:

- Bir gün

- Üç gün

- Bir hafta

- 30 gün

- 30 gün

- Altı ay

- Hem tarihleri hem de saatleri belirtebileceğiniz özel bir aralık

Sonraki adımlar

Hangi olayın en yüksek önceliğe sahip olduğunu belirledikten sonra seçin ve:

- Etiketler, atama, hatalı pozitif olaylar ve açıklamalar için anında çözüm için olayın özelliklerini yönetin.

- Araştırmalarınızı başlatın.

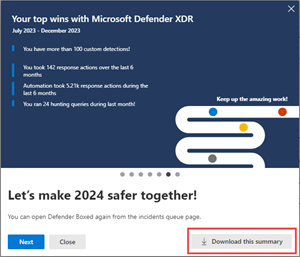

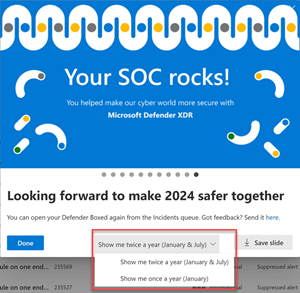

Defender Boxed

Her yılın Ocak ve Temmuz aylarında sınırlı bir süre için, olay kuyruğunun ilk açışında Defender Boxed otomatik olarak görüntülenir. Defender Boxed, kuruluşunuzun önceki altı ay veya takvim yılındaki güvenlik başarısını, iyileştirmelerini ve yanıt eylemlerini vurgular.

Not

Defender Boxed yalnızca Microsoft Defender portalında geçerli etkinlikleri gerçekleştiren kullanıcılar tarafından kullanılabilir.

Defender Boxed'da görünen kart serisinde aşağıdaki eylemleri gerçekleştirebilirsiniz:

Kuruluşunuzdaki diğer kişilerle paylaşabileceğiniz başarılarınızın ayrıntılı bir özetini indirin.

Defender Boxed'ın görünme sıklığını değiştirin. Yılda bir (her Ocak) veya iki (her Ocak ve Temmuz) arasında seçim yapabilirsiniz.

Slaydı resim olarak kaydederek başarınızı sosyal medya ağlarınızda, e-postalarınızda ve diğer forumlarınızda paylaşın.

Defender Boxed'ı yeniden açmak için Olaylar kuyruğuna gidin ve bölmenin sağ tarafındaki Defender Boxed'ınız'ı seçin.

Ayrıca bkz.

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla etkileşime geçin: Microsoft Defender XDR Teknoloji Topluluğu.