Dış Kimlik için Kimlik Doğrulaması ve Koşullu Erişim

Şunlar için geçerlidir:  İş gücü kiracıları

İş gücü kiracıları Dış kiracılar (daha fazla bilgi edinin)

Dış kiracılar (daha fazla bilgi edinin)

İpucu

Bu makale, iş gücü kiracılarında B2B işbirliği ve B2B doğrudan bağlantı için geçerlidir. Dış kiracılar hakkında bilgi için bkz. Microsoft Entra Dış Kimlik'da güvenlik ve idare.

Dış kullanıcı kuruluşunuzdaki kaynaklara eriştiğinde, kimlik doğrulama akışı işbirliği yöntemi (B2B işbirliği veya B2B doğrudan bağlantı), kullanıcının kimlik sağlayıcısı (dış Microsoft Entra kiracısı, sosyal kimlik sağlayıcısı vb.), Koşullu Erişim ilkeleri ve hem kullanıcının ev kiracısında hem de kiracı barındırma kaynaklarında yapılandırılan kiracılar arası erişim ayarları tarafından belirlenir.

Bu makalede, kuruluşunuzdaki kaynaklara erişen dış kullanıcılar için kimlik doğrulama akışı açıklanmaktadır. Kuruluşlar dış kullanıcıları için birden çok Koşullu Erişim ilkesi uygulayabilir. Bu ilkeler kiracı, uygulama veya tek tek kullanıcı düzeyinde, tam zamanlı çalışanlar ve kuruluşun üyeleri için etkinleştirildiği şekilde uygulanabilir.

Dış Microsoft Entra kullanıcıları için kimlik doğrulama akışı

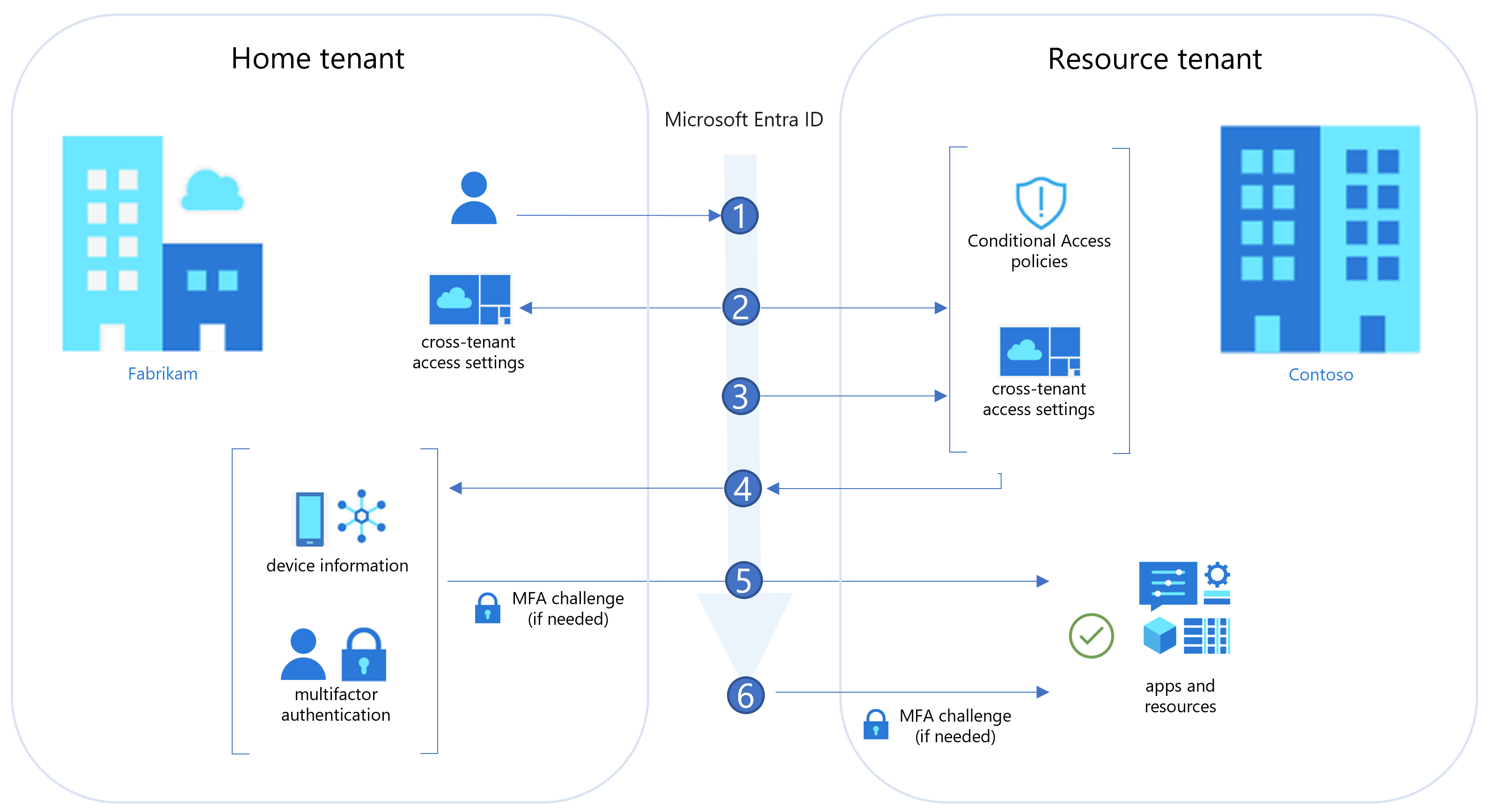

Aşağıdaki diyagramda, bir Microsoft Entra kuruluşu kaynakları diğer Microsoft Entra kuruluşlarından kullanıcılarla paylaştığında kimlik doğrulama akışı gösterilmektedir. Bu diyagramda, kullanıcının kaynaklara erişip erişemediğini belirlemek için kiracılar arası erişim ayarlarının çok faktörlü kimlik doğrulaması gibi Koşullu Erişim ilkeleriyle nasıl çalıştığı gösterilir. Bu akış, 6. adımda belirtildiği gibi hem B2B işbirliği hem de B2B doğrudan bağlantı için geçerlidir.

| Adımlar | Veri Akışı Açıklaması |

|---|---|

| 1 | Fabrikam'daki bir kullanıcı (kullanıcının ev kiracısı) Contoso'daki bir kaynakta (kaynak kiracısı) oturum açmayı başlatır. |

| 2 | Oturum açma sırasında Microsoft Entra güvenlik belirteci hizmeti (STS), Contoso'nun Koşullu Erişim ilkelerini değerlendirir. Ayrıca, kiracılar arası erişim ayarlarını (Fabrikam'ın giden ayarları ve Contoso'nun gelen ayarları) değerlendirerek Fabrikam kullanıcısının erişime izin verilip verilmeyeceğini denetler. |

| 3 | Microsoft Entra Id, Contoso'nun gelen güven ayarlarını denetleerek Contoso'nun Fabrikam'dan MFA'ya ve cihaz taleplerine (cihaz uyumluluğu, Microsoft Entra karma katılım durumu) güvenip güvenmediğini denetler. Aksi takdirde 6. adıma geçin. |

| 4 | Contoso, Fabrikam'dan MFA'ya ve cihaz taleplerine güveniyorsa, Microsoft Entra ID kullanıcının MFA'yı tamamlayıp tamamlamadığını gösteren bir gösterge için kullanıcının kimlik doğrulama oturumunu denetler. Contoso Fabrikam'daki cihaz bilgilerine güveniyorsa, Microsoft Entra ID kimlik doğrulaması oturumunda cihaz durumunu (uyumlu veya Microsoft Entra karmaya katılmış) belirten bir talep arar. |

| 5 | MFA gerekliyse ancak tamamlanmamışsa veya bir cihaz talebi sağlanmazsa, Microsoft Entra ID kullanıcının ev kiracısında gerektiğinde MFA ve cihaz sınamaları verir. Fabrikam'da MFA ve cihaz gereksinimleri karşılandığında, kullanıcının Contoso'daki kaynağa erişmesine izin verilir. Denetimler karşılanamazsa erişim engellenir. |

| 6 | Hiçbir güven ayarı yapılandırılmadığında ve MFA gerekli olduğunda, B2B işbirliği kullanıcılarından MFA istenir. Kaynak kiracısında MFA'ya uymaları gerekir. B2B doğrudan bağlantı kullanıcıları için erişim engellenir. Cihaz uyumluluğu gerekiyorsa ancak değerlendirilemiyorsa, hem B2B işbirliği hem de B2B doğrudan bağlantı kullanıcıları için erişim engellenir. |

Daha fazla bilgi için dış kullanıcılar için Koşullu Erişim bölümüne bakın.

Azure AD harici kullanıcıları için kimlik doğrulama akışı

Bir Microsoft Entra kuruluşu kaynakları Dış kullanıcılarla Microsoft Entra Id dışında bir kimlik sağlayıcısıyla paylaştığında, kimlik doğrulama akışı kullanıcının kimlik sağlayıcısıyla mı yoksa tek seferlik e-posta geçiş kodu kimlik doğrulamasıyla mı kimlik doğrulamasına bağlı olarak değişir. Her iki durumda da, kaynak kiracısı hangi kimlik doğrulama yönteminin kullanılacağını belirler ve kullanıcıyı kimlik sağlayıcısına yönlendirir veya tek seferlik bir geçiş kodu gönderir.

Örnek 1: Azure AD harici kullanıcısı olmayan bir kullanıcı için kimlik doğrulama akışı ve belirteci

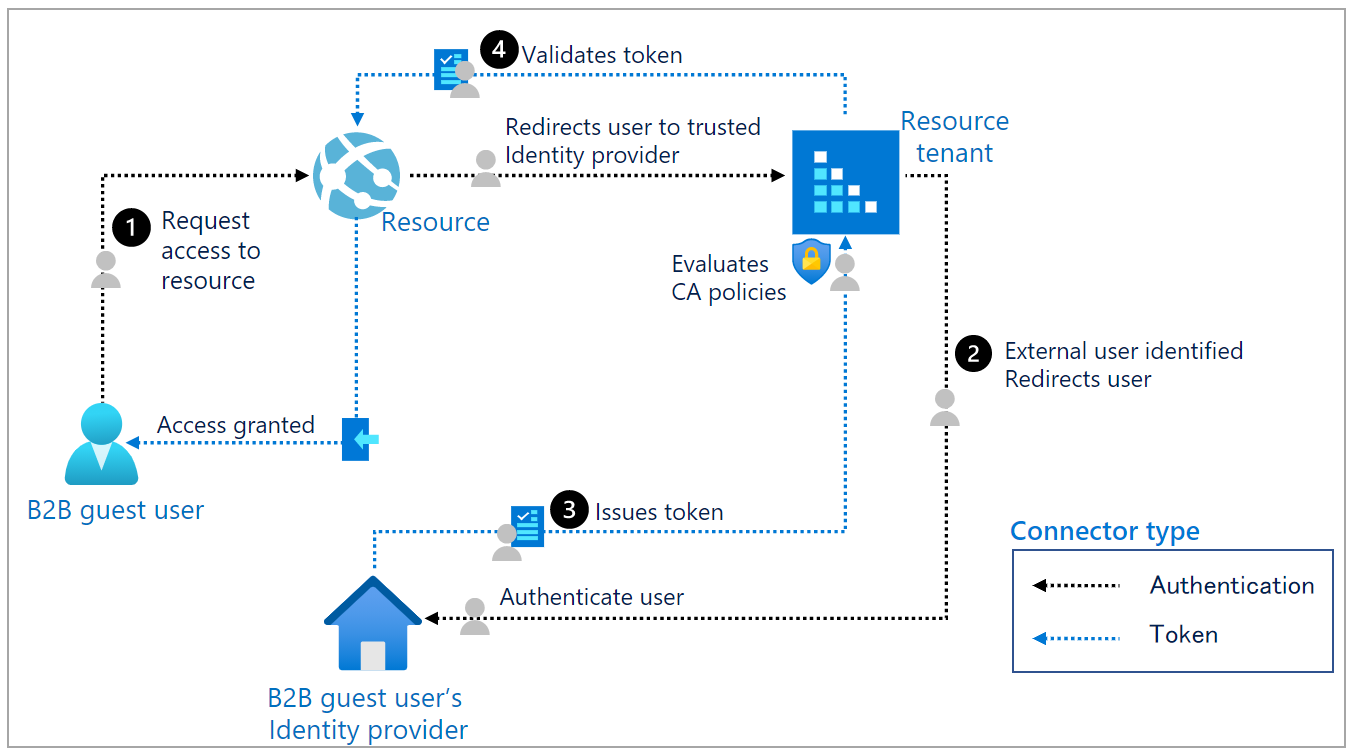

Aşağıdaki diyagramda, dış kullanıcı Google, Facebook veya federasyon SAML/WS-Fed kimlik sağlayıcısı gibi Azure AD olmayan bir kimlik sağlayıcısından bir hesapla oturum açtığında kimlik doğrulama akışı gösterilmektedir.

| Adımlar | Veri Akışı Açıklaması |

|---|---|

| 1 | B2B konuk kullanıcısı bir kaynağa erişim isteğinde bulunur. Kaynak, kullanıcıyı güvenilir bir IdP olan kaynak kiracısına yönlendirir. |

| 2 | Kaynak kiracısı kullanıcıyı dış olarak tanımlar ve kullanıcıyı B2B konuk kullanıcının IdP'sine yönlendirir. Kullanıcı IdP'de birincil kimlik doğrulaması gerçekleştirir. |

| 3 | Yetkilendirme ilkeleri B2B konuk kullanıcısının IdP'sinde değerlendirilir. Kullanıcı bu ilkeleri karşılarsa, B2B konuk kullanıcının IdP'si kullanıcıya bir belirteç verir. Kullanıcı, belirteçle kaynak kiracısına geri yönlendirilir. Kaynak kiracısı belirteci doğrular ve kullanıcıyı Koşullu Erişim ilkelerine göre değerlendirir. Örneğin, kaynak kiracısı kullanıcının Microsoft Entra çok faktörlü kimlik doğrulamasını gerçekleştirmesini gerektirebilir. |

| 4 | Gelen kiracılar arası erişim ayarları ve Koşullu Erişim ilkeleri değerlendirilir. Tüm ilkeler karşılanırsa, kaynak kiracısı kendi belirtecini gönderir ve kullanıcıyı kaynağına yönlendirir. |

Örnek 2: Tek seferlik geçiş kodu kullanıcısı için kimlik doğrulama akışı ve belirteci

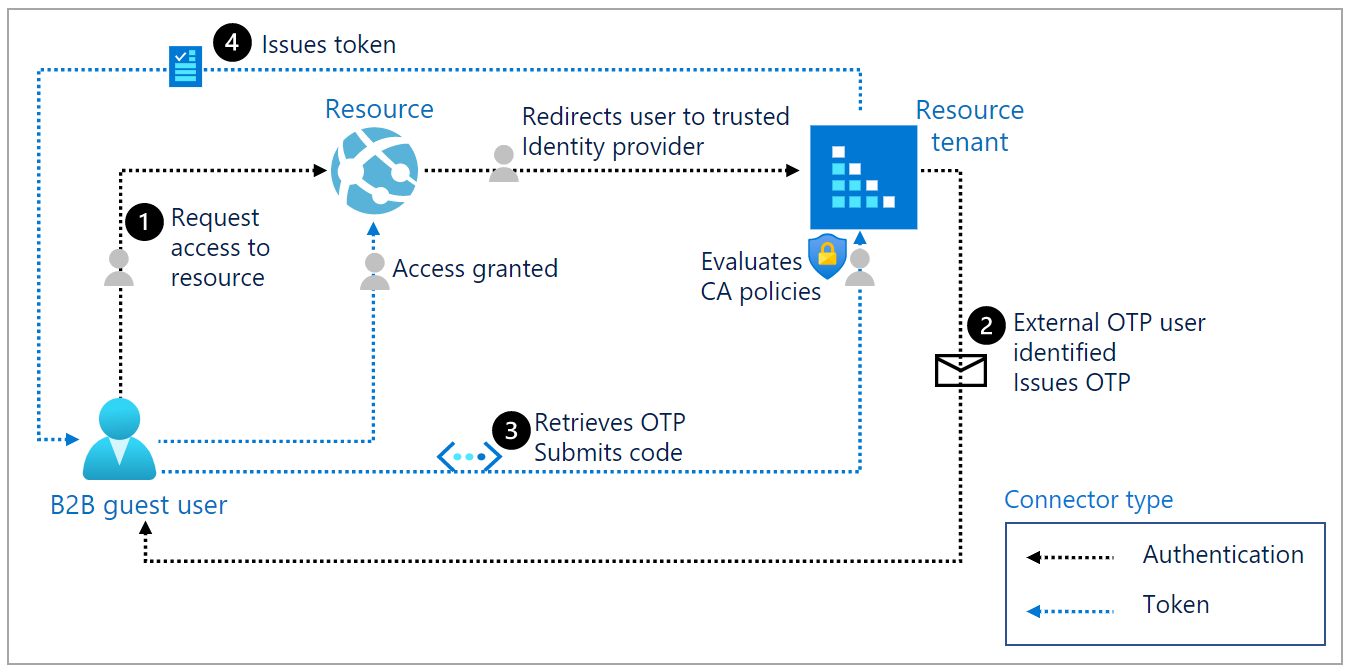

Aşağıdaki diyagramda, e-posta tek seferlik geçiş kodu kimlik doğrulaması etkinleştirildiğinde ve dış kullanıcının kimliği Microsoft Entra Id, Microsoft hesabı (MSA) veya sosyal kimlik sağlayıcısı gibi başka yollarla doğrulanmamışsa akış gösterilmektedir.

| Adımlar | Veri Akışı Açıklaması |

|---|---|

| 1 | Kullanıcı başka bir kiracıdaki bir kaynağa erişim isteğinde bulunur. Kaynak, kullanıcıyı güvenilir bir IdP olan kaynak kiracısına yönlendirir. |

| 2 | Kaynak kiracısı kullanıcıyı dış e-posta tek seferlik geçiş kodu (OTP) kullanıcısı olarak tanımlar ve kullanıcıya OTP içeren bir e-posta gönderir. |

| 3 | Kullanıcı OTP'yi alır ve kodu gönderir. Kaynak kiracısı kullanıcıyı Koşullu Erişim ilkelerine göre değerlendirir. |

| 4 | Tüm Koşullu Erişim ilkeleri karşılandıktan sonra kaynak kiracısı bir belirteç gönderir ve kullanıcıyı kaynağına yönlendirir. |

Dış kullanıcılar için Koşullu Erişim

Kuruluşlar, dış B2B işbirliği için Koşullu Erişim ilkelerini zorunlu kılabilir ve B2B kullanıcıları tam zamanlı çalışanlar ve kuruluş üyeleri için etkinleştirildiği şekilde doğrudan bağlayabilir. Kiracılar arası erişim ayarlarının kullanıma sunulmasıyla birlikte, dış Microsoft Entra kuruluşlarının MFA ve cihaz taleplerine de güvenebilirsiniz. Bu bölümde, kuruluşunuzun dışındaki kullanıcılara Koşullu Erişim uygulamak için dikkat edilmesi gereken önemli noktalar açıklanmaktadır.

Not

Koşullu Erişimli Özel Denetimler, kiracılar arası güvenleri desteklemez.

Dış kullanıcı türlerine Koşullu Erişim ilkeleri atama

Koşullu Erişim ilkesini yapılandırırken, ilkeyi uygulamak istediğiniz dış kullanıcı türleri üzerinde ayrıntılı denetime sahipsiniz. Dış kullanıcılar, nasıl kimlik doğrulaması yaptıklarına (şirket içinde veya dışında) ve kuruluşunuzla (konuk veya üye) ilişkilerine göre kategorilere ayrılır.

- B2B işbirliği konuk kullanıcıları - Genellikle konuk olarak kabul edilen kullanıcıların çoğu bu kategoriye girer. Bu B2B işbirliği kullanıcısında bir dış Microsoft Entra kuruluşunda veya bir dış kimlik sağlayıcısında (sosyal kimlik gibi) bir hesabı vardır ve kuruluşunuzda konuk düzeyinde izinlere sahiptir. Microsoft Entra dizininizde oluşturulan kullanıcı nesnesinde UserType of Guest vardır. Bu kategori, davet edilen ve self servis kaydolma kullanan B2B işbirliği kullanıcılarını içerir.

- B2B işbirliği üyesi kullanıcılar - Bu B2B işbirliği kullanıcısı, dış Microsoft Entra kuruluşunda veya dış kimlik sağlayıcısında (sosyal kimlik gibi) bir hesaba ve kuruluşunuzdaki kaynaklara üye düzeyinde erişime sahiptir. Bu senaryo, kullanıcıların daha büyük bir kuruluşun parçası olarak kabul edildiği ve kuruluşun diğer kiracılarındaki kaynaklara üye düzeyinde erişime ihtiyaç duyduğu birden çok kiracıdan oluşan kuruluşlarda yaygındır. Microsoft Entra dizininde oluşturulan kullanıcı nesnesinin UserType of Member öğesi vardır.

- B2B doğrudan bağlantı kullanıcıları - B2B doğrudan bağlantı yoluyla kaynaklarınıza erişebilen dış kullanıcılar, belirli Microsoft uygulamalarına (şu anda paylaşılan kanallar Microsoft Teams Bağlantı) çoklu oturum açma erişimine izin veren başka bir Microsoft Entra kuruluşuyla karşılıklı, iki yönlü bir bağlantıdır. B2B doğrudan bağlantı kullanıcılarının Microsoft Entra kuruluşunuzda bir varlığı yoktur, ancak bunun yerine uygulamanın içinden yönetilir (örneğin, Teams paylaşılan kanal sahibi tarafından).

- Yerel konuk kullanıcılar - Yerel konuk kullanıcıların dizininizde yönetilen kimlik bilgileri vardır. Microsoft Entra B2B işbirliği kullanıma sunulmadan önce, kullanıcı nesnesi UserType'ı Konuk olarak ayarlayarak ve bunları konuk olarak belirleyerek dağıtımcılarla, tedarikçilerle, satıcılarla ve diğer kişilerle işbirliği yapmak yaygındı.

- Hizmet sağlayıcısı kullanıcıları - Kuruluşunuz için bulut hizmeti sağlayıcısı olarak hizmet veren kuruluşlar (Microsoft Graph iş ortağına özgü yapılandırmadaki isServiceProvider özelliği doğrudur).

- Diğer dış kullanıcılar - Bu kategorilere girmeyen, ancak kuruluşunuzun iç üyeleri olarak kabul edilmeyen kullanıcılar için geçerlidir. Bu, Microsoft Entra Kimliği aracılığıyla şirket içinde kimlik doğrulaması yapmadıkları anlamına gelir ve Kaynak Microsoft Entra dizininde oluşturulan kullanıcı nesnesinin UserType üyesi yoktur.

Not

"Tüm konuk ve dış kullanıcılar" seçimi artık "Konuk ve dış kullanıcılar" ve tüm alt türleriyle değiştirildi. Daha önce "Tüm konuk ve dış kullanıcılar" seçili durumda koşullu erişim ilkesine sahip olan müşteriler artık tüm alt türlerin seçilmesiyle birlikte "Konuk ve dış kullanıcılar" ifadesini görür. UX'teki bu değişikliğin, ilkenin Koşullu Erişim arka ucu tarafından değerlendirilme şekli üzerinde işlevsel bir etkisi yoktur. Yeni seçim, müşterilere Koşullu Erişim ilkelerini oluştururken kullanıcı kapsamına dahil etmek/dışlamak üzere belirli konuk ve dış kullanıcı türlerini seçmek için gereken ayrıntı düzeyini sağlar.

Koşullu Erişim kullanıcı atamaları hakkında daha fazla bilgi edinin.

Dış Kimlik Koşullu Erişim ilkelerini karşılaştırma

Aşağıdaki tabloda, Microsoft Entra Dış Kimlik güvenlik ilkesi ve uyumluluk seçeneklerinin ayrıntılı bir karşılaştırması yer alır. Güvenlik ilkesi ve uyumluluk, Koşullu Erişim ilkeleri altında konak/davet eden kuruluş tarafından yönetilir.

| İlke | B2B işbirliği kullanıcıları | B2B doğrudan bağlanma kullanıcıları |

|---|---|---|

| Denetim verme—Erişimi engelle | Desteklenir | Desteklenir |

| İzin denetimleri - Çok faktörlü kimlik doğrulaması gerektir | Desteklenir | Desteklenir, gelen güven ayarlarınızı dış kuruluştan gelen MFA taleplerini kabul etmek için yapılandırmanızı gerektirir |

| İzin denetimleri - Uyumlu cihaz gerektir | Desteklenir, gelen güven ayarlarınızın dış kuruluştan gelen uyumlu cihaz taleplerini kabul etmek için yapılandırılmasını gerektirir. | Desteklenir, gelen güven ayarlarınızın dış kuruluştan gelen uyumlu cihaz taleplerini kabul etmek için yapılandırılmasını gerektirir. |

| İzin denetimleri - Microsoft Entra karma katılmış cihazı gerektir | Desteklenir, gelen güven ayarlarınızı dış kuruluştan Microsoft Entra karma katılmış cihaz taleplerini kabul etmek için yapılandırmanızı gerektirir | Desteklenir, gelen güven ayarlarınızı dış kuruluştan Microsoft Entra karma katılmış cihaz taleplerini kabul etmek için yapılandırmanızı gerektirir |

| İzin verme denetimleri - Onaylı istemci uygulaması gerektir | Desteklenmez | Desteklenmez |

| İzin denetimleri - Uygulama koruma ilkesi gerektir | Desteklenmez | Desteklenmez |

| İzin denetimleri - Parola değişikliği gerektir | Desteklenmez | Desteklenmez |

| İzin denetimleri - Kullanım Koşulları | Desteklenir | Desteklenmez |

| Oturum denetimleri - Uygulama tarafından zorunlu kılınan kısıtlamaları kullanma | Desteklenir | Desteklenmez |

| Oturum denetimleri - Koşullu Erişim Uygulaması denetimini kullanma | Desteklenir | Desteklenmez |

| Oturum denetimleri - Oturum açma sıklığı | Desteklenir | Desteklenmez |

| Oturum denetimleri - Kalıcı tarayıcı oturumu | Desteklenir | Desteklenmez |

Microsoft Entra dış kullanıcıları için MFA

Microsoft Entra kiracılar arası senaryosunda, kaynak kuruluşu tüm konuk ve dış kullanıcılar için MFA veya cihaz uyumluluğu gerektiren Koşullu Erişim ilkeleri oluşturabilir. Genel olarak, bir kaynağa erişen B2B işbirliği kullanıcısının kaynak kiracısıyla Microsoft Entra çok faktörlü kimlik doğrulamasını ayarlaması gerekir. Ancak, Microsoft Entra Kimliği artık diğer Microsoft Entra kiracılarından gelen MFA taleplerine güvenme olanağı sunar. MFA güvenini başka bir kiracıyla etkinleştirmek, B2B işbirliği kullanıcıları için oturum açma işlemini kolaylaştırır ve B2B doğrudan bağlantı kullanıcıları için erişim sağlar.

Gelen güven ayarlarınızı B2B işbirliğinden veya B2B doğrudan bağlantı kullanıcısının ev kiracısından MFA taleplerini kabul edecek şekilde yapılandırdıysanız, Microsoft Entra Id kullanıcının kimlik doğrulama oturumunu denetler. Oturumda MFA ilkelerinin kullanıcının ev kiracısında zaten karşılandığını belirten bir talep varsa, kullanıcıya paylaşılan kaynağınızda sorunsuz oturum açma izni verilir.

MFA güveni etkinleştirilmediyse, B2B işbirliği kullanıcıları ve B2B doğrudan bağlantı kullanıcıları için kullanıcı deneyimi farklıdır:

B2B işbirliği kullanıcıları: Kaynak kuruluşu kullanıcının ev kiracısıyla MFA güvenini etkinleştirmezse, kullanıcıya kaynak kuruluşundan bir MFA sınaması sunulur. (Akış, Azure AD harici kullanıcıları için MFA akışı.)

B2B doğrudan bağlantı kullanıcıları: Kaynak kuruluşu kullanıcının ev kiracısıyla MFA güvenini etkinleştirmezse, kullanıcının kaynaklara erişmesi engellenir. B2B'nin bir dış kuruluşla doğrudan bağlanmasına izin vermek istiyorsanız ve Koşullu Erişim ilkeleriniz MFA gerektiriyorsa, gelen güven ayarlarınızı kuruluştan gelen MFA taleplerini kabul etmek üzere yapılandırmanız gerekir .

MFA için gelen güven ayarlarını yapılandırma hakkında daha fazla bilgi edinin.

Azure AD harici kullanıcıları için MFA

Azure AD harici olmayan kullanıcılar için kaynak kiracısı her zaman MFA'nın sorumluluğundadır. Aşağıdaki örnekte tipik bir MFA akışı gösterilmektedir. Bu senaryo, Microsoft Hesabı (MSA) veya sosyal kimlik de dahil olmak üzere tüm kimlikler için çalışır. Bu akış, kendi ev Microsoft Entra kuruluşuyla güven ayarlarını yapılandırmadığınızda Microsoft Entra dış kullanıcıları için de geçerlidir.

Fabrikam adlı bir şirketteki yönetici veya bilgi çalışanı Contoso adlı başka bir şirketten bir kullanıcıyı Fabrikam'ın uygulamasını kullanmaya davet eder.

Fabrikam'ın uygulaması, erişim sırasında Microsoft Entra çok faktörlü kimlik doğrulamasını gerektirecek şekilde yapılandırılmıştır.

Contoso'nun B2B işbirliği kullanıcısı Fabrikam'ın uygulamasına erişmeye çalıştığında, Microsoft Entra çok faktörlü kimlik doğrulama sınamasını tamamlaması istenir.

Konuk kullanıcı daha sonra Fabrikam ile Microsoft Entra çok faktörlü kimlik doğrulamasını ayarlayabilir ve seçenekleri belirleyebilir.

Fabrikam, Microsoft Entra çok faktörlü kimlik doğrulamasını destekleyen yeterli premium Microsoft Entra ID lisansına sahip olmalıdır. Contoso'dan gelen kullanıcı daha sonra Fabrikam'dan bu lisansı tüketir. B2B lisansı hakkında bilgi için bkz. Microsoft Entra Dış Kimlik için faturalama modeli.

Not

MFA, öngörülebilirliği sağlamak için kaynak kiracılığında tamamlanır. Konuk kullanıcı oturum açtığında, arka planda kaynak kiracı oturum açma sayfası ve ön planda kendi giriş kiracısı oturum açma sayfası ve şirket logosu görüntülenir.

B2B işbirliği kullanıcıları için Microsoft Entra çok faktörlü kimlik doğrulaması sıfırlama (yazım denetleme)

Aşağıdaki PowerShell cmdlet'leri, B2B işbirliği kullanıcılarından MFA kaydının kanıtını almak veya istemek için kullanılabilir.

Not

Azure AD ve MSOnline PowerShell modülleri 30 Mart 2024 itibarıyla kullanım dışı bırakılmıştır. Daha fazla bilgi edinmek için kullanımdan kaldırma güncelleştirmesini okuyun. Bu tarihten sonra bu modüllere yönelik destek, Microsoft Graph PowerShell SDK'sına geçiş yardımı ve güvenlik düzeltmeleriyle sınırlıdır. Kullanım dışı bırakılan modüller Mart 30 2025'e kadar çalışmaya devam edecektir.

Microsoft Entra ID (eski adıyla Azure AD) ile etkileşime geçmek için Microsoft Graph PowerShell'e geçiş yapmanızı öneririz. Sık sorulan geçiş soruları için Bkz. Geçiş hakkında SSS. Not: MSOnline'ın 1.0.x sürümleri 30 Haziran 2024'den sonra kesintiye neden olabilir.

Microsoft Entra Id'ye bağlanın:

$cred = Get-Credential Connect-MsolService -Credential $credYazım denetleme yöntemleriyle tüm kullanıcıları edinin:

Get-MsolUser | where { $_.StrongAuthenticationMethods} | select UserPrincipalName, @{n="Methods";e={($_.StrongAuthenticationMethods).MethodType}}Örneğin:

Get-MsolUser | where { $_.StrongAuthenticationMethods} | select UserPrincipalName, @{n="Methods";e={($_.StrongAuthenticationMethods).MethodType}}Belirli bir kullanıcının yazım denetleme yöntemlerini yeniden ayarlamasını gerektirmesi için Microsoft Entra çok faktörlü kimlik doğrulama yöntemini sıfırlayın, örneğin:

Reset-MsolStrongAuthenticationMethodByUpn -UserPrincipalName gsamoogle_gmail.com#EXT#@ WoodGroveAzureAD.onmicrosoft.com

Dış kullanıcılar için kimlik doğrulama gücü ilkeleri

Kimlik doğrulama gücü, dış kullanıcının kaynaklarınıza erişmesini tamamlaması gereken çok faktörlü kimlik doğrulama yöntemlerinin belirli bir bileşimini tanımlamanızı sağlayan bir Koşullu Erişim denetimidir. Bu denetim özellikle kuruluşunuzdaki hassas uygulamalara dış erişimi kısıtlamak için kullanışlıdır çünkü dış kullanıcılar için kimlik avına dayanıklı bir yöntem gibi belirli kimlik doğrulama yöntemlerini zorunlu kılabilirsiniz.

Ayrıca, işbirliği yaptığınız veya bağlandığınız farklı konuk veya dış kullanıcı türlerine kimlik doğrulama gücü uygulayabilirsiniz. Bu, B2B işbirliğinize, B2B doğrudan bağlantınıza ve diğer dış erişim senaryolarınıza özgü kimlik doğrulama gücü gereksinimlerini zorunlu kabileceğiniz anlamına gelir.

Microsoft Entra ID üç yerleşik kimlik doğrulaması gücü sağlar:

- Çok faktörlü kimlik doğrulama gücü

- Parolasız MFA gücü

- Kimlik avına dayanıklı MFA gücü

Bu yerleşik güçlü yönlerden birini kullanabilir veya gerektirmek istediğiniz kimlik doğrulama yöntemlerini temel alan özel bir kimlik doğrulama gücü ilkesi oluşturabilirsiniz.

Not

Şu anda yalnızca Microsoft Entra Id ile kimlik doğrulaması yapan dış kullanıcılara kimlik doğrulaması gücü ilkeleri uygulayabilirsiniz. Tek seferlik geçiş kodu, SAML/WS-Fed ve Google federasyon kullanıcıları için MFA izni denetimini kullanarak MFA'yı gerekli kılabilir.

Dış Microsoft Entra kullanıcılarına kimlik doğrulama gücü ilkesi uyguladığınızda, ilke, dış kullanıcının MFA'yı nerede ve nasıl gerçekleştirmesi gerektiğini belirlemek için kiracılar arası erişim ayarlarınızdaki MFA güven ayarlarıyla birlikte çalışır. Bir Microsoft Entra kullanıcısı ilk olarak kendi microsoft entra kiracısında kendi hesabını kullanarak kimlik doğrulaması yapar. Daha sonra bu kullanıcı kaynağınıza erişmeye çalıştığında, Microsoft Entra ID kimlik doğrulaması gücü Koşullu Erişim ilkesini uygular ve MFA güvenini etkinleştirip etkinleştirmediğinize bakın.

Dış kullanıcı senaryolarında, kimlik doğrulama gücünü yerine getirmek için kabul edilebilir kimlik doğrulama yöntemleri, kullanıcının kendi ev kiracısında veya kaynak kiracısında MFA'yı tamamlayıp tamamlamadığına bağlı olarak değişir. Aşağıdaki tabloda her kiracıda kabul edilebilir yöntemler gösterilir. Kaynak kiracısı dış Microsoft Entra kuruluşlarından gelen taleplere güvenmeyi tercih ederse, MFA yerine getirme için kaynak kiracısı tarafından yalnızca "Ev kiracısı" sütununda listelenen talepler kabul edilir. Kaynak kiracısı MFA güvenini devre dışı bırakmışsa, dış kullanıcının "Kaynak kiracısı" sütununda listelenen yöntemlerden birini kullanarak kaynak kiracısında MFA'yı tamamlaması gerekir.

Tablo 1. Dış kullanıcılar için kimlik doğrulama gücü MFA yöntemleri

| Kimlik doğrulama yöntemi | Ev kiracısı | Kaynak kiracısı |

|---|---|---|

| İkinci faktör olarak SMS | ✅ | ✅ |

| Sesli arama | ✅ | ✅ |

| Microsoft Authenticator anında iletme bildirimi | ✅ | ✅ |

| Microsoft Authenticator telefonda oturum açma | ✅ | |

| OATH yazılım belirteci | ✅ | ✅ |

| OATH donanım belirteci | ✅ | |

| FIDO2 güvenlik anahtarı | ✅ | |

| İş İçin Windows Hello | ✅ | |

| Sertifika tabanlı kimlik doğrulaması | ✅ |

Dış kullanıcılara veya konuklara kimlik doğrulaması gücü gereksinimlerini uygulayan bir Koşullu Erişim ilkesi yapılandırmak için bkz . Koşullu Erişim: Dış kullanıcılar için kimlik doğrulama gücü gerektirme.

Dış Microsoft Entra kullanıcıları için kullanıcı deneyimi

Kimlik doğrulama gücü ilkeleri, kiracılar arası erişim ayarlarınızdaki MFA güven ayarlarıyla birlikte çalışarak dış kullanıcının MFA'yi nerede ve nasıl gerçekleştirmesi gerektiğini belirler.

İlk olarak, bir Microsoft Entra kullanıcısı kendi ev kiracısında kendi hesabıyla kimlik doğrulaması yapar. Daha sonra bu kullanıcı kaynağınıza erişmeye çalıştığında, Microsoft Entra ID kimlik doğrulaması gücü Koşullu Erişim ilkesini uygular ve MFA güvenini etkinleştirip etkinleştirmediğinize bakın.

- MFA güveni etkinleştirildiyse, Microsoft Entra Id kullanıcının kimlik doğrulama oturumunu, kullanıcının giriş kiracısında MFA'nın yerine getirildiğini belirten bir talep olup olmadığını denetler. (Bkz. Bir dış kullanıcının ev kiracısında tamamlandığında MFA yerine getirme için kabul edilebilir kimlik doğrulama yöntemleri için Tablo 1 .) Oturumda kullanıcının ev kiracısında MFA ilkelerinin zaten karşılandığını belirten bir talep varsa ve yöntemler kimlik doğrulama gücü gereksinimlerini karşılıyorsa, kullanıcıya erişim izni verilir. Aksi takdirde Microsoft Entra ID, kabul edilebilir bir kimlik doğrulama yöntemi kullanarak kullanıcıya giriş kiracısında MFA'yı tamamlama sınaması sunar. MFA yönteminin ev kiracısında etkinleştirilmesi ve kullanıcının buna kaydolabilmesi gerekir.

- MFA güveni devre dışı bırakılırsa, Microsoft Entra Id kullanıcıya kabul edilebilir bir kimlik doğrulama yöntemi kullanarak kaynak kiracısında MFA'yı tamamlama sınaması sunar. (Bkz. Bir dış kullanıcı tarafından MFA yerine getirilmesi için kabul edilebilir kimlik doğrulama yöntemleri için Tablo 1 .)

Kullanıcı MFA'yı tamamlayamıyorsa veya koşullu erişim ilkesi (uyumlu bir cihaz ilkesi gibi) kaydolmasını engelliyorsa erişim engellenir.

Cihaz uyumluluğu ve Microsoft Entra karma birleştirilmiş cihaz ilkeleri

Kuruluşlar, kullanıcıların cihazlarının Microsoft Intune tarafından yönetilmesini istemek için Koşullu Erişim ilkelerini kullanabilir. Dış kullanıcı yönetilmeyen cihazını kaynak kuruluşuna kaydedemediğinden bu tür ilkeler dış kullanıcı erişimini engelleyebilir. Cihazlar yalnızca kullanıcının ev kiracısı tarafından yönetilebilir.

Ancak, yönetilen cihazlara ihtiyaç duymaya devam ederken dış kullanıcıların engelini kaldırmak için cihaz güveni ayarlarını kullanabilirsiniz. Kiracılar arası erişim ayarlarınızda, bir dış kullanıcının ev kiracısından gelen ve kullanıcının cihazının cihaz uyumluluk ilkelerini karşılayıp karşılamadığı veya Microsoft Entra karmasına katılmış olup olmadığıyla ilgili taleplere güvenmeyi seçebilirsiniz. Tüm Microsoft Entra kuruluşları veya tek tek kuruluşlar için cihaz güveni ayarlarını yapabilirsiniz.

Cihaz güven ayarları etkinleştirildiğinde, Microsoft Entra ID kullanıcının kimlik doğrulama oturumını cihaz talebi için denetler. Oturumda, ilkelerin kullanıcının giriş kiracısında zaten karşılandığını belirten bir cihaz talebi varsa, dış kullanıcıya paylaşılan kaynağınızda sorunsuz oturum açma izni verilir.

Önemli

- Bir dış kullanıcının ev kiracısından cihaz uyumluluğu veya Microsoft Entra karma katılım durumuyla ilgili taleplere güvenmek istemiyorsanız, dış kullanıcıların yönetilen cihazları kullanmasını gerektiren Koşullu Erişim ilkelerinin uygulanmasını önermeyiz.

Cihaz filtreleri

Dış kullanıcılar için Koşullu Erişim ilkeleri oluştururken, bir ilkeyi Microsoft Entra Id'de kayıtlı bir cihazın cihaz özniteliklerine göre değerlendirebilirsiniz. Cihazlar için filtre koşulunu kullanarak, koşullu erişim ilkelerinizde desteklenen işleçleri ve özellikleri ve diğer kullanılabilir atama koşullarını kullanarak belirli cihazları hedefleyebilirsiniz.

Cihaz filtreleri, diğer kuruluşlarda yönetilen cihazlarda temel ilkeler için kiracılar arası erişim ayarlarıyla birlikte kullanılabilir. Örneğin, belirli bir cihaz özniteliğine bağlı olarak harici bir Microsoft Entra kiracısından cihazları engellemek istediğinizi varsayalım. Cihaz özniteliği tabanlı bir ilke ayarlamak için aşağıdaki adımları uygulayabilirsiniz:

- Kiracılar arası erişim ayarlarınızı bu kuruluştan gelen cihaz taleplerine güvenecek şekilde yapılandırın.

- Filtreleme için kullanmak istediğiniz cihaz özniteliğini desteklenen cihaz uzantısı özniteliklerinden birine atayın.

- Bu özniteliği içeren cihazlara erişimi engelleyen bir cihaz filtresiyle Koşullu Erişim ilkesi oluşturun.

Koşullu Erişim ile cihazlar için filtreleme hakkında daha fazla bilgi edinin.

Mobil uygulama yönetimi ilkeleri

Dış kullanıcılar için uygulama koruma ilkesi gerektirmenizi önermeyiz. Onaylı istemci uygulamaları gerektir ve Uygulama koruma ilkeleri gerektir gibi Koşullu Erişim verme denetimleri, cihazın kaynak kiracısına kaydedilmesini gerektirir. Bu denetimler yalnızca iOS ve Android cihazlara uygulanabilir. Kullanıcının cihazı yalnızca kendi ev kiracısı tarafından yönetilebildiği için, bu denetimler dış konuk kullanıcılara uygulanamaz.

Konum Tabanlı Koşullu Erişim

Davet eden kuruluş, iş ortağı kuruluşlarını tanımlayan güvenilir bir IP adresi aralığı oluşturabiliyorsa IP aralıklarına dayalı konum tabanlı ilke zorunlu kılınabilir.

İlkeler coğrafi konumlara göre de uygulanabilir.

Risk tabanlı Koşullu Erişim

Oturum açma riski ilkesi, dış konuk kullanıcı verme denetimini karşılarsa uygulanır. Örneğin, bir kuruluş orta veya yüksek oturum açma riski için Microsoft Entra çok faktörlü kimlik doğrulaması gerektirebilir. Ancak, bir kullanıcı daha önce kaynak kiracısında Microsoft Entra çok faktörlü kimlik doğrulamasına kaydolmadıysa, kullanıcı engellenir. Bu, kötü amaçlı kullanıcıların meşru bir kullanıcının parolasını tehlikeye atmaları durumunda kendi Microsoft Entra çok faktörlü kimlik doğrulama kimlik bilgilerini kaydetmelerini önlemek için yapılır.

Ancak Kullanıcı riski ilkesi kaynak kiracısında çözümlenemez. Örneğin, yüksek riskli dış konuk kullanıcılar için parola değişikliğine ihtiyacınız varsa, kaynak dizinindeki parolaların sıfırlanamadığından bu kullanıcılar engellenir.

Koşullu Erişim istemci uygulamaları koşulu

İstemci uygulamaları koşulları , B2B konuk kullanıcıları için diğer tüm kullanıcı türlerinde olduğu gibi davranır. Örneğin, konuk kullanıcıların eski kimlik doğrulama protokollerini kullanmasını engelleyebilirsiniz.

Koşullu Erişim oturum denetimleri

Oturum denetimleri , B2B konuk kullanıcıları için diğer tüm kullanıcı türlerinde olduğu gibi davranır.

Microsoft Entra Kimlik Koruması ve kullanıcı riski ilkeleri

Microsoft Entra Kimlik Koruması, Microsoft Entra kullanıcıları için güvenliği aşılmış kimlik bilgilerini algılar ve gizliliği tehlikeye girmiş olabilecek kullanıcı hesaplarını "risk altında" olarak işaretler. Kaynak kiracısı olarak, riskli oturum açmaları engellemek için dış kullanıcılara kullanıcı riski ilkeleri uygulayabilirsiniz. Dış kullanıcı için kullanıcı riski kendi giriş dizininde değerlendirilir. Bu kullanıcılar için gerçek zamanlı oturum açma riski, kaynağa erişmeye çalıştıklarında kaynak dizininde değerlendirilir. Ancak, bir dış kullanıcının kimliği kendi giriş dizininde bulunduğundan, sınırlamalar şunlardır:

- Bir dış kullanıcı parola sıfırlamayı zorlamak için KIMLIK Koruması kullanıcı risk ilkesini tetiklerse, kaynak kuruluşunda parolasını sıfırlayamadığı için engellenir.

- Risk değerlendirmesi dış kullanıcının giriş dizininde gerçekleştiğinden kaynak kuruluşun riskli kullanıcılar raporu dış kullanıcıları yansıtmaz.

- Kaynak kuruluşundaki yöneticiler, B2B kullanıcısının giriş dizinine erişimi olmadığından riskli bir dış kullanıcıyı kapatamaz veya düzeltemez.

Microsoft Entra Id'de kuruluşunuzun tüm dış kullanıcılarını içeren bir grup oluşturarak risk tabanlı ilkelerin dış kullanıcıları etkilemesini engelleyebilirsiniz. Ardından, bu grubu kullanıcı riski ve oturum açma riski tabanlı Koşullu Erişim ilkeleri için bir dışlama olarak ekleyin.

Daha fazla bilgi için bkz. Microsoft Entra Kimlik Koruması ve B2B kullanıcıları.

Sonraki adımlar

Daha fazla bilgi için aşağıdaki makaleleri inceleyin: