Microsoft Entra rollerini atamak (Önizleme)

Yetkilendirme Yönetimi Uygulamalar, SharePoint siteleri, Gruplar ve Teams gibi çeşitli kaynak türleri için erişim yaşam döngüsünü destekler. Bazen kullanıcıların bu kaynakları belirli şekillerde kullanmak için ek izinlere ihtiyacı vardır. Örneğin, bir kullanıcının kuruluşunuzun Power BI panolarına erişmesi gerekebilir, ancak kuruluş genelindeki ölçümleri görmek için Power BI Yöneticisi rolüne ihtiyacı olabilir. Rol atanabilir gruplar gibi diğer Microsoft Entra Id işlevleri bu Microsoft Entra rol atamalarını desteklese de, bu yöntemler aracılığıyla verilen erişim daha az açıktır. Örneğin, kullanıcıların rol atamalarını doğrudan yönetmek yerine grubun üyeliğini yönetiyor olabilirsiniz.

Microsoft Entra rollerini çalışanlara ve konuklara atayarak Yetkilendirme Yönetimi'ni kullanarak kullanıcının yetkilendirmelerine bakarak bu kullanıcıya hangi rollerin atandığını hızla belirleyebilirsiniz. Erişim paketine kaynak olarak bir Microsoft Entra rolü eklediğinizde, rol atamanın "uygun" mu yoksa "etkin" mi olduğunu da belirtebilirsiniz.

Erişim paketleri aracılığıyla Microsoft Entra rolleri atamak, rol atamalarını uygun ölçekte verimli bir şekilde yönetmeye yardımcı olur ve rol atama yaşam döngüsünü geliştirir.

Kuruluşunuzun kısa süre önce Destek ekibi için 50 yeni çalışan işe aldığını ve bu yeni çalışanlara ihtiyaç duydukları kaynaklara erişim vermekle görevlendirildiğini düşünelim. Bu çalışanların Destek Grubuna ve destekle ilgili bazı uygulamalara erişmesi gerekir. Ayrıca işlerini yapmak için Yardım Masası Yöneticisi rolü de dahil olmak üzere üç Microsoft Entra rolüne ihtiyaçları vardır. 50 çalışanın her birini tek tek tüm kaynaklara ve rollere atamak yerine, SharePoint sitesini, Grubunu ve belirli Microsoft Entra rollerini içeren bir erişim paketi ayarlayabilirsiniz. Ardından, erişim paketini yöneticileri onaylayan olarak yapılandırabilir ve bağlantıyı Destek ekibiyle paylaşabilirsiniz.

Artık Destek ekibine katılan yeni üyeler Erişimim'de bu erişim paketine erişim isteyebilir ve yöneticileri isteği onaylar onaylamaz ihtiyaç duydukları her şeye erişebilir. Destek ekibi yaklaşık 1.000 yeni çalışanı işe alarak küresel olarak genişlemeyi planladığından, ancak artık her bir kişiyi bir erişim paketine el ile atamanız gerekmeyen bu durum zamandan ve enerjiden tasarruf etmenizi sağlar.

Not

Yükseltilmiş izinler gerektiren bir görevi gerçekleştirmek üzere kullanıcıya tam zamanında erişim sağlamak için Privileged Identity Management kullanmanızı öneririz. Bu izinler, buradaki belgelerimizde "ayrıcalıklı" olarak etiketlenen Microsoft Entra Rolleri aracılığıyla sağlanır: Microsoft Entra yerleşik rolleri. Yetkilendirme Yönetimi, kullanıcılara bir microsoft Entra rolü içerebilen ve işini yapmak için gereken bir kaynak paketi atamak için daha uygundur. Erişim paketlerine atanan kullanıcıların kaynaklara daha uzun süreli erişimi olur. Privileged Identity Management aracılığıyla yüksek ayrıcalıklı rolleri yönetmenizi önersek de, Yetkilendirme Yönetimi'ndeki erişim paketleri aracılığıyla bu roller için uygunluk ayarlayabilirsiniz.

Bu özelliği kullanmak için Microsoft Entra Kimlik Yönetimi veya Microsoft Entra Suite lisansları gerekir. Gereksinimleriniz için doğru lisansı bulmak üzere Microsoft Entra ID Governance lisanslamasının temel bilgilerine bakın.

Mevcut bir erişim paketi için uyumsuz grupların veya diğer erişim paketlerinin listesini değiştirmek için şu adımları izleyin:

Microsoft Entra yönetim merkezinde Genel Yönetici olarak oturum açın.

Kimlik idaresi>>göz atın.

Erişim paketleri sayfasında, kaynak rolleri eklemek istediğiniz erişim paketini açın ve Kaynak rolleri'ni seçin.

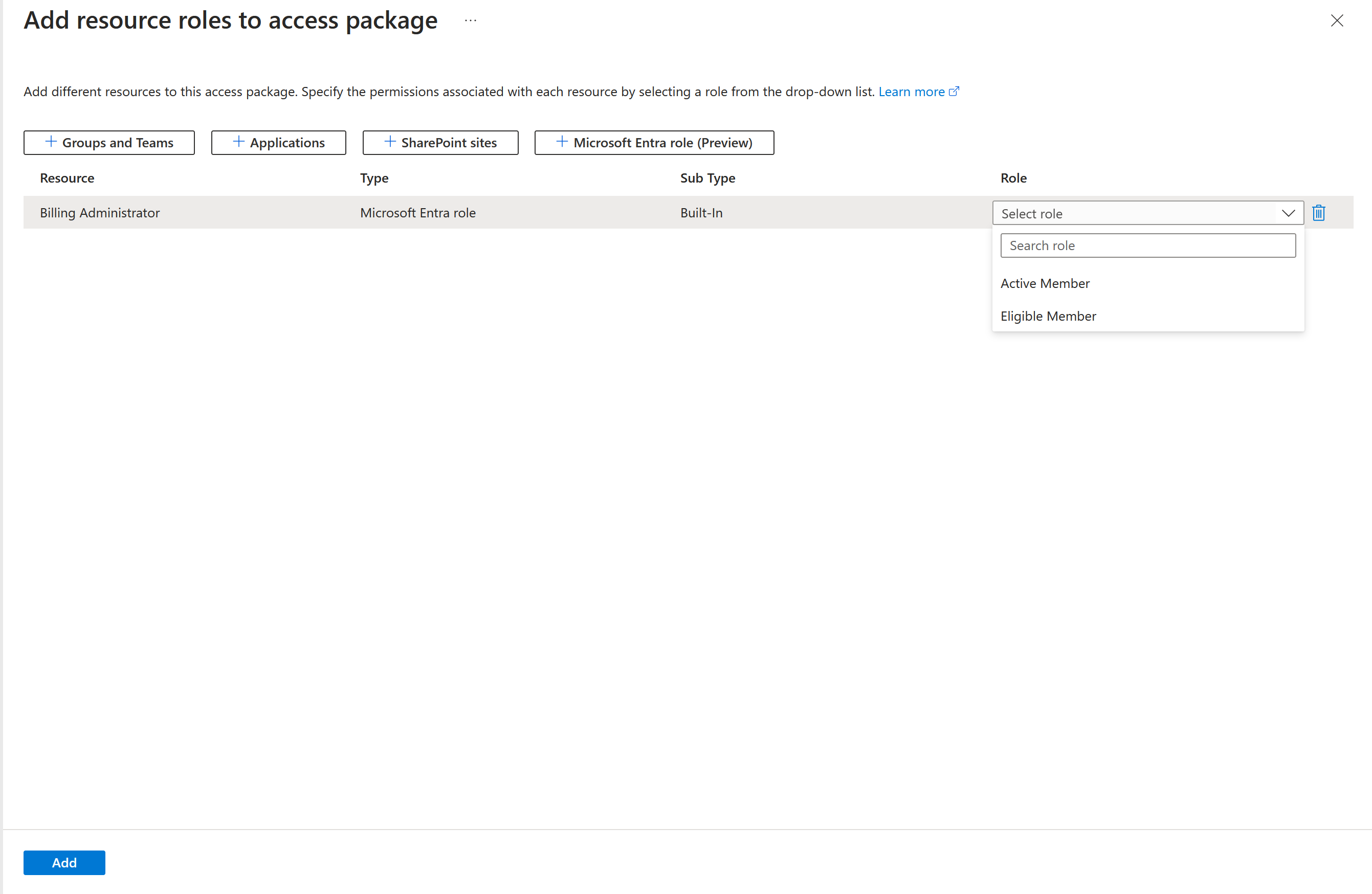

Pakete erişmek için kaynak rolleri ekle sayfasında Microsoft Entra rolleri (Önizleme) öğesini seçerek Microsoft Entra rollerini seçin bölmesini açın.

Erişim paketine eklemek istediğiniz Microsoft Entra rollerini seçin.

Rol listesinde Uygun Üye veya Etkin Üye'yi seçin.

Ekle'yi seçin.

Not

Uygun'u seçerseniz, kullanıcılar bu rol için uygun hale gelir ve Microsoft Entra yönetim merkezindeki Privileged Identity Management'ı kullanarak atamalarını etkinleştirebilir. Etkin'i seçerseniz, kullanıcılar erişim paketine erişimleri devam ettiği sürece etkin bir rol atamasına sahip olur. Ayrıcalıklı etiketlenen Entra rolleri için yalnızca Eligible'ı seçebilirsiniz. Ayrıcalıklı rollerin listesini burada bulabilirsiniz: Microsoft Entra yerleşik rolleri.

Program aracılığıyla bir Microsoft Entra rolü eklemek için aşağıdaki kodu kullanırsınız:

"role": {

"originId": "Eligible",

"displayName": "Eligible Member",

"originSystem": "DirectoryRole",

"resource": {

"id": "ea036095-57a6-4c90-a640-013edf151eb1"

}

},

"scope": {

"description": "Root Scope",

"displayName": "Root",

"isRootScope": true,

"originSystem": "DirectoryRole",

"originId": "c4e39bd9-1100-46d3-8c65-fb160da0071f"

}

}

Microsoft Graph kullanarak Microsoft Entra rollerini bir erişim paketine kaynak olarak ekleyebilirsiniz. Yetkilendirilmiş EntitlementManagement.ReadWrite.All permission olan bir uygulamayla veya EntitlementManagement.ReadWrite.All uygulama iznine sahip bir uygulamayla uygun bir roldeki bir kullanıcı, Microsoft Entra rollerini içeren bir erişim paketi oluşturabilir ve kullanıcıları bu erişim paketine atamak için API'yi çağırabilir.

Microsoft Entra rollerini, Kimlik İdaresi modülü sürüm 1.16.0 veya sonraki bir sürümdeki Microsoft Graph PowerShell cmdlet'leri ile PowerShell'deki erişim paketlerine kaynak olarak da ekleyebilirsiniz.

Aşağıdaki komut dosyası, erişim paketine kaynak olarak bir Microsoft Entra rolü eklemeyi gösterir.

İlk olarak, katalog kimliğini ve bu katalogdaki kaynağın kimliğini ve erişim paketine eklemek istediğiniz kapsamlarını ve rollerini alın. Aşağıdaki örneğe benzer bir betik kullanın. Bu, katalogda bir Microsoft Entra rol kaynağı olduğunu varsayar.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$catalog = Get-MgEntitlementManagementCatalog -Filter "displayName eq 'Entra Admins'" -All

if ($catalog -eq $null) { throw "catalog not found" }

$rsc = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter "originSystem eq 'DirectoryRole'" -ExpandProperty scopes

if ($rsc -eq $null) { throw "resource not found" }

$filt = "(id eq '" + $rsc.Id + "')"

$rrs = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter $filt -ExpandProperty roles,scopes

Ardından, bu kaynaktan erişim paketine Microsoft Entra rolünü atayın. Örneğin, daha önce döndürülen kaynağın ilk kaynak rolünü bir erişim paketinin kaynak rolü olarak eklemek isterseniz, aşağıdakine benzer bir betik kullanırsınız.

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$rparams = @{

role = @{

id = $rrs.Roles[0].Id

displayName = $rrs.Roles[0].DisplayName

description = $rrs.Roles[0].Description

originSystem = $rrs.Roles[0].OriginSystem

originId = $rrs.Roles[0].OriginId

resource = @{

id = $rrs.Id

originId = $rrs.OriginId

originSystem = $rrs.OriginSystem

}

}

scope = @{

id = $rsc.Scopes[0].Id

originId = $rsc.Scopes[0].OriginId

originSystem = $rsc.Scopes[0].OriginSystem

}

}

New-MgEntitlementManagementAccessPackageResourceRoleScope -AccessPackageId $apid -BodyParameter $rparams