Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Microsoft Entra Id, raporları ve güvenlik sinyallerini belirli bir süre boyunca depolar. Risk bilgileri söz konusu olduğunda, bu süre yeterince uzun olmayabilir.

| Rapor / Sinyal | Microsoft Entra Kimliği Ücretsiz | Microsoft Entra ID P1 | Microsoft Entra ID P2 |

|---|---|---|---|

| Denetim günlükleri | 7 gün | 30 gün | 30 gün |

| Oturum açma | 7 gün | 30 gün | 30 gün |

| Microsoft Entra çok faktörlü kimlik doğrulaması kullanımı | 30 gün | 30 gün | 30 gün |

| Riskli oturum açma işlemleri | 7 gün | 30 gün | 30 gün |

Bu makalede, uzun vadeli depolama ve analiz için risk verilerini Microsoft Entra Kimlik Koruması dışarı aktarmaya yönelik kullanılabilir yöntemler açıklanmaktadır.

Önkoşullar

Depolama ve analiz için risk verilerini dışarı aktarmak için şunları yapmanız gerekir:

- Log Analytics çalışma alanı, Azure olay hub'ı veya Azure depolama hesabı oluşturmak için bir Azure aboneliği. Azure aboneliğiniz yoksa ücretsiz denemeye kaydolabilirsiniz.

- Genel tanılama ayarları oluşturmak için Microsoft Entra kiracısına Güvenlik Yöneticisi erişimi.

Tanılama ayarları

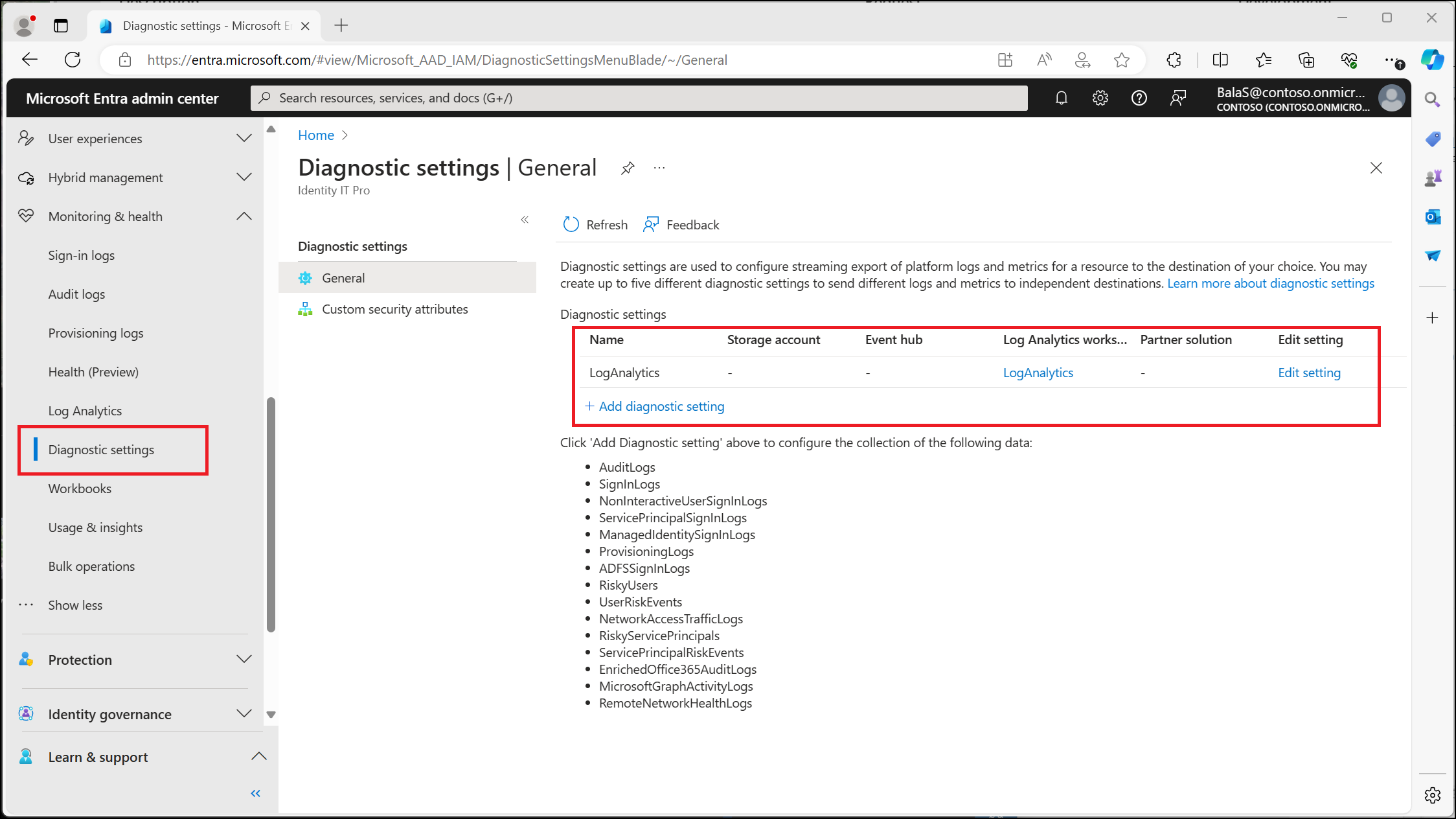

Kuruluşlar, Verileri dışarı aktarmak için Microsoft Entra ID'de tanılama ayarlarını yapılandırarak RiskyUsers, UserRiskEvents, RiskyServicePrincipals ve ServicePrincipalRiskEvents verilerini depolamayı veya dışarı aktarmayı seçebilir. Verileri Log Analytics çalışma alanıyla tümleştirebilir, verileri depolama hesabına arşivleyebilir, bir olay hub'ına veri akışı yapabilir veya iş ortağı çözümüne veri gönderebilirsiniz.

Tanılama ayarlarını yapılandırabilmeniz için günlükleri dışarı aktarmak için seçtiğiniz uç noktanın ayarlanması gerekir. Günlük depolama ve analiz için kullanılabilen yöntemlerin hızlı bir özeti için bkz . Microsoft Entra Id'de etkinlik günlüklerine erişme.

Microsoft Entra yönetim merkezinde en az Bir Güvenlik Yöneticisi olarak oturum açın.

Entra ID>İzleme ve sistem durumu>Tanılama ayarları'na göz atın.

+ Tanılama ayarı ekle’yi seçin.

Bir Tanılama ayarı adı girin, akışla aktarmak istediğiniz günlük kategorilerini seçin, önceden yapılandırılmış bir hedef seçin ve Kaydet'i seçin.

Verilerin seçtiğiniz hedefte görünmeye başlaması için yaklaşık 15 dakika beklemeniz gerekebilir. Daha fazla bilgi için Microsoft Entra tanılama ayarlarının nasıl yapılandırılacağı bölümüne bakın.

Log Analitiği

Risk verilerini Log Analytics ile tümleştirmek güçlü veri analizi ve görselleştirme özellikleri sağlar. Log Analytics'i kullanarak risk verilerini analiz etmeye yönelik üst düzey süreç aşağıdaki gibidir:

- Log Analytics çalışma alanı oluşturun.

- Verileri dışarı aktarmak için Microsoft Entra tanılama ayarlarını yapılandırın.

- Log Analytics'te verileri sorgulama.

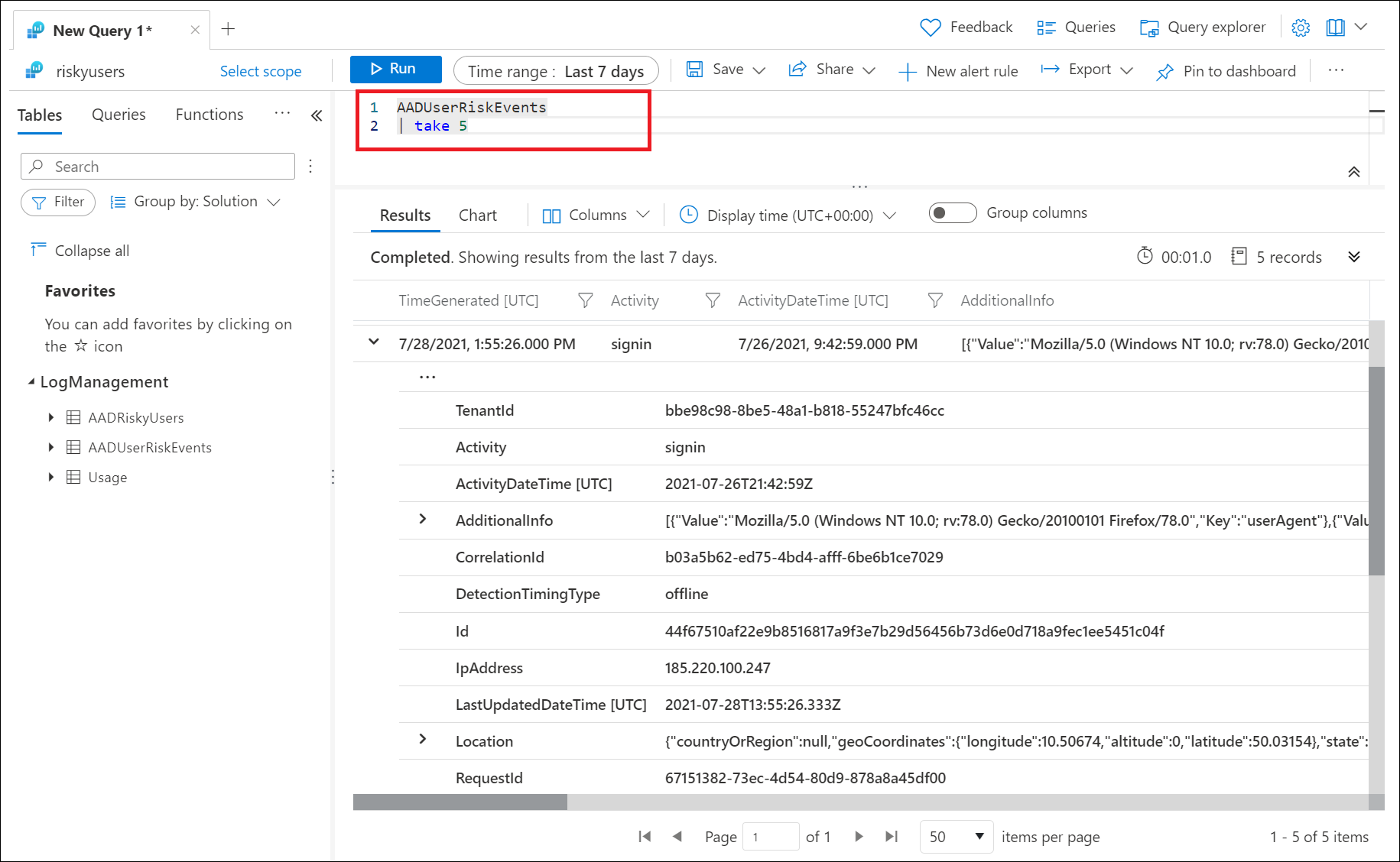

Verileri dışarı aktarıp sorgulamadan önce bir Log Analytics çalışma alanı yapılandırmanız gerekir. Log Analytics çalışma alanını yapılandırdıktan ve tanılama ayarlarıyla verileri dışarı aktardıktan sonra Microsoft Entra yönetim merkezi>Entra ID>İzleme ve sistem durumu>Log Analytics'e gidin. Ardından Log Analytics ile yerleşik veya özel Kusto sorgularını kullanarak verileri sorgulayabilirsiniz.

Aşağıdaki tablolar en çok Microsoft Entra Kimlik Koruması yöneticileri ilgi çekicidir:

- RiskyUsers - Riskli kullanıcılar raporu gibi veriler sağlar.

- UserRiskEvents - Risk algılamaları raporu gibi veriler sağlar.

- RiskyServicePrincipals - Riskli iş yükü kimlikleri raporu gibi veriler sağlar.

- ServicePrincipalRiskEvents - İş yükü kimlik algılamaları raporu gibi veriler sağlar.

Not

Log Analytics yalnızca akışla aktarıldığında verilere görünürlük sağlar. Microsoft Entra Id'den olay göndermeyi etkinleştirmeden önceki olaylar görünmez.

Örnek sorgular

Önceki görüntüde, tetiklenen en son beş risk algılamasını göstermek için aşağıdaki sorgu çalıştırıldı.

AADUserRiskEvents

| take 5

Diğer bir seçenek de tüm riskli kullanıcıları görmek için AADRiskyUsers tablosunu sorgulamaktır.

AADRiskyUsers

Güne göre yüksek riskli kullanıcıların sayısını görüntüleyin:

AADUserRiskEvents

| where TimeGenerated > ago(30d)

| where RiskLevel has "high"

| summarize count() by bin (TimeGenerated, 1d)

Yüksek riskli ve düzeltilmemiş veya kapatılmamış algılamalar için kullanıcı aracısı dizesi gibi yararlı araştırma ayrıntılarını görüntüleyin:

AADUserRiskEvents

| where RiskLevel has "high"

| where RiskState has "atRisk"

| mv-expand ParsedFields = parse_json(AdditionalInfo)

| where ParsedFields has "userAgent"

| extend UserAgent = ParsedFields.Value

| project TimeGenerated, UserDisplayName, Activity, RiskLevel, RiskState, RiskEventType, UserAgent,RequestId

Risk tabanlı erişim ilkelerinin etki analizi çalışma kitabında AADUserRiskEvents ve AADRisky Kullanıcıları günlüklerine göre daha fazla sorguya ve görsel içgörüye erişin.

Depolama hesabı

Günlükleri bir Azure depolama hesabına yönlendirerek, verileri varsayılan saklama süresinden daha uzun süre tutabilirsiniz.

Azure Event Hubs

Azure Event Hubs, Microsoft Entra Kimlik Koruması gibi kaynaklardan gelen verilere bakabilir ve gerçek zamanlı analiz ile bağıntı sağlayabilir.

Microsoft Sentinel

Kuruluşlar, güvenlik bilgileri ve olay yönetimi (SIEM) ve güvenlik düzenleme, otomasyon ve yanıt (SOAR) için Microsoft Entra verilerini Microsoft Sentinel'e bağlamayı seçebilir.

- Log Analytics çalışma alanı oluşturun.

- Verileri dışarı aktarmak için Microsoft Entra tanılama ayarlarını yapılandırın.

- Veri kaynaklarını Microsoft Sentinel'e bağlayın.