Microsoft Entra Id'de uygulama özellikleri için en iyi güvenlik uygulamaları

Güvenlik, bir uygulamayı Microsoft Entra ID'ye kaydederken önemli bir kavramdır ve kuruluştaki iş kullanımının kritik bir parçasıdır. Bir uygulamanın yanlış yapılandırılması kapalı kalma süresine veya tehlikeye neden olabilir. Bir uygulamaya eklenen izinlere bağlı olarak, kuruluş genelinde etkileri olabilir.

Güvenli uygulamalar kuruluş için temel öneme sahip olduğundan, güvenlik sorunları nedeniyle kapalı kalma süreleri işletmeyi veya işletmenin bağlı olduğu kritik bir hizmeti etkileyebilir. Bu nedenle, uygulamaların her zaman sağlıklı ve güvenli bir durumda kalmasını sağlamak için zaman ve kaynak ayırmak önemlidir. Kod için Güvenlik Tehdit Modeli değerlendirmesi gibi uygulamaların düzenli güvenlik ve sistem durumu değerlendirmesini gerçekleştirin. Kuruluşlar için güvenlik hakkında daha geniş bir bakış açısı için bkz . güvenlik geliştirme yaşam döngüsü (SDL).

Bu makalede, aşağıdaki uygulama özellikleri için en iyi güvenlik yöntemleri açıklanmaktadır:

- Yeniden yönlendirme URI'si

- Erişim belirteçleri (örtük akışlar için kullanılır)

- Sertifikalar ve gizli anahtarlar

- Başvuru kodu URI

- Uygulama sahipliği

Yeniden yönlendirme URI'si

Uygulamanızın Yeniden Yönlendirme URI'lerini güncel tutmak önemlidir. Azure portalında uygulama için kimlik doğrulaması altında, uygulama için bir platform seçilmelidir ve ardından Yeniden Yönlendirme URI'si özelliği tanımlanabilir.

Yeniden yönlendirme URI'leri için aşağıdaki yönergeleri göz önünde bulundurun:

- Tüm URI'lerin sahipliğini koruyun. Yeniden yönlendirme URI'lerinden birinin sahipliğini yitirmek, uygulamanın güvenliğinin aşılmasına neden olabilir.

- Tüm DNS kayıtlarının düzenli aralıklarla güncelleştirildiğinden ve değişiklikler için izlendiğinden emin olun.

- Joker karakter yanıt URL'lerini veya http veya URN gibi güvenli olmayan URI düzenlerini kullanmayın.

- Listeyi küçük tutun. Gereksiz URI'leri kırparak. Mümkünse HTTP'den Https'ye URL'leri güncelleştirin.

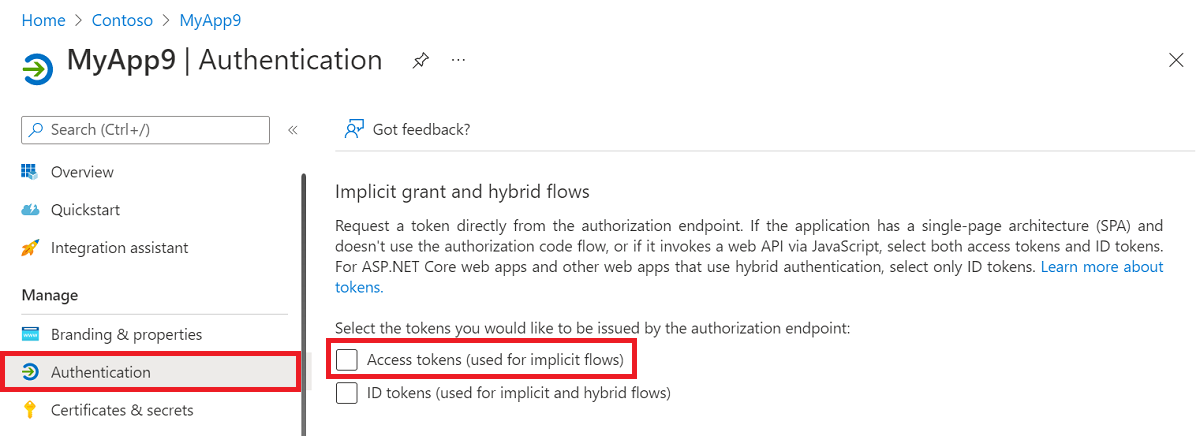

Erişim belirteçleri (örtük akışlar için kullanılır)

Örtük akış gerektiren senaryolar artık örtük akış kötüye kullanımıyla ilişkili risk riskini azaltmak için Kimlik Doğrulama kod akışını kullanabilir. Azure portalında uygulama için kimlik doğrulaması altında, uygulama için bir platform seçilmelidir ve ardından Access belirteçleri (örtük akışlar için kullanılır) özelliği ayarlanabilir.

Örtük akışla ilgili aşağıdaki yönergeleri göz önünde bulundurun:

- Örtük akışın gerekli olup olmadığını anlayın. Açıkça gerekmedikçe örtük akış kullanmayın.

- Uygulama örtük akış kullanarak erişim belirteçleri alacak şekilde yapılandırılmışsa, ancak bunları etkin olarak kullanmıyorsa, yanlış kullanımdan korunmak için ayarı kapatın.

- Geçerli örtük akış senaryoları için ayrı uygulamalar kullanın.

Sertifikalar ve gizli anahtarlar

Kimlik bilgileri olarak da bilinen sertifikalar ve gizli diziler, gizli istemci olarak kullanıldığında uygulamanın önemli bir parçasıdır. Azure portalında uygulamanın sertifikaları ve gizli dizileri altında sertifikalar ve gizli diziler eklenebilir veya kaldırılabilir.

Sertifikalar ve gizli dizilerle ilgili aşağıdaki yönergeleri göz önünde bulundurun:

- Mümkün olduğunda her zaman sertifika kimlik bilgilerini kullanın ve gizli dizi olarak da bilinen parola kimlik bilgilerini kullanmayın. Parola gizli dizilerini kimlik bilgisi olarak kullanmak uygun olsa da, mümkün olduğunda x509 sertifikalarını bir uygulama için belirteç almak için tek kimlik bilgisi türü olarak kullanın.

- Kullanım ömürlerini sınırlayarak veya kullanımlarını tamamen engelleyerek gizli dizi kullanımını idare etmek için uygulama kimlik doğrulama yöntemi ilkelerini yapılandırın.

- Bir uygulamanın kimlik bilgilerini yönetmek için Key Vault'un yönetilen kimliklerle birlikte kullanılması.

- Bir uygulama yalnızca Genel İstemci Uygulaması olarak kullanılıyorsa (kullanıcıların genel uç nokta kullanarak oturum açmasına izin veriyorsa), uygulama nesnesinde kimlik bilgisi belirtilmediğinden emin olun.

- Kullanım tazeliği ve süre sonu için uygulamalarda kullanılan kimlik bilgilerini gözden geçirin. Bir uygulamadaki kullanılmayan kimlik bilgileri güvenlik ihlaline neden olabilir. Geçiş kimlik bilgileri sık sık kullanılır ve uygulamalar arasında kimlik bilgileri paylaşılamaz. Bir uygulamada çok fazla kimlik bilgisi yok.

- Her türlü kimlik bilgilerinin kod depolarına işlenmesini önlemek için üretim işlem hatlarınızı izleyin.

- Kimlik Bilgisi Tarayıcısı , kaynak kodundaki kimlik bilgilerini (ve diğer hassas içerikleri) algılamak ve çıktı oluşturmak için kullanılabilen statik bir analiz aracıdır.

Başvuru kodu URI

Uygulamanın Uygulama Kimliği URI özelliği, web API'sini tanımlamak için kullanılan genel benzersiz URI'yi belirtir. Kapsamların ve erişim belirteçlerinin ön ekidir, aynı zamanda hedef kitle talebi değeridir ve doğrulanmış müşteriye ait bir etki alanı kullanmalıdır. Çok kiracılı uygulamalar için değerin de genel olarak benzersiz olması gerekir. Ayrıca tanımlayıcı URI'si olarak da adlandırılır. Azure portalında uygulama için bir API'yi kullanıma sunma bölümünde Uygulama Kimliği URI özelliği tanımlanabilir.

Uygulama Kimliği URI'sini tanımlamayla ilgili aşağıdaki yönergeleri göz önünde bulundurun:

- API veya https URI düzenleri önerilir. Kuruluşunuzda URI çakışmalarını önlemek için özelliğini desteklenen biçimlerde ayarlayın. Joker karakter kullanmayın.

- İş Kolu (LoB) uygulamalarında doğrulanmış bir etki alanı kullanın.

- Güvenliğin korunmasına yardımcı olmak için kuruluşunuzdaki URI'lerin envanterini tutun.

- WebApi'yi kuruluşta kullanıma açmak için Uygulama Kimliği URI'sini kullanın. Uygulamayı tanımlamak için Uygulama Kimliği URI'sini kullanmayın ve bunun yerine Uygulama (istemci) Kimliği özelliğini kullanın.

Aşağıdaki API ve HTTP şeması tabanlı uygulama kimliği URI biçimleri desteklenir. Yer tutucu değerlerini, tablodan sonraki listede açıklandığı gibi değiştirin.

| Desteklenen uygulama kimliği URI biçimleri |

Örnek uygulama kimliği URI'leri |

|---|---|

| <api:// appId> | api://00001111-aaaa-2222-bbbb-3333cccc4444 |

| <api:// tenantId>/<appId> | api://aaaabbbb-0000-cccc-1111-dddd2222eeee/00001111-aaaa-2222-bbbb-3333cccc4444 |

| <api:// tenantId>/<dize> | api://aaaabbbb-0000-cccc-1111-dddd2222eeee/api |

| <api:// string>/<appId> | api://productapi/00001111-aaaa-2222-bbbb-3333cccc4444 |

| <https:// tenantInitialDomain.onmicrosoft.com/>< string> | https://contoso.onmicrosoft.com/productsapi |

| <https:// VerifiedCustomDomain>/<string> | https://contoso.com/productsapi |

| <https:// string>.<verifiedCustomDomain> | https://product.contoso.com |

| <https:// string>.<verifiedCustomDomain>/<string> | https://product.contoso.com/productsapi |

- <appId> - Uygulama nesnesinin uygulama tanımlayıcısı (appId) özelliği.

- <string> - Konağın veya api yolu kesiminin dize değeri.

- <tenantId> - Azure'da kiracıyı temsil etmek için Azure tarafından oluşturulan BIR GUID.

- <tenantInitialDomain> - <tenantInitialDomain.onmicrosoft.com>; burada< tenantInitialDomain>, kiracı oluşturma sırasında kiracı oluşturucusunun belirttiği ilk etki alanı adıdır.

- <verifiedCustomDomain> - Microsoft Entra kiracınız için yapılandırılmış doğrulanmış bir özel etki alanı .

Not

api:// düzenini kullanırsanız, "api://" öğesinin hemen arkasına bir dize değeri eklersiniz. Örneğin, api://< string>. Bu dize değeri bir GUID veya rastgele bir dize olabilir. BIR GUID değeri eklerseniz, bu değerin uygulama kimliğiyle veya kiracı kimliğiyle eşleşmesi gerekir. Uygulama kimliği URI değeri kiracınız için benzersiz olmalıdır. Uygulama kimliği URI'si olarak api://< tenantId> eklerseniz, başka hiç kimse bu URI'yi başka bir uygulamada kullanamaz. Bunun yerine api://< appId> veya HTTP düzeninin kullanılması önerilir.

Önemli

Uygulama kimliği URI değeri eğik çizgi "/" karakteriyle bitmemelidir.

Uygulama sahipliği yapılandırması

Sahipler, kayıtlı bir uygulamanın tüm yönlerini yönetebilir. Kuruluştaki tüm uygulamaların sahipliğini düzenli olarak gözden geçirmek önemlidir. Daha fazla bilgi için bkz . Microsoft Entra erişim gözden geçirmeleri. Azure portalında uygulamanın sahipleri altında, uygulamanın sahipleri yönetilebilir.

Uygulama sahiplerini belirtmeyle ilgili aşağıdaki yönergeleri göz önünde bulundurun:

- Uygulama sahipliği, kuruluş içindeki en az sayıda kişi tarafından tutulmalıdır.

- Bir yöneticinin, sahiplerin kuruluşun bir parçası olduğundan ve yine de bir uygulamaya sahip olduğundan emin olmak için sahipler listesini birkaç ayda bir gözden geçirmesi gerekir.

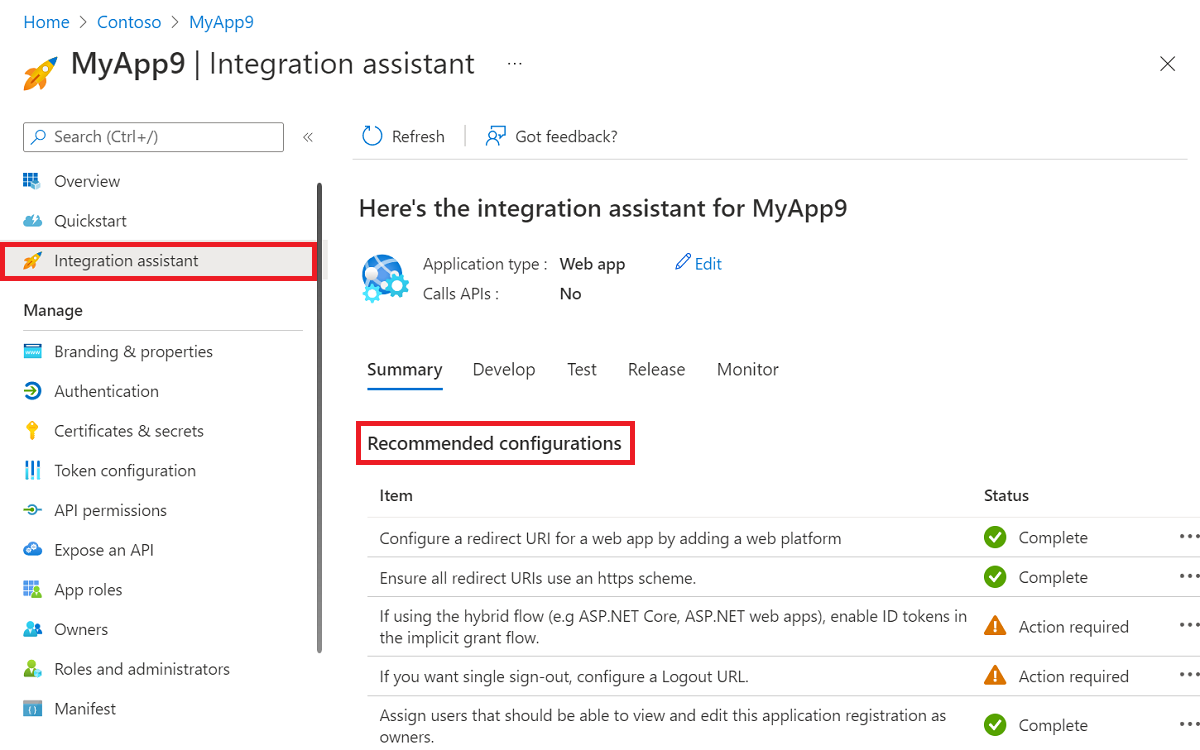

Tümleştirme yardımcısı

Azure portalındaki Tümleştirme yardımcısı, bir uygulamanın yüksek kaliteli bir çıtayı karşıladığından emin olmak ve güvenli tümleştirme sağlamak için kullanılabilir. Tümleştirme yardımcısı, Microsoft kimlik platformu tümleştirme sırasında yaygın gözetimlerden kaçınmaya yardımcı olan en iyi yöntemleri ve önerileri vurgular.

Sonraki adımlar

- Kimlik Doğrulama kodu akışı hakkında daha fazla bilgi için OAuth 2.0 yetkilendirme kodu akışına bakın.