Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Aşağıdaki belgelerde, Active Directory Basit Dizin Hizmetleri (AD LDS) yüklemesinin nasıl hazırlayabileceğinizi gösteren öğretici bilgileri sağlanmaktadır. Bu, sorun giderme için örnek bir LDAP dizini olarak veya kullanıcıları Microsoft Entra Id'den LDAP dizinine sağlamayı göstermek için kullanılabilir.

LDAP dizinini hazırlama

Henüz bir dizin sunucunuz yoksa, test AD LDS ortamı oluşturmaya yardımcı olmak için aşağıdaki bilgiler sağlanır. Bu kurulumda PowerShell ve yanıt dosyası içeren ADAMInstall.exe kullanılır. Bu belge AD LDS ile ilgili ayrıntılı bilgileri kapsamaz. Daha fazla bilgi için bkz . Active Directory Basit Dizin Hizmetleri.

Eğer zaten AD LDS veya başka bir dizin sunucunuz varsa, bu içeriği atlayabilir ve Öğretici: ECMA Bağlayıcısı Konağı genel LDAP bağlayıcısı ECMA bağlayıcısını kurmak ve yapılandırmak için devam edebilirsiniz.

SSL sertifikası, test dizini oluşturun ve AD LDS'yi yükleyin.

Ek A'dan PowerShell betiğini kullanın. Betik aşağıdaki eylemleri gerçekleştirir:

- LDAP bağlayıcısının kullandığı otomatik olarak imzalanan bir sertifika oluşturur.

- Özellik yükleme günlüğü için bir dizin oluşturur.

- Kişisel depodaki sertifikayı dizine aktarır.

- Sertifikayı yerel makinenin güvenilir köküne aktarır.

- Sanal makinemize AD LDS rolünü yükler.

LDAP bağlayıcısını test etmek için kullandığınız Windows Server sanal makinesinde, betiği bilgisayar adınızla eşleşecek şekilde düzenleyin ve ardından windows PowerShell'i yönetim ayrıcalıklarıyla kullanarak betiği çalıştırın.

AD LDS örneği oluşturun

Rol yüklendikten sonra AD LDS örneği oluşturmanız gerekir. Örnek oluşturmak için aşağıdaki yanıt dosyasını kullanabilirsiniz. Bu dosya, kullanıcı arabirimini kullanmadan örneği sessizce yükler.

içindeki Ek B'nin içeriğini not defterine kopyalayın ve "C:\Windows\ADAM" içinde answer.txt olarak kaydedin.

Şimdi yönetici ayrıcalıklarıyla bir cmd istemi açın ve aşağıdaki yürütülebilir dosyayı çalıştırın:

C:\Windows\ADAM> ADAMInstall.exe /answer:answer.txt

AD LDS için kapsayıcılar ve hizmet hesabı oluşturma

Ek C'den PowerShell betiğini kullanma. Betik aşağıdaki eylemleri gerçekleştirir:

- LDAP bağlayıcısı ile kullanılan hizmet hesabı için bir kapsayıcı oluşturur.

- Bulut kullanıcıları için kullanıcıların tanımlandığı bir kapsayıcı oluşturur.

- AD LDS'de hizmet hesabını oluşturur.

- Hizmet hesabını etkinleştirir.

- Hizmet hesabını AD LDS Yöneticileri rolüne ekler.

Windows Server sanal makinesinde, LDAP bağlayıcısını test etmek için kullanmış olduğunuz Windows PowerShell'i yönetici ayrıcalıklarıyla çalıştırarak komut dosyasını çalıştırın.

AĞ HİZMETİ'ne SSL sertifikası için okuma izinleri verin.

SSL'nin çalışmasını sağlamak için AĞ HİzMETİ'ne yeni oluşturulan sertifikamız için okuma izinleri vermeniz gerekir. İzinleri vermek için aşağıdaki adımları kullanın.

- C:\Program Data\Microsoft\Crypto\Keys konumuna gidin.

- Burada bulunan sistem dosyasını sağ seçin. Bu bir rehber olacak. Bu kapsayıcı sertifikamızı barındırıyor.

- Özellikler'i seçin.

- Üst kısımda Güvenlik sekmesini seçin.

- Düzenle'yi seçin.

- Ekle'ı seçin.

- Kutuya Ağ Hizmeti yazın ve Adları Denetle'yi seçin.

- Listeden AĞ HİZMETİ seçeneğini seçin ve Tamam'ı tıklayın.

- Tamamseçin.

- Ağ hizmeti hesabının okuma ve okuma & yürütme izinlerine sahip olduğundan emin olun ve Uygula ve Tamam'ı seçin.

AD LDS ile SSL bağlantısını doğrulama

Sertifikayı yapılandırdığımıza ve ağ hizmeti hesabı izinlerine sahip olduğumuza göre, çalıştığını doğrulamak için bağlantıyı test edin.

- Sunucu Yöneticisi'yi açın ve AD LDS'yi seçin.

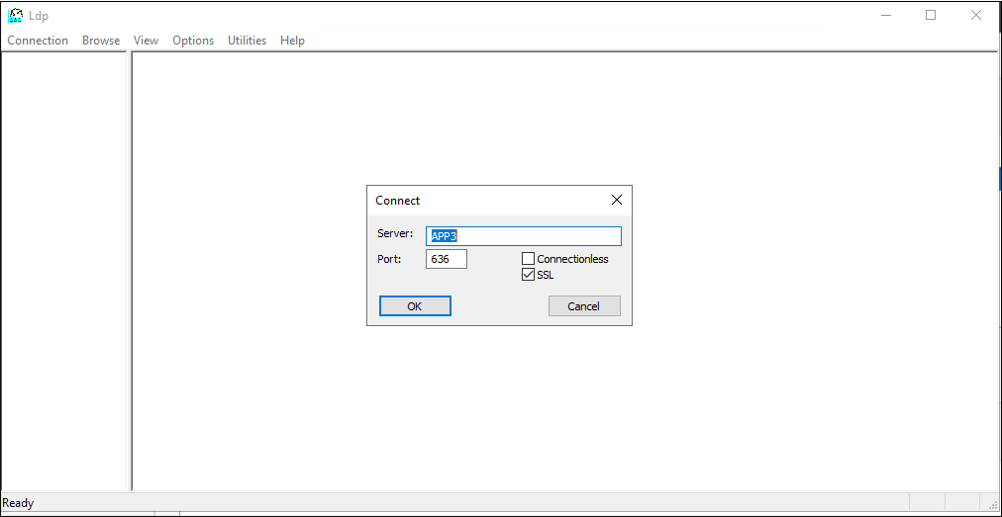

- AD LDS örneğinizi sağ seçin ve açılır menüden ldp.exe seçin.

- ldp.exe üst kısmında Bağlantı ve Bağlan'ı seçin.

- Aşağıdaki bilgileri girin ve

Tamam'ı seçin. - Üstte, Bağlantı altında Bağla'yı seçin.

- Varsayılanları bırakın ve Tamam'ıseçin.

- Şimdi örneğe başarıyla bağlanmalısınız.

Yerel parola ilkesini devre dışı bırakma

ŞU anda LDAP bağlayıcısı kullanıcılara boş bir parola sağlar. Bu sağlama, sunucumuzdaki yerel parola ilkesini karşılamadığından test amacıyla devre dışı bırakacağız. Parola karmaşıklığını devre dışı bırakmak için etki alanına katılmamış bir sunucuda aşağıdaki adımları kullanın.

Önemli

Devam eden parola eşitlemesi şirket içi LDAP sağlama özelliği olmadığından, Microsoft AD LDS'nin özellikle AD DS ile birlikte kullanıldığında veya AD LDS örneğindeki mevcut kullanıcıları güncelleştirirken federasyon uygulamalarıyla kullanılmasını önerir.

- Sunucuda, Başlat

, Çalıştır seçeneklerini seçin ve ardından gpedit.msc yazın. - Yerel Grup İlkesi düzenleyicisinde, Bilgisayar Yapılandırması > Windows Ayarları Güvenlik Ayarları >> Hesap İlkeleri > Parola İlkesi'ne gidin

- Sağ tarafta

Parola karmaşıklık gereksinimlerini karşılamalı üzerine iki kere tıklayın veDevre Dışı seçeneğini belirleyin.

- Uygula ve Tamam seçin

- Yerel Grup İlkesi düzenleyicisini kapatma

Ardından, Microsoft Entra ID'deki kullanıcıları bir LDAP dizinine sağlama kılavuzunda devam ederek, sağlama aracısını indirip yapılandırın.

Ek A - AD LDS PowerShell betiğini yükleme

Active Directory Lightweight Directory Services yüklemesini otomatikleştirmek için aşağıdaki PowerShell betiği kullanılabilir. Betiği ortamınızla eşleşecek şekilde düzenlemeniz gerekir; özellikle APP3'yi bilgisayarınızın ana bilgisayar adıyla değiştirin.

# Filename: 1_SetupADLDS.ps1

# Description: Creates a certificate that will be used for SSL and installs Active Directory Lighetweight Directory Services.

#

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

#Declare variables

$DNSName = 'APP3'

$CertLocation = 'cert:\LocalMachine\MY'

$logpath = "c:\"

$dirname = "test"

$dirtype = "directory"

$featureLogPath = "c:\test\featurelog.txt"

#Create a new self-signed certificate

New-SelfSignedCertificate -DnsName $DNSName -CertStoreLocation $CertLocation

#Create directory

New-Item -Path $logpath -Name $dirname -ItemType $dirtype

#Export the certificate from the local machine personal store

Get-ChildItem -Path cert:\LocalMachine\my | Export-Certificate -FilePath c:\test\allcerts.sst -Type SST

#Import the certificate in to the trusted root

Import-Certificate -FilePath "C:\test\allcerts.sst" -CertStoreLocation cert:\LocalMachine\Root

#Install AD LDS

start-job -Name addFeature -ScriptBlock {

Add-WindowsFeature -Name "ADLDS" -IncludeAllSubFeature -IncludeManagementTools

}

Wait-Job -Name addFeature

Get-WindowsFeature | Where installed >>$featureLogPath

Ek B - Yanıt dosyası

Bu dosya, AD LDS örneğini otomatikleştirmek ve oluşturmak için kullanılır. Bu dosyayı ortamınızla eşleşecek şekilde düzenleyeceksiniz; özellikle APP3'yi sunucunuzun ana bilgisayar adıyla değiştirin.

Önemli

Bu betik, AD LDS hizmet hesabı için yerel yöneticiyi kullanır. Yükleme sırasında parola girmeniz istenir.

AD LDS'yi üye veya tek başına sunucu yerine bir etki alanı denetleyicisine yüklüyorsanız, LocalLDAPPortToListenOn ve LocalSSLPortToListonOn değerlerini SSL üzerinden LDAP ve LDAP için bilinen bağlantı noktalarından başka bir şeyle değiştirmeniz gerekir. Örneğin, LocalLDAPPortToListenOn=51300 ve LocalSSLPortToListenOn=51301.

[ADAMInstall]

InstallType=Unique

InstanceName=AD-APP-LDAP

LocalLDAPPortToListenOn=389

LocalSSLPortToListenOn=636

NewApplicationPartitionToCreate=CN=App,DC=contoso,DC=lab

DataFilesPath=C:\Program Files\Microsoft ADAM\AD-APP-LDAP\data

LogFilesPath=C:\Program Files\Microsoft ADAM\AD-APP-LDAP\data

ServiceAccount=APP3\Administrator

ServicePassword=\*

AddPermissionsToServiceAccount=Yes

Administrator=APP3\Administrator

ImportLDIFFiles="MS-User.LDF"

SourceUserName=APP3\Administrator

SourcePassword=Pa$$Word1

Ek C - AD LDS PowerShell betiğini doldurma

AD LDS'yi kapsayıcılar ve hizmet hesabıyla doldurmak için PowerShell betiği.

# Filename: 2_PopulateADLDS.ps1

# Description: Populates our AD LDS environment with 2 containers and a service account

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

# Create service accounts container

New-ADObject -Name "ServiceAccounts" -Type "container" -Path "CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Creating ServiceAccounts container"

# Create cloud users container

New-ADObject -Name "CloudUsers" -Type "container" -Path "CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Creating CloudUsers container"

# Create a new service account

New-ADUser -name "svcAccountLDAP" -accountpassword (ConvertTo-SecureString -AsPlainText 'Pa$$1Word' -Force) -Displayname "LDAP Service Account" -server 'APP3:389' -path "CN=ServiceAccounts,CN=App,DC=contoso,DC=lab"

Write-Output "Creating service account"

# Enable the new service account

Enable-ADAccount -Identity "CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Enabling service account"

# Add the service account to the Administrators role

Get-ADGroup -Server "APP3:389" -SearchBase "CN=Administrators,CN=Roles,CN=App,DC=contoso,DC=lab" -Filter "name -like 'Administrators'" | Add-ADGroupMember -Members "CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab"

Write-Output "Adding service account to Administrators role"