Microsoft Entra Id'de kapsamı dışına çıkan kullanıcı hesaplarını silmeyi atlayın

Varsayılan olarak, Microsoft Entra sağlama altyapısı kapsam dışında olan kullanıcıları geçici olarak siler veya devre dışı bırakır. Ancak, Workday'in AD Kullanıcı Gelen Sağlama gibi bazı senaryolarda bu davranış beklenen davranış olmayabilir ve bu varsayılan davranışı geçersiz kılmak isteyebilirsiniz.

Bu makalede, kapsam dışında olan hesapların işlenmesini denetleen SkipOutOfScopeDeletions bayrağını ayarlamak için Microsoft Graph API'sinin ve Microsoft Graph API gezgininin nasıl kullanılacağı açıklanmaktadır.

- SkipOutOfScopeDeletions 0 (false) olarak ayarlanırsa, kapsam dışına çıkan hesaplar hedefte devre dışı bırakılır.

- SkipOutOfScopeDeletions 1 (true) olarak ayarlanırsa, kapsam dışına çıkan hesaplar hedefte devre dışı bırakılmaz. Bu bayrak Sağlama Uygulaması düzeyinde ayarlanır ve Graph API'sini kullanarak yapılandırılabilir.

Bu yapılandırma, Active Directory kullanıcı hazırlama uygulaması için Workday ile yaygın olarak kullanıldığından, aşağıdaki adımlar Workday uygulamasının ekran görüntülerini içerir. Ancak yapılandırma ServiceNow, Salesforce ve Dropbox gibi diğer tüm uygulamalarla da kullanılabilir. Bu yordamı başarıyla tamamlamak için önce uygulama için uygulama sağlamayı ayarlamış olmanız gerekir. Her uygulamanın kendi yapılandırma makalesi vardır. Örneğin, Workday uygulamasını yapılandırmak için bkz . Öğretici: Workday'i Microsoft Entra kullanıcı sağlama için yapılandırma. SkipOutOfScopeDeletions, kiracılar arası eşitleme için çalışmaz.

1. Adım: Sağlama App Service Asıl Kimliğinizi (Nesne Kimliği) alma

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

- Microsoft Entra yönetim merkezinde en az Bir Uygulama Yöneticisi olarak oturum açın.

- Kimlik>Uygulamaları>Kurumsal uygulamaları'na göz atın.

- Uygulamanızı seçin ve sağlama uygulamanızın Özellikler bölümüne gidin. Bu örnekte Workday kullanıyoruz.

- Nesne Kimliği alanındaki GUID değerini kopyalayın. Bu değer uygulamanızın ServicePrincipalId değeri olarak da adlandırılır ve Graph Explorer işlemlerinde kullanılır.

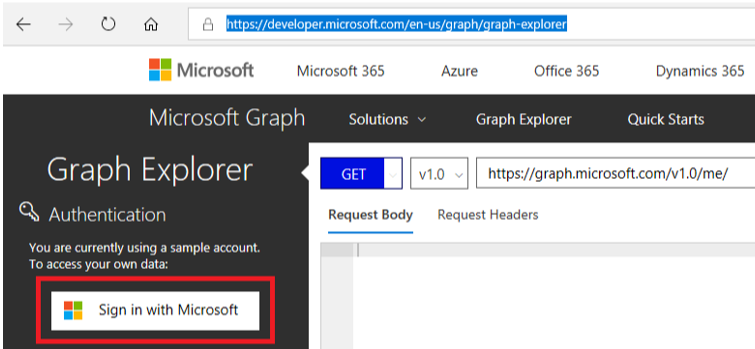

2. Adım: Microsoft Graph Gezgini'ne giriş

"Microsoft ile Oturum Aç" düğmesine tıklayın ve en azından Uygulama Yöneticisi rolüne sahip bir kullanıcı olarak oturum açın.

Başarılı bir şekilde oturum açıldıktan sonra, kullanıcı hesabı ayrıntıları sol bölmede görünür.

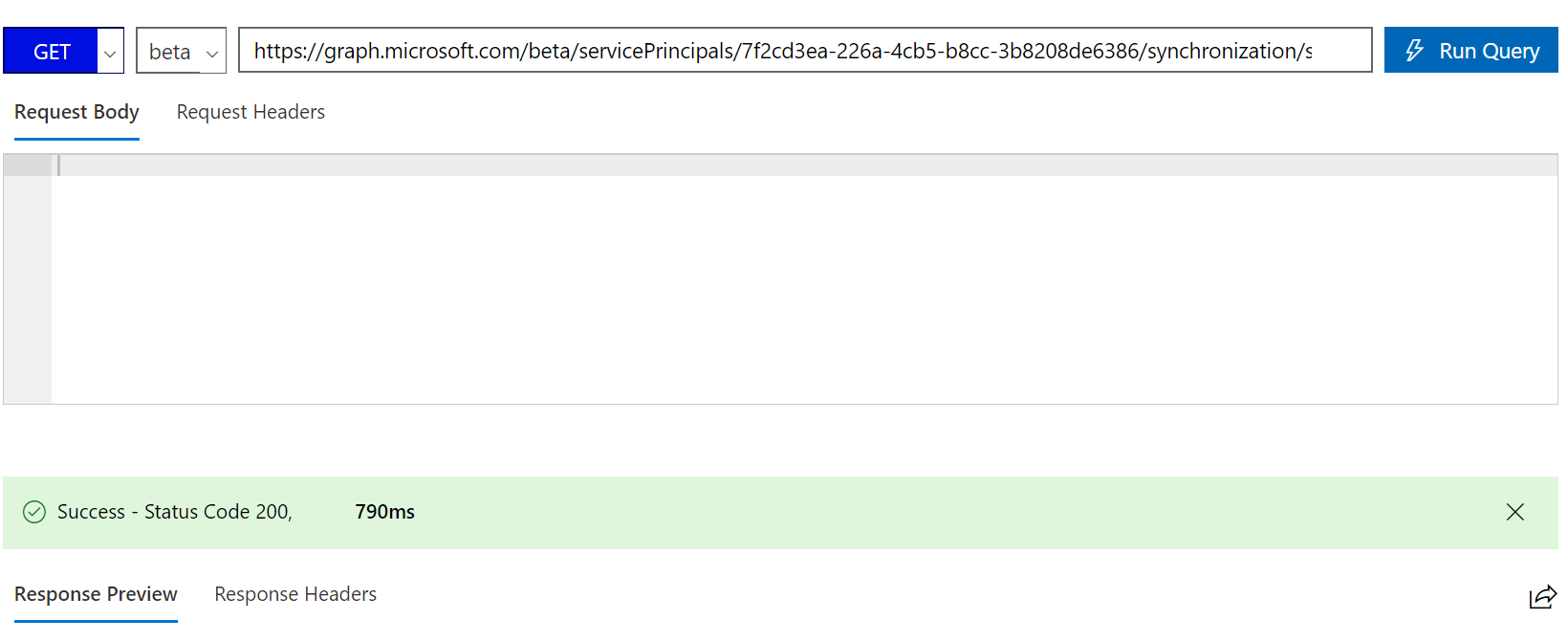

3. Adım: Mevcut uygulama kimlik bilgilerini ve bağlantı ayrıntılarını alma

Microsoft Graph Gezgini'nde aşağıdaki GET sorgusunu çalıştırarak [servicePrincipalId] yerine 1. Adım'dan ayıklanan ServicePrincipalId değerini yazın.

GET https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

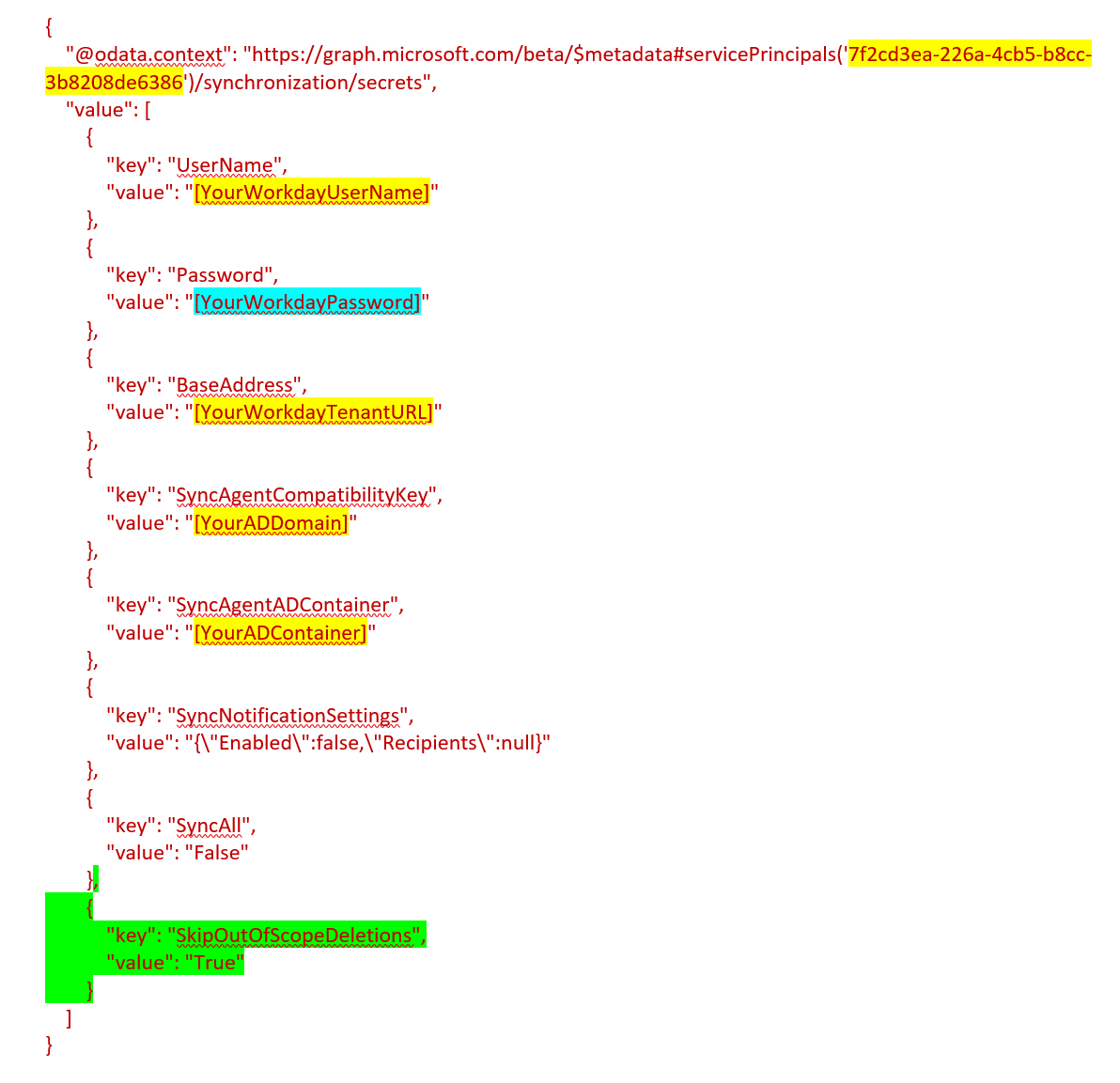

Yanıtı bir metin dosyasına kopyalayın. Dağıtımınıza özgü sarı renkle vurgulanmış şekilde gösterilen JSON metnine benzer. Sonuna yeşil renkle vurgulanan çizgileri ekleyin ve mavi renkle vurgulanan Workday bağlantı parolasını güncelleştirin.

Eşlemeye eklenecek JSON bloğu aşağıdadır.

{

"key": "SkipOutOfScopeDeletions",

"value": "True"

}

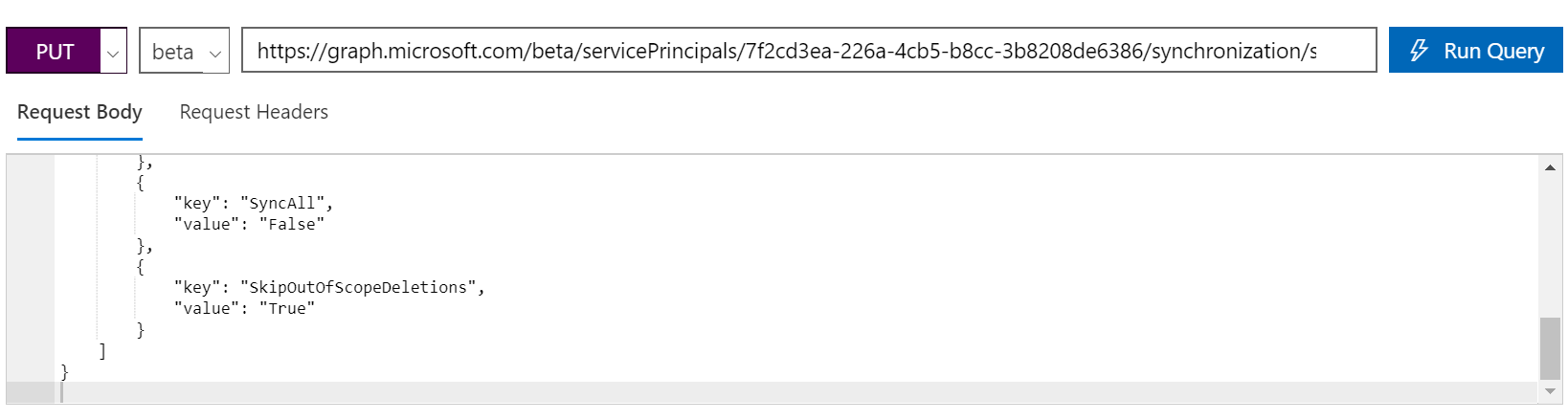

4. Adım: Gizli dizi uç noktasını SkipOutOfScopeDeletions bayrağıyla güncelleştirme

Graph Gezgini'nde komutunu çalıştırarak gizli dizi uç noktasını SkipOutOfScopeDeletions bayrağıyla güncelleştirin.

URL'de [servicePrincipalId] değerini 1. Adım'dan ayıklanan ServicePrincipalId ile değiştirin.

PUT https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

3. Adımdaki güncelleştirilmiş metni "İstek Gövdesi"ne kopyalayın.

"Sorguyu Çalıştır"a tıklayın.

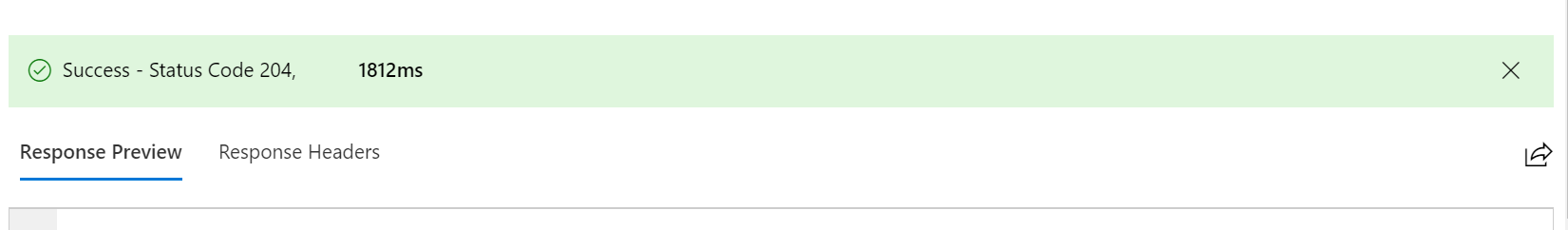

Çıktıyı "Başarılı – Durum Kodu 204" olarak almalısınız. Hata alırsanız hesabınızın ServicePrincipalEndpoint için Okuma/Yazma izinlerine sahip olup olmadığını denetlemeniz gerekebilir. Graph Explorer'da İzinleri değiştir sekmesine tıklayarak bu izni bulabilirsiniz.

5. Adım: Kapsam dışı kullanıcıların devre dışı bırakılmadığını doğrulayın

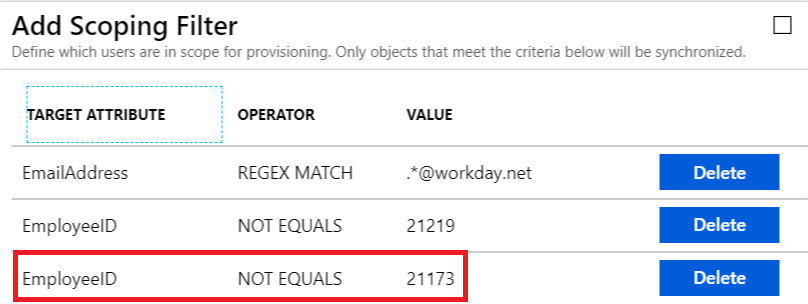

Belirli bir kullanıcıyı atlamak için kapsam kurallarınızı güncelleştirerek bu bayrağın beklenen davranışla sonuçlanma durumunu test edebilirsiniz. Örnekte, yeni bir kapsam kuralı ekleyerek 21173 kimliğine sahip çalışanı (kapsamın öncekileri) hariç tutacağız:

Sonraki sağlama döngüsünde, Microsoft Entra sağlama hizmeti 21173 kullanıcısının kapsamın dışına çıktığını tanımlar. SkipOutOfScopeDeletions Özellik etkinleştirilirse, bu kullanıcının eşitleme kuralı bir ileti görüntüler.