Uygulama ara sunucusu ile uygulamalarınızda çoklu oturum açma (SSO) için Kerberos Kısıtlanmış Temsili

Tümleşik Windows kimlik doğrulaması ile güvenliği sağlanan uygulama ara sunucusu aracılığıyla yayımlanan şirket içi uygulamalar için çoklu oturum açma sağlayabilirsiniz. Bu uygulamalar erişim için bir Kerberos anahtarı gerektirir. Uygulama proxy'si, bu uygulamaları desteklemek için Kerberos Kısıtlanmış Temsili (KCD) kullanır.

Çoklu oturum açma (SSO) hakkında daha fazla bilgi edinmek için bkz . Çoklu oturum açma nedir?.

Active Directory'de kullanıcıların kimliğine bürünmek için özel ağ bağlayıcılarına izin vererek tümleşik Windows kimlik doğrulamasını (IWA) kullanarak uygulamalarınızda çoklu oturum açmayı etkinleştirebilirsiniz. Bağlayıcılar, belirteçleri kendi adlarına göndermek ve almak için bu izni kullanır.

KCD ile çoklu oturum açma nasıl çalışır?

Bu diyagramda, kullanıcı IWA kullanan bir şirket içi uygulamaya erişmeye çalıştığında akış açıklanmaktadır.

- Kullanıcı, uygulama ara sunucusu aracılığıyla şirket içi uygulamaya erişmek için URL'yi girer.

- Uygulama ara sunucusu, ön kimlik doğrulaması yapmak için isteği Microsoft Entra kimlik doğrulama hizmetlerine yönlendirir. Bu noktada Microsoft Entra Id, çok faktörlü kimlik doğrulaması gibi geçerli kimlik doğrulama ve yetkilendirme ilkelerini uygular. Kullanıcı doğrulanırsa, Microsoft Entra Id bir belirteç oluşturur ve kullanıcıya gönderir.

- Kullanıcı belirteci uygulama ara sunucusuna geçirir.

- Uygulama proxy'si belirteci doğrular ve bu belirteçten Kullanıcı Asıl Adı'nı (UPN) alır ve ardından Bağlan or, çift kimliği doğrulanmış güvenli bir kanal aracılığıyla UPN'yi ve Hizmet Asıl Adı'nı (SPN) çeker.

- Bağlayıcı, uygulamaya Kerberos belirteci almak için kullanıcının kimliğine bürünerek şirket içi AD ile Kerberos Kısıtlanmış Temsili (KCD) anlaşması yapar.

- Active Directory, uygulamanın Kerberos belirtecini Bağlayıcıya gönderir.

- Bağlayıcı, AD'den aldığı Kerberos belirtecini kullanarak özgün isteği uygulama sunucusuna gönderir.

- Uygulama, yanıtı Bağlan or'a gönderir, daha sonra uygulama ara sunucusu hizmetine ve son olarak kullanıcıya döndürülür.

Önkoşullar

IWA uygulamaları için çoklu oturum açmaya başlamadan önce ortamınızın aşağıdaki ayarlar ve yapılandırmalarla hazır olduğundan emin olun:

- SharePoint Web uygulamaları gibi uygulamalarınız tümleşik Windows kimlik doğrulaması kullanacak şekilde ayarlanmıştır. Daha fazla bilgi için bkz . Kerberos Kimlik Doğrulaması desteğini etkinleştirme veya SharePoint için bkz . SharePoint 2013'te Kerberos kimlik doğrulaması planlama.

- Tüm uygulamalarınızın Hizmet Asıl Adları vardır.

- Bağlan veya çalıştıran sunucu ile uygulamayı çalıştıran sunucu etki alanına katılır ve aynı etki alanının veya güvenen etki alanlarının bir parçasıdır. Etki alanına katılma hakkında daha fazla bilgi için bkz . Bilgisayara Etki Alanına Katılma.

- Bağlan or çalıştıran sunucunun kullanıcılar için TokenGroupsGlobalAndUniversal özniteliğini okuma erişimi vardır. Bu varsayılan ayar, ortamın güvenliği sağlamlaştırması tarafından etkilenmiş olabilir.

Active Directory'yi yapılandırma

Active Directory yapılandırması, özel ağ bağlayıcınızın ve uygulama sunucusunun aynı etki alanında olup olmadığına bağlı olarak değişir.

Bağlayıcı ve uygulama sunucusu aynı etki alanında

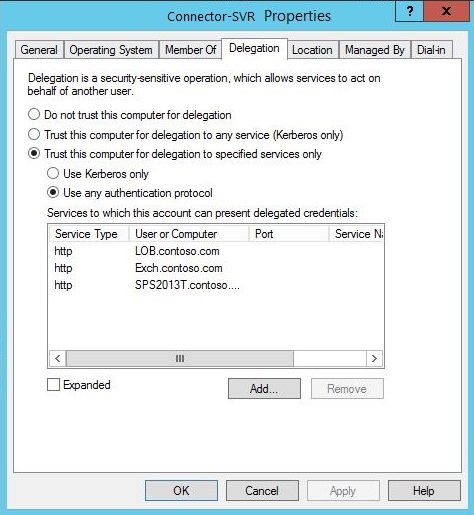

Active Directory'de Araçlar>Kullanıcıları ve Bilgisayarları'na gidin.

Bağlayıcıyı çalıştıran sunucuyu seçin.

Sağ tıklayın ve Özellikler Temsilcisi'ni> seçin.

Yalnızca belirtilen hizmetlere temsilci seçmek için bu bilgisayara güven'i seçin.

Herhangi bir kimlik doğrulama protokolü kullan'ı seçin.

Bu hesabın temsilci kimlik bilgilerini sunabileceği hizmetler altında, uygulama sunucusunun SPN kimliği değerini ekleyin. Bu, özel ağ bağlayıcısının AD'deki kullanıcıların kimliğine bürünerek listede tanımlanan uygulamalara karşı olmasını sağlar.

Bağlayıcı ve uygulama sunucusu farklı etki alanlarında

Etki alanları arasında KCD ile çalışmaya yönelik önkoşulların listesi için bkz . Etki alanları arasında Kerberos Kısıtlanmış Temsili.

principalsallowedtodelegatetoUygulama proxy'sinden (bağlayıcı) Kerberos kimlik doğrulaması temsilcisini etkinleştirmek için web uygulamasının hizmet hesabının (bilgisayar veya ayrılmış etki alanı kullanıcı hesabı) özelliğini kullanın. Uygulama sunucusu bağlamındawebserviceaccountçalışıyor ve temsilci sunucu ise şeklindedirconnectorcomputeraccount. Etki alanındaki bir Etki Alanı Denetleyicisinde (Windows Server 2012 R2 veya üzerini çalıştıran)webserviceaccountaşağıdaki komutları çalıştırın. Her iki hesap için de düz adlar (UPN olmayan) kullanın.webserviceaccountbir bilgisayar hesabıysa şu komutları kullanın:$connector= Get-ADComputer -Identity connectorcomputeraccount -server dc.connectordomain.com Set-ADComputer -Identity webserviceaccount -PrincipalsAllowedToDelegateToAccount $connector Get-ADComputer webserviceaccount -Properties PrincipalsAllowedToDelegateToAccountwebserviceaccountbir kullanıcı hesabıysa şu komutları kullanın:$connector= Get-ADComputer -Identity connectorcomputeraccount -server dc.connectordomain.com Set-ADUser -Identity webserviceaccount -PrincipalsAllowedToDelegateToAccount $connector Get-ADUser webserviceaccount -Properties PrincipalsAllowedToDelegateToAccount

Çoklu oturum açmayı yapılandırma

Uygulamanızı Uygulama ara sunucusuyla uygulama yayımlama başlığında açıklanan yönergelere göre yayımlayın. Ön Kimlik Doğrulama Yöntemi olarak Microsoft Entra Id'yi seçtiğinizden emin olun.

Uygulamanız kurumsal uygulamalar listesinde göründükten sonra uygulamayı seçin ve Çoklu oturum açma'ya tıklayın.

Çoklu oturum açma modunu Tümleşik Windows kimlik doğrulaması olarak ayarlayın.

Uygulama sunucusunun İç Uygulama SPN'sini girin. Bu örnekte, yayımlanan uygulamamızın SPN'si şeklindedir

http/www.contoso.com. Bu SPN'nin bağlayıcının temsilci kimlik bilgilerini sunabileceği hizmetler listesinde olması gerekir.Bağlayıcının kullanıcılarınız adına kullanması için Temsilcili Oturum Açma Kimliği'ni seçin. Daha fazla bilgi için bkz . Farklı şirket içi ve bulut kimlikleriyle çalışma.

Windows dışı uygulamalar için SSO

Microsoft Entra uygulama ara sunucusundaki Kerberos temsilci akışı, Microsoft Entra bulutta kullanıcının kimliğini doğruladığında başlar. İstek şirket içi ortama ulaştığında, Microsoft Entra özel ağ bağlayıcısı yerel Active Directory ile etkileşim kurarak kullanıcı adına bir Kerberos bileti yayınlar. Bu işlem Kerberos Kısıtlanmış Temsili (KCD) olarak adlandırılır.

Sonraki aşamada, bu Kerberos anahtarıyla arka uç uygulamasına bir istek gönderilir.

Bu tür isteklerde Kerberos anahtarının nasıl gönderildiğini tanımlayan çeşitli mekanizmalar vardır. Windows dışı sunucuların çoğu SPNEGO belirteci biçiminde almayı bekler. Bu mekanizma Microsoft Entra uygulama ara sunucusunda desteklenir, ancak varsayılan olarak devre dışıdır. Bağlayıcı SPNEGO veya standart Kerberos belirteci için yapılandırılabilir, ancak ikisini birden yapılandıramaz.

SPNEGO için bir bağlayıcı makinesi yapılandırıyorsanız, bu Bağlan or grubundaki diğer tüm bağlayıcıların da SPNEGO ile yapılandırıldığından emin olun. Standart Kerberos belirteci bekleyen uygulamalar SPNEGO için yapılandırılmamış diğer bağlayıcılar aracılığıyla yönlendirilmelidir. Bazı web uygulamaları, yapılandırmada herhangi bir değişiklik gerektirmeden her iki biçimi de kabul edin.

SPNEGO'yu etkinleştirmek için:

Yönetici olarak çalışan bir komut istemi açın.

Komut isteminden, SPNEGO gerektiren bağlayıcı sunucularında aşağıdaki komutları çalıştırın.

REG ADD "HKLM\SOFTWARE\Microsoft\Microsoft Entra private network connector" /v UseSpnegoAuthentication /t REG_DWORD /d 1 net stop WAPCSvc & net start WAPCSvc

Windows dışı uygulamalar genellikle etki alanı e-posta adresleri yerine kullanıcı kullanıcı adları veya SAM hesabı adlarıdır. Bu durum uygulamalarınız için geçerliyse, bulut kimliklerinizi uygulama kimliklerinize bağlamak için temsilci oturum açma kimliği alanını yapılandırmanız gerekir.

Farklı şirket içi ve bulut kimlikleriyle çalışma

Uygulama ara sunucusu, kullanıcıların bulutta ve şirket içinde tam olarak aynı kimliğe sahip olduğunu varsayar. Ancak bazı ortamlarda, şirket ilkeleri veya uygulama bağımlılıkları nedeniyle kuruluşların oturum açma için alternatif kimlikler kullanması gerekebilir. Bu gibi durumlarda, çoklu oturum açma için KCD'yi kullanmaya devam edebilirsiniz. Çoklu oturum açma gerçekleştirirken hangi kimliğin kullanılacağını belirtmek üzere her uygulama için bir Temsilcili oturum açma kimliği yapılandırın.

Bu özellik, farklı şirket içi ve bulut kimliklerine sahip birçok kuruluşun, kullanıcıların farklı kullanıcı adları ve parolalar girmesini gerektirmeden buluttan şirket içi uygulamalara SSO'ya sahip olmasını sağlar. Bu, şunları içeren kuruluşları içerir:

- Şirket içinde birden çok etki alanı (joe@us.contoso.com, joe@eu.contoso.com) ve bulutta tek bir etki alanı (joe@contoso.com).

- Şirket içinde yönlendirilemeyen etki alanı adı (joe@contoso.usa) ve bulutta yasal bir ad vardır.

- Etki alanı adlarını dahili olarak kullanma (joe)

- Şirket içinde ve bulutta farklı diğer adlar kullanın. Örneğin, joe-johns@contoso.comjoej@contoso.com

Uygulama ara sunucusu ile Kerberos anahtarını almak için hangi kimliğin kullanılacağını seçebilirsiniz. Bu ayar uygulama başınadır. Bu seçeneklerden bazıları e-posta adresi biçimini kabul etmeyen sistemler için uygundur, diğerleri alternatif oturum açma için tasarlanmıştır.

Temsilcili oturum açma kimliği kullanılıyorsa, değer kuruluşunuzdaki tüm etki alanları veya ormanlar arasında benzersiz olmayabilir. Bu uygulamaları iki farklı Bağlan veya grup kullanarak iki kez yayımlayarak bu sorundan kaçınabilirsiniz. Her uygulamanın farklı bir kullanıcı hedef kitlesi olduğundan, Bağlan sahiplerini farklı bir etki alanına birleştirebilirsiniz.

Oturum açma kimliği için şirket içi SAM hesabı adı kullanılıyorsa, bağlayıcıyı barındıran bilgisayar kullanıcı hesabının bulunduğu etki alanına eklenmelidir.

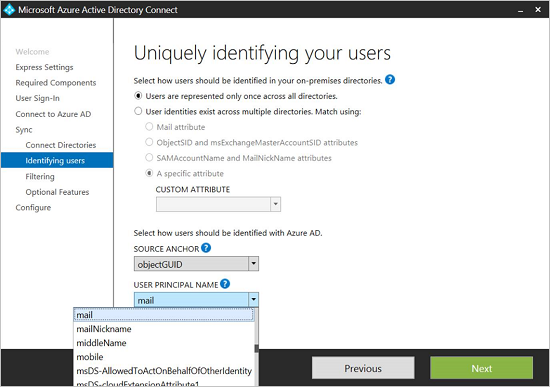

Farklı kimlikler için SSO yapılandırma

Microsoft Entra Bağlan ayarlarını ana kimlik e-posta adresi (posta) olacak şekilde yapılandırın. Bu, eşitleme ayarlarındaki Kullanıcı Asıl Adı alanı değiştirilerek özelleştirme işleminin bir parçası olarak gerçekleştirilir. Bu ayarlar ayrıca kullanıcıların Microsoft 365' te, Windows bilgisayarlarında ve kimlik depoları olarak Microsoft Entra Id kullanan diğer uygulamalarda nasıl oturum açabileceklerini de belirler.

Değiştirmek istediğiniz uygulamanın Uygulama Yapılandırması ayarlarında, kullanılacak TemsilciLi Oturum Açma Kimliği'ni seçin:

- Kullanıcı Asıl Adı (örneğin,

joe@contoso.com) - Alternatif Kullanıcı Asıl Adı (örneğin,

joed@contoso.local) - Kullanıcı Asıl Adı'nın kullanıcı adı bölümü (örneğin,

joe) - Alternatif Kullanıcı Asıl Adı'nın kullanıcı adı bölümü (örneğin,

joed) - Şirket içi SAM hesabı adı (etki alanı denetleyicisi yapılandırmasına bağlıdır)

- Kullanıcı Asıl Adı (örneğin,

Farklı kimlikler için SSO sorunlarını giderme

SSO işleminde bir hata varsa, sorun giderme bölümünde açıklandığı gibi bağlayıcı makinesi olay günlüğünde görünür. Ancak bazı durumlarda istek arka uç uygulamasına başarıyla gönderilirken, bu uygulama diğer çeşitli HTTP yanıtlarında yanıt verir. Bu durumlarda sorun giderme, uygulama ara sunucusu oturumu olay günlüğündeki bağlayıcı makinesinde 24029 numaralı olay incelenerek başlamalıdır. Temsilci seçme için kullanılan kullanıcı kimliği, olay ayrıntılarındaki "kullanıcı" alanında görünür. Oturum günlüğünü açmak için Olay görüntüleyicisi görünüm menüsünde Analiz ve hata ayıklama günlüklerini göster'i seçin.