Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Kimlik doğrulama gücü, bir kaynağa erişmek için hangi kimlik doğrulama yöntemlerinin kullanılabileceğini belirten bir Koşullu Erişim denetimidir. Kullanıcılar, izin verilen birleşimlerden herhangi biriyle kimlik doğrulaması yaparak güç gereksinimlerini karşılayabilir.

Örneğin, kimlik doğrulama gücü, hassas bir kaynağa erişmek için yalnızca kimlik avına dayanıklı kimlik doğrulama yöntemlerinin kullanılmasını gerektirebilir. Duyarsız bir kaynağa erişmek için, yöneticiler parola + kısa mesaj gibi daha az güvenli çok faktörlü kimlik doğrulaması (MFA) birleşimlerine izin veren başka bir kimlik doğrulama gücü oluşturabilir.

Kimlik doğrulama gücü, yöneticilerin Microsoft Entra Id federasyon uygulamalarında kullanılacak belirli kullanıcılar ve gruplar için kimlik doğrulama yöntemlerini kapsamlandırabildiği Kimlik doğrulama yöntemleri ilkesini temel alır. Kimlik doğrulama gücü, hassas kaynak erişimi, kullanıcı riski, konum ve daha fazlası gibi belirli senaryolara göre bu yöntemlerin kullanımı üzerinde daha fazla denetime olanak tanır.

Kimlik doğrulaması güçlü yönlerine yönelik senaryolar

Kimlik doğrulama güçlü yönleri, müşterilerin şu senaryoları ele almasına yardımcı olabilir:

- Hassas bir kaynağa erişmek için belirli kimlik doğrulama yöntemleri gerektirme.

- Kullanıcı uygulama içinde hassas bir eylem gerçekleştirdiğinde (Koşullu Erişim kimlik doğrulaması bağlamıyla birlikte) belirli bir kimlik doğrulama yöntemi gerektirme.

- Kullanıcıların şirket ağı dışındaki hassas uygulamalara erişirken belirli bir kimlik doğrulama yöntemi kullanmasını zorunlu kılar.

- Yüksek riskli kullanıcılar için daha güvenli kimlik doğrulama yöntemleri gerektirme.

- Bir kaynak kiracıya erişen konuk kullanıcılardan belirli kimlik doğrulama yöntemleri iste (kiracılar arası ayarlarla birlikte).

Kimlik doğrulama güçlü yönleri

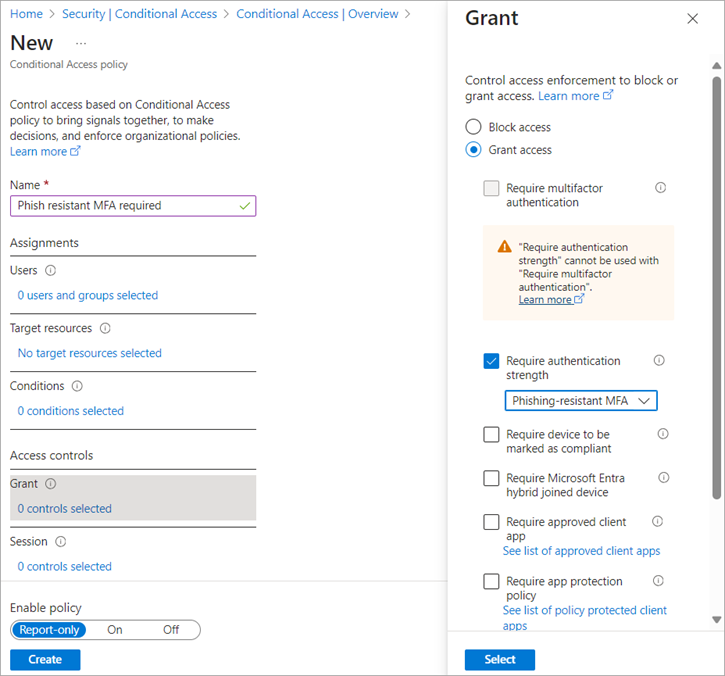

Yöneticiler, Kimlik doğrulaması gücü gerektir kontrolü ile bir Koşullu Erişim ilkesi oluşturarak kaynaklara erişim için bir kimlik doğrulama gücü belirtebilir. Üç yerleşik kimlik doğrulama gücü arasından seçim yapabilir: Çok faktörlü kimlik doğrulaması gücü, Parolasız MFA gücü ve Kimlik avına dayanıklı MFA gücü. Ayrıca, izin vermek istedikleri kimlik doğrulama yöntemi birleşimlerine göre özel bir kimlik doğrulama gücü de oluşturabilirler.

Yerleşik kimlik doğrulama gücü

Yerleşik kimlik doğrulama güçlü yanları, Microsoft tarafından önceden tanımlanmış kimlik doğrulama yöntemlerinin birleşimleridir. Yerleşik kimlik doğrulama güçlü yönleri her zaman kullanılabilir ve değiştirilemez. Microsoft, yeni yöntemler kullanılabilir olduğunda yerleşik kimlik doğrulama güçlü yönlerini güncelleştirir.

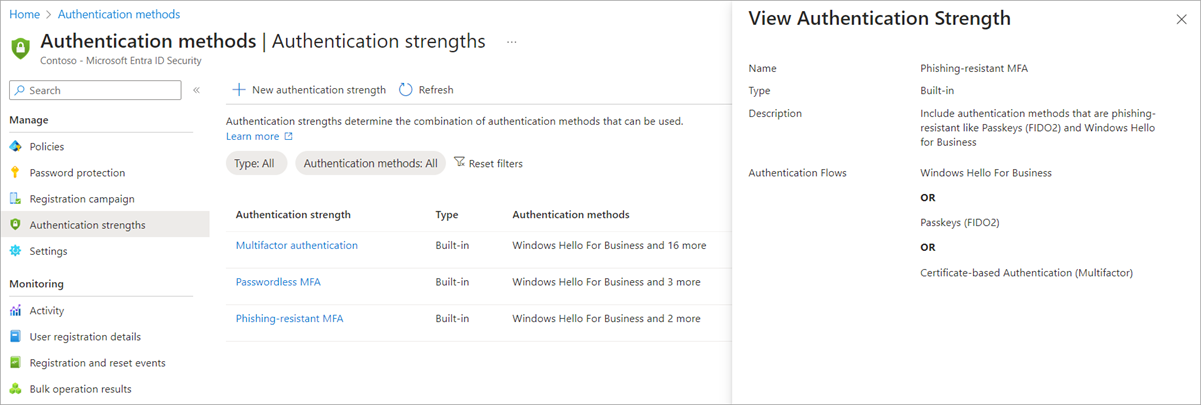

Örneğin, yerleşik Kimlik Avına Dayanıklı MFA Gücü, aşağıdaki kombinasyonlara izin verir:

İş İçin Windows Hello

Veya

FIDO2 güvenlik anahtarı

Veya

Microsoft Entra sertifika tabanlı kimlik doğrulaması (Çok faktörlü)

Her yerleşik kimlik doğrulama gücü için kimlik doğrulama yöntemlerinin birleşimleri aşağıdaki tabloda listelenmiştir. Bu birleşimler, kullanıcılar tarafından kaydedilmesi gereken ve Kimlik doğrulama yöntemleri ilkesinde veya eski MFA ayarları ilkesinde etkinleştirilmesi gereken yöntemleri içerir.

- MFA gücü - Çok faktörlü kimlik doğrulaması gerektir ayarını karşılamak için kullanılabilecek aynı birleşim kümesi.

- Parolasız MFA gücü - MFA'ya uyan ancak parola gerektirmeyen kimlik doğrulama yöntemlerini içerir.

- Kimlik avına dayanıklı Çok Faktörlü Kimlik Doğrulama (MFA) gücü - Kimlik doğrulama yöntemi ile giriş ekranı arasında etkileşim gerektiren yöntemleri içerir.

| Kimlik doğrulama yöntemi bileşimi | MFA gücü | Parolasız MFA gücü | Kimlik avına dayanıklı MFA güvenliği |

|---|---|---|---|

| FIDO2 güvenlik anahtarı | ✅ | ✅ | ✅ |

| İş İçin Windows Hello | ✅ | ✅ | ✅ |

| Sertifika tabanlı kimlik doğrulaması (Multi-Factor) | ✅ | ✅ | ✅ |

| Microsoft Authenticator (Telefonda Oturum Açma) | ✅ | ✅ | |

| Geçici Erişim Geçişi (Tek seferlik kullanım VE Çoklu kullanım) | ✅ | ||

| Parola + sahip olunan bir şey1 | ✅ | ||

| Tek faktörlü federasyon + sahip olduğunuz bir şey1 | ✅ | ||

| Federasyon Çok Faktörlü | ✅ | ||

| Sertifika tabanlı kimlik doğrulaması (tek faktörlü) | |||

| SMS ile oturum açma | |||

| Parola | |||

| Tek faktörlü federasyon |

1 Sahip olduğunuz bir şey şu yöntemlerden birine başvurur: kısa mesaj, ses, anında iletme bildirimi, yazılım OATH belirteci veya donanım OATH belirteci.

Aşağıdaki API çağrısı, tüm yerleşik kimlik doğrulama güçlü yanlarının tanımlarını listelemek için kullanılabilir:

GET https://graph.microsoft.com/beta/identity/conditionalAccess/authenticationStrength/policies?$filter=policyType eq 'builtIn'

Koşullu Erişim Yöneticileri, erişim gereksinimlerine tam olarak uyacak özel kimlik doğrulama güçlü yanları da oluşturabilir. Daha fazla bilgi için Özel Koşullu Erişim kimlik doğrulama güçlü yanları bölümüne bakın.

Sınırlamalar

Koşullu Erişim ilkeleri yalnızca ilk kimlik doğrulamasından sonra değerlendirilir - Sonuç olarak, kimlik doğrulama gücü kullanıcının ilk kimlik doğrulamasını kısıtlamaz. Yerleşik kimlik avına dayanıklı MFA gücünü kullandığınızı varsayalım. Kullanıcı yine de parolasını yazabilir, ancak devam etmeden önce FIDO2 güvenlik anahtarı gibi kimlik avına dayanıklı bir yöntemle oturum açması gerekir.

Çok faktörlü kimlik doğrulaması gerektir ve Kimlik doğrulama gücünü gerektir aynı Koşullu Erişim ilkesinde birlikte kullanılamaz - Yerleşik kimlik doğrulama gücü olan Çok faktörlü kimlik doğrulama, Çok faktörlü kimlik doğrulamasını gerektir izni denetimine eşdeğer olduğundan, bu iki Koşullu Erişim verme denetimi birlikte kullanılamaz.

Şu anda kimlik doğrulama gücü tarafından desteklenmeyen kimlik doğrulama yöntemleri - E-posta tek seferlik geçiş (Konuk) kimlik doğrulama yöntemi kullanılabilir birleşimlere dahil değildir.

İş İçin Windows Hello : Kullanıcı birincil kimlik doğrulama yöntemi olarak İş İçin Windows Hello ile oturum açtıysa, İş İçin Windows Hello içeren bir kimlik doğrulama gücü gereksinimini karşılamak için kullanılabilir. Ancak, kullanıcı birincil kimlik doğrulama yöntemi olarak parola gibi başka bir yöntemle oturum açtıysa ve kimlik doğrulama gücü İş İçin Windows Hello gerektiriyorsa, İş İçin Windows Hello ile oturum açması istenmez. Kullanıcının oturumu yeniden başlatması, Oturum açma seçenekleri'ni ve kimlik doğrulaması gücü için gereken bir yöntemi seçmesi gerekir.

Bilinen sorunlar

Kimlik doğrulama gücü ve oturum açma sıklığı - Kaynak için kimlik doğrulama gücü ve oturum açma sıklığı gerektiğinde, kullanıcılar iki farklı zamanda her iki gereksinimi de karşılayabilir.

Örneğin, bir kaynağın kimlik doğrulama gücü için geçiş anahtarı (FIDO2) ve 1 saatlik oturum açma sıklığı gerektirdiğini düşünelim. 24 saat önce, bir kullanıcı kaynağa erişmek için geçiş anahtarıyla (FIDO2) oturum açtı.

Kullanıcı İş İçin Windows Hello kullanarak Windows cihazının kilidini açtıktan sonra kaynağa yeniden erişebilir. Dünkü oturum açma, kimlik doğrulama gücü gereksinimini karşılar ve bugünün cihaz kilidi açma, oturum açma sıklığı gereksinimini karşılar.

Kimlik doğrulama gücü paneli çift gösterimi - İş İçin Windows Hello ve macOS için Platform Kimlik Bilgileri gibi platform kimlik bilgileri, İş İçin Windows Hello altında kimlik doğrulama gücü olarak temsil edilir. macOS için Platform Kimlik Bilgileri'nin kullanılmasına izin veren özel bir kimlik doğrulama gücü yapılandırmak için İş İçin Windows Hello'yu kullanın.

SSS

Kimlik doğrulama gücü mü yoksa Kimlik doğrulama yöntemleri ilkesini mi kullanmalıyım?

Kimlik doğrulama gücü, Kimlik doğrulama yöntemleri ilkesini temel alır. Kimlik doğrulama yöntemleri ilkesi, belirli kullanıcılar ve gruplar tarafından Microsoft Entra Id'de kullanılacak kimlik doğrulama yöntemlerinin kapsamının ve yapılandırılmasının yapılmasına yardımcı olur. Kimlik doğrulama gücü, hassas kaynak erişimi, kullanıcı riski, konum ve daha fazlası gibi belirli senaryolar için başka bir yöntem kısıtlamasına olanak tanır.

Örneğin Contoso yöneticisi, kullanıcılarının anında iletme bildirimleri veya parolasız kimlik doğrulama moduyla Microsoft Authenticator kullanmasına izin vermek istiyor. Yönetici, Kimlik doğrulama yöntemleri ilkesinde Microsoft Authenticator ayarlarına gider, ilkenin kapsamını ilgili kullanıcılar için belirler ve Kimlik Doğrulama modunu Herhangi biri olarak ayarlar.

Ardından Contoso'nun en hassas kaynağı için yönetici erişimi yalnızca parolasız kimlik doğrulama yöntemleriyle kısıtlamak istiyor. Yönetici, yerleşik Parolasız MFA gücünü kullanarak yeni bir Koşullu Erişim ilkesi oluşturur.

Sonuç olarak Contoso'daki kullanıcılar, Microsoft Authenticator'dan parola + anında iletme bildirimi kullanarak veya yalnızca Microsoft Authenticator'ı (telefonda oturum açma) kullanarak kiracıdaki kaynakların çoğuna erişebilir. Ancak kiracıdaki kullanıcılar hassas uygulamaya eriştiğinde Microsoft Authenticator (telefonda oturum açma) kullanmalıdır.

Önkoşullar

- Microsoft Entra Id P1 - Koşullu Erişimi kullanmak için kiracınızın Microsoft Entra ID P1 lisansına sahip olması gerekir. Gerekirse ücretsiz denemeyi etkinleştirebilirsiniz.