Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Microsoft Entra sertifika tabanlı kimlik doğrulaması (CBA), kuruluşların Microsoft Entra kiracılarını kullanıcıların uygulama ve tarayıcı oturum açma işlemleri için Kurumsal Ortak Anahtar Altyapısı (PKI) tarafından oluşturulan X.509 sertifikalarıyla kimlik doğrulamasına izin verecek veya bu sertifikalarla kimlik doğrulamasını gerektirecek şekilde yapılandırmalarına olanak tanır. Bu özellik, kuruluşların x.509 sertifikası kullanarak kimlik avına dayanıklı modern parolasız kimlik doğrulamasını benimsemesini sağlar.

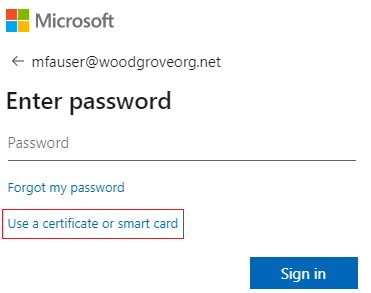

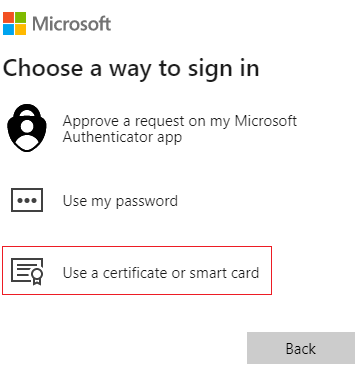

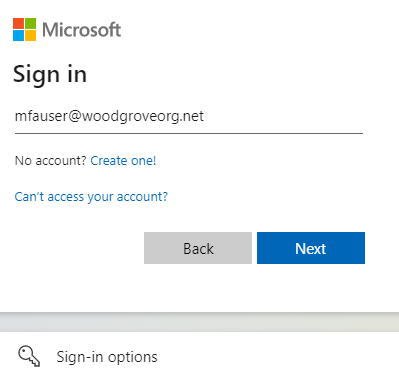

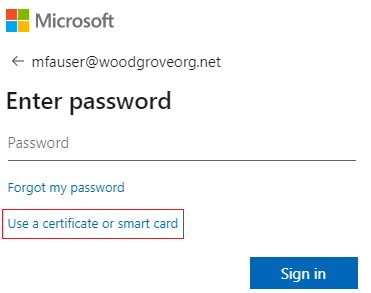

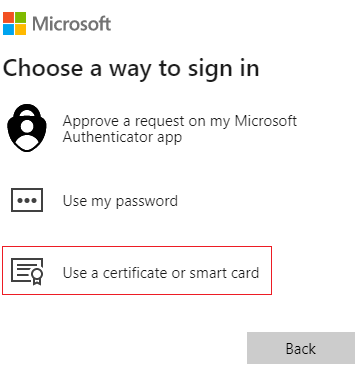

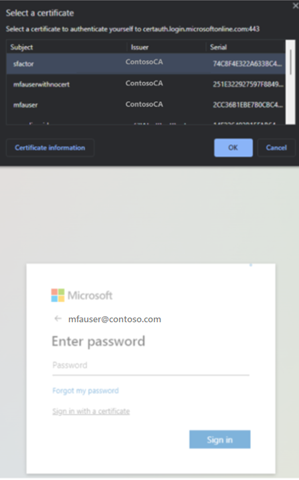

Oturum açma sırasında, kullanıcılar parola girmek yerine sertifikayla kimlik doğrulaması seçeneği de görür. Cihazda birden çok eşleşen sertifika varsa, kullanıcı hangisinin kullanılacağını seçebilir. Sertifika kullanıcı hesabında doğrulanır ve başarılı olursa oturum açar.

Office 365 Kurumsal ve ABD Kamu planlarındaki kiracılar için Microsoft Entra CBA'yı yapılandırmak ve kullanmak için bu yönergeleri izleyin. Zaten yapılandırılmış bir ortak anahtar altyapınız (PKI) olmalıdır.

Önkoşullar

Aşağıdaki önkoşulların uygulandığından emin olun:

- Microsoft Entra ID'de en az bir sertifika yetkilisi (CA) ve herhangi bir ara CA'lar yapılandırın.

- Kullanıcının, Microsoft Entra Kimliği'nde doğrulama yapabilmesi için, kiracıda yapılandırılmış güvenilir bir Ortak Anahtar Altyapısından verilmiş, istemci kimlik doğrulamasına yönelik bir kullanıcı sertifikasına erişimi olmalıdır.

- Her CA,İnternet'e yönelik URL'lerden başvurulabilen bir sertifika iptal listesine (CRL) sahip olmalıdır. Güvenilen CA'nın yapılandırılmış bir CRL'si yoksa, Microsoft Entra ID herhangi bir CRL denetimi gerçekleştirmez, kullanıcı sertifikalarının iptali çalışmaz ve kimlik doğrulaması engellenmez.

Önemli

PKI'nin güvenli olduğundan ve kolayca ele geçirilemeyeceğinden emin olun. Bir güvenliğin aşıldığı durumlarda, saldırgan istemci sertifikaları oluşturup imzalayabilir ve hem şirket içi kullanıcılardan hem de yalnızca bulut kullanıcılarından eşitlenen kiracıdaki tüm kullanıcıların güvenliğini tehlikeye atabilir. Ancak güçlü bir anahtar koruma stratejisi, HSM etkinleştirme kartları veya yapıtların güvenli depolanmasına yönelik belirteçler gibi diğer fiziksel ve mantıksal denetimlerle birlikte, dış saldırganların veya içeriden gelen tehditlerin PKI bütünlüğünü tehlikeye atmasını önlemek için derinlemesine savunma sağlayabilir. Daha fazla bilgi için bkz . PKI güvenliğini sağlama.

Önemli

Algoritma seçimi, anahtar uzunluğu ve veri koruması içeren Microsoft Şifrelemesi için en iyi yöntemler için lütfen Microsoft önerilerini ziyaret edin. Lütfen önerilen algoritmalardan, anahtar uzunluğundan ve NIST onaylı eğrilerden birini kullandığınızdan emin olun.

Önemli

Devam eden güvenlik geliştirmeleri kapsamında Azure/M365 uç noktaları TLS1.3 desteği ekliyor ve bu işlemin Azure/M365 genelindeki binlerce hizmet uç noktasını kapsayacak şekilde birkaç ay sürmesi bekleniyor. Bu, Microsoft Entra sertifika tabanlı kimlik doğrulaması (CBA) *.certauth.login.microsoftonline.com ve *.certauth.login.microsoftonline.ustarafından kullanılan Microsoft Entra uç noktasını içerir. TLS 1.3, iki uç nokta arasında güvenli bir iletişim kanalı sağlamak için verileri şifreleyen İnternet'in en çok dağıtılan güvenlik protokolünün en son sürümüdür. TLS 1.3, eski şifreleme algoritmalarını ortadan kaldırır, eski sürümlere göre güvenliği artırır ve el sıkışmasının mümkün olduğunca çoğunu şifrelemeyi amaçlar. Geliştiricilerin uygulamalarında ve hizmetlerinde TLS 1.3'ü test etmeye başlamalarını kesinlikle öneririz.

Not

PKI'yı değerlendirirken sertifika verme ilkelerini ve zorlamayı gözden geçirmek önemlidir. Belirtildiği gibi, Microsoft Entra yapılandırmasına sertifika yetkilileri (CA) eklemek, bu CA'lar tarafından verilen sertifikaların Microsoft Entra Id'deki herhangi bir kullanıcının kimliğini doğrulamasını sağlar. Bu nedenle, CA'ların sertifika vermesine nasıl ve ne zaman izin verildiğini ve yeniden kullanılabilir tanımlayıcıları nasıl uyguladıklarını göz önünde bulundurmak önemlidir. Yöneticilerin kullanıcının kimliğini doğrulamak için yalnızca belirli bir sertifikanın kullanılabildiğinden emin olması gerektiğinde, yöneticiler yalnızca belirli bir sertifikanın kullanıcının kimliğini doğrulayabildiğine ilişkin daha yüksek düzeyde bir güvence elde etmek için özel olarak yüksek benşim bağlamaları kullanmalıdır. Daha fazla bilgi için bkz . yüksek benşim bağlamaları.

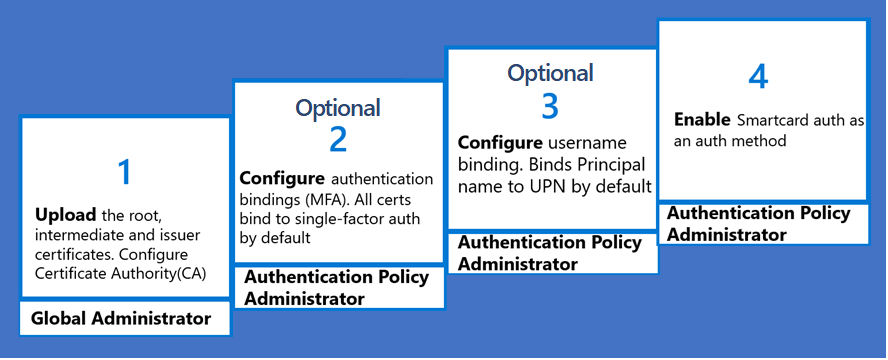

Microsoft Entra CBA'yi yapılandırma ve test etme adımları

Microsoft Entra CBA'yı etkinleştirmeden önce bazı yapılandırma adımlarının gerçekleştirilmesi gerekir. İlk olarak, bir yöneticinin kullanıcı sertifikaları veren güvenilen CA'ları yapılandırması gerekir. Aşağıdaki diyagramda görüldüğü gibi, değişiklik yapmak için yalnızca en az ayrıcalıklı yöneticilerin gerekli olduğundan emin olmak için rol tabanlı erişim denetimini kullanırız.

Önemli

Microsoft, rolleri en az izinle kullanmanızı önerir. Bu uygulama, kuruluşunuzun güvenliğini artırmaya yardımcı olur. Genel Yönetici, acil durum senaryolarıyla veya mevcut bir rolü kullanamıyorsanız sınırlı olması gereken yüksek ayrıcalıklı bir roldür.

İsteğe bağlı olarak, sertifikaları tek faktörlü veya çok faktörlü kimlik doğrulamasıyla eşlemek için kimlik doğrulama bağlamaları yapılandırabilir ve sertifika alanını kullanıcı nesnesinin özniteliğiyle eşlemek için kullanıcı adı bağlamalarını yapılandırabilirsiniz. Kimlik Doğrulama İlkesi Yöneticileri kullanıcıyla ilgili ayarları yapılandırabilir. Tüm yapılandırmalar tamamlandıktan sonra kiracıda Microsoft Entra CBA'yı etkinleştirin.

1. Adım: Sertifika yetkililerini PKI tabanlı güven deposuyla yapılandırma

Entra'nın yeni bir ortak anahtar altyapısı (PKI) tabanlı sertifika yetkilileri (CA) güven deposu vardır. PKI tabanlı CA güven deposu, CA'ları her farklı PKI için bir kapsayıcı nesnesi içinde tutar. Yöneticiler, PKI'yı temel alarak kapsayıcıdaki CA'ları tek bir düz CA listesinden daha kolay yönetebilir.

PKI tabanlı güven deposu, CA sayısı ve her CA dosyasının boyutu için daha yüksek sınırlara sahiptir. PKI tabanlı güven deposu, her CA nesnesi için en çok 250 CA ve 8 KB boyutu destekler. Ölçeklenebilir ve veren ipuçları gibi yeni işlevleri destekleyen CA'ları depolamak için yeni PKI tabanlı güven depoyu kullanmanızı kesinlikle öneririz.

Not

CA'ları yapılandırmak için eski güven depolarını kullanıyorsanız, PKI tabanlı bir güven deposu yapılandırmanızı öneririz.

Yöneticinin, kullanıcı sertifikaları veren güvenilen CA'ları yapılandırması gerekir. Değişiklik yapmak için yalnızca en az ayrıcalıklı yöneticiler gerekir. PKI tabanlı bir güven deposu, Yetki Kimlik Doğrulama Yöneticisi RBAC rolüne sahiptir.

PKI tabanlı güven deposunun PKI yükleme özelliği, yalnızca Microsoft Entra ID P1 veya P2 lisansıyla kullanılabilir. Ancak, ücretsiz lisans ile yöneticiler tüm CA'ları PKI dosyası yerine tek tek karşıya yükleyebilir ve PKI tabanlı güven depoyu yapılandırabilir.

Microsoft Entra yönetim merkezini kullanarak sertifika yetkililerini yapılandırma

PKI kapsayıcı nesnesi oluşturma

PKI kapsayıcı nesnesi oluşturmak için:

- Privilege Authentication Administratorolarak Microsoft Entra yönetim merkezinde oturum açın.

- Entra Id>Identity Secure Score>Ortak anahtar altyapısına (Önizleme) göz atın.

- + PKI Oluştur'a tıklayın.

- Görünen Ad girin.

-

Oluştur’a tıklayın.

- Sütun eklemek veya silmek için Sütunlar'ı seçin.

- PKI listesini yenilemek için Yenile'yi seçin.

PKI kapsayıcı nesnesini silme

PKI'yı silmek için PKI'yı ve ardından Sil'i seçin. PKI'nın içinde CA'lar varsa, içindeki tüm CA'ların silindiğini onaylamak için PKI'nın adını girin ve Sil'i seçin.

Tek tek CA'ları PKI kapsayıcı nesnesine yükleme

CA'yı PKI kapsayıcısına yüklemek için:

+ Sertifika yetkilisi ekle'ye tıklayın.

CA dosyasını seçin.

CA bir kök sertifikaysa Evet'i seçin, aksi takdirde Hayır'ı seçin.

Sertifika İptal Listesi URL'si için, iptal edilen tüm sertifikaları içeren CA temel CRL'si için İnternet'e yönelik URL'yi ayarlayın. URL ayarlanmadığında, iptal edilmiş sertifikalarla kimlik doğrulaması başarısız olmaz.

Delta Sertifika İptal Listesi URL'si için, son temel CRL yayımlandıktan sonra iptal edilen tüm sertifikaları içeren CRL için İnternet'e yönelik URL'yi ayarlayın.

İpucu Veren bayrağı varsayılan olarak etkindir. CA'nın sertifika veren ipuçlarına dahil edilmemesi gerekiyorsa, Sertifika Veren İpuçlarını kapatın.

Kaydet'i seçin.

CA sertifikasını silmek için sertifikayı seçin ve Sil'i seçin.

Sütun eklemek veya silmek için Sütunlar'ı seçin.

CA listesini yenilemek için Yenile'yi seçin.

Başlangıçta sayfa aşağı kaydırıldığında 100 CA sertifikası görüntülenir ve daha fazla görüntülenir.

PKI ile birlikte tüm CA'ları PKI kapsayıcı nesnesine yükleyin.

Tüm CA'ları aynı anda PKI kapsayıcısına yüklemek için:

- PKI kapsayıcı nesnesi oluşturun veya bir tane açın.

- PKI Yükle'yi seçin.

- .p7b dosyasının erişilebilir olduğu http şeklinde kamuya açık İnternet URL'sini girin.

- Dosyanın SHA256 kontrol toplamını girin.

- Yükleme seçin.

- PKI yükleme işlemi zaman uyumsuzdur. Her CA yüklendiğinde, PKI'de kullanılabilir olur. PKI karşıya yükleme işleminin tamamlanması 30 dakika kadar sürebilir.

- CA'ları yenilemek için Yenile'yi seçin.

- Karşıya yüklenen her CA CRL uç noktası özniteliği, CA sertifikasının CRL dağıtım noktalarındaki ilk kullanılabilir http URL'si ile güncelleştirilir. Yaprak CAcertificate CA'sının yönetici tarafından el ile güncelleştirilmesi gerekir. PKI .p7b dosyasının SHA256 sağlama toplamını oluşturmak için şu komutu çalıştırın:

Get-FileHash .\CBARootPKI.p7b -Algorithm SHA256

PKI'yı düzenleme

- PKI'yı düzenlemek için PKI satırında ... öğesini ve ardından Düzenle'yi seçin.

- Yeni bir PKI adı girin ve Kaydet'i seçin.

Bir CA düzenle

- CA'yı düzenlemek için CA satırında ... öğesini ve ardından Düzenle'yi seçin.

- Sertifika Yetkilisi türü (kök/ara), CRL URL'si, Delta CRL URL'si ve Veren İpuçlarının etkinleştirilmesi bayrağı için gerekli yeni değerleri girin ardından Kaydet'i seçin.

Verici ipuçları özniteliğini Toplu Düzenleme

- Birden çok CA Veren ipuçları etkin özniteliğini düzenlemek için birden çok CA'yı seçin ve Düzenle'yi seçin ve Veren ipuçlarını düzenle'yi seçin.

- Varsayılan değer belirsizdir ve seçilen tüm CA'lar için Veren ipuçları etkin bayrağını etkinleştirmek için öğesini seçin veya seçilen tüm CA'lar için Veren ipuçları etkin bayrağını devre dışı bırakmak için seçimini kaldırın.

- Kaydet'i seçin.

PKI'yı geri yükleme

- Silinmiş PKI'ler sekmesini seçin.

- PKI'yı seçin ve PKI'yı geri yükle'yi seçin.

CA'yı geri yükle

- Silinen CA'lar sekmesini seçin.

- CA dosyasını seçin ve Sertifika yetkilisini geri yükle'yi seçin.

CA'da isIssuerHintEnabled özniteliğini anlama

Veren ipuçları, Aktarım Katmanı Güvenliği (TLS) el sıkışmasının bir parçası olarak Güvenilir CA Göstergesini geri gönderir. Güvenilen CA listesi, kiracı tarafından Entra güven deposuna yüklenen CA'ların konusuna ayarlanır. Veren ipuçları hakkında daha fazla bilgi için Verici İpuçlarını Anlama bölümüne bakın.

Varsayılan olarak, Microsoft Entra güven deposundaki tüm CA'ların konu adları ipucu olarak gönderilir.

Eğer yalnızca belirli CA'larla bir ipucu göndermek istiyorsanız, isIssuerHintEnabled ipucu özniteliğini true olarak ayarlayın.

TLS istemcisine geri gönderilebilecek sertifika otoritesi ipuçları (CA'nın konu adı) için 16 KB karakter sınırı vardır. İyi bir uygulama olarak isIssuerHintEnabled özniteliğini yalnızca kullanıcı sertifikaları veren CA'lar için true olarak ayarlayın.

Aynı kök sertifikadan birden çok ara CA son kullanıcı sertifikalarını verirse, varsayılan olarak tüm sertifikalar sertifika seçicide gösterilir. Ancak belirli CA'lar için isIssuerHintEnabled ayarını true olarak belirlediğinizde, sertifika seçicide sadece uygun kullanıcı sertifikaları görüntülenir.

isIssuerHintEnabled'ı etkinleştirmek için CA'yı düzenleyin ve değerini true olarak güncelleyin.

Microsoft Graph API'lerini kullanarak sertifika yetkililerini yapılandırma

Microsoft Graph API'leri CA'ları yapılandırmak için kullanılabilir. Aşağıdaki örneklerde, PKI veya CA için Oluşturma, Okuma, Güncelleştirme veya Silme (CRUD) işlemlerini çalıştırmak için Microsoft Graph'ın nasıl kullanılacağı gösterilmektedir.

PKI kapsayıcı nesnesi oluşturma

PATCH https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/

Content-Type: application/json

{

"displayName": "ContosoPKI"

}

Tüm PKI nesnelerini alma

GET https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations

ConsistencyLevel: eventual

PKI-id ile PKI nesnesini alın

GET https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/{PKI-id}/

ConsistencyLevel: eventual

.p7b dosyasıyla CA'ları yükleyin

PATCH https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/{PKI-id}/certificateAuthorities/{CA-id}

Content-Type: application/json

{

"uploadUrl":"https://CBA/demo/CBARootPKI.p7b,

"sha256FileHash": "AAAAAAD7F909EC2688567DE4B4B0C404443140D128FE14C577C5E0873F68C0FE861E6F"

}

PKI'daki tüm CA'ları alma

GET https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/{PKI-id}/certificateAuthorities

ConsistencyLevel: eventual

CA kimliğine göre bir PKI'de belirli bir CA elde etme

GET https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/{PKI-id}/certificateAuthorities/{CA-id}

ConsistencyLevel: eventual

Belirli CA sağlayıcı ipuçları işaretini güncelleştirme

PATCH https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/{PKI-id}/certificateAuthorities/{CA-id}

Content-Type: application/json

{

"isIssuerHintEnabled": true

}

PowerShell kullanarak sertifika yetkililerini (CA) yapılandırma Bu yapılandırma için [Microsoft Graph PowerShell] (/powershell/microsoftgraph/installation) kullanabilirsiniz.

PowerShell'i yönetici ayrıcalıklarıyla başlatın.

Microsoft Graph PowerShell SDK'sını yükleyin ve içeri aktarın.

Install-Module Microsoft.Graph -Scope AllUsers Import-Module Microsoft.Graph.Authentication Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUserKiracıya bağlanın ve tümünü kabul edin.

Connect-MGGraph -Scopes "Directory.ReadWrite.All", "User.ReadWrite.All" -TenantId <tenantId>

PKI tabanlı güven deposu ile klasik CA deposu arasında öncelik belirleme

Hem PKI tabanlı CA deposunda hem de klasik CA deposunda bir CA varsa PKI tabanlı CA deposu önceliklendirilir. Klasik CA deposu kullanılacak 1. Her iki mağazada da bir CA varsa ancak PKI tabanlı mağaza CRL içermiyorsa, klasik mağaza CA'sı geçerli bir CRL'ye sahipse. her iki depoda da CA varsa ancak PKI tabanlı depo CA CRL'si klasik depo CA'sından farklıysa

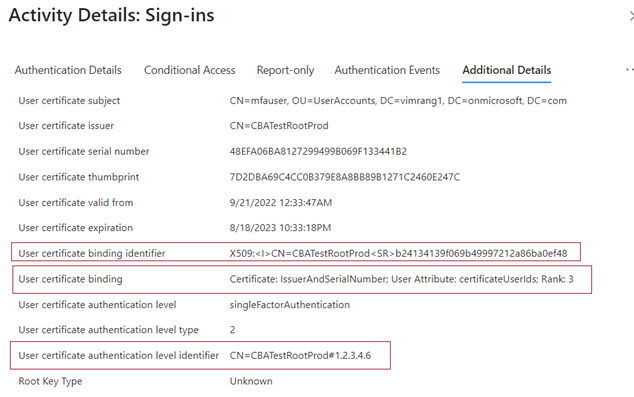

Oturum açma günlüğü

Oturum açma kesintiye uğradığında, Eski Depo'nun kimlik doğrulamasında kullanılıp kullanılmadığını göstermek için Ek Ayrıntılar bölümünde iki öznitelik bulunur.

- Eski Depo Kullanıldı özniteliği, PKI tabanlı depo kullanımını belirtmek için 0 değerine ve 1 değeri Klasik veya Eski mağaza kullanımını gösterir.

- Eski depo Kullanım Bilgileri özniteliği, eski depoyu kullanmanın nedenini gösterir

Denetim günlüğü

Güven deposunda bulunan PKI veya CA üzerinde yapılan tüm CRUD işlemleri, Microsoft Entra denetim günlüklerine kaydedilir.

Klasik CA deposundan PKI tabanlı depoya geçiş

Kiracı yöneticisi tüm CA'ları PKI tabanlı depoya yükleyebilir ve PKI CA deposu CLassic deposundan önceliklidir ve tüm CBA kimlik doğrulamaları PKI tabanlı depo kullanılarak gerçekleşir. Kiracı yöneticisi, oturum açma günlüklerinde Eski Depo'nun kullanımına dair hiçbir gösterge olmadığını onayladıktan sonra CA'ları Eski Depo'dan kaldırabilir.

Sıkça Sorulan Sorular

Soru: PKI'yı karşıya yükleme neden başarısız oluyor?

Yanıt: PKI dosyasının geçerli olup olmadığını ve herhangi bir sorun olmadan erişilebilir olup olmadığını denetleyin. PKI dosyasının en büyük boyutu şu olmalıdır:

Soru: PKI yüklemesi için hizmet düzeyi sözleşmesi (SLA) nedir?

Yanıt: PKI karşıya yükleme zaman uyumsuz bir işlemdir ve tamamlanması 30 dakikaya kadar sürebilir.

Soru: PKI dosyası için SHA256 sağlama toplamını nasıl oluşturursunuz?

Yanıt: PKI.p7b dosyasının SHA256 sağlama toplamını oluşturmak için şu komutu çalıştırın:

Get-FileHash .\CBARootPKI.p7b -Algorithm SHA256

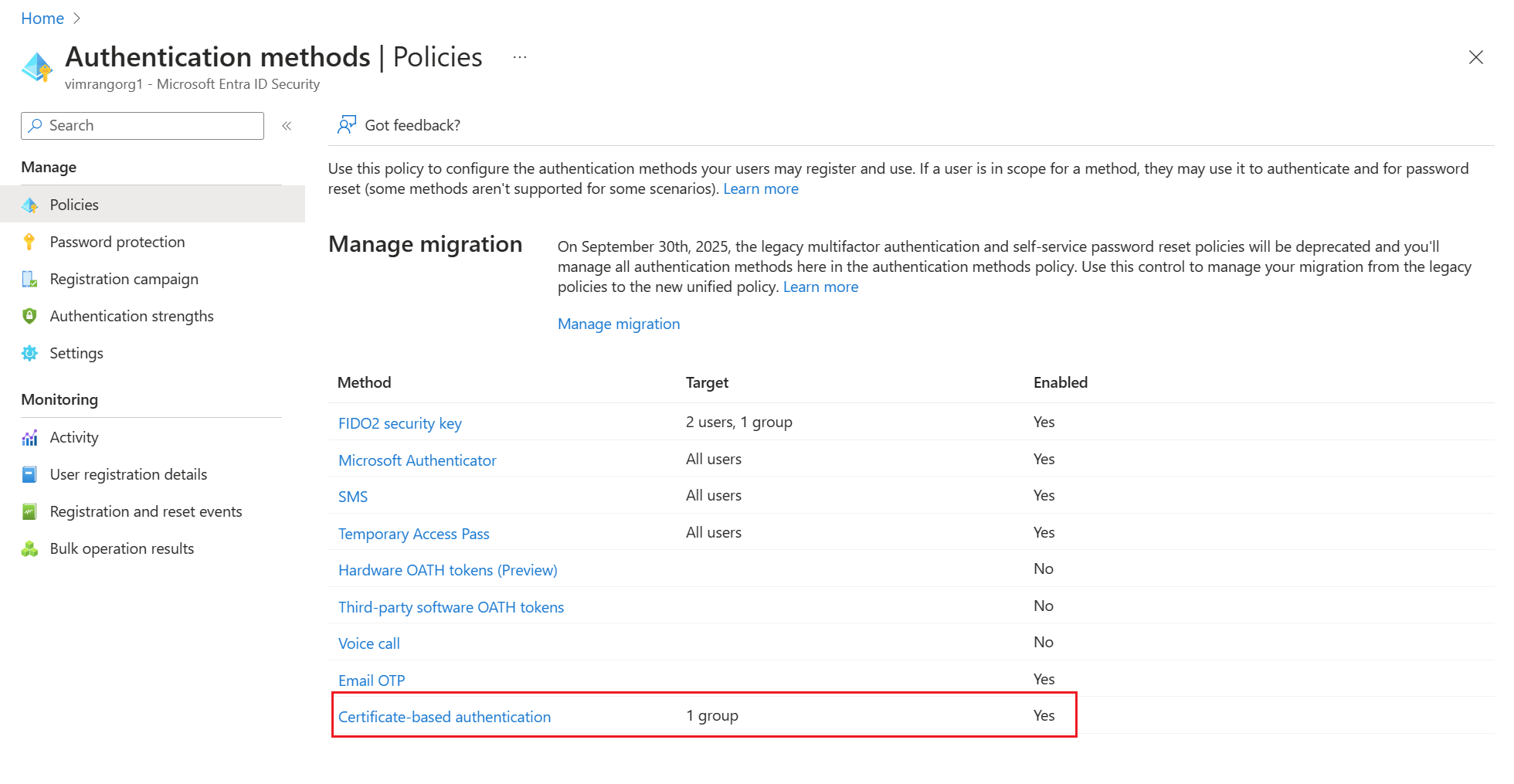

2. Adım: Kiracıda CBA'yı etkinleştirme

Önemli

Kullanıcı, Kimlik Doğrulama yöntemleri ilkesinde Sertifika tabanlı kimlik doğrulaması kapsamında olduğunda MFA için uygun olarak kabul edilir. Bu ilke gereksinimi, bir kullanıcının diğer kullanılabilir yöntemleri kaydetmek için kimlik doğrulama sürecinin bir parçası olarak doğrulamayı kullanamamasını ifade eder. Kullanıcılar sertifikalara erişimi yoksa kilitlenir ve MFA için diğer yöntemleri kaydedemez. Kimlik Doğrulama İlkesi Yöneticilerinin CBA'yı yalnızca geçerli sertifikaları olan kullanıcılar için etkinleştirmesi gerekir. CBA için tüm kullanıcıları eklemeyin. Yalnızca geçerli sertifikalara sahip kullanıcı gruplarını kullanın. Daha fazla bilgi için bkz . Microsoft Entra çok faktörlü kimlik doğrulaması.

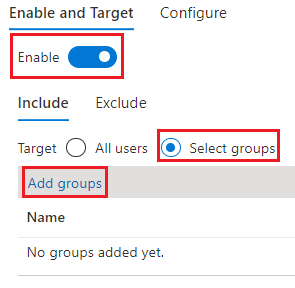

Microsoft Entra yönetim merkezinde CBA'yı etkinleştirmek için aşağıdaki adımları tamamlayın:

Microsoft Entra yönetim merkezinde en azından Kimlik Doğrulama İlkesi Yöneticisi olarak oturum açın.

Gruplar ve Tüm gruplar> kısmına göz atın, Yeni grup'u seçin ve CBA kullanıcıları için bir grup oluşturun.

Entra Id>Authentication yöntemleri>Sertifika Tabanlı Kimlik Doğrulaması'na göz atın.

Etkinleştir ve Hedefaltında, Etkinleştir'iseçin ve Kabul Ediyorumöğesine tıklayın.

Grupları seç'e tıklayın, Gruplar ekle'e tıklayın.

Oluşturduğunuz gibi belirli grupları seçin ve seç'e tıklayın. Tüm kullanıcılar yerine belirli grupları kullanın.

İşiniz bittiğinde, Kaydetöğesine tıklayın.

Kiracıda sertifika tabanlı kimlik doğrulaması etkinleştirildikten sonra, kiracıdaki tüm kullanıcılar bir sertifikayla oturum açma seçeneğini görür. Yalnızca CBA için etkinleştirilen kullanıcılar X.509 sertifikasını kullanarak kimlik doğrulaması yapabilir.

Not

Ağ yöneticisi, ek olarak müşterinin bulut ortamı için certauth uç noktasına erişim izni login.microsoftonline.comvermelidir. İstemci sertifika isteğinin TLS el sıkışmasının bir parçası olarak başarılı olduğundan emin olmak için certauth uç noktasında TLS incelemesini devre dışı bırakın.

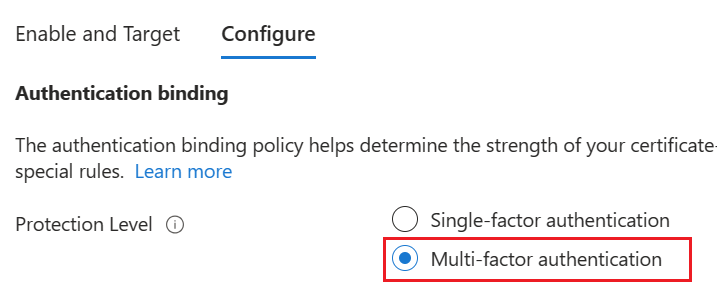

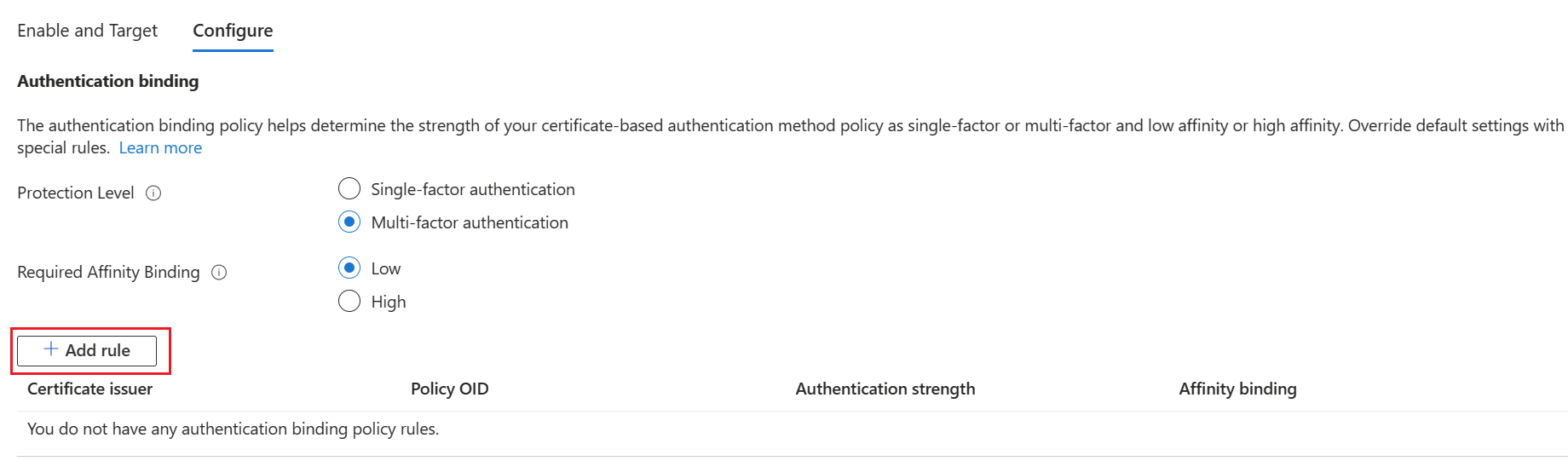

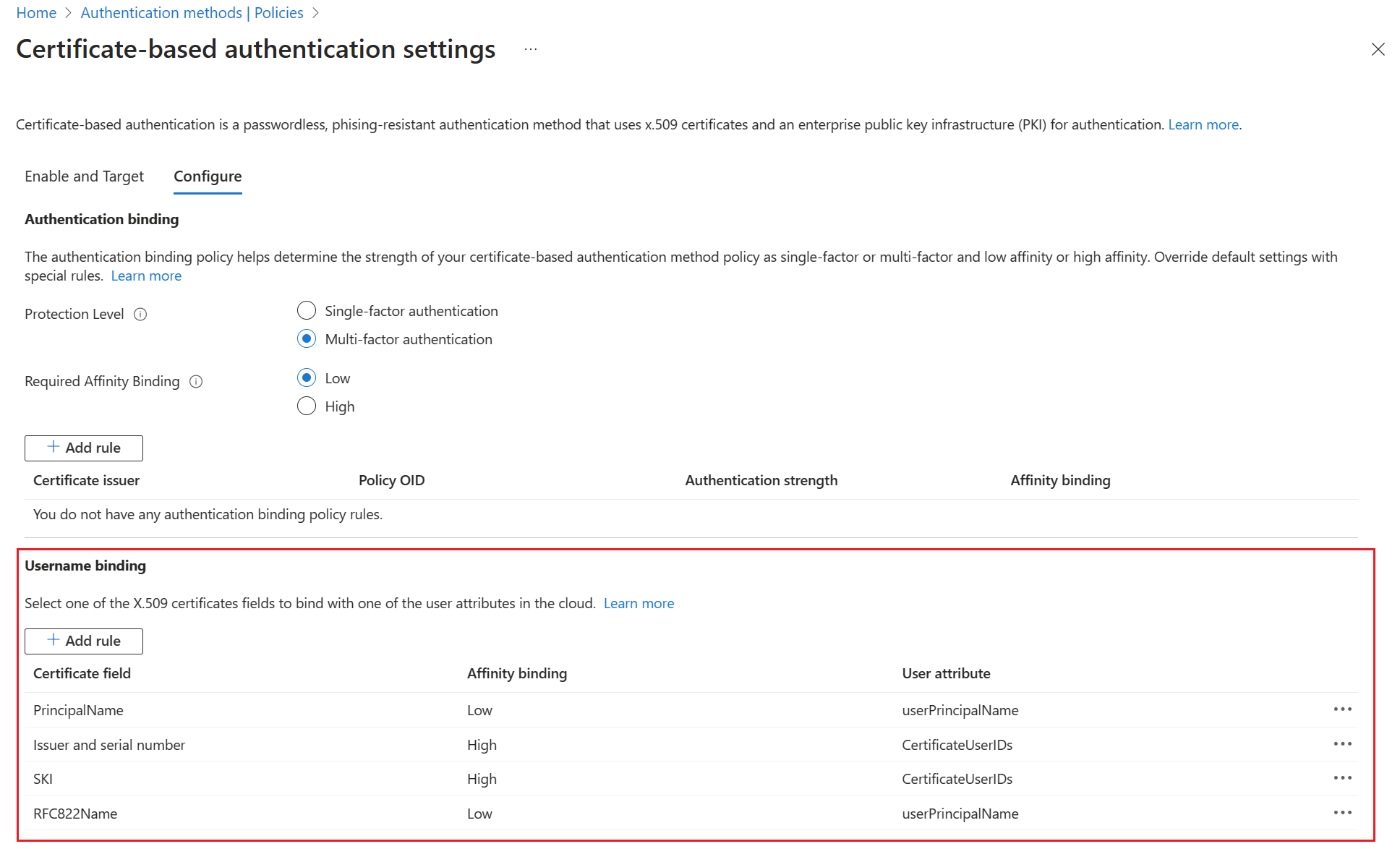

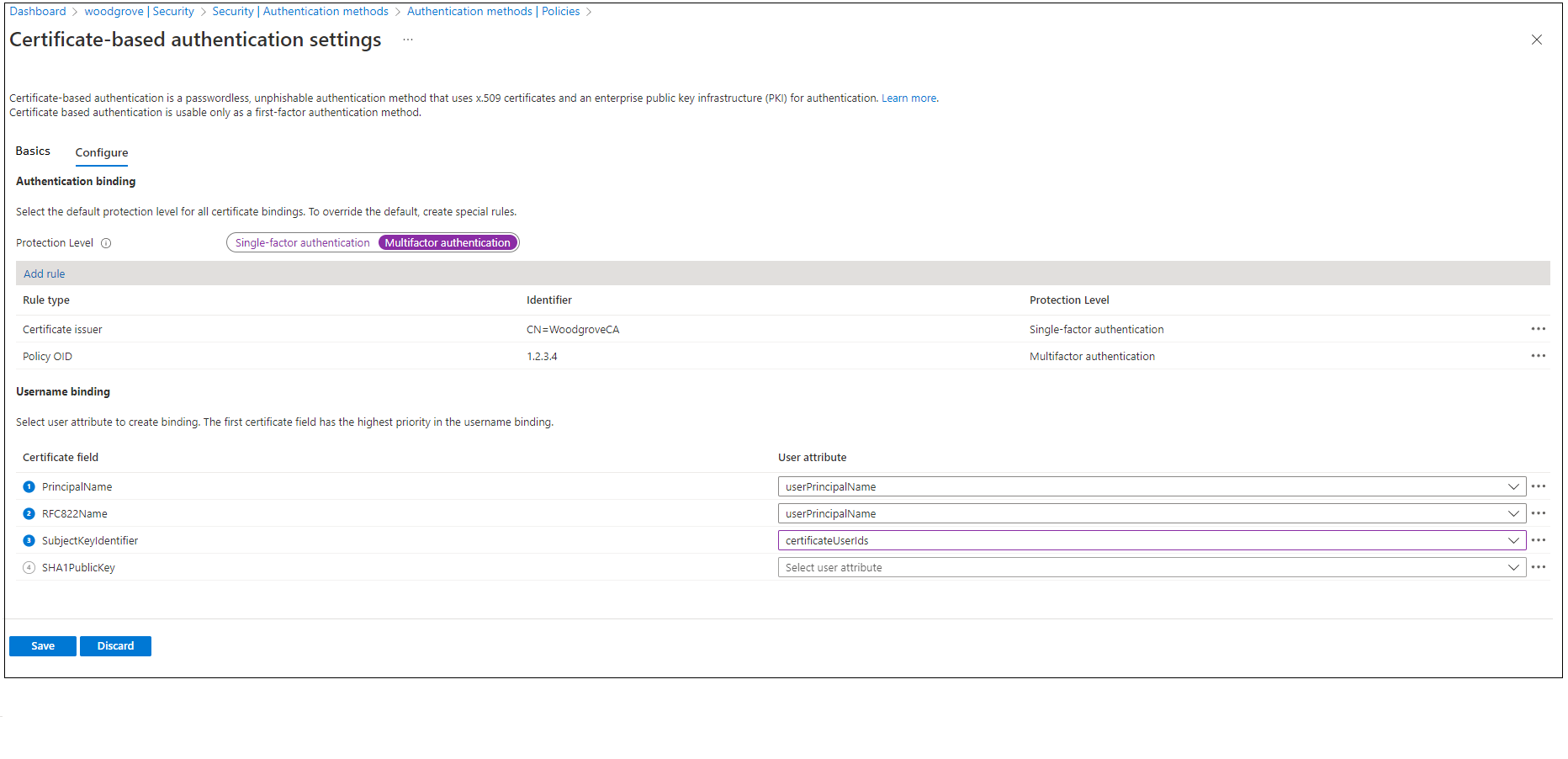

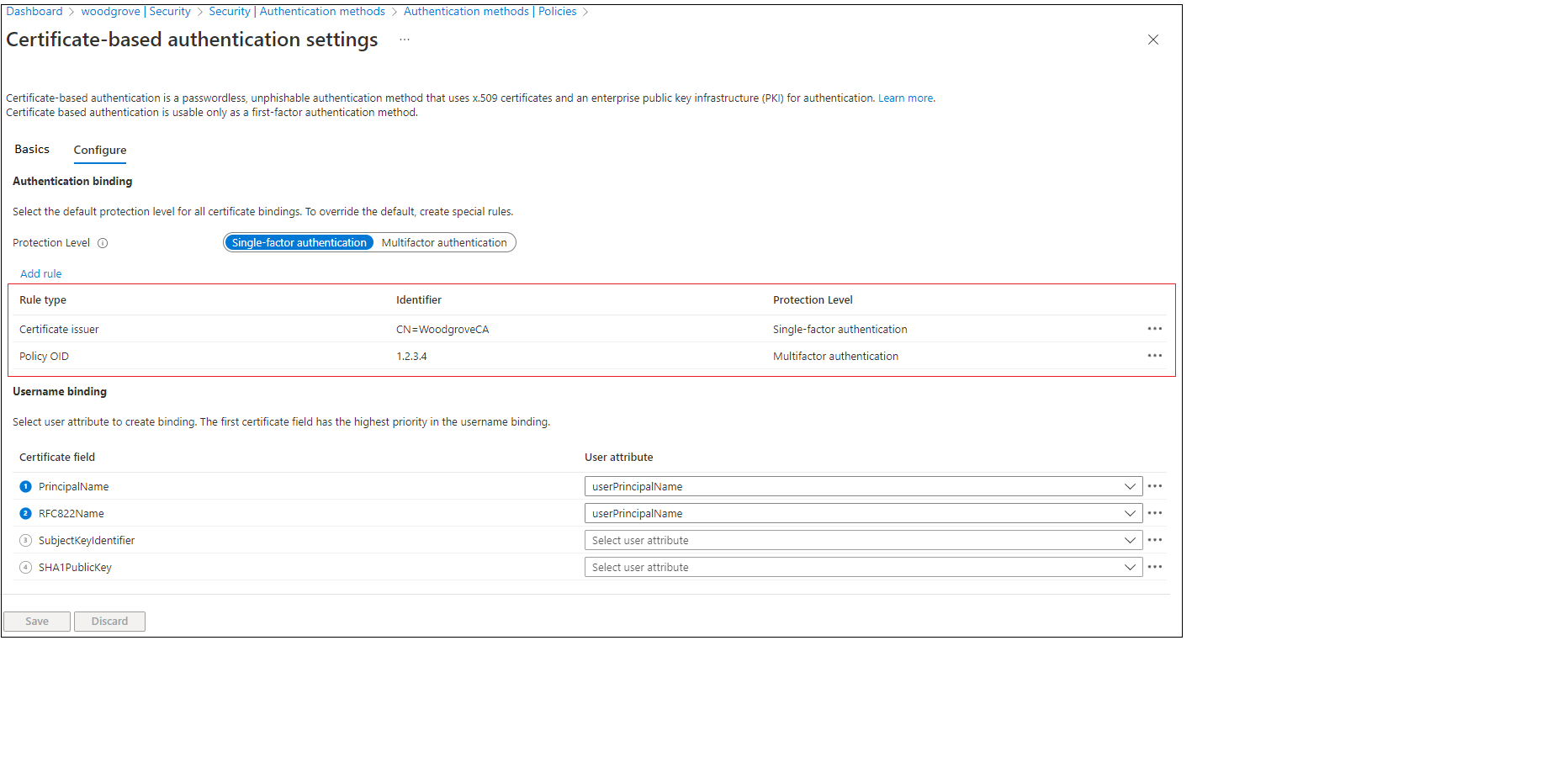

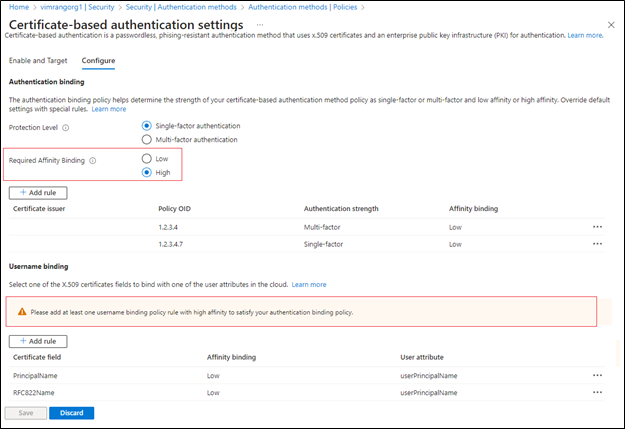

3. Adım: Kimlik doğrulama bağlama ilkesini yapılandırma

Kimlik doğrulama bağlama ilkesi, kimlik doğrulamasının gücünü tek bir faktör veya çok faktörlü olarak belirlemeye yardımcı olur. Kiracıdaki tüm sertifikalar için varsayılan koruma düzeyi Tek faktörlü kimlik doğrulaması. Kiracı düzeyindeki varsayılan bağlılık ayarı Düşük. Kimlik Doğrulama İlkesi Yöneticisi varsayılan değeri tek faktörlüden çok faktörlüye değiştirebilir ve değişirse, kiracıdaki tüm sertifikalar çok faktörlü kimlik doğrulaması güçlü olarak kabul edilir. Benzer şekilde, kiracı düzeyinde benzeşim bağlaması Yüksek olarak ayarlanabilir; bu da tüm sertifikaların yalnızca yüksek benzeşim öznitelikleri kullanılarak doğrulanacağı anlamına gelir.

Önemli

Yönetici, kiracı varsayılanını çoğu sertifika için geçerli olan bir değere ayarlamalı ve yalnızca kiracı varsayılanından farklı koruma düzeyi ve/veya benşim bağlaması gerektiren belirli sertifikalar için özel kurallar oluşturmalıdır. Tüm kimlik doğrulama yöntemleri yapılandırması aynı ilke dosyasına gider, böylece birden çok gereksiz kural oluşturmak ilke dosyası sınırını aşabilir.

Kimlik doğrulama bağlama kuralları, Düzenleyen veya İlke Nesne Kimliği (OID) veya Düzenleyen ve İlke OID gibi sertifika özniteliklerini bir değerle eşleştirir ve bu kural için varsayılan koruma düzeyini ve ilişkilendirme bağlamasını seçer. Kiracı varsayılan ayarlarını değiştirmek ve Microsoft Entra yönetim merkezinde özel kurallar oluşturmak için aşağıdaki adımları tamamlayın:

Microsoft Entra yönetim merkezinde en azından Kimlik Doğrulama İlkesi Yöneticisi olarak oturum açın.

Entra ID>Kimlik Doğrulama yöntemleri İlkeleri'ne> göz atın.

Yönet'in altında Kimlik doğrulama yöntemleri seçeneğini seçin Sertifika tabanlı Kimlik Doğrulama.

Kimlik doğrulama bağlamasını ve kullanıcı adı bağlamasını ayarlamak için Yapılandır'ı seçin.

Koruma düzeyi özniteliğinin varsayılan değeri Tek faktörlü kimlik doğrulamasıdır. Varsayılan değeri MFA olarak değiştirmek için Çok faktörlü kimlik doğrulaması'nı seçin.

Not

Özel kural eklenmezse varsayılan koruma düzeyi değeri etkindir. Özel kurallar eklenirse, bunun yerine kural düzeyinde tanımlanan koruma düzeyine uyulur.

Ayrıca, koruma düzeyi veya benşim bağlaması için kiracı varsayılanından farklı değerlere ihtiyaç duyan istemci sertifikalarının koruma düzeyini belirlemeye yardımcı olmak için özel kimlik doğrulama bağlama kuralları da ayarlayabilirsiniz. Kurallar, sertifikayı veren Konu veya İlke OID'si ya da sertifikadaki her iki alan kullanılarak yapılandırılabilir.

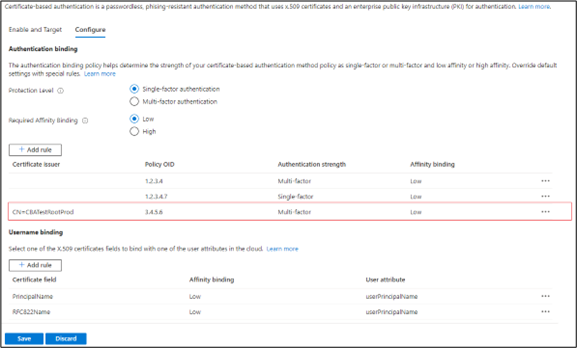

Kimlik doğrulama bağlama kuralları sertifika özniteliklerini (veren veya İlke OID) bir değerle eşler ve bu kural için varsayılan koruma düzeyini seçer. Birden çok kural oluşturulabilir. Aşağıdaki yapılandırma için kiracı varsayılanı Çok Faktörlü Kimlik Doğrulaması ve Düşük Benzeşim Bağlaması olarak alalım.

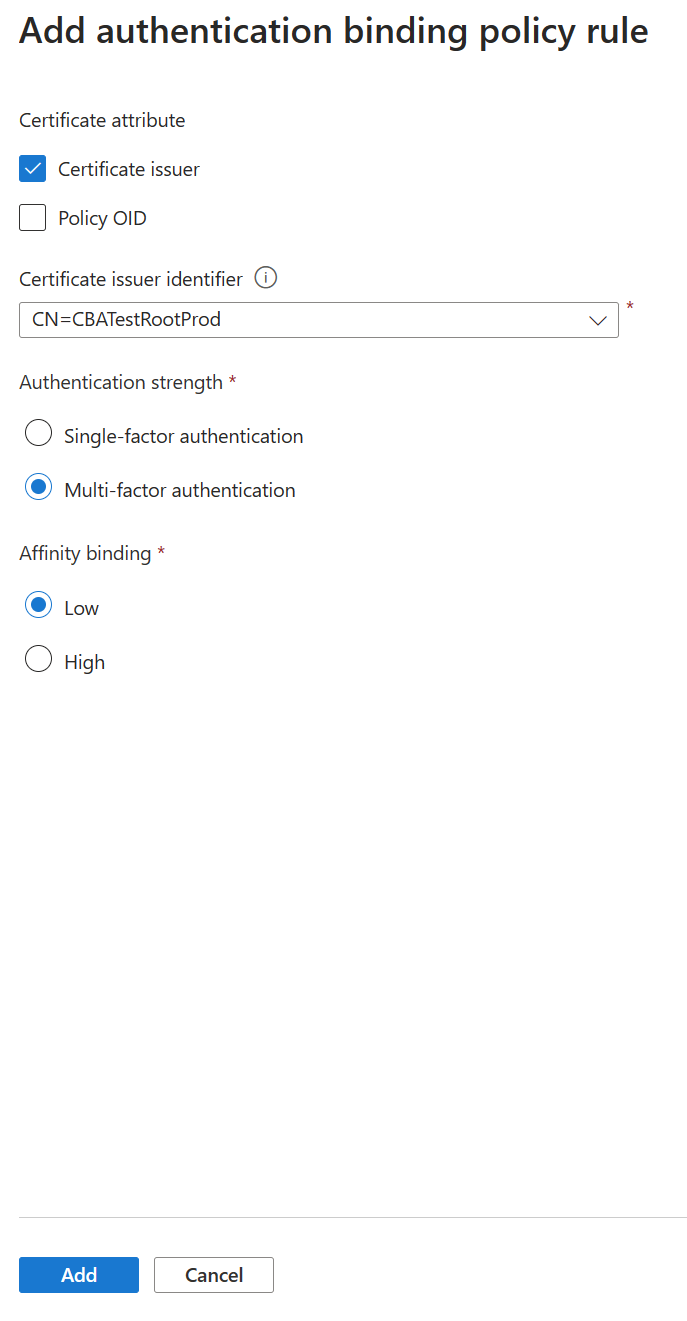

Özel kurallar eklemek için Kural ekle'yi seçin.

Sertifika verene göre kural oluşturmak için Sertifika veren'i seçin.

Liste kutusundan bir Sertifika veren tanımlayıcısı seçin.

Çok faktörlü kimlik doğrulamasını seçin ancak yüksek bağlama bağımlılığını ve ardından Ekle'ye tıklayın. İstendiğinde, kuralı eklemeyi tamamlamak için Kabul ediyorum'a tıklayın.

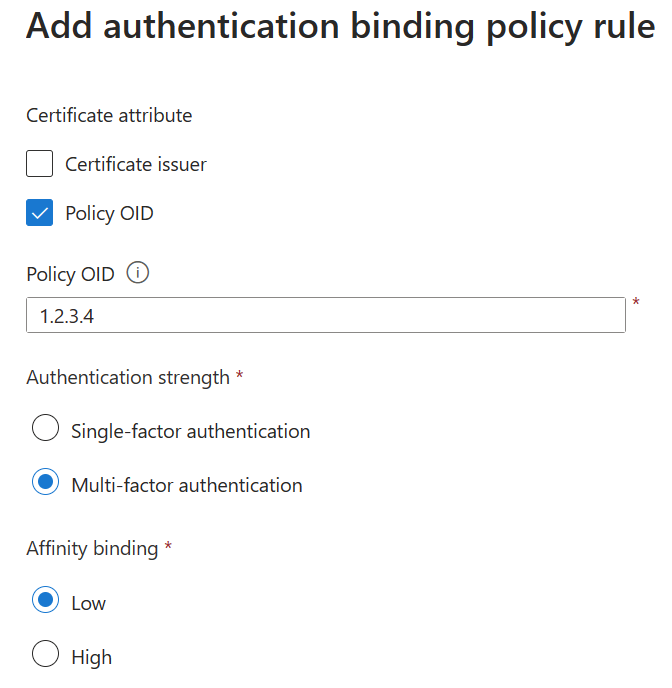

İlke OID'ye göre kural oluşturmak için İlke OID'yi seçin.

Policy OID için bir değer girin.

Tek faktörlü kimlik doğrulaması seçin, Düşük bağlanma afinitesi ve ardından Ekle'ye tıklayın. İstendiğinde, kuralı eklemeyi tamamlamak için Kabul ediyorum'a tıklayın.

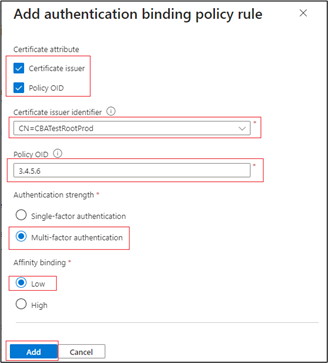

Yayınlayıcı ve Politika OID'sine göre kural oluşturmak için:

Sertifika Veren ve Politika OID'yi seçin.

Bir verici seçin ve poliçe OID'sini girin.

Kimlik doğrulaması gücü için çok faktörlü kimlik doğrulaması seçin.

İlişim bağlaması için Yükseköğesini seçin.

Ekle'yi seçin.

İlke OID'si 3.4.5.6 olan ve CN=CBATestRootProd tarafından verilen bir sertifikayla kimlik doğrulaması yapın. Kimlik doğrulaması başarılı olmalı ve çok faktörlü bir hak talebi elde etmelidir.

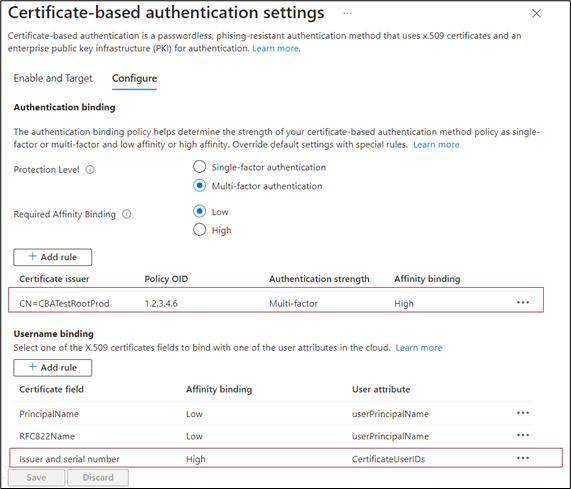

Veren ve Seri Numarasına göre kural oluşturmak için:

Kimlik doğrulama bağlama ilkesi ekleyin. İlke, CN=CBATestRootProd tarafından policyOID 1.2.3.4.6 ile verilen tüm sertifikalar için yalnızca yüksek bağdaşıklık gereklidir. Verici ve seri numarası kullanılır.

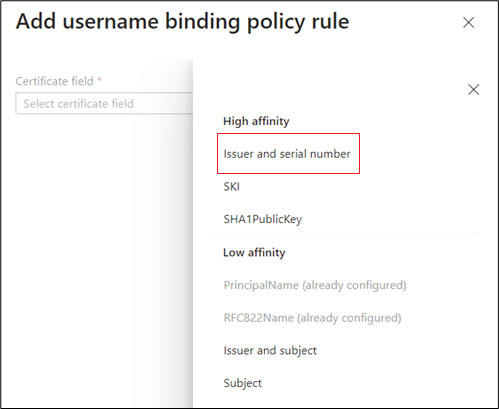

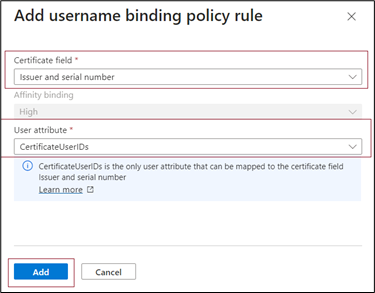

Sertifika alanını seçin. Bu örnekte Veren'i ve Seri numarasını seçelim.

Desteklenen tek kullanıcı özniteliği CertificateUserIds'dir. Ekle'yi seçin.

Kaydet'i seçin.

Oturum açma günlüğü, oturum açma için kullanılan bağlamayı ve sertifikanın ayrıntılarını gösterir.

Herhangi bir özel kuralı kaydetmek için Tamam'ı seçin.

Önemli

Nesne tanımlayıcı biçimini kullanarak PolicyOID girin. Örneğin, sertifika ilkesiNde Tüm Verme İlkeleri yazıyorsa, kuralı eklediğinizde OID değerini 2.5.29.32.0 olarak girin. Tüm Verme İlkeleri dizesi kural düzenleyicisi için geçersizdir ve geçerli değildir.

4. Adım: Kullanıcı adı bağlama ilkesini yapılandırma

Kullanıcı adı bağlama ilkesi, kullanıcının sertifikasını doğrulamaya yardımcı olur. Varsayılan olarak, kullanıcıyı belirlemek için sertifikadaki Asıl Adı kullanıcı nesnesindeki UserPrincipalName ile eşleriz.

Kimlik Doğrulama İlkesi Yöneticisi varsayılanı geçersiz kılabilir ve özel eşleme oluşturabilir. Kullanıcı adı bağlamasını yapılandırmayı belirlemek için bkz . Kullanıcı adı bağlama nasıl çalışır?

certificateUserIds özniteliğini kullanan diğer senaryolar için bkz . Sertifika kullanıcı kimlikleri.

Önemli

Kullanıcı adı bağlama ilkesi certificateUserIds, onPremisesUserPrincipalName ve kullanıcı nesnesinin userPrincipalName özniteliği gibi eşitlenmiş öznitelikler kullanıyorsa, Active Directory'de yönetici ayrıcalıklarına sahip hesapların (örneğin, kullanıcı nesneleri üzerinde temsilci haklarına veya Microsoft Entra Connect Sunucusu'nda yönetici haklarına sahip olanlar) Microsoft Entra Id'de bu öznitelikleri etkileyen değişiklikler yapabileceklerini unutmayın.

Kullanıcı özniteliklerinden biriyle bağlamak için X.509 sertifika alanlarından birini seçerek kullanıcı adı bağlamasını oluşturun. Kullanıcı adı bağlama sırası bağlamanın öncelik düzeyini temsil eder. İlki en yüksek önceliğe sahiptir, vb.

Belirtilen X.509 sertifika alanı sertifikada bulunursa, ancak Microsoft Entra Id bu değeri kullanan bir kullanıcı nesnesi bulamazsa, kimlik doğrulaması başarısız olur. Microsoft Entra Id listede bir sonraki bağlamayı dener.

Değişiklikleri kaydetmek için Kaydet'i seçin.

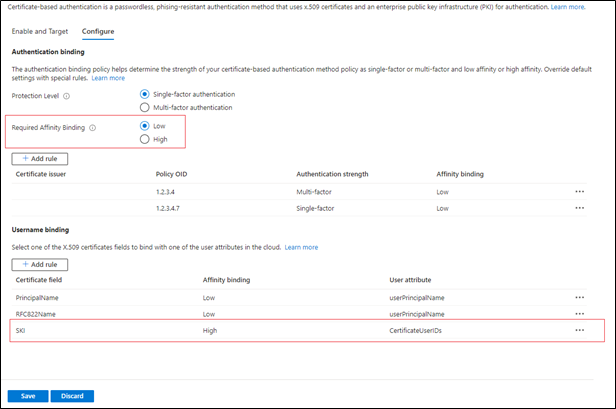

Son yapılandırma şu görüntüye benzer:

5. Adım: Yapılandırmanızı test edin

Bu bölüm, sertifikanızı ve özel kimlik doğrulama bağlama kurallarınızı test etme konularını kapsar.

Sertifikanızı test edin

İlk yapılandırma testi olarak, cihaz tarayıcınızı kullanarak MyApps portalında oturum açmayı denemeniz gerekir.

Kullanıcı Asıl Adınızı (UPN) girin.

İleri'yi seçin.

Telefonla oturum açma veya FIDO2'yi de içeren diğer kimlik doğrulama yöntemlerini etkinleştirdiyseniz, kullanıcılar farklı bir oturum açma ekranı görebilir.

Sertifikayla oturum aç seçeneğini belirleyin.

İstemci sertifikası seçici kullanıcı arabiriminde doğru kullanıcı sertifikasını seçin ve Tamam'ı seçin.

Oturum açma işleminiz başarılı olursa şunları biliyorsunuzdur:

- Kullanıcı sertifikası test cihazınıza sağlanır.

- Microsoft Entra Id güvenilir CA'larla doğru yapılandırıldı.

- Kullanıcı adı bağlaması doğru yapılandırılır ve kullanıcı bulunur ve kimliği doğrulanır.

Özel kimlik doğrulama bağlama kurallarını test edin

Güçlü kimlik doğrulamasını doğruladığımız bir senaryoya göz atalım. Tek faktörlü kimlik doğrulamasını sağlamak için 'issuer subject' kullanarak bir kimlik doğrulama ilkesi kuralı, çok faktörlü kimlik doğrulamasını sağlamak için ise politika OID'si kullanarak başka bir kural oluşturuyoruz.

Koruma düzeyi tek faktörlü kimlik doğrulaması olacak şekilde ve sertifika yetkililerinizin Konu değerine ayarlanmış bir verici Konu kuralı oluşturun. Örneğin:

CN = WoodgroveCAKoruma seviyesi çok faktörlü kimlik doğrulaması olarak ayarlanmış ve sertifikanızdaki ilke OID'lerinden birine ait olan bir ilke OID kuralı oluşturun. Örneğin, 1.2.3.4.

Kullanıcının çok faktörlü kimlik doğrulaması yapmasını zorunlu kılmak için, Koşullu Erişim - MFA Gerektir başlığındaki adımları izleyerek bir Koşullu Erişim ilkesi oluşturun.

MyApps portalına gidin. UPN'nizi girin ve İleri'yi seçin.

Sertifikayla oturum aç seçeneğini belirleyin.

Telefon oturumu açma veya güvenlik anahtarları gibi diğer kimlik doğrulama yöntemlerini etkinleştirdiyseniz, kullanıcılar farklı bir oturum açma ekranı görebilir.

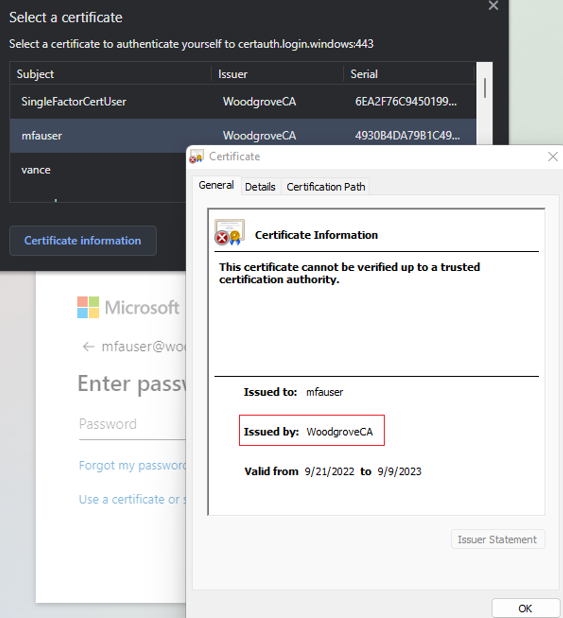

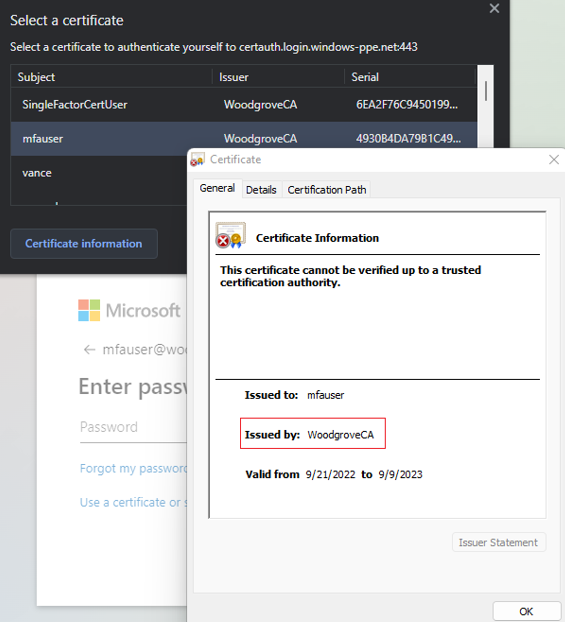

İstemci sertifikasını seçin ve Sertifika Bilgileri'ni seçin.

Sertifika görüntülenir ve sertifikayı veren ile ilke OID değerlerini doğrulayabilirsiniz.

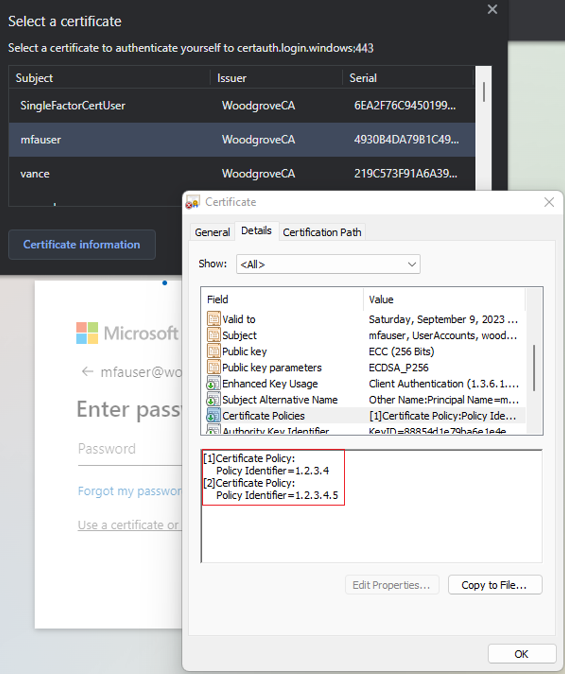

İlke OID değerlerini görmek için Ayrıntılar'ı seçin.

İstemci sertifikasını seçin ve Tamam'ı seçin.

Sertifikadaki ilke OID'i yapılandırılmış 1.2.3.4 değeriyle eşleşir ve çok faktörlü kimlik doğrulamasını karşılar. Benzer şekilde, sertifikadaki veren CN=WoodgroveCA'nın yapılandırılmış değeriyle eşleşir ve tek faktörlü kimlik doğrulamasını sağlar.

İlke OID kuralı veren kuralından öncelikli olduğundan, sertifika çok faktörlü kimlik doğrulamasını karşılar.

Kullanıcının Koşullu Erişim ilkesi MFA gerektirir ve sertifika çok faktörlü olduğundan kullanıcının uygulamada oturum açabilmesini sağlar.

Kullanıcı adı bağlama ilkesini test edin

Kullanıcı adı bağlama ilkesi, kullanıcının sertifikasını doğrulamaya yardımcı olur. Kullanıcı adı bağlama ilkesi için desteklenen üç bağlama vardır:

- VerilenKurumveSeriNumarası>SertifikaKullanıcıKimlikleri

- IssuerAndSubject>SertifikaKullanıcıKimlikleri

- Konu>Sertifika Kullanıcı Kimlikleri

Varsayılan olarak, Microsoft Entra Id, kullanıcıyı belirlemek için sertifikadaki Asıl Adı kullanıcı nesnesindeki UserPrincipalName ile eşler. Kimlik Doğrulama İlkesi Yöneticisi, daha önce açıklandığı gibi varsayılanı geçersiz kılabilir ve özel eşleme oluşturabilir.

Kimlik Doğrulama İlkesi Yöneticisinin yeni bağlamaları etkinleştirmesi gerekir. Hazırlamak için, ilgili kullanıcı adı bağlamaları için doğru değerlerin kullanıcı nesnesinin CertificateUserIds özniteliğinde güncelleştirildiğinden emin olmaları gerekir:

- Yalnızca bulut kullanıcıları için, CertificateUserIds içindeki değeri güncelleştirmek için Microsoft Entra yönetim merkezini veya Microsoft Graph API'lerini kullanın.

- Şirket içi eşitlenen kullanıcılar için, şirket içindeki değerleri eşitlemek amacıyla, Microsoft Entra Connect Kurallarını izleyin veya AltSecId değerini eşitlemek için Microsoft Entra Connect'i kullanın.

Önemli

Veren, Konu ve SeriSayı değerlerinin biçimi, sertifikadaki biçimlerinin ters sırada olmalıdır. Veren'e veya Konu'ya boşluk eklemeyin.

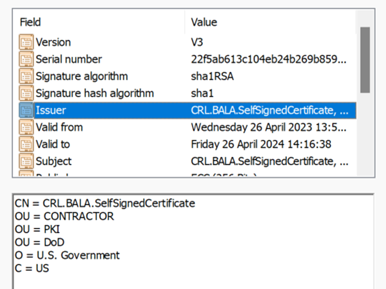

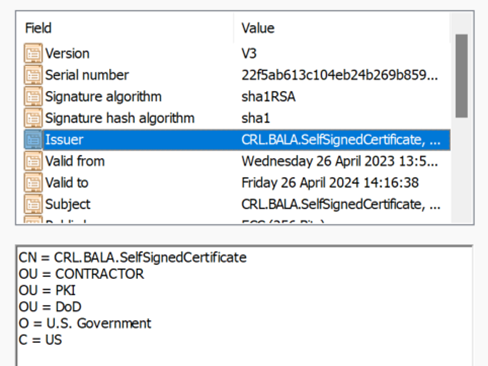

Çıkaran ve Seri Numarası manuel eşleme

İşte, Veren ve Seri Numarası için manuel eşleme örneği. Eklenecek ihraççı değeri şudur:

C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate

Seri numarası için doğru değeri almak için aşağıdaki komutu çalıştırın ve CertificateUserIds içinde gösterilen değeri depolayın. Komut söz dizimi şöyledir:

Certutil –dump –v [~certificate path~] >> [~dumpFile path~]

Örneğin:

certutil -dump -v firstusercert.cer >> firstCertDump.txt

certutil komutu için bir örnek aşağıda verilmişti:

certutil -dump -v C:\save\CBA\certs\CBATestRootProd\mfausercer.cer

X509 Certificate:

Version: 3

Serial Number: 48efa06ba8127299499b069f133441b2

b2 41 34 13 9f 06 9b 49 99 72 12 a8 6b a0 ef 48

CertificateUserId'ye eklenecek SerialNumber değeri:

b24134139f069b49997212a86ba0ef48

CertificateUserId:

X509:<I>C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate<SR> b24134139f069b49997212a86ba0ef48

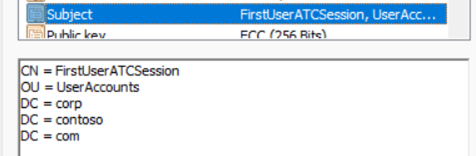

Sorun ve Konu elle eşleştirme

Sorun ve Konu el ile eşleme için bir örnek aşağıda verilmiştır. İhraççı değeri:

Konu değeri:

CertificateUserId:

X509:<I>C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate<S> DC=com,DC=contoso,DC=corp,OU=UserAccounts,CN=FirstUserATCSession

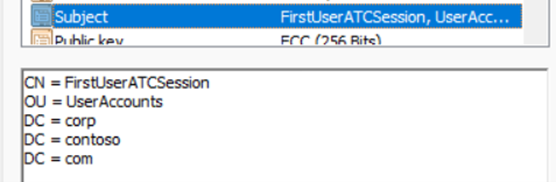

Öğelerin manuel eşleştirilmesi

Konu manuel eşleme için bir örnek. Konu değeri:

CertificateUserId:

X509:<S>DC=com,DC=contoso,DC=corp,OU=UserAccounts,CN=FirstUserATCSession

Affinite bağlamayı test et

Microsoft Entra yönetim merkezinde en azından Kimlik Doğrulama İlkesi Yöneticisi olarak oturum açın.

Entra ID>Kimlik Doğrulama yöntemleri İlkeleri'ne> göz atın.

Yönet'in altında Kimlik doğrulama yöntemleri seçeneğini seçin Sertifika tabanlı Kimlik Doğrulama.

Yapılandır'ı seçin.

Kiracı düzeyinde Gerekli Bağlılık Bağlaması ayarlayın.

Önemli

Kiracı düzeyindeki yakınlık ayarına dikkat edin. Kiracı için Gerekli Benşim Bağlamasını değiştirirseniz ve kullanıcı nesnesinde uygun değerlere sahip değilseniz kiracının tamamını kilitleyebilirsiniz. Benzer şekilde, tüm kullanıcılar için geçerli olan ve yüksek bağlılık gerektiren bir kural oluşturursanız, kiracıdaki kullanıcılar dışlanabilir.

Test etmek için Gerekli Benşim Bağlaması'nın Düşük olmasını seçin.

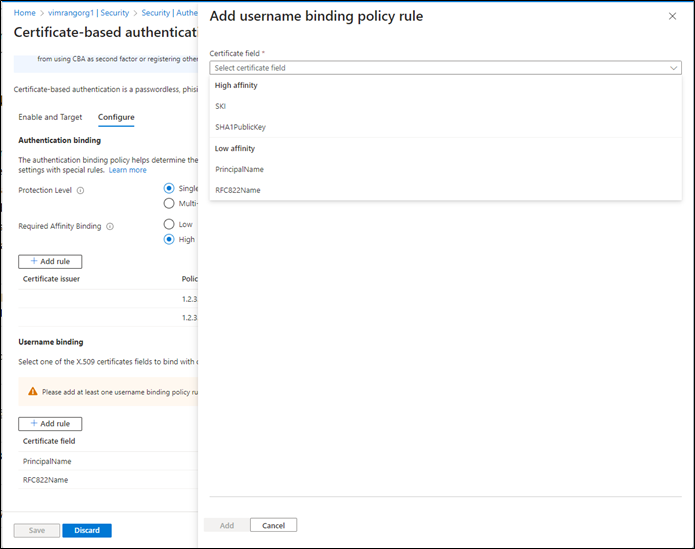

SKI gibi yüksek afiniteli bir bağlanma ekleyin. Kullanıcı adı bağlama altında Kural ekle'yi seçin.

SKI'yi seçin ve Ekle'yi seçin.

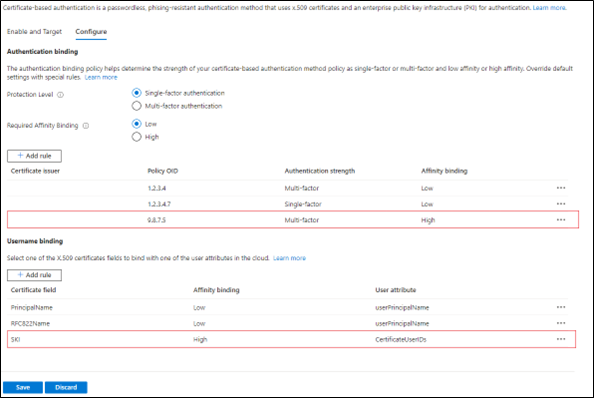

Tamamlandığında kural şu ekran görüntüsüne benzer:

Tüm kullanıcı nesneleri CertificateUserIds özniteliğini, kullanıcı sertifikasından doğru SKI değerine sahip olacak şekilde güncelleştirin. Daha fazla bilgi için bkz . CertificateUserIDs için desteklenen desenler.

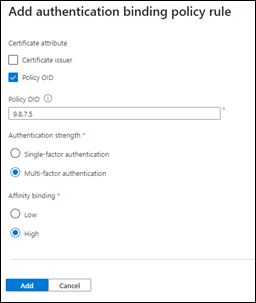

Kimlik doğrulama bağlaması için özel bir kural oluşturun.

Ekle'yi seçin.

Tamamlandığında kural şu ekran görüntüsüne benzer:

CertificateUserIds'i, OID 9.8.7.5 politikasına sahip sertifikadan alınan doğru SKI değeriyle güncelleyin.

Politika OID'si 9.8.7.5 olan bir sertifikayla test edin. Kullanıcının SKI bağlamasıyla kimliğinin doğrulanması ve yalnızca sertifika ile Çok Faktörlü Kimlik Doğrulama yapması gerekmektedir.

Microsoft Graph API'sini kullanarak CBA'yı etkinleştirme

CBA'yı etkinleştirmek ve Graph API kullanarak kullanıcı adı bağlamalarını yapılandırmak için aşağıdaki adımları tamamlayın.

Graph Explorer'da Oturum Aç'ı seçin ve kiracınızda oturum açın.

Policy.ReadWrite.AuthenticationMethod temsilci iznine onay vermek için adımları izleyin.

GET tüm kimlik doğrulama yöntemleri:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicyx509 Sertifika kimlik doğrulama yöntemi için yapılandırmayı ALıN:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy/authenticationMethodConfigurations/X509CertificateVarsayılan olarak, x509 Sertifika kimlik doğrulama yöntemi devre dışıdır. Kullanıcıların bir sertifikayla oturum açmasına izin vermek için, kimlik doğrulama yöntemini etkinleştirmeniz ve bir güncelleştirme işlemi aracılığıyla kimlik doğrulaması ve kullanıcı adı bağlama ilkelerini yapılandırmanız gerekir. İlkeyi güncelleştirmek için bir PATCH isteği çalıştırın.

İstek gövdesi:

PATCH https://graph.microsoft.com/v1.0/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/x509Certificate Content-Type: application/json { "@odata.type": "#microsoft.graph.x509CertificateAuthenticationMethodConfiguration", "id": "X509Certificate", "state": "enabled", "certificateUserBindings": [ { "x509CertificateField": "PrincipalName", "userProperty": "onPremisesUserPrincipalName", "priority": 1 }, { "x509CertificateField": "RFC822Name", "userProperty": "userPrincipalName", "priority": 2 }, { "x509CertificateField": "PrincipalName", "userProperty": "certificateUserIds", "priority": 3 } ], "authenticationModeConfiguration": { "x509CertificateAuthenticationDefaultMode": "x509CertificateSingleFactor", "rules": [ { "x509CertificateRuleType": "issuerSubject", "identifier": "CN=WoodgroveCA ", "x509CertificateAuthenticationMode": "x509CertificateMultiFactor" }, { "x509CertificateRuleType": "policyOID", "identifier": "1.2.3.4", "x509CertificateAuthenticationMode": "x509CertificateMultiFactor" } ] }, "includeTargets": [ { "targetType": "group", "id": "all_users", "isRegistrationRequired": false } ] }Bir yanıt kodu alırsınız

204 No content. İlkelerin doğru güncelleştirildiğinden emin olmak için GET isteğini yeniden çalıştırın.İlkeyi karşılayan bir sertifikayla oturum açarak yapılandırmayı test edin.

Microsoft PowerShell kullanarak CBA'yı etkinleştirme

- PowerShell’i açın.

- Microsoft Graph'a bağlanın:

Connect-MgGraph -Scopes "Policy.ReadWrite.AuthenticationMethod" - CBA kullanıcıları için grup tanımlamak için bir değişken oluşturun:

$group = Get-MgGroup -Filter "displayName eq 'CBATestGroup'" - İstek gövdesini tanımlayın:

$body = @{ "@odata.type" = "#microsoft.graph.x509CertificateAuthenticationMethodConfiguration" "id" = "X509Certificate" "state" = "enabled" "certificateUserBindings" = @( @{ "@odata.type" = "#microsoft.graph.x509CertificateUserBinding" "x509CertificateField" = "SubjectKeyIdentifier" "userProperty" = "certificateUserIds" "priority" = 1 }, @{ "@odata.type" = "#microsoft.graph.x509CertificateUserBinding" "x509CertificateField" = "PrincipalName" "userProperty" = "UserPrincipalName" "priority" = 2 }, @{ "@odata.type" = "#microsoft.graph.x509CertificateUserBinding" "x509CertificateField" = "RFC822Name" "userProperty" = "userPrincipalName" "priority" = 3 } ) "authenticationModeConfiguration" = @{ "@odata.type" = "#microsoft.graph.x509CertificateAuthenticationModeConfiguration" "x509CertificateAuthenticationDefaultMode" = "x509CertificateMultiFactor" "rules" = @( @{ "@odata.type" = "#microsoft.graph.x509CertificateRule" "x509CertificateRuleType" = "policyOID" "identifier" = "1.3.6.1.4.1.311.21.1" "x509CertificateAuthenticationMode" = "x509CertificateMultiFactor" } ) } "includeTargets" = @( @{ "targetType" = "group" "id" = $group.Id "isRegistrationRequired" = $false } ) } | ConvertTo-Json -Depth 5 - PATCH isteğini çalıştırın:

Invoke-MgGraphRequest -Method PATCH -Uri "https://graph.microsoft.com/v1.0/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/x509Certificate" -Body $body -ContentType "application/json"

Sonraki adımlar

- Microsoft Entra CBA'ya genel bakış

- Microsoft Entra CBA için teknik ayrıntılı bakış

- Microsoft Entra CBA ile ilgili sınırlamalar

- Microsoft Entra CBA kullanarak Windows Akıllı Kart oturumu açma

- Mobil cihazlarda (Android ve iOS) Microsoft Entra CBA

- Sertifika kullanıcı kimlikleri

- Federasyon kullanıcılarını nasıl taşırız

- SSS