Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu konu başlığında, Windows 10 sürüm 2004 veya üzerini çalıştıran cihazlarla ortamlar için şirket içi kaynaklarda parolasız kimlik doğrulamasının nasıl etkinleştirileceği gösterilmektedir. Cihazlar Microsoft Entra ile birleştirilmiş veya Microsoft Entra karma olarak birleştirilmiş olabilir. Bu parolasız kimlik doğrulama işlevi, Microsoft uyumlu güvenlik anahtarlarını kullandığınızda veya İş İçin Windows Hello Bulut güveniyle şirket içi kaynaklara sorunsuz çoklu oturum açma (SSO) sağlar.

FIDO2 anahtarlarını kullanarak şirket içi kaynaklarda oturum açmak için SSO kullanma

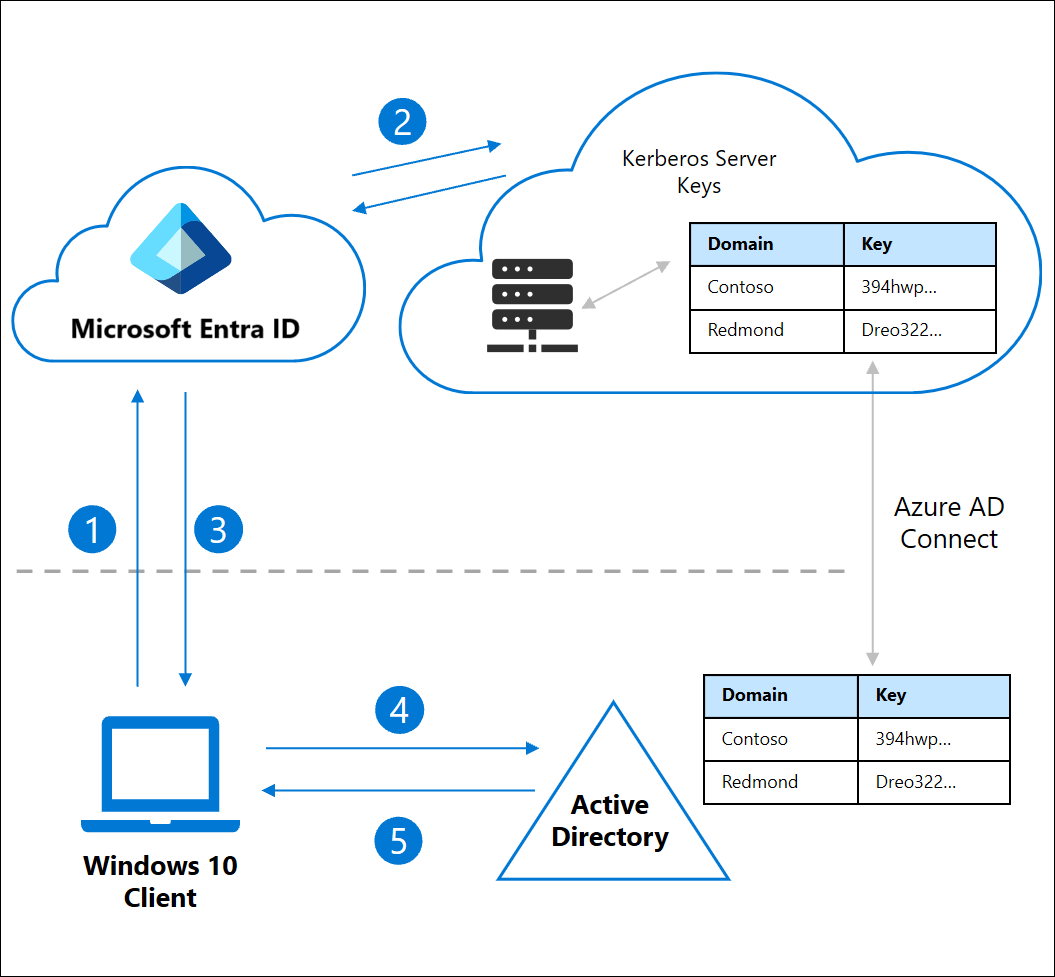

Microsoft Entra Id, bir veya daha fazla Active Directory etki alanınız için Kerberos bilet verme biletleri (TGT) verebilir. Bu işlevsellikle, kullanıcılar FIDO2 güvenlik anahtarları gibi modern kimlik bilgileriyle Windows'ta oturum açabilir ve ardından geleneksel Active Directory tabanlı kaynaklara erişebilir. Kerberos Hizmet Biletleri ve yetkilendirme, şirket içi Active Directory etki alanı denetleyicileriniz (DC) tarafından denetlenmeye devam eder.

Şirket içi Active Directory örneğinizde bir Microsoft Entra Kerberos sunucu nesnesi oluşturulur ve ardından Microsoft Entra Connect kullanılarak güvenli bir şekilde Microsoft Entra Id'de yayımlanır. Nesne hiçbir fiziksel sunucuyla ilişkili değil. Microsoft Entra ID'nin, Active Directory etki alanınız için Kerberos TGT'leri oluşturmak amacıyla kullanabileceği bir kaynaktır.

Bir kullanıcı, FIDO2 güvenlik anahtarıyla Windows 10 cihazında oturum açar ve Microsoft Entra Kimliği'nde kimlik doğrulaması yapar.

Microsoft Entra Id, kullanıcının şirket içi Active Directory etki alanıyla eşleşen bir Kerberos Server anahtarının dizinini denetler.

Microsoft Entra Id, kullanıcının şirket içi Active Directory etki alanı için bir Kerberos TGT oluşturur. TGT yalnızca kullanıcının SID'sini içerir ve yetkilendirme verileri yoktur.

TGT, kullanıcının Microsoft Entra Birincil Yenileme Belirteci (PRT) ile birlikte istemciye döndürülür.

İstemci makine bir şirket içi Active Directory Etki Alanı Denetleyicisi ile iletişim kurar ve kısmi TGT'yi tam biçimlendirilmiş bir TGT ile takas eder.

İstemci makinesi artık bir Microsoft Entra PRT'sine ve tam bir Active Directory TGT'sine sahiptir ve hem bulut hem de şirket içi kaynaklara erişebilir.

Önkoşullar

Bu makaledeki yordamlara başlamadan önce, kuruluşunuzun Kuruluşunuz için geçiş anahtarlarını etkinleştirme (FIDO2) başlığı altında yer alan yönergeleri tamamlaması gerekir.

Aşağıdaki sistem gereksinimlerini de karşılamanız gerekir:

Cihazların Windows 10 sürüm 2004 veya üzerini çalıştırıyor olması gerekir.

Windows Server etki alanı denetleyicilerinizin Windows Server 2016 veya üzerini çalıştırması ve aşağıdaki sunucular için düzeltme eklerinin yüklü olması gerekir:

AES256_HMAC_SHA1, Ağ güvenliği: Kerberos ilkesi için izin verilen şifreleme türlerini yapılandırma ilkesi etki alanı denetleyicilerinde yapılandırıldığında etkinleştirilmelidir.

Senaryodaki adımları tamamlamak için gereken kimlik bilgilerini sağlayın:

- Bir etki alanı için Domain Admins grubunun ve bir orman için Enterprise Admins grubunun üyesi olan bir Active Directory kullanıcısı. $domainCred olarak adlandırılır.

- Karma Kimlik Yöneticileri rolüne sahip bir Microsoft Entra kullanıcısı. $cloudCred olarak adlandırılır.

Kullanıcılar, Microsoft Entra Connect aracılığıyla aşağıdaki Microsoft Entra özniteliklerine sahip olmalıdır:

-

onPremisesSamAccountName(accountNameMicrosoft Entra Connect'te) -

onPremisesDomainName(domainFQDNMicrosoft Entra Connect'te) -

onPremisesSecurityIdentifier(objectSIDMicrosoft Entra Connect'te)

Microsoft Entra Connect bu öznitelikleri varsayılan olarak eşitler. Eğer hangi öznitelikleri eşitleyeceğinizi değiştirirseniz, eşitleme için

accountName,domainFQDNveobjectSIDöğelerini seçtiğinizden emin olun.-

Desteklenen senaryolar

Bu makaledeki senaryo, aşağıdaki örneklerin her ikisinde de SSO'yi destekler:

- Microsoft 365 ve diğer Güvenlik Onaylama İşaretleme Dili (SAML) özellikli uygulamalar gibi bulut kaynakları.

- Şirket içi kaynaklar ve Web siteleri için Windows ile tümleşik kimlik doğrulaması. Kaynaklar, IIS kimlik doğrulaması gerektiren web sitelerini ve SharePoint sitelerini ve/veya NTLM kimlik doğrulamasını kullanan kaynakları içerebilir.

Desteklenmeyen senaryolar

Aşağıdaki senaryolar desteklenmez:

- Windows Server Active Directory Etki Alanı Hizmetleri (AD DS) ile bağlantılı (yalnızca şirket içi cihazlar) dağıtım.

- Bir güvenlik anahtarı kullanarak Uzak Masaüstü Protokolü (RDP), sanal masaüstü altyapısı (VDI) ve Citrix senaryoları.

- S/MIME'yi bir güvenlik anahtarı kullanarak

- Bir güvenlik anahtarı kullanarak olarak çalıştır.

- Güvenlik anahtarı kullanarak bir sunucuda oturum açın.

AzureADHybridAuthenticationManagement modülünü yükleme

ModülAzureADHybridAuthenticationManagement yöneticiler için FIDO2 yönetim özellikleri sağlar.

Yönetici olarak çalıştır seçeneğini kullanarak bir PowerShell istemi açın.

AzureADHybridAuthenticationManagementModülü yükleyin:# First, ensure TLS 1.2 for PowerShell gallery access. [Net.ServicePointManager]::SecurityProtocol = [Net.ServicePointManager]::SecurityProtocol -bor [Net.SecurityProtocolType]::Tls12 # Install the AzureADHybridAuthenticationManagement PowerShell module. Install-Module -Name AzureADHybridAuthenticationManagement -AllowClobber

Not

- 2.3.331.0 güncelleştirmesi itibarıyla AzureADHybridAuthenticationManagement modülü AzureADPreview modülünü yüklemez.

- Modülü, Microsoft Entra Connect çözümüne bağımlılık olmadan şirket içi Active Directory Etki Alanı Denetleyicinize erişebileceğiniz herhangi bir bilgisayara yükleyebilirsiniz

AzureADHybridAuthenticationManagement. - Modül

AzureADHybridAuthenticationManagementPowerShell Galerisi aracılığıyla dağıtılır. PowerShell Galerisi, PowerShell içeriğinin merkezi deposudur. Bu modülde, PowerShell komutları ve İstenen Durum Yapılandırması (DSC) kaynaklarını içeren kullanışlı PowerShell modülleri bulabilirsiniz.

Kerberos Server nesnesi oluşturma

Yöneticiler, şirket içi dizinlerinde bir Microsoft Entra Kerberos sunucu nesnesi oluşturmak için modülünü kullanır AzureADHybridAuthenticationManagement . Nesne, Microsoft Entra Connect sunucusunda veya Microsoft.Online.PasswordSynchronization.Rpc.dll bağımlılığının yüklü olduğu bir sunucuda oluşturulmalıdır.

Kuruluşunuzdaki Microsoft Entra kullanıcılarını içeren her etki alanında ve ormanda aşağıdaki adımları çalıştırın:

- Yönetici olarak çalıştır seçeneğini kullanarak bir PowerShell istemi açın.

- Hem şirket içi Active Directory etki alanınızda hem de Microsoft Entra kiracınızda yeni bir Microsoft Entra Kerberos sunucu nesnesi oluşturmak için aşağıdaki PowerShell komutlarını çalıştırın.

Azure Bulutu(Varsayılan olarak Azure Ticari) seçeneğini belirleyin

Cmdlet varsayılan olarak Set-AzureADKerberosServer Ticari bulut uç noktalarını kullanır. Kerberos'ı başka bir bulut ortamında yapılandırıyorsanız, cmdlet'ini belirtilen bulutu kullanacak şekilde ayarlamanız gerekir.

Kullanılabilir bulutların listesini ve değiştirilmesi gereken sayısal değeri almak için aşağıdakileri çalıştırın:

Get-AzureADKerberosServerEndpoint

Örnek Çıkış:

Current Endpoint = 0(Public)

Supported Endpoints:

0 :Public

1 :China

2 :Us Government

İstediğiniz bulut ortamının yanındaki sayısal değeri not edin.

Ardından istenen bulut ortamını ayarlamak için aşağıdakileri çalıştırın:

(Örnek: ABD Kamu Bulutu için)

Set-AzureADKerberosServerEndpoint -TargetEndpoint 2

Tavsiye

Azure ticari ve bağımsız bulutlarını karşılaştırma hakkında ek bilgi için bkz. Azure Ticari ve Azure bağımsız bulutları arasındaki farklar.

1 numaralı istem örneği, tüm kimlik bilgileri için

# Specify the on-premises Active Directory domain. A new Microsoft Entra ID

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter an Azure Active Directory Hybrid Identity Administrator username and password.

$cloudCred = Get-Credential -Message 'An Active Directory user who is a member of the Hybrid Identity Administrators group for Microsoft Entra ID.'

# Enter a Domain Administrator username and password.

$domainCred = Get-Credential -Message 'An Active Directory user who is a member of the Domain Admins group and an Enterprise Admin for the forest.'

# Create the new Microsoft Entra ID Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

Set-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred -DomainCredential $domainCred

Örnek 2 bulut kimlik bilgisi istemi

Not

Etki alanına katılmış bir makinede, etki alanı yöneticisi ayrıcalıklarına sahip bir hesapla çalışıyorsanız, "-DomainCredential" parametresini atlayabilirsiniz. "-DomainCredential" parametresi sağlanmadıysa, şirket içi Active Directory Etki Alanı Denetleyicinize erişmek için geçerli Windows oturum açma bilgileri kullanılır.

# Specify the on-premises Active Directory domain. A new Microsoft Entra ID

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter an Azure Active Directory Hybrid Identity Administrator username and password.

$cloudCred = Get-Credential

# Create the new Microsoft Entra ID Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

# Use the current windows login credential to access the on-premises AD.

Set-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred

Modern kimlik doğrulaması kullanarak tüm kimlik bilgileri için istem örneği 3

Not

Kuruluşunuz parola tabanlı oturum açmayı koruyorsa ve çok faktörlü kimlik doğrulaması, FIDO2 veya akıllı kart teknolojisi gibi modern kimlik doğrulama yöntemlerini zorunlu kılıyorsa, bir Karma Kimlik Yöneticisinin Kullanıcı Asıl Adı (UPN) ile parametresini kullanmanız -UserPrincipalName gerekir.

-

contoso.corp.com'ı aşağıdaki örnekte şirket içi Active Directory etki alanı adınız ile değiştirin. - Aşağıdaki örnekte,

administrator@contoso.onmicrosoft.comdeğerini Karma Kimlik Yöneticisi'nin UPN'siyle değiştirin.

# Specify the on-premises Active Directory domain. A new Microsoft Entra ID

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter a UPN of a Hybrid Identity Administrator

$userPrincipalName = "administrator@contoso.onmicrosoft.com"

# Enter a Domain Administrator username and password.

$domainCred = Get-Credential

# Create the new Microsoft Entra ID Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

# Open an interactive sign-in prompt with given username to access the Microsoft Entra ID.

Set-AzureADKerberosServer -Domain $domain -UserPrincipalName $userPrincipalName -DomainCredential $domainCred

Örnek 4 modern kimlik doğrulaması kullanan bulut kimlik bilgileri istemi

Not

Etki alanına katılmış bir makinede etki alanı yöneticisi ayrıcalıklarına sahip bir hesapla çalışıyorsanız ve kuruluşunuz parola tabanlı oturum açmayı koruyorsa ve çok faktörlü kimlik doğrulaması, FIDO2 veya akıllı kart teknolojisi gibi modern kimlik doğrulama yöntemlerini zorunlu kılıyorsa, parametresini karma kimlik yöneticisinin Kullanıcı Asıl Adı (UPN) ile kullanmanız -UserPrincipalName gerekir. Ayrıca "-DomainCredential" parametresini atlayabilirsiniz.

> - Aşağıdaki örnekteki administrator@contoso.onmicrosoft.com ifadesini Karma Kimlik Yöneticisi rolünün UPN'si ile değiştirin.

# Specify the on-premises Active Directory domain. A new Microsoft Entra ID

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter a UPN of a Hybrid Identity Administrator

$userPrincipalName = "administrator@contoso.onmicrosoft.com"

# Create the new Microsoft Entra ID Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

# Open an interactive sign-in prompt with given username to access the Microsoft Entra ID.

Set-AzureADKerberosServer -Domain $domain -UserPrincipalName $userPrincipalName

Microsoft Entra Kerberos sunucusunu görüntüleme ve doğrulama

Aşağıdaki komutu kullanarak yeni oluşturulan Microsoft Entra Kerberos sunucusunu görüntüleyebilir ve doğrulayabilirsiniz:

# When prompted to provide domain credentials use the userprincipalname format for the username instead of domain\username

Get-AzureADKerberosServer -Domain $domain -UserPrincipalName $userPrincipalName -DomainCredential (get-credential)

Bu komut, Microsoft Entra Kerberos sunucusunun özelliklerini oluşturur. Her şeyin düzgün olduğunu doğrulamak için özellikleri gözden geçirebilirsiniz.

Not

Başka bir etki alanına kimlik bilgilerini etki alanı\kullanıcı adı formatında sağlayarak çalıştırmak, NTLM üzerinden bağlanmayı dener, ancak bağlantı başarısız olur. Ancak, etki alanı yöneticisi için userprincipalname biçiminin kullanılması, DC'ye RPC bağlamanın Kerberos kullanılarak doğru şekilde denenmesini sağlar. Kullanıcılar Active Directory'deki Korumalı Kullanıcılar güvenlik grubundaysa, sorunu çözmek için şu adımları tamamlayın: ADConnect'te başka bir etki alanı kullanıcısı olarak oturum açın ve "-domainCredential" sağlamayın. Şu anda oturum açmış olan kullanıcının Kerberos anahtarı kullanılır. Kullanıcının önceki komutu yürütmek için Active Directory'de gerekli izinlere sahip olup olmadığını doğrulamak için komutunu yürüterek whoami /groups onaylayabilirsiniz.

| Mülk | Açıklama |

|---|---|

| Kimlik | AD DS DC nesnesinin benzersiz kimliği. Bu kimlik bazen yuva veya dal kimliği olarak adlandırılır. |

| Alan Adı DNS İsmi | Active Directory DNS etki alanı adı. |

| Bilgisayar Hesabı | Microsoft Entra Kerberos sunucu nesnesinin (DC) bilgisayar hesabı nesnesi. |

| Kullanıcı Hesabı | Microsoft Entra Kerberos sunucusu TGT şifreleme anahtarını tutan devre dışı bırakılmış kullanıcı hesabı nesnesi. Bu hesabın etki alanı adı CN=krbtgt_AzureAD,CN=Users,<Domain-DN>. |

| AnahtarVersiyon | Microsoft Entra Kerberos sunucusu TGT şifreleme anahtarının anahtar sürümü. Sürüm, anahtar oluşturulduğunda atanır. Ardından anahtar her döndürüldüğünde sürüm artırılır. Artışlar çoğaltma meta verilerini temel alır ve büyük olasılıkla birden büyüktür. Örneğin, ilk KeyVersion 192272 olabilir. Anahtar ilk kez döndürüldüğünde sürüm 212621 ilerleyebilir. Doğrulanması gereken önemli nokta, şirket içi nesne için KeyVersion ile bulut nesnesi için CloudKeyVersion'ın aynı olmasıdır. |

| AnahtarGüncellendiTarihinde | Microsoft Entra Kerberos sunucusu TGT şifreleme anahtarının güncelleştirilmiş veya oluşturulmuş olduğu tarih ve saat. |

| AnahtarGüncellendiKaynak | Microsoft Entra Kerberos sunucusunun TGT şifreleme anahtarının en son güncellendiği DC. |

| CloudId | Microsoft Entra nesnesinin kimliği. Tablo'nun ilk satırındaki ID ile eşleşmelidir. |

| BulutAlanAdıDnsAdı | Microsoft Entra nesnesinden DomainDnsName. Tablonun ikinci satırındaki DomainDnsName ile eşleşmelidir. |

| BulutAnahtarVersiyon | KeyVersion, Microsoft Entra nesnesinden. Beşinci satırdaki tablodan KeyVersion ile eşleşmelidir. |

| BulutAnahtarıGüncellenme Tarihi | Microsoft Entra nesnesinin güncelleme anahtarı (KeyUpdatedOn). Tablonun altıncı satırındaki KeyUpdatedOn ile eşleşmelidir. |

Microsoft Entra Kerberos sunucu anahtarını döndürme

Microsoft Entra Kerberos sunucu şifreleme krbtgt anahtarları düzenli olarak döndürülmelidir. Diğer tüm Active Directory DC krbtgt anahtarlarını döndürmek için kullandığınız zamanlamanın aynısını izlemenizi öneririz.

Uyarı

Krbtgt tuşlarını döndürebilecek başka araçlar da vardır. Ancak, Microsoft Entra Kerberos sunucunuzun krbtgt anahtarlarını döndürmek için bu belgede belirtilen araçları kullanmanız gerekir. Bu, anahtarların hem şirket içi Active Directory hem de Microsoft Entra Kimliği'nde güncelleştirilmesini sağlar.

Set-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred -DomainCredential $domainCred -RotateServerKey

Microsoft Entra Kerberos sunucusunu kaldırma

Senaryoyu geri almak ve Microsoft Entra Kerberos sunucusunu hem şirket içi Active Directory hem de Microsoft Entra Kimliği'nden kaldırmak istiyorsanız aşağıdaki komutu çalıştırın:

Remove-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred -DomainCredential $domainCred

Çok ormanlı ve çok etki alanılı senaryolar

Microsoft Entra Kerberos sunucu nesnesi, Microsoft Entra ID'de KerberosDomain nesnesi olarak temsil edilir. Her şirket içi Active Directory etki alanı, Microsoft Entra Id'de tek bir KerberosDomain nesnesi olarak temsil edilir.

Örneğin, kuruluşunuzun contoso.com ve fabrikam.com olmak üzere iki etki alanına sahip bir Active Directory ormanı olduğunu varsayalım. Microsoft Entra ID'nin tüm orman için Kerberos TGT'leri vermesine izin vermeyi tercih ederseniz, Microsoft Entra ID'de iki KerberosDomain nesnesi vardır; biri için bir contoso.com nesnesi ve diğeri için fabrikam.com. Birden çok Active Directory ormanınız varsa, her ormandaki her etki alanı için bir KerberosDomain nesnesi vardır.

Microsoft Entra kullanıcılarını içeren kuruluşunuzdaki her etki alanında ve ormanda Kerberos Server nesnesi oluşturma başlığındaki yönergeleri izleyin.

Bilinen davranış

Parolanızın süresi dolduysa FIDO ile oturum açma engellenir. Beklenti, kullanıcıların FIDO kullanarak oturum açabilmesi için parolalarını sıfırlamalarıdır. Bu davranış, İş İçin Windows Hello bulut Kerberos güveni ile senkronize edilmiş karma şirket içi kullanıcı oturum açma işlemleri için de geçerlidir.

Sorun giderme ve geri bildirim

Sorunlarla karşılaşırsanız veya bu parolasız güvenlik anahtarı oturum açma özelliği hakkında geri bildirim paylaşmak istiyorsanız, aşağıdakileri yaparak Windows Geri Bildirim Merkezi uygulaması aracılığıyla paylaşın:

- Geri Bildirim Merkezi'ne gidin ve oturum açtığınızdan emin olun.

- Aşağıdaki kategorileri seçerek geri bildirim gönderin:

- Kategori: Güvenlik ve Gizlilik

- Alt kategori: FIDO

- Günlükleri toplamak için Sorunumu Yeniden Oluştur seçeneğini kullanın.

Parolasız güvenlik anahtarıyla oturum açma hakkında sıkça sorulan sorular.

Parolasız oturum açma hakkında sık sorulan soruların bazı yanıtları aşağıdadır:

Parolasız güvenlik anahtarı oturum açma işlemi şirket içi ortamımda çalışıyor mu?

Özellik, saf bir şirket içi AD DS ortamında çalışmaz.

Kuruluşum kaynaklara erişmek için iki öğeli kimlik doğrulaması gerektiriyor. Bu gereksinimi desteklemek için ne yapabilirim?

Güvenlik anahtarları farklı şekil ve boyutlarda bulunur. Cihazlarının ikinci bir faktör olarak PIN veya biyometri ile etkinleştirilebileceğini tartışmak için ilgili cihaz üreticisiyle iletişime geçin.

Yöneticiler güvenlik anahtarlarını ayarlayabilir mi?

Bu özelliğin genel kullanılabilirlik (GA) sürümü için bu özellik üzerinde çalışıyoruz.

Uyumlu güvenlik anahtarlarını bulmak için nereye gidebilirim?

Uyumlu güvenlik anahtarları hakkında bilgi için bkz . FIDO2 güvenlik anahtarları.

Güvenlik anahtarımı kaybedersem ne yapabilirim?

Kayıtlı bir güvenlik anahtarını silmek için myaccount.microsoft.com oturum açın ve güvenlik bilgileri sayfasına gidin.

Microsoft Entra karma katılmış bir makine oluşturduktan hemen sonra FIDO güvenlik anahtarını kullanamıyorsam ne yapabilirim?

Microsoft Entra hibrit katılımlı bir makineyi temiz yüklüyorsanız, etki alanına katılma ve yeniden başlatma işlemlerinden sonra, FIDO güvenlik anahtarını kullanarak oturum açabilmeniz için önce bir parola ile oturum açmanız ve ilkenin eşitlenmesini beklemeniz gerekir.

- Komut İstemi penceresinde

dsregcmd /statusçalıştırarak geçerli durumunuzu kontrol edin ve hem AzureAdJoined hem de DomainJoined durumlarının EVET olarak gösterildiğinden emin olun. - Eşitlemedeki bu gecikme, etki alanına katılmış cihazların bilinen bir sınırlaması olup FIDO'ya özgü değildir.

FIDO ile oturum açıp kimlik bilgisi istemi aldıktan sonra NTLM ağ kaynağımda çoklu oturum açamıyorsam ne olur?

Kaynak isteğinize zamanında yanıt verebilmesi için yeterli sayıda alan kontrolörüne (DC) düzeltme eki uygulandığından emin olun. Bir DC'nin özelliği çalıştırıp çalıştırmadığını görmek için komutunu çalıştırın nltest /dsgetdc:contoso /keylist /kdcve çıkışı gözden geçirin.

Not

/keylist komutundaki nltest anahtar, Windows 10 v2004 ve sonraki istemcilerde kullanılabilir.

Microsoft Entra Kerberos için belirteç başına en fazla grup sayısı var mı?

Evet, belirteç başına en fazla 1.010 grup olabilir.

FIDO2 güvenlik anahtarları, karma ortamda mevcut RODC ile Windows oturum açma işlemlerinde çalışıyor mu?

FIDO2 Windows oturum açma işlemi, kullanıcı TGT'sini değiştokuş etmek için yazılabilir bir DC arar. Site başına en az bir yazılabilir DC'niz olduğu sürece oturum açma işlemi düzgün çalışır.

Sonraki adımlar

Parolasız kimlik doğrulaması hakkında daha fazla bilgi edinin