Microsoft Entra çok faktörlü kimlik doğrulaması ve AD FS ile bulut kaynaklarının güvenliğini sağlama

Kuruluşunuz Microsoft Entra Id ile birleştirilmişse, Microsoft Entra Kimliği tarafından erişilen kaynakların güvenliğini sağlamak için Microsoft Entra çok faktörlü kimlik doğrulamasını veya Active Directory Federasyon Hizmetleri (AD FS) (AD FS) kullanın. Microsoft Entra kaynaklarının güvenliğini Microsoft Entra çok faktörlü kimlik doğrulaması veya Active Directory Federasyon Hizmetleri (AD FS) ile sağlamak için aşağıdaki yordamları kullanın.

Dekont

federatedIdpMfaBehaviorenforceMfaByFederatedIdp etki alanı ayarını (önerilen) veya SupportsMFA'yı olarak $Trueayarlayın. federatedIdpMfaBehavior ayarı, her ikisi de ayarlandığında SupportsMFA'yı geçersiz kılar.

AD FS kullanarak Microsoft Entra kaynaklarının güvenliğini sağlama

Bulut kaynağınızın güvenliğini sağlamak için, kullanıcı iki adımlı doğrulamayı başarıyla gerçekleştirdiğinde Active Directory Federation Services tarafından multipleauthn talebinin yayılması için bir talep kuralı oluşturun. Bu talep Microsoft Entra Id'ye geçirilir. İlerlemek için bu yordamı izleyin:

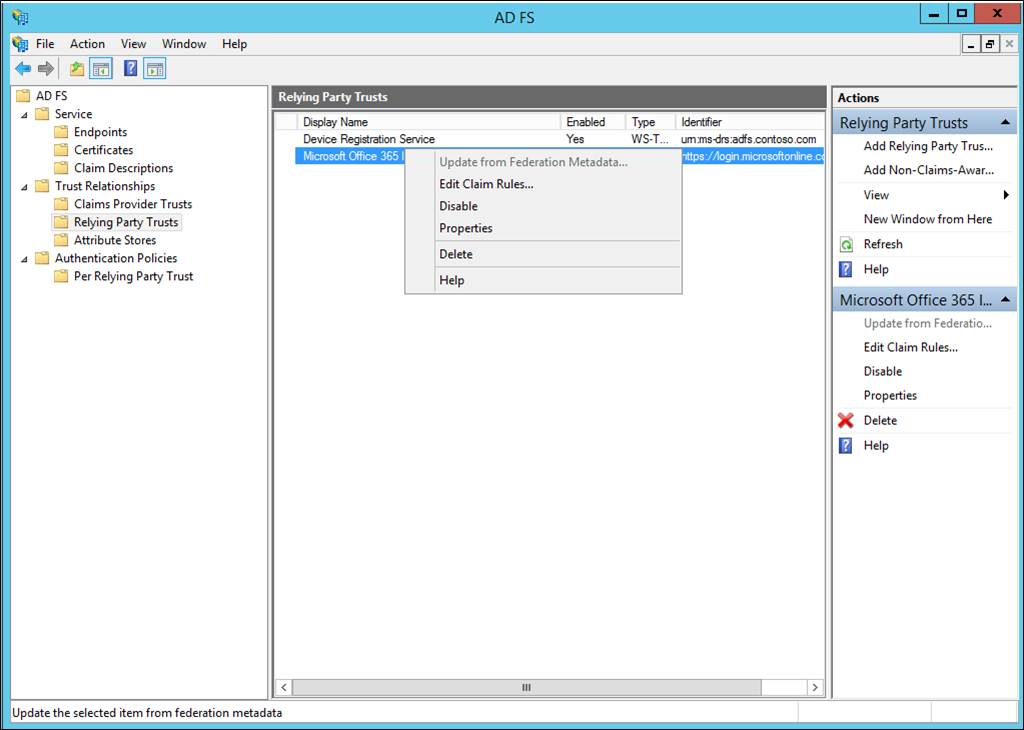

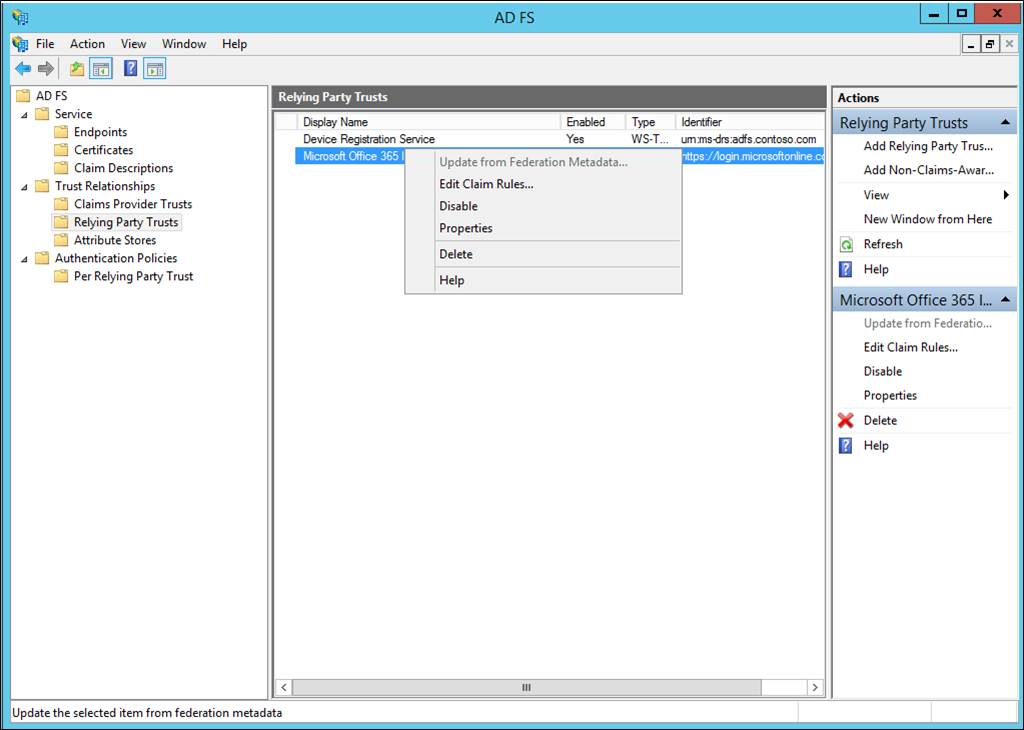

AD FS Yönetimi'ni açın.

Solda, Bağlı Olan Taraf Güvenleri’ni seçin.

Microsoft Office 365 Kimlik Platformu'na sağ tıklayın ve Talep Kurallarını Düzenle'yi seçin.

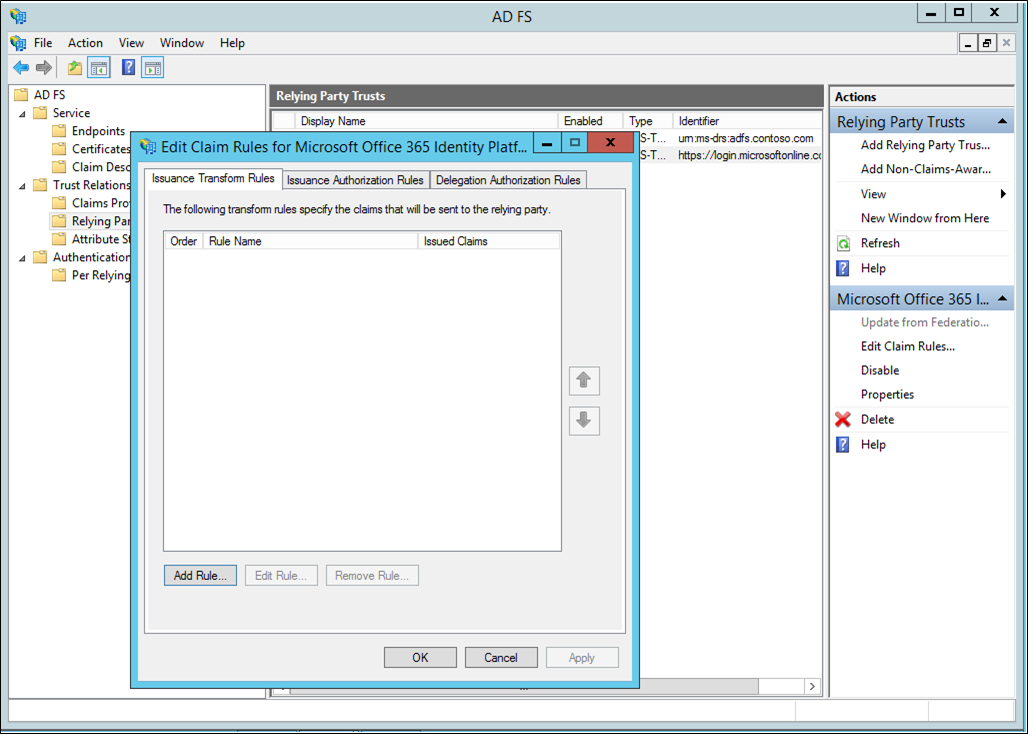

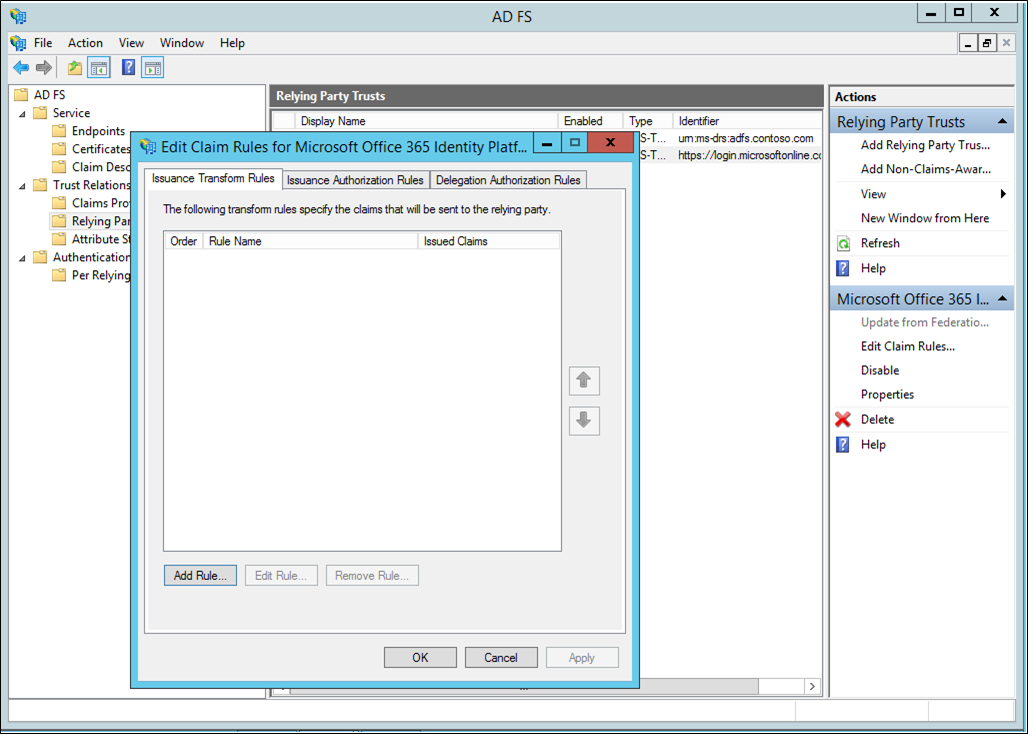

Verme Dönüştürme Kuralları’nda Kural Ekle’ye tıklayın.

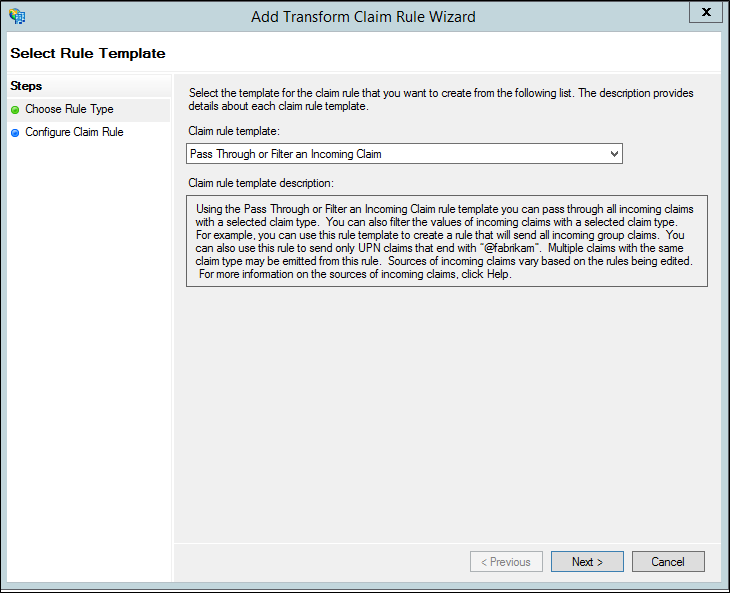

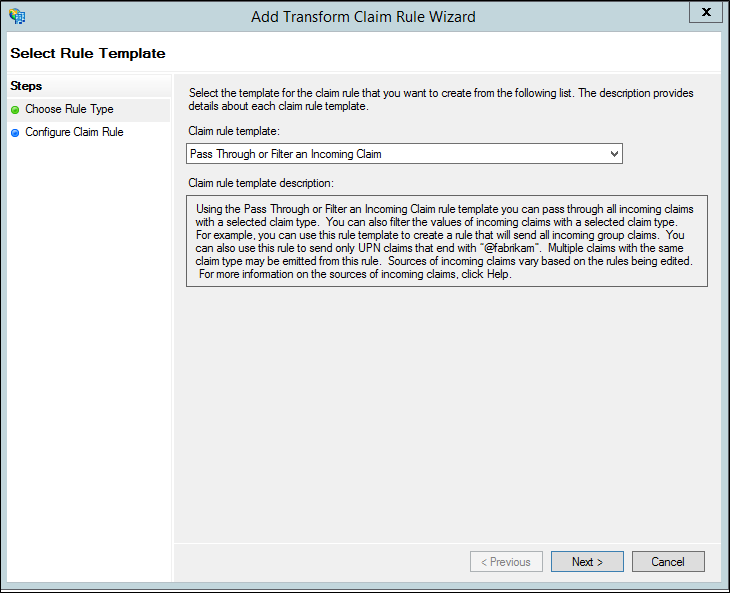

Dönüştürme Kuralı Ekleme Sihirbazı’nda, açılır menüde Gelen Talep için Geçiş ya da Filtre’yi seçin ve İleri’ye tıklayın.

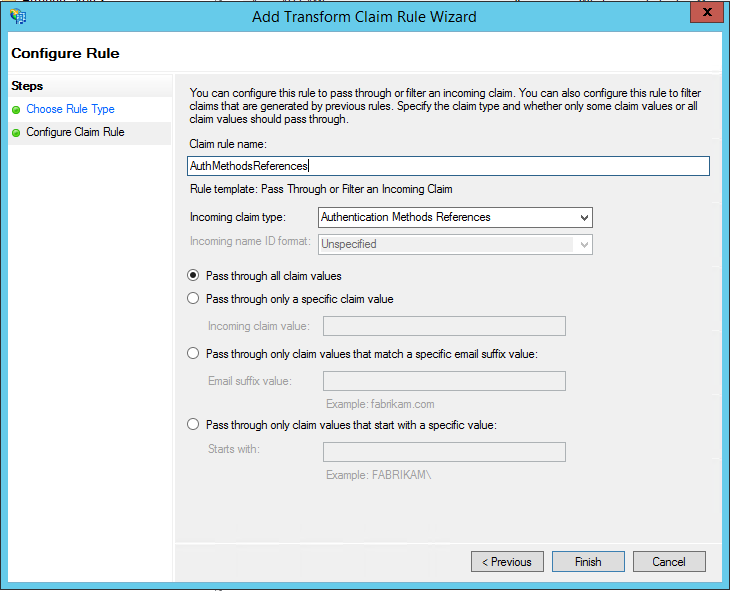

Kuralınıza bir ad verin.

Gelen talep türü olarak Kimlik Doğrulama Yöntemleri Başvuruları’nı seçin.

Tüm talep değerlerini geçir'i seçin.

Finish (Son) düğmesine tıklayın. AD FS Yönetim Konsolu'nu kapatın.

Federasyon kullanıcıları için Güvenilen IP'ler

Güvenilen IP'ler, yöneticilerin belirli IP adresleri veya kendi intranetlerinden gelen istekleri olan federasyon kullanıcıları için iki aşamalı doğrulamayı atlamasına olanak tanır. Aşağıdaki bölümlerde, Atlama işleminin Güvenilen IP'ler kullanılarak nasıl yapılandırıldığı açıklanmaktadır. Bu, AD FS’nin bir geçiş kullanacak ya da Kurumsal Ağ İçinde talep türü ile gelen bir talep şablonunu filtreleyecek şekilde yapılandırılmasıyla gerçekleştirilir.

Bu örnekte Bağlı Olan Taraf Güvenlerimiz için Microsoft 365 kullanılır.

AD FS talep kurallarını yapılandırma

Yapmamız gereken ilk şey, AD FS taleplerini yapılandırmaktır. Biri Kurumsal Ağ İçinde talep türü için, diğeriyse kullanıcıların oturumunu açık şekilde tutmak için olmak üzere iki talep kuralı oluşturun.

AD FS Yönetimi'ni açın.

Solda, Bağlı Olan Taraf Güvenleri’ni seçin.

Microsoft Office 365 Kimlik Platformu’na sağ tıklayın ve Talep Kurallarını Düzenle… seçeneğini belirleyin

Verme Dönüştürme Kuralları’nda Kural Ekle’ye tıklayın.

Dönüştürme Kuralı Ekleme Sihirbazı’nda, açılır menüde Gelen Talep için Geçiş ya da Filtre’yi seçin ve İleri’ye tıklayın.

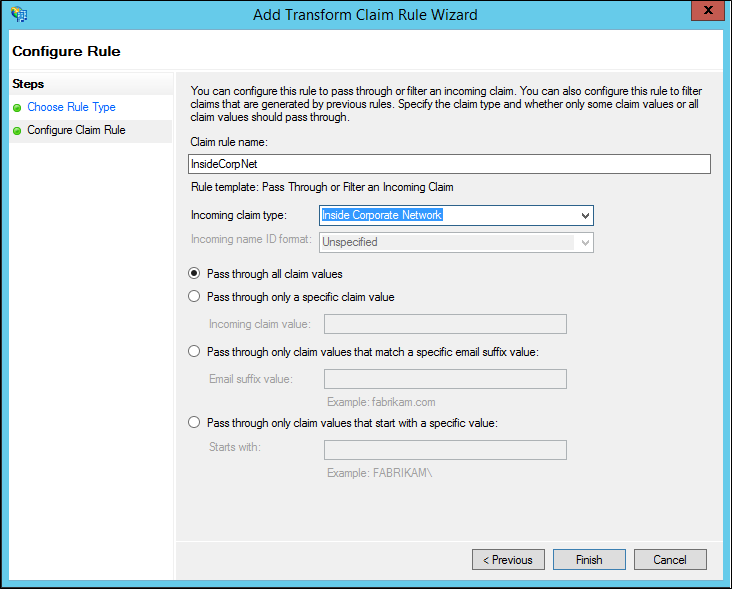

Talep kuralı adının yanındaki kutuda kuralınıza bir ad verin. Örneğin: InsideCorpNet.

Gelen talep türü’nün yanındaki açılır menüde, Kurumsal Ağ İçinde seçeneğini belirleyin.

Finish (Son) düğmesine tıklayın.

Verme Dönüştürme Kuralları’nda Kural Ekle’ye tıklayın.

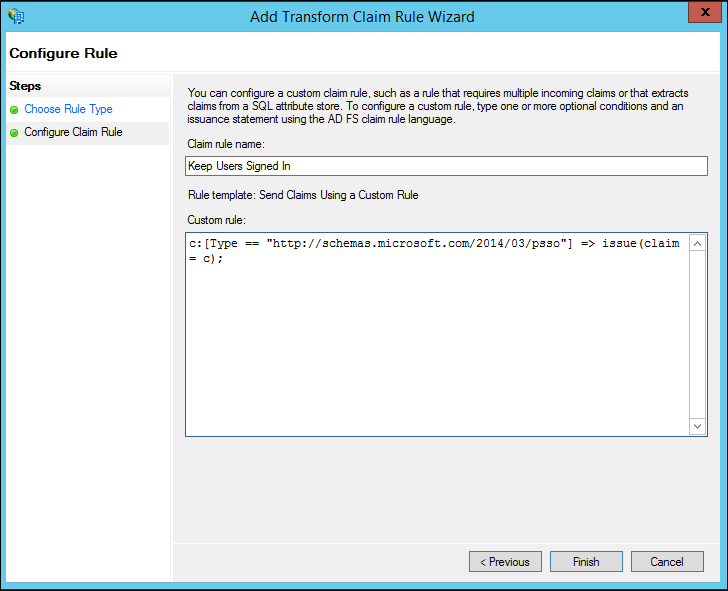

Dönüştürme Kuralı Ekleme Sihirbazı’nda, açılır menüden Talepleri Özel Bir Kural Kullanarak Gönder’i seçin ve İleri’ye tıklayın.

Talep kuralı adı: altındaki kutuya Kullanıcıların Oturumlarını Açık Tut ifadesini girin.

Özel kural kutusuna şunu girin:

c:[Type == "https://schemas.microsoft.com/2014/03/psso"] => issue(claim = c);

Finish (Son) düğmesine tıklayın.

Uygula'ya tıklayın.

Tamam’a tıklayın.

AD FS Yönetimi'ni kapatın.

Microsoft Entra çok faktörlü kimlik doğrulamasını federasyon kullanıcılarıyla yapılandırma

Bahşiş

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

Talepler yapıldığına göre, artık güvenilen IP’leri yapılandırabiliriz.

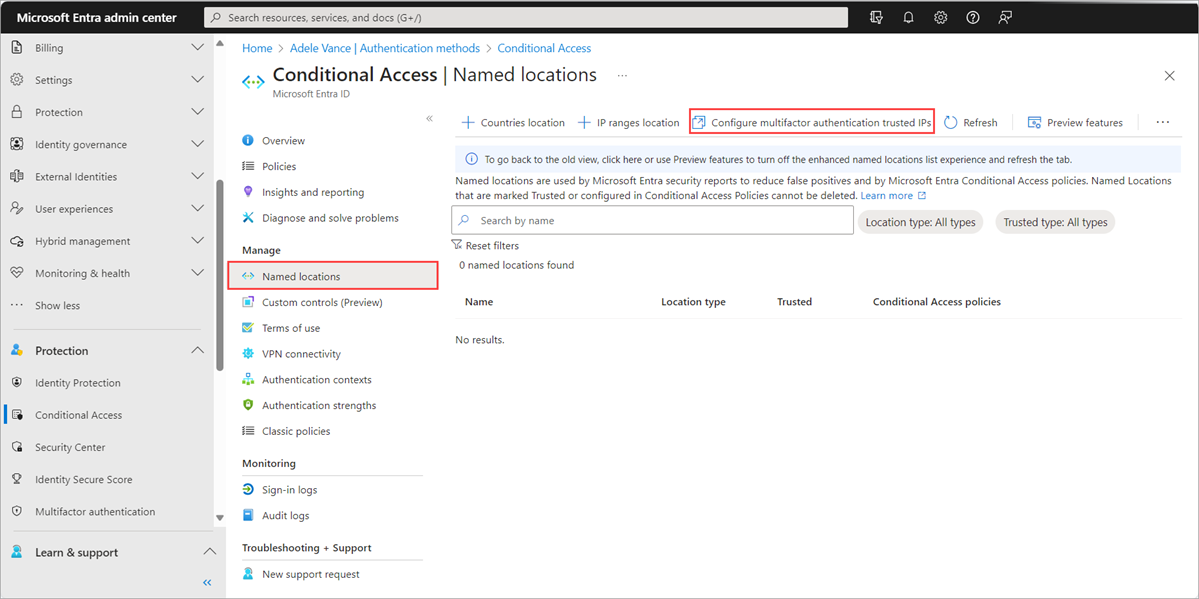

Microsoft Entra yönetim merkezinde en azından Kimlik Doğrulama İlkesi Yönetici istratörü olarak oturum açın.

Koşullu Erişim>Adlandırılmış konumlarına göz atın.

Koşullu Erişim - Adlandırılmış konumlar dikey penceresinde MFA güvenilen IP'lerini yapılandır'ı seçin

Hizmet Ayarlar sayfasında, güvenilen IP'ler altında İntranetimdeki federasyon kullanıcılarından gelen istekler için çok faktörlü kimlik doğrulamasını atla'yı seçin.

Kaydet’e tıklayın.

İşte hepsi bu! Bu noktada, federasyon Microsoft 365 kullanıcılarının yalnızca bir talep şirket intraneti dışından geldiğinde MFA kullanması gerekir.