Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Microsoft Entra çok faktörlü kimlik doğrulama olaylarını gözden geçirmek ve anlamak için Microsoft Entra oturum açma günlüklerini kullanabilirsiniz. Bu rapor, bir kullanıcıdan çok faktörlü kimlik doğrulaması istendiğinde ve herhangi bir Koşullu Erişim ilkesi kullanılıyorsa olaylar için kimlik doğrulama ayrıntılarını gösterir. Oturum açma günlükleri hakkında ayrıntılı bilgi için bkz. Microsoft Entra Id'de oturum açma etkinliği raporlarına genel bakış.

MFA'nın yorumlanması hakkında not

Bir kullanıcı Microsoft Entra'da ilk kez etkileşimli olarak oturum açtığında, kesinlikle gerekli olmasa bile desteklenen herhangi bir kimlik doğrulama yöntemini (güçlü kimlik doğrulaması dahil) kullanabilir. Kullanıcı parolasız veya başka bir güçlü kimlik doğrulama yöntemiyle kimlik doğrulamayı seçerse, kullanıcı bir MFA talebi alır. Kaynak sağlayıcıları, uygulamalarımız ile kimlik doğrulama hizmeti arasındaki gecikme süresini ve gereksiz yeniden yönlendirmeleri azaltmak için genellikle her seferinde yeni bir talep kümesi istemek yerine kullanıcıya önceden kimlik doğrulaması yapılan mevcut talepleri gözden geçirir. Sonuç olarak, kullanıcının önceki MFA talebi kabul edildiğinden, uygulamada MFA gereksinimi olmasına rağmen bazı oturum açma işlemleri "tek faktör" olarak görünebilir. Belirli kimlik doğrulaması için MFA gereksinimi istenmedi veya günlüğe kaydedilmedi. Kimlik doğrulama bağlamını doğru anlamak için her zaman hem MFA ayrıntılarını hem de her olayla ilişkili kök kimlik doğrulama yöntemini denetlemek önemlidir. Daha önce karşılanan MFA taleplerini açıkça gerekli olmayan güçlü kimlik doğrulaması kullanımı nedeniyle hesaba katmadığından yalnızca authenticationRequirement alana güvenmeyin.

Microsoft Entra oturum açma günlüklerini görüntüleme

Oturum açma günlükleri, yönetilen uygulamaların kullanımı ve çok faktörlü kimlik doğrulaması kullanımı hakkında bilgiler içeren kullanıcı oturum açma etkinlikleri hakkında bilgi sağlar. MFA verileri, MFA'nın kuruluşunuzda nasıl çalıştığı hakkında içgörüler sağlar. Şu soruları yanıtlar:

- Oturum açma çok faktörlü kimlik doğrulama ile mi doğrulandı?

- Kullanıcı MFA'yı nasıl tamamladı?

- Oturum açma sırasında hangi kimlik doğrulama yöntemleri kullanıldı?

- Kullanıcı neden MFA'yı tamamlayamadı?

- MFA için kaç kullanıcı zorlanıyor?

- Kaç kullanıcı MFA sınamasını tamamlayamıyor?

- Son kullanıcıların karşılaştığı yaygın MFA sorunları nelerdir?

Microsoft Entra yönetim merkezinde oturum açma etkinliği raporunu görüntülemek için aşağıdaki adımları tamamlayın. Ayrıca raporlama API'sini kullanarak da verileri sorgulayabilirsiniz.

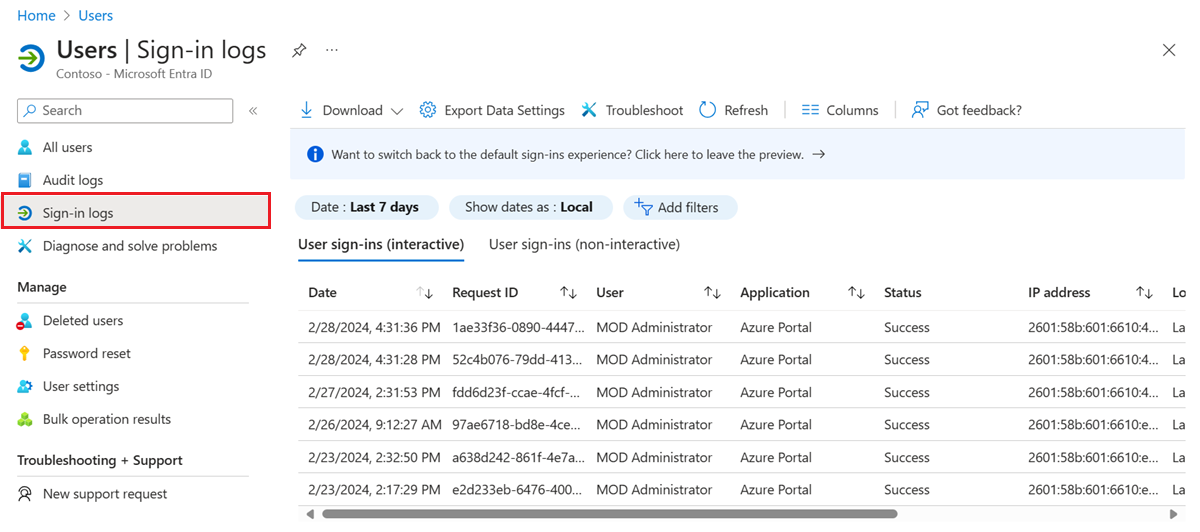

Microsoft Entra yönetim merkezinde en azından Kimlik Doğrulama İlkesi Yöneticisi olarak oturum açın.

Sol taraftaki menüden Entra ID>Users'a gidin.

Sol taraftaki menüden Oturum açma günlükleri'ni seçin.

Oturum açma olaylarının listesi, durumu ile birlikte gösterilir. Daha fazla ayrıntı görüntülemek için bir olay seçebilirsiniz.

Olay ayrıntılarının Koşullu Erişim sekmesi, MFA istemini tetikleyen ilkeyi gösterir.

Varsa, kısa mesaj, Microsoft Authenticator uygulama bildirimi veya telefon araması gibi kimlik doğrulaması gösterilir.

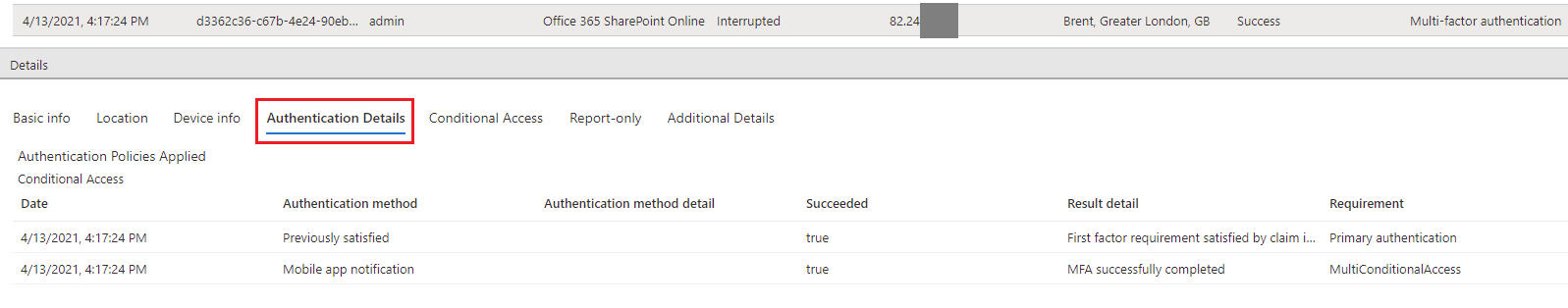

Kimlik Doğrulama Ayrıntıları sekmesi, her kimlik doğrulama girişimi için aşağıdaki bilgileri sağlar:

- Uygulanan kimlik doğrulama ilkelerinin listesi (Koşullu Erişim, kullanıcı başına MFA, Güvenlik Varsayılanları gibi)

- Oturum açmak için kullanılan kimlik doğrulama yöntemlerinin dizisi

- Kimlik doğrulama girişiminin başarılı olup olmadığı

- Kimlik doğrulama girişiminin neden başarılı veya başarısız olduğu hakkında ayrıntılı bilgi

Bu bilgiler, yöneticilerin kullanıcının oturum açma adımındaki her adımın sorunlarını gidermesine ve aşağıdakileri izlemesine olanak tanır:

- Çok faktörlü kimlik doğrulamasıyla korunan oturum açma işlemleri hacmi

- Her kimlik doğrulama yöntemi için kullanım ve başarı oranları

- Parolasız kimlik doğrulama yöntemlerinin kullanımı (Parolasız Telefon Oturumu Açma, FIDO2 ve İş İçin Windows Hello gibi)

- Kimlik doğrulama gereksinimlerinin belirteç taleplerine göre ne sıklıkta karşılandığı (kullanıcıların etkileşimli olarak parola girmeleri, SMS OTP girmeleri vb. istenmez)

Oturum açma günlüklerini görüntülerken Kimlik Doğrulama Ayrıntıları sekmesini seçin:

Not

OATH doğrulama kodu , oath donanım ve yazılım belirteçleri (Microsoft Authenticator uygulaması gibi) için kimlik doğrulama yöntemi olarak günlüğe kaydedilir.

Önemli

Kimlik doğrulama ayrıntıları sekmesi, günlük bilgileri tamamen toplanana kadar başlangıçta eksik veya yanlış veriler gösterebilir. Bilinen örnekler şunlardır:

- Oturum açma olayları ilk kaydedildiğinde belirteçteki talep tarafından karşılanmış bir mesaj yanlış görüntüleniyor.

- Birincil kimlik doğrulama satırı başlangıçta günlüğe kaydedilmez.

MFA isteğinin karşılandığını veya reddedildiğini gösteren bir oturum açma olayı için Kimlik Doğrulama Ayrıntıları penceresinde aşağıdaki ayrıntılar gösterilir:

MFA memnun kaldıysa, bu sütun MFA'nın nasıl karşılandığı hakkında daha fazla bilgi sağlar.

- bulutta tamamlandı

- kiracı üzerinde yapılandırılan politikalar nedeniyle süresi doldu

- kayıt istendi

- belirteçte yer alan talep ile karşılandı

- harici sağlayıcı tarafından sağlanan taleple karşılandı

- güçlü kimlik doğrulamasından memnun

- Windows aracısı oturum açma akışı test edildiğinden, süreç atlandı.

- uygulama parolası nedeniyle atlandı

- konum nedeniyle atlandı

- kayıtlı cihaz nedeniyle atlandı

- cihazın hatırlanması nedeniyle atlandı

- başarıyla tamamlandı

MFA reddedildiyse, bu sütun reddetme nedenini sağlar.

- kimlik doğrulaması devam ediyor

- yinelenen kimlik doğrulama denemesi

- çok fazla yanlış kod girildi

- geçersiz kimlik doğrulaması

- geçersiz mobil uygulama doğrulama kodu

- Yanlış yapılandırma

- arama sesli mesaja gitti

- telefon numarasının biçimi geçersiz

- hizmet hatası

- kullanıcının telefonuna ulaşılamıyor

- cihaza mobil uygulama bildirimi gönderilemiyor

- mobil uygulama bildirimi gönderilemiyor

- kullanıcı kimlik doğrulamasını reddetti

- kullanıcı mobil uygulama bildirimine yanıt vermedi

- kullanıcının kayıtlı doğrulama yöntemi yok

- kullanıcı yanlış kod girdi

- kullanıcı yanlış PIN girdi

- kullanıcı, kimlik doğrulamasını başarılı olmadan telefon aramasını kapattı

- kullanıcı engellendi

- kullanıcı doğrulama kodunu hiç girmedi

- kullanıcı bulunamadı

- doğrulama kodu zaten bir kez kullanıldı

MFA'ya kayıtlı kullanıcılar üzerinde PowerShell raporlaması

İlk olarak, Microsoft Graph PowerShell SDK'sını yükle'nin yüklü olduğundan emin olun.

Aşağıdaki PowerShell'i kullanarak MFA'ya kaydolan kullanıcıları belirleyin. Bu komut kümesi, devre dışı bırakılan kullanıcıları dışlar çünkü bu hesaplar Microsoft Entra Kimliği'ne göre kimlik doğrulaması yapamaz:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods -ne $null -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Aşağıdaki PowerShell komutlarını çalıştırarak MFA'ya kayıtlı olmayan kullanıcıları belirleyin. Bu komut kümesi, devre dışı bırakılan kullanıcıları dışlar çünkü bu hesaplar Microsoft Entra Kimliği'ne göre kimlik doğrulaması yapamaz:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods.Count -eq 0 -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Kayıtlı kullanıcıları ve çıkış yöntemlerini belirleyin:

Get-MgUser -All | Select-Object @{N='UserPrincipalName';E={$_.UserPrincipalName}},@{N='MFA Status';E={if ($_.StrongAuthenticationRequirements.State){$_.StrongAuthenticationRequirements.State} else {"Disabled"}}},@{N='MFA Methods';E={$_.StrongAuthenticationMethods.methodtype}} | Export-Csv -Path c:\MFA_Report.csv -NoTypeInformation

Ek MFA raporları

Bulut MFA etkinliği için NPS uzantısı ve AD FS bağdaştırıcısı artık belirli bir etkinlik raporuna değil oturum açma günlüklerine dahil edilir.

Şirket içi AD FS bağdaştırıcısından veya NPS uzantısından gelen bulut MFA oturum açma olaylarında, şirket içi bileşeni tarafından döndürülen sınırlı veriler nedeniyle oturum açma günlüklerindeki tüm alanlar doldurulamaz. Bu olayları olay özelliklerindeki resourceID adfs veya yarıçapı ile tanımlayabilirsiniz. Bunlar şunlardır:

- sonuç imzası

- uygulama kimliği

- cihazDetayı

- koşulluErişimDurumu

- kimlik doğrulama bağlamı

- etkileşimliMi

- Jeton Verenin Adı

- riskDetay, BirleştirilmişRiskSeviyesi, OturumAçmaSırasındakiRiskSeviyesi, RiskDurumu, RiskOlayTipleri, RiskOlayTipleri_v2

- kimlik doğrulama protokolü

- gelenTokenTipi

NPS uzantısının en son sürümünü çalıştıran veya Microsoft Entra Connect Health kullanan kuruluşlar, olaylarda konum IP adresine sahip olacaktır.

Sonraki adımlar

Bu makalede oturum açma işlemleri etkinlik raporuna genel bir bakış sağlanmıştır. Bu raporun içeriği hakkında daha ayrıntılı bilgi için bkz. Microsoft Entra Id'de oturum açma etkinliği raporları.