RADIUS kullanan Uzak Masaüstü Ağ Geçidi ve Azure Multi-Factor Authentication Sunucusu

Uzak Masaüstü (RD) Ağ Geçidi genellikle kullanıcıların kimliğini doğrulamak için yerel Ağ İlkesi Hizmetleri'ni (NPS) kullanır. Bu makale, Uzak Masaüstü Ağ Geçidi’ndeki RADIUS isteklerini (yerel NPS üzerinden) Multi-Factor Authentication Sunucusu’na yönlendirmeyi açıklar. Azure MFA ve RD Ağ Geçidi bileşimi, kullanıcılarınızın güçlü kimlik doğrulaması ile diledikleri yerden çalışma ortamlarına erişebileceği anlamına gelir.

Server 2012 R2’de terminal hizmetleri için Windows Kimlik Doğrulaması desteklenmediğinden, MFA Sunucusu ile tümleştirmek için RD Ağ Geçidi ve RADIUS kullanın.

Multi-Factor Authentication Sunucusu'nu, RADIUS isteğini Uzak Masaüstü Ağ Geçidi Sunucusu'ndaki NPS'ye sunan ayrı bir sunucuya yükleyin. NPS, kullanıcı adını ve parolayı doğruladıktan sonra Multi-Factor Authentication Sunucusu'na bir yanıt gönderir. Ardından MFA Sunucusu, ikinci kimlik doğrulama faktörünü uygular ve ağ geçidine bir sonuç gönderir.

Önemli

Eylül 2022'de Microsoft, Azure Multi-Factor Authentication Sunucusu'nun kullanımdan kaldırlanacağını duyurdu. 30 Eylül 2024'ün başından itibaren Azure Multi-Factor Authentication Sunucusu dağıtımları artık çok faktörlü kimlik doğrulaması (MFA) isteklerine hizmet vermeyecektir ve bu da kuruluşunuzda kimlik doğrulamalarının başarısız olmasına neden olabilir. Kesintisiz kimlik doğrulama hizmetlerini sağlamak ve desteklenen bir durumda kalmak için kuruluşlar, en son Azure MFA Sunucusu güncelleştirmesinde yer alan en son Geçiş Yardımcı Programını kullanarak kullanıcılarının kimlik doğrulama verilerini bulut tabanlı Azure MFA hizmetine geçirmelidir. Daha fazla bilgi için bkz . Azure MFA Sunucusu Geçişi.

Bulut tabanlı MFA'yı kullanmaya başlamak için bkz . Öğretici: Azure Multi-Factor Authentication ile kullanıcı oturum açma olaylarının güvenliğini sağlama.

Bulut tabanlı MFA kullanıyorsanız bkz. Azure Multi-Factor Authentication için RADIUS kimlik doğrulamasıyla tümleştirme.

Önkoşullar

- Etki alanına katılmış bir Azure MFA Sunucusu. Henüz yüklü değilse, Azure Multi-Factor Authentication Sunucusu’nu kullanmaya başlama bölümündeki adımları izleyin.

- Yapılandırılmış mevcut bir NPS Sunucusu.

- Ağ İlkesi Hizmetleri’nde kimlik doğrulaması yapan bir Uzak Masaüstü Ağ Geçidi.

Dekont

Bu makale Azure MFA (Bulut tabanlı) ile değil yalnızca MFA Sunucusu dağıtımlarıyla kullanılmalıdır.

Uzak Masaüstü Ağ Geçidini yapılandırma

RD Ağ Geçidini, bir Azure Multi-Factor Authentication Sunucusu’na RADIUS kimlik doğrulaması gönderecek şekilde yapılandırın.

- RD Ağ Geçidi Yöneticisi’nde sunucu adına sağ tıklayıp Özellikler’i seçin.

- RD CAP Deposu sekmesine gidin ve NPS çalıştıran merkezi sunucu öğesini seçin.

- Her bir sunucunun adını veya IP adresini girerek, RADIUS sunucuları olarak bir ya da daha fazla Azure Multi-Factor Authentication Sunucusu ekleyin.

- Her sunucu için paylaşılan gizlilik oluşturun.

NPS yapılandırma

RD Ağ Geçidi, Azure Multi-Factor Authentication’a RADIUS isteği göndermek için NPS kullanır. NPS’yi yapılandırmak için, RD Ağ Geçidinin iki adımlı doğrulama tamamlanmadan zaman aşımına uğramasını önlemek üzere ilk olarak zaman aşımı ayarlarını değiştirin. Ardından, MFA sunucunuzdan RADIUS kimlik doğrulamalarını almak için NPS’yi güncelleştirin. NPS’yi yapılandırmak için aşağıdaki yordamı kullanın:

Zaman aşımı ilkesini değiştirme

- NPS’de, sol sütundaki RADIUS İstemcileri ve Sunucu menüsünü açın ve Uzak RADIUS Sunucu Grupları’nı seçin.

- TS AĞ GEÇİDİ SUNUCU GRUBU’nu seçin.

- Yük Dengeleme sekmesine gidin.

- İsteğin bırakılmış kabul edilmesine kadar yanıtsız geçen saniye sayısı ve Sunucu kullanılamaz olarak tanımlandığında istekler arasındaki saniye sayısı değerlerini 30 ile 60 saniye arasında olacak şekilde ayarlayın. (Kimlik doğrulaması sırasında sunucu yine de zaman aşımına uğrarsa, buraya geri dönerek saniye sayısını artırabilirsiniz.)

- Kimlik Doğrulama/Hesap sekmesine gidin ve belirtilen RADIUS bağlantı noktalarının, Multi-Factor Authentication Sunucusu’nun dinlediği bağlantı noktalarıyla eşleştiğinden emin olun.

NPS’yi MFA Sunucusundan kimlik doğrulamaları almaya hazırlama

- Sol sütundaki RADIUS İstemcileri ve Sunucuları altında bulunan RADIUS İstemcileri’ne sağ tıklayıp Yeni’yi seçin.

- RADIUS istemcisi olarak Azure Multi-Factor Authentication Sunucusu ekleme Kolay bir ad seçin ve paylaşılan gizlilik belirtin.

- Sol sütundaki İlkeler menüsünü açıp Bağlantı İsteği İlkeleri’ni seçin. RD Ağ Geçidi yapılandırıldığında oluşturulan TS AĞ GEÇİDİ KİMLİK DOĞRULAMA İLKESİ adlı bir ilke görürsünüz. Bu ilke RADIUS isteklerini Multi-Factor Authentication Sunucusu’na iletir.

- TS AĞ GEÇİDİ KİMLİK DOĞRULAMA İLKESİ’ne sağ tıklayıp İlkeyi Yinele’yi seçin.

- Yeni ilkeyi açıp Koşullar sekmesine gidin.

- Azure Multi-Factor Authentication Sunucusu RADIUS istemcisi için 2. adımda ayarladığınız Kolay adla eşleşen bir İstemci Kolay Adı koşulu ekleyin.

- Ayarlar sekmesine gidin ve Kimlik Doğrulaması’nı seçin.

- Kimlik Doğrulama Sağlayıcısı’nı Bu sunucu üzerindeki isteklerin kimliğini doğrula olarak değiştirin. Bu ilke, NPS Azure MFA Sunucusu’ndan bir RADIUS isteği aldığında, döngü koşuluna neden olacak şekilde RADIUS isteğini Azure Multi-Factor Authentication Sunucusu’na geri göndermek yerine, kimlik doğrulamasının yerel olarak gerçekleştirilmesini sağlar.

- Döngü koşulunu önlemek için yeni ilkenin Bağlantı İsteği İlkeleri bölmesindeki özgün ilkenin ÜZERİNDE bulunduğundan emin olun.

Azure Multi-Factor Authentication’ı yapılandırma

Azure Multi-Factor Authentication Sunucusu, RD Ağ Geçidi ile NPS arasında bir RADIUS proxy olarak yapılandırılmıştır. RD AĞ Geçidi sunucusundan ayrı bir etki alanına katılmış sunucuya yüklenmelidir. Azure Multi-Factor Authentication Sunucusu’nu yapılandırmak için aşağıdaki yordamı uygulayın.

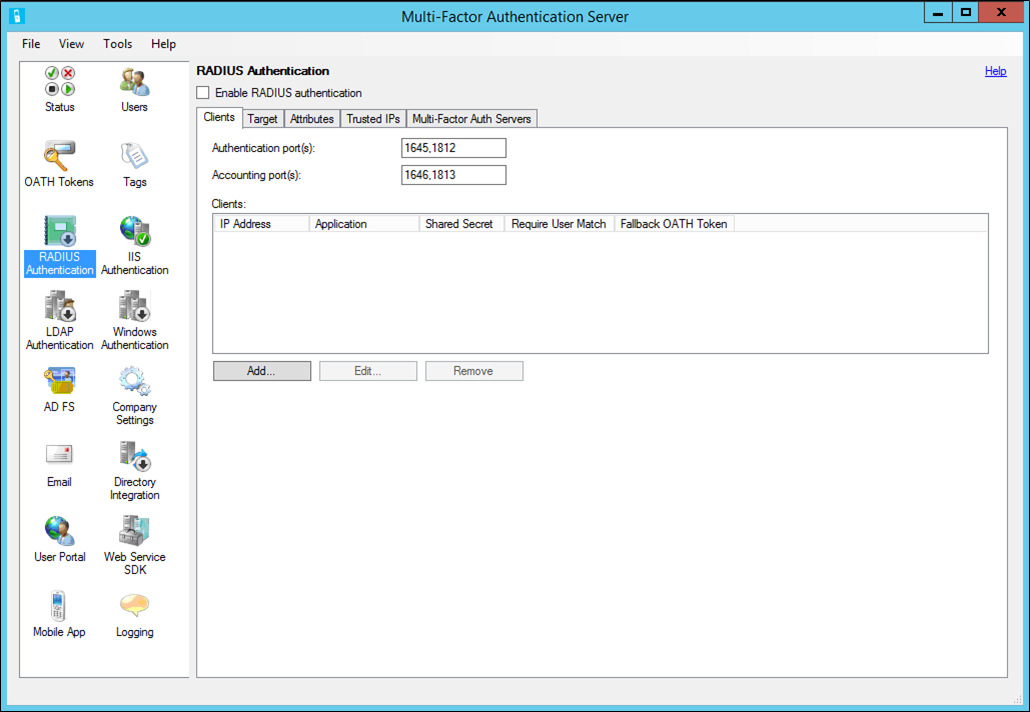

- Azure Multi-Factor Authentication Sunucusu’nu açın ve RADIUS Kimlik Doğrulaması simgesini seçin.

- RADIUS kimlik doğrulamasını etkinleştir onay kutusunu işaretleyin.

- İstemciler sekmesinde, bağlantı noktalarının NPS’de yapılandırılanlarla eşleştiğinden emin olun ve Ekle düğmesini seçin.

- RD Ağ Geçidi sunucusu IP adresi, uygulama adı (isteğe bağlı) ve paylaşılan gizlilik ekleyin. Paylaşılan gizliliğin Azure Multi-Factor Authentication Sunucusu’nda ve RD Ağ Geçidinde aynı olması gerekir.

- Hedef sekmesine gidin ve RADIUS sunucuları radyo düğmesini seçin.

- Ekle’yi seçip IP adresi, paylaşılan gizlilik ve NPS sunucusu bağlantı noktalarını girin. Merkezi NPS kullanmadığınız sürece, RADIUS istemcisi ile RADIUS hedefi aynıdır. Paylaşılan gizliliğin, NPS sunucusunun RADIUS istemcisi bölümündekiyle eşleşmesi gerekir.

Sonraki adımlar

Azure MFA ve IIS web uygulamalarını tümleştirme

Azure Multi-Factor Authentication SSS bölümünde sorularınızın yanıtlarını alın