Microsoft Entra Domain Services için güvenlik ve DNS denetimlerini etkinleştirme

Microsoft Entra Domain Services güvenlik ve DNS denetimleri, Azure'ın olayları hedeflenen kaynaklara aktarmasına olanak tanır. Bu kaynaklar Azure Depolama, Azure Log Analytics çalışma alanları veya Azure Olay Hub'ıdır. Güvenlik denetimi olaylarını etkinleştirdikten sonra, Etki Alanı Hizmetleri seçilen kategori için tüm denetlenen olayları hedeflenen kaynağa gönderir.

Azure Event Hubs'ı kullanarak olayları Azure depolamaya arşivleyebilir ve olayları güvenlik bilgilerine ve olay yönetimi (SIEM) yazılımına (veya eşdeğerine) aktarabilir veya Kendi çözümlemenizi yapabilir ve Microsoft Entra yönetim merkezinden Azure Log Analytics çalışma alanlarını kullanabilirsiniz.

Güvenlik denetimi hedefleri

Etki Alanı Hizmetleri güvenlik denetimleri için hedef kaynak olarak Azure Depolama, Azure Event Hubs veya Azure Log Analytics çalışma alanlarını kullanabilirsiniz. Bu hedefler birleştirilebilir. Örneğin, güvenlik denetimi olaylarını arşivleme amacıyla Azure Depolama kullanabilirsiniz, ancak kısa vadede bilgileri analiz etmek ve raporlamak için bir Azure Log Analytics çalışma alanı kullanabilirsiniz.

Aşağıdaki tabloda her hedef kaynak türü için senaryolar özetlenmiştir.

Önemli

Etki Alanı Hizmetleri güvenlik denetimlerini etkinleştirmeden önce hedef kaynağı oluşturmanız gerekir. Bu kaynakları Microsoft Entra yönetim merkezini, Azure PowerShell'i veya Azure CLI'yı kullanarak oluşturabilirsiniz.

| Hedef Kaynak | Senaryo |

|---|---|

| Azure Depolama | Bu hedef, birincil ihtiyacınız arşivleme amacıyla güvenlik denetimi olaylarını depolamak olduğunda kullanılmalıdır. Diğer hedefler arşivleme amacıyla kullanılabilir, ancak bu hedefler birincil arşivleme gereksiniminin ötesinde özellikler sağlar. Etki Alanı Hizmetleri güvenlik denetim olaylarını etkinleştirmeden önce önce Azure Depolama hesabı oluşturun. |

| Azure Event Hubs | Bu hedef, güvenlik denetimi olaylarını veri çözümleme yazılımı veya güvenlik bilgileri ve olay yönetimi (SIEM) yazılımı gibi ek yazılımlarla paylaşmak olduğunda kullanılmalıdır. Domain Services güvenlik denetim olaylarını etkinleştirmeden önce Microsoft Entra yönetim merkezini kullanarak olay hub'ı oluşturma |

| Azure Log Analytics Çalışma Alanı | Bu hedef, birincil ihtiyacınız doğrudan Microsoft Entra yönetim merkezinden güvenli denetimleri analiz etmek ve gözden geçirmek olduğunda kullanılmalıdır. Domain Services güvenlik denetim olaylarını etkinleştirmeden önce, Microsoft Entra yönetim merkezinde Log Analytics çalışma alanı oluşturun. |

Microsoft Entra yönetim merkezini kullanarak güvenlik denetimi olaylarını etkinleştirme

Microsoft Entra yönetim merkezini kullanarak Domain Services güvenlik denetimi olaylarını etkinleştirmek için aşağıdaki adımları tamamlayın.

Önemli

Domain Services güvenlik denetimleri geriye dönük değildir. Geçmişteki olayları alamaz veya yeniden oynatamazsınız. Etki Alanı Hizmetleri yalnızca güvenlik denetimleri etkinleştirildikten sonra gerçekleşen olayları gönderebilir.

Microsoft Entra yönetim merkezinde Genel Yönetici istrator olarak oturum açın.

Microsoft Entra Domain Services'ı arayın ve seçin. aaddscontoso.com gibi yönetilen etki alanınızı seçin.

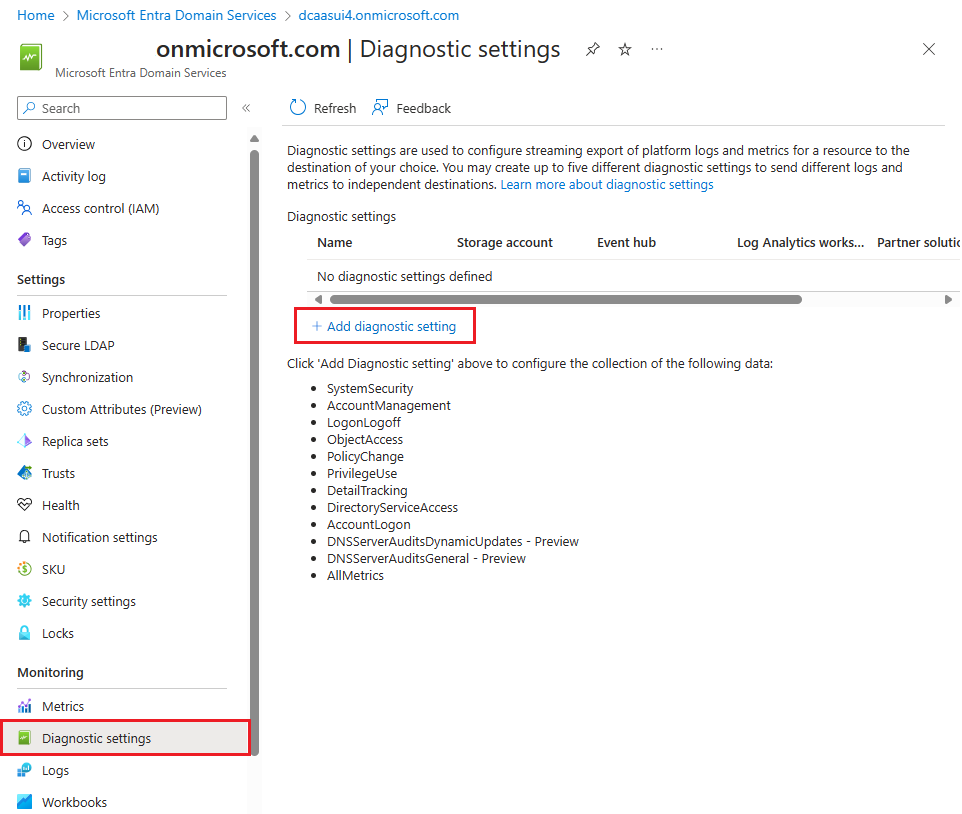

Etki Alanı Hizmetleri penceresinde sol taraftaki Tanılama ayarları'nı seçin.

Varsayılan olarak hiçbir tanılama yapılandırılmaz. Başlamak için Tanılama ayarı ekle'yi seçin.

Tanılama yapılandırması için aadds-auditing gibi bir ad girin.

İstediğiniz güvenlik veya DNS denetim hedefi kutusunu işaretleyin. Log Analytics çalışma alanı, Azure Depolama hesabı, Azure olay hub'ı veya iş ortağı çözümü arasından seçim yapabilirsiniz. Bu hedef kaynaklar Azure aboneliğinizde zaten mevcut olmalıdır. Bu sihirbazda hedef kaynakları oluşturamazsınız.

- Azure Log Analytic çalışma alanları

- Log Analytics'e Gönder'i ve ardından denetim olaylarını depolamak için kullanmak istediğiniz Aboneliği ve Log Analytics Çalışma Alanını seçin.

- Azure depolama alanı

- Depolama hesabında arşivle'yi ve ardından Yapılandır'ı seçin.

- Denetim olaylarını arşivlerken kullanmak istediğiniz Aboneliği ve Depolama hesabını seçin.

- Hazır olduğunuzda Tamam'ı seçin.

- Azure olay hub'ları

- Bir olay hub'ına akışla aktar'ı ve ardından Yapılandır'ı seçin.

- Abonelik ve Olay hub'ı ad alanını seçin. Gerekirse bir Olay hub'ı adı ve ardından Olay hub'ı ilke adı da seçin.

- Hazır olduğunuzda Tamam'ı seçin.

- İş ortağı çözümü

- İş ortağı çözümüne gönder'i ve ardından denetim olaylarını depolamak için kullanmak istediğiniz Abonelik ve Hedef'i seçin.

- Azure Log Analytic çalışma alanları

Belirli bir hedef kaynak için eklenmesini istediğiniz günlük kategorilerini seçin. Denetim olaylarını bir Azure Depolama hesabına gönderirseniz, verilerin tutulacak gün sayısını tanımlayan bir bekletme ilkesi de yapılandırabilirsiniz. Varsayılan 0 ayarı tüm verileri korur ve belirli bir süre sonra olayları döndürmez.

Tek bir yapılandırmada hedeflenen her kaynak için farklı günlük kategorileri seçebilirsiniz. Bu özellik, Log Analytics için saklamak istediğiniz günlük kategorilerini ve örneğin arşivlediğiniz günlük kategorilerini seçmenize olanak tanır.

İşiniz bittiğinde, değişikliklerinizi kaydetmek için Kaydet'i seçin. Hedef kaynaklar, yapılandırma kaydedildikten kısa süre sonra Domain Services denetim olaylarını almaya başlar.

Azure PowerShell kullanarak güvenlik ve DNS denetim olaylarını etkinleştirme

Azure PowerShell kullanarak Domain Services güvenlik ve DNS denetim olaylarını etkinleştirmek için aşağıdaki adımları tamamlayın. Gerekirse, önce Azure PowerShell modülünü yükleyin ve Azure aboneliğinize bağlanın.

Önemli

Etki Alanı Hizmetleri denetimleri geriye dönük değildir. Geçmişteki olayları alamaz veya yeniden oynatamazsınız. Etki Alanı Hizmetleri yalnızca denetimler etkinleştirildikten sonra gerçekleşen olayları gönderebilir.

Bağlan-AzAccount cmdlet'ini kullanarak Azure aboneliğinizde kimlik doğrulaması. İstendiğinde hesap kimlik bilgilerinizi girin.

Connect-AzAccountDenetim olayları için hedef kaynağı oluşturun.

Azure Log Analytic çalışma alanları - Azure PowerShell ile Log Analytics çalışma alanı oluşturun.

Azure depolama - Azure PowerShell kullanarak depolama hesabı oluşturma

Azure olay hub'ları - Azure PowerShell kullanarak bir olay hub'ı oluşturun. Olay hub'ı ad alanına Etki Alanı Hizmetleri izinleri veren bir yetkilendirme kuralı oluşturmak için New-AzEventHubAuthorizationRule cmdlet'ini de kullanmanız gerekebilir. Yetkilendirme kuralı Yönet, Dinle ve Gönder haklarını içermelidir.

Önemli

Yetkilendirme kuralını olay hub'ını değil olay hub'ı ad alanında ayarladığınızdan emin olun.

Get-AzResource cmdlet'ini kullanarak Etki Alanı Hizmetleri tarafından yönetilen etki alanınızın kaynak kimliğini alın. $aadds adlı bir değişken oluşturun. Değeri tutmak için ResourceId :

$aadds = Get-AzResource -name aaddsDomainNameMicrosoft Entra Domain Services denetim olayları için hedef kaynağı kullanmak üzere Set-AzDiagnosticSetting cmdlet'ini kullanarak Azure Tanılama ayarlarını yapılandırın. Aşağıdaki örneklerde değişkeni $aadds. ResourceId önceki adımda kullanılmıştır.

Azure depolama - storageAccountId değerini depolama hesabınızın adıyla değiştirin:

Set-AzDiagnosticSetting ` -ResourceId $aadds.ResourceId ` -StorageAccountId storageAccountId ` -Enabled $trueAzure event hubs - eventHubName değerini olay hub'ınızın adıyla ve eventHubRuleId değerini yetkilendirme kuralı kimliğiniz ile değiştirin:

Set-AzDiagnosticSetting -ResourceId $aadds.ResourceId ` -EventHubName eventHubName ` -EventHubAuthorizationRuleId eventHubRuleId ` -Enabled $trueAzure Log Analytic çalışma alanları - workspaceId değerini Log Analytics çalışma alanının kimliğiyle değiştirin:

Set-AzureRmDiagnosticSetting -ResourceId $aadds.ResourceId ` -WorkspaceID workspaceId ` -Enabled $true

Azure İzleyici'yi kullanarak güvenlik ve DNS denetim olaylarını sorgulama ve görüntüleme

Log Analytic çalışma alanları, Azure İzleyici ve Kusto sorgu dilini kullanarak güvenlik ve DNS denetim olaylarını görüntülemenize ve çözümlemenize olanak sağlar. Bu sorgu dili, okuması kolay söz dizimi ile power analytic özelliklerine sahip salt okunur kullanım için tasarlanmıştır. Kusto sorgu dillerini kullanmaya başlamak için aşağıdaki makalelere bakın:

- Azure İzleyici belgeleri

- Azure İzleyici'de Log Analytics'i kullanmaya başlama

- Azure İzleyici’de günlük sorgularını kullanmaya başlama

- Log Analytics verilerinden pano oluşturma ve paylaşma

Aşağıdaki örnek sorgular, Etki Alanı Hizmetleri'nden denetim olaylarını analiz etmeye başlamak için kullanılabilir.

Örnek sorgu 1

Son yedi güne ilişkin tüm hesap kilitleme olaylarını görüntüleyin:

AADDomainServicesAccountManagement

| where TimeGenerated >= ago(7d)

| where OperationName has "4740"

Örnek sorgu 2

3 Haziran 2020 saat 09:00 ile 10 Haziran 2020 gece yarısı arasındaki tüm hesap kilitleme olaylarını (4740) tarih ve saate göre artan düzende görüntüleyin:

AADDomainServicesAccountManagement

| where TimeGenerated >= datetime(2020-06-03 09:00) and TimeGenerated <= datetime(2020-06-10)

| where OperationName has "4740"

| sort by TimeGenerated asc

Örnek sorgu 3

Kullanıcı adlı hesap için yedi gün önce (bundan sonra) hesap oturum açma olaylarını görüntüleyin:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

Örnek sorgu 4

Kötü bir parola (0xC0000006a) kullanarak oturum açmaya kalkışan kullanıcı adlı hesap için yedi gün önce hesap oturum açma olaylarını görüntüleyin:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc000006a" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

Örnek sorgu 5

Hesap kilitliyken oturum açmaya çalışılan kullanıcı adlı hesap için yedi gün önce hesap oturum açma olaylarını görüntüleyin (0xC0000234):

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

Örnek sorgu 6

Kilitlenen tüm kullanıcılar için gerçekleştirilen tüm oturum açma girişimleri için yedi gün önce gerçekleşen hesap oturum açma olaylarının sayısını görüntüleyin:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

| summarize count()

Güvenlik ve DNS olay kategorilerini denetleme

Etki Alanı Hizmetleri güvenlik ve DNS denetimleri, geleneksel AD DS etki alanı denetleyicileri için geleneksel denetimle uyumlu hale getirir. Karma ortamlarda, olayları analiz ederken aynı mantığın kullanılabilmesi için mevcut denetim desenlerini yeniden kullanabilirsiniz. Sorun gidermeniz veya analiz etmeniz gereken senaryoya bağlı olarak, farklı denetim olayı kategorilerinin hedeflenmiş olması gerekir.

Aşağıdaki denetim olayı kategorileri kullanılabilir:

| Denetim Kategorisi Adı | Açıklama |

|---|---|

| Hesap Oturum Açma | Bir etki alanı denetleyicisinde veya yerel güvenlik hesapları yöneticisinde (SAM) hesap verilerinin kimliğini doğrulama girişimlerini denetler. -Oturum açma ve Kapatma ilkesi ayarları ve olayları belirli bir bilgisayara erişme girişimlerini izler. Bu kategorideki Ayarlar ve olaylar, kullanılan hesap veritabanına odaklanır. Bu kategori aşağıdaki alt kategorileri içerir: -Kimlik Bilgisi Doğrulamayı Denetle -Kerberos Kimlik Doğrulama Hizmetini Denetleme -Kerberos Hizmet Bileti İşlemlerini Denetleme -Diğer Oturum Açma/Kapatma Olaylarını Denetleme |

| Hesap Yönetimi | Kullanıcı ve bilgisayar hesaplarında ve gruplarında yapılan değişiklikleri denetler. Bu kategori aşağıdaki alt kategorileri içerir: -Uygulama Grubu Yönetimini Denetleme -Bilgisayar Hesabı Yönetimini Denetleme -Dağıtım Grubu Yönetimini Denetleme -Diğer Hesap Yönetimini Denetleme -Güvenlik Grubu Yönetimini Denetleme -Kullanıcı Hesabı Yönetimini Denetleme |

| DNS Sunucusu | DNS ortamlarında yapılan değişiklikleri denetler. Bu kategori aşağıdaki alt kategorileri içerir: - DNSServerAuditsDynamic Güncelleştirmeler (önizleme) - DNSServerAuditsGeneral (önizleme) |

| Ayrıntı İzleme | Bu bilgisayardaki tek tek uygulamaların ve kullanıcıların etkinliklerini denetler ve bilgisayarın nasıl kullanıldığını anlar. Bu kategori aşağıdaki alt kategorileri içerir: -DPAPI Etkinliğini Denetleme -PNP etkinliğini denetleme -Denetim İşlemi Oluşturma -İşlem Sonlandırmayı Denetle -RPC Olaylarını Denetleme |

| Dizin Hizmetleri Erişimi | Active Directory Etki Alanı Hizmetleri'ndeki (AD DS) nesnelere erişme ve nesneleri değiştirme girişimlerini denetler. Bu denetim olayları yalnızca etki alanı denetleyicilerinde günlüğe kaydedilir. Bu kategori aşağıdaki alt kategorileri içerir: -Ayrıntılı Dizin Hizmeti Çoğaltmayı Denetleme -Dizin Hizmeti Erişimini Denetleme -Dizin Hizmeti Değişikliklerini Denetleme -Dizin Hizmeti Çoğaltmayı Denetleme |

| Oturum Kapatma | Bir bilgisayarda etkileşimli olarak veya ağ üzerinden oturum açma girişimlerini denetler. Bu olaylar, kullanıcı etkinliğini izlemek ve ağ kaynaklarına yönelik olası saldırıları belirlemek için kullanışlıdır. Bu kategori aşağıdaki alt kategorileri içerir: -Hesap Kilitlemeyi Denetle -Kullanıcı/Cihaz Taleplerini Denetleme -IPsec Genişletilmiş Modunu Denetleme -Denetim Grubu Üyeliği -IPsec Ana Modunu Denetleme -IPsec Hızlı Modunu Denetleme -Oturumu Kapatmayı Denetle -Oturum Açmayı Denetle -Ağ İlkesi Sunucusunu Denetleme -Diğer Oturum Açma/Kapatma Olaylarını Denetleme -Özel Oturum Açmayı Denetle |

| Nesne Erişimi | Denetimler, bir ağdaki veya bilgisayardaki belirli nesne veya nesne türlerine erişmeye çalışır. Bu kategori aşağıdaki alt kategorileri içerir: -Denetim Uygulaması Oluşturuldu -Sertifikasyon Hizmetlerini Denetleme -Ayrıntılı Dosya Paylaşımını Denetle -Dosya Paylaşımını Denetle -Denetim Dosyası Sistemi -Denetim Filtreleme Platformu Bağlan -Denetim Filtreleme Platformu Paket Bırakma -Denetim Tutamacı Düzenlemesi -Denetim Çekirdeği Nesnesi -Diğer Nesne Erişim Olaylarını Denetleme -Kayıt Defterini Denetle -Çıkarılabilir Depolama Denetleme -SAM'i denetleme -Merkezi Erişim İlkesi Hazırlamayı Denetleme |

| İlke Değişikliği | Yerel sistem veya ağdaki önemli güvenlik ilkelerine yapılan değişiklikleri denetler. İlkeler genellikle yöneticiler tarafından ağ kaynaklarının güvenliğini sağlamaya yardımcı olmak için oluşturulur. Değişiklikleri izleme veya bu ilkeleri değiştirme girişimleri, ağ için güvenlik yönetiminin önemli bir yönü olabilir. Bu kategori aşağıdaki alt kategorileri içerir: -Denetim İlkesi Değişikliğini Denetle -Kimlik Doğrulama İlkesi Değişikliğini Denetle -Yetkilendirme İlkesi Değişikliğini Denetle -Filtre Platformu İlkesi Değişikliğini Denetleme -MPSSVC Kural Düzeyi İlke Değişikliğini Denetleme -Diğer İlke Değişikliklerini Denetle |

| Ayrıcalık Kullanımı | Bir veya daha fazla sistemde belirli izinlerin kullanımını denetler. Bu kategori aşağıdaki alt kategorileri içerir: -Hassas Olmayan Ayrıcalık Kullanımını Denetleme -Hassas Ayrıcalık Kullanımını Denetleme -Diğer Ayrıcalık Kullanım Olaylarını Denetleme |

| Sistem | Diğer kategorilere dahil olmayan ve olası güvenlik etkilerine sahip bir bilgisayarda sistem düzeyindeki değişiklikleri denetler. Bu kategori aşağıdaki alt kategorileri içerir: -IPsec Sürücüsünü Denetleme -Diğer Sistem Olaylarını Denetleme -Güvenlik Durumu Değişikliğini Denetle -Güvenlik Sistemi Uzantısını Denetle -Sistem Bütünlüğünü Denetleme |

Kategori başına olay kimlikleri

Etki Alanı Hizmetleri güvenlik ve DNS denetimleri, belirli bir eylem denetlenebilir bir olayı tetiklediğinde aşağıdaki olay kimliklerini kaydeder:

| Olay Kategorisi Adı | Olay Kimlikleri |

|---|---|

| Hesap Oturum Açma güvenliği | 4767, 4774, 4775, 4776, 4777 |

| Hesap Yönetimi güvenliği | 4720, 4722, 4723, 4724, 4725, 4726, 4727, 4728, 4729, 4730, 4731, 4732, 4733, 4734, 4735, 4737, 4738, 4740, 4741, 4742, 4743, 4754, 4755, 4756, 4757, 4758, 4764, 4765, 4766, 4780, 4781, 4782, 4793, 4798, 4799, 5376, 5377 |

| Ayrıntı İzleme güvenliği | Hiçbiri |

| DNS Sunucusu | 513-523, 525-531, 533-537, 540-582 |

| DS Erişim güvenliği | 5136, 5137, 5138, 5139, 5141 |

| Oturum Kapatma güvenliği | 4624, 4625, 4634, 4647, 4648, 4672, 4675, 4964 |

| Nesne Erişimi güvenliği | Hiçbiri |

| İlke Değişikliği güvenliği | 4670, 4703, 4704, 4705, 4706, 4707, 4713, 4715, 4716, 4717, 4718, 4719, 4739, 4864, 4865, 4866, 4867, 4904, 4906, 4911, 4912 |

| Privilege Use security | 4985 |

| Sistem güvenliği | 4612, 4621 |

Sonraki adımlar

Kusto hakkında belirli bilgiler için aşağıdaki makalelere bakın:

- Kusto sorgu diline genel bakış .

- Sorgu temelleri hakkında bilgi edinmek için Kusto öğreticisi .

- Verilerinizi görmenin yeni yollarını öğrenmenize yardımcı olan örnek sorgular .

- Sorgularınızı başarı için iyileştirmeye yönelik en iyi Kusto yöntemleri .

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin