Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Microsoft Entra Domain Services ile yönetilen etki alanınızla iletişim kurmak için Basit Dizin Erişimi Protokolü (LDAP) kullanılır. LDAP trafiği varsayılan ayarlarda şifrelenmez ve bu durum birçok ortam için bir güvenlik sorunu oluşturabilir.

Microsoft Entra Domain Services ile yönetilen etki alanını güvenli Basit Dizin Erişimi Protokolü (LDAPS) kullanacak şekilde yapılandırabilirsiniz. Güvenli LDAP kullandığınızda trafik şifrelenir. Güvenli LDAP, Güvenli Yuva Katmanı (SSL) / Aktarım Katmanı Güvenliği (TLS) üzerinden LDAP olarak da bilinir.

Bu öğreticide, Etki Alanı Hizmetleri tarafından yönetilen bir etki alanı için LDAPS'yi yapılandırma işlemi gösterilmektedir.

Bu öğreticide aşağıdakilerin nasıl yapılacağını öğreneceksiniz:

- Microsoft Entra Domain Services ile kullanmak üzere dijital sertifika oluşturma

- Microsoft Entra Domain Services için güvenli LDAP'yi etkinleştirme

- Güvenli LDAP'yi genel İnternet üzerinden kullanılacak şekilde yapılandırma

- Yönetilen etki alanı için güvenli LDAP bağlamayı yap ve testi gerçekleştir

Azure aboneliğiniz yoksa başlamadan önce bir hesap oluşturun.

Önkoşullar

Bu öğreticiyi tamamlamak için aşağıdaki kaynaklara ve ayrıcalıklara ihtiyacınız vardır:

- Etkin bir Azure aboneliği.

- Azure aboneliğiniz yoksa bir hesap oluşturun.

- Aboneliğinizle ilişkilendirilmiş bir Microsoft Entra kiracısı, ya yerel bir dizinle ya da yalnızca bulut diziniyle eşitlenmiştir.

- Gerekirse bir Microsoft Entra kiracısı oluşturun veya bir Azure aboneliğini hesabınızla ilişkilendirin.

- Microsoft Entra kiracınızda etkinleştirilmiş ve yapılandırılmış, Microsoft Entra Domain Services tarafından yönetilen bir etki alanı.

- Gerekirse, Microsoft Entra Domain Services tarafından yönetilen bir etki alanı oluşturun ve yapılandırın.

-

Bilgisayarınızda yüklü LDP.exe aracı.

- Gerekirse, Active Directory Etki Alanı Hizmetleri ve LDAP için Uzak Sunucu Yönetim Araçları'nı (RSAT) yükleyin.

- Güvenli LDAP'yi etkinleştirmek için kiracınızda Uygulama Yöneticisi ve Grup Yöneticisi Microsoft Entra rollerine ihtiyacınız vardır.

Microsoft Entra yönetim merkezinde oturum açın

Bu öğreticide, Microsoft Entra yönetim merkezini kullanarak yönetilen etki alanı için güvenli LDAP yapılandıracaksınız. Başlamak için önce Microsoft Entra yönetim merkezinde oturum açın.

Güvenli LDAP için sertifika oluşturma

Güvenli LDAP kullanmak için, iletişimi şifrelemek için dijital bir sertifika kullanılır. Bu dijital sertifika yönetilen etki alanınıza uygulanır ve LDP.exe gibi araçların verileri sorgularken güvenli şifreli iletişim kullanmasını sağlar. Yönetilen etki alanına güvenli LDAP erişimi için sertifika oluşturmanın iki yolu vardır:

- Genel sertifika yetkilisinden (CA) veya kurumsal CA'dan alınan bir sertifika.

- Kuruluşunuz bir genel CA'dan sertifika alıyorsa, bu genel CA'dan güvenli LDAP sertifikasını alın. Kuruluşunuzda bir kurumsal CA kullanıyorsanız, kurumsal CA'dan güvenli LDAP sertifikasını alın.

- Genel CA yalnızca yönetilen etki alanınızla özel bir DNS adı kullandığınızda çalışır. Yönetilen etki alanınızın DNS etki alanı adı .onmicrosoft.com ile bitiyorsa, bu varsayılan etki alanıyla bağlantının güvenliğini sağlamak için dijital sertifika oluşturamazsınız. .onmicrosoft.com etki alanının sahibi Microsoft olduğundan, genel CA sertifika vermez. Bu senaryoda, otomatik olarak imzalanan bir sertifika oluşturun ve güvenli LDAP yapılandırmak için bunu kullanın.

- Kendi oluşturduğunuz otomatik olarak imzalanan bir sertifika.

- Bu yaklaşım test amaçları için iyidir ve bu öğretici bunu göstermektedir.

İstediğiniz veya oluşturduğunuz sertifika aşağıdaki gereksinimleri karşılamalıdır. Geçersiz bir sertifikayla güvenli LDAP'yi etkinleştirirseniz yönetilen etki alanınız sorunlarla karşılaşır:

- Güvenilen veren - Sertifikanın, güvenli LDAP kullanarak yönetilen etki alanına bağlanan bilgisayarlar tarafından güvenilen bir yetkili tarafından verilmesi gerekir. Bu otorite, bu bilgisayarlar tarafından güvenilen bir genel CA veya bir kurumsal CA olabilir.

- Yaşam süresi - Sertifika en az sonraki 3-6 ay boyunca geçerli olmalıdır. Sertifikanın süresi dolduğunda yönetilen etki alanınıza güvenli LDAP erişimi kesintiye uğrar.

-

Konu adı - Sertifikadaki konu adı yönetilen etki alanınız olmalıdır. Örneğin, etki alanınız aaddscontoso.com olarak adlandırılıyorsa sertifikanın konu adı *.aaddscontoso.com olmalıdır.

- Güvenli LDAP'nin Etki Alanı Hizmetleri ile düzgün çalıştığından emin olmak için sertifikanın DNS adı veya konu alternatif adı joker karakter sertifikası olmalıdır. Etki Alanı Denetleyicileri rastgele adlar kullanır ve hizmetin kullanılabilir durumda kaldığından emin olmak için kaldırılabilir veya eklenebilir.

- Anahtar kullanımı - Sertifikanın dijital imzalar ve anahtar şifreleme için yapılandırılması gerekir.

- Sertifika amacı - Sertifika TLS sunucu kimlik doğrulaması için geçerli olmalıdır.

OpenSSL, Keytool, MakeCert , New-SelfSignedCertificate cmdlet'i gibi otomatik olarak imzalanan sertifika oluşturmak için kullanılabilecek çeşitli araçlar vardır.

Bu öğreticide, New-SelfSignedCertificate cmdlet'ini kullanarak güvenli LDAP için otomatik olarak imzalanan bir sertifika oluşturalım.

PowerShell penceresini Yönetici olarak açın ve aşağıdaki komutları çalıştırın. $dnsName değişkenini, aaddscontoso.com gibi kendi yönetilen etki alanınız tarafından kullanılan DNS adıyla değiştirin:

# Define your own DNS name used by your managed domain

$dnsName="aaddscontoso.com"

# Get the current date to set a one-year expiration

$lifetime=Get-Date

# Create a self-signed certificate for use with Azure AD DS

New-SelfSignedCertificate -Subject *.$dnsName `

-NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

-Type SSLServerAuthentication -DnsName *.$dnsName, $dnsName

Aşağıdaki örnek çıktı, sertifikanın başarıyla oluşturulduğunu ve yerel sertifika deposunda (LocalMachine\MY) depolandığını gösterir:

PS C:\WINDOWS\system32> New-SelfSignedCertificate -Subject *.$dnsName `

>> -NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

>> -Type SSLServerAuthentication -DnsName *.$dnsName, $dnsName.com

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\MY

Thumbprint Subject

---------- -------

959BD1531A1E674EB09E13BD8534B2C76A45B3E6 CN=aaddscontoso.com

Gerekli sertifikaları anlama ve dışarı aktarma

Güvenli LDAP kullanmak için ağ trafiği ortak anahtar altyapısı (PKI) kullanılarak şifrelenir.

-

Yönetilen etki alanına özel anahtar uygulanır.

- Bu özel anahtar, güvenli LDAP trafiğinin şifresini çözmek için kullanılır. Özel anahtar yalnızca yönetilen etki alanına uygulanmalıdır ve istemci bilgisayarlara yaygın olarak dağıtılmamalıdır.

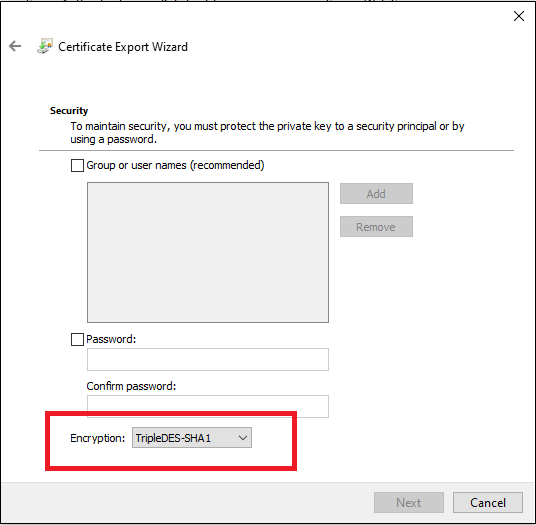

- Özel anahtarı içeren bir sertifika kullanır . PFX dosya biçimi.

- Sertifikayı dışarı aktarırken TripleDES-SHA1 şifreleme algoritmasını belirtmeniz gerekir. Bu yalnızca .pfx dosyası için geçerlidir ve sertifikanın kendisi tarafından kullanılan algoritmayı etkilemez. TripleDES-SHA1 seçeneğinin yalnızca Windows Server 2016'da kullanıma sunulduğuna dikkat edin.

- İstemci bilgisayarlara herkese açık anahtar uygulanır.

- Bu ortak anahtar, güvenli LDAP trafiğini şifrelemek için kullanılır. Ortak anahtar istemci bilgisayarlara dağıtılabilir.

- Özel anahtarı olmayan sertifikalar kullanır . CER dosya biçimi.

Bu iki anahtar, özel ve ortak anahtarlar, yalnızca uygun bilgisayarların birbirleriyle başarılı bir şekilde iletişim kurabildiğinden emin olun. Genel CA veya kurumsal CA kullanıyorsanız, size özel anahtarı içeren bir sertifika verilir ve yönetilen bir etki alanına uygulanabilir. Ortak anahtar istemci bilgisayarlar tarafından zaten biliniyor ve güvenilir olmalıdır.

Bu öğreticide, özel anahtarla otomatik olarak imzalanan bir sertifika oluşturdunuz, bu nedenle uygun özel ve genel bileşenleri dışarı aktarmanız gerekiyor.

Microsoft Entra Domain Services için sertifikayı dışarı aktarma

Yönetilen etki alanınızla kullanabilmek için, önceki adımda oluşturulan dijital sertifikayı özel anahtarı içeren bir .PFX sertifika dosyasına aktarın.

Çalıştır iletişim kutusunu açmak için Windows + tuşlarını seçin.

Çalıştır iletişim kutusuna mmc girerek Microsoft Yönetim Konsolu'nu (MMC) açın ve tamam'ı seçin.

Kullanıcı Hesabı Denetimi isteminde, MMC'yi yönetici olarak başlatmak için Evet'i seçin.

Dosya menüsünde Ek Bileşen Ekle/Kaldır... öğesini seçin.

Sertifikalar ek bileşeni sihirbazında, Bilgisayar hesabı'nı seçin ve sonra İleri'yi seçin.

Bilgisayar Seç sayfasında Yerel bilgisayar: (bu konsolun üzerinde çalıştığı bilgisayar) öğesini ve ardından Son'u seçin.

Ek Bileşen Ekle veya Kaldır iletişim kutusunda sertifika ek bileşenini MMC'ye eklemek için Tamam'ı seçin.

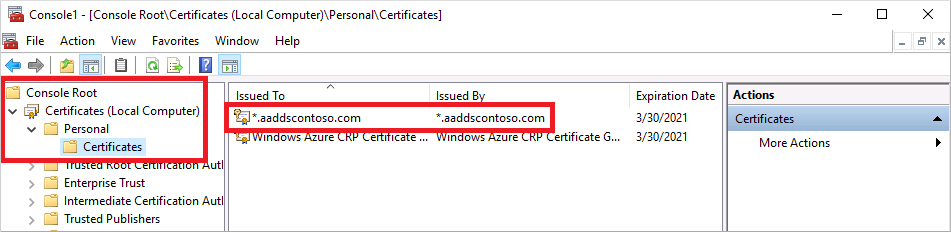

MMC penceresinde Konsol Kökü'nü genişletin. Sertifikalar (Yerel Bilgisayar) öğesini seçin, ardından Kişisel düğümünü ve ardından Sertifikalar düğümünü genişletin.

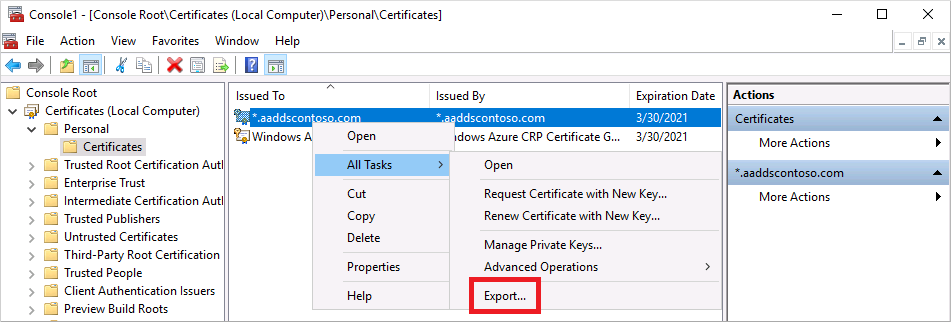

Önceki adımda oluşturulan otomatik olarak imzalanan sertifika, örneğin aaddscontoso.com gösterilir. Bu sertifikayı sağ seçin ve ardından Tüm Görevleri > Dışarı Aktar... seçeneğini belirleyin.

Sertifika Dışarı Aktarma Sihirbazı'nda İleri'yi seçin.

Sertifikanın özel anahtarı dışarı aktarılmalıdır. Özel anahtar dışarı aktarılan sertifikaya dahil değilse, yönetilen etki alanınız için güvenli LDAP'yi etkinleştirme eylemi başarısız olur.

Özel Anahtarı Dışarı Aktar sayfasında Evet, özel anahtarı dışarı aktar'ı ve ardından İleri'yi seçin.

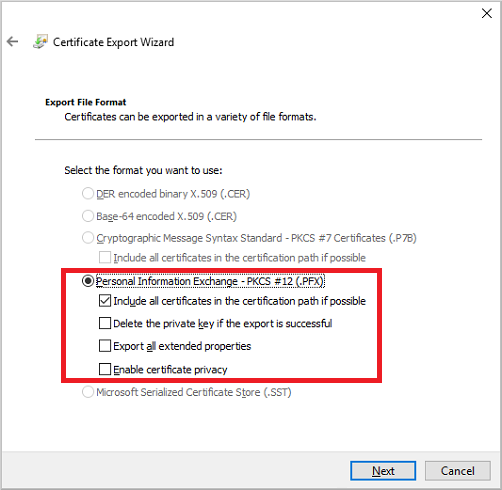

Yönetilen etki alanları yalnızca, özel anahtarı içeren .PFX sertifika dosya biçimini destekler. Sertifikayı, özel anahtar olmadan .CER sertifika dosyası biçiminde dışa aktarmayın.

Dışarı Aktar Dosya Biçimi sayfasında, dışarı aktarılan sertifikanın dosya biçimi olarak Kişisel Bilgi Değişimi - PKCS #12 (.PFX) öğesini seçin. Mümkünse sertifika yoluna tüm sertifikaları dahil et kutusunu işaretleyin:

Bu sertifika verilerin şifresini çözmek için kullanıldığından, erişimi dikkatle denetlemeniz gerekir. Sertifikanın kullanımını korumak için bir parola kullanılabilir. Doğru parola olmadan sertifika bir hizmete uygulanamaz.

Güvenlik sayfasında, PFX sertifika dosyasını korumak için Parola seçeneğini belirleyin. Şifreleme algoritması TripleDES-SHA1 olmalıdır. Bir parola girip onayladıktan sonra İleri'yi seçin. Bu parola, yönetilen etki alanınız için güvenli LDAP'yi etkinleştirmek üzere bir sonraki bölümde kullanılır.

PowerShell export-pfxcertificate cmdlet'ini kullanarak dışarı aktarırsanız, TripleDES_SHA1 kullanarak -CryptoAlgorithmOption bayrağını geçirmeniz gerekir.

Dışarı Aktarılacak Dosya sayfasında, sertifikayı dışarı aktarmak istediğiniz dosya adını ve konumu (gibi

C:\Users\<account-name>\azure-ad-ds.pfx) belirtin. .PFX dosyasının parolasını ve konumunu not edin, çünkü bu bilgiler sonraki adımlarda gerekli olacaktır.Gözden geçirme sayfasında, sertifikayı bir .PFX sertifika dosyasına aktarmak için Son seçeneğini seçin. Sertifika başarıyla dışarı aktarıldığında bir onay iletişim kutusu görüntülenir.

MMC'yi aşağıdaki bölümde kullanmak üzere açık bırakın.

İstemci bilgisayarlar için sertifikayı dışarı aktarma

İstemci bilgisayarların LDAPS kullanarak yönetilen etki alanına başarıyla bağlanabilmesi için güvenli LDAP sertifikası verene güvenmesi gerekir. İstemci bilgisayarların Etki Alanı Hizmetleri tarafından şifresi çözülen verileri başarıyla şifrelemek için bir sertifikaya ihtiyacı vardır. Genel CA kullanıyorsanız, bilgisayarın bu sertifika verenlere otomatik olarak güvenmesi ve buna karşılık gelen bir sertifikaya sahip olması gerekir.

Bu öğreticide otomatik olarak imzalanan bir sertifika kullanıyor ve önceki adımda özel anahtarı içeren bir sertifika oluşturacaksınız. Şimdi otomatik olarak imzalanan sertifikayı dışarı aktarıp istemci bilgisayardaki güvenilen sertifika deposuna yükleyelim:

Sertifikalar (Yerel Bilgisayar) > Kişisel > Sertifikalar deposu için MMC'ye geri dönün. Önceki adımda oluşturulan otomatik olarak imzalanan sertifika aaddscontoso.com gibi gösterilir. Bu sertifikayı sağ seçin ve ardından Tüm Görevleri > Dışarı Aktar... seçeneğini belirleyin.

Sertifika Dışarı Aktarma Sihirbazı'nda İleri'yi seçin.

İstemciler için özel anahtara ihtiyacınız olmadığından, Özel Anahtarı Dışarı Aktar sayfasında Hayır, özel anahtarı dışarı aktarma seçeneğini ve ardından İleri'yi seçin.

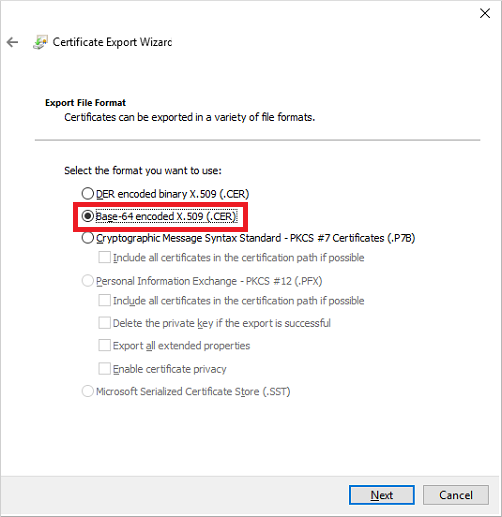

Dosya Biçimi Dışarı Aktar sayfasında, dışarı aktarılan sertifika için dosya biçimi olarak Base-64 kodlanmış X.509 (.CER) öğesini seçin.

Dışarı Aktarılacak Dosya sayfasında, sertifikayı dışarı aktarmak istediğiniz dosya adını ve konumu (gibi

C:\Users\<account-name>\azure-ad-ds-client.cer) belirtin.Gözden geçirme sayfasında Son'u seçerek sertifikayı bir .CER sertifika dosyasına aktarın. Sertifika başarıyla dışarı aktarıldığında bir onay iletişim kutusu görüntülenir.

. CER sertifika dosyası artık yönetilen etki alanına güvenli LDAP bağlantısına güvenmesi gereken istemci bilgisayarlara dağıtılabilir. Sertifikayı yerel bilgisayara yükleyelim.

Dosya Gezgini'ni açın ve .CER sertifika dosyasını kaydettiğiniz konuma göz atarak gidin, örneğin

C:\Users\<account-name>\azure-ad-ds-client.cer..CER sertifika dosyasına sağ tıklayın, ardından Sertifika Yükle'yi seçin.

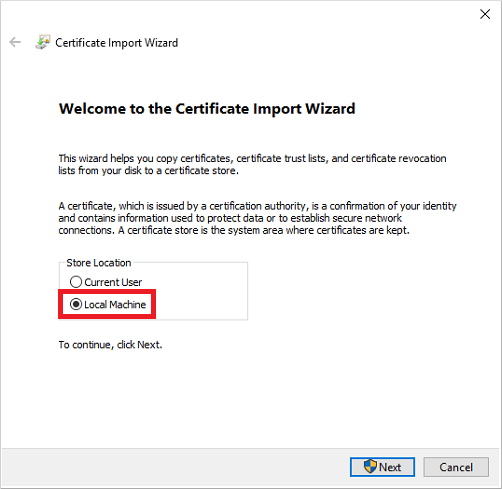

Sertifika İçeri Aktarma Sihirbazı'nda sertifikayı Yerel makinede depolamayı ve ardından İleri'yi seçin:

İstendiğinde, bilgisayarın değişiklik yapmasına izin vermek için Evet'i seçin.

Sertifika türüne göre sertifika depoyu otomatik olarak seçin ve ardından İleri'yi seçin.

Gözden geçirme sayfasında Son'u seçerek .CER sertifikasını içeri aktarın. dosya Sertifika başarıyla içeri aktarıldığında bir onay iletişim kutusu görüntülenir.

Microsoft Entra Domain Services için güvenli LDAP'yi etkinleştirme

Özel anahtarı içeren bir dijital sertifika oluşturulup dışarı aktarıldığında ve istemci bilgisayar bağlantıya güvenecek şekilde ayarlandığında, artık yönetilen etki alanınızda güvenli LDAP'yi etkinleştirin. Yönetilen bir etki alanında güvenli LDAP'yi etkinleştirmek için aşağıdaki yapılandırma adımlarını gerçekleştirin:

Microsoft Entra yönetim merkezinde, Kaynakları Ara kutusunaetki alanı hizmetleri girin. Arama sonucundan Microsoft Entra Domain Services'ı seçin.

aaddscontoso.com gibi yönetilen etki alanınızı seçin.

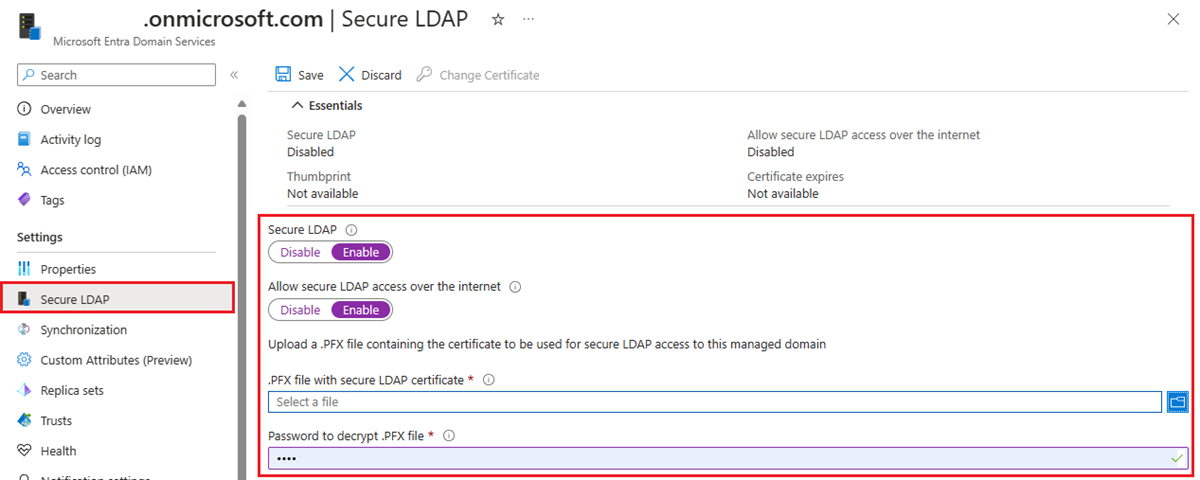

Microsoft Entra Domain Services penceresinin sol tarafında Güvenli LDAP'yi seçin.

Varsayılan olarak, yönetilen etki alanınıza güvenli LDAP erişimi devre dışı bırakılır. Güvenli LDAP'ı Etkin konumuna getirin.

İnternet üzerinden yönetilen etki alanınıza güvenli LDAP erişimi varsayılan olarak devre dışıdır. Ortak güvenli LDAP erişimini etkinleştirdiğinizde, etki alanınız İnternet üzerinden brute force parola saldırılarına karşı savunmasızdır. Sonraki adımda, yalnızca gerekli kaynak IP adresi aralıklarına erişimi kilitlemek için bir ağ güvenlik grubu yapılandırılır.

İnternet üzerinden güvenli LDAP erişimine izin ver seçeneğini Etkinleştir konumuna getirin.

Güvenli LDAP sertifikasına sahip PFX dosyasının yanındaki klasör simgesini seçin. yolunu bulun . PFX dosyası, ardından özel anahtarı içeren önceki bir adımda oluşturulan sertifikayı seçin.

Önemli

Sertifika gereksinimleriyle ilgili önceki bölümde belirtildiği gibi, varsayılan .onmicrosoft.com etki alanına sahip bir genel CA'dan sertifika kullanamazsınız. .onmicrosoft.com etki alanının sahibi Microsoft olduğundan, genel CA sertifika vermez.

Sertifikanızın uygun biçimde olduğundan emin olun. Aksi takdirde, güvenli LDAP'yi etkinleştirdiğinizde Azure platformu sertifika doğrulama hataları oluşturur.

Önceki bir adımda sertifika bir .PFX dosyasına aktarılırken ayarlanan .PFX dosyasını şifresini çözmek için Parolayı girin.

Güvenli LDAP'yi etkinleştirmek için Kaydet'i seçin.

Yönetilen etki alanı için güvenli LDAP'nin yapılandırıldığını belirten bir bildirim görüntülenir. Bu işlem tamamlanana kadar yönetilen etki alanının diğer ayarlarını değiştiremezsiniz.

Yönetilen etki alanınız için güvenli LDAP'yi etkinleştirmek birkaç dakika sürer. Sağladığınız güvenli LDAP sertifikası gerekli ölçütlere uymuyorsa, yönetilen etki alanı için güvenli LDAP'yi etkinleştirme eylemi başarısız olur.

Hatanın yaygın nedenlerinden bazıları, etki alanı adının yanlış olması, sertifikanın şifreleme algoritmasının TripleDES-SHA1 olmaması veya sertifikanın süresinin yakında dolması ya da çoktan dolmuş olmasıdır. Sertifikayı geçerli parametrelerle yeniden oluşturabilir ve ardından bu güncelleştirilmiş sertifikayı kullanarak güvenli LDAP'yi etkinleştirebilirsiniz.

Süresi dolan sertifikayı değiştirme

- Güvenli LDAP için sertifika oluşturma adımlarını izleyerek yeni bir güvenli LDAP sertifikası oluşturun.

- Değiştirme sertifikasını Etki Alanı Hizmetleri'ne uygulamak için, Microsoft Entra yönetim merkezindeki Microsoft Entra Domain Services'ın sol menüsünde Güvenli LDAP'yi ve ardından Sertifikayı Değiştir'i seçin.

- Sertifikayı güvenli LDAP kullanarak bağlanan tüm istemcilere dağıtın.

İnternet üzerinden güvenli LDAP erişimini kilitleme

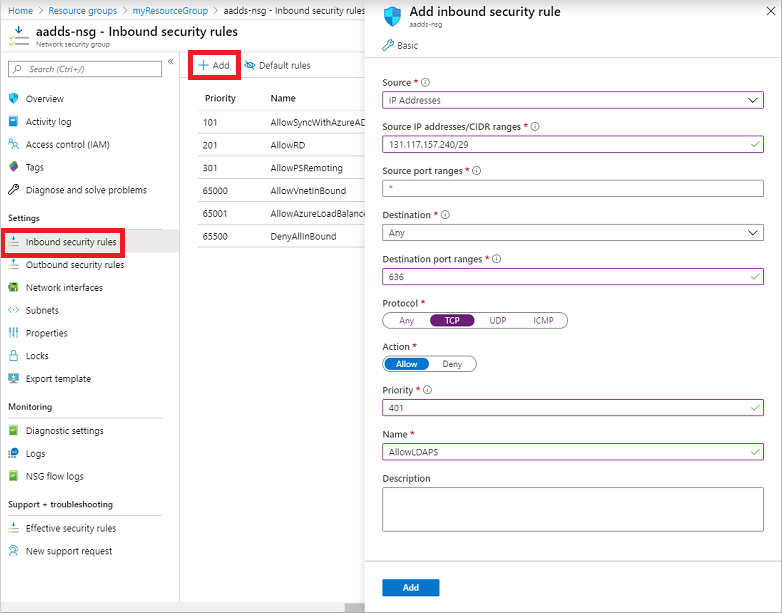

yönetilen etki alanınıza İnternet üzerinden güvenli LDAP erişimini etkinleştirdiğinizde, bu bir güvenlik tehdidi oluşturur. Yönetilen etki alanına 636 numaralı TCP bağlantı noktasından İnternet'ten ulaşılabilir. Yönetilen etki alanına erişimi ortamınız için belirli bilinen IP adresleriyle kısıtlamanız önerilir. Azure ağ güvenlik grubu kuralı, güvenli LDAP erişimini sınırlamak için kullanılabilir.

Belirtilen IP adresleri kümesinden 636 numaralı TCP bağlantı noktası üzerinden gelen güvenli LDAP erişimine izin vermek için bir kural oluşturalım. Daha düşük önceliğe sahip varsayılan DenyAll kuralı, İnternet'ten gelen diğer tüm trafik için geçerlidir, bu nedenle yalnızca belirtilen adresler güvenli LDAP kullanarak yönetilen etki alanınıza ulaşabilir.

Microsoft Entra yönetim merkezinde Kaynak grupları'nı arayın ve seçin.

myResourceGroup gibi kaynak grubunuzu seçin ve ardından aaads-nsg gibi ağ güvenlik grubunuzu seçin.

Mevcut gelen ve giden güvenlik kurallarının listesi görüntülenir. Ağ güvenlik grubu penceresinin sol tarafında Ayarlar > Gelen güvenlik kuralları'nı seçin.

Ekle'yi seçin ve ardından 636 numaralı TCP bağlantı noktasına izin vermek için bir kural oluşturun. Gelişmiş güvenlik için kaynağı IP Adresleri olarak seçin ve ardından kuruluşunuz için kendi geçerli IP adresinizi veya aralığınızı belirtin.

Ayarlar Değer Kaynak IP Adresleri Kaynak IP adresleri / CIDR aralıkları Ortamınız için geçerli bir IP adresi veya aralık Kaynak bağlantı noktası aralıkları * Varış Noktası Tümü Hedef bağlantı noktası aralıkları 636 Protokol TCP Eylem İzin Ver Öncelik 401 Veri Akışı Adı LDAPS'a İzin Ver Hazır olduğunuzda, kuralı kaydetmek ve uygulamak için Ekle'yi seçin.

Dış erişim için DNS bölgesini yapılandırma

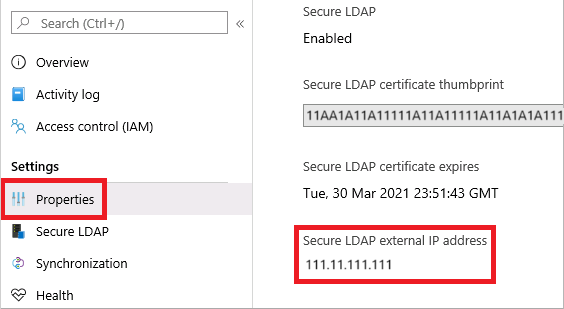

İnternet üzerinden güvenli LDAP erişimi etkinleştirildiğinde, istemci bilgisayarların bu yönetilen etki alanını bulabilmesi için DNS bölgesini güncelleştirin. Güvenli LDAP dış IP adresi, yönetilen etki alanınızın Özellikler sekmesinde listelenir:

Dış DNS sağlayıcınızı ldaps gibi bir konak kaydı oluşturarak bu dış IP adresine çözüm olacak şekilde yapılandırın. İlk olarak makinenizde yerel olarak test etmek için Windows konakları dosyasında bir girdi oluşturabilirsiniz. Yerel makinenizdeki hosts dosyasını başarıyla düzenlemek için, Yönetici olarak Not Defteri'ni açın ve dosyasını C:\Windows\System32\drivers\etc\hostsaçın.

Aşağıdaki örnek DNS girişi, dış DNS sağlayıcınızda veya yerel hosts dosyasında, ldaps.aaddscontoso.com için gelen trafiği 168.62.205.103 dış IP adresine yönlendirir ve çözümler.

168.62.205.103 ldaps.aaddscontoso.com

Yönetilen etki alanına test sorguları gönderme

Yönetilen etki alanınıza bağlanmak ve LDAP üzerinden arama yapmak için LDP.exe aracını kullanırsınız. Bu araç, Uzak Sunucu Yönetim Araçları (RSAT) paketine dahildir. Daha fazla bilgi için bkz . Uzak Sunucu Yönetim Araçları'nı yükleme.

- LDP.exe açın ve yönetilen etki alanına bağlanın. Bağlantı seçeneğini belirleyin, ardından Bağlan... seçeneğini seçin.

- Önceki adımda oluşturulan ldaps.aaddscontoso.com gibi yönetilen etki alanınızın güvenli LDAP DNS etki alanı adını girin. Güvenli LDAP kullanmak için Bağlantı noktası'nı 636 olarak ayarlayın, ardından SSL kutusunu işaretleyin.

- Yönetilen etki alanına bağlanmak için Tamam'ı seçin.

Ardından, yönetilen etki alanınıza bağlayın. Yönetilen etki alanınızda NTLM parola karması eşitlemesini devre dışı bırakmışsanız kullanıcılar (ve hizmet hesapları) LDAP basit bağlamaları gerçekleştiremez. NTLM parola karması eşitlemesini devre dışı bırakma hakkında daha fazla bilgi için Yönetilen etki alanınızı güvenli hale getirme konusunda bilgi edinin.

- Bağlantı menü seçeneğini ve ardından Bağla... seçeneğini belirleyin.

- Yönetilen etki alanına ait bir kullanıcı hesabının kimlik bilgilerini sağlayın. Kullanıcı hesabının parolasını girin, ardından etki alanınızı, örneğin aaddscontoso.com, girin.

- Bağlama türü için Kimlik bilgileriyle bağla seçeneğini belirleyin.

- Yönetilen etki alanınıza bağlanmak için Tamam'ı seçin.

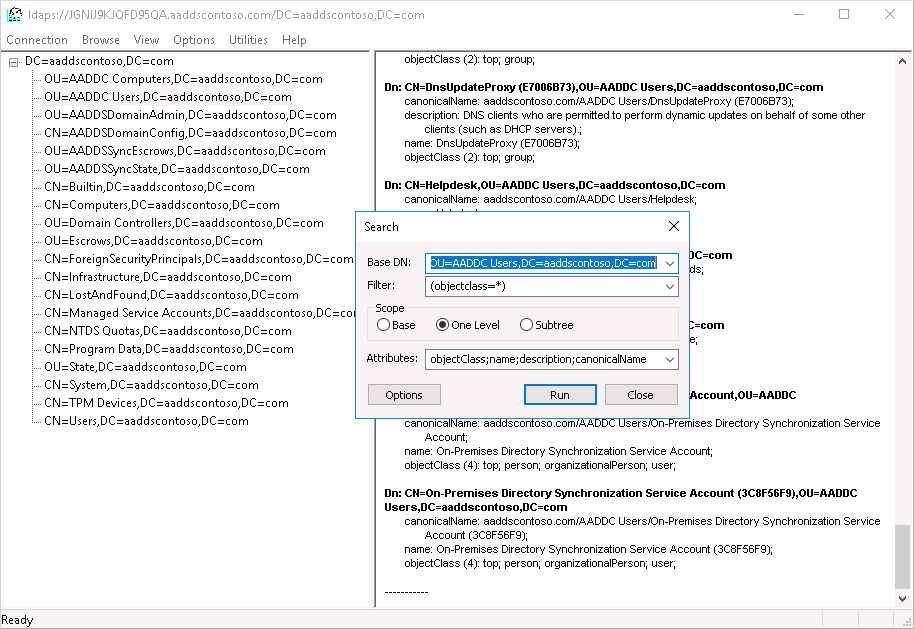

Yönetilen etki alanınızda depolanan nesneleri görmek için:

Görünüm menü seçeneğini ve ardından Ağaç'ı seçin.

BaseDN alanını boş bırakın ve Tamam'ı seçin.

AADDC Kullanıcıları gibi bir kapsayıcı seçin, ardından kapsayıcıyı sağ seçip Ara'yı seçin.

Önceden doldurulmuş alanları ayarlanmış olarak bırakın ve Çalıştır'ı seçin. Sorgunun sonuçları, aşağıdaki örnek çıktıda gösterildiği gibi sağ pencerede görüntülenir:

Belirli bir kapsayıcıyı doğrudan sorgulamak için, Görünüm > Ağacı menüsünden OU=AADDC Kullanıcıları,DC=AADDSCONTOSO,DC=COM veya OU=AADDC Bilgisayarları,DC=AADDSCONTOSO,DC=COM gibi bir BaseDN belirtebilirsiniz. Sorguları biçimlendirme ve oluşturma hakkında daha fazla bilgi için bkz . LDAP sorgusu temel bilgileri.

Not

Otomatik olarak imzalanan bir sertifika kullanılıyorsa LDAPS'nin LDP.exe çalışması için Güvenilen Kök Sertifika Yetkilileri'ne Otomatik olarak imzalanan sertifika eklendiğinden emin olun

Kaynakları temizleme

Bu öğreticinin bağlantısını test etmek için bilgisayarınızın yerel konaklar dosyasına bir DNS girdisi eklediyseniz, bu girdiyi kaldırın ve DNS bölgenize resmi bir kayıt ekleyin. Girdiyi yerel konaklar dosyasından kaldırmak için aşağıdaki adımları tamamlayın:

- Yerel makinenizde, Not Defteri'ni yönetici olarak açın

- Klasöre gidin ve

C:\Windows\System32\drivers\etc\hostsdosyasını açın. - Eklediğiniz kaydın satırını silme, örneğin

168.62.205.103 ldaps.aaddscontoso.com

Sorun giderme

LDAP.exe bağlanamadığını belirten bir hata görürseniz, bağlantıyı edinmenin farklı yönleri üzerinde çalışmayı deneyin:

- Etki alanı denetleyicisini yapılandırma

- İstemciyi yapılandırma

- Ağ

- TLS oturumunu oluşturma

Sertifika konu adı eşleşmesi için DC, sertifika deposunda sertifikayı aramak için Etki Alanı Hizmetleri etki alanı adını (Microsoft Entra etki alanı adını değil) kullanır. Örneğin yazım hataları DC'nin doğru sertifikayı seçmesini engeller.

İstemci, sağladığınız adı kullanarak TLS bağlantısını kurmayı dener. Trafiğin sorunsuz bir şekilde akması gerekiyor. DC, sunucu kimlik doğrulaması sertifikasının ortak anahtarını gönderir. Sertifikanın sertifikada doğru kullanıma sahip olması, konu adında imzalanan adın istemcinin, sunucunun bağlandığınız DNS adı olduğuna (yani, yazım hatası olmadan bir joker karakter çalışacaktır) güvenebilmesi için uyumlu olması ve istemcinin verene güvenmesi gerekir. Olay Görüntüleyicisi sistem günlüğünde bu zincirdeki sorunları denetleyebilirsiniz ve kaynağın Schannel'e eşit olduğu olayları filtreleyebilirsiniz. Bu parçalar yerleştirildiğinde bir oturum anahtarı oluşturur.

Daha fazla bilgi için TLS El Sıkışması bölümüne bakın.

Sonraki adımlar

Bu öğreticide, şunların nasıl yapıldığını öğrendiniz:

- Microsoft Entra Domain Services ile kullanmak üzere dijital sertifika oluşturma

- Microsoft Entra Domain Services için güvenli LDAP'yi etkinleştirme

- Güvenli LDAP'yi genel İnternet üzerinden kullanılacak şekilde yapılandırma

- Yönetilen etki alanı için güvenli LDAP bağlamayı yap ve testi gerçekleştir