Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Microsoft Entra Domain Services, Windows Server Active Directory ile tam uyumlu etki alanına katılma, grup ilkesi, LDAP, Kerberos/NTLM kimlik doğrulaması gibi yönetilen etki alanı hizmetleri sağlar. Etki alanı denetleyicilerini kendiniz dağıtmadan, yönetmeden ve düzeltme eki uygulamadan bu etki alanı hizmetlerini kullanırsınız. Domain Services, mevcut Microsoft Entra kiracınızla entegre edilir. Bu tümleştirme, kullanıcıların kurumsal kimlik bilgilerini kullanarak oturum açmasına olanak tanır ve kaynaklara erişimin güvenliğini sağlamak için mevcut grupları ve kullanıcı hesaplarını kullanabilirsiniz.

Yönetilen bir etki alanını ağ ve senkronizasyon için varsayılan yapılandırma seçeneklerini kullanarak oluşturabilir veya bu ayarları el ile tanımlayabilirsiniz. Bu öğreticide, gelişmiş yapılandırma seçeneklerinin nasıl tanımlanacağı gösterilmektedir. Microsoft Entra yönetim merkezini kullanarak Domain Services yönetilen bir etki alanı oluşturup yapılandırabilirsiniz.

Bu öğreticide şunların nasıl yapılacağını öğreneceksiniz:

- Yönetilen etki alanı için DNS ve sanal ağ ayarlarını yapılandırma

- Bir yönetilen etki alanı oluşturun

- Etki alanı yönetimine yönetici kullanıcıları ekleme

- Parola karması eşitlemesini etkinleştirme

Azure aboneliğiniz yoksa başlamadan önce bir hesap oluşturun.

Önkoşullar

Bu öğreticiyi tamamlamak için aşağıdaki kaynaklara ve ayrıcalıklara ihtiyacınız vardır:

- Etkin bir Azure aboneliği.

- Aboneliğinizle ilişkilendirilmiş bir Microsoft Entra kiracısı, ya şirket içi bir dizinle ya da yalnızca bulut tabanlı bir dizinle eşitlenmiş durumdadır.

- Gerekirse, bir Microsoft Entra kiracı oluşturun veya bir Azure aboneliğinihesabınızla ilişkilendirin.

- Etki Alanı Hizmetleri'ni etkinleştirmek için kiracınızda Uygulama Yöneticisi ve Gruplar Yöneticisi Microsoft Entra rollerine ihtiyaç vardır.

- Gerekli Etki Alanı Hizmetleri kaynaklarını oluşturmak için Etki Alanı Hizmetleri Katkıda Bulunma rolü Azure rolüne ihtiyacınız vardır.

Etki Alanı Hizmetleri için gerekli olmasa da, Microsoft Entra kiracısı için self servis parola sıfırlama (SSPR) yapılandırmanız önerilir. Kullanıcılar parolalarını SSPR olmadan değiştirebilir, ancak SSPR, parolalarını unuttuklarında ve sıfırlamaları gerektiğinde yardımcı olur.

Önemli

Yönetilen etki alanını oluşturduktan sonra farklı bir aboneliğe, kaynak grubuna veya bölgeye taşıyamazsınız. Yönetilen etki alanını dağıtırken en uygun aboneliği, kaynak grubunu ve bölgeyi seçmeye dikkat edin.

Microsoft Entra yönetim merkezinde oturum açın

Bu öğreticide, Microsoft Entra yönetim merkezini kullanarak yönetilen etki alanını oluşturup yapılandıracaksınız. Başlamak için önce Microsoft Entra yönetim merkezindeoturum açın.

Yönetilen etki alanı oluşturma ve temel ayarları yapılandırma

Microsoft Entra Domain Services etkinleştirme sihirbazını başlatmak için aşağıdaki adımları tamamlayın:

- Microsoft Entra yönetim merkezi menüsünde veya Giriş sayfası üzerinden 'Kaynak oluştur'u' seçin.

- Arama çubuğuna Etki Alanı Hizmetleri yazın ve ardından arama önerilerinden Microsoft Entra Domain Services seçin.

- Microsoft Entra Domain Services sayfasında Oluştur'useçin. Microsoft Entra Domain Services etkinleştirme sihirbazı başlatılır.

- Yönetilen etki alanını oluşturmak istediğiniz Azure Aboneliği seçin.

- Yönetilen etki alanının ait olması gereken Kaynak grubu seçin. Yeni oluştur seçin veya var olan bir kaynak grubunu seçin.

Yönetilen bir etki alanı oluşturduğunuzda, bir DNS adı belirtirsiniz. Bu DNS adını seçtiğinizde dikkat edilmesi gereken bazı noktalar vardır:

- Yerleşik etki alanı adı: Varsayılan olarak, dizinin yerleşik etki alanı adı (.onmicrosoft.com soneki) kullanılır. İnternet üzerinden yönetilen etki alanına güvenli LDAP erişimini etkinleştirmek istiyorsanız, bu varsayılan etki alanıyla bağlantının güvenliğini sağlamak için dijital sertifika oluşturamazsınız. .onmicrosoft.com etki alanının sahibi Microsoft olduğundan Sertifika Yetkilisi (CA) sertifika vermez.

- Özel etki alanı adları: En yaygın yaklaşım, genellikle zaten sahip olduğunuz ve yönlendirilebilir bir özel etki alanı adı belirtmektir. Yönlendirilebilir, özel bir alan adı kullandığınızda, uygulamalarınızı desteklemek için gereken trafik doğru şekilde yönlendirilebilir.

- Yönlendirilemeyen etki alanı sonekleri: Genellikle contoso.local gibi yönlendirilebilir olmayan bir etki alanı adı sonekini önlemenizi öneririz. .local soneki yönlendirilebilir değildir ve DNS çözümlemesiyle ilgili sorunlara neden olabilir.

Bahşiş

Özel bir etki alanı adı oluşturursanız mevcut DNS ad alanlarıyla dikkatli olun. Mevcut Azure veya şirket içi DNS ad alanından ayrı bir etki alanı adı kullanmanız önerilir.

Örneğin, contoso.comDNS ad alanınız varsa, özel etki alanı adı aaddscontoso.comolan bir yönetilen etki alanı oluşturun. Güvenli LDAP kullanmanız gerekiyorsa, gerekli sertifikaları oluşturmak için bu özel etki alanı adına kaydolmanız ve sahip olmanız gerekir.

Ortamınızdaki diğer hizmetler için bazı ek DNS kayıtları veya ortamınızdaki mevcut DNS ad alanları arasında koşullu DNS ileticileri oluşturmanız gerekebilir. Örneğin, kök DNS adını kullanarak bir siteyi barındıran bir web sunucusu çalıştırırsanız, ek DNS girişleri gerektiren adlandırma çakışmaları olabilir.

Bu öğretici ve nasıl yapılır makalelerinde, kısa bir örnek olarak aaddscontoso.com özel etki alanı kullanılır. Tüm komutlarda kendi etki alanı adınızı belirtin.

Aşağıdaki DNS adı kısıtlamaları da geçerlidir:

- Etki alanı ön eki kısıtlamaları: 15 karakterden uzun bir ön eke sahip yönetilen etki alanı oluşturamazsınız. Belirtilen etki alanı adınızın öneki (aaddscontoso.com etki alanı adında aaddscontoso gibi) 15 veya daha az karakter içermelidir.

-

Ağ adı çakışmaları: Yönetilen etki alanınızın DNS etki alanı adı sanal ağda zaten bulunmamalıdır. Özellikle, ad çakışmasına yol açabilecek aşağıdaki senaryoları denetleyin:

- Zaten Azure sanal ağında aynı DNS etki alanı adına sahip bir Active Directory etki alanınız varsa.

- Yönetilen etki alanını etkinleştirmeyi planladığınız sanal ağın şirket içi ağınızla vpn bağlantısı varsa. Bu senaryoda, yerel ağınızda aynı DNS alan adına sahip bir etki alanınız olmadığından emin olun.

- Azure sanal ağı üzerinde o adı taşıyan mevcut bir Azure bulut hizmetiniz varsa.

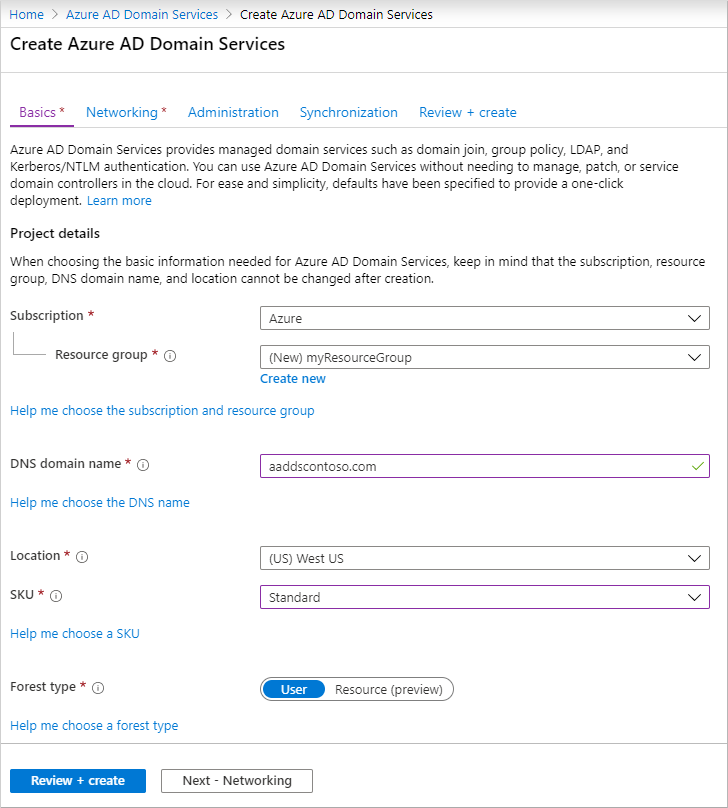

Yönetilen etki alanı oluşturmak için Microsoft Entra yönetim merkezinin Temel bilgiler penceresindeki alanları doldurun:

Önceki noktaları dikkate alarak yönetilen etki alanınız için bir DNS etki alanı adı girin.

Azure Konum'u, yönetilen etki alanının oluşturulacağı yer olarak seçin. Kullanılabilirlik Alanlarını destekleyen bir bölge seçerseniz, Ek yedeklilik için Etki Alanı Hizmetleri kaynakları bölgeler arasında dağıtılır.

Bahşiş

Kullanılabilirlik Alanları, bir Azure bölgesi içindeki benzersiz fiziksel konumlardır. Her bölge bağımsız güç, soğutma ve ağ ile donatılmış bir veya daha fazla veri merkezinden oluşur. Dayanıklılığı sağlamak için tüm etkin bölgelerde en az üç ayrı bölge vardır.

Etki Alanı Hizmetleri'nin bölgeler arasında dağıtılması için yapılandırabileceğiniz bir şey yoktur. Azure platformu kaynakların bölge dağıtımını otomatik olarak işler. Daha fazla bilgi edinmek ve bölge kullanılabilirliğini görmek için bkz. Azure'da Kullanılabilirlik Alanları nelerdir?

SKU performans ve yedekleme sıklığını belirler. İşletmenizin talepleri veya gereksinimleri değişirse yönetilen etki alanını oluşturduktan sonra SKU'yu değiştirebilirsiniz. Daha fazla bilgi için bkz. Domain Services SKU kavramları.

Bu eğitim için Standart SKU'yu seçin.

orman, Active Directory Etki Alanı Hizmetleri tarafından bir veya daha fazla etki alanını gruplandırmak için kullanılan mantıksal bir yapıdır.

Ek seçenekleri el ile yapılandırmak için İleri - Ağ seçeneğini belirleyin. Aksi takdirde, varsayılan yapılandırma seçeneklerini kabul etmek için Gözden geçir + oluştur seçeneğini seçin, ardından yönetilen etki alanınızı dağıtmak için bölümüne geçin. Bu oluşturma seçeneğini belirlediğinizde aşağıdaki varsayılanlar yapılandırılır:

- 10.0.1.0/24IP adres aralığını kullanan aadds-vnet adlı bir sanal ağ oluşturur.

- 10.0.1.0/24IP adres aralığını kullanarak aadds-subnet adlı bir alt ağ oluşturur.

- Tüm kullanıcılarını Microsoft Entra ID'den yönetilen etki alanına senkronize eder.

Sanal ağı oluşturma ve yapılandırma

Bağlantı sağlamak için bir Azure sanal ağı ve ayrılmış bir alt ağ gerekir. Etki Alanı Hizmetleri bu sanal ağ alt ağında etkindir. Bu öğreticide bir sanal ağ oluşturacaksınız ancak bunun yerine mevcut bir sanal ağı kullanmayı seçebilirsiniz. Her iki yaklaşımda da Etki Alanı Hizmetleri tarafından kullanılmak üzere ayrılmış bir alt ağ oluşturmanız gerekir.

Bahşiş

Microsoft Entra Domain Services dağıtım IP'lerini içinde bulunduğu sanal ağda DNS çözümleyicisi olarak kullanmanız gerektiğinden, farklı bir DNS hizmeti kullanıyorsanız ve Microsoft Entra Domain Services üzerinde koşullu ileticiler yapılandırıyorsanız ayrılmış bir Azure sanal ağı öneririz.

Bu ayrılmış sanal ağ alt ağıyla ilgili dikkat edilmesi gereken bazı noktalar şunlardır:

- Etki Alanı Hizmetleri kaynaklarını desteklemek için alt ağın adres aralığında en az 3-5 kullanılabilir IP adresi olmalıdır.

- Etki Alanı Hizmetleri'ni dağıtmak için Ağ Geçidi alt ağı seçmeyin. Etki Alanı Hizmetleri'nin Ağ Geçidi alt ağına dağıtımı desteklenmez.

- Alt ağa başka sanal makine dağıtmayın. Uygulamalar ve VM'ler genellikle bağlantıyı güvenli hale getirmek için ağ güvenlik gruplarını kullanır. Bu iş yüklerini ayrı bir alt ağda çalıştırmak, yönetilen etki alanınıza bağlantıyı kesintiye uğratmadan bu ağ güvenlik gruplarını uygulamanıza olanak tanır.

Sanal ağı planlama ve yapılandırma hakkında daha fazla bilgi için bkz. Microsoft Entra Domain Servicesiçin ağ konusunda dikkat edilmesi gerekenler.

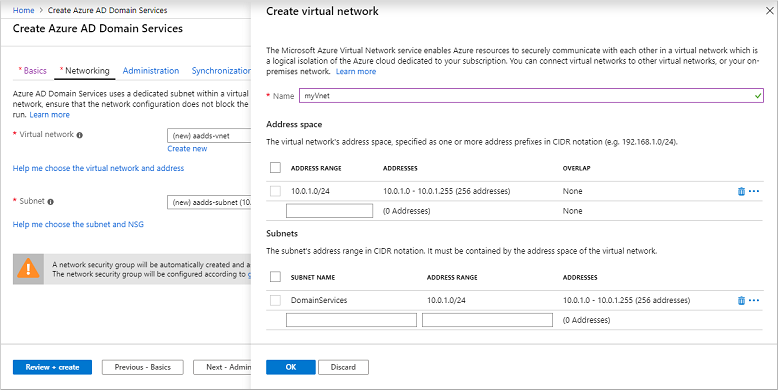

Ağ penceresindeki alanları aşağıdaki gibi tamamlayın:

Ağ sayfasında, açılan menüden Etki Alanı Hizmetleri'ni dağıtmak için bir sanal ağ seçin veya Yeni oluşturseçin.

- Sanal ağ oluşturmayı seçerseniz, sanal ağ için myVnet gibi bir ad girin ve 10.0.1.0/24gibi bir adres aralığı sağlayın.

- DomainServicesgibi net bir ada sahip ayrılmış bir alt ağ oluşturun. 10.0.1.0/24gibi bir adres aralığı sağlayın.

Özel IP adresi aralığınız içinde bir adres aralığı seçmeyi unutmayın. Sahip olmadığınız ve genel adres alanında bulunan IP adresi aralıkları, Etki Alanı Hizmetleri'nde hatalara neden olur.

DomainServicesgibi bir sanal ağ alt ağı seçin.

Hazır olduğunuzda İleri - Yönetimseçin.

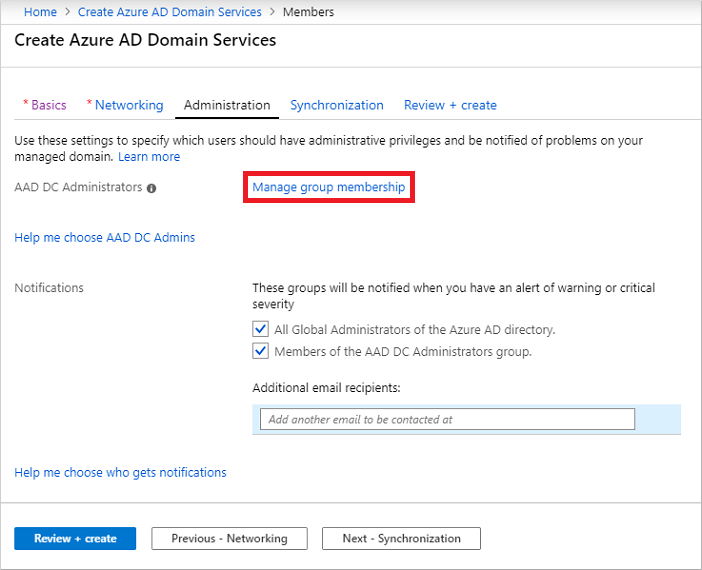

Yönetim grubu yapılandırma

Etki Alanı Hizmetleri etki alanının yönetimi için AAD DC Administrators adlı özel bir yönetim grubu kullanılır. Bu grubun üyelerine, yönetilen etki alanına katılmış VM'ler üzerinde yönetim izinleri verilir. Etki alanına katılmış VM'lerde, bu grup yerel yöneticiler grubuna eklenir. Bu grubun üyeleri, etki alanına katılmış VM'lere uzaktan bağlanmak için Uzak Masaüstü'nü de kullanabilir.

Önemli

Etki Alanı Hizmetleri'ni kullanarak yönetilen bir etki alanında Etki Alanı Yöneticisi veya Kuruluş Yöneticisi izinleriniz yoktur. Hizmet bu izinleri ayırır ve kiracı içindeki kullanıcıların kullanımına sunmaz.

Bunun yerine AAD DC Administrators grubu bazı ayrıcalıklı işlemler gerçekleştirmenizi sağlar. Bu işlemler, etki alanına katılmış VM'lerde yönetim grubuna üyelik ve Grup İlkesi'nin yapılandırılmasıdır.

Sihirbaz, Microsoft Entra dizininizde AAD DC Administrators grubunu otomatik olarak oluşturur. Microsoft Entra dizininizde bu ada sahip bir grubunuz varsa sihirbaz bu grubu seçer. İsteğe bağlı olarak, dağıtım işlemi sırasında bu AAD DC Administrators grubuna başka kullanıcılar eklemeyi seçebilirsiniz. Bu adımlar daha sonra tamamlanabilir.

Bu AAD DC Administrators grubuna başka kullanıcılar eklemek için grup üyeliğini yönet'iseçin.

Üye ekle düğmesini seçin, ardından Microsoft Entra dizininizdeki kullanıcıları arayın ve seçin. Örneğin, kendi hesabınızı arayın ve AAD DC Administrators grubuna ekleyin.

İsterseniz, yönetilen etki alanında dikkat gerektiren uyarılar olduğunda bildirimler için başka alıcıları değiştirin veya ekleyin.

Hazır olduğunuzda İleri - Eşitlemeseçin.

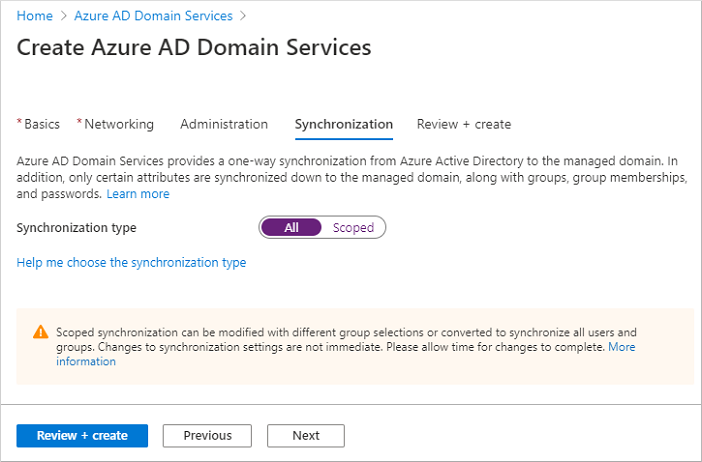

Eşitlemeyi yapılandırma

Etki Alanı Hizmetleri, Microsoft Entra ID'de bulunan tüm kullanıcıları ve grupları veya yalnızca belirli grupların sınırlı eşitlemesini yapmanızı sağlar. Eşitleme kapsamını şimdi veya yönetilen etki alanı dağıtıldıktan sonra değiştirebilirsiniz. Daha fazla bilgi için bkz. Microsoft Entra Domain Services kapsamlı eşitleme.

Bu öğreticide, Tüm kullanıcıları ve grupları senkronize etmeyi seçin. Bu eşitleme seçeneği varsayılan seçenektir.

kullanıcıları ve grupları tam senkronizasyonunu gerçekleştirme

kullanıcıları ve grupları tam senkronizasyonunu gerçekleştirmeGözden Geçir ve Oluşturseçin.

Yönetilen etki alanını dağıtın

Sihirbazın Özet sayfasında, yönetilen etki alanınızın yapılandırma ayarlarını gözden geçirin. Değişiklik yapmak için sihirbazın herhangi bir adımına geri dönebilirsiniz. Bu yapılandırma seçeneklerini kullanarak yönetilen etki alanını tutarlı bir şekilde farklı bir Microsoft Entra kiracısına yeniden dağıtmak için Otomasyoniçin şablon indirme seçeneğini de kullanabilirsiniz.

Yönetilen etki alanını oluşturmak için Oluşturöğesini seçin. Yönetilen Etki Alanı Hizmetleri oluşturulduktan sonra DNS adı veya sanal ağ gibi bazı yapılandırma seçeneklerinin değiştirilemeyeceğini belirten bir not görüntülenir. Devam etmek için Tamamöğesini seçin.

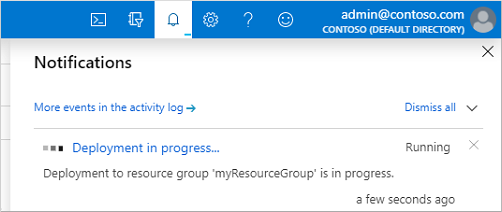

Yönetilen etki alanınızın sağlanması işlemi bir saate kadar sürebilir. Portalda, Etki Alanı Hizmetleri dağıtımınızın ilerleme durumunu gösteren bir bildirim görüntülenir. Dağıtımın ayrıntılı ilerleme durumunu görmek için bildirimi seçin.

Microsoft Entra yönetim merkezinde devam eden dağıtım bildirimi

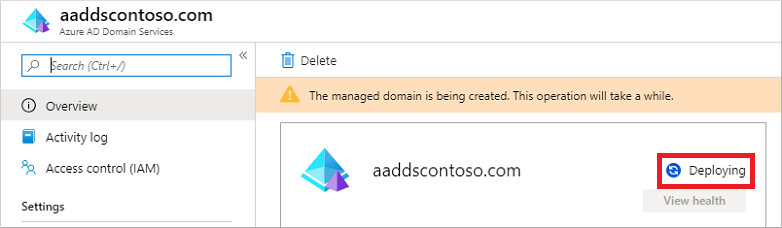

myResourceGroup gibikaynak grubunuzu seçin ve ardından aaddscontoso.comgibi Azure kaynakları listesinden yönetilen etki alanınızı seçin. Genel Bakış sekmesi, yönetilen etki alanının şu anda Dağıtılıyorolduğunu gösterir. Yönetilen etki alanını tamamen sağlanana kadar yapılandıramazsınız.

Sağlama durumu

Domain Services status during the provisioning statesırasındaEtki Alanı Hizmetleri durumu

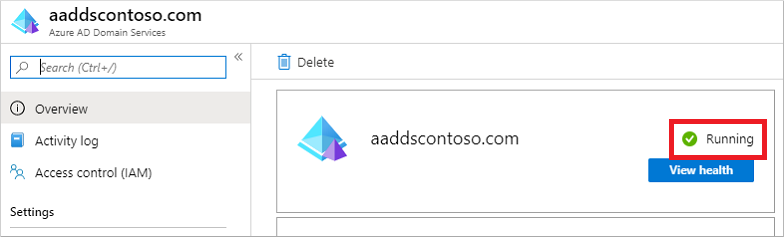

Domain Services status during the provisioning statesırasındaEtki Alanı Hizmetleri durumuYönetilen etki alanı tam olarak sağlandığında, Genel Bakış sekmesi etki alanı durumunu Çalışıyorolarak gösterir.

Önemli

Yönetilen alan adı, Microsoft Entra kiracınızla ilişkilendirilir. Sağlama işlemi sırasında Domain Services, Etki Alanı Denetleyicisi Hizmetleri ve AzureActiveDirectoryDomainControllerServices adlı iki Kurumsal Uygulama oluşturur ve bunlar Microsoft Entra kiracısında yer alır. Yönetilen etki alanınıza hizmet vermek için bu Kurumsal Uygulamalar gereklidir. Bu uygulamaları silmeyin.

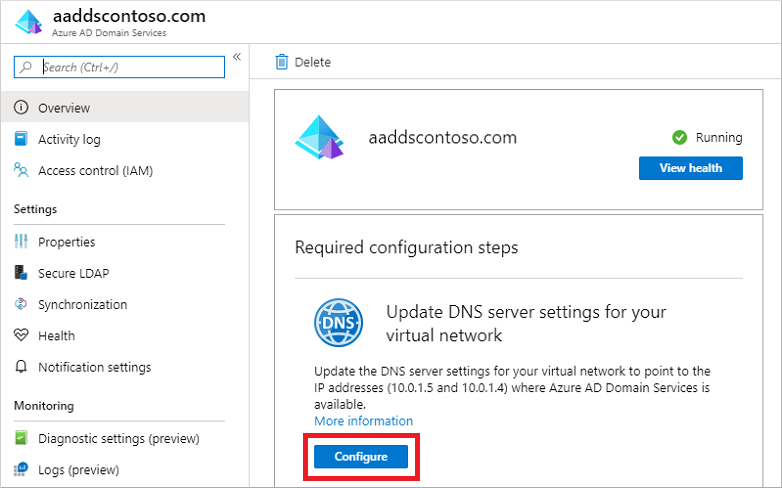

Azure sanal ağı için DNS ayarlarını güncelleştirme

Etki Alanı Hizmetleri başarıyla dağıtıldığında, şimdi sanal ağı diğer bağlı VM'lerin ve uygulamaların yönetilen etki alanını kullanmasına izin verecek şekilde yapılandırın. Bu bağlantıyı sağlamak için, sanal ağınızın DNS sunucusu ayarlarını yönetilen etki alanının dağıtıldığı iki IP adresine işaret eden şekilde güncelleştirin.

Yönetilen etki alanınızın Genel Bakış sekmesi bazıGerekli yapılandırma adımlarını gösterir. İlk yapılandırma adımı, sanal ağınız için DNS sunucusu ayarlarını güncelleştirmektir. DNS ayarları doğru yapılandırıldıktan sonra bu adım artık gösterilmez.

Listelenen adresler, sanal ağda kullanılmak üzere etki alanı denetleyicileridir. Bu örnekte, bu adresler 10.0.1.4 ve 10.0.1.5. Bu IP adreslerini daha sonra Özellikler sekmesinde bulabilirsiniz.

Sanal ağın DNS sunucusu ayarlarını güncelleştirmek için Yapılandır düğmesini seçin. DNS ayarları sanal ağınız için otomatik olarak yapılandırılır.

Bahşiş

Önceki adımlarda mevcut bir sanal ağı seçtiyseniz, ağa bağlı tüm VM'ler yalnızca yeniden başlatma sonrasında yeni DNS ayarlarını alır. Microsoft Entra yönetim merkezini, Microsoft Graph PowerShellveya Azure CLI'yı kullanarak VM'leri yeniden başlatabilirsiniz.

Etki Alanı Hizmetleri için kullanıcı hesaplarını etkinleştirme

Yönetilen etki alanındaki kullanıcıların kimliğini doğrulamak için, Etki Alanı Hizmetleri'nin NT LAN Manager (NTLM) ve Kerberos kimlik doğrulaması için uygun bir biçimde parola karmalarına ihtiyacı vardır. Microsoft Entra Id, kiracınız için Etki Alanı Hizmetleri'ni etkinleştirene kadar parola karmalarını NTLM veya Kerberos kimlik doğrulaması için gereken biçimde oluşturmaz veya depolamaz. Güvenlik nedeniyle Microsoft Entra Id, parola kimlik bilgilerini de düz metin biçiminde depolamaz. Bu nedenle Microsoft Entra Id, kullanıcıların mevcut kimlik bilgilerine göre bu NTLM veya Kerberos parola karmalarını otomatik olarak oluşturamaz.

Not

Uygun şekilde yapılandırıldıktan sonra, kullanılabilir parola karmaları yönetilen etki alanında depolanır. Yönetilen etki alanını silerseniz, bu noktada depolanan tüm parola karmaları da silinir.

Daha sonra yönetilen bir etki alanı oluşturursanız, Microsoft Entra ID'deki eşitlenmiş kimlik bilgileri tekrar kullanılamaz. Parola karma eşitleme işlemini, parola karmalarını tekrar depolayacak şekilde yeniden yapılandırmanız gerekir. Daha önce etki alanına katılmış VM'ler veya kullanıcılar hemen kimlik doğrulaması yapamaz - Microsoft Entra Id'nin parola karmalarını yeni yönetilen etki alanında oluşturması ve depolaması gerekir.

Daha fazla bilgi için, Etki Alanı Hizmetleri ve Microsoft Entra Connect için parola karması eşitleme işlemi hakkındanumaralı bölüme bakın.

Bu parola karmalarını oluşturma ve depolama adımları iki tür kullanıcı hesabı için farklıdır:

- Microsoft Entra ID'de oluşturulan yalnızca bulut kullanıcı hesapları.

- Microsoft Entra Connect kullanılarak şirket içi dizininizden eşitlenmiş olan kullanıcı hesapları.

Yalnızca bulut kullanıcı hesabı, Microsoft Entra dizininizde Microsoft Entra yönetim merkezi veya Microsoft Graph PowerShell cmdlet'leri kullanılarak oluşturulmuş bir hesaptır. Bu kullanıcı hesapları şirket içi dizinden eşitlenmez.

Bu öğreticide, temel bir sadece bulutta çalışan kullanıcı hesabıyla çalışalım. Microsoft Entra Connect'i kullanmak için gereken ek adımlar hakkında daha fazla bilgi için bkz. Şirket içi AD'nizden yönetilen etki alanınıza senkronize edilen kullanıcı hesapları için parola karmalarını senkronize etme.

Bahşiş

Microsoft Entra kiracınızda yalnızca bulut kullanıcılarının ve şirket içi AD'nizdeki kullanıcıların birleşimi varsa, her iki adım kümesini de tamamlamanız gerekir.

Yalnızca bulut kullanıcı hesapları için kullanıcıların Etki Alanı Hizmetleri'ni kullanabilmeleri için parolalarını değiştirmeleri gerekir. Bu parola değiştirme işlemi Kerberos ve NTLM kimlik doğrulaması için parola karmalarının oluşturulmasına ve Microsoft Entra Kimliği'nde depolanmasına neden olur. Hesap, parola değiştirilene kadar Microsoft Entra Id'den Domain Services'e eşitlenmez. Kiracıdaki Etki Alanı Hizmetleri'ni kullanması gereken tüm bulut kullanıcılarının parolalarının süresinin dolmasını sağlayın; bu da bir sonraki oturum açmada parola değişikliğini zorlar veya bulut kullanıcılarına parolalarını el ile değiştirmelerini ister. Bu kılavuz için kullanıcı parolasını manuel olarak değiştirelim.

Kullanıcının parolasını sıfırlayabilmesi için önce Microsoft Entra kiracısının self servis parola sıfırlamayapılandırılmış olması gerekir.

Yalnızca bulut kullanıcısının parolasını değiştirmek için kullanıcının aşağıdaki adımları tamamlaması gerekir:

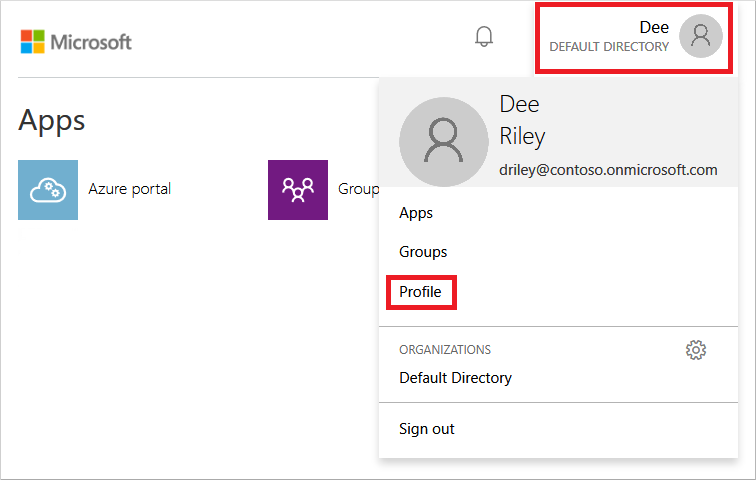

https://myapps.microsoft.comkonumundaki Microsoft Entra ID Erişim Paneli sayfasına gidin.

Sağ üst köşede kullanıcı adınızı seçin ve ardından açılan menüden Profil seçin.

Profil sayfasında, Parolayı değiştirseçeneğini seçin.

Parolayı Değiştir sayfasında, mevcut (eski) parolanızı girin, ardından yeni bir parola girip onaylayın.

seç'i,gönder'e.

Yeni parolanın Etki Alanı Hizmetleri'nde kullanılabilir olması ve yönetilen etki alanına katılmış bilgisayarlarda başarıyla oturum açması için parolanızı değiştirmeniz birkaç dakika sürer.

Sonraki adımlar

Bu öğreticide şunların nasıl yapılacağını öğrendiniz:

- Yönetilen etki alanı için DNS ve sanal ağ ayarlarını yapılandırma

- Bir yönetilen etki alanı oluşturun

- Etki alanı yönetimine yönetici kullanıcıları ekleme

- Etki Alanı Hizmetleri için kullanıcı hesaplarını etkinleştirme ve parola karmaları oluşturma

Bu yönetilen etki alanını çalışır durumda görmek için bir sanal makine oluşturun ve etki alanına ekleyin.