Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Form tabanlı uygulamalara güvenli karma erişim (SHA) için F5 BIG-IP Erişim İlkesi Yöneticisi (APM) ve Microsoft Entra Id yapılandırmayı öğrenin. Microsoft Entra çoklu oturum açma (SSO) için BIG-IP tarafından yayımlanan hizmetlerin avantajları vardır:

- Microsoft Entra ön kimlik doğrulaması ve Koşullu Erişim aracılığıyla geliştirilmiş Sıfır Güven idaresi

- Bkz. Koşullu Erişim nedir?

- Bkz. Sıfır Güven güvenliği

- Microsoft Entra Id ile BIG-IP tarafından yayımlanan hizmetler arasında tam SSO

- Yönetilen kimlikler ve tek bir denetim düzleminden erişim

Daha fazla bilgi edinin:

Senaryo açıklaması

Senaryo için, form tabanlı kimlik doğrulaması (FBA) için yapılandırılmış bir iç eski uygulama vardır. İdeal olan, Microsoft Entra ID'nin uygulama erişimini yönetmesidir çünkü eski kimlik doğrulama protokolleri modern değildir. Modernleştirme zaman ve çaba gerektirir ve kapalı kalma süresi riskiyle karşı karşıyadır. Bunun yerine, genel İnternet ile iç uygulama arasında BIR BIG-IP dağıtın. Bu yapılandırma, uygulamaya gelen erişimi geçitleri.

Uygulamanın önünde BIG-IP ile Microsoft Entra ön kimlik doğrulaması ve üst bilgi tabanlı SSO ile hizmeti katmanlayabilirsiniz. Katman, uygulama güvenliği duruşunu geliştirir.

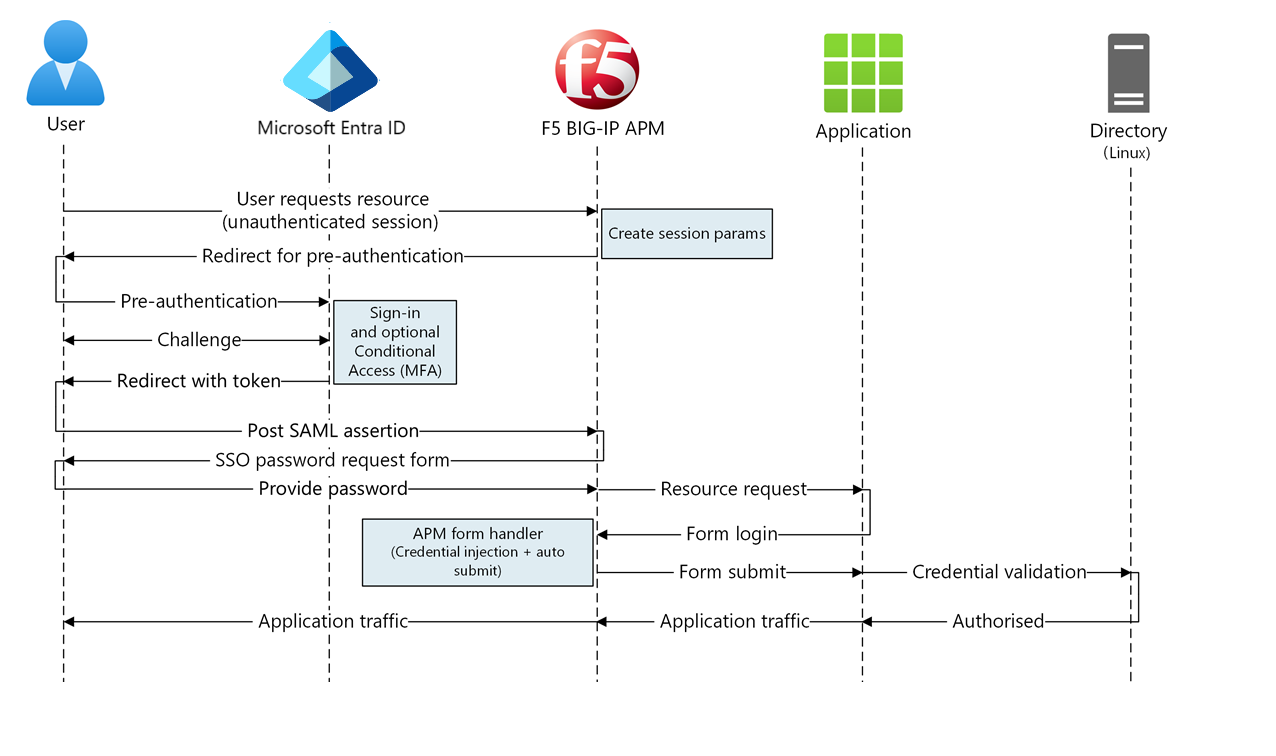

Senaryo mimarisi

SHA çözümü aşağıdaki bileşenlere sahiptir:

-

Uygulama - SHA ile korunan BIG-IP numaralı yayımlanmış hizmet.

- Uygulama kullanıcı kimlik bilgilerini doğrular

- Herhangi bir dizini, açık kaynak vb. kullanın

-

Microsoft Entra Id - Kullanıcı kimlik bilgilerini, Koşullu Erişimi ve SSO'yu BIG-IP'ye doğrulayan Güvenlik Onaylama İşaretleme Dili (SAML) kimlik sağlayıcısı (IdP).

- SSO ile Microsoft Entra Id, kullanıcı tanımlayıcıları da dahil olmak üzere BIG-IP öznitelikleri sağlar

-

BIG-IP - uygulamaya ters proxy ve SAML hizmet sağlayıcısı (SP).

- SAML IdP'ye kimlik doğrulamasını temsilci olarak gösteren BIG-IP, arka uç uygulamasına üst bilgi tabanlı SSO gerçekleştirir.

- SSO, diğer form tabanlı kimlik doğrulama uygulamalarında önbelleğe alınmış kullanıcı kimlik bilgilerini kullanır

SHA, SP ve IdP tarafından başlatılan akışları destekler. Aşağıdaki diyagramda SP tarafından başlatılan akış gösterilmektedir.

- Kullanıcı uygulama uç noktasına (BIG-IP) bağlanır.

- BIG-IP APM erişim ilkesi, kullanıcıyı Microsoft Entra ID'ye (SAML IdP) yönlendirir.

- Microsoft Entra, kullanıcıyı önceden doğrular ve zorunlu Koşullu Erişim ilkelerini uygular.

- Kullanıcı BIG-IP'ye (SAML SP) yönlendirilir ve SSO, verilen SAML belirteci kullanılarak gerçekleşir.

- BIG-IP, kullanıcıdan bir uygulama parolası ister ve bunu önbellekte depolar.

- BIG-IP uygulamaya bir istek gönderir ve bir oturum açma formu alır.

- APM betiği kullanıcı adı ve parolayı doldurur, ardından formu gönderir.

- Web sunucusu uygulama yükü sağlar ve istemciye gönderir.

Önkoşullar

Aşağıdaki bileşenlere ihtiyacınız vardır:

- Azure aboneliği

- Hesabınız yoksa ücretsiz bir Azure hesabı edinin

- Aşağıdaki rollerden biri: Bulut Uygulaması Yöneticisi veya Uygulama Yöneticisi

- AZURE'da BIG-IP sanal sürümü (VE) veya BIG-IP sanal sürümü dağıtma

- Aşağıdaki F5 BIG-IP lisanslarından herhangi biri:

- F5 BIG-IP® En iyi paket

- F5 BIG-IP Access Policy Manager™ (APM) tek başına lisansı

- BIG-IP F5 BIG-IP Local Traffic Manager (LTM) üzerinde F5 BIG-IP® Erişim İlkesi Yöneticisi™™ (APM) eklenti lisansı

- 90 günlük BIG-IP tam özellik deneme sürümü. Bkz. Ücretsiz Denemeler

- Şirket içi dizinden Microsoft Entra Id'ye eşitlenen kullanıcı kimlikleri

- HTTPS üzerinden hizmet yayımlamak veya test ederken varsayılan sertifikaları kullanmak için BIR SSL sertifikası

- Bkz . SSL profili

- Form tabanlı kimlik doğrulama uygulaması veya test için Internet Information Services (IIS) form tabanlı kimlik doğrulaması (FBA) uygulaması ayarlama

BIG-IP yapılandırması

Bu makaledeki yapılandırma esnek bir SHA uygulamasıdır: BIG-IP yapılandırma nesnelerinin el ile oluşturulması. Kılavuzlu Yapılandırma şablonlarının kapsamaz olduğu senaryolar için bu yaklaşımı kullanın.

Not

Örnek dizeleri veya değerleri ortamınızdakilerle değiştirin.

F5 BIG-IP'yi Microsoft Entra Id'ye kaydetme

BIG-IP kaydı, varlıklar arasındaki SSO için ilk adımdır. F5 BIG-IP galeri şablonundan oluşturduğunuz uygulama, BIG-IP tarafından yayımlanan uygulamanın SAML SP'sini temsil eden bağlı olan taraftır.

- Microsoft Entra yönetim merkezinde en az Bir Bulut Uygulaması Yöneticisi olarak oturum açın.

- Entra ID>Kurumsal uygulamalar>Tüm uygulamalar bölümüne göz atın.

- Tüm uygulamalar bölmesinde Yeni uygulama'yı seçin.

- Microsoft Entra Galerisine Gözat bölmesi açılır.

- Bulut platformları, şirket içi uygulamalar ve öne çıkan uygulamalar için kutucuklar görünür. Öne çıkan uygulamalar simgeleri, federasyon SSO'sunun ve sağlamanın desteklendiğini gösterir.

- Azure galerisinde F5'i arayın.

- F5 BIG-IP APM Microsoft Entra ID tümleştirmesini seçin.

- Yeni uygulamanın uygulama örneğini tanımak için kullandığı bir Ad girin.

- Ekle'yi seçin.

- Oluştur'u seçin.

SSO'nun F5 BIG-IP'ye etkinleştirilmesi

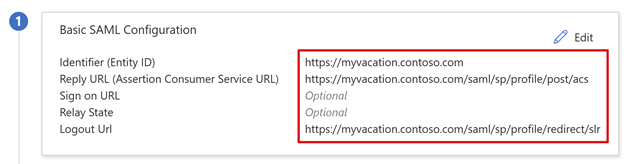

BIG-IP APM'nin istediği SAML belirteçlerini yerine getirmek için BIG-IP kaydını yapılandırın.

- Soldaki menüde , Yönet bölümünde Çoklu oturum açma'yı seçin.

- Çoklu oturum açma bölmesi görüntülenir.

- Çoklu oturum açma yöntemi seçin sayfasında SAML'yi seçin.

- Hayır, daha sonra kaydedeceğim'i seçin.

- SAML ile çoklu oturum açmayı ayarla bölmesinde kalem simgesini seçin.

- Tanımlayıcı için değerini yayımlanmış BIG-IP uygulama URL'si ile değiştirin.

- Yanıt URL'si için değerini değiştirin, ancak uygulama SAML SP uç noktasının yolunu koruyun. Bu yapılandırmayla, SAML akışı IdP tarafından başlatılan modda çalışır.

- Microsoft Entra Id bir SAML onayı verir, ardından kullanıcı BIG-IP uç noktasına yönlendirilir.

- SP tarafından başlatılan mod için Oturum açma URL'si için uygulama URL'sini girin.

- Oturumu Kapatma Url'si için, hizmet ana bilgisayar üst bilgisi tarafından eklenen BIG-IP APM tek oturum kapatma (SLO) uç noktasını girin.

- Ardından, kullanıcılar Microsoft Entra ID oturumunu kapattığında BIG-IP APM kullanıcı oturumları sona erer.

- Kaydet'i seçin.

- SAML yapılandırma bölmesini kapatın.

- SSO test istemini atlayın.

- Kullanıcı Öznitelikleri ve Talepler bölümü özelliklerini not edin. Microsoft Entra ID, BIG-IP APM kimlik doğrulamasının özelliklerini ve arka uç uygulamasına SSO'nun özelliklerini verir.

- SAML İmzalama Sertifikası bölmesinde İndir'i seçin.

- Federasyon Meta Verileri XML dosyası bilgisayarınıza kaydedilir.

Not

Trafik Yönetimi İşletim Sistemi (TMOS) v16'dan itibaren SAML SLO uç noktası şeklindedir /saml/sp/profile/redirect/slo.

Not

Microsoft Entra SAML imzalama sertifikaları üç yıllık bir kullanım ömrüne sahiptir.

Daha fazla bilgi edinin: Öğretici: Federasyon çoklu oturum açma için sertifikaları yönetme

Kullanıcı ve grup atama

Microsoft Entra Id, bir uygulamaya erişim izni verilen kullanıcılar için belirteçler verir. Belirli kullanıcılara ve gruplara uygulama erişimi vermek için:

- F5 BIG-IP uygulamasının genel bakış bölmesinde Kullanıcıları ve Grupları Atayın seçin.

- + Kullanıcı/grup ekle'yi seçin.

- İstediğiniz kullanıcıları ve grupları seçin.

- Ata'yı seçin.

BIG-IP gelişmiş yapılandırması

BIG-IP'yi yapılandırmak için aşağıdaki yönergeleri kullanın.

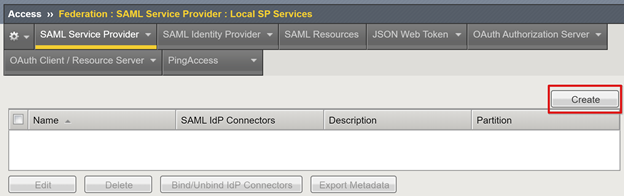

SAML hizmet sağlayıcısı ayarlarını yapılandırma

SAML SP ayarları, APM'nin SAML ön kimlik doğrulaması ile eski uygulamayı kaplamak için kullandığı SAML SP özelliklerini tanımlar. Bunları yapılandırmak için:

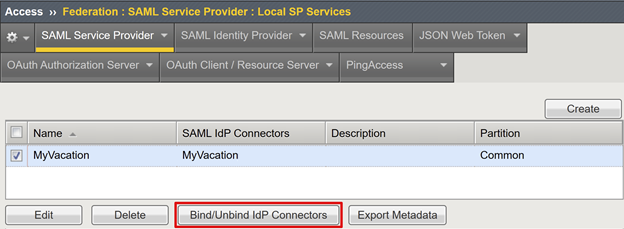

Federasyon

Yerel SP Hizmetleri'ne tıklayın.

Oluştur'u seçin.

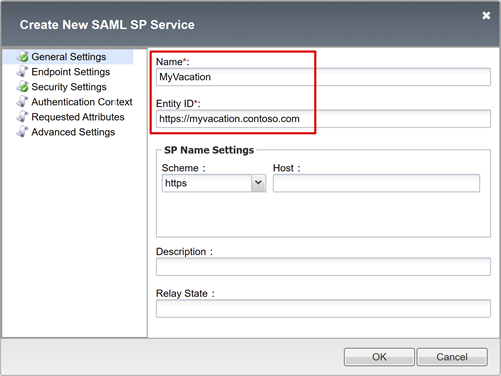

Yeni SAML SP Hizmeti Oluştur'da, Ad ve Varlık Kimliği için tanımlı adı ve varlık kimliğini girin.

Not

Varlık kimliği yayımlanan URL'nin ana bilgisayar adı bölümüyle eşleşmiyorsa SP Ad Ayarları değerleri gereklidir. Öte yandan varlık kimliği normal konak adı tabanlı URL biçiminde değilse değerler de gereklidir.

Varlık kimliği ise

urn:myvacation:contosoonline, uygulama dış düzenini ve konak adını girin.

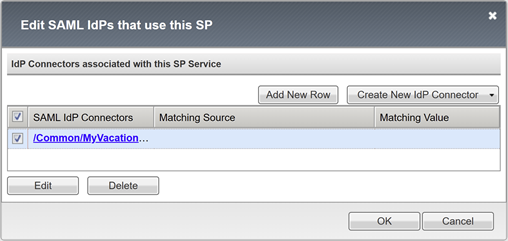

Dış IdP bağlayıcısı yapılandırma

SAML IdP bağlayıcısı, BIG-IP APM'nin Microsoft Entra ID'ye SAML IdP olarak güvenmesi için ayarları tanımlar. Ayarlar, SAML hizmet sağlayıcısını BIR SAML IdP'ye bağlar ve bu da APM ile Microsoft Entra Kimliği arasında federasyon güveni oluşturur.

Bağlayıcıyı yapılandırmak için:

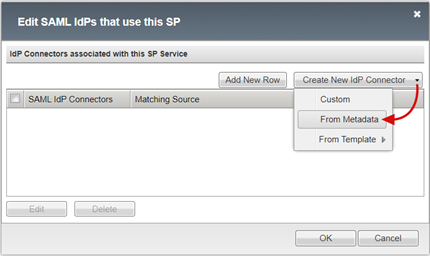

Yeni SAML hizmet sağlayıcısı nesnesini seçin.

IdP Bağlayıcılarını Bağlama/Bağlamayı Kaldır'ı seçin.

Yeni IdP Bağlayıcısı Oluştur listesinde Meta Verilerden'i seçin.

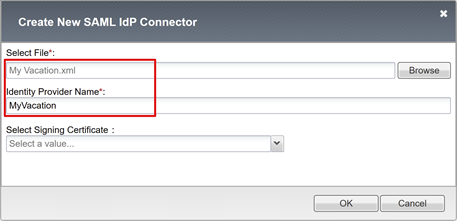

Yeni SAML IdP Bağlayıcısı Oluştur bölmesinde indirdiğiniz Federasyon Meta Verileri XML dosyasına göz atın.

Dış SAML IdP'sini temsil eden APM nesnesi için bir Kimlik Sağlayıcısı Adı girin. Örneğin, MyVacation_EntraID.

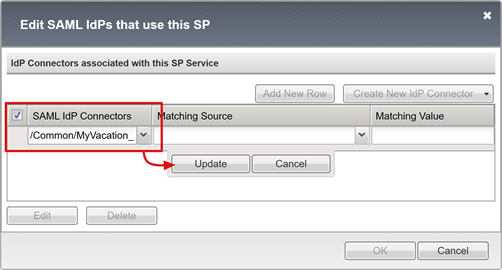

Yeni Satır Ekle'yi seçin.

Yeni SAML IdP Bağlayıcısı'nı seçin.

Güncelleştir'i seçin.

Tamam'ı seçin.

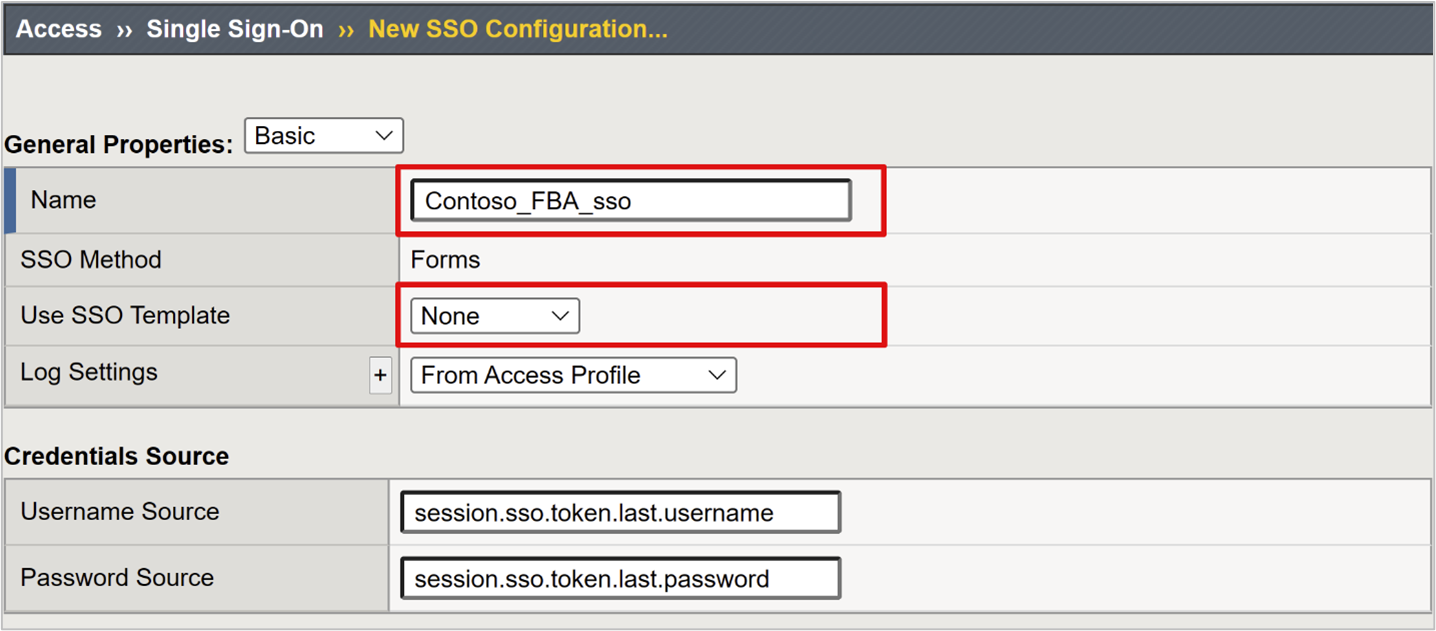

Form tabanlı SSO yapılandırma

FBA SSO arka uç uygulamaları için bir APM SSO nesnesi oluşturun.

FBA SSO'larını istemci tarafından başlatılan modda veya BIG-IP ile başlatılan modda gerçekleştirin. Her iki yöntem de kullanıcı adı ve parola etiketlerine kimlik bilgileri ekleyerek bir kullanıcı oturum açmasına öykünmektedir. Form gönderilir. Kullanıcılar bir FBA uygulamasına erişmek için parola sağlar. Parola önbelleğe alınır ve diğer FBA uygulamaları için yeniden kullanılır.

Çoklu Oturum Açmaya Eriş'i

Form Tabanlı'ya tıklayın.

Oluştur'u seçin.

Ad alanına açıklayıcı bir ad girin. Örneğin, Contoso\FBA\sso.

SSO Şablonu Kullan için Yok'a tıklayın.

Kullanıcı Adı Kaynağı için, parola toplama formunu önceden doldurmak için kullanıcı adı kaynağını girin. Microsoft Entra Kullanıcı Asıl Adı (UPN) oturum açmış kullanıcı olduğundan varsayılan değer

session.sso.token.last.usernamedüzgün çalışır.Parola Kaynağı için, BIG-IP kullanıcı parolalarını önbelleğe almak için kullandığı varsayılan

session.sso.token.last.passwordAPM değişkenini koruyun.

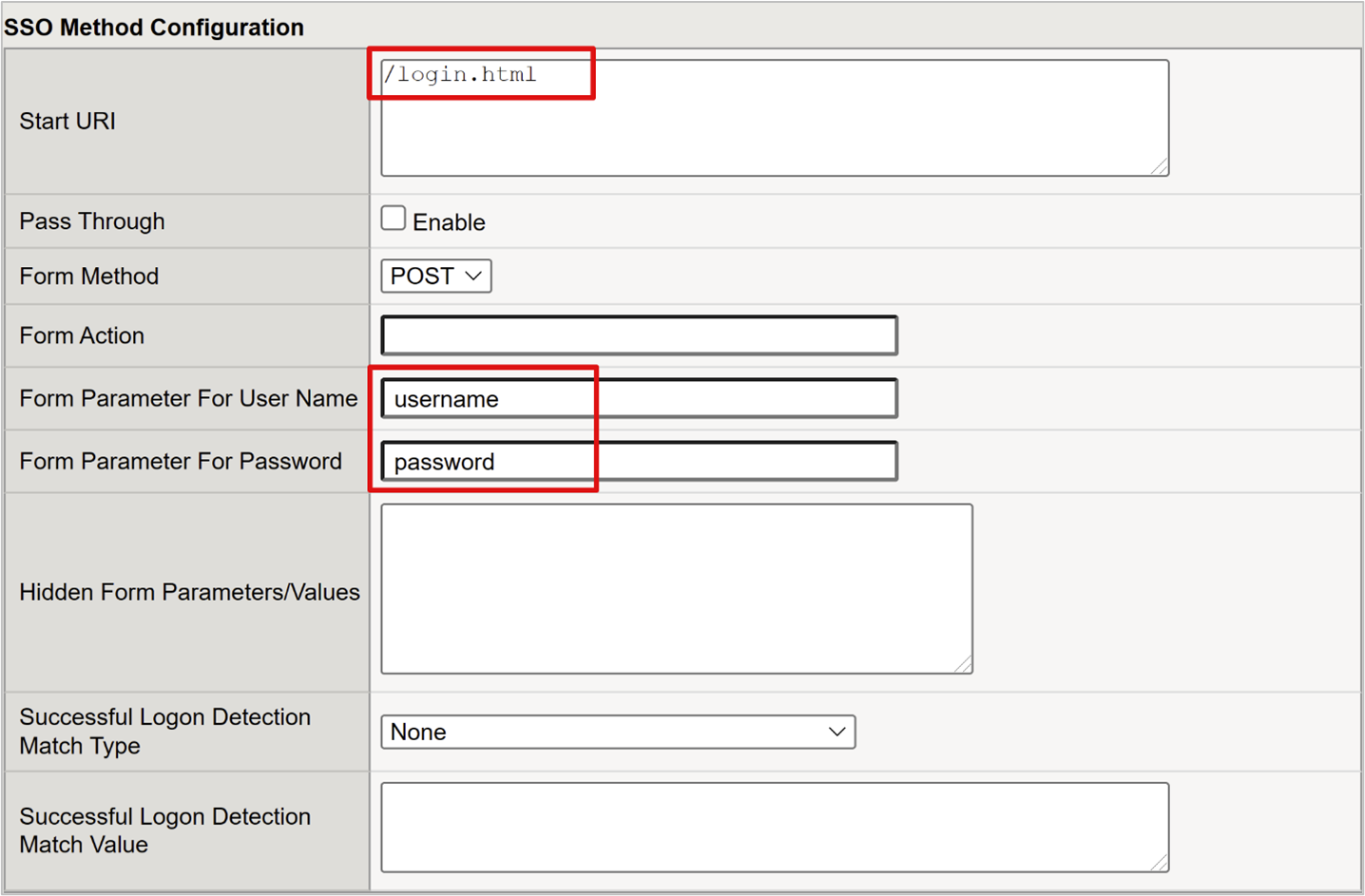

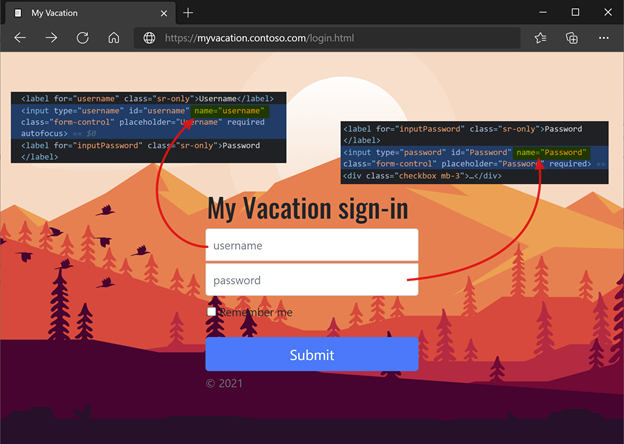

Başlangıç URI'si için FBA uygulaması oturum açma URI'sini girin. İstek URI'sinin bu URI değeriyle eşleşmesi durumunda APM form tabanlı kimlik doğrulaması SSO yürütür.

Form Eylemi için boş bırakın. Ardından özgün istek URL'si SSO için kullanılır.

Kullanıcı Adı için Form Parametresi için oturum açma formu kullanıcı adı alan öğesini girin. Öğesini belirlemek için tarayıcı geliştirme araçlarını kullanın.

Parola için Form Parametresi için oturum açma formu parola alanı öğesini girin. Öğesini belirlemek için tarayıcı geliştirme araçlarını kullanın.

Daha fazla bilgi almak için techdocs.f5.com adresindeki El Kitabı Bölümü: Tekli oturum açma yöntemleri sayfasına gidin.

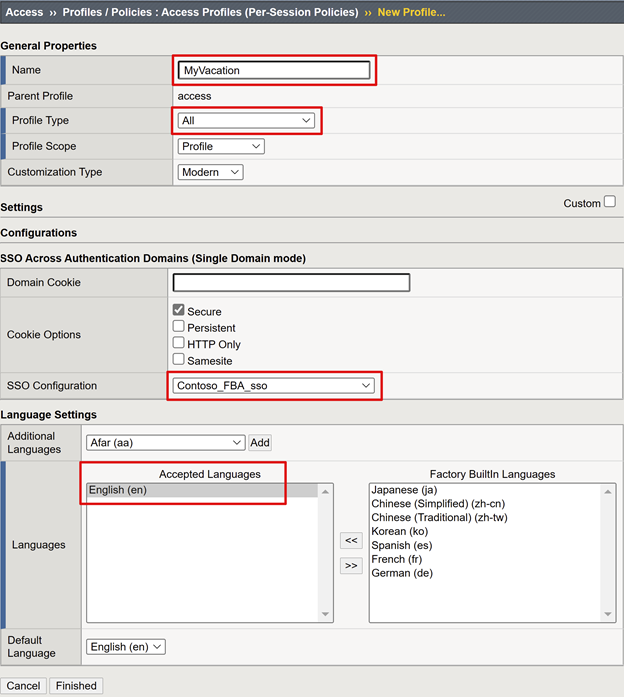

Erişim profili yapılandırma

Erişim profili, erişim ilkeleri, SSO yapılandırması ve kullanıcı arabirimi ayarları gibi BIG-IP sanal sunucularına erişimi yöneten APM öğelerini bağlar.

Erişim

Erişim Profilleri (Per-Session İlkeleri) öğesini seçin.

Oluştur'u seçin.

Bir Ad girin.

Profil Türü için Tümü'nü seçin.

SSO Yapılandırması için, oluşturduğunuz FBA SSO yapılandırma nesnesini seçin.

Kabul Edilen Dil için en az bir dil seçin.

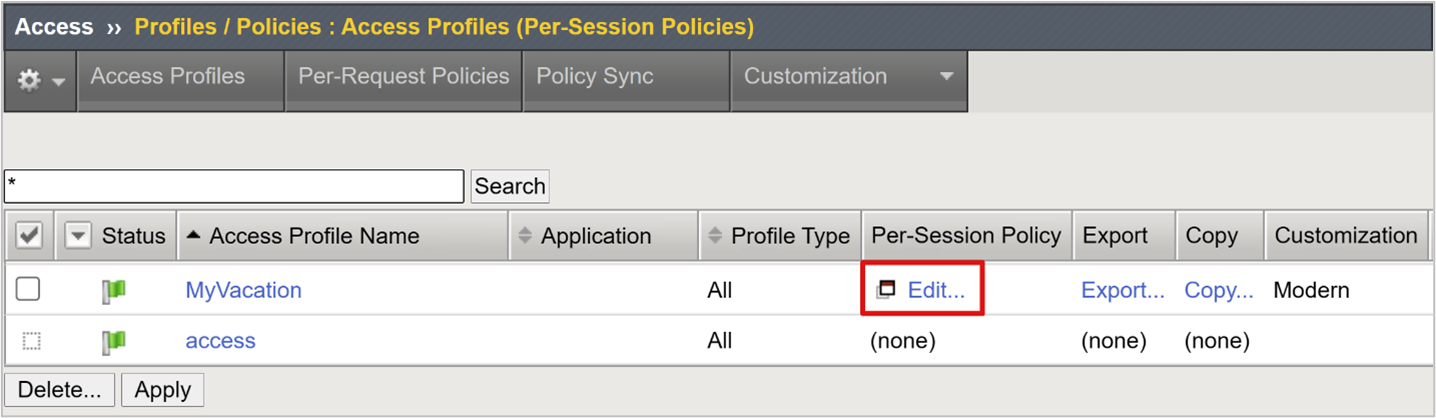

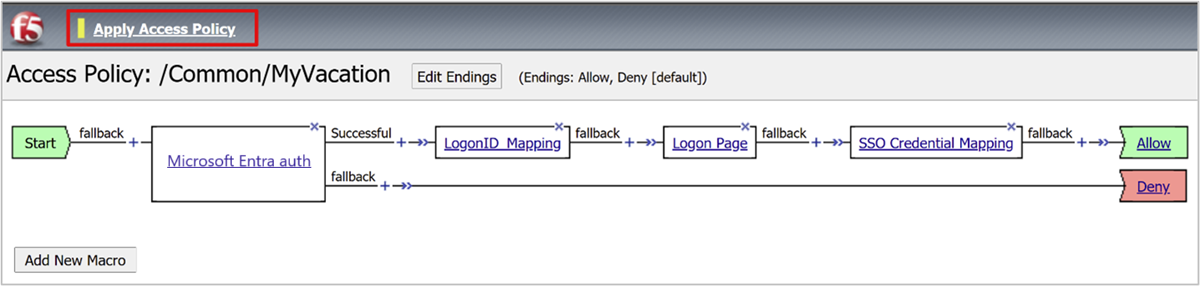

Per-Session İlkesi sütununda profil için Düzenle'yi seçin.

APM Görsel İlke Düzenleyicisi başlatılır.

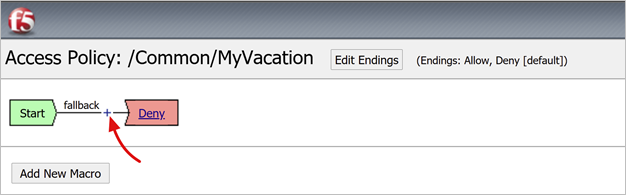

Geri dönüş bölümünde işareti seçin+.

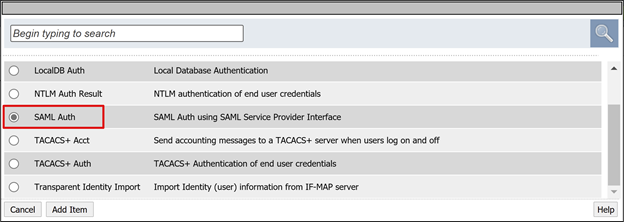

- Açılır pencerede Kimlik Doğrulaması'nı seçin.

- SAML Kimlik Doğrulaması'nı seçin.

- Öğe Ekle'yi seçin.

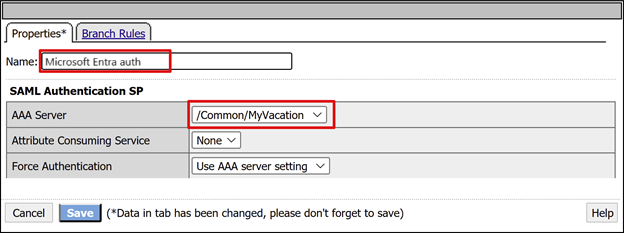

- SAML kimlik doğrulaması SP'sindeAd'ıMicrosoft Entra kimlik doğrulaması olarak değiştirin.

- AAA Sunucusu açılan listesinde, oluşturduğunuz SAML hizmet sağlayıcısı nesnesini girin.

- Başarılı dalında işareti seçin+.

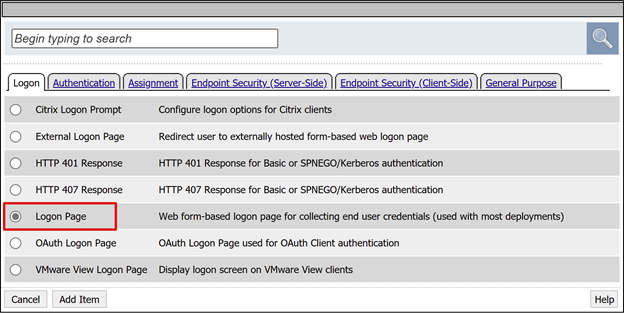

- Açılır pencerede Kimlik Doğrulaması'nı seçin.

- Oturum Açma Sayfası'nı seçin.

- Öğe Ekle'yi seçin.

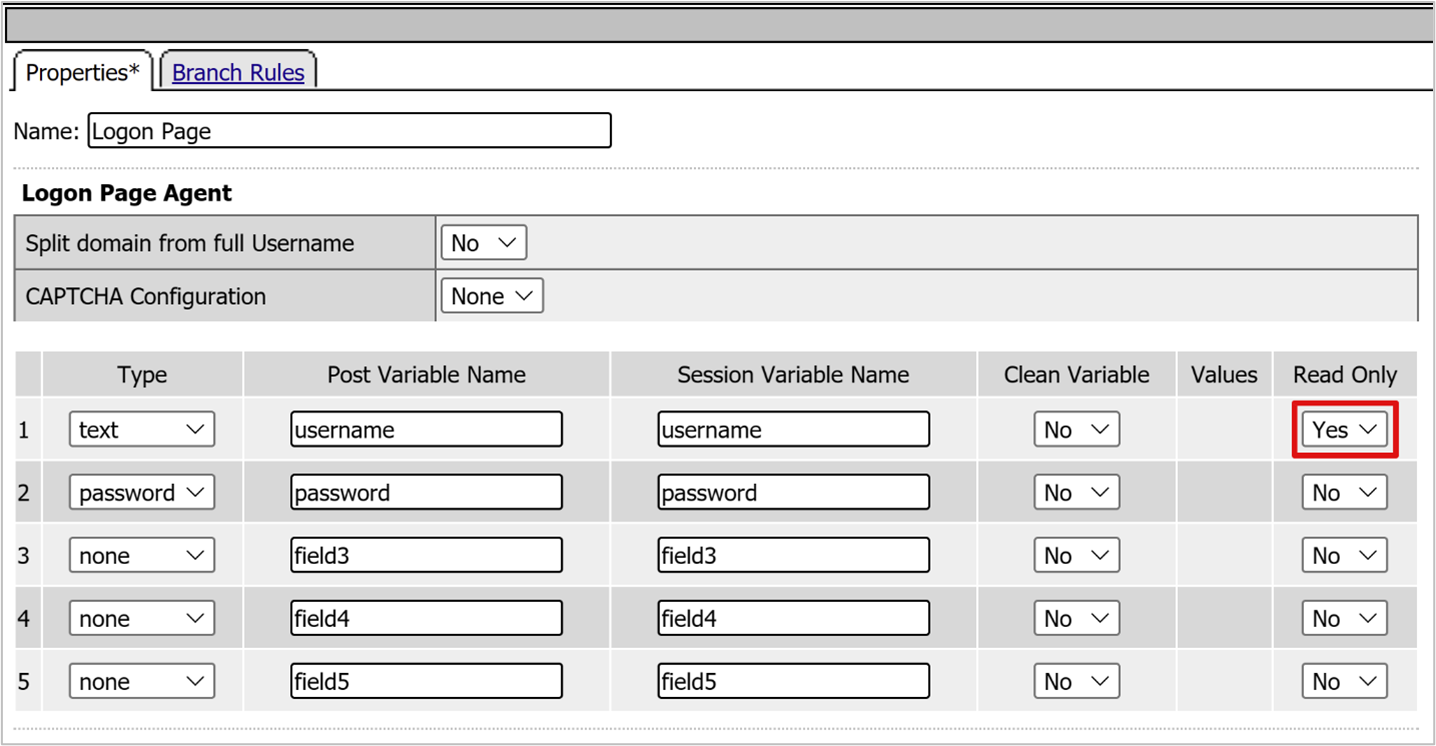

- Kullanıcı adı için Salt Okunur sütununda Evet'i seçin.

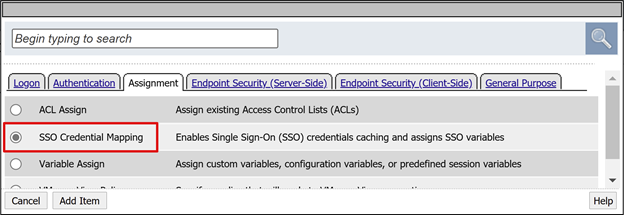

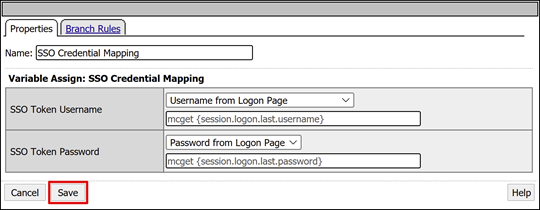

Oturum açma sayfasının geri dönüşü için işareti seçin + . Bu eylem bir SSO kimlik bilgisi eşleme nesnesi ekler.

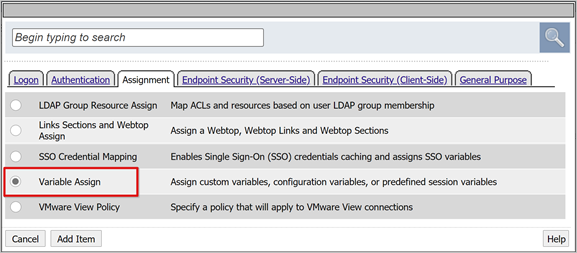

Açılan pencerede Ödev sekmesini seçin.

SSO Kimlik Bilgisi Eşleme'yi seçin.

Öğe Ekle'yi seçin.

Değişken Ataması: SSO Kimlik Bilgisi Eşlemesi'nin altında varsayılan ayarları koruyun.

Kaydet'i seçin.

Üst Reddet kutusunda bağlantıyı seçin.

Başarılı dal İzin Ver olarak değişir.

Kaydet'i seçin.

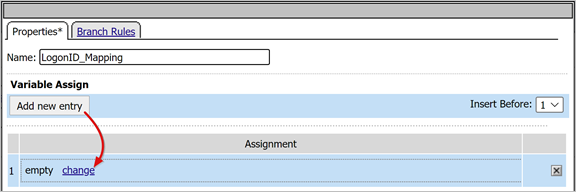

(İsteğe bağlı) Öznitelik eşlemelerini yapılandırma

LogonID_Mapping yapılandırması ekleyebilirsiniz. Ardından BIG-IP etkin oturumlar listesinde oturum numarası değil oturum açmış kullanıcı UPN'si bulunur. Günlükleri çözümlemek veya sorun gidermek için bu bilgileri kullanın.

SAML Kimlik Doğrulaması Başarılı dalı için işaret düğmesini seçin+.

Açılan pencerede Ödev'i seçin.

Değişken Ata seçeneğini seçin.

Öğe Ekle'yi seçin.

Özellikler sekmesinde bir Ad girin. Örneğin, LogonID_Mapping.

Değişken Atama'nın altında Yeni girdi ekle'yi seçin.

Değiştir'i seçin.

Özel Değişken için kullanın

session.logon.last.username.Oturum Değişkeni için, kullanıcı

session.saml.last.identity.Bitti'yi seçin.

Kaydet'i seçin.

Erişim İlkesi Uygula'yı seçin.

Görsel İlke Düzenleyicisi'ni kapatın.

Arka uç havuzunu yapılandırma

BIG-IP'nin istemci trafiğini doğru iletmesini sağlamak için uygulamanızı barındıran arka uç sunucusunu temsil eden bir BIG-IP düğüm nesnesi oluşturun. Ardından bu düğümü bir BIG-IP sunucu havuzuna yerleştirin.

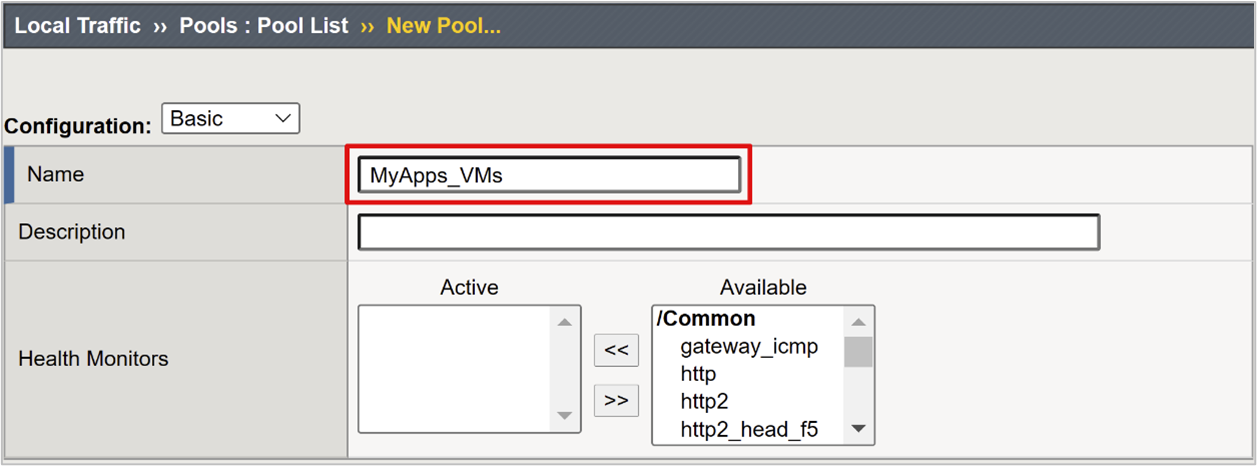

Yerel Trafik

Havuz Listesi'ne tıklayın.

Oluştur'u seçin.

Sunucu havuzu nesnesi için bir Ad girin. Örneğin, MyApps_VMs.

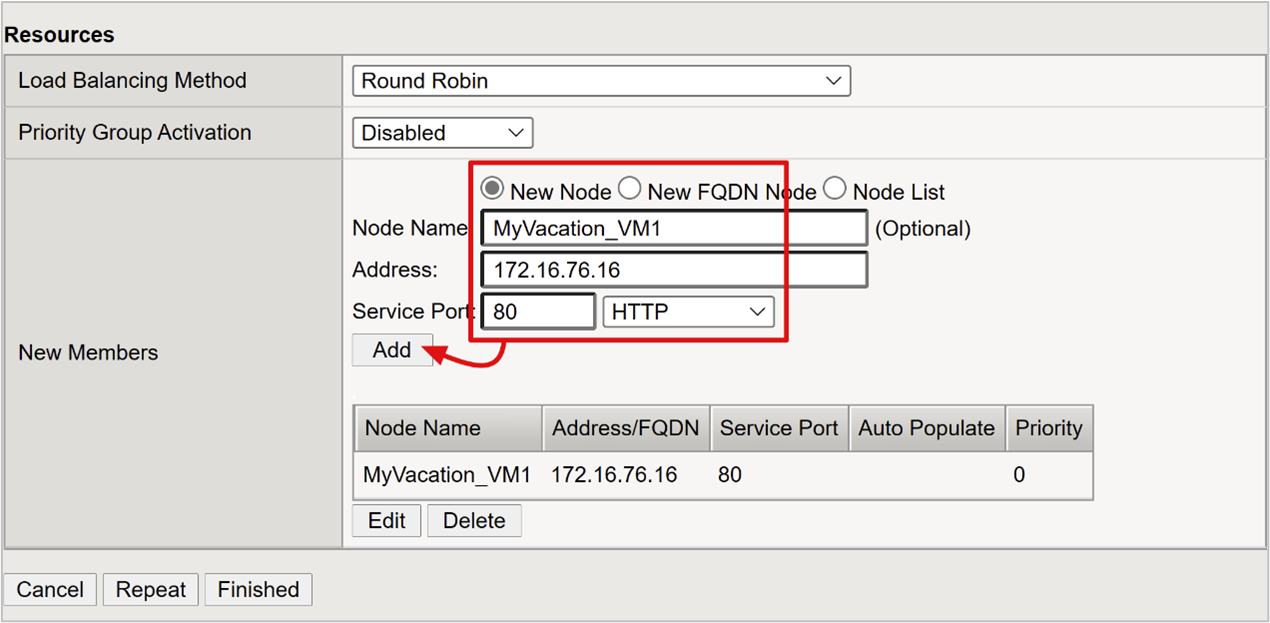

Düğüm Adı için bir görünen sunucu adı girin. Bu sunucu arka uç web uygulamasını barındırıyor.

Adres alanına uygulama sunucusu ana bilgisayar IP adresini girin.

Hizmet Bağlantı Noktası için uygulamanın dinlediği HTTP/S bağlantı noktasını girin.

Not

Sistem durumu izleyicileri bu makalenin kapsamadığı yapılandırmayı gerektirir. K13397 için support.f5.com: BIG-IP DNS sistemi için HTTP sistem durumu izleyici isteği biçimlendirmesine genel bakış bölümüne gidin.

Sanal sunucu yapılandırma

Sanal sunucu, sanal IP adresiyle temsil edilen bir BIG-IP veri düzlemi nesnesidir. Sunucu, uygulamaya yönelik istemci isteklerini dinler. Alınan tüm trafik, sanal sunucuyla ilişkili APM erişim profiline göre işlenir ve değerlendirilir. Trafik ilkeye göre yönlendirilir.

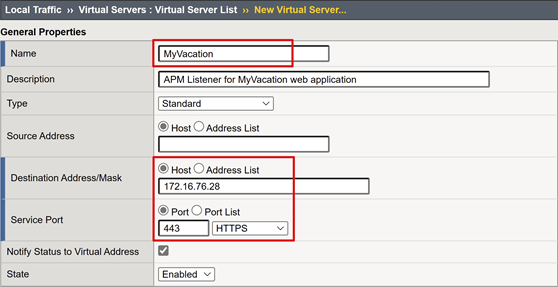

Bir sanal sunucuyu yapılandırmak için:

Yerel Trafik

Sanal Sunucu Listesi'ne tıklayın.

Oluştur'u seçin.

Bir Ad girin.

Hedef Adres/Maske için Konak'ı seçin ve bir IPv4 veya IPv6 adresi girin. Adres, yayımlanan arka uç uygulaması için istemci trafiği alır.

Hizmet Bağlantı Noktası için Bağlantı Noktası'na tıklayın, 443 girin ve HTTPS'yi seçin.

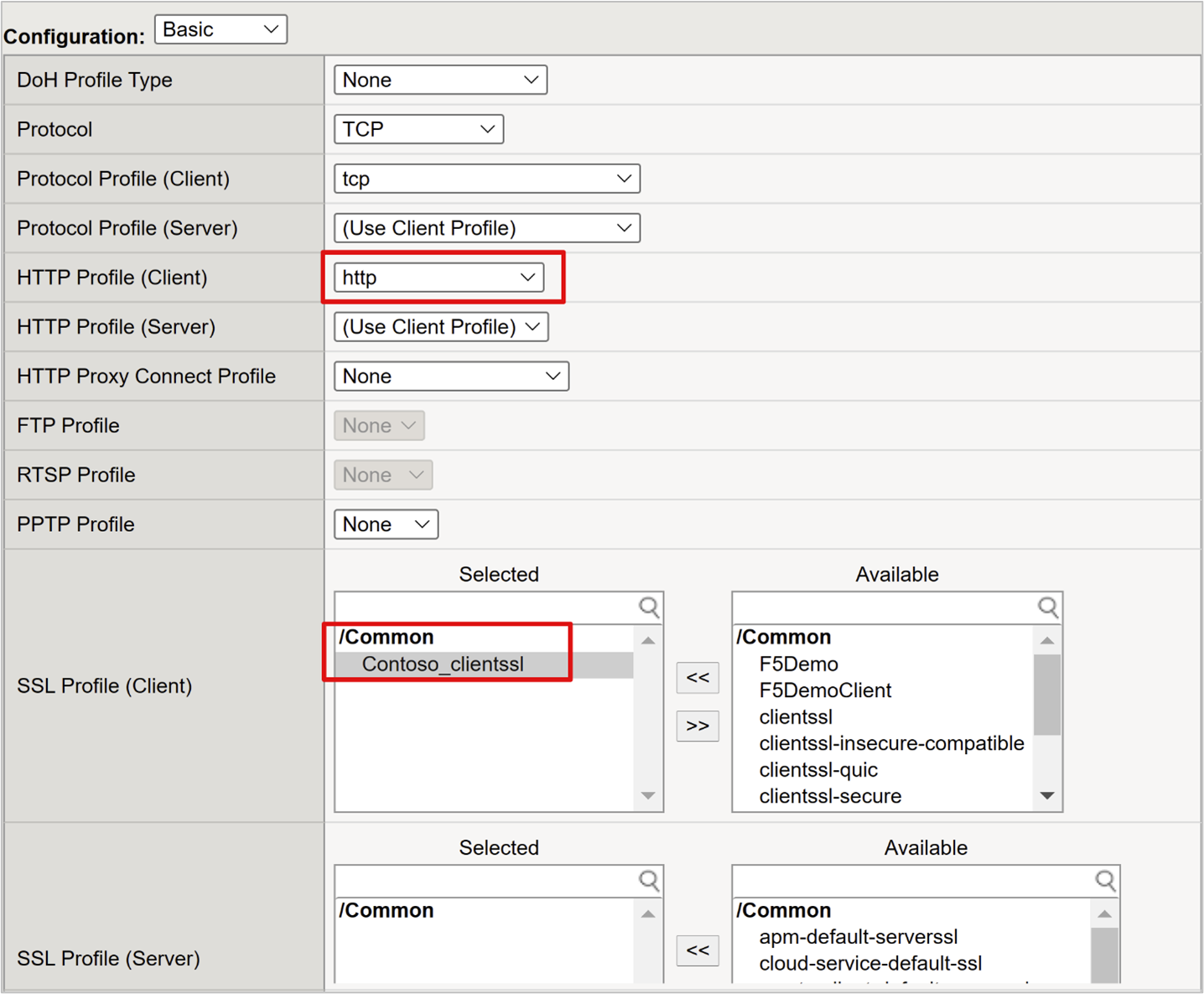

HTTP Profili (İstemci) için http'yi seçin.

SSL Profili (İstemci) için, oluşturduğunuz profili seçin veya test için varsayılan değeri bırakın. Bu seçenek, Aktarım Katmanı Güvenliği (TLS) için bir sanal sunucunun HTTPS üzerinden hizmet yayımlamasını sağlar.

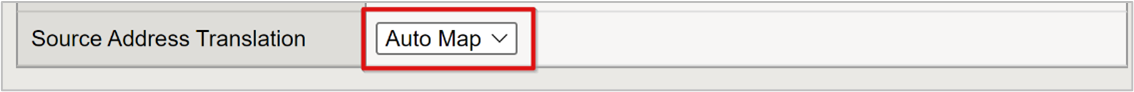

Kaynak Adres Çevirisi için Otomatik Eşleme'yi seçin.

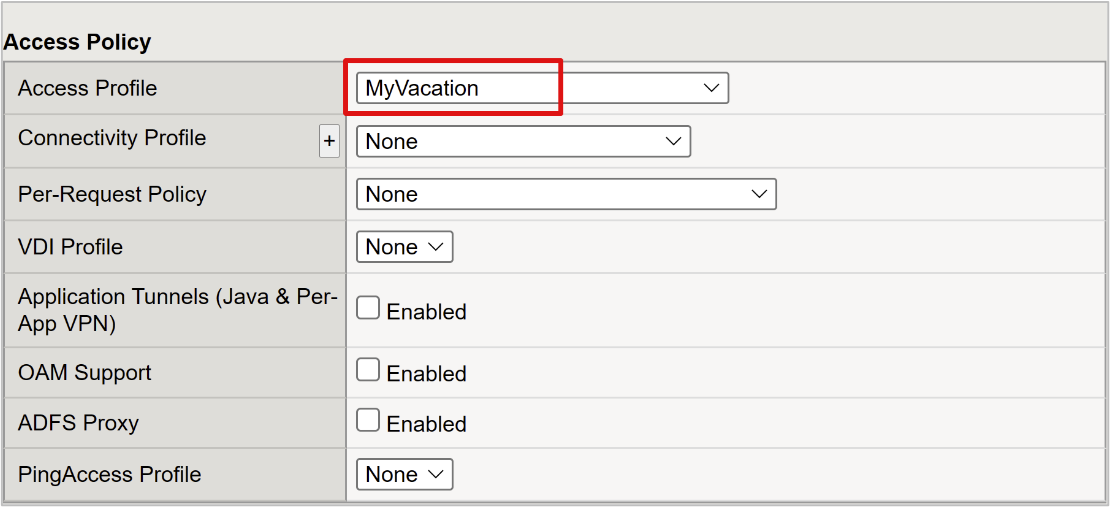

Erişim İlkesi'nin altındaki Erişim Profili kutusuna oluşturduğunuz adı girin. Bu eylem, Microsoft Entra SAML ön kimlik doğrulama profilini ve FBA SSO ilkesini sanal sunucuya bağlar.

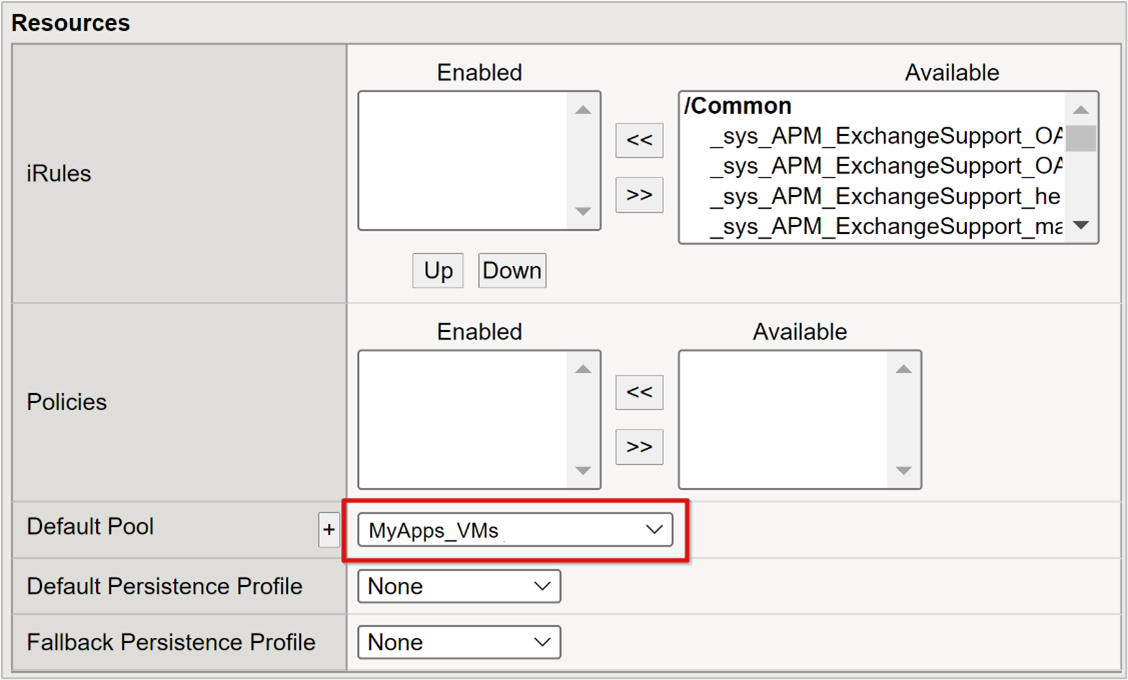

- Kaynaklar'ın altında, Varsayılan Havuz için oluşturduğunuz arka uç havuzu nesnelerini seçin.

- Bitti'yi seçin.

Oturum yönetimi ayarlarını yapılandırma

BIG-IP oturum yönetimi ayarları, oturum sonlandırma ve devam etme koşullarını tanımlar. Bu alanda ilke oluşturun.

- Erişim İlkesi'ne gidin.

- Erişim Profilleri'ni seçin.

- Erişim Profili'ni seçin.

- Listeden uygulamanızı seçin.

Microsoft Entra Id'de tek bir oturum kapatma URI'si değeri tanımladıysanız, MyApps'ten IdP tarafından başlatılan oturumu kapatma işlemi istemciyi ve BIG-IP APM oturumunu sonlandırır. İçeri aktarılan uygulama federasyonu meta veri XML dosyası, APM'ye SP tarafından başlatılan oturumu kapatma için Microsoft Entra SAML uç noktasını sağlar. APM'nin kullanıcının oturumu kapatmasına doğru yanıt verdiğinden emin olun.

BIG-IP web portalı yoksa, kullanıcılar APM'ye oturumu kapatma talimatını kullanamaz. Kullanıcı uygulamanın oturumunu kapatırsa, BIG-IP'nin kullanım dışı olması gerekir. Uygulama oturumu SSO aracılığıyla yeniden etkinleştirilebilir. SP ile başlatılan oturumu kapatma için oturumların güvenli bir şekilde sonlandırdığından emin olun.

Uygulama oturumu kapatma düğmesine bir SLO işlevi ekleyebilirsiniz. Bu işlev, istemciyi Microsoft Entra SAML oturumu kapatma uç noktasına yönlendirir. SAML oturumu kapatma uç noktasını bulmak için Uygulama Kayıtları > Uç Noktaları'na gidin.

Uygulamayı değiştiremiyorsanız, BIG-IP'nin uygulama oturumu kapatma çağrısı için dinlemesini ve SLO'nun tetiklesini sağlayın.

Daha fazla bilgi edinin:

- K42052145: URI'ye başvurulan dosya adına göre otomatik oturum sonlandırmayı (oturumu kapatma) yapılandırma

- K12056: Oturumu Kapatma URI İçerme seçeneğine genel bakış

Yayımlanan uygulama

Uygulamanız, uygulama URL'si veya Microsoft portalları ile SHA ile yayımlanır ve erişilebilir.

Uygulama, Koşullu Erişim'de hedef kaynak olarak görünür. Daha fazla bilgi edinin: Koşullu Erişim ilkesi oluşturma.

Daha fazla güvenlik için uygulamaya doğrudan erişimi engelleyerek BIG-IP üzerinden bir yol zorlama.

Test etme

- Kullanıcı, uygulamanın dış URL'sine veya Uygulamalarım bağlanır ve uygulama simgesini seçer.

- Kullanıcı Microsoft Entra Id kimlik doğrulaması yapar.

- Kullanıcı, uygulamanın BIG-IP uç noktasına yönlendirilir.

- Parola istemi görüntülenir.

- APM, kullanıcı adını Microsoft Entra Id'den UPN ile doldurur. Oturum tutarlılığı için kullanıcı adı salt okunurdur. Gerekirse bu alanı gizleyin.

- Bilgiler gönderilir.

- Kullanıcı uygulamada oturum açtı.

Sorun giderme

Sorun giderme sırasında aşağıdaki bilgileri göz önünde bulundurun:

BIG-IP, URI'de oturum açma formunu ayrıştırdıkça FBA SSO gerçekleştirir

- BIG-IP, yapılandırmanızdan kullanıcı adı ve parola öğesi etiketlerini arar

Öğe etiketlerinin tutarlı olduğunu veya SSO'nun başarısız olduğunu onaylayın

Dinamik olarak oluşturulan karmaşık formlar, oturum açma formunu anlamak için geliştirme aracı analizi gerektirebilir

İstemci başlatma, birden çok form içeren oturum açma sayfaları için daha iyidir

- Form adını seçebilir ve JavaScript form işleyici mantığını özelleştirebilirsiniz

FBA SSO yöntemleri, kullanıcı deneyimini ve güvenliğini iyileştirmek için form etkileşimlerini gizler:

- Kimlik bilgilerinin eklenmiş olup olmadığını doğrulayabilirsiniz

- İstemci tarafından başlatılan modda, SSO profilinizde form otomatik gönderimini devre dışı bırakın

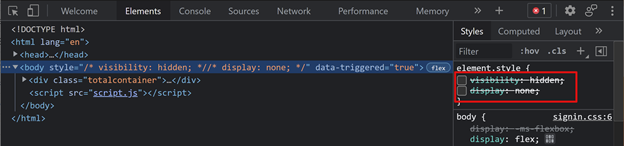

- Oturum açma sayfasının görünmesini engelleyen iki stil özelliğini devre dışı bırakmak için geliştirme araçlarını kullanma

Günlük ayrıntı düzeyini artırma

BIG-IP günlükleri, kimlik doğrulaması ve SSO sorunlarını yalıtmaya yönelik bilgiler içerir. Günlük ayrıntı düzeyini artırın:

- Erişim İlkesinegidin.

- Olay Günlükleri'ne tıklayın.

- Ayarlar'ı seçin.

- Yayımlanan uygulamanızın satırını seçin.

- Düzenle'yi seçin.

- Sistem Günlüklerine Erişim'i seçin.

- SSO listesinde Hata Ayıklama'yı seçin.

- Tamam'ı seçin.

- Sorunu yeniden üretin.

- Günlükleri gözden geçirin.

Aşırı veri olması dışında ayarları geri alın.

BIG-IP hata iletisi

Microsoft Entra ön kimlik doğrulamasından sonra BIG-IP hatası görünürse, sorun Microsoft Entra Kimliği ve BIG-IP SSO ile ilgili olabilir.

- Access'e>Genel Bakış'a gidin.

- Raporlara eriş'i seçin.

- Raporu son bir saat boyunca çalıştırın.

- İpuçları için günlükleri gözden geçirin.

APM'nin beklenen Microsoft Entra taleplerini alıp almadığını belirlemek için oturumunuzun Oturum değişkenlerini görüntüle bağlantısını kullanın.

BIG-IP hata iletisi yok

BIG-IP hata iletisi görüntülenmezse, sorun arka uç isteği veya BIG-IP-uygulama SSO ile ilgili olabilir.

- Erişim İlkesine> seçin.

- Etkin Oturumlar'ı seçin.

- Etkin oturum bağlantısını seçin.

Özellikle APM doğru kullanıcı tanımlayıcısını ve parolasını alamazsa kök nedeni belirlemenize yardımcı olması için bu konumdaki Değişkenleri Görüntüle bağlantısını kullanın.

Daha fazla bilgi edinmek için El ile Bölüm: Oturum Değişkenleri için techdocs.f5.com bölümüne gidin.

Kaynaklar

- El Kitabı Bölümü: Kimlik Doğrulama için techdocs.f5.com adresine gidin

- Parolasız kimlik doğrulaması

- Koşullu Erişim nedir?

- Uzaktan çalışmayı etkinleştirmek için Sıfır Güven çerçevesi