Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

F5 BIG-IP gelişmiş yapılandırmasını kullanarak üst bilgi tabanlı uygulamalara çoklu oturum açma (SSO) ile güvenli karma erişim (SHA) uygulamayı öğrenin. BIG-IP ile yayımlanan uygulamalar ve Microsoft Entra yapılandırma avantajları:

- Microsoft Entra ön kimlik doğrulaması ve Koşullu Erişim aracılığıyla geliştirilmiş Sıfır Güven idaresi

- Bkz. Koşullu Erişim nedir?

- Bkz. güvenlik Sıfır Güven

- Microsoft Entra Id ile BIG-IP tarafından yayımlanan hizmetler arasında tam SSO

- Yönetilen kimlikler ve tek bir denetim düzleminden erişim

Daha fazla bilgi edinin:

Senaryo açıklaması

Bu senaryoda, korumalı içeriğe erişimi denetlemek için HTTP yetkilendirme üst bilgilerini kullanan eski bir uygulama vardır. İdeal olan, Microsoft Entra ID'nin uygulama erişimini yönetmesidir. Ancak, eski bir modern kimlik doğrulama protokolüne sahip değildir. Modernleştirme, çalışmama süresi maliyetleri ve riskleri getirirken çaba ve zaman alır. Bunun yerine, genel İnternet ile iç uygulama arasında bir BIG-IP dağıtarak uygulamaya gelen erişimi geçitleyin.

Uygulamanın önündeki BIG-IP, Microsoft Entra ön kimlik doğrulaması ve üst bilgi tabanlı SSO ile hizmetin yer paylaşımını sağlar. Yapılandırma, uygulama güvenliği duruşunu geliştirir.

Senaryo mimarisi

Bu senaryo için güvenli karma erişim çözümü aşağıdakilerden oluşur:

- Uygulama - Microsoft Entra SHA tarafından korunacak BIG-IP ile yayımlanan hizmet

-

Microsoft Entra Id - Kullanıcı kimlik bilgilerini, Koşullu Erişimi ve SSO'yu BIG-IP'ye doğrulayan Güvenlik Onaylama İşaretleme Dili (SAML) kimlik sağlayıcısı (IdP)

- SSO ile Microsoft Entra ID, kullanıcı tanımlayıcıları da dahil olmak üzere BIG-IP gerekli oturum özniteliklerini sağlar

- BIG-IP - uygulamaya ters ara sunucu ve SAML hizmet sağlayıcısı (SP), üst bilgi tabanlı SSO'nun arka uç uygulamasına geçmesinden önce SAML IdP'ye kimlik doğrulaması atama

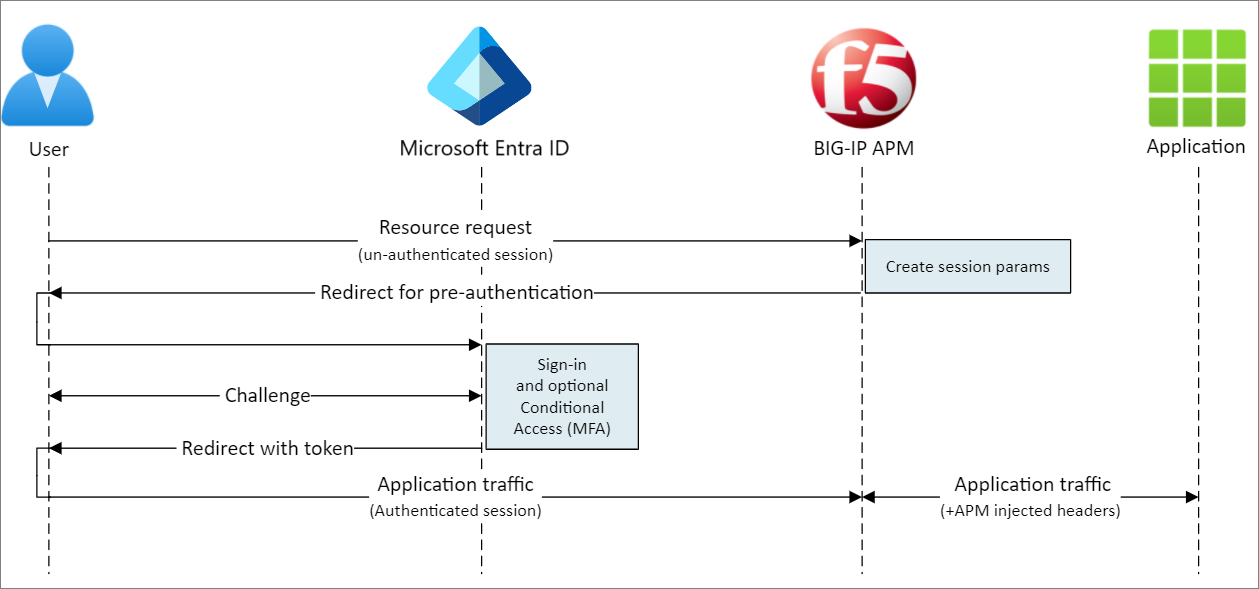

Aşağıdaki diyagramda Microsoft Entra ID, BIG-IP, APM ve bir uygulama ile kullanıcı akışı gösterilmektedir.

- Kullanıcı, uygulama SAML SP uç noktasına (BIG-IP) bağlanır.

- BIG-IP APM erişim ilkesi, kullanıcıyı Microsoft Entra ID'ye (SAML IdP) yönlendirir.

- Microsoft Entra, kullanıcıyı önceden doğrular ve Koşullu Erişim ilkelerini uygular.

- Kullanıcı BIG-IP'ye (SAML SP) yönlendirilir ve SSO, verilen SAML belirteci kullanılarak gerçekleşir.

- BIG-IP, Microsoft Entra özniteliklerini uygulamaya istekte üst bilgi olarak ekler.

- Uygulama isteği yetkiler ve yük döndürür.

Önkoşullar

Senaryo için ihtiyacınız olan:

- Azure aboneliği

- Hesabınız yoksa ücretsiz bir Azure hesabı edinin

- Aşağıdaki rollerden biri: Bulut Uygulaması Yöneticisi veya Uygulama Yöneticisi

- AZURE'da BIG-IP sanal sürümü (VE) veya BIG-IP sanal sürümü dağıtma

- Aşağıdaki F5 BIG-IP lisanslarından herhangi biri:

- F5 BIG-IP® En iyi paket

- F5 BIG-IP Access Policy Manager™ (APM) tek başına lisansı

- BIG-IP F5 BIG-IP Local Traffic Manager (LTM) üzerinde F5 BIG-IP® Erişim İlkesi Yöneticisi™™ (APM) eklenti lisansı

- 90 günlük BIG-IP tam özellik deneme sürümü. Bkz. Ücretsiz Denemeler.

- Şirket içi dizinden Microsoft Entra Id'ye eşitlenen kullanıcı kimlikleri

- HTTPS üzerinden hizmet yayımlamak veya test ederken varsayılan sertifikaları kullanmak için BIR SSL sertifikası

- Bkz. SSL profili

- Test için üst bilgi tabanlı bir uygulama veya IIS üst bilgi uygulaması

BIG-IP yapılandırma yöntemi

Aşağıdaki yönergeler, SHA'yı uygulamak için esnek bir yöntem olan gelişmiş bir yapılandırma yöntemidir. BIG-IP yapılandırma nesnelerini el ile oluşturun. Kılavuzlu Yapılandırma şablonlarına dahil olmayan senaryolar için bu yöntemi kullanın.

Not

Örnek dizeleri veya değerleri ortamınızdakilerle değiştirin.

Microsoft Entra galerisinden F5 BIG-IP ekleme

SHA'yı uygulamak için ilk adım, BIG-IP APM ile Microsoft Entra Id arasında bir SAML federasyon güveni ayarlamaktır. Güven, yayımlanan hizmete erişim vermeden önce ön kimlik doğrulamayı ve Koşullu Erişimi Microsoft Entra Id'ye devredecek BIG-IP tümleştirmesini oluşturur.

Daha fazla bilgi edinin: Koşullu Erişim nedir?

Microsoft Entra yönetim merkezinde en az Bir Bulut Uygulaması Yöneticisi olarak oturum açın.

Entra ID>Kurumsal uygulamalar>Tüm uygulamalar bölümüne göz atın.

Üst şeritte + Yeni uygulama'yı seçin.

Galeride F5'i arayın.

F5 BIG-IP APM Microsoft Entra ID tümleştirmesini seçin.

Bir uygulama Adı girin.

Ekle/Oluştur'u seçin.

Ad hizmeti yansıtır.

Microsoft Entra SSO'sını yapılandırma

Yeni F5 uygulama özellikleri görüntülenir

Çoklu oturum açmayı yönet'i>

Çoklu oturum açma yöntemi seçin sayfasında SAML'yi seçin.

Çoklu oturum açma ayarlarını kaydetme istemini atlayın.

Hayır, daha sonra kaydedeceğim'i seçin.

SAML ile çoklu oturum açmayı ayarlama bölümünde, Temel SAML Yapılandırması için kalem simgesini seçin.

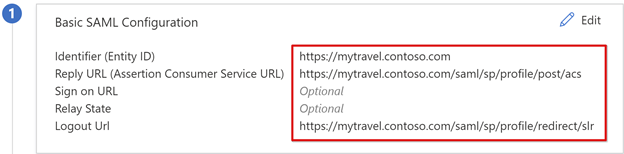

Tanımlayıcı URL'sini BIG-IP tarafından yayımlanan hizmet URL'si ile değiştirin. Örneğin

https://mytravel.contoso.comYanıt URL'si için yineleyin ve APM SAML uç noktası yolunu ekleyin. Örneğin

https://mytravel.contoso.com/saml/sp/profile/post/acsNot

Bu yapılandırmada SAML akışı IdP modunda çalışır: Microsoft Entra ID, uygulamanın BIG-IP hizmet uç noktasına yeniden yönlendirilmeden önce kullanıcıya saml onayını verir. BIG-IP APM, IdP ve SP modlarını destekler.

Oturum Kapatma URI'si için, hizmet ana bilgisayar üst bilgisi tarafından önceden eklenen BIG-IP APM Tek Oturum Kapatma (SLO) uç noktasını girin. SLO URI'sı, kullanıcının BIG-IP APM oturumlarının Microsoft Entra oturumu kapatıldıktan sonra sona ermesini sağlar. Mesela

https://mytravel.contoso.com/saml/sp/profile/redirect/slr

Not

Trafik Yönetimi işletim sistemi (TMOS) v16'dan itibaren SAML SLO uç noktası olarak

/saml/sp/profile/redirect/slodeğiştirildi.Kaydet'i seçin.

SAML yapılandırması'dan çıkın.

SSO test istemini atlayın.

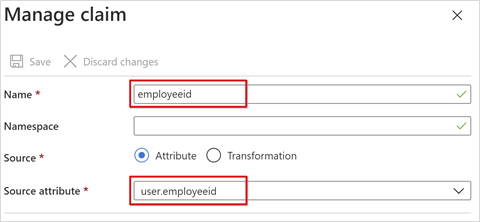

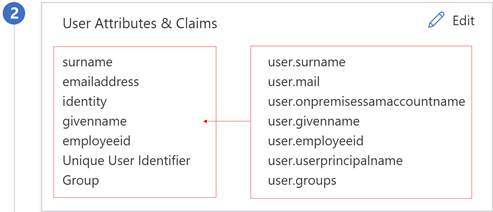

Kullanıcı Öznitelikleri ve Talepler > + Yeni talep ekle'yi düzenlemek için kalem simgesini seçin.

Ad için Çalışan Kimliği'ne tıklayın.

Kaynak özniteliği için user.employeeid öğesini seçin.

Kaydet'i seçin.

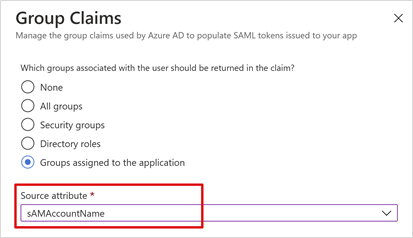

- + Grup talebi ekle'yi seçin

- sAMAccountName adlı uygulamaya

- Yapılandırmayı kaydet'i seçin.

- Görünümü kapatın.

- Kullanıcı Öznitelikleri ve Talepler bölümü özelliklerini gözlemleyin. Microsoft Entra ID, arka uç uygulamasına BIG-IP APM kimlik doğrulaması ve SSO için kullanıcı özellikleri verir.

Not

BIG-IP tarafından yayımlanan uygulamanın beklediği diğer talepleri üst bilgi olarak ekleyin. Microsoft Entra Id'deyse daha fazla tanımlı talep verilir. Talepler verilmeden önce Microsoft Entra Id'de dizin üyeliklerini ve kullanıcı nesnelerini tanımlayın. Bkz. Microsoft Entra Id kullanarak uygulamalar için grup taleplerini yapılandırma.

- SAML İmzalama Sertifikası bölümünde İndir'i seçin.

- Federasyon Meta Verileri XML dosyası bilgisayarınıza kaydedilir.

Microsoft Entra ID tarafından oluşturulan SAML imzalama sertifikaları üç yıllık bir kullanım ömrüne sahiptir.

Microsoft Entra yetkilendirmesi

Varsayılan olarak, Microsoft Entra Id bir uygulamaya erişim izni verilen kullanıcılara belirteçler verir.

- Uygulamanın yapılandırma görünümünde Kullanıcılar ve gruplar'ı seçin.

- + Kullanıcı ekle'yi seçin ve Atama Ekle'de Kullanıcılar ve gruplar'ı seçin.

- Kullanıcılar ve gruplar iletişim kutusunda, üst bilgi tabanlı uygulamaya erişme yetkisi olan kullanıcı gruplarını ekleyin.

- Seç'i seçin.

- Ata'yı seçin.

Microsoft Entra SAML federasyon güveni tamamlandı. Ardından, BIG-IP APM'yi, SAML ön kimlik doğrulama güvenini tamamlamak üzere özelliklerle yapılandırılan web uygulamasını yayımlayacak şekilde ayarlayın.

Gelişmiş yapılandırma

SAML, üst bilgi SSO,erişim profili ve daha fazlasını yapılandırmak için aşağıdaki bölümleri kullanın.

SAML yapılandırması

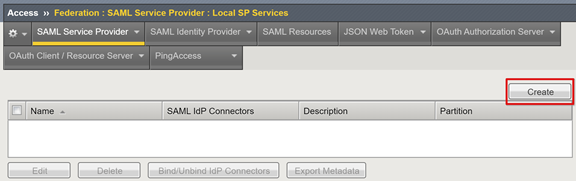

Yayımlanan uygulamayı Microsoft Entra Id ile birleştirmek için BIG-IP SAML hizmet sağlayıcısını ve buna karşılık gelen SAML IdP nesnelerini oluşturun.

Erişim

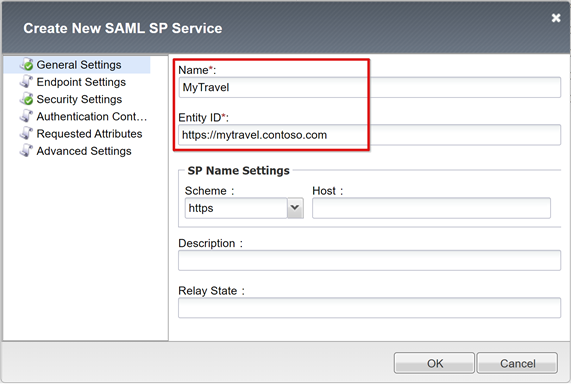

Bir Ad girin.

Microsoft Entra Id içinde tanımlanan Varlık Kimliğini girin.

SP Adı Ayarları için, Varlık Kimliği yayımlanan URL'nin ana bilgisayar adıyla eşleşmiyorsa seçim yapın veya normal ana bilgisayar adı tabanlı URL biçiminde değilse seçimler yapın. Varlık kimliği ise

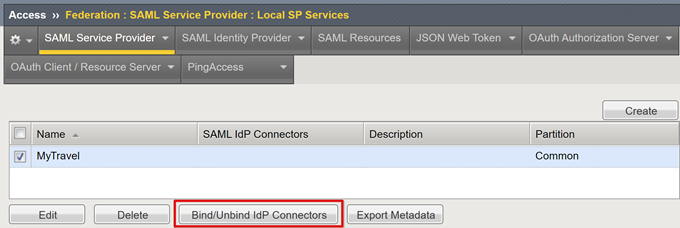

urn:mytravel:contosoonlinedış düzeni ve uygulama ana bilgisayar adını belirtin.Yeni SAML SP nesnesini seçmek için aşağı kaydırın.

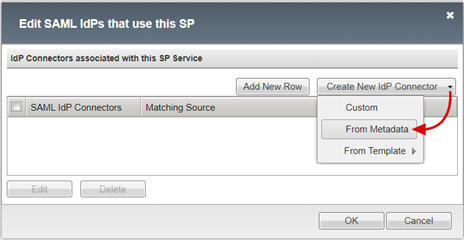

IdP Bağlayıcılarını Bağla/Bağlamayı Kaldır'ı seçin.

Yeni IdP Bağlayıcısı Oluştur'u seçin.

Açılan listeden Meta Verilerden'i seçin.

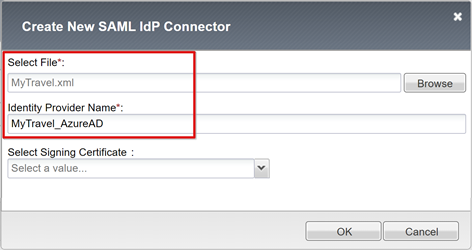

İndirdiğiniz federasyon meta verileri XML dosyasına göz atın.

Dış SAML IdP'sinin APM nesnesi için bir Kimlik Sağlayıcısı Adı girin. Örneğin

MyTravel_EntraID

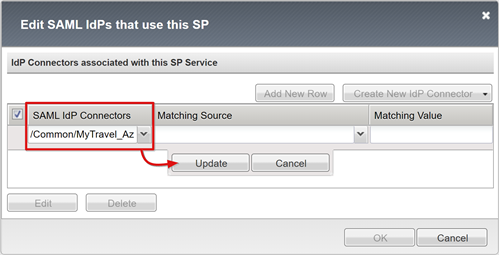

- Yeni Satır Ekle'yi seçin.

- Yeni SAML IdP Bağlayıcısı'nı seçin.

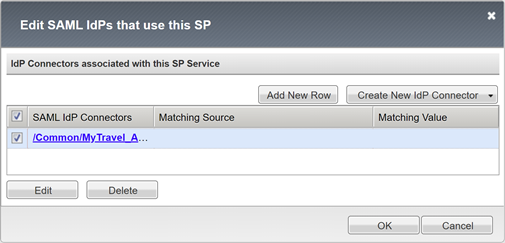

- Güncelleştir'i seçin.

- Tamam'ı seçin.

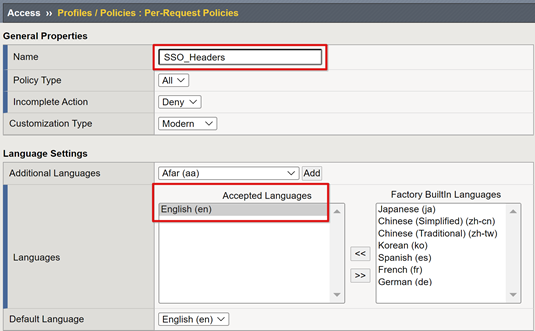

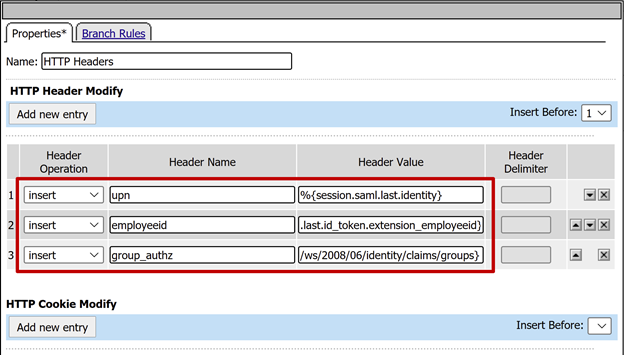

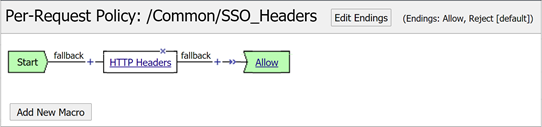

Üst bilgi SSO yapılandırması

APM SSO nesnesi oluşturma.

Erişim

Bir Ad girin.

En az bir Kabul Edilen Dil ekleyin.

Bitti'yi seçin .

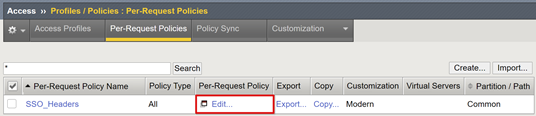

Yeni istek başına ilke için Düzenle'yi seçin.

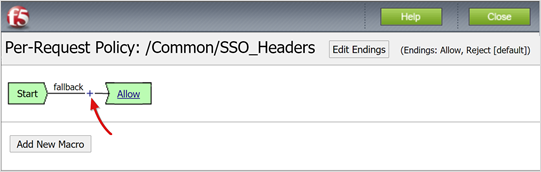

Görsel ilke düzenleyicisi başlatılır.

Geri dönüş bölümünde simgeyi + seçin.

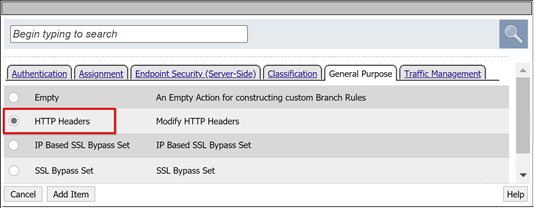

Genel Amaçlı sekmesinde, HTTP Üst Bilgileri> Ekle'yi seçin.

Yeni girdi ekle'yi seçin.

Üç HTTP ve Üst Bilgi değiştirme girdisi oluşturun.

Üst Bilgi Adı için upn girin.

Üst Bilgi Değeri için %{session.saml.last.identity} girin.

Üst Bilgi Adı alanına employeeid girin.

Üst Bilgi Değeri için %{session.saml.last.attr.name.employeeid} girin.

Üst Bilgi Adı için group_authz girin.

Üst Bilgi Değeri için %{session.saml.last.attr.name.

http://schemas.microsoft.com/ws/2008/06/identity/claims/groups} girin.

Not

Küme ayraçlarındaki APM oturum değişkenleri büyük/küçük harfe duyarlıdır. Öznitelikleri küçük harfle tanımlamanızı öneririz.

- Kaydet'i seçin.

- Görsel ilke düzenleyicisini kapatın.

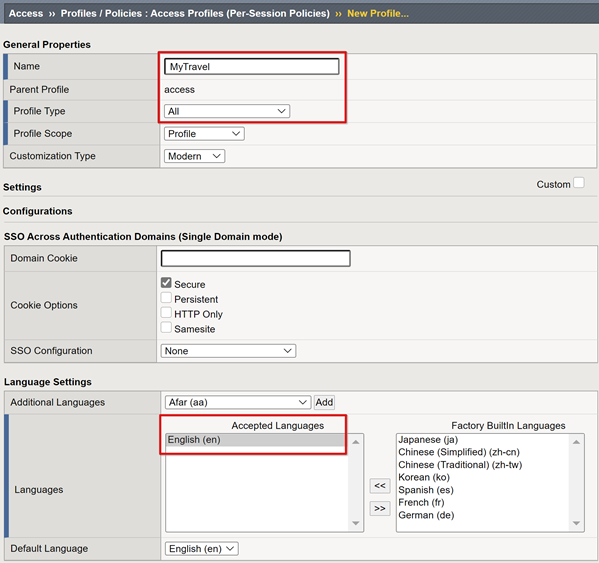

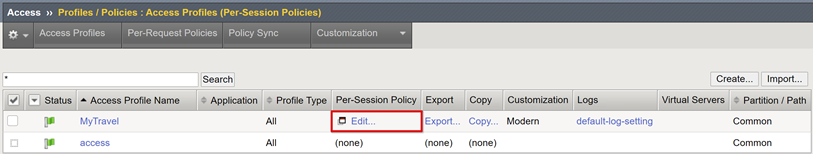

Erişim profili yapılandırması

Erişim profili, erişim ilkeleri, SSO yapılandırması ve kullanıcı arabirimi ayarları dahil olmak üzere BIG-IP sanal sunucularına erişimi yöneten birçok APM öğesini bağlar.

Erişim>Erişim Profilleri (Oturum başına İlkeler)Oluştur'u>> seçin.

Ad alanına MyTravel yazın.

Profil Türü için Tümü'nü seçin.

Kabul Edilen Dil için en az bir dil seçin.

Bitti'yi seçin.

Oluşturduğunuz oturum başına profil için Düzenle'yi seçin.

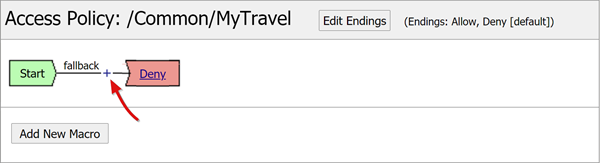

Görsel ilke düzenleyicisi başlatılır.

Geri dönüş bölümünde simgeyi + seçin.

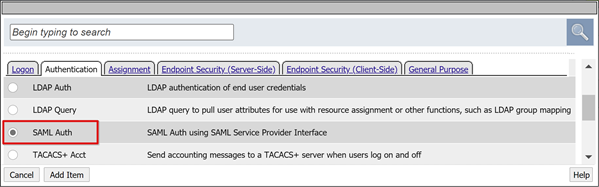

Kimlik Doğrulaması>> seçin.

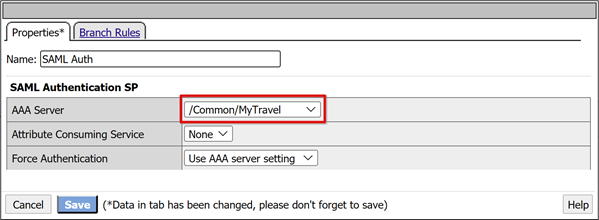

SAML kimlik doğrulaması SP yapılandırması için, AAA Sunucusu açılan listesinden oluşturduğunuz SAML SP nesnesini seçin.

Kaydet'i seçin.

Öznitelik eşlemesi

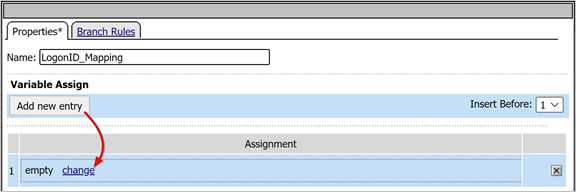

Aşağıdaki yönergeler isteğe bağlıdır. LogonID_Mapping yapılandırmasıyla, BIG-IP etkin oturumlar listesinde oturum numarası değil oturum açmış kullanıcı asıl adı (UPN) bulunur. Günlükleri çözümlerken veya sorun giderirken bu verileri kullanın.

SAML Kimlik Doğrulaması Başarılı dalı için simgeyi + seçin.

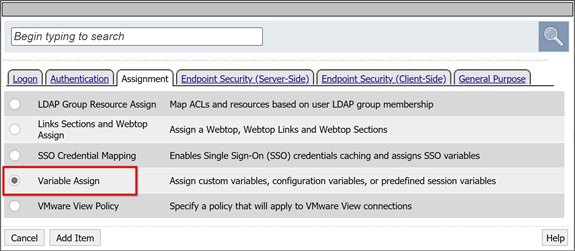

Açılan pencerede AtamaDeğişkeni Öğe>>seçin.

Bir Ad girin

Değişken Atama bölümünde Yeni giriş> ekle'yi seçin. Örneğin, LogonID_Mapping.

Özel Değişken için session.saml.last.identity değerini ayarlayın.

Oturum Değişkeni için session.logon.last.username değerini ayarlayın.

Bitti'yi seçin.

Kaydet'i seçin.

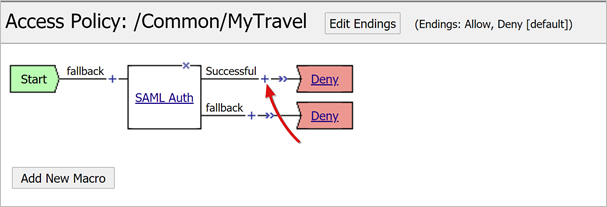

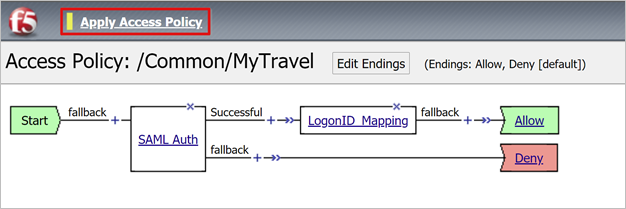

Erişim İlkesi Başarılı dalında Reddet terminalini seçin.

İzin ver'i seçin.

Kaydet'i seçin.

Erişim İlkesi Uygula'yı seçin.

Görsel ilke düzenleyicisini kapatın.

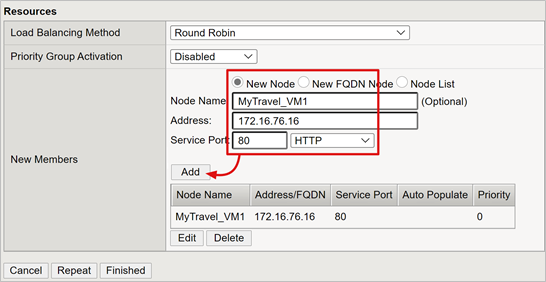

Arka uç havuzu yapılandırması

BIG-IP'nin istemci trafiğini doğru iletmesini sağlamak için uygulamanızı barındıran arka uç sunucusunu temsil eden bir APM düğüm nesnesi oluşturun. Düğümü bir APM havuzuna yerleştirin.

Yerel Trafik > Havuzları > Havuz Listesi > Oluştur'u seçin.

Sunucu havuzu nesnesi için bir Ad girin. Örneğin, MyApps_VMs.

Havuz üyesi nesnesi ekleyin.

Düğüm Adı için, arka uç web uygulamasını barındıran sunucu için bir ad girin.

Adres alanına uygulamayı barındıran sunucunun IP adresini girin.

Hizmet Bağlantı Noktası için uygulamanın dinlediği HTTP/S bağlantı noktasını girin.

Ekle'yi seçin.

Not

Daha fazla bilgi edinmek için K13397 için my.f5.com: BIG-IP DNS sistemi için HTTP sistem durumu izleyici isteği biçimlendirmesine genel bakış bölümüne gidin.

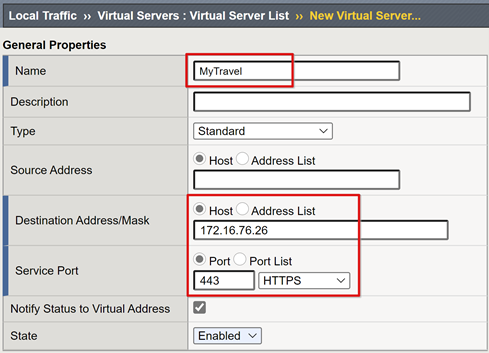

Sanal sunucu yapılandırması

Sanal sunucu, uygulamaya yönelik istemci isteklerini dinleyen bir sanal IP adresiyle temsil edilen bir BIG-IP veri düzlemi nesnesidir. Alınan trafik, sanal sunucuyla ilişkilendirilmiş APM erişim profiliyle işlenir ve değerlendirilir. Trafik ilkeye göre yönlendirilir.

Yerel Trafik

Bir sanal sunucu adı girin.

Hedef Adres/Maske için Konak'ı seçin

İstemci trafiğini almak için BIG-IP'ye atanacak kullanılmayan bir IP IPv4 veya IPv6 girin.

Hizmet Bağlantı Noktası için Bağlantı Noktası, 443 ve HTTPS'yi seçin.

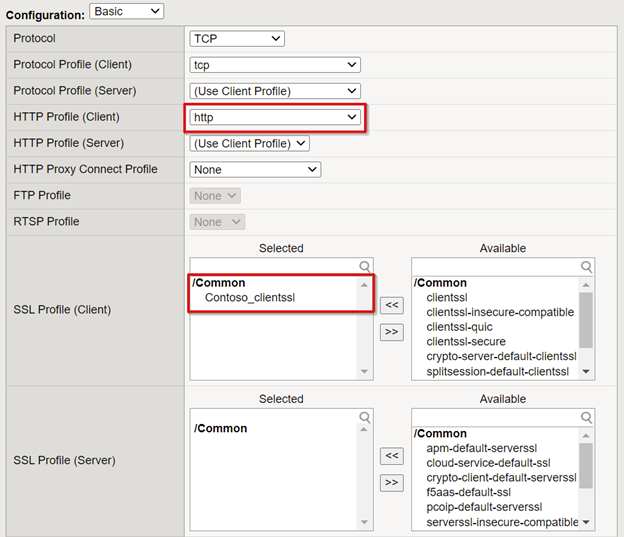

HTTP Profili (İstemci) için http'yi seçin.

SSL Profili (İstemci) için, oluşturduğunuz istemci SSL profilini seçin veya test için varsayılanı bırakın.

Kaynak Adres Çevirisi için Otomatik Eşleme'yi seçin.

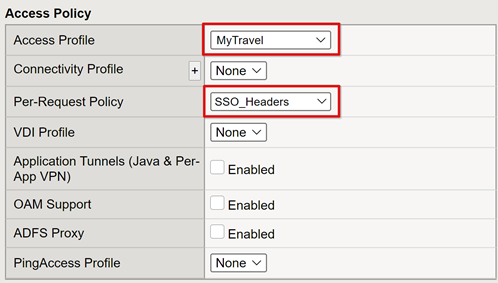

Erişim İlkesi için daha önce oluşturulan Erişim Profili'ni seçin. Bu eylem, Microsoft Entra SAML ön kimlik doğrulama profilini ve üst bilgi SSO ilkesini sanal sunucuya bağlar.

İstek Başına İlke için SSO_Headers'ı seçin.

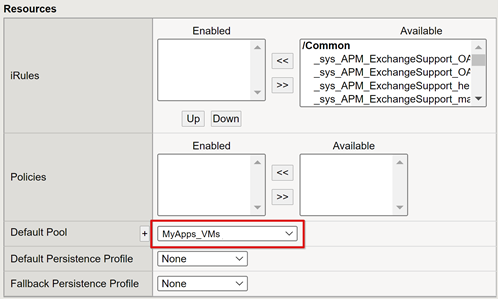

- Varsayılan Havuz için oluşturduğunuz arka uç havuzu nesnelerini seçin.

- Bitti'yi seçin.

Oturum yönetimi

Kullanıcı oturumu sonlandırma veya devam etme koşullarını tanımlamak için BÜYÜK IP'ler oturum yönetimi ayarını kullanın. Erişim İlkesiilke oluşturun. Listeden bir uygulama seçin.

SLO işlevselliğiyle ilgili olarak, Microsoft Entra ID'deki bir SLO URI'si, MyApps portalından IdP tarafından başlatılan bir oturumun istemci ile BIG-IP APM arasındaki oturumu sonlandırmasını sağlar. İçeri aktarılan uygulama federasyonu metadata.xml, SP tarafından başlatılan oturumu kapatma için APM'ye Microsoft Entra SAML oturumu kapatma uç noktasını sağlar. Bu nedenle, kullanıcının oturumu kapattığında APM'nin bunu bilmesini sağlayın.

BIG-IP web portalı yoksa, kullanıcı APM'ye oturumu kapatmasını emredemez. Kullanıcı uygulamanın oturumunu kapatırsa, BIG-IP eylemden uzaktır. Uygulama oturumu SSO aracılığıyla yeniden etkinleştirilebilir. Bu nedenle SP tarafından başlatılan oturumu kapatma işleminin dikkatli bir şekilde dikkate alınması gerekir.

Oturumların güvenli bir şekilde sonlandırıldığından emin olmak için uygulama oturumu kapat düğmesine bir SLO işlevi ekleyin. İstemciyi Microsoft Entra SAML oturumu kapatma uç noktasına yeniden yönlendirmek için etkinleştirin. Kiracınızın SAML oturumu kapatma uç noktası için Uygulama Kayıtlarıgidin.

Uygulamayı değiştiremiyorsanız, uygulama oturumu kapatma çağrısını dinlemek ve SLO'yu tetiklemek için BIG-IP'yi etkinleştirin. Daha fazlasını öğrenin:

- K42052145 için support.f5.com gidin: URI'ye başvurulan dosya adına göre otomatik oturum sonlandırmayı (oturumu kapatma) yapılandırma

- K12056 için my.f5.com gidin: Oturumu Kapatma URI Ekleme seçeneğine genel bakış

Dağıtma

- İşleme ayarlarına dağıt'ı seçin.

- Uygulamanın kiracınızda göründüğünü doğrulayın.

- Uygulama, URL'si veya Microsoft portalları ile SHA aracılığıyla yayımlanır ve erişilebilir.

Test etme

Kullanıcı olarak aşağıdaki testi gerçekleştirin.

- Uygulama dış URL'sini seçin veya Uygulamam portalında uygulama simgesini seçin.

- Microsoft Entra Id kimlik doğrulaması yapın.

- Uygulamanın BIG-IP sanal sunucusuna yeniden yönlendirme gerçekleşir ve SSO ile oturum açılır.

- Eklenen üst bilgi çıkışı, üst bilgi tabanlı uygulama tarafından görüntülenir.

Daha fazla güvenlik için uygulamaya doğrudan erişimi engelleyerek BIG-IP üzerinden bir yol zorlama.

Sorun giderme

Sorun giderme için aşağıdaki kılavuzu kullanın.

Günlük ayrıntı düzeyi

BIG-IP günlükleri, kimlik doğrulaması ve SSO sorunlarını yalıtmaya yardımcı olacak bilgilere sahiptir. Günlük ayrıntı düzeyini artırın:

- Erişim İlkesine>>gidin.

- Ayarlar'ı seçin.

- Yayımlanan uygulamanızın satırını seçin.

- Erişim Sistemi Günlüklerini>.

- SSO listesinden Hata Ayıkla'yı seçin.

- Tamam'ı seçin.

- Sorunu yeniden üretin.

- Günlükleri gözden geçirin.

- İşiniz bittiğinde ayarları geri alın.

BIG-IP hata iletisi

Yeniden yönlendirmeden sonra BIR BIG-IP hatası görünürse, sorun büyük olasılıkla Microsoft Entra Id'den BIG-IP'ye SSO ile ilgilidir.

- Erişim İlkesinegidin.

- Raporlara eriş'i seçin.

- Raporu son bir saat boyunca çalıştırın.

- İpuçları için günlükleri gözden geçirin.

- Oturumunuz için Oturum değişkenlerini görüntüle bağlantısını seçin.

- APM'nin Microsoft Entra Id'den beklenen talepleri aldığını doğrulayın.

BIG-IP hata iletisi yok

BIG-IP hata iletisi görüntülenmezse sorun büyük olasılıkla BIG-IP'den arka uç uygulamasına kadar olan SSO ile ilgilidir.

- Erişim İlkesinegidin.

- Etkin Oturumlar'ı seçin.

- Etkin oturumunuzun bağlantısını seçin.

- SSO sorunlarını belirlemek için Değişkenleri Görüntüle bağlantısını seçin.

- BIG-IP APM'nin doğru kullanıcı ve etki alanı tanımlayıcılarını elde etmek için başarısız olduğunu veya başarılı olduğunu onaylayın.

Daha fazla bilgi edinin:

- APM değişken atama örnekleri için devcentral.f5.com gidin

- BIG-IP Erişim İlkesi Yöneticisi için techdocs.f5.com gidin: Görsel İlke Düzenleyicisi