Öğretici: Kerberos kimlik doğrulaması için F5 BIG-IP Erişim İlkesi Yöneticisi'ni yapılandırma

Bu öğreticide, F5 BIG-IP gelişmiş yapılandırmasını kullanarak Kerberos uygulamalarına çoklu oturum açma (SSO) ile güvenli karma erişim (SHA) uygulamayı öğreneceksiniz. Microsoft Entra SSO için BIG-IP tarafından yayımlanan hizmetlerin etkinleştirilmesi aşağıdakiler gibi birçok avantaj sağlar:

- Microsoft Entra ön kimlik doğrulaması ve Koşullu Erişim güvenlik ilkesi zorlama çözümünün kullanımı aracılığıyla idare Sıfır Güven geliştirildi.

- Microsoft Entra Id ile BIG-IP tarafından yayımlanan hizmetler arasında tam SSO

- Kimlik yönetimi ve tek bir denetim düzleminden erişim, Microsoft Entra yönetim merkezi

Avantajlar hakkında daha fazla bilgi edinmek için bkz . F5 BIG-IP'yi Microsoft Entra Id ile tümleştirme.

Senaryo açıklaması

Bu senaryoda, Kerberos kimlik doğrulaması için Tümleşik Windows Kimlik Doğrulaması olarak da bilinen bir iş kolu uygulaması yapılandıracaksınız.

Uygulamayı Microsoft Entra ID ile tümleştirmek için Güvenlik Onaylama İşaretleme Dili (SAML) gibi federasyon tabanlı bir protokol desteği gerekir. Uygulamanın modernleştirilmesi olası kapalı kalma süresi riskine neden olduğundan, başka seçenekler de vardır.

SSO için Kerberos Kısıtlanmış Temsili (KCD) kullanırken, uygulamaya uzaktan erişmek için Microsoft Entra uygulama ara sunucusunu kullanabilirsiniz. Eski uygulamayı modern, kimlik denetim düzlemine köprü uygulamak için protokol geçişini gerçekleştirebilirsiniz.

Bir diğer yaklaşım da F5 BIG-IP Uygulama Teslim Denetleyicisi kullanmaktır. Bu yaklaşım, Microsoft Entra ön kimlik doğrulaması ve KCD SSO ile uygulamanın yer paylaşımını sağlar. Uygulamanın genel Sıfır Güven duruşunu geliştirir.

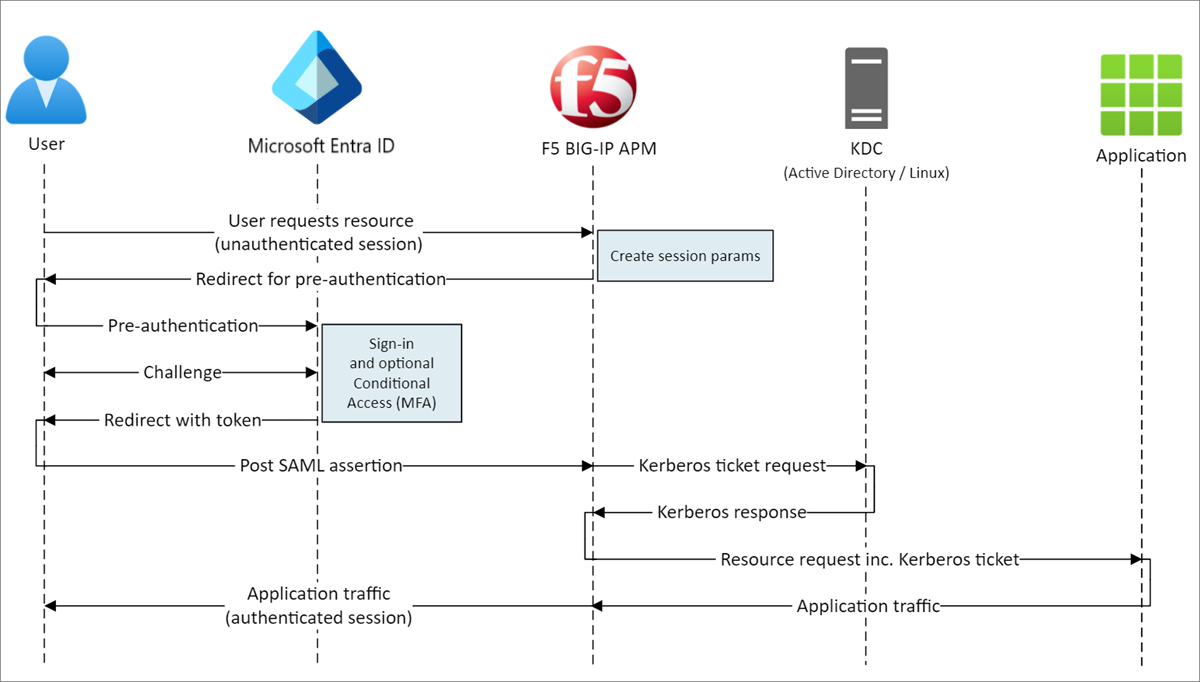

Senaryo mimarisi

Bu senaryonun SHA çözümü aşağıdaki öğelere sahiptir:

Uygulama: Big-IP tarafından harici olarak yayımlanan ve SHA tarafından korunan arka uç Kerberos tabanlı hizmet

BIG-IP: Arka uç uygulamalarını yayımlamak için ters ara sunucu işlevi. Erişim İlkesi Yöneticisi (APM), SAML hizmet sağlayıcısı (SP) ve SSO işlevselliğiyle yayımlanmış uygulamaları katmanlar.

Microsoft Entra Id: Kullanıcı kimlik bilgilerini, Microsoft Entra Koşullu Erişimi ve SSO'yu SAML aracılığıyla BIG-IP APM'ye doğrulayan kimlik sağlayıcısı (IdP)

KDC: Kerberos biletlerini veren bir etki alanı denetleyicisinde (DC) Anahtar Dağıtım Merkezi rolü

Aşağıdaki görüntüde bu senaryo için SAML SP tarafından başlatılan akış gösterilmektedir, ancak IdP tarafından başlatılan akış da desteklenir.

Kullanıcı akışı

- Kullanıcı uygulama uç noktasına (BIG-IP) bağlanır

- BIG-IP erişim ilkesi kullanıcıyı Microsoft Entra ID'ye (SAML IdP) yönlendirir

- Microsoft Entra ID kullanıcıyı önceden doğrular ve zorunlu Koşullu Erişim ilkeleri uygular

- Kullanıcı BIG-IP'ye (SAML SP) yönlendirilir ve SSO verilen SAML belirteci aracılığıyla gerçekleştirilir

- BIG-IP kullanıcının kimliğini doğrular ve KDC'den kerberos bileti istemektedir

- BIG-IP, isteği SSO için Kerberos biletiyle arka uç uygulamasına gönderir

- Uygulama isteği yetkiler ve yükü döndürür

Önkoşullar

Önceki BIG-IP deneyimi gerekli değildir. Şunlara sahip olmanız gerekir:

- Ücretsiz Bir Azure hesabı veya daha yüksek katmanlı bir abonelik.

- BIG-IP veya Azure'da BIG-IP Virtual Edition dağıtın.

- Aşağıdaki F5 BIG-IP lisanslarından herhangi biri:

- F5 BIG-IP En iyi paket

- F5 BIG-IP APM tek başına lisansı

- BIG-IP Local Traffic Manager (LTM) üzerinde F5 BIG-IP APM eklenti lisansı

- 90 günlük BIG-IP Ücretsiz Deneme lisansı

- Bir şirket içi dizinden Microsoft Entra Kimliği'ne eşitlenen veya Microsoft Entra Kimliği'nde oluşturulan ve şirket içi dizininize geri akıtılan kullanıcı kimlikleri.

- Microsoft Entra kiracısında aşağıdaki rollerden biri: Cloud Application Yönetici istrator veya Application Yönetici istrator.

- HIZMETLERI HTTPS üzerinden yayımlamak için bir web sunucusu sertifikası veya test sırasında varsayılan BIG-IP sertifikalarını kullanın.

- Kerberos uygulaması veya windows üzerinde IIS ile SSO yapılandırmayı öğrenmek için active-directory-wp.com gidin.

BIG-IP yapılandırma yöntemleri

Bu makale, BIG-IP yapılandırma nesneleri oluşturan esnek bir SHA uygulaması olan gelişmiş yapılandırmayı kapsar. Kılavuzlu Yapılandırma şablonlarının kapsamaz olduğu senaryolar için bu yaklaşımı kullanabilirsiniz.

Not

Bu makaledeki tüm örnek dizeleri veya değerleri gerçek ortamınız için olanlarla değiştirin.

F5 BIG-IP'yi Microsoft Entra Id'ye kaydetme

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

BIG-IP ön kimlik doğrulamasını Microsoft Entra Id'ye teslim etmeden önce kiracınıza kaydedin. Bu işlem her iki varlık arasında SSO başlatır. F5 BIG-IP galeri şablonundan oluşturduğunuz uygulama, BIG-IP tarafından yayımlanan uygulamanın SAML SP'sini temsil eden bağlı olan taraftır.

Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

Kimlik>Uygulamaları>Kurumsal uygulamaları Tüm uygulamalar'a> göz atın ve Ardından Yeni uygulama'yı seçin.

Bulut platformları, şirket içi uygulamalar ve öne çıkan uygulamalar için kutucuklarla Birlikte Microsoft Entra Galerisine Gözat bölmesi görüntülenir. Öne çıkan uygulamalar bölümündeki uygulamalar , federasyon SSO'sunu ve sağlamayı destekleyip desteklemediklerini gösteren simgelere sahiptir.

Azure galerisinde F5 araması yapın ve F5 BIG-IP APM Microsoft Entra ID tümleştirmesi'ni seçin.

Uygulama örneğini tanımak için yeni uygulama için bir ad girin.

Kiracınıza eklemek için Ekle/Oluştur'u seçin.

SSO'nun F5 BIG-IP'ye etkinleştirilmesi

BIG-IP APM'nin istediği SAML belirteçlerini yerine getirmek için BIG-IP kaydını yapılandırın.

- Sol menünün Yönet bölümünde Çoklu oturum açma'yı seçin. Çoklu oturum açma bölmesi görüntülenir.

- Çoklu oturum açma yöntemi seçin sayfasında SAML'yi seçin. İstemi atlamak için Hayır, daha sonra kaydediyorum'u seçin.

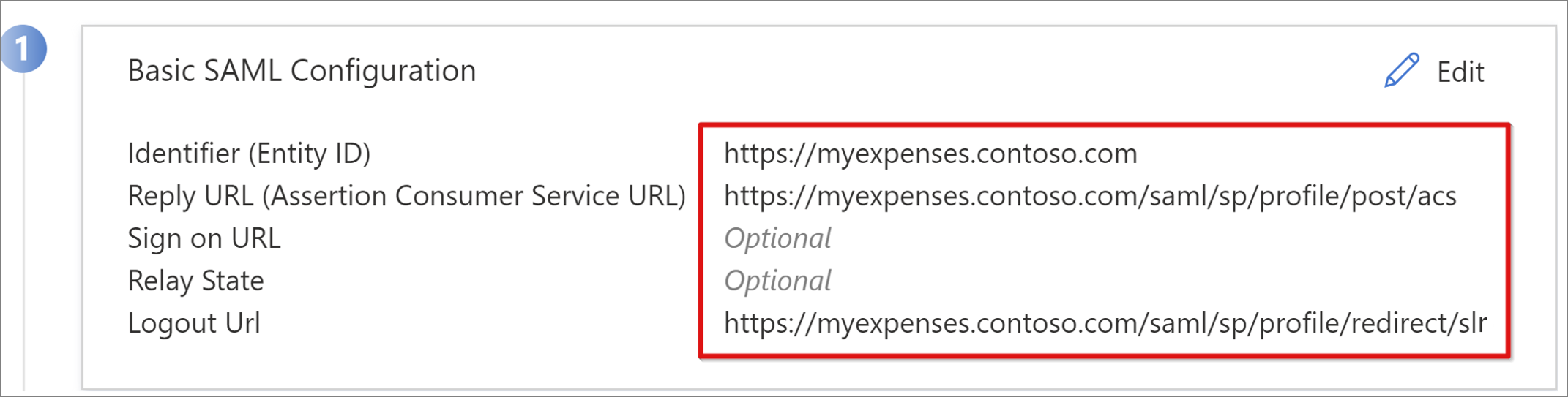

- SAML ile çoklu oturum açmayı ayarla bölmesinde, Temel SAML Yapılandırması'nı düzenlemek için kalem simgesini seçin.

- Önceden tanımlanmış Tanımlayıcı değerini BIG-IP tarafından yayımlanan uygulamanın tam URL'si ile değiştirin.

- Yanıt URL'si değerini değiştirin, ancak uygulamanın SAML SP uç noktasının yolunu koruyun.

Not

Bu yapılandırmada SAML akışı IdP tarafından başlatılan modda çalışır. Microsoft Entra Id, kullanıcı uygulama için BIG-IP uç noktasına yeniden yönlendirilmeden önce bir SAML onayı verir.

SP ile başlatılan modu kullanmak için Oturum açma URL'sine uygulama URL'sini girin.

Oturumu Kapatma Url'si için, yayımlanmakta olan hizmetin ana bilgisayar üst bilgisine ekli BIG-IP APM tek oturum kapatma (SLO) uç noktasını girin. Bu eylem, kullanıcının Microsoft Entra Id oturumunu kapatmasının ardından BIG-IP APM oturumunun sona ermesini sağlar.

Not

BIG-IP trafik yönetimi işletim sistemi (TMOS) v16'dan SAML SLO uç noktası /saml/sp/profile/redirect/slo olarak değiştirildi.

SAML yapılandırmasını kapatmadan önce Kaydet'i seçin.

SSO test istemini atlayın.

Kullanıcı Öznitelikleri ve Talepler bölümünün özelliklerine dikkat edin. Microsoft Entra ID, BIG-IP APM kimlik doğrulaması ve arka uç uygulamasına SSO için kullanıcılara özellikler verir.

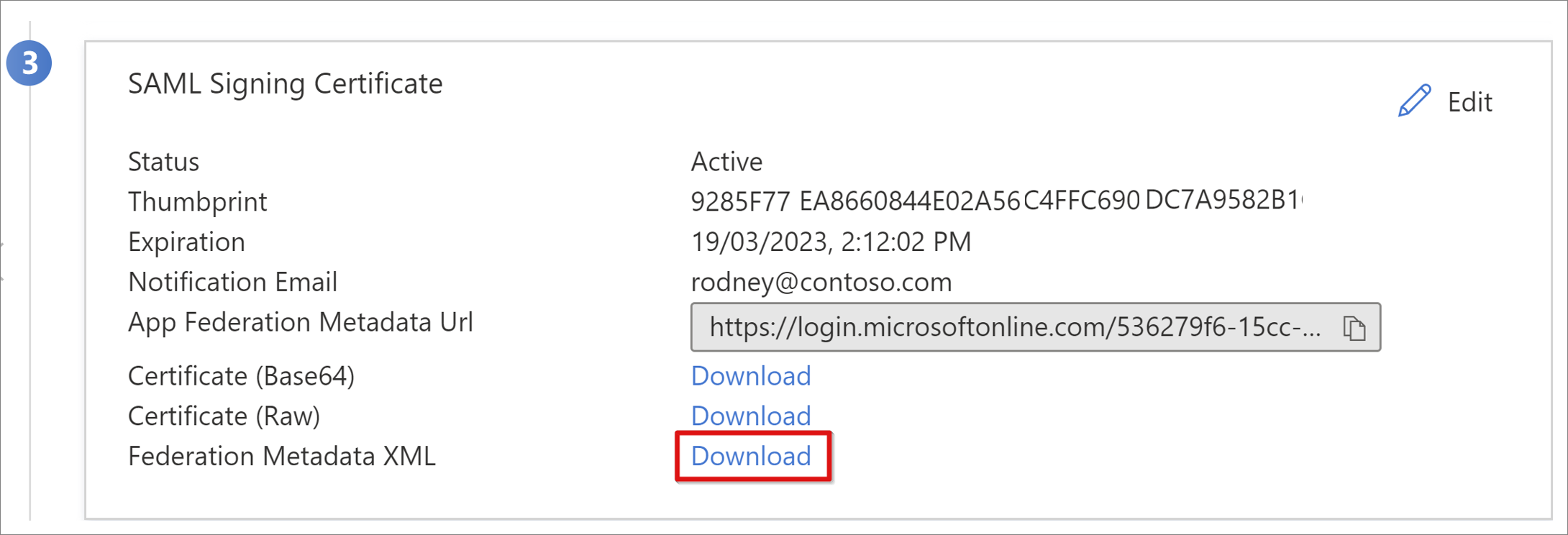

Federasyon Meta Verileri XML dosyasını bilgisayarınıza kaydetmek için SAML İmzalama Sertifikası bölmesinde İndir'i seçin.

Not

Microsoft Entra ID'nin oluşturduğu SAML imzalama sertifikaları üç yıllık bir kullanım ömrüne sahiptir. Daha fazla bilgi için bkz . Federasyon çoklu oturum açma için yönetilen sertifikalar.

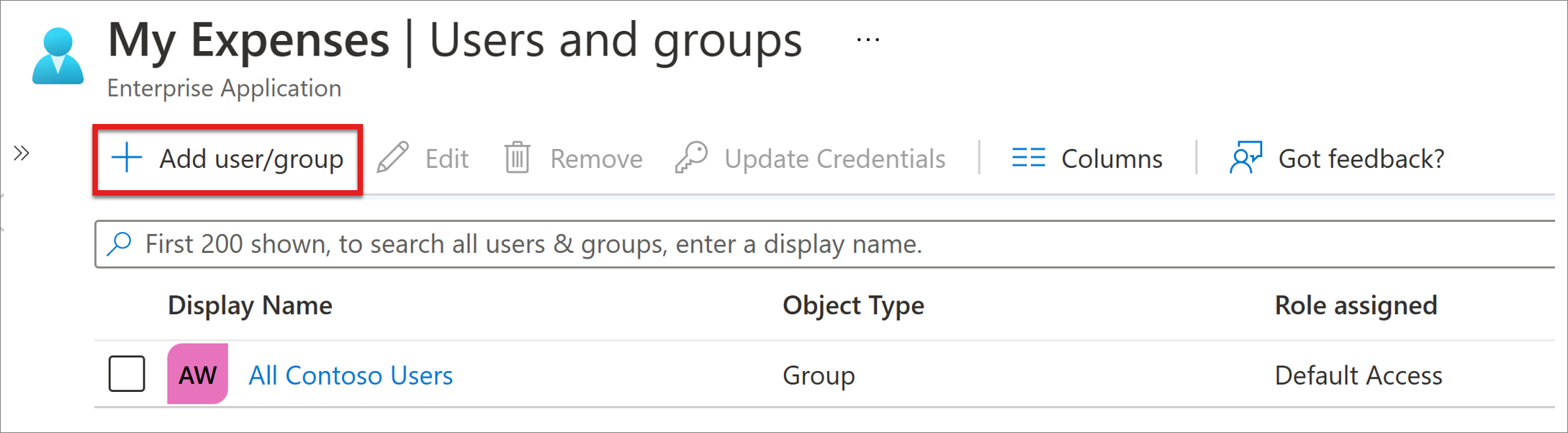

Kullanıcılara ve gruplara erişim izni verme

Varsayılan olarak, Microsoft Entra Id bir uygulamaya erişim izni verilen kullanıcılar için belirteçler verir. Kullanıcılara ve gruplara uygulamaya erişim vermek için:

F5 BIG-IP uygulamasının genel bakış bölmesinde Kullanıcıları ve grupları ata'yı seçin.

+ Kullanıcı/grup ekle'yi seçin.

Kullanıcılar ve gruplar'ı ve ardından Ata'yı seçin.

Active Directory Kerberos kısıtlanmış temsilini yapılandırma

BIG-IP APM'nin kullanıcılar adına arka uç uygulamasına SSO gerçekleştirmesi için hedef Active Directory (AD) etki alanında KCD'yi yapılandırın. Kimlik doğrulamasını yetkilendirmek için BIG-IP APM'sini bir etki alanı hizmet hesabıyla sağlamanız gerekir.

Bu senaryo için uygulama APP-VM-01 sunucusunda barındırılır ve bilgisayar kimliği değil web_svc_account adlı hizmet hesabı bağlamında çalışır. APM'ye atanan temsilci hizmet hesabı F5-BIG-IP'dir.

BIG-IP APM temsilci hesabı oluşturma

BIG-IP grup Yönetilen Hizmet Hesaplarını (gMSA) desteklemez, bu nedenle APM hizmet hesabı için standart bir kullanıcı hesabı oluşturur.

Aşağıdaki PowerShell komutunu girin. UserPrincipalName ve SamAccountName değerlerini ortam değerlerinizle değiştirin. Daha iyi güvenlik için, uygulamanın konak üst bilgisi ile eşleşen ayrılmış bir hizmet asıl adı (SPN) kullanın.

New-ADUser -Name "F5 BIG-IP Delegation Account" UserPrincipalName $HOST_SPN SamAccountName "f5-big-ip" -PasswordNeverExpires $true Enabled $true -AccountPassword (Read-Host -AsSecureString "Account Password")HOST_SPN = konak/f5-big-ip.contoso.com@contoso.com

Not

Konak kullanıldığında, konakta çalışan tüm uygulamalar hesabı temsilci olarak temsil ederken, HTTPS kullanıldığında yalnızca HTTP protokolüyle ilgili işlemlere izin verir.

Web uygulaması hizmet hesabına temsilci seçme sırasında kullanılacak APM hizmet hesabı için bir Hizmet Asıl Adı (SPN) oluşturun:

Set-AdUser -Identity f5-big-ip -ServicePrincipalNames @Add="host/f5-big-ip.contoso.com"}Not

Konağın/bölümün UserPrincipleName (konak/name.domain@domain) veya ServicePrincipleName (host/name.domain) biçiminde eklenmesi zorunludur.

Hedef SPN'yi belirtmeden önce SPN yapılandırmasını görüntüleyin. SPN'nin APM hizmet hesabında gösterildiğinden emin olun. WEB uygulaması için APM hizmet hesabı temsilcileri:

Web uygulamanızın bilgisayar bağlamında veya ayrılmış bir hizmet hesabında çalıştığını onaylayın.

Bilgisayar bağlamı için aşağıdaki komutu kullanarak Active Directory'deki hesap nesnesini sorgular ve tanımlı SPN'lerini görebilirsiniz. name_of_account> ortamınızın hesabıyla değiştirin<.

Get-ADComputer -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesÖrneğin: Get-ADUser -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Ayrılmış hizmet hesabı için, tanımlanan SPN'lerini görmek üzere Active Directory'deki hesap nesnesini sorgulamak için aşağıdaki komutu kullanın. name_of_account> ortamınızın hesabıyla değiştirin<.

Get-ADUser -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesÖrneğin: Get-ADComputer -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Uygulama makine bağlamında çalıştırdıysa, SPN'yi Active Directory'deki bilgisayar hesabının nesnesine ekleyin:

Set-ADComputer -Identity APP-VM-01 -ServicePrincipalNames @{Add="http/myexpenses.contoso.com"}

SPN'ler tanımlandığında, bu hizmet için APM hizmet hesabı temsilcisine güven oluşturun. Yapılandırma, BIG-IP örneğinizin ve uygulama sunucunuzun topolojisine bağlı olarak değişir.

BIG-IP'yi ve hedef uygulamayı aynı etki alanında yapılandırma

Kimlik doğrulaması temsilcisi olarak APM hizmet hesabı için güven ayarlayın:

Get-ADUser -Identity f5-big-ip | Set-ADAccountControl -TrustedToAuthForDelegation $trueAPM hizmet hesabının, temsilci olarak güvenilen hedef SPN'yi bilmesi gerekir. Hedef SPN'yi web uygulamanızı çalıştıran hizmet hesabına ayarlayın:

Set-ADUser -Identity f5-big-ip -Add @{'msDS-AllowedToDelegateTo'=@('HTTP/myexpenses.contoso.com')}Not

Bu görevleri bir etki alanı denetleyicisinde Active Directory Kullanıcıları ve Bilgisayarları, Microsoft Yönetim Konsolu (MMC) ek bileşeniyle tamamlayabilirsiniz.

BIG-IP'yi ve farklı etki alanlarındaki hedef uygulamayı yapılandırma

Windows Server 2012 ve üzeri sürümlerde etki alanları arası KCD, Kaynak Tabanlı Kısıtlanmış Temsilci (RBCD) kullanır. Bir hizmetin kısıtlamaları, etki alanı yöneticisinden hizmet yöneticisine aktarılır. Bu temsilci, arka uç hizmet yöneticisinin SSO'ya izin vermesine veya reddetmesine olanak tanır. Bu durum, powershell veya Active Directory Hizmet Arabirimleri Düzenleyicisi 'ni (ADSI Düzenleme) kullandığınızda mümkün olan yapılandırma temsilinde farklı bir yaklaşım oluşturur.

BIG-IP'den temsilci ataması yapmak için uygulama hizmeti hesabının (bilgisayar veya ayrılmış hizmet hesabı) PrincipalsAllowedToDelegateToAccount özelliğini kullanabilirsiniz. Bu senaryo için, uygulamayla aynı etki alanındaki bir etki alanı denetleyicisinde (Windows Server 2012 R2 veya üzeri) aşağıdaki PowerShell komutunu kullanın.

Web uygulaması hizmet hesabında tanımlanan bir SPN kullanın. Daha iyi güvenlik için uygulamanın ana bilgisayar üst bilgisi ile eşleşen ayrılmış bir SPN kullanın. Örneğin, bu örnekteki web uygulaması ana bilgisayar üst bilgisi myexpenses.contoso.com olduğundan, Active Directory'deki (AD) uygulama hizmeti hesabı nesnesine HTTP/myexpenses.contoso.com ekleyin:

Set-AdUser -Identity web_svc_account -ServicePrincipalNames @{Add="http/myexpenses.contoso.com"}

Aşağıdaki komutlar için bağlamı not edin.

web_svc_account hizmeti bir kullanıcı hesabı bağlamında çalışıyorsa şu komutları kullanın:

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

Set-ADUser -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-ADUser web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

web_svc_account hizmeti bir bilgisayar hesabı bağlamında çalışıyorsa şu komutları kullanın:

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

Set-ADComputer -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-ADComputer web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Daha fazla bilgi için bkz . Etki alanları arasında Kerberos Kısıtlanmış Temsili.

BIG-IP gelişmiş yapılandırması

BIG-IP yapılandırmalarını ayarlamaya devam etmek için aşağıdaki bölümü kullanın.

SAML hizmet sağlayıcısı ayarlarını yapılandırma

SAML hizmet sağlayıcısı ayarları, APM'nin SAML ön kimlik doğrulaması ile eski uygulamayı katmanlama için kullandığı SAML SP özelliklerini tanımlar. Bunları yapılandırmak için:

Bir tarayıcıdan F5 BIG-IP yönetim konsolunda oturum açın.

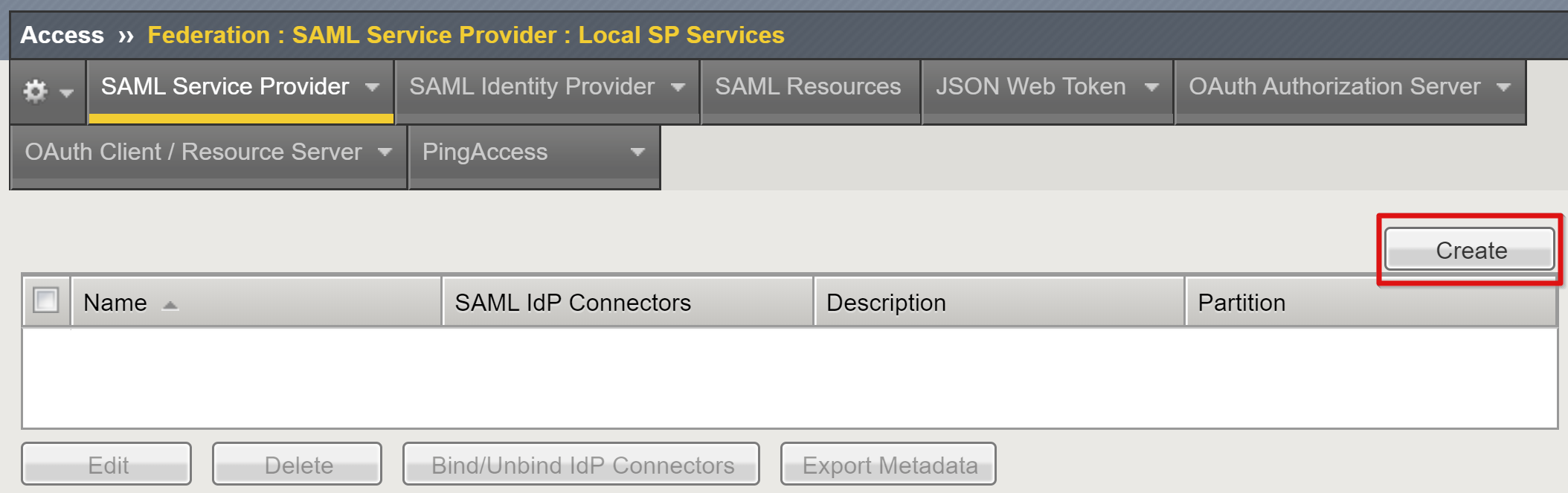

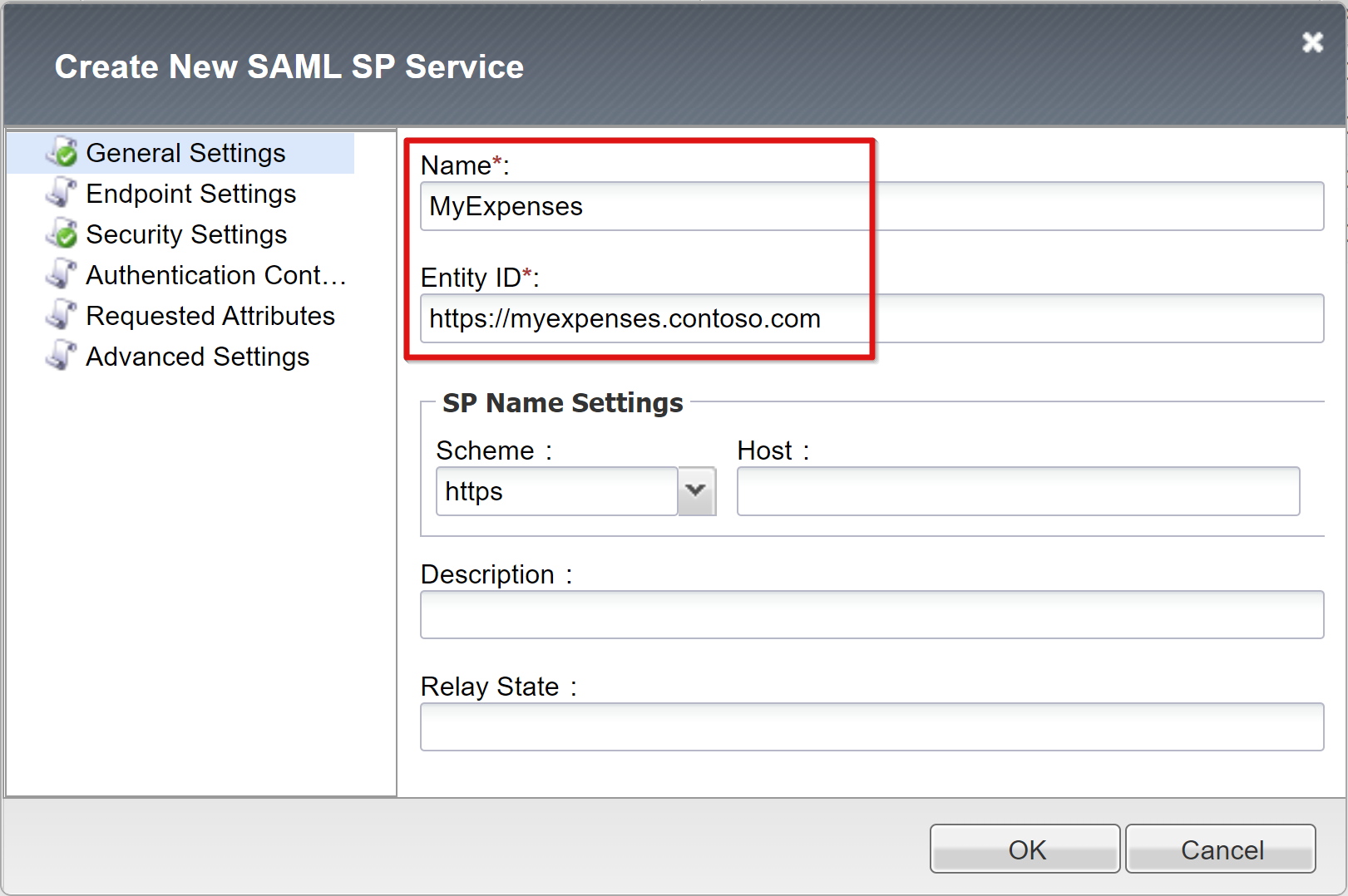

Erişim>Federasyonu>SAML Hizmet Sağlayıcısı>Yerel SP Hizmetleri>Oluştur'u seçin.

Microsoft Entra Id için SSO yapılandırırken kaydettiğiniz Ad ve Varlık Kimliği değerlerini belirtin.

SAML varlık kimliği yayımlanan uygulamanın URL'sinin tam eşleşmesiyse SP Adı Ayarlar atlayabilirsiniz. Örneğin, varlık kimliği urn:myexpenses:contosoonline ise Scheme değeri https, Konak değeri myexpenses.contoso.com. Varlık kimliği "https://myexpenses.contoso.com"" ise, bu bilgileri sağlamanız gerekmez.

Dış IdP bağlayıcısı yapılandırma

SAML IdP bağlayıcısı, BIG-IP APM'nin Microsoft Entra ID'ye SAML IdP olarak güvenmesi için ayarları tanımlar. Bu ayarlar SAML SP'yi bir SAML IdP ile eşleyerek APM ile Microsoft Entra Kimliği arasında federasyon güveni oluşturur. Bağlayıcıyı yapılandırmak için:

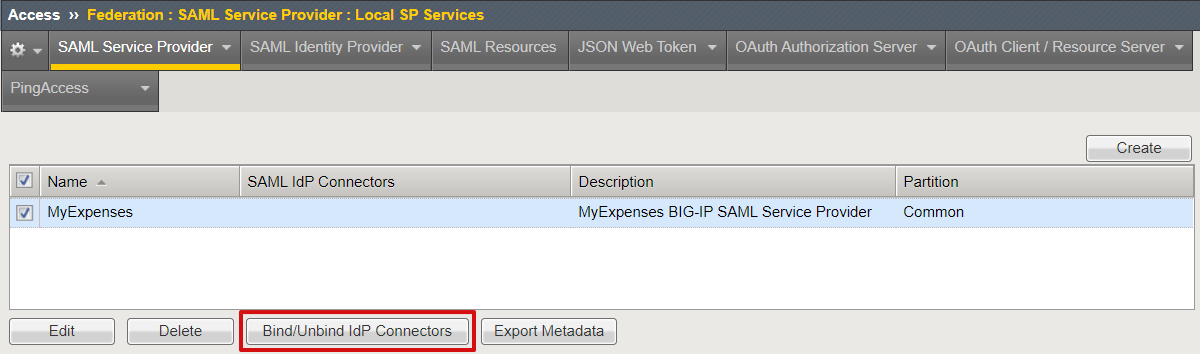

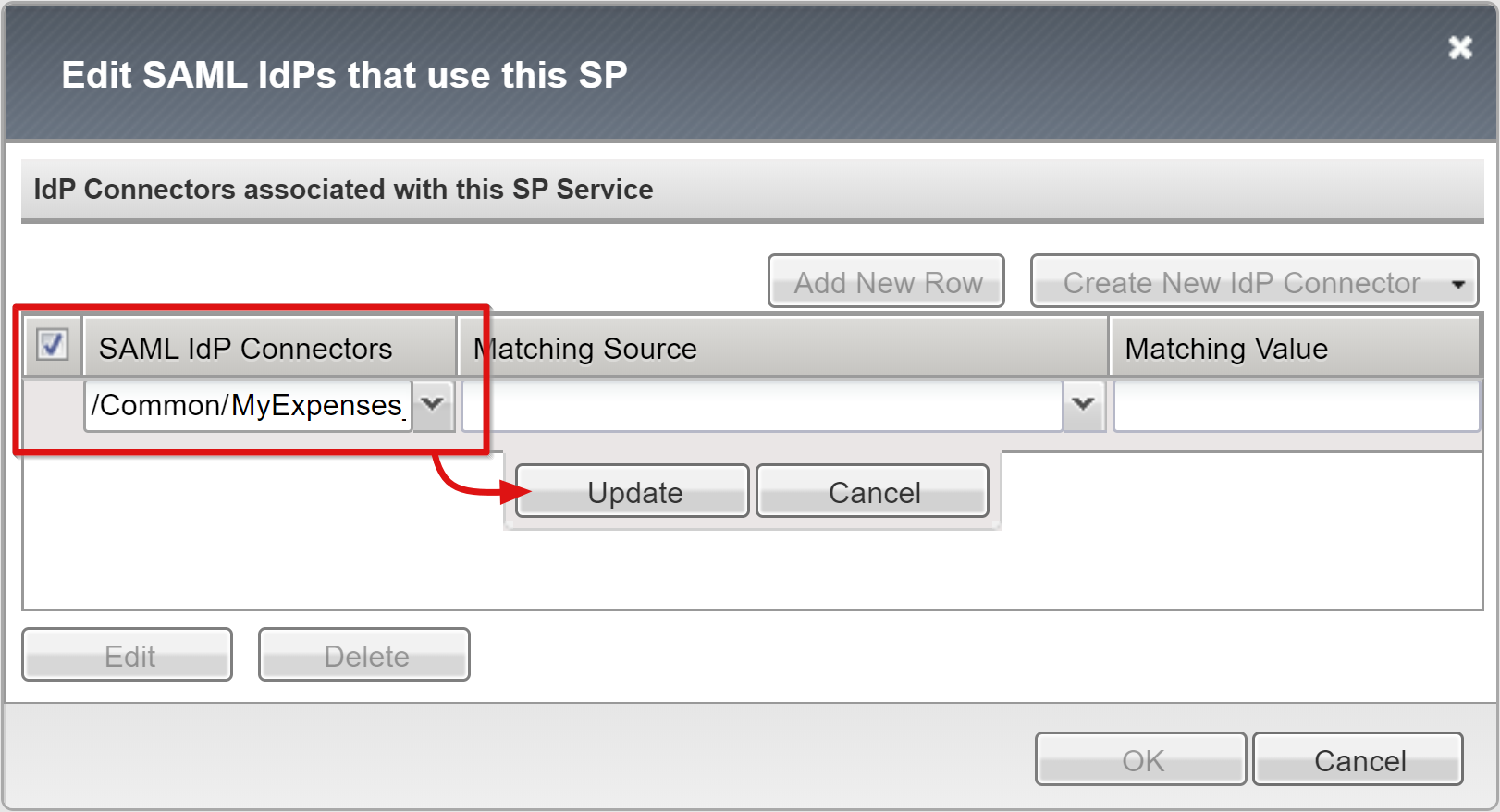

Yeni SAML SP nesnesini seçmek için aşağı kaydırın ve ardından IdP Bağlan orları Bağla/Bağla'yı kaldır'ı seçin.

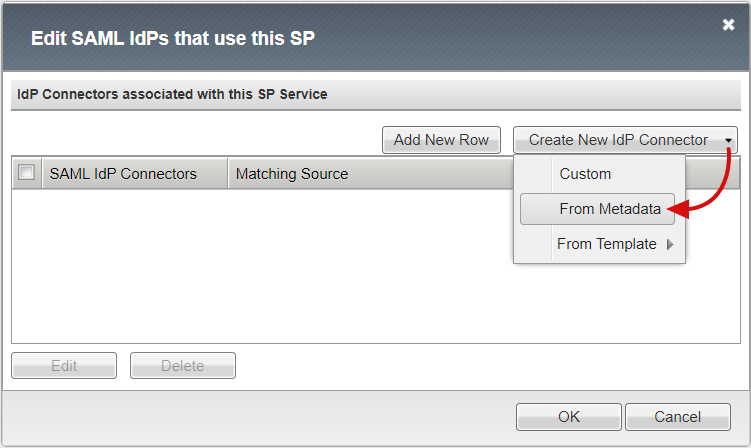

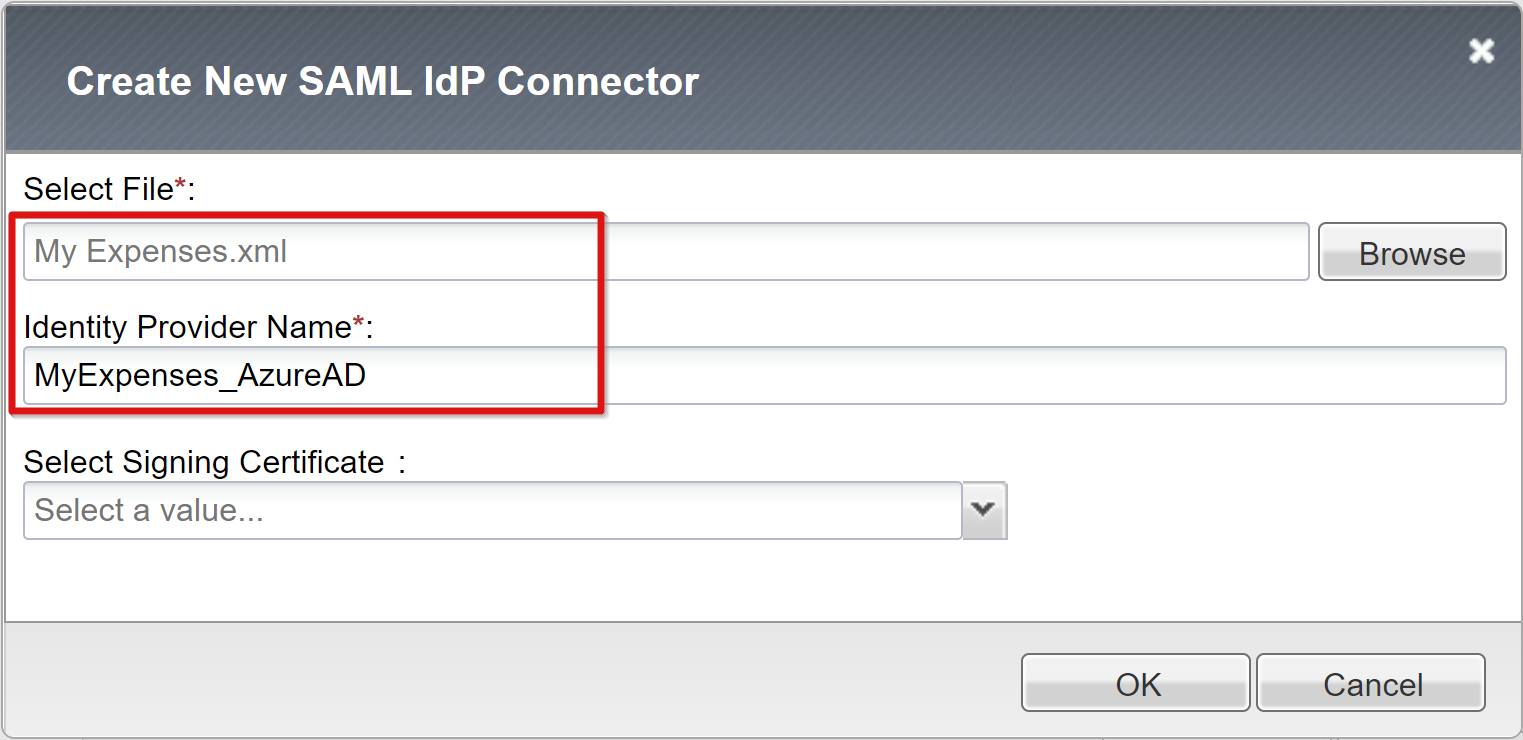

Yeni IdP Bağlan>Veya Meta Verilerden Oluştur'u seçin.

İndirdiğiniz federasyon meta verileri XML dosyasına göz atın ve dış SAML IdP'sini temsil eden APM nesnesi için bir Kimlik Sağlayıcısı Adı sağlayın. Aşağıdaki örnekte MyExpenses_AzureAD gösterilmektedir.

Yeni SAML IdP Bağlan or değerini seçmek için Yeni Satır Ekle'yi ve ardından Güncelleştir'i seçin.

Tamam'ı seçin.

Kerberos SSO'sını yapılandırma

KCD SSO arka uç uygulamaları için bir APM SSO nesnesi oluşturun. Oluşturduğunuz APM temsilci hesabını kullanın.

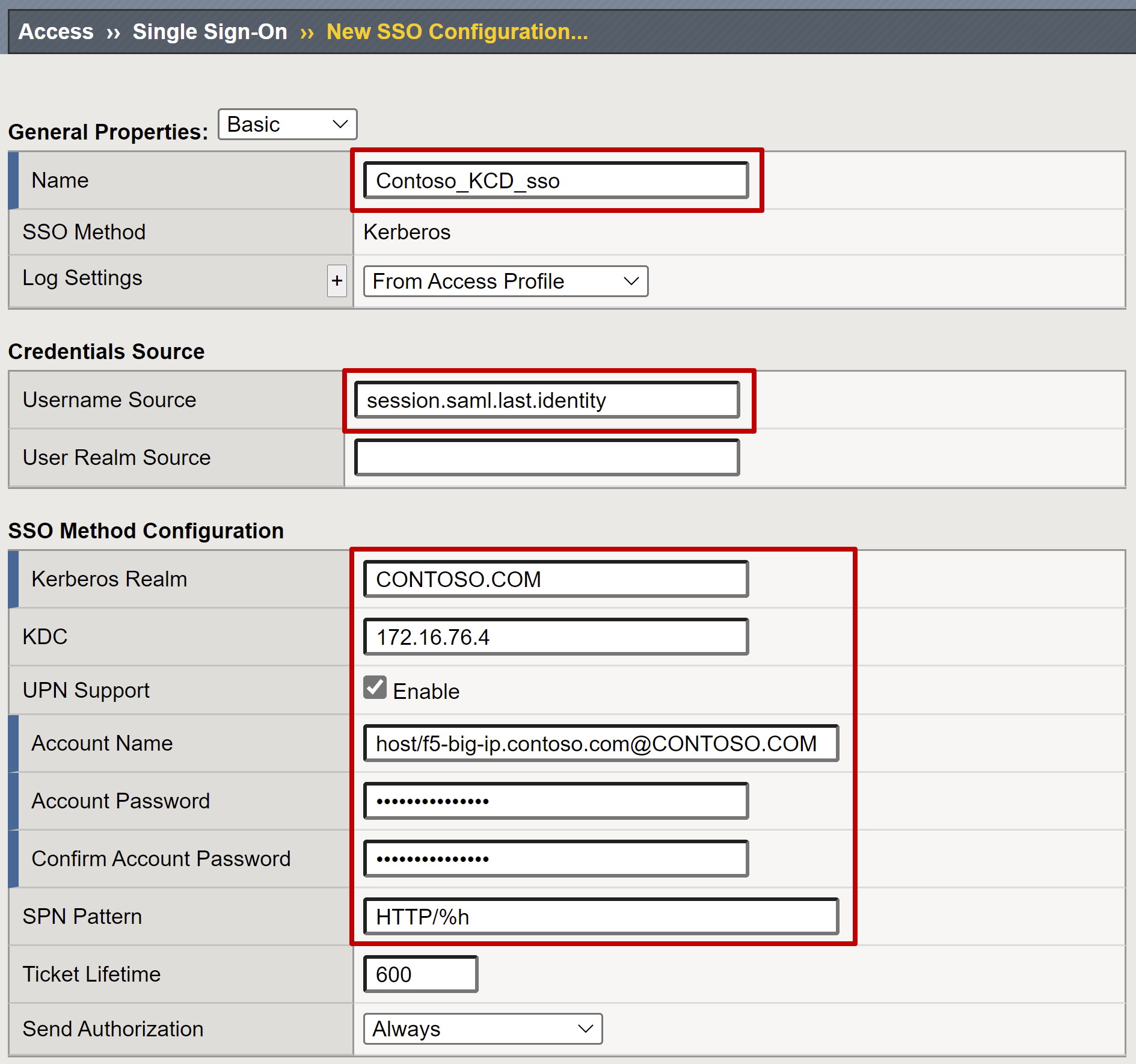

- Access>Çoklu Oturum Açma>Kerberos>Oluştur'u seçin ve aşağıdaki bilgileri sağlayın:

Ad: Oluşturduktan sonra, yayımlanan diğer uygulamalar Kerberos SSO APM nesnesini kullanabilir. Örneğin, Contoso etki alanı için birden çok yayımlanmış uygulama için Contoso_KCD_sso kullanın. Tek bir uygulama için MyExpenses_KCD_sso kullanın.

Kullanıcı Adı Kaynağı: Kullanıcı kimliği kaynağını belirtin. Kaynak olarak bir APM oturum değişkeni kullanın. Microsoft Entra talebindeki oturum açmış kullanıcı kimliğini içerdiğinden session.saml.last.identity kullanılması tavsiye edilir.

Kullanıcı Bölgesi Kaynağı: Kullanıcı etki alanı KCD için Kerberos alanından farklı olduğunda gereklidir. Kullanıcılar ayrı bir güvenilen etki alanındaysa, oturum açmış kullanıcı etki alanıyla APM oturum değişkenini belirterek APM'yi haberdar edebilirsiniz. Session.saml.last.attr.name.domain örnek olarak verilmiştir. Bu eylemi, kullanıcı asıl adı (UPN) alternatif bir son eki temel alırsa senaryolarda yaparsınız.

Kerberos Bölgesi: Büyük harfle kullanıcı etki alanı son eki

KDC: Etki alanı denetleyicisi IP adresi. Dns yapılandırılmış ve verimliyse tam etki alanı adı da girebilirsiniz.

UPN Desteği: Kullanıcı adı kaynağı UPN biçimindeyse (örneğin session.saml.last.identity değişkeni) bu onay kutusunu seçin.

Hesap Adı ve Hesap Parolası: KCD gerçekleştirmek için APM hizmet hesabı kimlik bilgileri

SPN Deseni: HTTP/%h kullanıyorsanız, APM, kerberos belirteci istediği SPN'yi oluşturmak için istemci isteğinin ana bilgisayar üst bilgisini kullanır.

Yetkilendirme Gönder: İlk istekte Kerberos belirtecini almak yerine kimlik doğrulamasını belirlemeyi tercih eden uygulamalar için bu seçeneği devre dışı bırakın (örneğin, Tomcat).

Kullanıcı bölgesi arka uç sunucu alanından farklıysa KDC'yi tanımsız bırakabilirsiniz. Bu kural, birden çok etki alanı bölgesi senaryoları için geçerlidir. KDC'yi tanımsız bırakırsanız, BIG-IP arka uç sunucu etki alanı için SRV kayıtlarının DNS araması aracılığıyla bir Kerberos bölgesini bulmaya çalışır. Etki alanı adının bölge adıyla aynı olmasını bekler. Etki alanı adı farklıysa , /, vb. üzerinde/krb5.conf dosyasında belirtin.

Bir IP adresi KDC belirttiğinde Kerberos SSO işlemesi daha hızlıdır. Bir konak adı KDC belirtiyorsa Kerberos SSO işlemesi daha yavaştır. Daha fazla DNS sorgusu nedeniyle, KDC tanımsız olduğunda işlem daha yavaştır. Kavram kanıtınızı üretim ortamına taşımadan önce DNS'nizin en iyi performansı sergilediğinden emin olun.

Not

Arka uç sunucuları birden çok bölgedeyse, her bölge için ayrı bir SSO yapılandırma nesnesi oluşturun.

SSO isteğinin bir parçası olarak üst bilgileri arka uç uygulamasına ekleyebilirsiniz. Genel Özellikler ayarını Temel olan Gelişmiş olarak değiştirin.

KCD SSO için BIR APM yapılandırma hakkında daha fazla bilgi için F5 makalesine bakın K17976428: Kerberos kısıtlanmış temsile genel bakış.

Erişim profili yapılandırma

Erişim profili, BIG-IP sanal sunucularına erişimi yöneten APM öğelerini bağlar. Bu öğeler erişim ilkeleri, SSO yapılandırması ve kullanıcı arabirimi ayarlarını içerir.

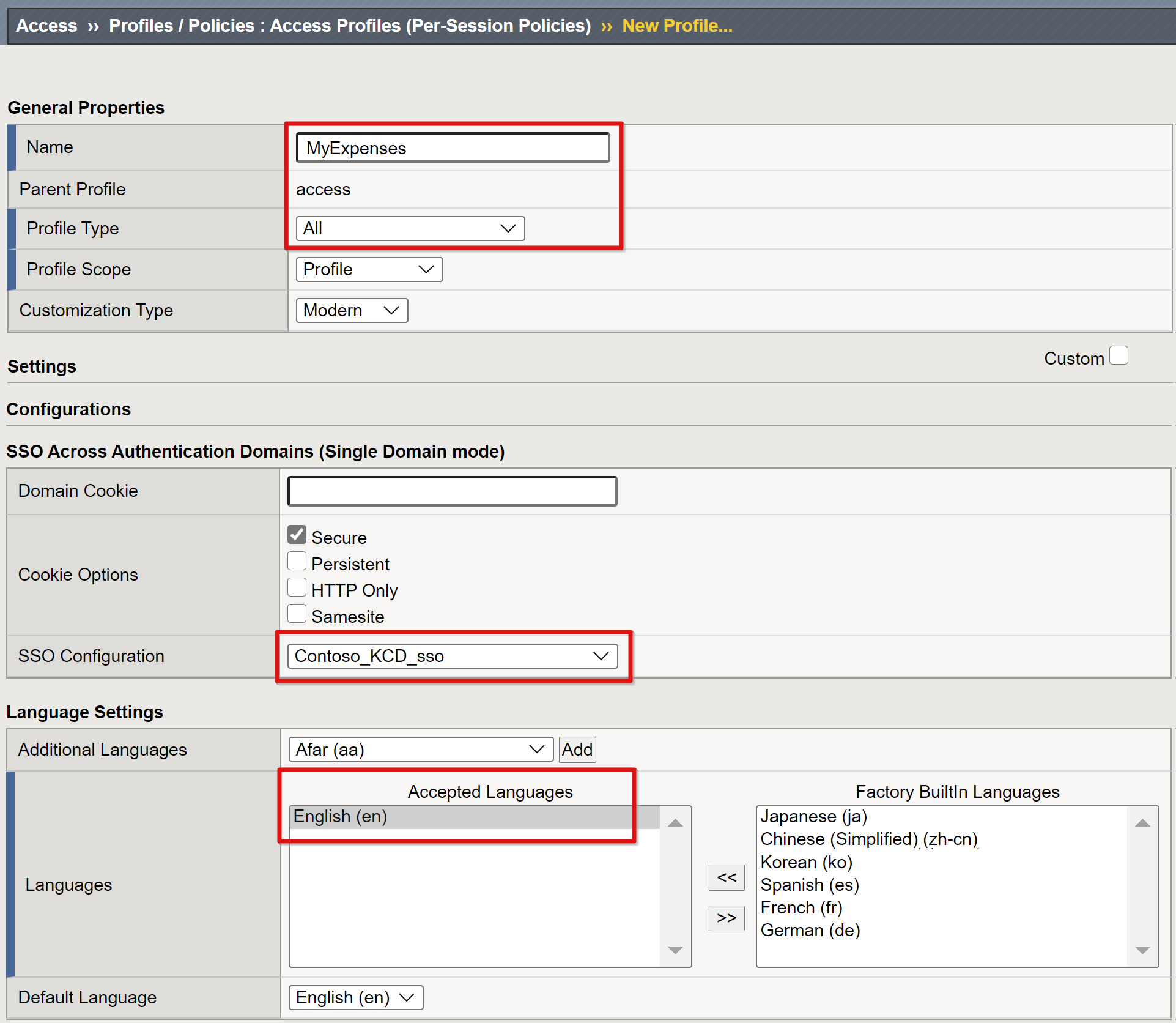

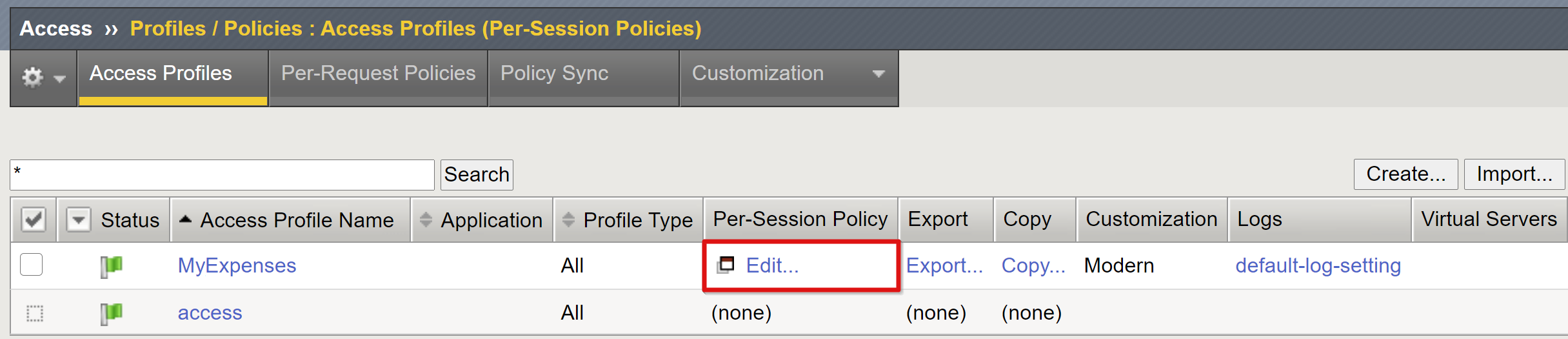

Erişim>Profilleri /İlkeler>Erişim Profilleri (Oturum başına İlkeler)>Oluştur'u seçin ve aşağıdaki özellikleri girin:

Ad: Örneğin, MyExpenses girin

Profil Türü: Tümünü Seç

SSO Yapılandırması: Oluşturduğunuz KCD SSO yapılandırma nesnesini seçin

Kabul Edilen Diller: En az bir dil ekleme

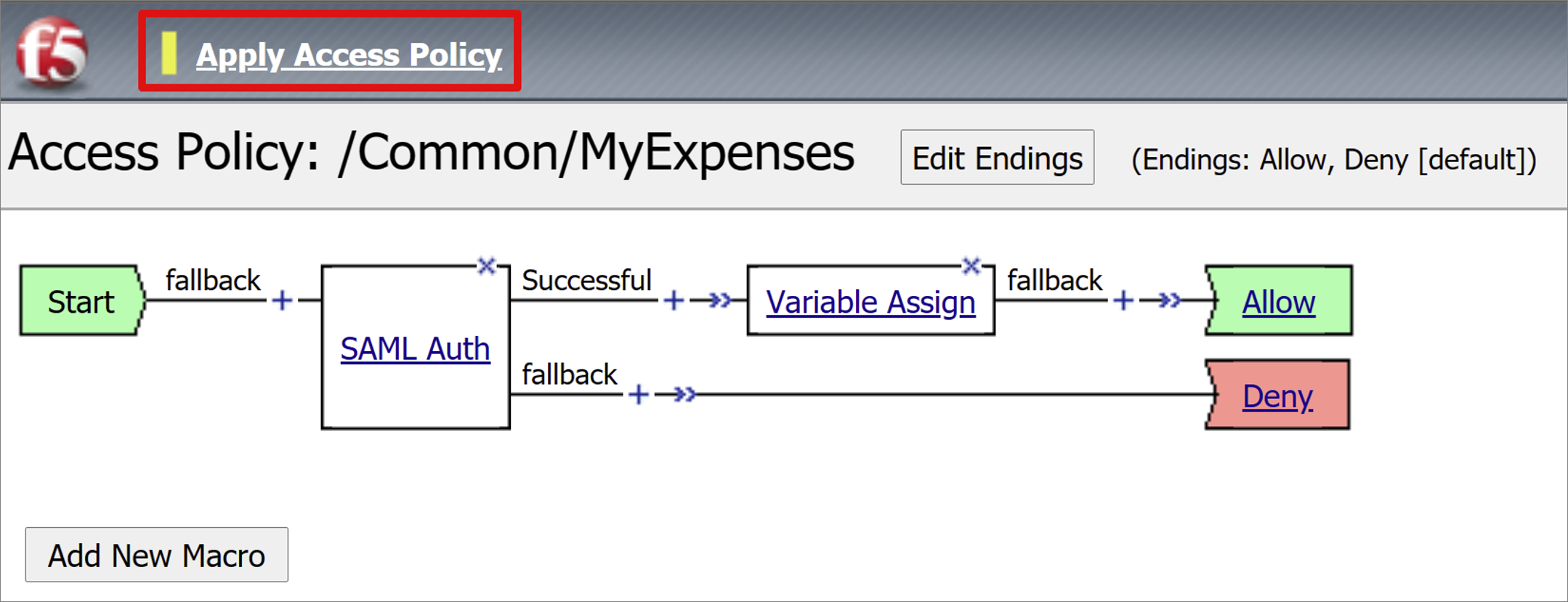

Oluşturduğunuz oturum başına profil için Düzenle'yi seçin.

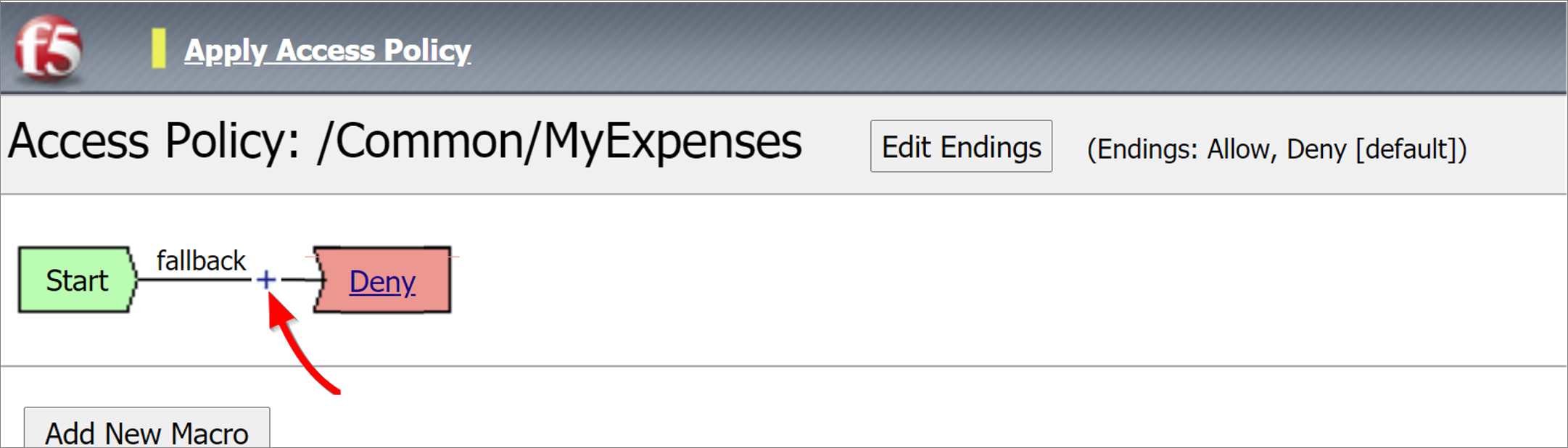

Görsel ilke düzenleyicisi açılır. Geri dönüşün yanındaki artı işaretini seçin.

İletişim kutusunda Kimlik Doğrulaması SAML Kimlik Doğrulaması>>Öğe Ekle'yi seçin.

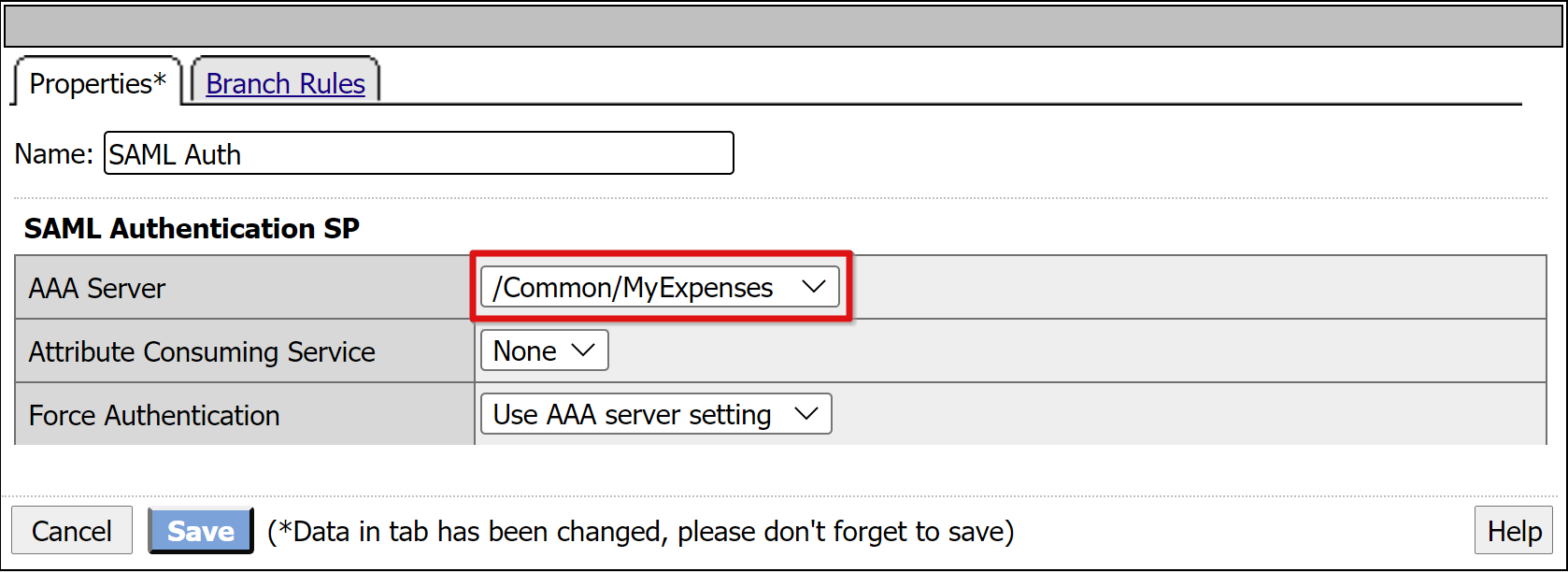

SAML kimlik doğrulaması SP yapılandırmasında, AAA Sunucusu seçeneğini oluşturduğunuz SAML SP nesnesini kullanacak şekilde ayarlayın.

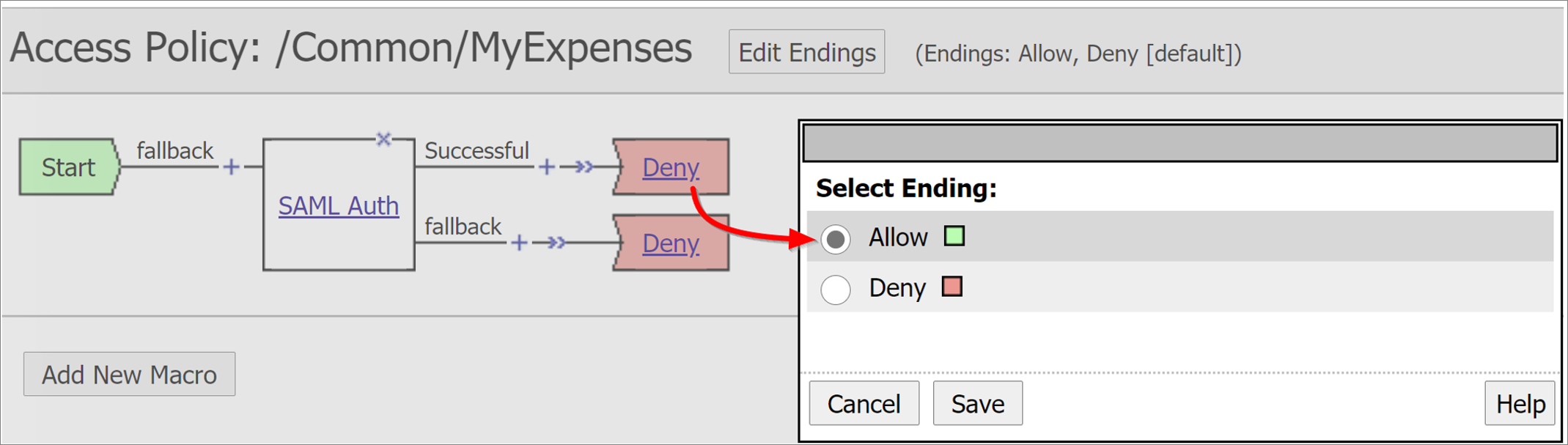

Başarılı dalını İzin Ver olarak değiştirmek için, üstTeki Reddet kutusundaki bağlantıyı seçin.

Kaydet'i seçin.

Öznitelik eşlemelerini yapılandırma

İsteğe bağlı olsa da, oturum numarası yerine BIG-IP etkin oturumlar listesinin oturum açmış kullanıcının UPN'sini görüntülemesini sağlamak için bir LogonID_Mapping yapılandırması ekleyebilirsiniz. Bu bilgiler günlükleri çözümlemek veya sorun gidermek için kullanışlıdır.

SAML Kimlik Doğrulaması Başarılı dalı için artı işaretini seçin.

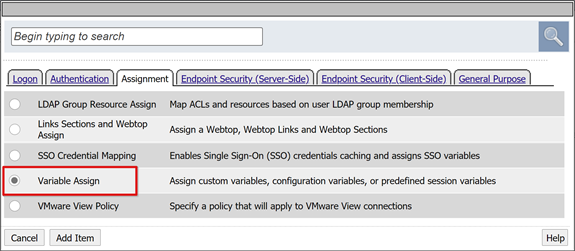

İletişim kutusunda Atama>Değişkeni Öğe Ekle Ata'yı>seçin.

Bir Ad girin.

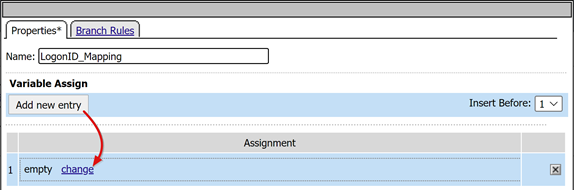

Değişken Atama bölmesinde Yeni giriş>değişikliği ekle'yi seçin. Aşağıdaki örnekte Ad kutusunda LogonID_Mapping gösterilmektedir.

Her iki değişkeni de ayarlayın:

- Özel Değişken: session.logon.last.username girin

- Oturum Değişkeni: session.saml.last.identity girin

Kaydetme Tamamlandı'yı> seçin.

Erişim ilkesi Başarılı dalının Reddet terminalini seçin. İzin Ver olarak değiştirin.

Kaydet'i seçin.

Erişim İlkesi Uygula'yı seçin ve düzenleyiciyi kapatın.

Arka uç havuzunu yapılandırma

BIG-IP'nin istemci trafiğini doğru bir şekilde iletmesi için uygulamanızı barındıran arka uç sunucusunu temsil eden bir BIG-IP düğümü nesnesi oluşturun. Ardından bu düğümü bir BIG-IP sunucu havuzuna yerleştirin.

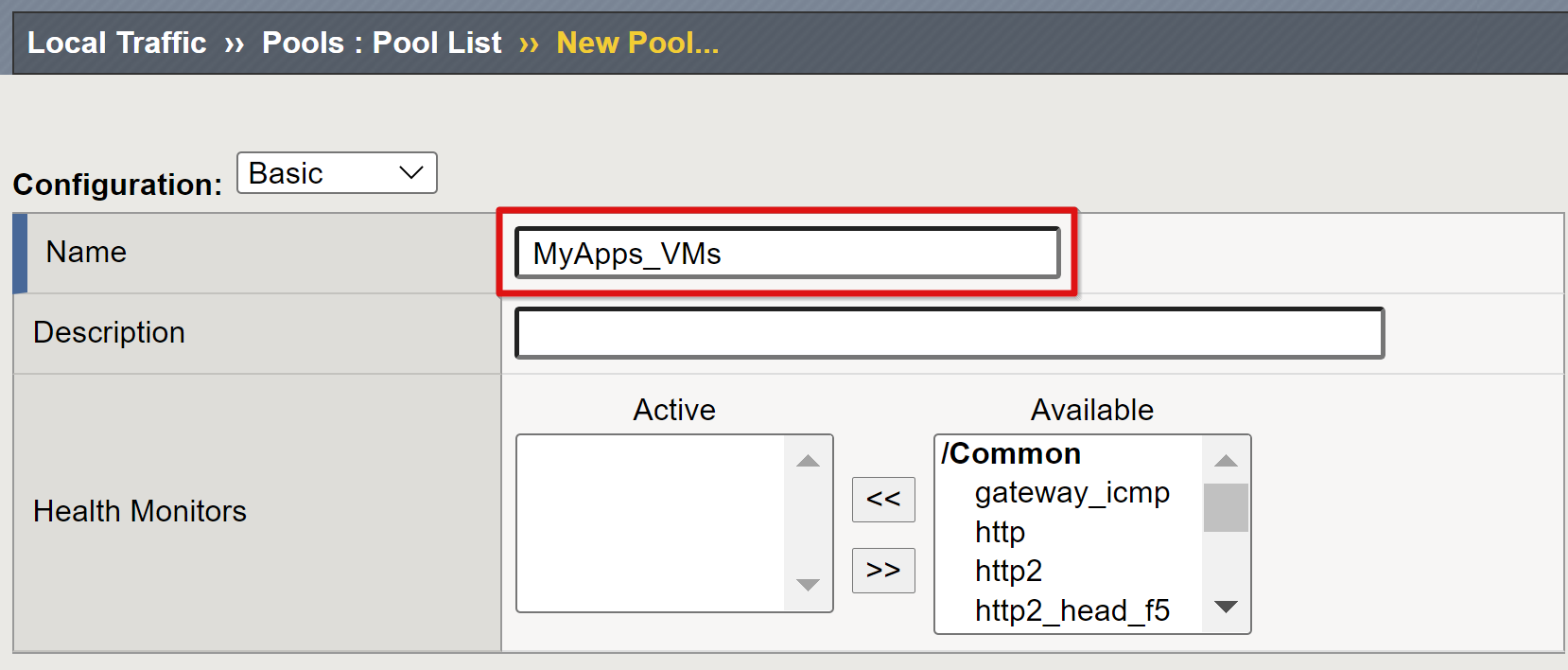

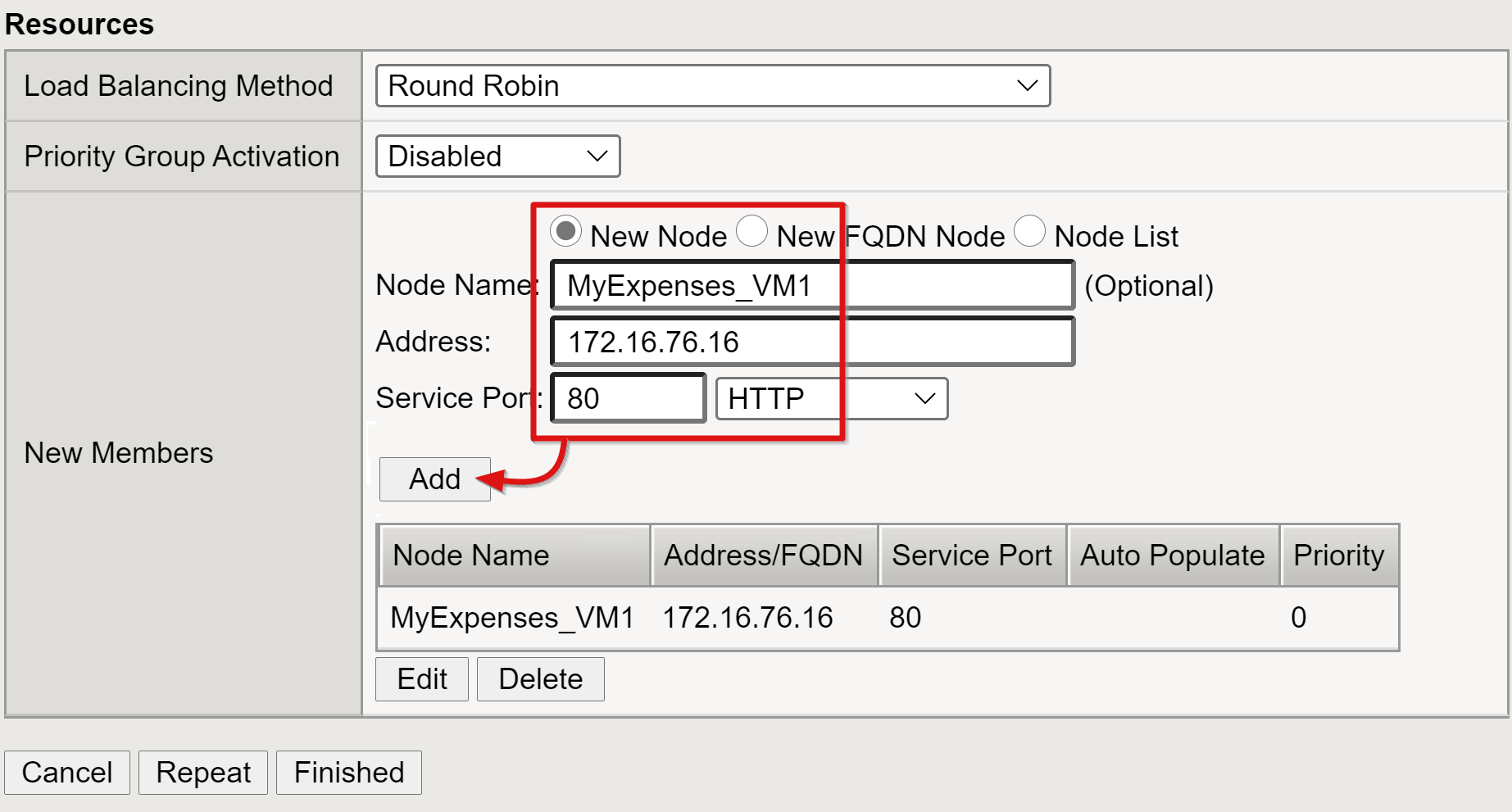

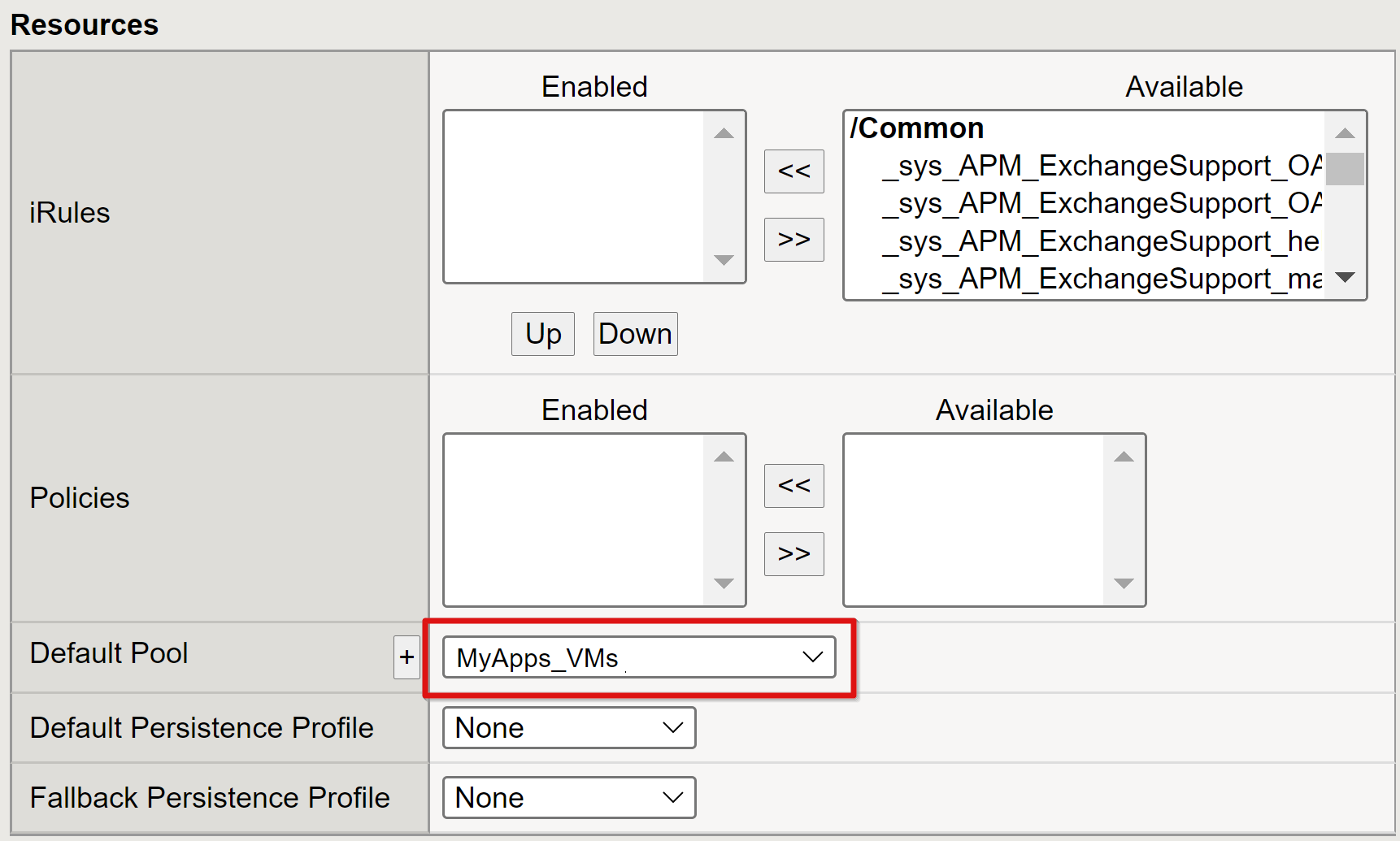

Yerel Trafik>Havuzları>Havuzu Listesi>Oluştur'u seçin ve sunucu havuzu nesnesi için bir ad sağlayın. Örneğin, MyApps_VMs girin.

Aşağıdaki kaynak ayrıntılarıyla bir havuz üyesi nesnesi ekleyin:

- Düğüm Adı: Arka uç web uygulamasını barındıran sunucunun görünen adı

- Adres: Uygulamayı barındıran sunucunun IP adresi

- Hizmet Bağlantı Noktası: Uygulamanın dinlediği HTTP/S bağlantı noktası

Not

Bu makale, gereken ek yapılandırma durumu izleyicilerini kapsamaz. Bkz. K13397: BIG-IP DNS sistemi için HTTP sistem durumu izleyicisi isteği biçimlendirmesine genel bakış.

Sanal sunucuyu yapılandırma

Sanal sunucu, uygulamaya yönelik istemci isteklerini dinleyen bir sanal IP adresiyle temsil edilen bir BIG-IP veri düzlemi nesnesidir. Alınan trafik, ilkeye göre yönlendirilmeden önce sanal sunucuyla ilişkili APM erişim profiline göre işlenir ve değerlendirilir.

Bir sanal sunucuyu yapılandırmak için:

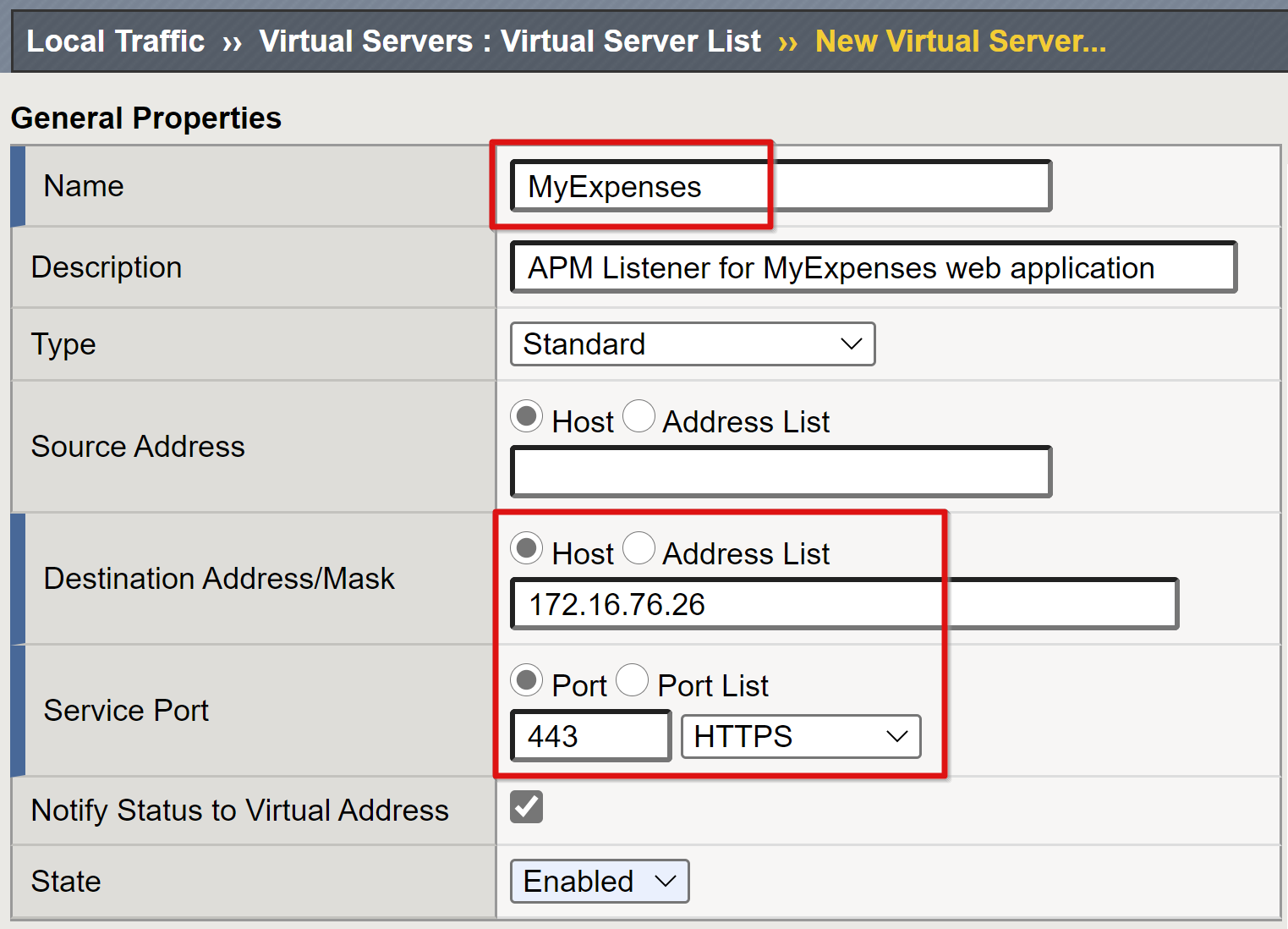

Yerel Trafik>Sanal Sunucuları>Sanal Sunucu Listesi>Oluştur'u seçin.

Bağlı ağdaki BIG-IP nesnesine veya cihazına ayrılmamış bir Ad ve IPv4/IPv6 adresi girin. IP adresi, yayımlanan arka uç uygulaması için istemci trafiğini almaya ayrılmıştır.

Hizmet Bağlantı Noktası'nın değerini 443 olarak ayarlayın.

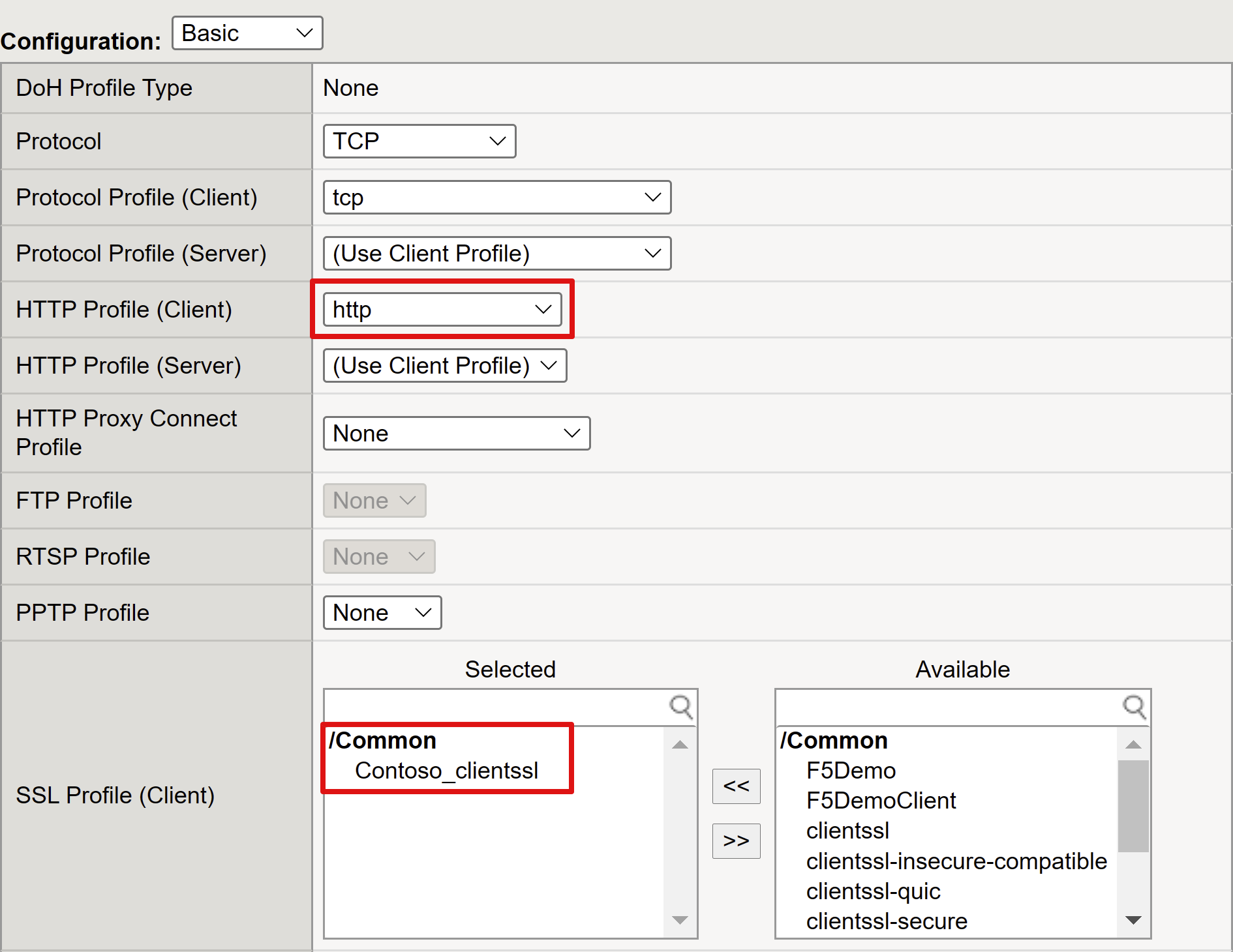

HTTP Profili 'ni (İstemci) http olarak ayarlayın.

Hizmetlerin HTTPS üzerinden yayımlanmasına izin vermek için Aktarım Katmanı Güvenliği (TLS) için bir sanal sunucu etkinleştirin.

SSL Profili (İstemci) için önkoşullar için oluşturduğunuz profili seçin. Veya test ediyorsanız varsayılanı kullanın.

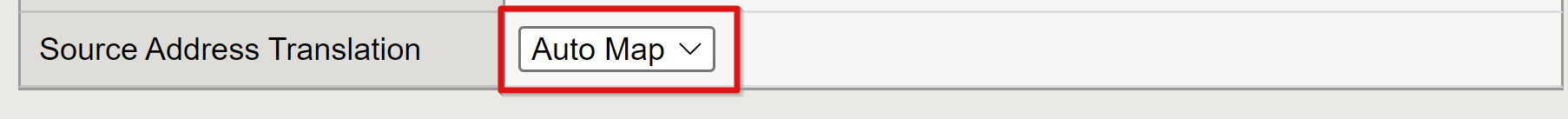

Kaynak Adres Çevirisini Otomatik Eşleme olarak değiştirin.

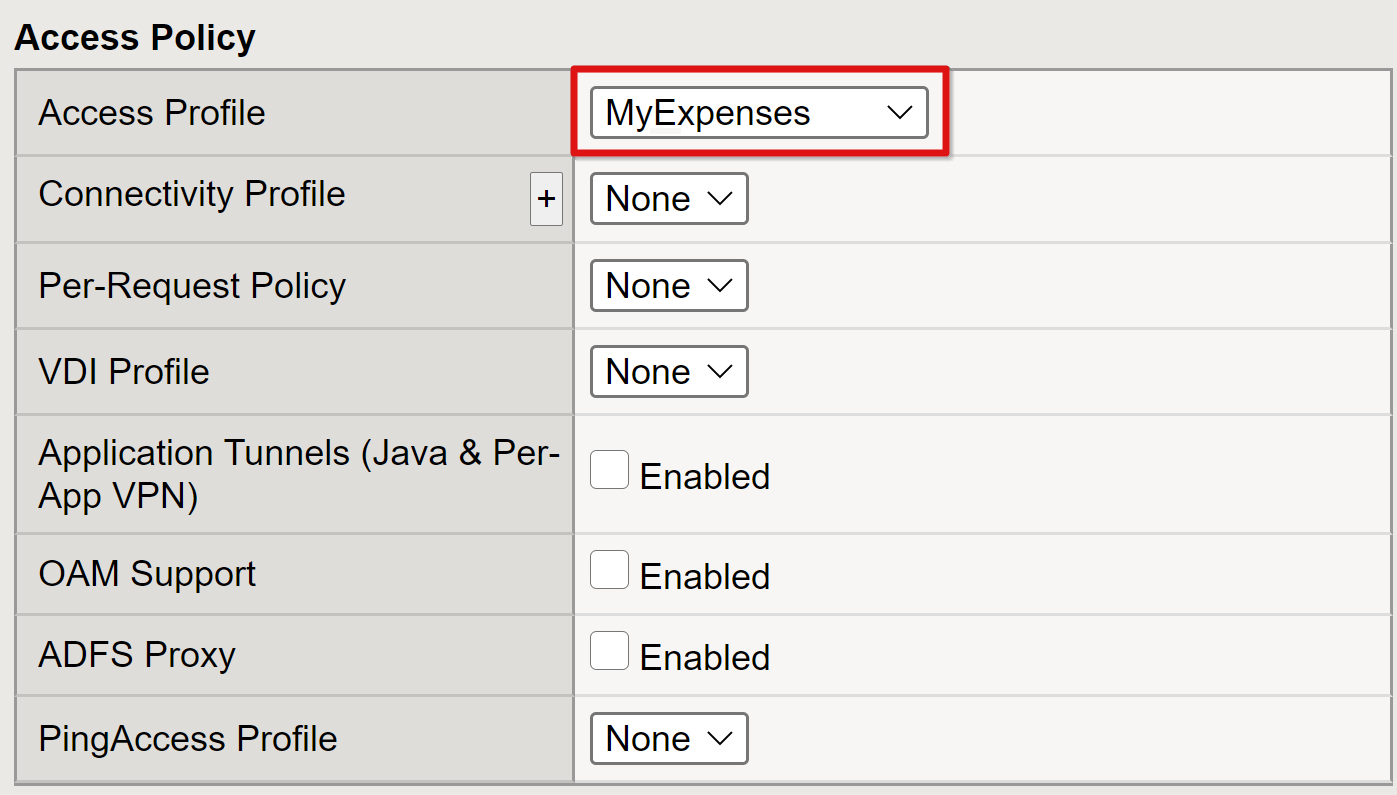

Erişim İlkesi'nin altında, oluşturduğunuz profile göre Erişim Profili'ni ayarlayın. Bu seçim, Microsoft Entra SAML ön kimlik doğrulama profilini ve KCD SSO ilkesini sanal sunucuya bağlar.

Önceki bölümde oluşturduğunuz arka uç havuzu nesnelerini kullanmak için Varsayılan Havuz'a ayarlayın.

Bitti'yi seçin.

Oturum yönetimi ayarlarını yapılandırma

BIG-IP oturum yönetimi ayarları, kullanıcı oturumlarının sonlandırıldığı veya devam etmelerine izin verilen koşulları, kullanıcılar ve IP adresleri için sınırları ve hata sayfalarını tanımlar. burada ilke oluşturabilirsiniz.

Erişim İlkesi>Erişim Profilleri>Erişim Profili'ne gidin ve listeden bir uygulama seçin.

Microsoft Entra ID'de Tek Bir Oturum Kapatma URI'si değeri tanımladıysanız, MyApps portalından IdP tarafından başlatılan oturumun istemci ile BIG-IP APM arasındaki oturumu sonlandırmasını sağlar. İçeri aktarılan uygulama federasyon meta verileri XML dosyası, APM'ye SP tarafından başlatılan oturumu kapatma için Microsoft Entra SAML oturumu kapatma uç noktasını sağlar. Etkili sonuçlar elde etmek için APM'nin bir kullanıcının oturumu ne zaman kapattığına dikkat etmesi gerekir.

BIG-IP web portalı kullanılmadığında bir senaryo düşünün. Kullanıcı APM'ye oturumu kapatma talimatını veleyemez. Kullanıcı uygulamanın oturumunu kapatsa bile BIG-IP kullanılamaz, bu nedenle uygulama oturumu SSO aracılığıyla yeniden etkinleştirilebilir. Oturumların güvenli bir şekilde sonlandırılmasını sağlamak için SP tarafından başlatılan oturum kapatmanın dikkate alınması gerekir.

Not

Uygulama oturumu kapatma düğmesine bir SLO işlevi ekleyebilirsiniz. Bu işlev, istemcinizi Microsoft Entra SAML oturumu kapatma uç noktasına yönlendirir. Uygulama Kayıtları>Uç Noktaları'nda SAML oturum kapatma uç noktasını bulun.

Uygulamayı değiştiremiyorsanız, big-IP'nin uygulama oturumu kapatma araması için dinlemesini sağlayabilirsiniz. İsteği algıladığında SLO tetikler.

Daha fazla bilgi için F5 makalelerine bakın:

- K42052145: URI'ye başvurulan dosya adına göre otomatik oturum sonlandırmayı (oturumu kapatma) yapılandırma

- K12056: Oturumu Kapatma URI'sini ekleme seçeneğine genel bakış.

Özet

Uygulamanız SHA, URL'si veya Microsoft uygulama portalları aracılığıyla yayımlanır ve erişilebilir. Uygulama, Microsoft Entra Koşullu Erişim'de hedef kaynak olarak görünür.

Daha fazla güvenlik için, bu düzeni kullanan kuruluşlar uygulamaya doğrudan erişimi engelleyebilir ve bu da BIG-IP üzerinden katı bir yol zorlar.

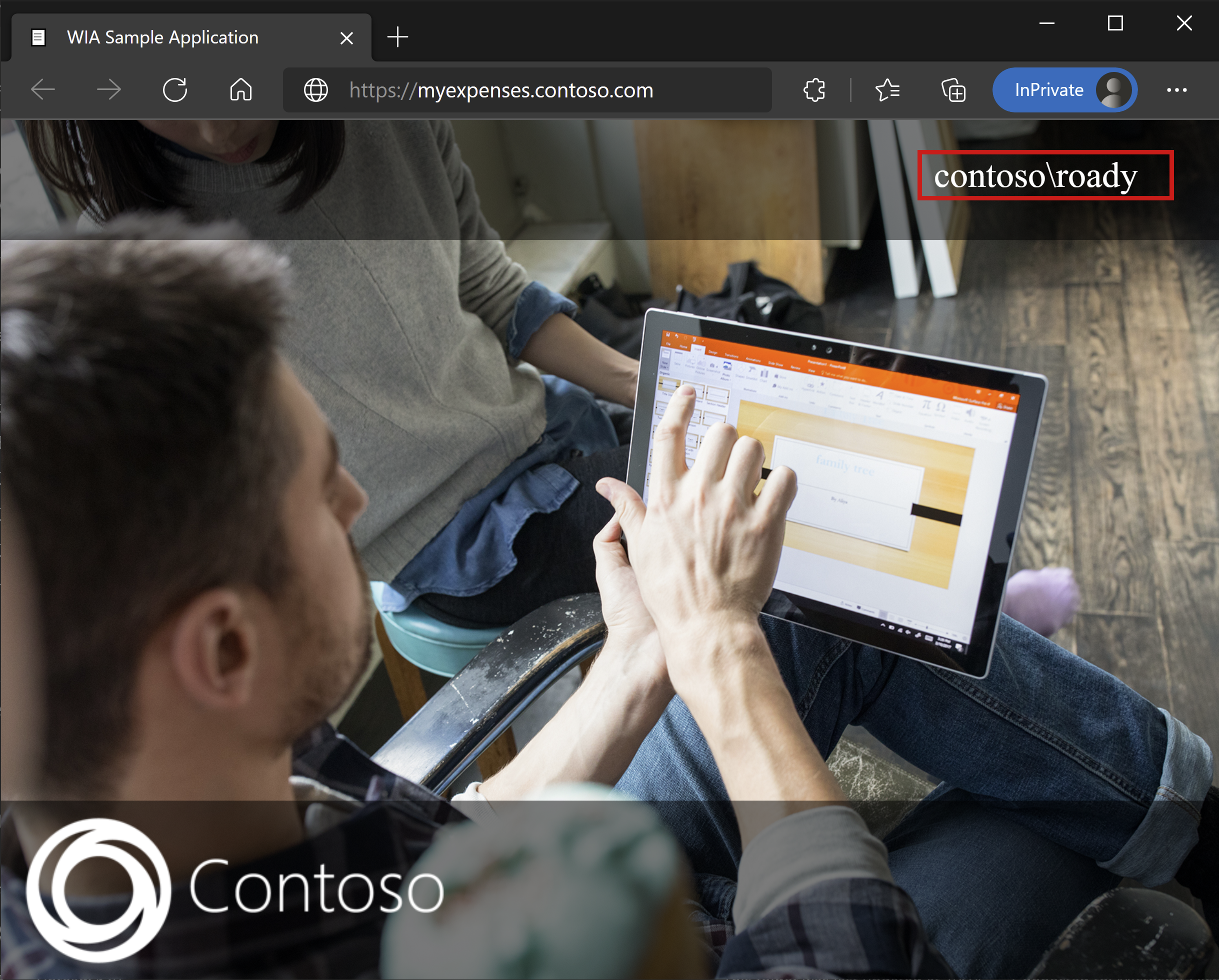

Sonraki adımlar

Kullanıcı olarak bir tarayıcı açın ve uygulamanın dış URL'sine bağlanın. Microsoft MyApps portalında uygulama simgesini seçebilirsiniz. Microsoft Entra kiracınızda kimlik doğrulaması yaptıktan sonra uygulamanın BIG-IP uç noktasına yönlendirilir ve SSO aracılığıyla oturum açılırsınız.

Microsoft Entra B2B konuk erişimi

SHA, Microsoft Entra B2B konuk erişimini destekler. Konuk kimlikleri, Microsoft Entra kiracınızdan hedef Kerberos etki alanınıza eşitlenir. Arka uç uygulamasına KCD SSO gerçekleştirmek için BIG-IP için konuk nesnelerin yerel bir gösterimine sahip olun.

Sorun giderme

Sorun giderme sırasında aşağıdaki noktaları göz önünde bulundurun:

- Kerberos zamana duyarlıdır. Sunucuların ve istemcilerin doğru saate ayarlanmasını ve mümkün olduğunda güvenilir bir zaman kaynağıyla eşitlenmesini gerektirir.

- ETKI alanı denetleyicisi ve web uygulaması için ana bilgisayar adlarının DNS'de çözümlenebilir olduğundan emin olun

- Ortamınızda yinelenen SPN olmadığından emin olun. Komut satırında aşağıdaki sorguyu çalıştırın:

setspn -q HTTP/my_target_SPN.

Not

Bir IIS uygulamasının KCD için yapılandırıldığını doğrulamak için bkz. Uygulama Ara Sunucusu için Kerberos kısıtlanmış temsil yapılandırmalarında sorun giderme. Ayrıca Bkz. AskF5 makalesi, Kerberos Çoklu Oturum Açma Yöntemi.

Günlük ayrıntı düzeyini artırma

BIG-IP günlükleri güvenilir bir bilgi kaynağıdır. Günlük ayrıntı düzeyini artırmak için:

- Erişim İlkesine>Genel Bakış>Olay Günlükleri> Ayarlar'ne gidin.

- Yayımlanan uygulamanızın satırını seçin.

- Erişim Sistemi Günlüklerini Düzenle'yi>seçin.

- SSO listesinden Hata Ayıkla'ya tıklayın.

- Tamam'ı seçin.

Günlüklere bakmadan önce sorununuzu yeniden oluşturun. Bitirdiğinizde bu özelliği geri alın. Aksi takdirde ayrıntı önemlidir.

BIG-IP hatası

Microsoft Entra ön kimlik doğrulamasından sonra BIG-IP hatası görünürse, sorun Microsoft Entra Id'den BIG-IP'ye kadar SSO ile ilgili olabilir.

- Access'e>Genel Bakış>Access raporları'na gidin.

- Günlüklerde ipucu olup olmadığını görmek için raporu son bir saat boyunca çalıştırın.

- APM'nin Microsoft Entra Id'den beklenen talepleri alıp almadiğini anlamak için oturumunuzun Oturum değişkenlerini görüntüle bağlantısını kullanın.

Arka uç isteği

BIG-IP hatası görünmüyorsa, sorun büyük olasılıkla arka uç isteğiyle veya BIG-IP'den uygulamaya SSO ile ilgilidir.

- Erişim İlkesine>Genel Bakış>Etkin Oturumlar'a gidin.

- Etkin oturumunuzun bağlantısını seçin.

- Özellikle BIG-IP APM doğru kullanıcı ve etki alanı tanımlayıcılarını alamadıysa, kök neden KCD sorunlarını belirlemek için Değişkenleri Görüntüle bağlantısını kullanın.

KCD ile ilgili sorunları tanılama konusunda yardım için bkz. Kerberos Kısıtlanmış Temsilini Yapılandırma F5 BIG-IP dağıtım kılavuzunu arşivledik.

Kaynaklar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin