Öğretici: Üst bilgi tabanlı ve LDAP çoklu oturum açma için F5 BIG-IP Kolay Düğmesini yapılandırma

Bu makalede, F5 BIG-IP Kolay Düğme Destekli Yapılandırma 16.1'i kullanarak Microsoft Entra Id kullanarak üst bilgi ve LDAP tabanlı uygulamaların güvenliğini sağlamayı öğrenebilirsiniz. BIG-IP'yi Microsoft Entra ID ile tümleştirmek birçok avantaj sağlar:

- geliştirilmiş idare: Uzaktan çalışmayı etkinleştirmek için bkz. Sıfır Güven çerçevesi ve Microsoft Entra ön kimlik doğrulaması hakkında daha fazla bilgi edinin

- Ayrıca bkz. Koşullu Erişim nedir? Kuruluş ilkelerinin uygulanmasına nasıl yardımcı olduğu hakkında bilgi edinmek için

- Microsoft Entra ID ile BIG-IP tarafından yayımlanan hizmetler arasında tam çoklu oturum açma (SSO)

- Microsoft Entra yönetim merkezi olan tek bir denetim düzleminden kimlikleri ve erişimi yönetme

Daha fazla avantaj hakkında bilgi edinmek için bkz . F5 BIG-IP ve Microsoft Entra tümleştirmesi.

Senaryo açıklaması

Bu senaryo, korumalı içeriğe erişimi yönetmek için LDAP dizin özniteliklerinden alınan HTTP yetkilendirme üst bilgilerini kullanan klasik eski uygulamaya odaklanır.

Eski olduğundan, uygulama Microsoft Entra ID ile doğrudan tümleştirmeyi destekleyen modern protokollere sahip değil. Uygulamayı modernleştirebilirsiniz, ancak yüksek maliyetlidir, planlama gerektirir ve olası kapalı kalma süresi riski oluşturur. Bunun yerine, eski uygulama ile modern kimlik denetim düzlemi arasındaki boşluğu protokol geçişiyle kapatmak için bir F5 BIG-IP Uygulama Teslim Denetleyicisi (ADC) kullanabilirsiniz.

Uygulamanın önünde BIG-IP olması, Microsoft Entra ön kimlik doğrulaması ve üst bilgi tabanlı SSO ile hizmetin yer paylaşımını sağlayarak uygulamanın genel güvenlik duruşunu geliştirir.

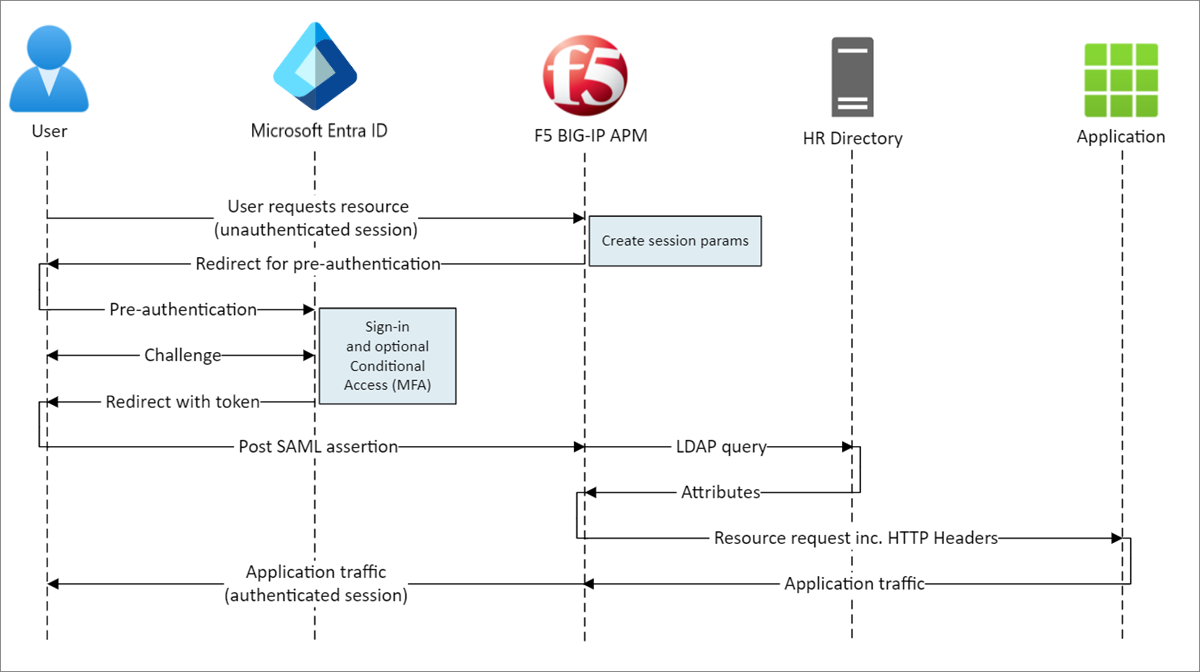

Senaryo mimarisi

Bu senaryo için güvenli karma erişim çözümünde aşağıdakiler vardır:

- Uygulama - Microsoft Entra ID güvenli karma erişim (SHA) tarafından korunacak BIG-IP ile yayımlanan hizmet

- Microsoft Entra Id - Kullanıcı kimlik bilgilerini, Koşullu Erişimi ve SAML tabanlı SSO'yu BIG-IP'ye doğrulayan Güvenlik Onaylama İşaretleme Dili (SAML) kimlik sağlayıcısı (IdP). SSO ile, Microsoft Entra Id gerekli oturum öznitelikleriyle BIG-IP sağlar.

- İk sistemi - Uygulama izinleri için gerçek kaynağı olarak LDAP tabanlı çalışan veritabanı

- BIG-IP - Arka uç uygulamasına üst bilgi tabanlı SSO gerçekleştirmeden önce SAML IdP'ye kimlik doğrulaması temsilci olarak uygulamaya ters ara sunucu ve SAML hizmet sağlayıcısı (SP)

Bu senaryo için SHA, SP ve IdP tarafından başlatılan akışları destekler. Aşağıdaki görüntüde SP tarafından başlatılan akış gösterilmektedir.

- Kullanıcı uygulama uç noktasına (BIG-IP) bağlanır

- BIG-IP APM erişim ilkesi kullanıcıyı Microsoft Entra ID'ye (SAML IdP) yönlendirir

- Microsoft Entra ID kullanıcının kimliğini önceden doğrular ve zorunlu Koşullu Erişim ilkeleri uygular

- Kullanıcı BIG-IP'ye (SAML SP) yönlendirilir ve SSO verilen SAML belirteci kullanılarak gerçekleştirilir

- BIG-IP LDAP tabanlı İk sisteminden daha fazla öznitelik istemektedir

- BIG-IP, Microsoft Entra ID ve İk sistem özniteliklerini uygulamaya istekte üst bilgi olarak ekler

- Uygulama, zenginleştirilmiş oturum izinleri ile erişimi yetkilendirir

Önkoşullar

Önceki BIG-IP deneyimi gerekli değildir, ancak şunları yapmanız gerekir:

- Ücretsiz Azure hesabı veya daha yüksek katmanlı abonelik

- AZURE'da BIG-IP sanal sürümü (VE) veya BIG-IP sanal sürümü dağıtma

- Aşağıdaki F5 BIG-IP lisanslarından herhangi biri:

- F5 BIG-IP® En iyi paket

- F5 BIG-IP Access Policy Manager™ (APM) tek başına lisansı

- BIG-IP F5 BIG-IP Local Traffic Manager (LTM) üzerinde F5 BIG-IP® Erişim İlkesi Yöneticisi™™ (APM) eklenti lisansı

- 90 günlük BIG-IP ürünü Ücretsiz Deneme Sürümü

- Şirket içi dizinden Microsoft Entra Id'ye eşitlenen kullanıcı kimlikleri

- Aşağıdaki rollerden biri: Cloud Application Yönetici istrator veya Application Yönetici istrator.

- HIZMETLERI HTTPS üzerinden yayımlamak için bir SSL Web sertifikası veya test ederken varsayılan BIG-IP sertifikalarını kullanma

- Üst bilgi tabanlı bir uygulama veya test için basit bir IIS üst bilgi uygulaması ayarlama

- Windows Active Directory Basit Dizin Hizmetleri (AD LDS), OpenLDAP vb. gibi LDAP'yi destekleyen bir kullanıcı dizini.

BIG-IP yapılandırması

Bu öğreticide Kolay Düğme şablonuyla Destekli Yapılandırma 16.1 kullanılmaktadır. Kolay Düğme ile yöneticiler, SHA hizmetlerini etkinleştirmek için Microsoft Entra ID ile BIG-IP arasında gidip gelmez. Dağıtım ve ilke yönetimi, APM Destekli Yapılandırma sihirbazı ile Microsoft Graph arasında işlenir. BIG-IP APM ile Microsoft Entra ID arasındaki bu tümleştirme, uygulamaların kimlik federasyonu, SSO ve Microsoft Entra Koşullu Erişim'i desteklemesini sağlayarak yönetim ek yükünü azaltır.

Not

Bu kılavuzdaki örnek dizeleri veya değerleri ortamınız için olanlarla değiştirin.

Kolay Kaydet Düğmesi

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

Bir istemci veya hizmetin Microsoft Graph'a erişebilmesi için önce Microsoft kimlik platformu tarafından güvenilir.

Bu ilk adım, Graph'e Kolay Düğme erişimini yetkilendirmek için bir kiracı uygulaması kaydı oluşturur. Bu izinlerle BIG-IP, yayımlanan uygulama için SAML SP örneği ile SAML IdP olarak Microsoft Entra ID arasında güven oluşturmak üzere yapılandırmaları gönderebilir.

Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

Kimlik>Uygulamaları> Uygulama kayıtları> Yeni kayıt'a göz atın.

Uygulamanız için bir görünen ad girin. Örneğin, F5 BIG-IP Kolay Düğmesi.

Uygulama >Hesaplarını yalnızca bu kuruluş dizininde kimlerin kullanabileceğini belirtin.

Kaydet'i seçin.

API izinlerine gidin ve aşağıdaki Microsoft Graph Uygulaması izinlerini yetkileyin:

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- policy.read.all

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Kuruluşunuz için yönetici onayı verin.

Sertifikalar ve Gizli Diziler'de yeni bir istemci gizli dizisi oluşturun. Bu sırrı not edin.

Genel Bakış'ta İstemci Kimliği ve Kiracı Kimliği'ne dikkat edin.

Kolay Düğmesini Yapılandırma

Kolay Düğme şablonunu başlatmak için APM Destekli Yapılandırmayı başlatın.

Access Destekli Yapılandırma Microsoft Tümleştirmesi'ne gidin ve Microsoft Entra Application'ı seçin.>>

Adım listesini gözden geçirin ve İleri'yi seçin

Uygulamanızı yayımlamak için adımları izleyin.

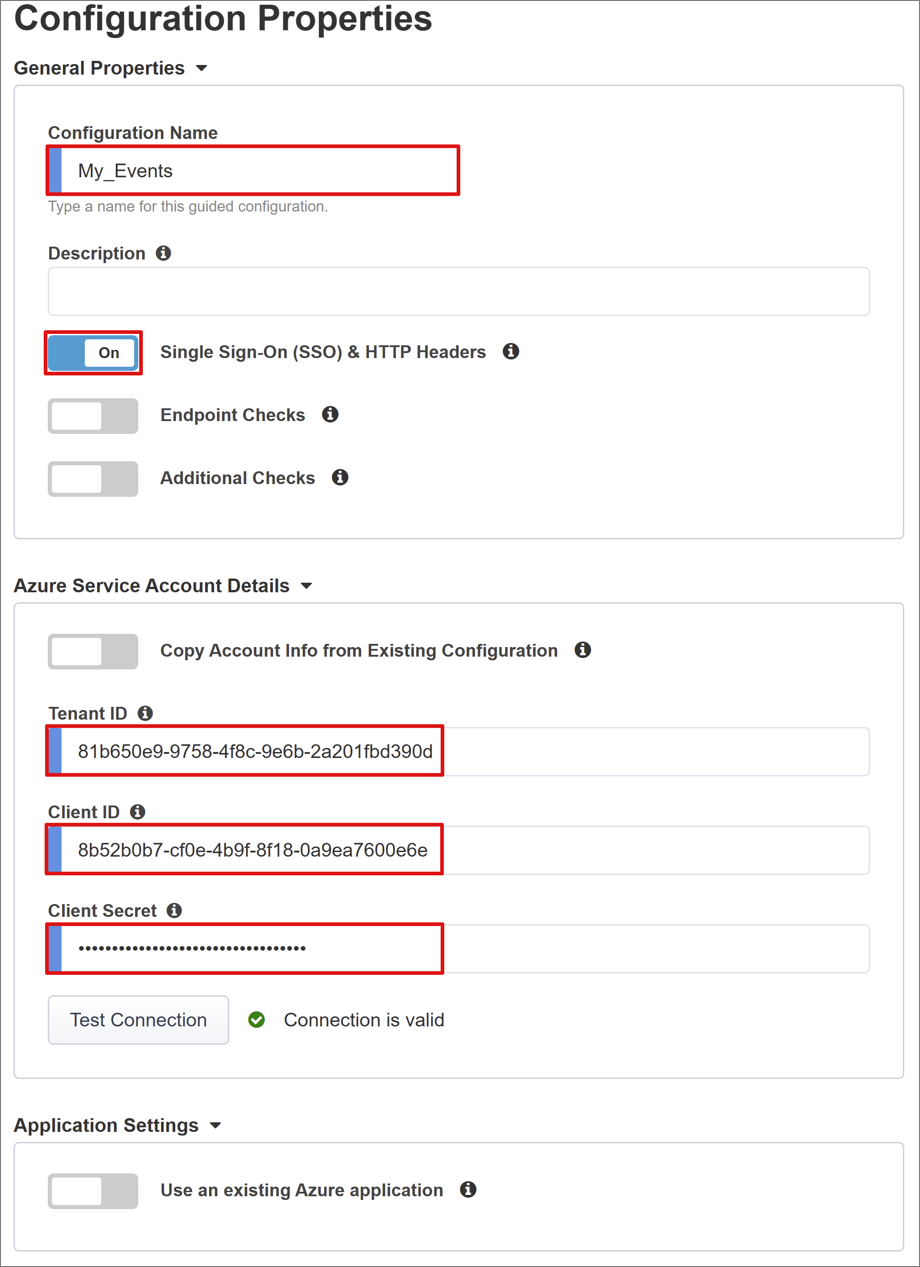

Yapılandırma Özellikleri

Yapılandırma Özellikleri sekmesi bir BIG-IP uygulama yapılandırması ve SSO nesnesi oluşturur. Azure Hizmet Hesabı Ayrıntıları bölümü, daha önce Microsoft Entra kiracınıza uygulama olarak kaydettiğiniz istemciyi temsil eder. Bu ayarlar, BIG-IP OAuth istemcisinin el ile yapılandıracağınız SSO özellikleriyle kiracınıza bir SAML SP kaydetmesine olanak sağlar. Kolay Düğme bu eylemi SHA için yayımlanan ve etkinleştirilen her BIG-IP hizmeti için yapar.

Bu ayarlardan bazıları geneldir, bu nedenle daha fazla uygulama yayımlamak için yeniden kullanılabilir ve böylece dağıtım süresi ve çabası azaltılabilir.

Yöneticilerin Kolay Düğme yapılandırmalarını ayırt edebilmesi için benzersiz bir Yapılandırma Adı girin.

Çoklu Oturum Açma (SSO) ve HTTP Üst Bilgilerini etkinleştirin.

Kiracınıza Kolay Düğme istemcisini kaydederken not ettiğiniz Kiracı Kimliği, İstemci Kimliği ve İstemci Gizli Anahtarı'nı girin.

BIG-IP'nin kiracınıza bağlanabildiğini onaylayın.

İleri'yi seçin.

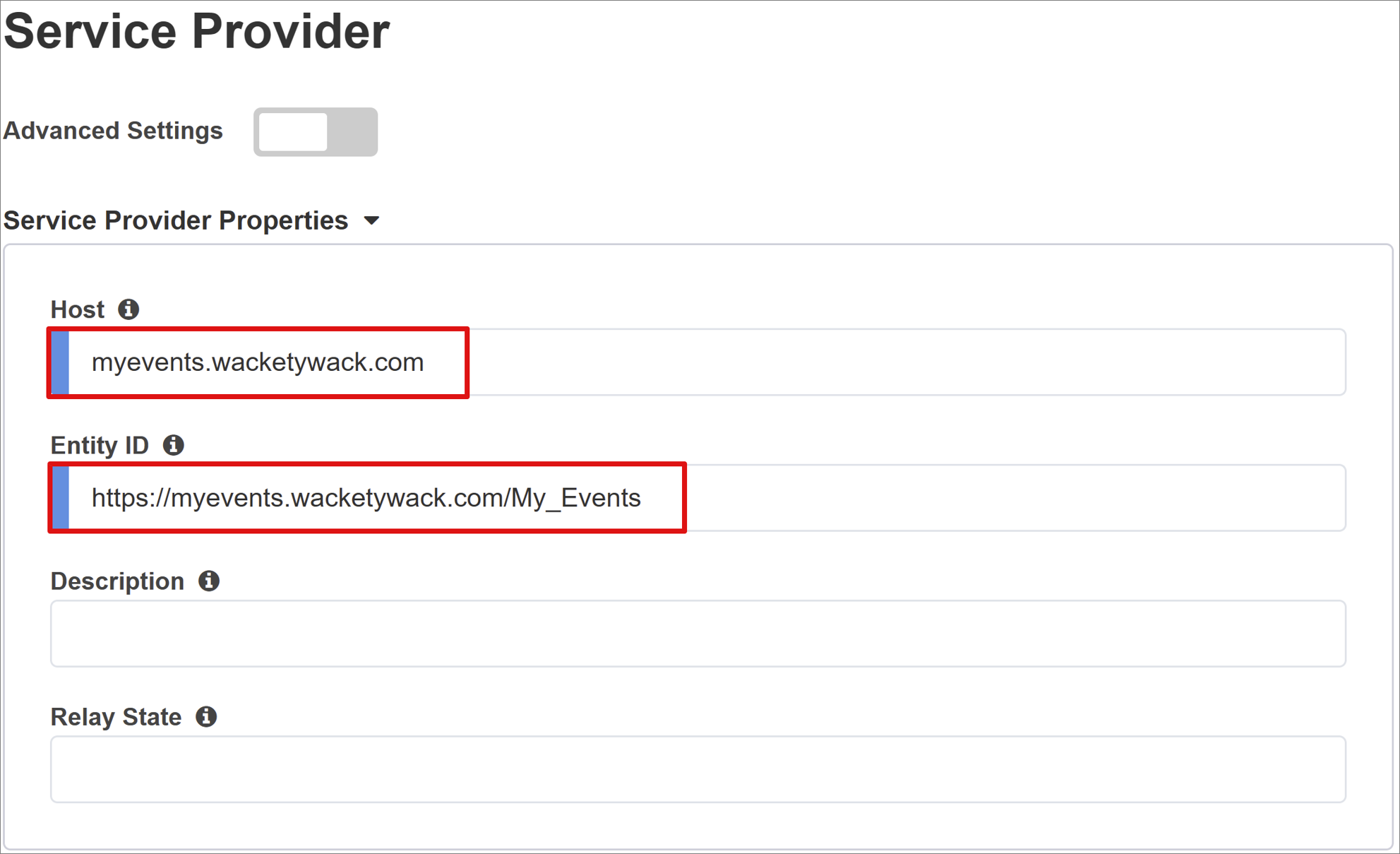

Hizmet Sağlayıcısı

Hizmet Sağlayıcısı ayarları, SHA aracılığıyla korunan uygulamanın SAML SP örneğinin özelliklerini tanımlar.

Güvenliği sağlanan uygulamanın genel tam etki alanı adı (FQDN) olan Konak girin.

Microsoft Entra ID'nin belirteç isteyen SAML SP'yi tanımlamak için kullandığı tanımlayıcı olan Varlık Kimliği'ni girin.

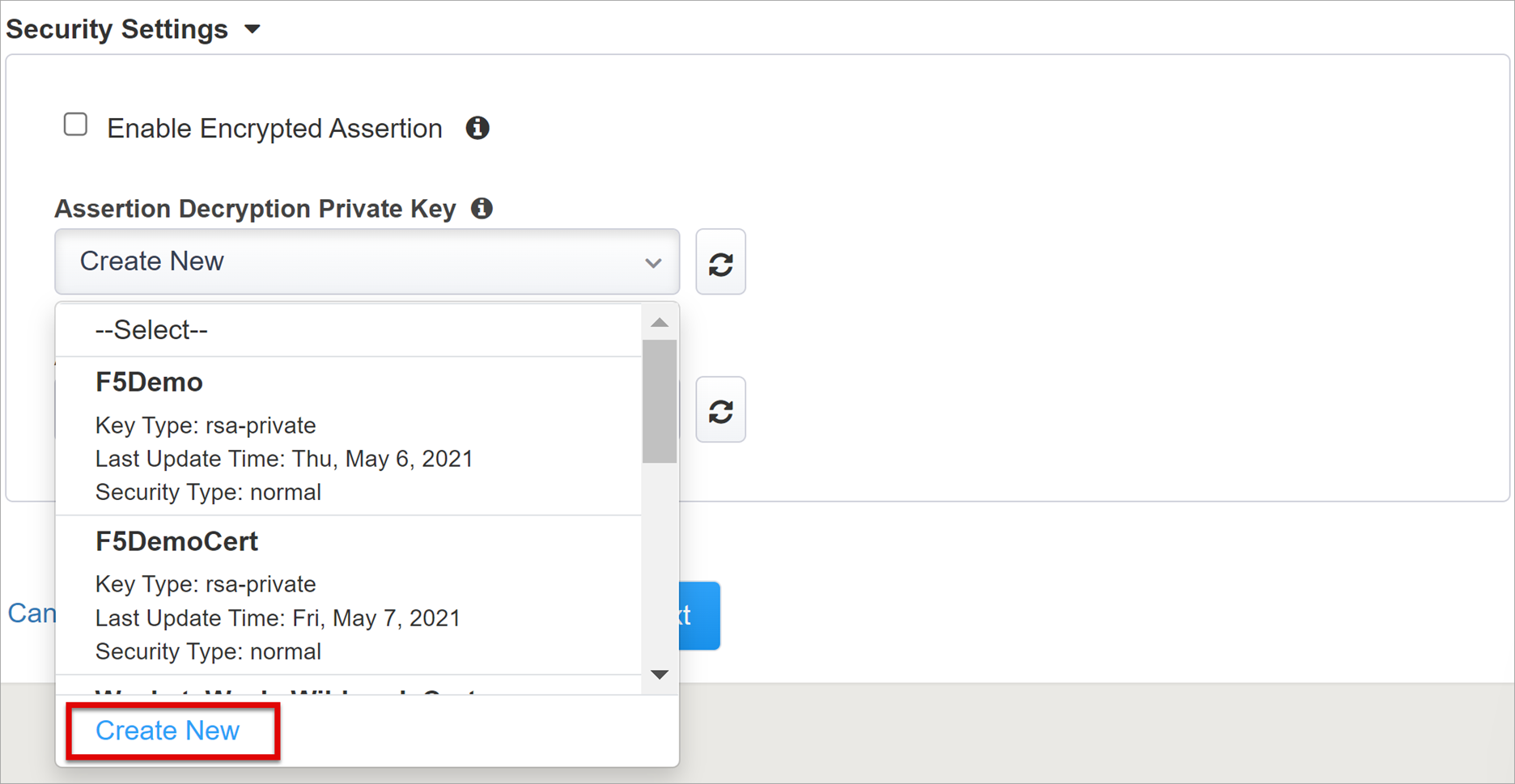

Microsoft Entra ID'nin verilen SAML onaylarını şifreleyip şifrelemediğini belirtmek için isteğe bağlı Güvenlik Ayarlar kullanın. Microsoft Entra Id ile BIG-IP APM arasındaki onayların şifrelenmesi, içerik belirteçlerinin araya girilememe ve kişisel veya şirket verilerinin gizliliğinin tehlikeye atılmaması güvencesini sağlar.

Onay Şifre Çözme Özel Anahtarı listesinden Yeni Oluştur'u seçin

Tamam'ı seçin. SSL Sertifikasını ve Anahtarlarını İçeri Aktar iletişim kutusu yeni bir sekmede açılır.

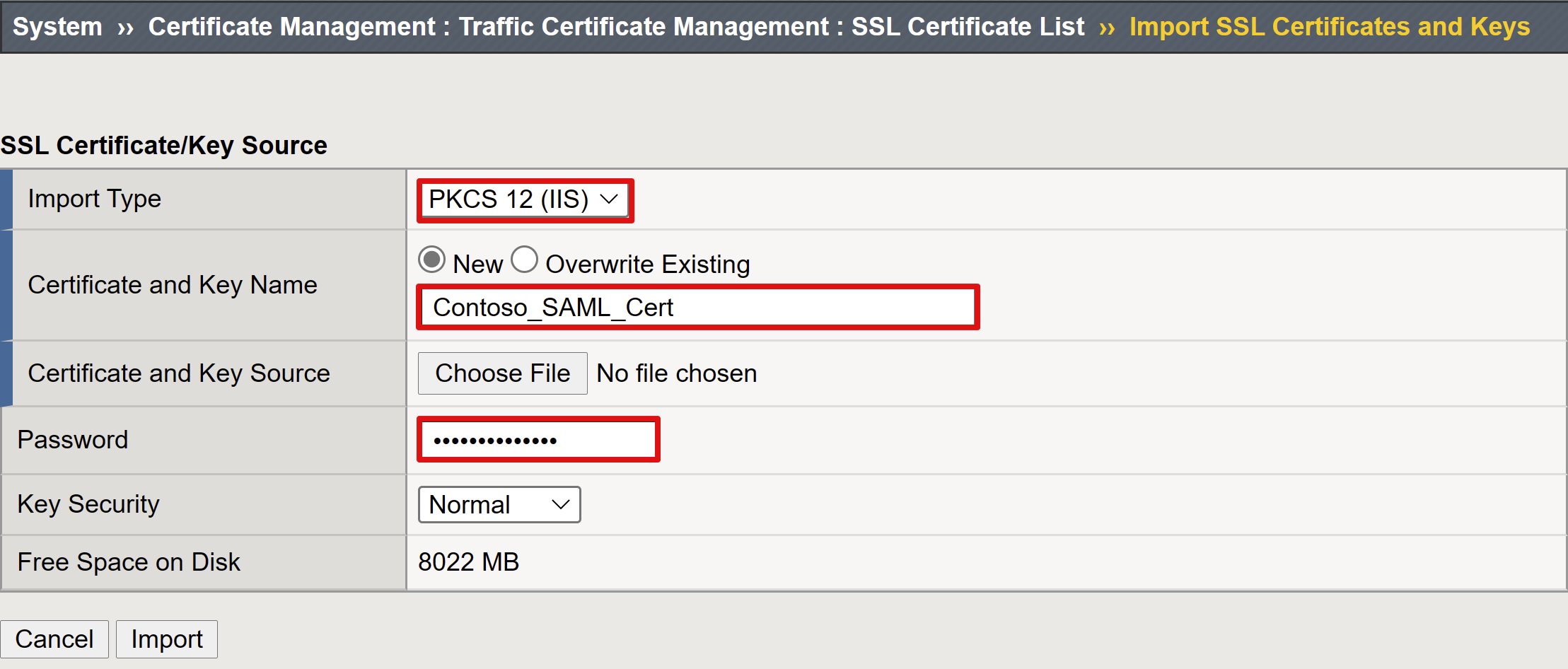

Sertifikanızı ve özel anahtarınızı içeri aktarmak için PKCS 12 (IIS) öğesini seçin. Sağlamadan sonra, ana sekmeye dönmek için tarayıcı sekmesini kapatın.

Şifrelenmiş Onaylamayı Etkinleştir'i işaretleyin.

Şifrelemeyi etkinleştirdiyseniz Onay Şifre Çözme Özel Anahtarı listesinden sertifikanızı seçin. BIG-IP APM, Microsoft Entra onaylarının şifresini çözmek için bu sertifika özel anahtarını kullanır.

Şifrelemeyi etkinleştirdiyseniz Onay Şifre Çözme Sertifikası listesinden sertifikanızı seçin. BIG-IP, verilen SAML onaylarını şifrelemek için bu sertifikayı Microsoft Entra Id'ye yükler.

Microsoft Entra Kimlik

Bu bölüm, Microsoft Entra kiracınızda yeni bir BIG-IP SAML uygulamasını el ile yapılandırma özelliklerini içerir. Kolay Düğme'de Oracle Kişiler Soft, Oracle E-business Suite, Oracle JD Edwards, SAP ERP için uygulama şablonları ve diğer uygulamalar için bir SHA şablonu bulunur.

Bu senaryo için F5 BIG-IP APM Microsoft Entra ID Tümleştirme > Ekle'yi seçin.

Azure Yapılandırması

BIG-IP'nin Microsoft Entra kiracınızda oluşturduğu uygulamanın Görünen Adı'nı ve kullanıcıların MyApps portalında gördüğü simgeyi girin.

Oturum Açma URL'si için giriş yapma (isteğe bağlı).

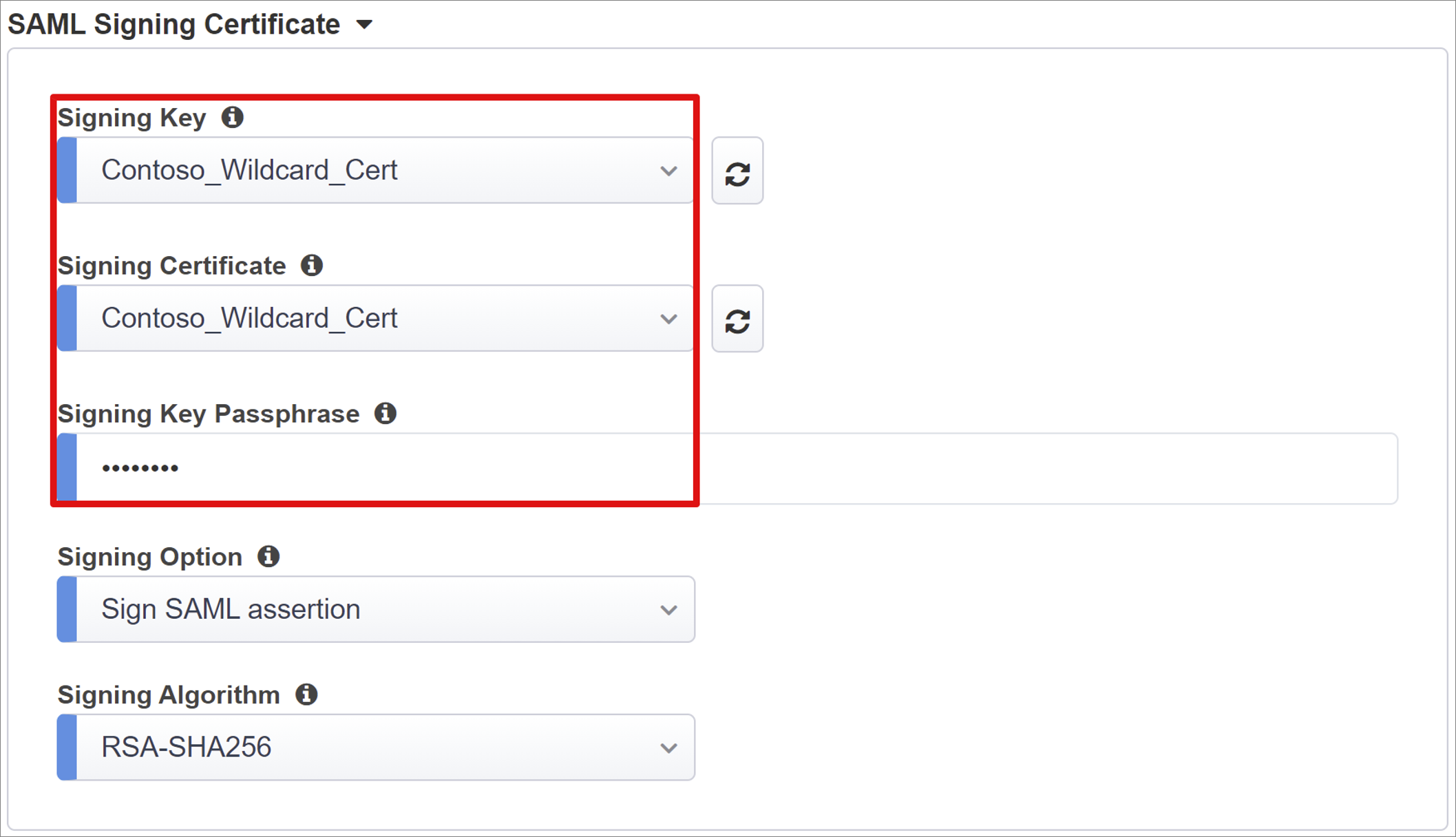

İçeri aktardığınız sertifikayı bulmak için İmzalama Anahtarı ve İmzalama Sertifikası'nın yanındaki Yenile simgesini seçin.

İmzalama Anahtarı Parolası'na sertifika parolasını girin.

BIG-IP'nin Microsoft Entra Id tarafından imzalanan belirteçleri ve talepleri kabul etmesini sağlamak için İmzalama Seçeneğini etkinleştir (isteğe bağlı).

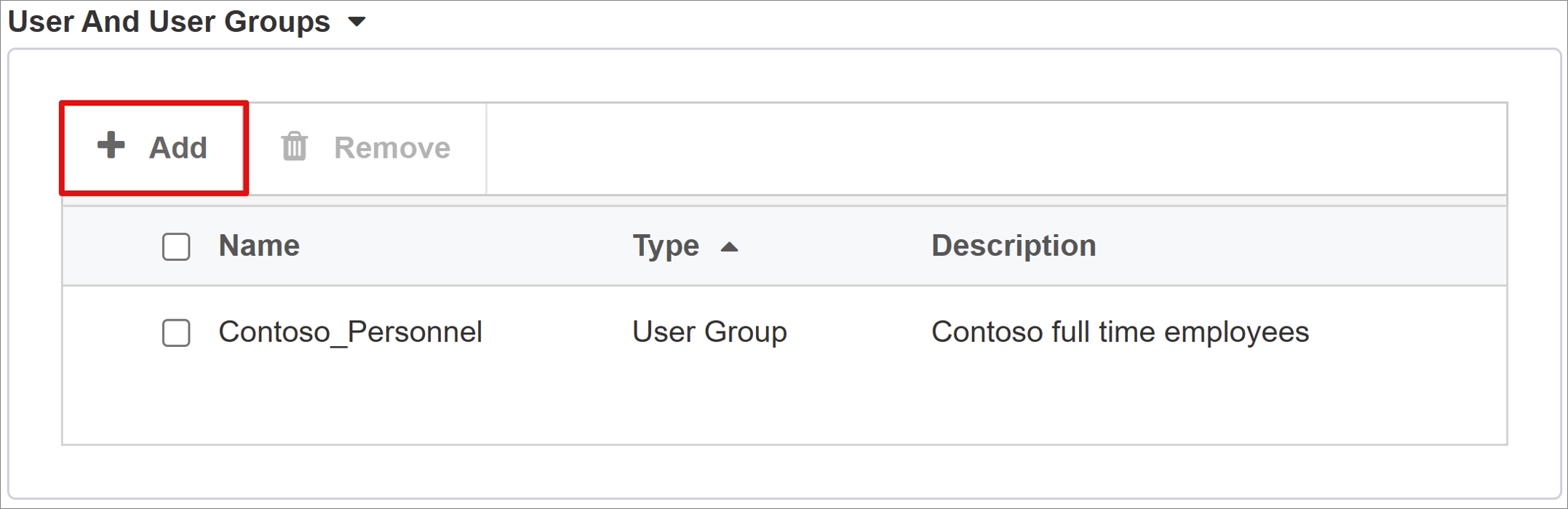

Kullanıcı ve Kullanıcı Grupları , Microsoft Entra kiracınızdan dinamik olarak sorgulanır ve uygulamaya erişimi yetkilendir. Test için bir kullanıcı veya grup ekleyin; aksi takdirde erişim reddedilir.

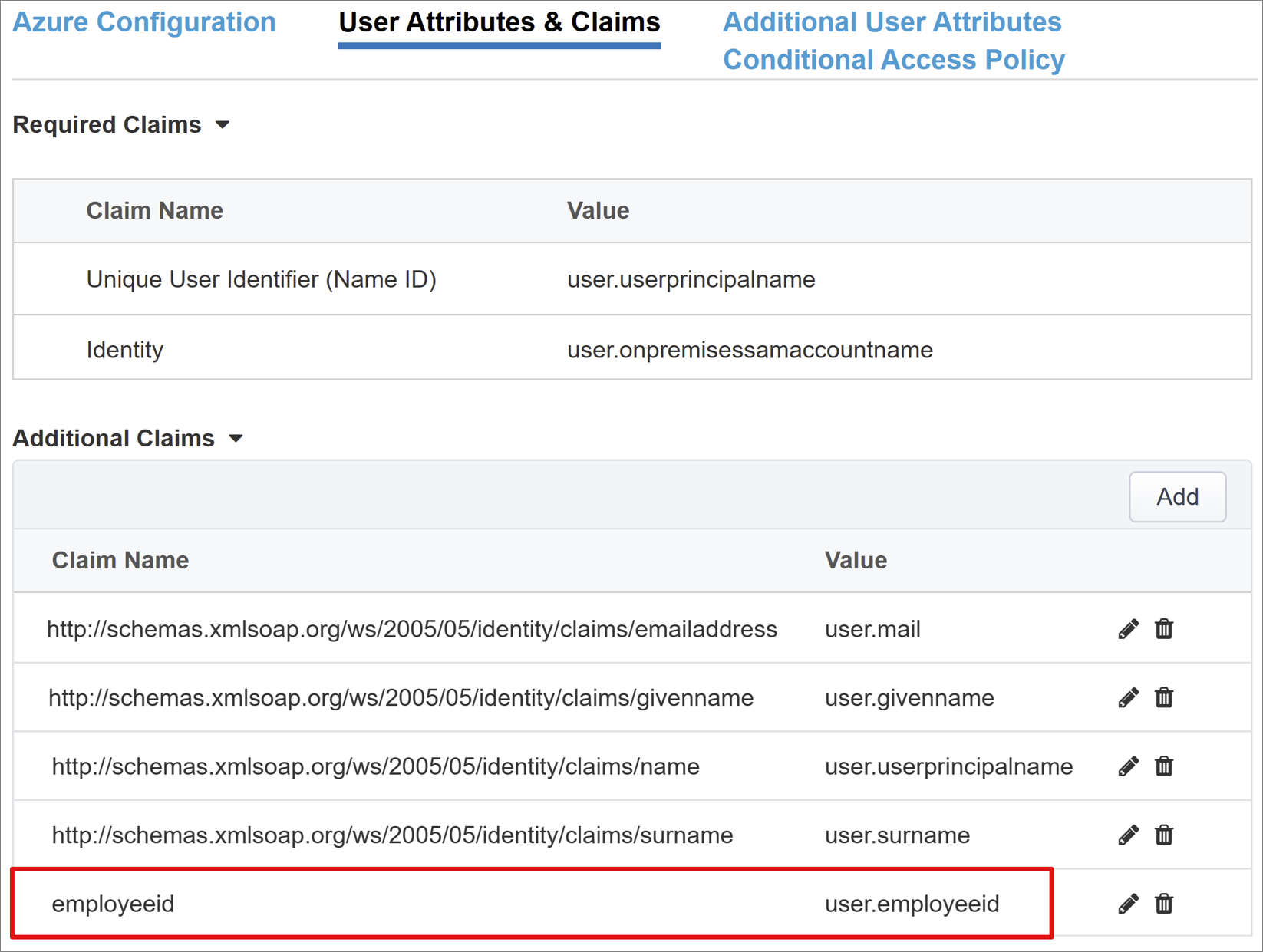

Kullanıcı Öznitelikleri ve Talepleri

Bir kullanıcı kimlik doğrulaması yaparken Microsoft Entra Id, kullanıcıyı benzersiz olarak tanımlayan varsayılan talep ve öznitelik kümesine sahip bir SAML belirteci verir. Kullanıcı Öznitelikleri ve Talepler sekmesi, yeni uygulama için verilen varsayılan talepleri gösterir. Ayrıca daha fazla talep yapılandırmanızı sağlar.

Bu örnek için bir öznitelik daha ekleyin:

Talep Adı alanına employeeid girin.

Kaynak Özniteliği için user.employeeid girin.

Ek Kullanıcı Öznitelikleri

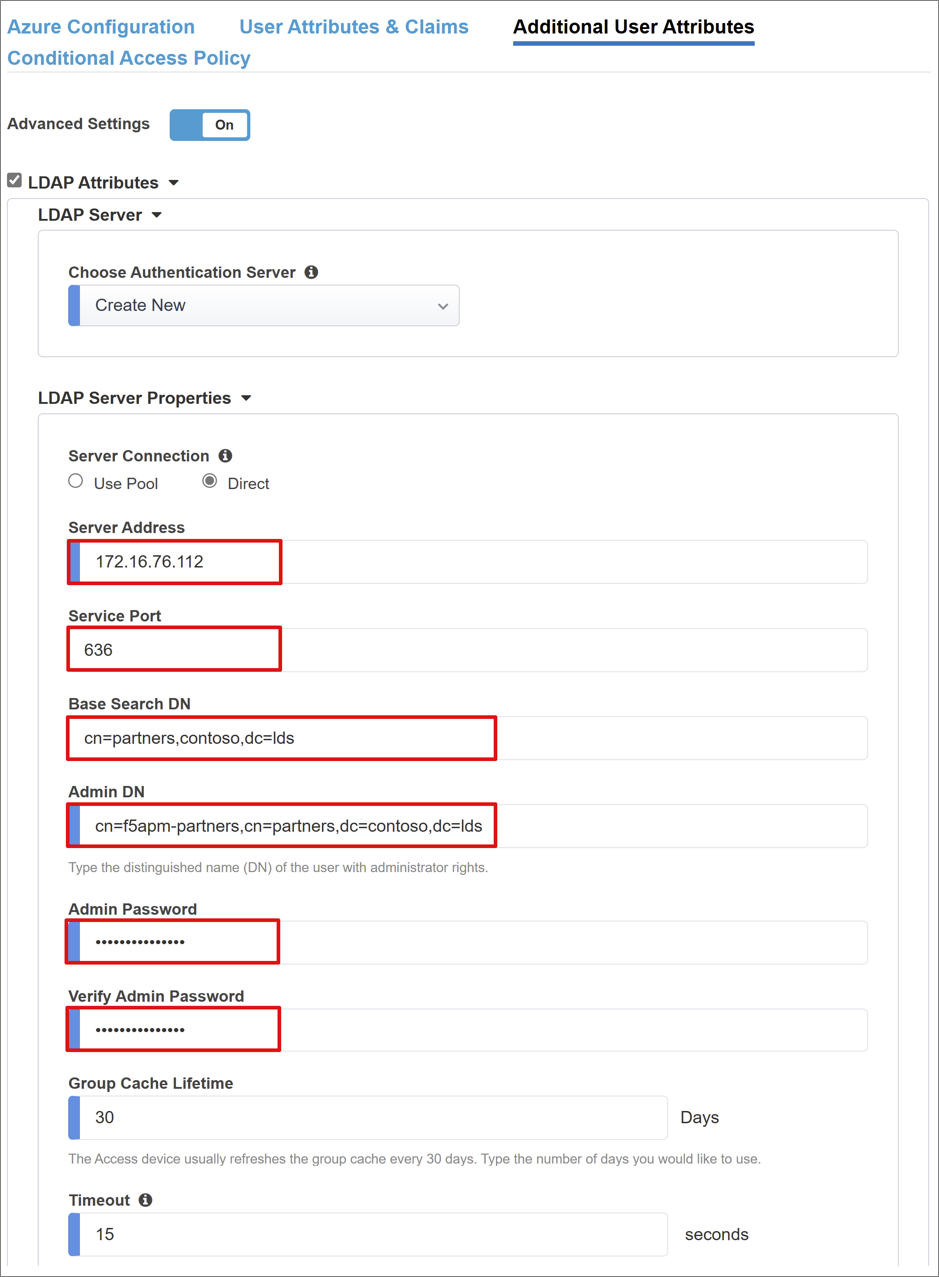

Ek Kullanıcı Öznitelikleri sekmesinde Oracle, SAP ve diğer dizinlerde depolanan öznitelikler gerektiren diğer JAVA tabanlı uygulamalar gibi dağıtılmış sistemler için oturum büyütmeyi etkinleştirebilirsiniz. Ldap kaynağından getirilen öznitelikler, rollere, İş Ortağı kimliklerine vb. göre erişimi denetlemek için daha fazla SSO üst bilgisi olarak eklenebilir.

Gelişmiş Ayarlar seçeneğini etkinleştirin.

LDAP Öznitelikleri onay kutusunu işaretleyin.

Kimlik Doğrulama Sunucusu Seç bölümünde Yeni Oluştur'u seçin.

Kurulumunuza bağlı olarak, hedef LDAP hizmetinin Sunucu Adresini sağlamak için Havuzu kullan veya Doğrudan Sunucu Bağlan modu'nu seçin. Tek bir LDAP sunucusu kullanıyorsanız Doğrudan'ı seçin.

Hizmet Bağlantı Noktası için 389, 636 (Güvenli) veya LDAP hizmetinizin kullandığı başka bir bağlantı noktasını girin.

Temel Arama DN'sine, LDAP hizmet sorguları için APM'nin kimlik doğrulamasında bulunduğu hesabı içeren konumun ayırt edici adını girin.

Arama DN'sinde APM'nin LDAP aracılığıyla sorgu yaptığı kullanıcı hesabı nesnelerini içeren konumun ayırt edici adını girin.

Her iki üyelik seçeneğini de Yok olarak ayarlayın ve LDAP dizininden döndürülecek kullanıcı nesnesi özniteliğinin adını ekleyin. Bu senaryo için: çifttroller.

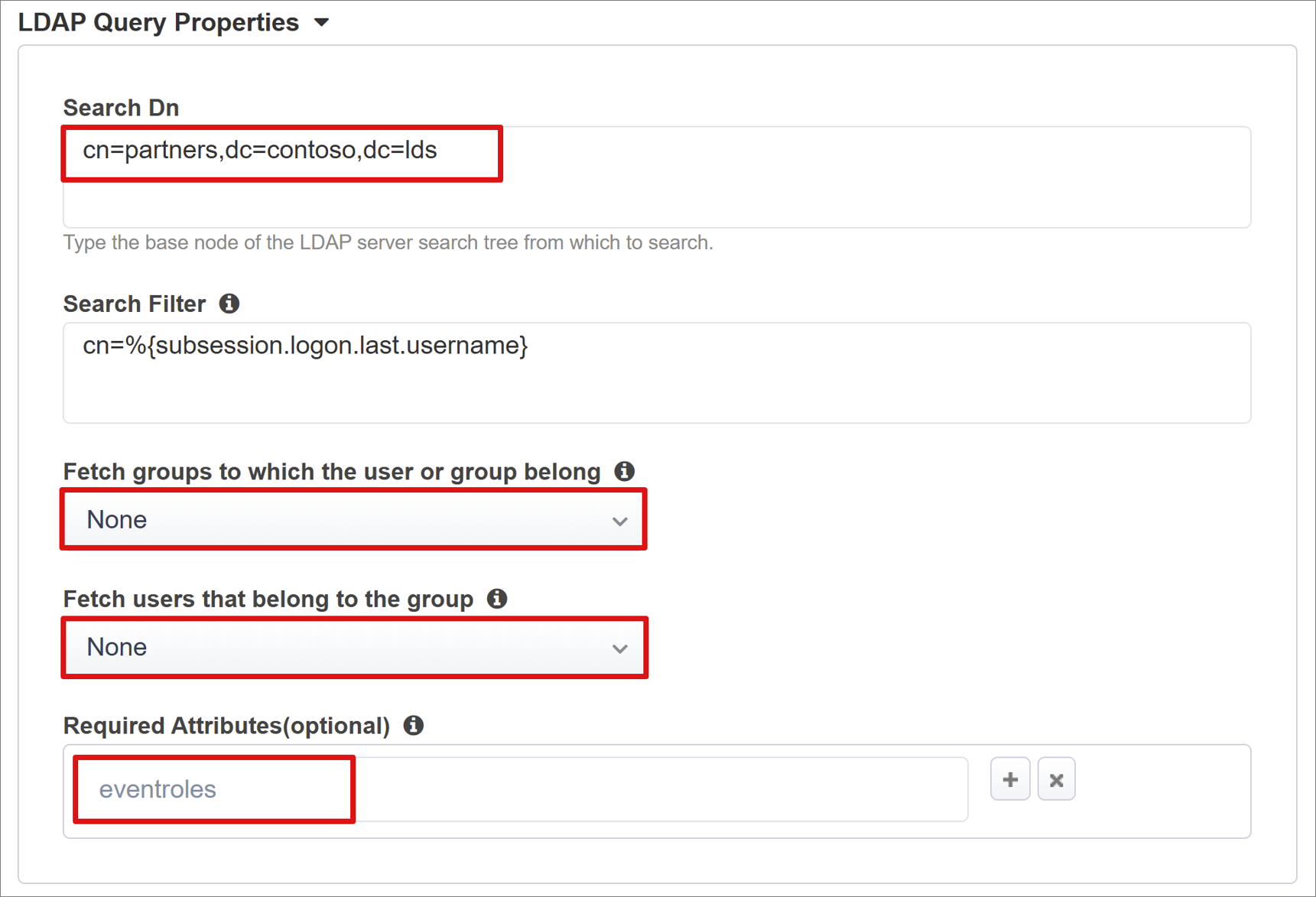

Koşullu Erişim İlkesi

Cihaz, uygulama, konum ve risk sinyallerine göre erişimi denetlemek için Microsoft Entra ön kimlik doğrulaması sonrasında Koşullu Erişim ilkeleri uygulanır.

Kullanılabilir İlkeler görünümünde, kullanıcı eylemlerini içermeyen Koşullu Erişim ilkeleri listelenir.

Seçili İlkeler görünümü, tüm bulut uygulamalarını hedefleyen ilkeleri gösterir. Bu ilkeler kiracı düzeyinde zorunlu kılındığından seçilemiyor veya Kullanılabilir İlkeler listesine taşınamıyor.

Yayımlanacak uygulamaya uygulanacak ilkeyi seçmek için:

Kullanılabilir İlkeler listesinde bir ilke seçin.

Sağ oku seçin ve Seçili İlkeler listesine taşıyın.

Not

Seçili ilkelerde Ekle veya Dışla seçeneği işaretlidir. Her iki seçenek de işaretliyse, seçili ilke zorlanmaz.

Not

İlke listesi, başlangıçta bu sekmeyi seçtiğinizde bir kez numaralandırılır. Sihirbazı kiracınızı sorgulamaya zorlamak için Yenile düğmesini kullanın. Uygulama dağıtıldığında bu düğme görüntülenir.

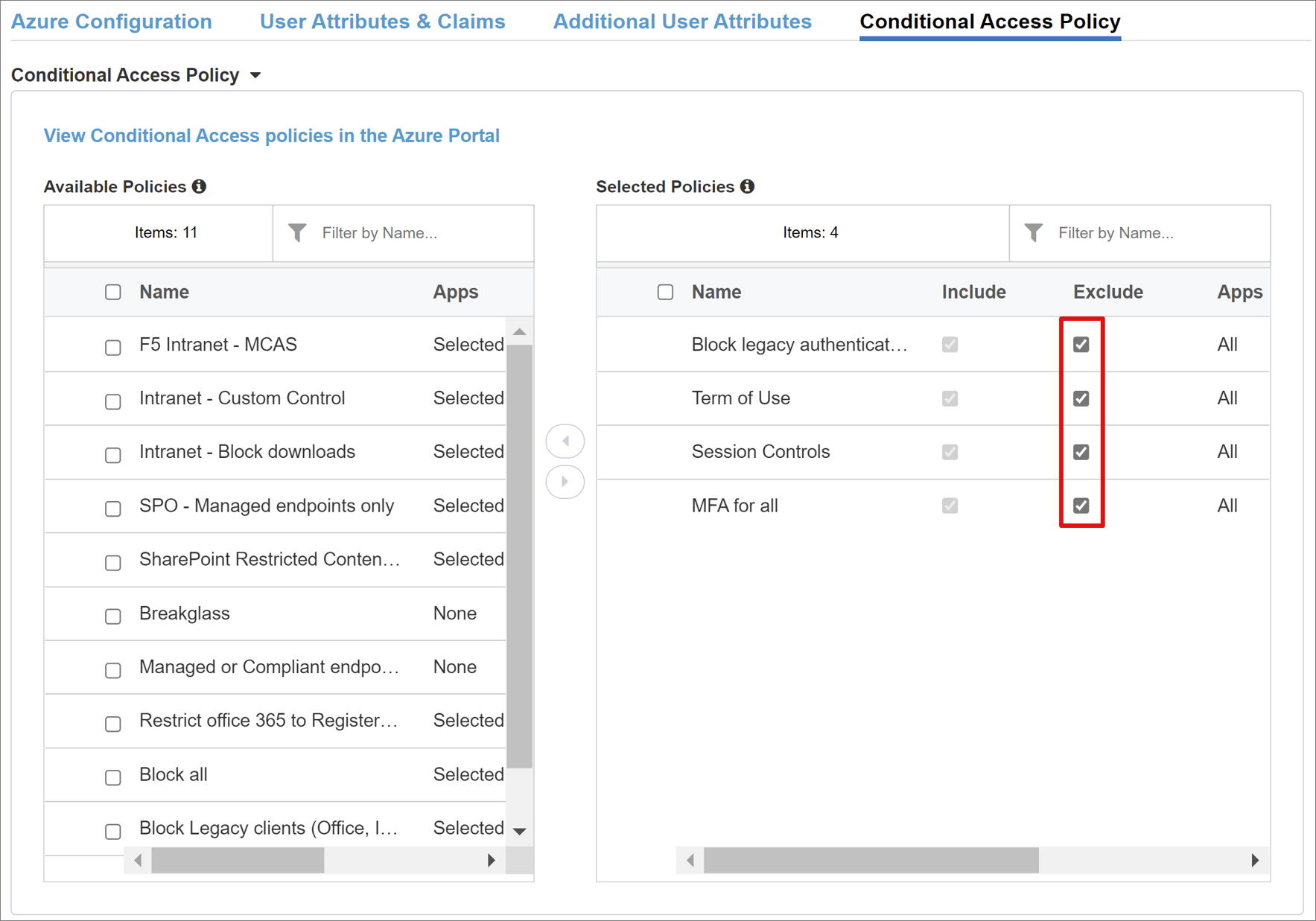

Sanal Sunucu Özellikleri

Sanal sunucu, uygulamaya yönelik istemci isteklerini dinleyen bir sanal IP adresiyle temsil edilen bir BIG-IP veri düzlemi nesnesidir. Alınan trafik, ilkeye göre yönlendirilmeden önce sanal sunucuyla ilişkili APM profiline göre işlenir ve değerlendirilir.

HEDEF Adres değerini, BIG-IP'nin istemci trafiğini almak için kullanabileceği kullanılabilir bir IPv4/IPv6 adresi girin. etki alanı adı sunucusunda (DNS) ilgili bir kayıt olmalıdır. Bu kayıt, istemcilerin BIG-IP ile yayımlanan uygulamanızın dış URL'sini uygulama yerine bu IP'ye çözümlemesini sağlar. Test bilgisayarı localhost DNS'sini kullanmak test için kabul edilebilir.

Hizmet Bağlantı Noktası için 443 ve HTTPS girin.

Yeniden Yönlendirme Bağlantı Noktasını Etkinleştir'i işaretleyin ve gelen HTTP istemci trafiğini HTTPS'ye yönlendirmek için Yeniden Yönlendirme Bağlantı Noktası yazın.

İstemci SSL Profili, HTTPS için sanal sunucuyu etkinleştirir, bu nedenle istemci bağlantıları Aktarım Katmanı Güvenliği (TLS) üzerinden şifrelenir. Oluşturduğunuz İstemci SSL Profilini seçin veya test ederken varsayılanı bırakın.

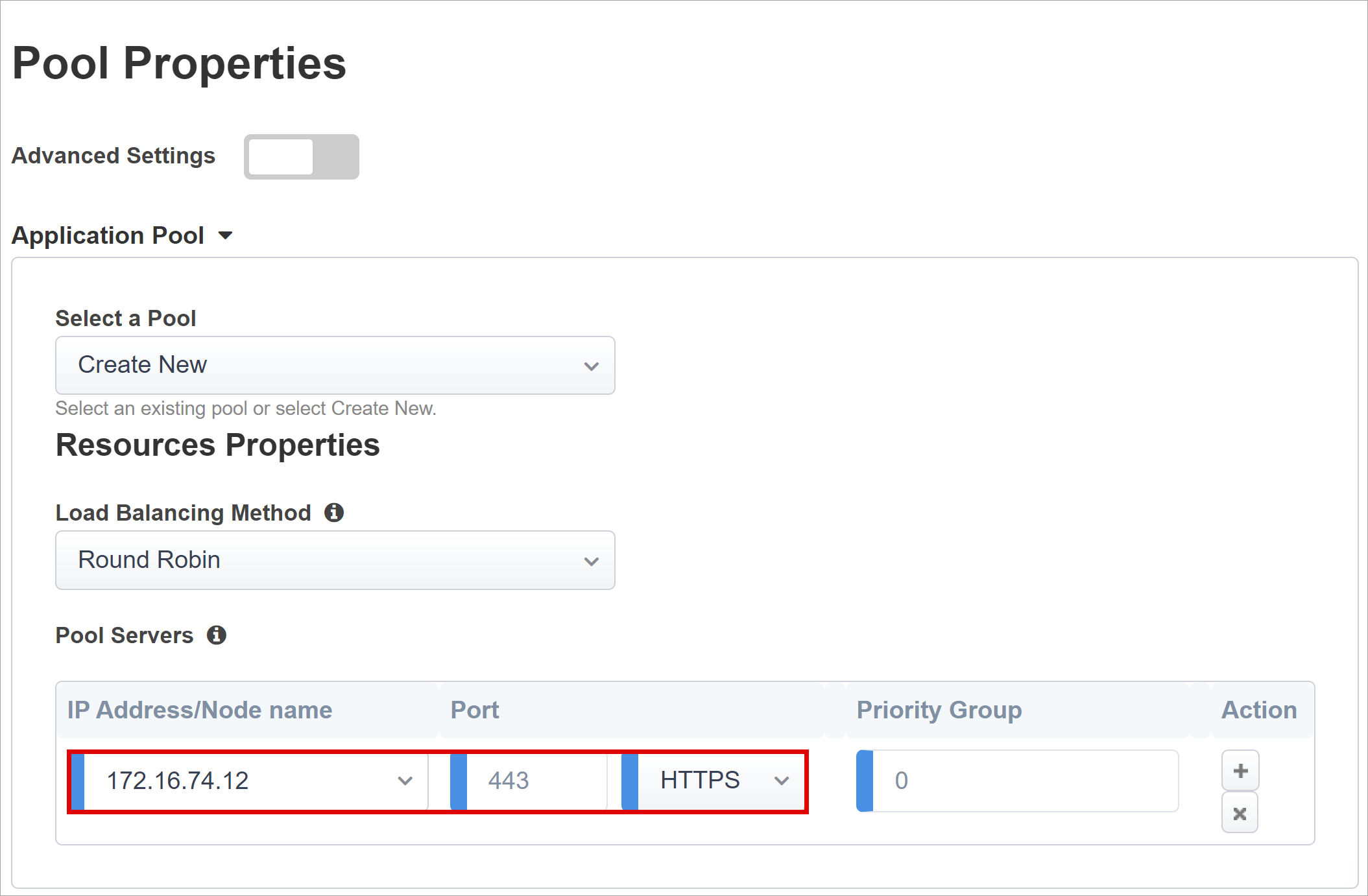

Havuz Özellikleri

Uygulama Havuzu sekmesinde, bir veya daha fazla uygulama sunucusu içeren bir BIG-IP'nin arkasında havuz olarak temsil edilen hizmetler bulunur.

Havuz Seçin'den seçim yapın. Yeni bir havuz oluşturun veya bir havuz seçin.

Hepsini Bir Kez Deneme gibi Yük Dengeleme Yöntemini seçin.

Havuz Sunucuları için bir düğüm seçin veya üst bilgi tabanlı uygulamayı barındıran sunucu için bir IP ve bağlantı noktası belirtin.

Not

Arka uç uygulamamız HTTP bağlantı noktası 80'de yer alır. Sizinki HTTPS ise 443'e geçin.

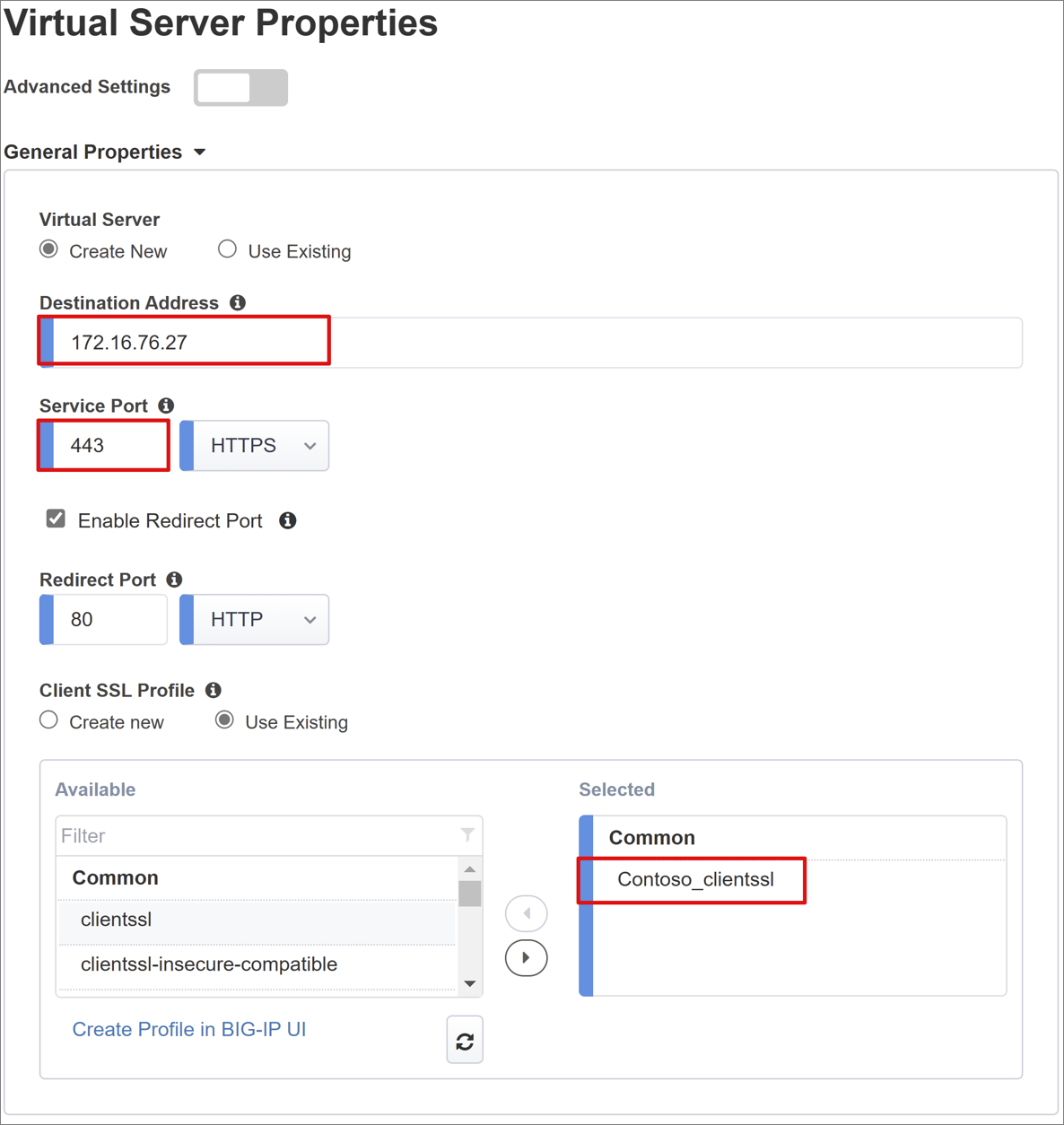

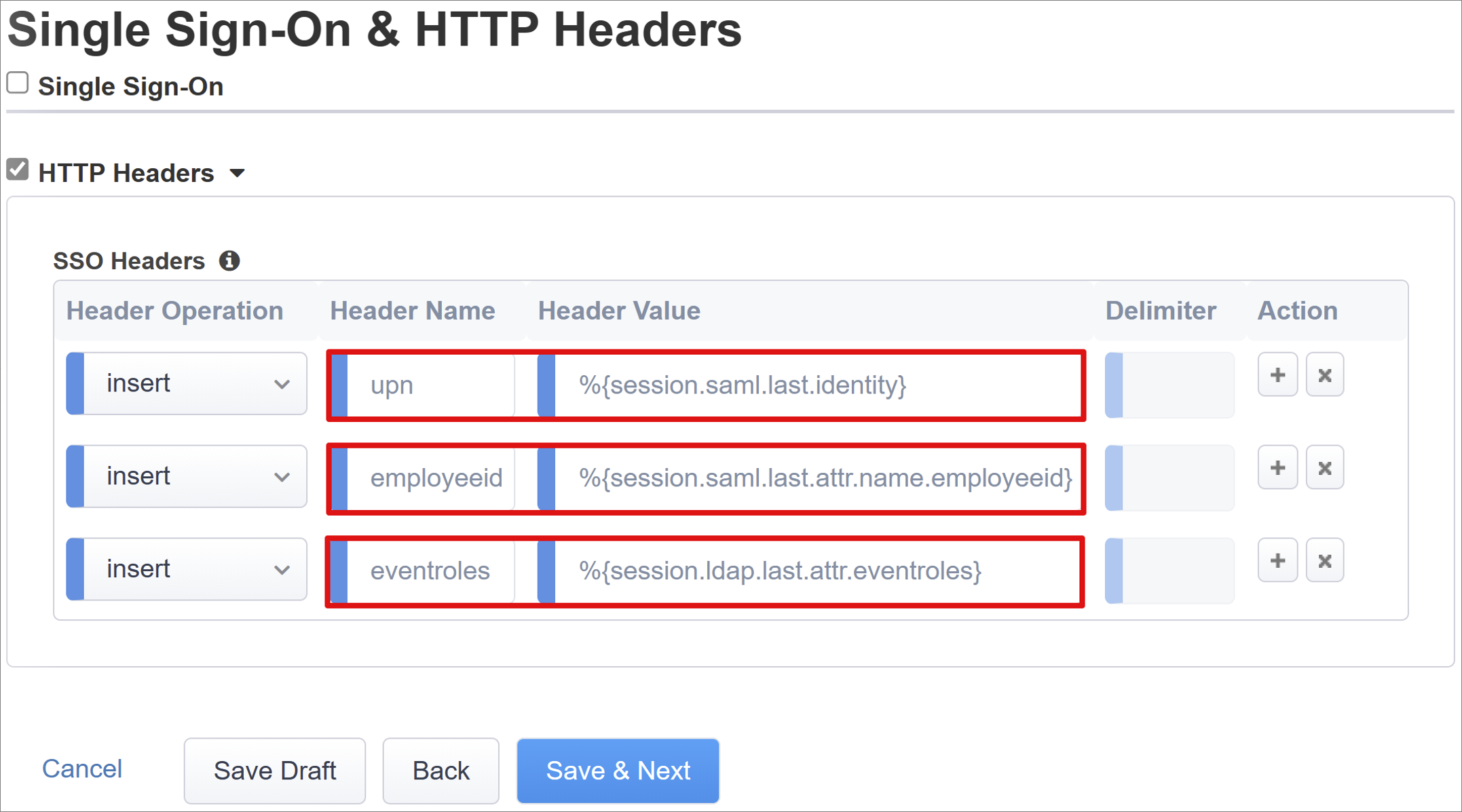

Çoklu oturum açma ve HTTP Üst Bilgileri

SSO'nun etkinleştirilmesi, kullanıcıların kimlik bilgilerini girmeden BIG-IP tarafından yayımlanan hizmetlere erişmesine olanak tanır. Kolay Düğme sihirbazı SSO için Kerberos, OAuth Taşıyıcı ve HTTP yetkilendirme üst bilgilerini destekler.

Seçenekleri yapılandırmak için aşağıdaki listeyi kullanın.

Üst Bilgi İşlemi: Ekle

Üst Bilgi Adı: upn

Üst Bilgi Değeri: %{session.saml.last.identity}

Üst Bilgi İşlemi: Ekle

Üst Bilgi Adı: employeeid

Üst Bilgi Değeri: %{session.saml.last.attr.name.employeeid}

Üst Bilgi İşlemi: Ekle

Üst Bilgi Adı: eventroles

Üst Bilgi Değeri: %{session.ldap.last.attr.eventroles}

Not

Küme ayraçlarındaki APM oturum değişkenleri büyük/küçük harfe duyarlıdır. Örneğin, OrclGUID girerseniz ve Microsoft Entra öznitelik adı orclguid ise, öznitelik eşleme hatası oluşur.

Oturum yönetimi ayarları

BIG-IP oturum yönetimi ayarları, kullanıcı oturumlarının sonlandırıldığı veya devam etmelerine izin verilen koşulları, kullanıcılar ve IP adresleri için sınırları ve ilgili kullanıcı bilgilerini tanımlar. F5 makalesine bakın K18390492: Güvenlik | Bu ayarlarla ilgili ayrıntılar için BIG-IP APM işlemleri kılavuzu .

Kapsamına girilmemiş olan şey, IdP, BIG-IP ve kullanıcılar oturumu kapattıkça kullanıcı aracısı arasındaki oturumların sonlandırılmasını sağlayan Tek Oturum Kapatma (SLO) işlevidir. Kolay Düğme, Microsoft Entra kiracınızdaki bir SAML uygulamasının örneğini oluşturduğunda, oturum kapatma URL'sini APM SLO uç noktasıyla doldurur. Microsoft Entra Uygulamalarım portalından IdP tarafından başlatılan bir oturum kapatma işlemi, BIG-IP ile bir istemci arasındaki oturumu sonlandırır.

Yayımlanan uygulamanın SAML federasyon meta verileri, APM'ye Microsoft Entra Id için SAML oturumu kapatma uç noktasını sağlayan kiracınızdan içeri aktarılır. Bu eylem, SP tarafından başlatılan oturumu kapatma işleminin istemci ile Microsoft Entra Kimliği arasındaki oturumu sonlandırmasını sağlar. APM'nin bir kullanıcının uygulamadan ne zaman oturum açtığını bilmesi gerekir.

Yayımlanan uygulamalara erişmek için BIG-IP webtop portalı kullanılıyorsa APM, Microsoft Entra oturumu kapatma uç noktasını çağırmak için oturumu kapatma işlemini işler. Ancak, BIG-IP webtop portalının kullanılmadığı bir senaryo düşünün. Kullanıcı APM'ye oturumu kapatma talimatını veleyemez. Kullanıcı uygulamanın oturumunu kapatsa bile, BIG-IP'nin kullanım dışı olması gerekir. Bu nedenle, oturumların güvenli bir şekilde sonlandırılmasını sağlamak için SP ile başlatılan oturumu kapatmayı göz önünde bulundurun. İstemcinizi Microsoft Entra SAML veya BIG-IP oturumu kapatma uç noktasına yönlendirebilmesi için bir SLO işlevini bir uygulama Oturumu Kapatma düğmesine ekleyebilirsiniz. Kiracınız için SAML oturum kapatma uç noktasının URL'si Uygulama Kayıtları > Uç Noktaları'ndadır.

Uygulamada değişiklik yapamazsanız, BIG-IP'nin uygulama oturumu kapatma çağrısını dinlemesini ve isteği algıladıktan sonra SLO'nun tetiklediğini düşünün. BIG-IP iRules hakkında bilgi edinmek için Oracle Kişiler Soft SLO kılavuzuna bakın. BIG-IP iRules kullanma hakkında daha fazla bilgi için bkz:

- K42052145: URI başvurulan dosya adına göre otomatik oturum sonlandırmayı yapılandırma

- K12056: Oturumu Kapatma URI'sine ekleme seçeneğine genel bakış

Özet

Bu son adım, yapılandırmalarınızın dökümünü sağlar.

Ayarları işlemek için Dağıt'ı seçin ve uygulamanın kiracı kurumsal uygulamalar listenizde olduğunu doğrulayın.

Uygulamanız, URL'si ile veya Microsoft uygulama portalları aracılığıyla SHA aracılığıyla yayımlanır ve erişilebilir. Daha fazla güvenlik için, bu düzeni kullanan kuruluşlar uygulamaya doğrudan erişimi engelleyebilir. Bu eylem, BIG-IP üzerinden katı bir yol zorlar.

Sonraki adımlar

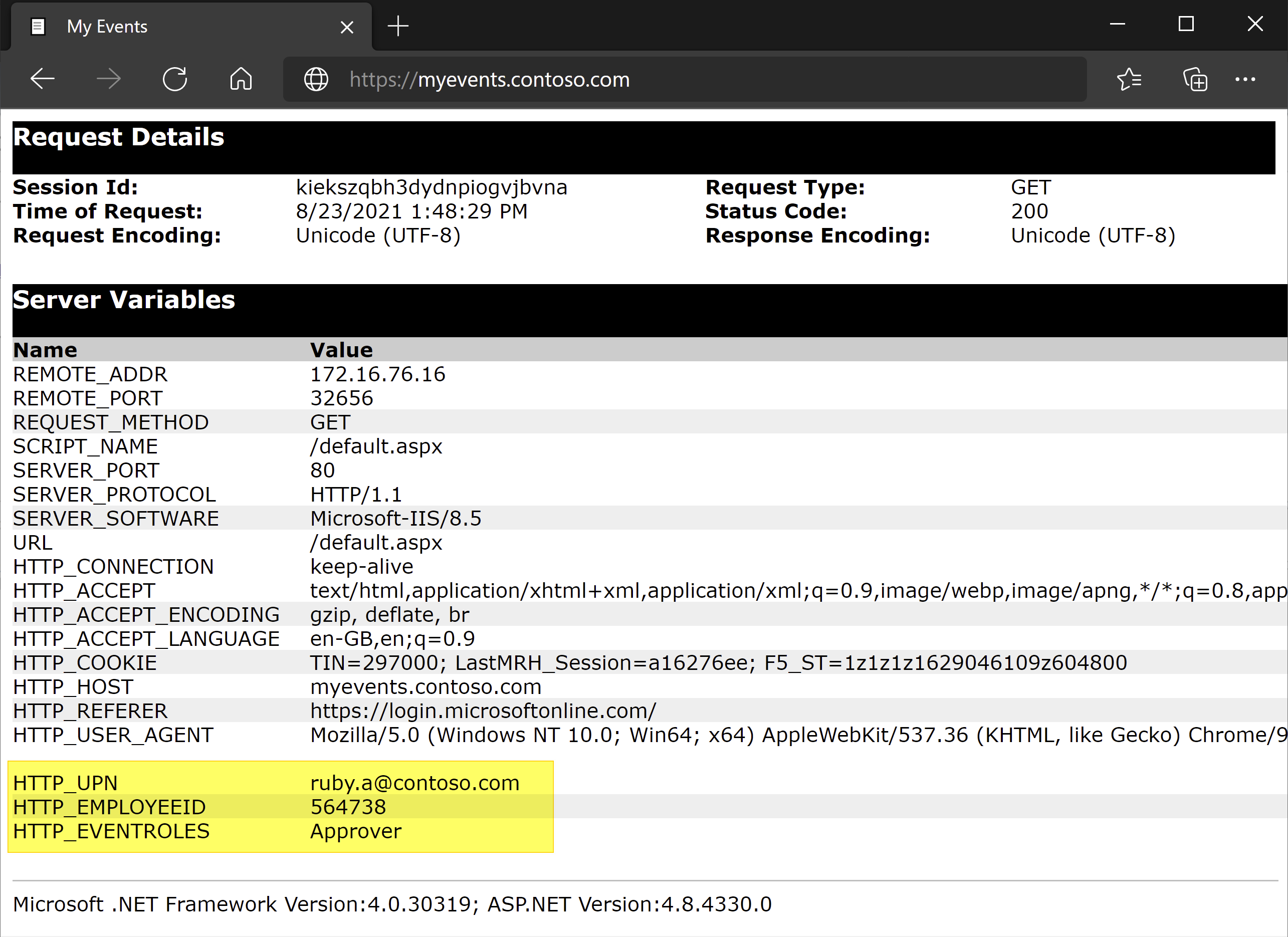

Bir tarayıcıdan, Microsoft MyApps portalında uygulamanın dış URL'sine bağlanın veya uygulama simgesini seçin. Microsoft Entra Id ile kimlik doğrulaması yaptıktan sonra uygulama için BIG-IP sanal sunucusuna yönlendirilir ve SSO aracılığıyla oturum açılırsınız.

Üst bilgi tabanlı uygulamamızda eklenen üst bilgilerin çıkışı için aşağıdaki ekran görüntüsüne bakın.

Daha fazla güvenlik için, bu düzeni kullanan kuruluşlar uygulamaya doğrudan erişimi engelleyebilir. Bu eylem, BIG-IP üzerinden katı bir yol zorlar.

Gelişmiş dağıtım

Destekli Yapılandırma şablonları belirli gereksinimlere ulaşma esnekliğinden yoksun olabilir.

BIG-IP'de Kılavuzlu Yapılandırma katı yönetim modunu devre dışı bırakabilirsiniz. Yapılandırmalarınızın büyük kısmı sihirbaz tabanlı şablonlar aracılığıyla otomatikleştirilmiş olsa da, yapılandırmalarınızı el ile değiştirebilirsiniz.

Uygulama yapılandırmalarınız için Access > Destekli Yapılandırma'yagidebilir ve satırın sağ ucundaki küçük asma kilit simgesini seçebilirsiniz.

Bu noktada, sihirbaz kullanıcı arabirimiyle yapılan değişiklikler artık mümkün değildir, ancak doğrudan yönetim için uygulamanın yayımlanmış örneğiyle ilişkili tüm BIG-IP nesnelerinin kilidi açılır.

Not

Katı modu yeniden etkinleştirme ve yapılandırma dağıtma, Destekli Yapılandırma kullanıcı arabirimi dışında gerçekleştirilen tüm ayarların üzerine yazar. Üretim hizmetleri için gelişmiş yapılandırma yöntemini öneririz.

Sorun giderme

BIG-IP günlüğü

BIG-IP günlüğü bağlantı, SSO, ilke ihlalleri veya yanlış yapılandırılmış değişken eşlemeleriyle ilgili sorunları yalıtmanıza yardımcı olabilir.

Sorun gidermek için günlük ayrıntı düzeyini artırabilirsiniz.

- Erişim İlkesine > Genel Bakış > Olay Günlükleri > Ayarlar gidin.

- Yayımlanan uygulamanızın satırını ve ardından Erişim Sistemi Günlüklerini Düzenle'yi > seçin.

- SSO listesinden Hata Ayıkla'yı ve ardından Tamam'ı seçin.

Sorununuzu yeniden oluşturun, sonra günlükleri inceleyin, ancak bittiğinde bu ayarı geri alın. Ayrıntılı mod önemli miktarda veri oluşturur.

BIG-IP hata sayfası

Microsoft Entra ön kimlik doğrulamasından sonra BIR BIG-IP hatası görünürse, sorun Microsoft Entra Id'den BIG-IP'ye kadar olan SSO ile ilgili olabilir.

- Access'e > Genel Bakış > Access raporlarına gidin.

- Günlüklerin herhangi bir ipucu sağlayabileceklerini görmek için raporu son bir saat boyunca çalıştırın.

- APM'nin Microsoft Entra Id'den beklenen talepleri alıp almadiğini anlamak için oturumunuzun Değişkenleri Görüntüle bağlantısını kullanın.

Arka uç isteği

Hata sayfası yoksa, sorun büyük olasılıkla arka uç isteğiyle veya BIG-IP'den uygulamaya SSO ile ilgilidir.

- Erişim İlkesine > Genel Bakış > Etkin Oturumlar'a gidin ve etkin oturumunuzun bağlantısını seçin.

- Sorunun kök nedenine yardımcı olmak için, özellikle BIG-IP APM'si Microsoft Entra Kimliği'nden veya başka bir kaynaktan doğru öznitelikleri alamıyorsa Değişkenleri Görüntüle bağlantısını kullanın.

APM hizmet hesabını doğrulama

LDAP sorgularının APM hizmet hesabını doğrulamak için BIG-IP bash kabuğundan aşağıdaki komutu kullanın. Bir kullanıcı nesnesinin kimlik doğrulama ve sorgusunu onaylayın.

ldapsearch -xLLL -H 'ldap://192.168.0.58' -b "CN=partners,dc=contoso,dc=lds" -s sub -D "CN=f5-apm,CN=partners,DC=contoso,DC=lds" -w 'P@55w0rd!' "(cn=testuser)"

Daha fazla bilgi için K11072: Active Directory için LDAP uzaktan kimlik doğrulamasını yapılandırma F5 makalesine bakın. ASKF5 belgesi LDAP Sorgusu'nda LDAP ile ilgili sorunları tanılamaya yardımcı olması için BIG-IP başvuru tablosu kullanabilirsiniz.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin