Microsoft Entra Id: Eşlemeler ve örnekler'de AD FS güvenlik ilkelerini temsil eder

Bu makalede, uygulama kimlik doğrulamanızı taşırken yetkilendirme ve çok faktörlü kimlik doğrulama kurallarını AD FS'den Microsoft Entra Id'ye eşlemeyi öğreneceksiniz. Her kural için eşlemelerle uygulama geçiş işlemini kolaylaştırırken uygulama sahibinizin güvenlik gereksinimlerini nasıl karşılay çalıştığınızı öğrenin.

Uygulama kimlik doğrulamanızı Microsoft Entra Id'ye taşırken, mevcut güvenlik ilkelerinden Microsoft Entra Id'de bulunan eşdeğer veya alternatif çeşitlemelerine eşlemeler oluşturun. Uygulama sahiplerinizin gerektirdiği güvenlik standartlarını karşılarken bu eşlemelerin yapılabilmesini sağlamak, uygulama geçişinin geri kalanını kolaylaştırır.

Her kural örneği için, kuralın AD FS'de nasıl göründüğünü, AD FS kural diline eşdeğer kodu ve bunun Microsoft Entra Id ile nasıl eş göründüğünü gösteririz.

Eşleme yetkilendirme kuralları

Aşağıda, AD FS'deki çeşitli yetkilendirme kuralları türlerine ve bunları Microsoft Entra Id ile nasıl eşlediğinize ilişkin örnekler verilmiştir.

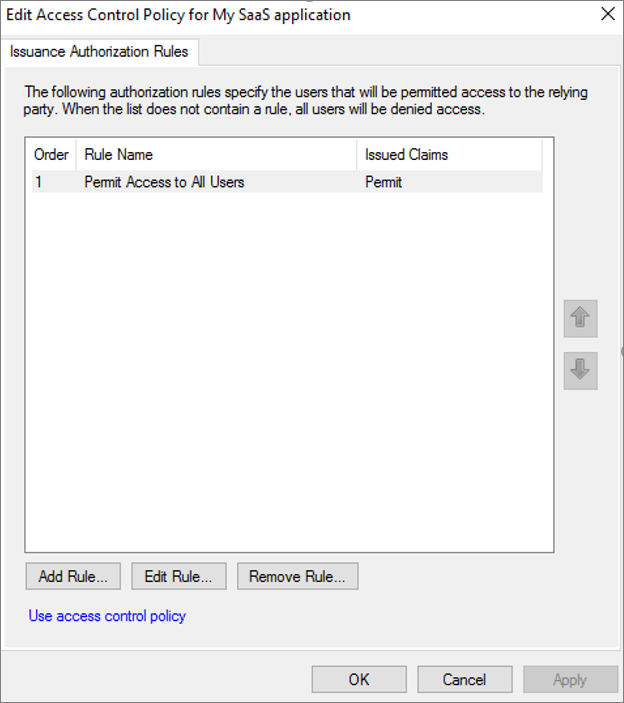

Örnek 1: Tüm kullanıcılara erişim izni ver

AD FS'de Tüm Kullanıcılara Erişime İzin Ver:

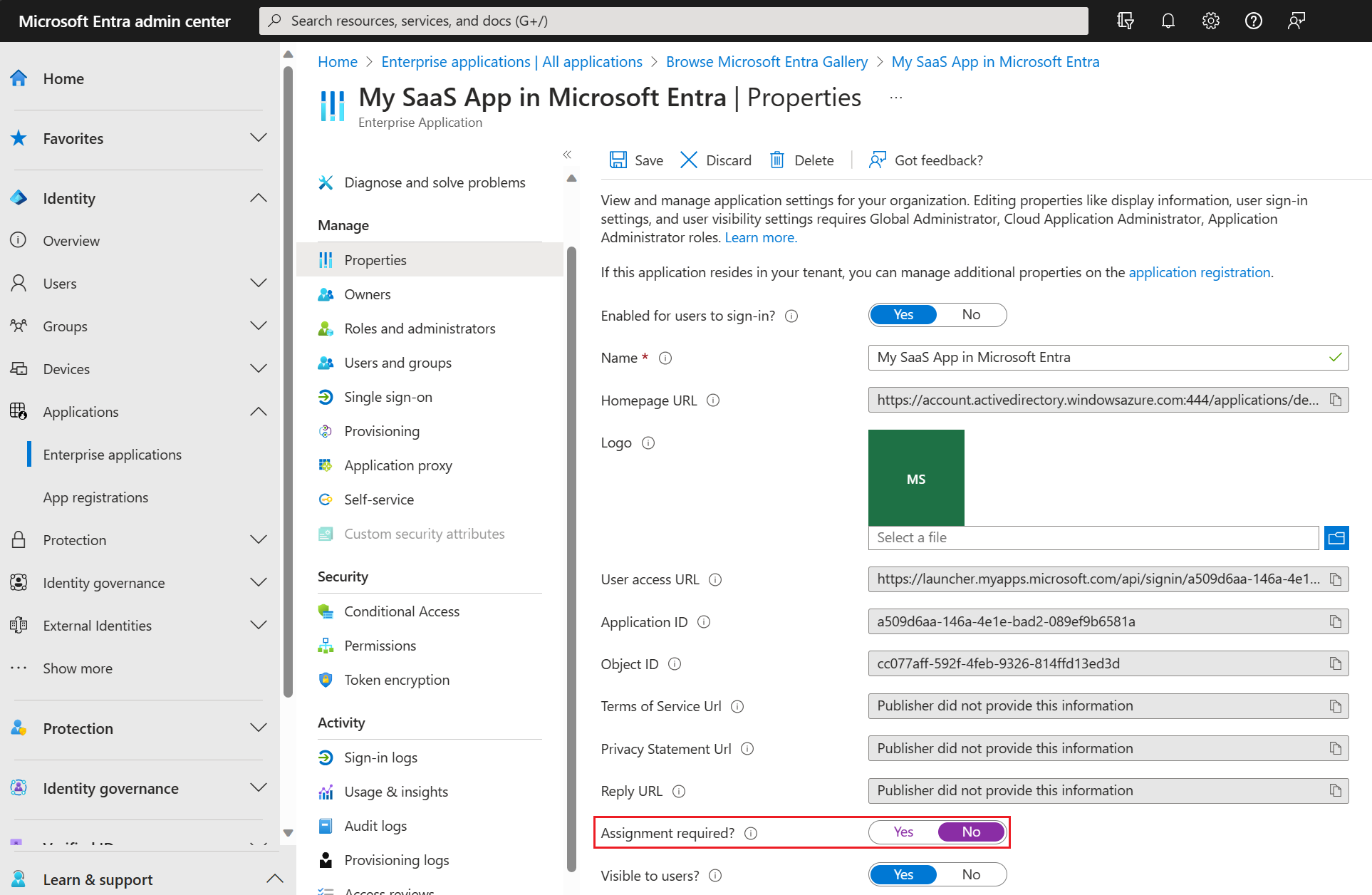

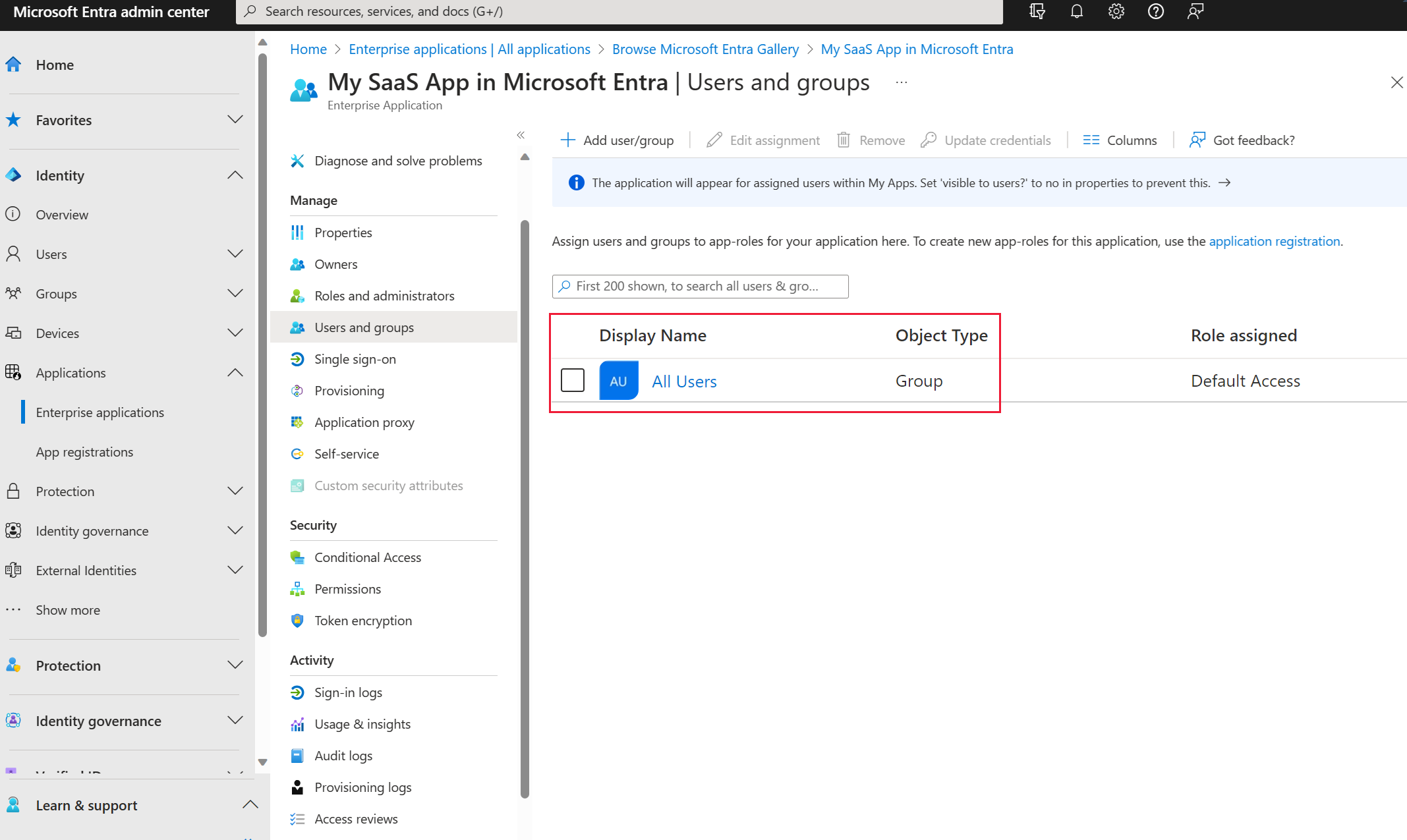

Bu, aşağıdaki yollardan biriyle Microsoft Entra Id'ye eşler:

Atama gerekli seçeneğini Hayır olarak ayarlayın.

Not

Gerekli Atama'nın Evet olarak ayarlanması, kullanıcıların erişim kazanmak için uygulamaya atanmalarını gerektirir. Hayır olarak ayarlandığında, tüm kullanıcıların erişimi olur. Bu anahtar, kullanıcıların Uygulamalarım deneyiminde ne göreceğini denetlemez.

Kullanıcılar ve gruplar sekmesinde uygulamanızı Tüm Kullanıcılar otomatik grubuna atayın. Varsayılan Tüm Kullanıcılar grubunun kullanılabilir olması için Microsoft Entra kiracınızda Dinamik Gruplar'ı etkinleştirmeniz gerekir.

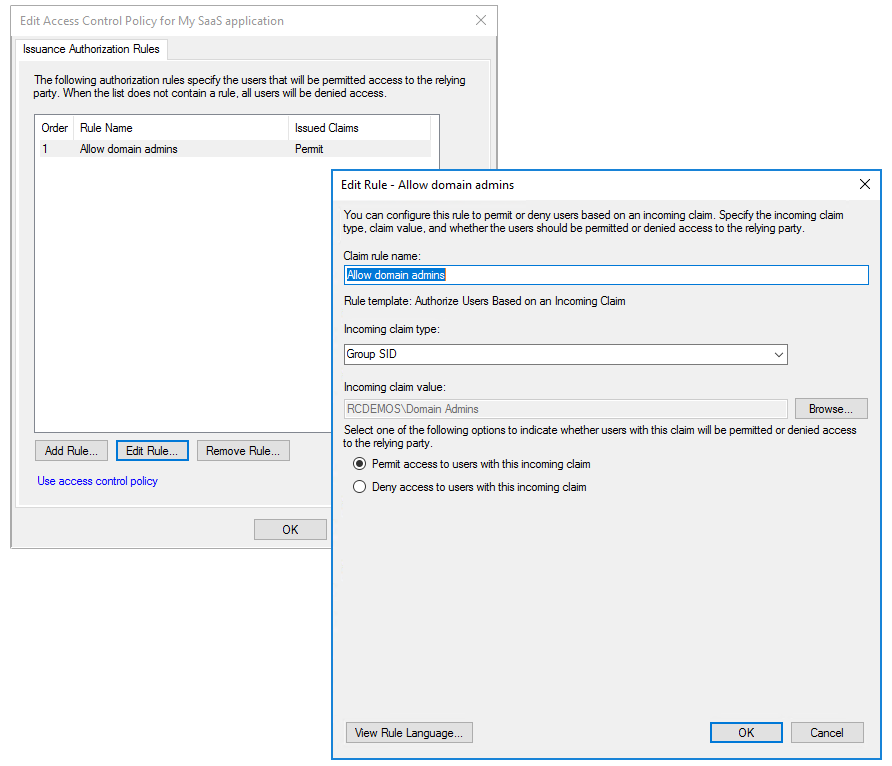

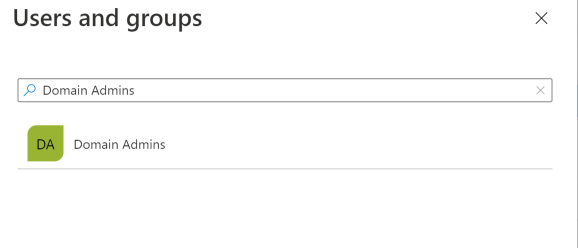

Örnek 2: Bir gruba açıkça izin verme

AD FS'de açık grup yetkilendirmesi:

Bu kuralı Microsoft Entra Id ile eşlemek için:

Microsoft Entra yönetim merkezinde, AD FS'deki kullanıcı grubuna karşılık gelen bir kullanıcı grubu oluşturun.

Gruba uygulama izinleri atayın:

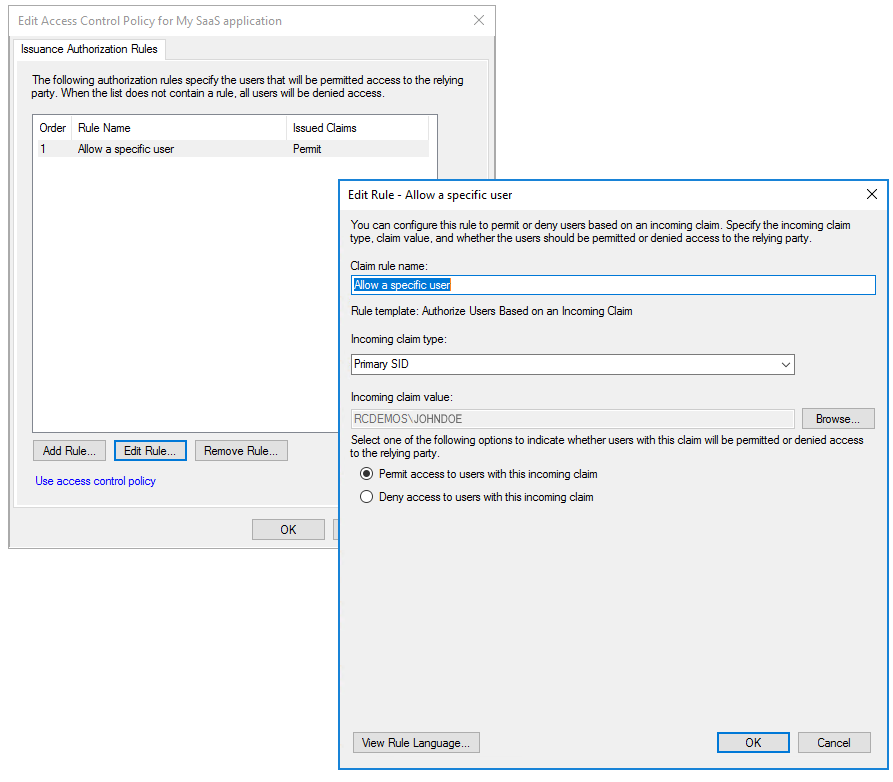

Örnek 3: Belirli bir kullanıcıyı yetkilendirme

AD FS'de açık kullanıcı yetkilendirmesi:

Bu kuralı Microsoft Entra Id ile eşlemek için:

Microsoft Entra yönetim merkezinde, aşağıda gösterildiği gibi uygulamanın Ödev Ekle sekmesi aracılığıyla uygulamaya bir kullanıcı ekleyin:

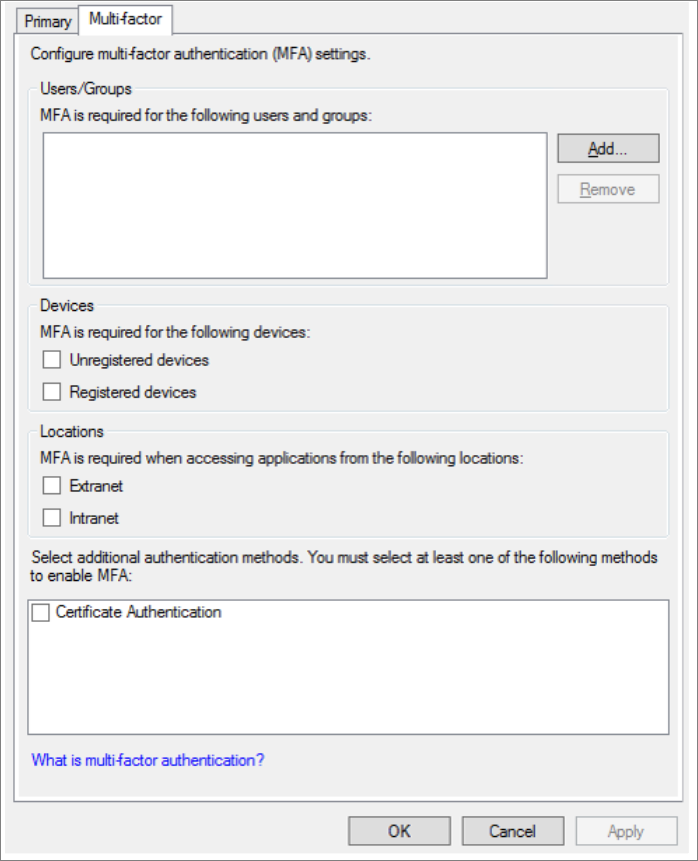

Çok faktörlü kimlik doğrulama kurallarını eşleme

Çok Faktörlü Kimlik Doğrulaması (MFA) ve AD FS'nin şirket içi dağıtımı, AD FS ile federasyona sahip olduğunuz için geçiş sonrasında da çalışmaya devam eder. Ancak, Azure'ın Microsoft Entra Koşullu Erişim ilkelerine bağlı yerleşik MFA özelliklerine geçiş yapmayı göz önünde bulundurun.

Aşağıda, AD FS'deki MFA kuralları türlerine ve bunları farklı koşullara göre Microsoft Entra Id'ye nasıl eşleyebileceğinize ilişkin örnekler verilmiştir.

AD FS'de MFA kuralı ayarları:

Örnek 1: Kullanıcılara/gruplara göre MFA'yı zorunlu kılma

Kullanıcılar/gruplar seçicisi, grup başına (Grup SID) veya kullanıcı başına (Birincil SID) temelinde MFA'yı zorunlu kılmanıza olanak tanıyan bir kuraldır. Kullanıcı/grup atamaları dışında, AD FS MFA yapılandırma kullanıcı arabirimindeki diğer tüm onay kutuları, kullanıcılar/gruplar kuralı zorunlu kılındıktan sonra değerlendirilen ek kurallar olarak işlev görür.

Ortak Koşullu Erişim ilkesi: Tüm kullanıcılar için MFA gerektir

Örnek 2: Kayıtlı olmayan cihazlar için MFA'yı zorunlu kılma

Microsoft Entra'da kayıtlı olmayan cihazlar için MFA kurallarını belirtin:

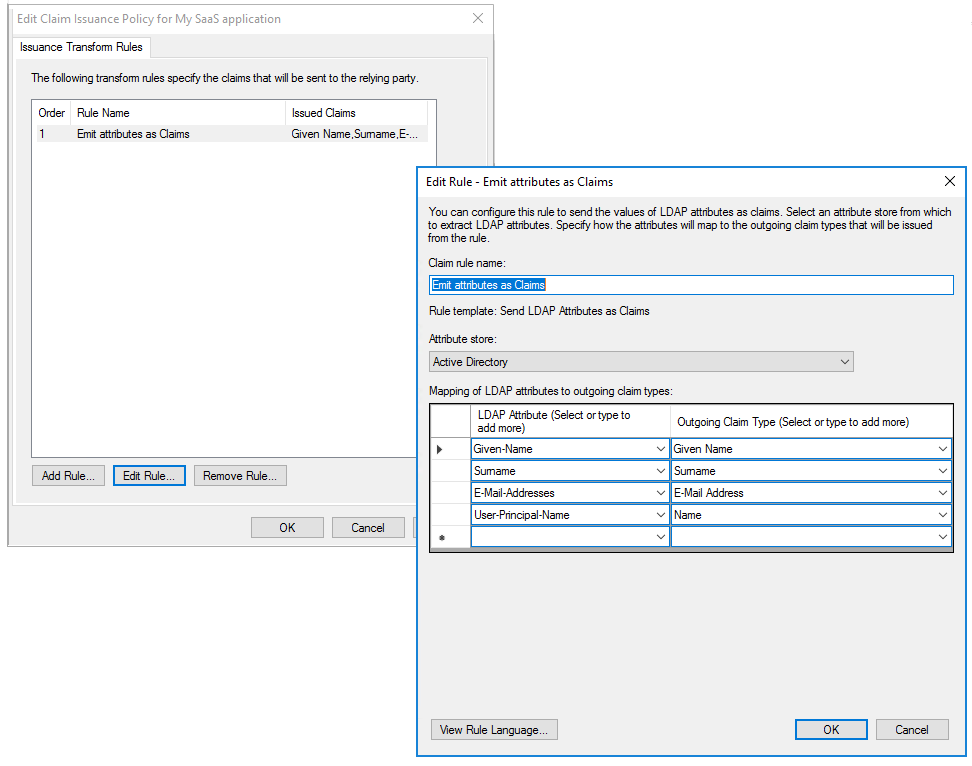

Emit özniteliklerini Talep kuralı olarak eşleme

AD FS'de öznitelikleri Talep kuralı olarak yayma:

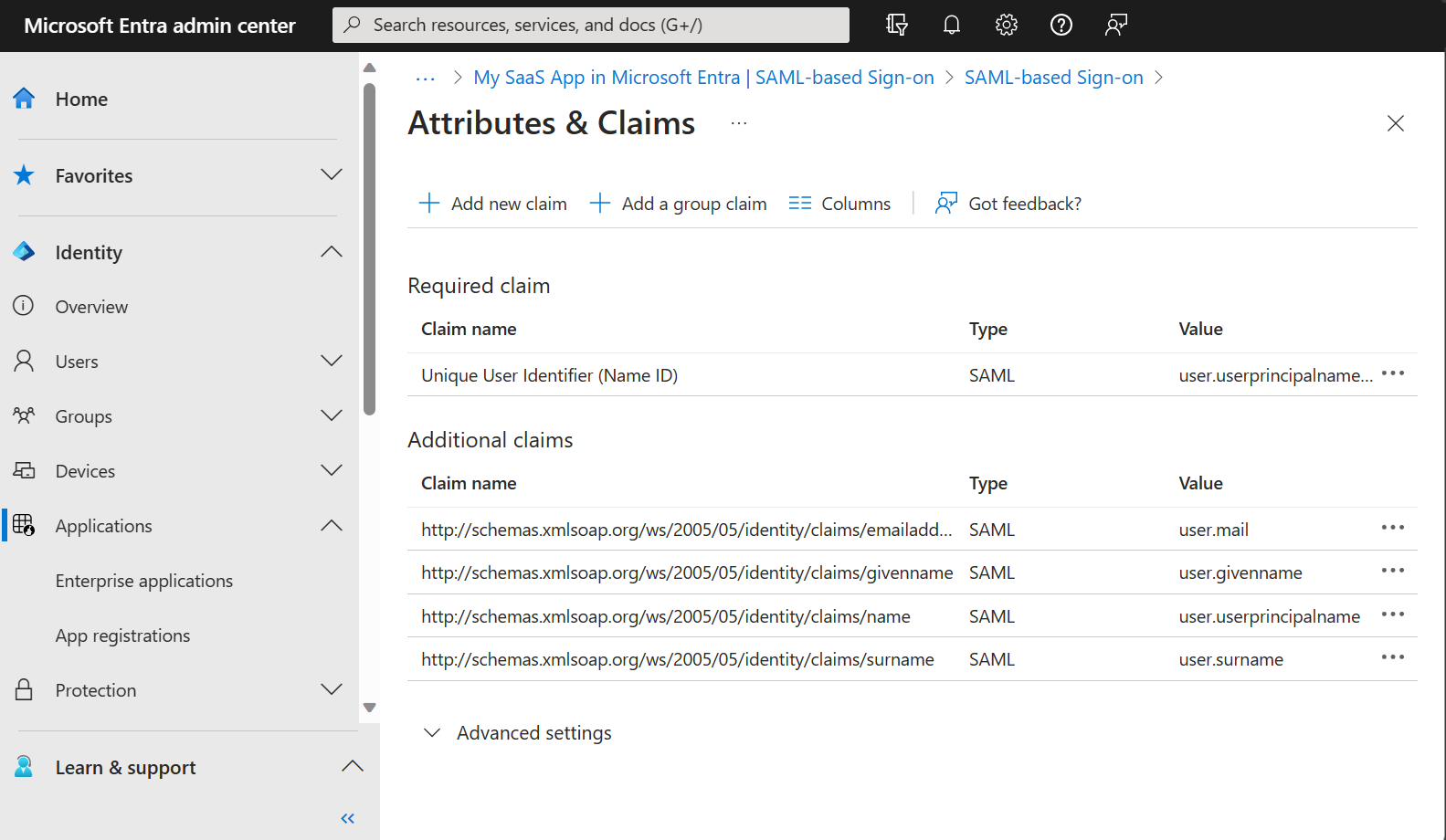

Kuralı Microsoft Entra Id ile eşlemek için:

Microsoft Entra yönetim merkezinde Kurumsal Uygulamalar'ı ve ardından Çoklu oturum açma'yı seçerek SAML tabanlı oturum açma yapılandırmasını görüntüleyin:

Öznitelikleri değiştirmek için Düzenle 'yi (vurgulanmış) seçin:

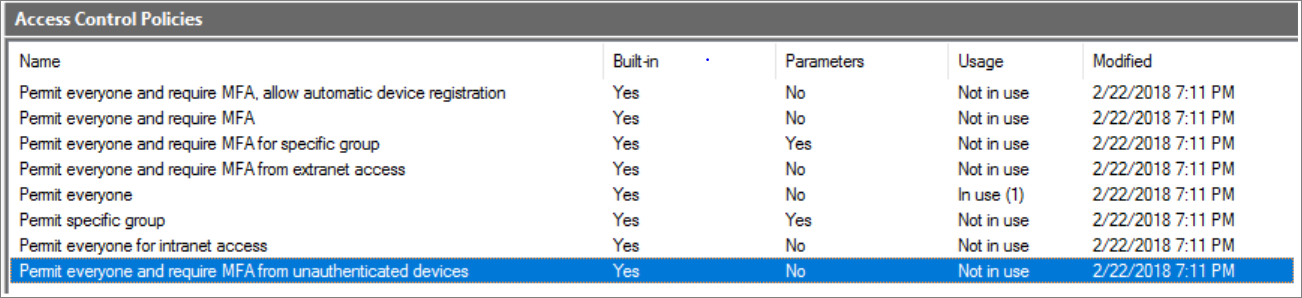

Yerleşik erişim denetimi ilkelerini eşleme

AD FS 2016'da yerleşik erişim denetimi ilkeleri:

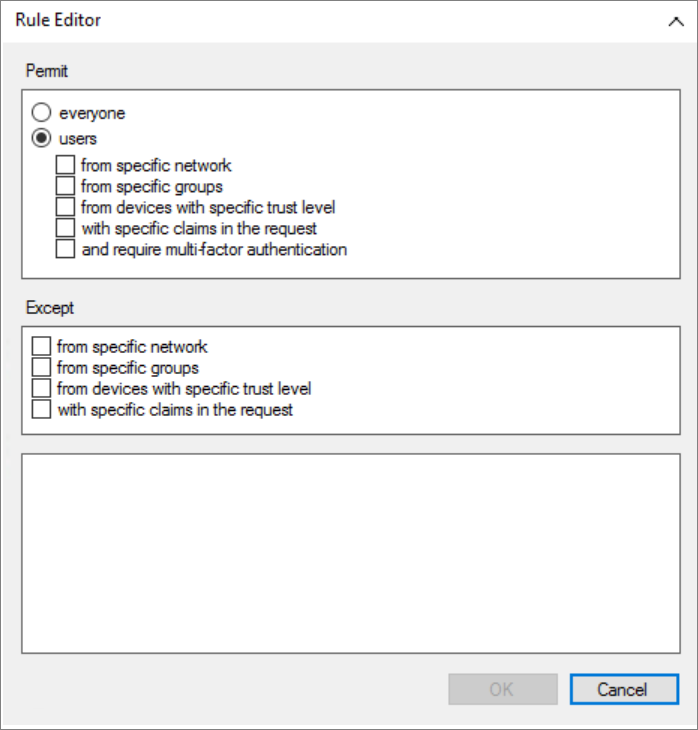

Microsoft Entra Id'de yerleşik ilkeler uygulamak için yeni bir Koşullu Erişim ilkesi kullanın ve erişim denetimlerini yapılandırın veya erişim denetimi ilkelerini yapılandırmak için AD FS 2016'daki özel ilke tasarımcısını kullanın. Kural Düzenleyicisi'nde, her türlü permütasyon yapmanıza yardımcı olabilecek kapsamlı bir İzin ver ve Hariç seçenekleri listesi bulunur.

Bu tabloda bazı yararlı İzin Ver ve Hariç seçeneklerini ve bunların Microsoft Entra Id ile nasıl eşlendiğini listeledik.

| Seçenek | Microsoft Entra Id'de İzin Ver seçeneğini yapılandırma | Microsoft Entra Id'de Except (Hariç) seçeneğini yapılandırma |

|---|---|---|

| Belirli bir ağdan | HaritalarMicrosoft Entra'da Adlandırılmış Konum | Güvenilen konumlar için Dışla seçeneğini kullanma |

| Belirli gruplardan | Kullanıcı/Grup Ataması Ayarlama | Kullanıcılar ve Gruplar'da Dışla seçeneğini kullanma |

| Belirli Güven Düzeyine Sahip Cihazlardan | Bunu Atamalar -> Koşullar altındaki Cihaz Durumu denetiminden ayarlayın | Cihaz Durumu Koşulu ve Tüm cihazları dahil et altındaki Dışla seçeneğini kullanın |

| İstekte Belirli Taleplerle | Bu ayar geçirilemiyor | Bu ayar geçirilemiyor |

Aşağıda, Microsoft Entra yönetim merkezindeki güvenilen konumlar için Dışla seçeneğini yapılandırmaya ilişkin bir örnek verilmişti:

Kullanıcıları AD FS'den Microsoft Entra Id'ye geçiş

Microsoft Entra Id'de AD FS gruplarını eşitleme

Yetkilendirme kurallarını eşlerken, AD FS ile kimlik doğrulaması yapılan uygulamalar izinler için Active Directory gruplarını kullanabilir. Böyle bir durumda, uygulamaları geçirmeden önce bu grupları Microsoft Entra ID ile eşitlemek için Microsoft Entra Bağlan kullanın. Uygulama geçirildiğinde aynı kullanıcılara erişim verebilmek için geçiş öncesinde bu grupları ve üyeliği doğruladığınızdan emin olun.

Daha fazla bilgi için bkz . Active Directory'den eşitlenen Grup özniteliklerini kullanma önkoşulları.

Kullanıcı kendi kendine sağlamayı ayarlama

Bazı SaaS uygulamaları, uygulamada ilk kez oturum açtıklarında kullanıcıları Tam Zamanında (JIT) sağlama özelliğini destekler. Microsoft Entra Id'de uygulama sağlama, kullanıcıların erişmesi gereken bulut (SaaS) uygulamalarında otomatik olarak kullanıcı kimlikleri ve roller oluşturmayı ifade eder. Geçirilen kullanıcıların SaaS uygulamasında zaten bir hesabı vardır. Geçiş sonrasında eklenen tüm yeni kullanıcıların sağlanması gerekir. Uygulama geçirildikten sonra SaaS uygulaması sağlamayı test edin.

Microsoft Entra Id'de dış kullanıcıları eşitleme

Mevcut dış kullanıcılarınız AD FS'de şu iki yolla ayarlanabilir:

- Kuruluşunuzda yerel hesabı olan dış kullanıcılar— Bu hesapları, iç kullanıcı hesaplarınızın çalıştığı şekilde kullanmaya devam edebilirsiniz. Bu dış kullanıcı hesaplarının kuruluşunuzda bir ilke adı vardır, ancak hesabın e-postası dışarıdan işaret edebilir.

Geçiş işleminizde ilerledikçe, microsoft Entra B2B'nin sunduğu avantajlardan yararlanmak için bu kullanıcıları bu tür bir kimlik kullanılabilir olduğunda kendi kurumsal kimliklerini kullanacak şekilde geçirebilirsiniz. Bu, genellikle kendi kurumsal oturum açma işlemleriyle oturum açan kullanıcılar için oturum açma sürecini kolaylaştırır. Dış kullanıcıların hesaplarını yönetmek zorunda kalmadan kuruluşunuzun yönetimi de daha kolaydır.

- Federasyon dış Kimlikleri— Şu anda bir dış kuruluşla federasyon kullanıyorsanız, gerçekleştirmeniz gereken birkaç yaklaşım vardır:

- Microsoft Entra B2B işbirliği kullanıcılarını Microsoft Entra yönetim merkezine ekleyin. Tek tek üyelerin alışkın oldukları uygulamaları ve varlıkları kullanmaya devam etmesi için Microsoft Entra yönetim portalından iş ortağı kuruluşuna proaktif olarak B2B işbirliği davetleri gönderebilirsiniz.

- B2B davet API'sini kullanarak iş ortağı kuruluşunuzdaki tek tek kullanıcılar için istek oluşturan bir self servis B2B kayıt iş akışı oluşturun.

Mevcut dış kullanıcılarınız nasıl yapılandırılırsa yapılandırılırsa yapılandırsın, büyük olasılıkla grup üyeliğinde veya belirli izinlerde kendi hesaplarıyla ilişkilendirilmiş izinlere sahip olurlar. Bu izinlerin geçirilmesi mi yoksa temizlenmesi mi gerektiğini değerlendirin.

Kuruluşunuzdaki dış kullanıcıyı temsil eden hesapların, kullanıcı bir dış kimliğe geçirildikten sonra devre dışı bırakılması gerekir. Kaynaklarınıza bağlanma becerilerinde kesinti olabileceğinden, geçiş süreci iş ortaklarınızla tartışılmalıdır.

Sonraki adımlar

- Uygulama kimlik doğrulamasını Microsoft Entra Id'ye geçirme makalesini okuyun.

- Koşullu Erişim ve MFA'yı ayarlayın.

- Geliştiriciler için adım adım kod örneği:AD FS'den Microsoft Entra uygulamasına geçiş playbook'larını deneyin.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin