Öğretici: Azure Resource Manager'a erişmek için VM'de sistem tarafından atanan yönetilen kimliği kullanma

Bu hızlı başlangıçta, Azure Resource Manager API'sine erişmek için sistem tarafından atanan yönetilen kimliğin sanal makine (VM) kimliği olarak nasıl kullanılacağı gösterilmektedir. Azure kaynakları için yönetilen kimlikler Azure tarafından otomatik olarak yönetilir ve kodunuza kimlik bilgileri eklemeye gerek kalmadan Microsoft Entra kimlik doğrulamasını destekleyen hizmetlerde kimlik doğrulaması yapmanıza olanak tanır.

Azure kaynakları için yönetilen kimlikler, Microsoft Entra Id'nin bir özelliğidir. Azure kaynakları için yönetilen kimlikleri destekleyen Azure hizmetlerinin her biri kendi zaman çizelgesine tabidir. Başlamadan önce kaynağınıza yönelik yönetilen kimliklerin kullanılabilirlik durumunu ve bilinen sorunları gözden geçirdiğinizden emin olun.

Nasıl yapılacağını öğrenin:

- Azure Resource Manager'da bir kaynak grubuna sanal makinenize (VM) erişim verme

- Sanal makine (VM) kimliği kullanarak erişim belirteci alma ve Azure Resource Manager'ı çağırmak için bu belirteci kullanma

Resource Manager'a erişmek için Windows VM sistem tarafından atanan yönetilen kimliği kullanma

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

Bu öğreticide sistem tarafından atanan bir kimliğin nasıl oluşturulacağı, bir Windows Sanal Makinesi'ne (VM) nasıl atanacağı ve ardından Azure Resource Manager API'sine erişmek için bu kimliğin nasıl kullanılacağı açıklanmaktadır. Yönetilen Hizmet Kimlikleri Azure tarafından otomatik olarak yönetilir. Kimlik bilgilerini kodunuz içine eklemeye gerek kalmadan Microsoft Entra kimlik doğrulamasını destekleyen hizmetler için kimlik doğrulamasını etkinleştirir.

Nasıl yapılacağını öğrenin:

- VM'nize Azure Resource Manager erişimi verin.

- Resource Manager'a erişmek için VM'nin sistem tarafından atanan yönetilen kimliğini kullanarak erişim belirteci alın.

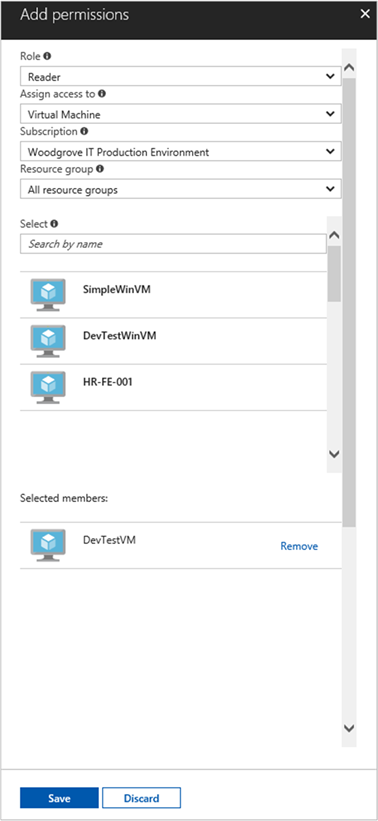

Kaynak Grupları sekmesine gidin.

VM'nin yönetilen kimlik erişimine vermek istediğiniz Kaynak Grubunu seçin.

Sol panelde Erişim denetimi (IAM) öğesini seçin.

Ekle'yi ve ardından Rol ataması ekle'yi seçin.

Rol sekmesinde Okuyucu'ya tıklayın. Bu rol tüm kaynakları görüntülemenize izin verir, ancak herhangi bir değişiklik yapmanıza izin vermez.

Üyeler sekmesinde, Erişim ata seçeneği için Yönetilen kimlik'i ve ardından + Üye seç'i seçin.

Abonelik açılan listesinde uygun aboneliğin listelendiğinden emin olun. Kaynak Grubu için Tüm kaynak grupları'yı seçin.

Kimliği yönet açılan listesinde Sanal Makine'yi seçin.

Seç için açılan listeden VM'nizi seçin ve ardından Kaydet'i seçin.

Bir erişim belirteci alma

Vm'nin sistem tarafından atanan yönetilen kimliğini kullanın ve erişim belirteci almak için Resource Manager'ı çağırın.

Bu adımları tamamlamak bir SSH istemciniz olmalıdır. Windows kullanıyorsanız, Linux için Windows Alt Sistemi SSH istemcisini kullanabilirsiniz. SSSH istemcinizin anahtarlarını yapılandırmak için yardıma ihtiyacınız olursa, bkz. Azure'da Windows ile SSH anahtarlarını kullanma veya Azure’da Linux VM’ler için SSH ortak ve özel anahtar çifti oluşturma.

- Portalda Linux VM'nize gidin ve Genel Bakış'ta Bağlan'ı seçin.

- Tercih ettiğiniz SSH istemciyle VM'ye bağlanın.

- Terminal penceresinde kullanarak

curlAzure Resource Manager için erişim belirteci almak üzere Azure kaynakları uç noktasına yönelik yerel yönetilen kimliklere bir istek gönderin.curlErişim belirteci isteği aşağıdadır.

curl 'http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01&resource=https://management.azure.com/' -H Metadata:true

Not

Parametresinin resource değeri, Microsoft Entra Id tarafından beklenen değerle tam olarak eşleşmelidir. Resource Manager'ın kaynak kimliği söz konusu olduğunda, URI'ye sondaki eğik çizgiyi eklemeniz gerekir.

Yanıtta, Azure Resource Manager’a erişmek için ihtiyacınız olan erişim belirteci vardır.

Yanıt:

{

"access_token":"eyJ0eXAiOi...",

"refresh_token":"",

"expires_in":"3599",

"expires_on":"1504130527",

"not_before":"1504126627",

"resource":"https://management.azure.com",

"token_type":"Bearer"

}

Azure Resource Manager'a erişmek için bu erişim belirtecini kullanın; örneğin, daha önce bu VM erişimine izin vermiş olduğunuz kaynak grubunun ayrıntılarını okumak için. , <RESOURCE-GROUP>ve <ACCESS-TOKEN> değerlerini <SUBSCRIPTION-ID>daha önce oluşturduğunuz değerlerle değiştirin.

Not

URL büyük/küçük harfe duyarlıdır, bu nedenle daha önce kaynak grubunu adlandırırken kullandığınız büyük/küçük harfi ve "resourceGroup" içinde büyük harfli "G" harfini kullandığınızdan emin olun.

curl https://management.azure.com/subscriptions/<SUBSCRIPTION-ID>/resourceGroups/<RESOURCE-GROUP>?api-version=2016-09-01 -H "Authorization: Bearer <ACCESS-TOKEN>"

Belirli kaynak grubu bilgilerini içeren yanıt:

{

"id":"/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/DevTest",

"name":"DevTest",

"location":"westus",

"properties":

{

"provisioningState":"Succeeded"

}

}

Resource Manager'da bir kaynak grubuna erişmek için Linux VM sistem tarafından atanan yönetilen kimliği kullanma

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

Bu öğreticide sistem tarafından atanan bir kimliğin nasıl oluşturulacağı, bir Linux Sanal Makinesine (VM) nasıl atanacağı ve ardından Azure Resource Manager API'sine erişmek için bu kimliğin nasıl kullanılacağı açıklanmaktadır. Yönetilen Hizmet Kimlikleri Azure tarafından otomatik olarak yönetilir. Kimlik bilgilerini kodunuz içine eklemeye gerek kalmadan Microsoft Entra kimlik doğrulamasını destekleyen hizmetler için kimlik doğrulamasını etkinleştirir.

Şunları yapmayı öğreneceksiniz:

- VM'nize Azure resource manager erişimi verin.

- Kaynak yöneticisine erişmek için VM'nin sistem tarafından atanan yönetilen kimliğini kullanarak erişim belirteci alın.

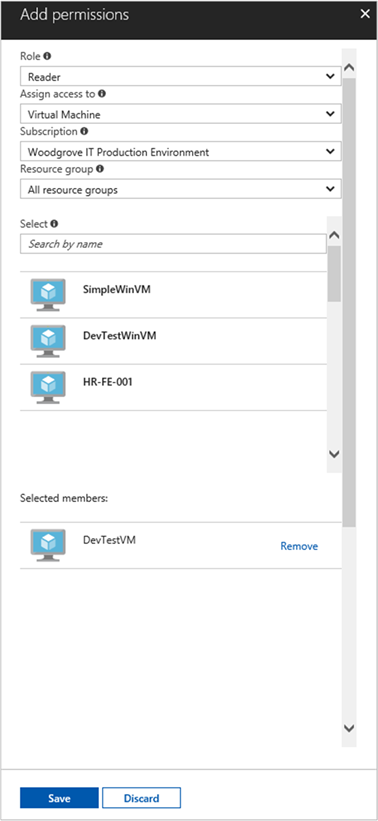

Kaynak Grupları sekmesine gidin.

VM'nin yönetilen kimlik erişimine vermek istediğiniz Kaynak Grubunu seçin.

Sol panelde Erişim denetimi (IAM) öğesini seçin.

Ekle'yi ve ardından Rol ataması ekle'yi seçin.

Rol sekmesinde Okuyucu'ya tıklayın. Bu rol tüm kaynakları görüntülemenize izin verir, ancak herhangi bir değişiklik yapmanıza izin vermez.

Üyeler sekmesindeki Erişim ata seçeneğinde Yönetilen kimlik'i ve ardından + Üye seç'i seçin.

Abonelik açılan listesinde uygun aboneliğin listelendiğinden emin olun. Kaynak Grubu için Tüm kaynak grupları'yı seçin.

Kimliği yönet açılan listesinde Sanal Makine'yi seçin.

Seç seçeneğinde açılan listeden VM'nizi ve ardından Kaydet'i seçin.

Bir erişim belirteci alma

Vm'nin sistem tarafından atanan yönetilen kimliğini kullanın ve erişim belirteci almak için kaynak yöneticisini çağırın.

Bu adımları tamamlamak bir SSH istemciniz olmalıdır. Windows kullanıyorsanız, Linux için Windows Alt Sistemi SSH istemcisini kullanabilirsiniz. SSSH istemcinizin anahtarlarını yapılandırmak için yardıma ihtiyacınız olursa, bkz. Azure'da Windows ile SSH anahtarlarını kullanma veya Azure’da Linux VM’ler için SSH ortak ve özel anahtar çifti oluşturma.

- Azure portalında Linux VM'nize gidin.

- Genel Bakış'ta Bağlan'ı seçin.

- Tercih ettiğiniz SSH istemciyle VM'ye bağlanın.

- Terminal penceresinde kullanarak Azure

curlkaynak yöneticisi için erişim belirteci almak üzere Azure kaynakları uç noktasına yönelik yerel yönetilen kimliklere bir istek gönderin.curlErişim belirteci isteği aşağıdadır.

curl 'http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01&resource=https://management.azure.com/' -H Metadata:true

Not

Parametresinin resource değeri, Microsoft Entra Id tarafından beklenen değerle tam olarak eşleşmelidir. Kaynak yöneticisi kaynak kimliği söz konusu olduğunda, URI'ye sondaki eğik çizgiyi eklemeniz gerekir.

Yanıt, Azure resource manager'a erişmek için ihtiyacınız olan erişim belirtecini içerir.

Yanıt:

{

"access_token":"eyJ0eXAiOi...",

"refresh_token":"",

"expires_in":"3599",

"expires_on":"1504130527",

"not_before":"1504126627",

"resource":"https://management.azure.com",

"token_type":"Bearer"

}

Azure Resource Manager'a erişmek için bu erişim belirtecini kullanın. Örneğin, daha önce bu VM erişimine izin vermiş olduğunuz kaynak grubunun ayrıntılarını okumak için. , <RESOURCE-GROUP>ve <ACCESS-TOKEN> değerlerini <SUBSCRIPTION-ID>daha önce oluşturduğunuz değerlerle değiştirin.

Not

URL büyük/küçük harfe duyarlıdır, bu nedenle daha önce kaynak grubunu adlandırırken kullandığınız büyük/küçük harfi ve içindeki resourceGroupbüyük harfli "G" harfini kullandığınızdan emin olun.

curl https://management.azure.com/subscriptions/<SUBSCRIPTION-ID>/resourceGroups/<RESOURCE-GROUP>?api-version=2016-09-01 -H "Authorization: Bearer <ACCESS-TOKEN>"

Belirli kaynak grubu bilgilerini içeren yanıt:

{

"id":"/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/DevTest",

"name":"DevTest",

"location":"westus",

"properties":

{

"provisioningState":"Succeeded"

}

}

Sonraki adımlar

Bu hızlı başlangıçta, Azure Resource Manager API'sine erişmek için vm'de sistem tarafından atanan yönetilen kimliği kullanmayı öğrendiniz. Azure Resource Manager hakkında daha fazla bilgi edinmek için bkz:

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin