Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu makalede FortiGate SSL VPN'i Microsoft Entra Id ile tümleştirmeyi öğreneceksiniz. FortiGate SSL VPN'i Microsoft Entra Id ile tümleştirdiğinizde şunları yapabilirsiniz:

- FortiGate SSL VPN'e kimlerin erişebileceğini denetlemek için Microsoft Entra Id kullanın.

- Kullanıcılarınızın Microsoft Entra hesaplarıyla FortiGate SSL VPN'de otomatik olarak oturum açmasını sağlayın.

- Hesaplarınızı tek bir merkezi konumda yönetin: Azure portalı.

Önkoşullar

Başlamak için aşağıdaki öğelere ihtiyacınız vardır:

- Microsoft Entra aboneliği. Aboneliğiniz yoksa ücretsiz bir hesap alabilirsiniz.

- Çoklu oturum açma (SSO) etkin bir FortiGate SSL VPN'i.

Makale açıklaması

Bu makalede Microsoft Entra SSO'larını bir test ortamında yapılandırıp test edebilirsiniz.

FortiGate SSL VPN, SP tarafından başlatılan SSO'ları destekler.

Galeriden FortiGate SSL VPN ekleme

FortiGate SSL VPN'in Microsoft Entra Id ile tümleştirilmesini yapılandırmak için galeriden FortiGate SSL VPN'i yönetilen SaaS uygulamaları listenize eklemeniz gerekir:

- En az bir bulut uygulaması yöneticisi olarak Microsoft Entra yönetim merkezinde oturum açın.

- Entra ID>Kurumsal uygulamalar>Yeni uygulama'ya göz atın.

- Galeriden ekle bölümünde, arama kutusuna FortiGate SSL VPN girin.

- Sonuçlar panelinde fortiGate SSL VPN seçin ve ardından uygulamayı ekleyin. Uygulama kiracınıza eklenirken birkaç saniye bekleyin.

Alternatif olarak,

FortiGate SSL VPN için Microsoft Entra SSO yapılandırma ve test

B.Simon adlı bir test kullanıcısı kullanarak Microsoft Entra SSO'larını FortiGate SSL VPN ile yapılandırıp test edin. SSO'nun çalışması için Bir Microsoft Entra kullanıcısı ile FortiGate SSL VPN'deki ilgili SAML SSO kullanıcı grubu arasında bir bağlantı ilişkisi kurmanız gerekir.

Microsoft Entra SSO'yı FortiGate SSL VPN ile yapılandırmak ve test etmek için şu üst düzey adımları tamamlarsınız:

-

Microsoft Entra SSO'ı kullanıcılarınız için özelliği etkinleştirecek şekilde yapılandırın.

- Microsoft Entra çoklu oturum açmayı test etmek için Microsoft Entra test kullanıcısı oluşturun.

- Test kullanıcısı için Microsoft Entra tek oturum açmayı etkinleştirmek amacıyla erişim izni verin.

-

Uygulama tarafında FortiGate SSL VPN SSO yapılandırın.

- Kullanıcının Microsoft Entra gösteriminin bir karşılığı olarak FortiGate SAML SSO kullanıcı grubu oluşturun.

- Yapılandırmanın çalıştığını doğrulamak için SSO'yı test edin.

Microsoft Entra SSO'sını yapılandırma

Azure portalında Microsoft Entra SSO'nun etkinleştirilmesi için şu adımları izleyin:

En az bir bulut uygulaması yöneticisi olarak Microsoft Entra yönetim merkezinde oturum açın.

Entra ID>Enterprise uygulamaları>FortiGate SSL VPN uygulaması tümleştirme sayfasına gidin, Yönet bölümünde çoklu oturum açmayı seçin.

Tek oturum açma yöntemini seç sayfasında SAMLseçin.

SAML ile Tek Sign-On Ayarlama sayfasında, ayarları düzenlemek üzere Temel SAML Yapılandırması için Düzenle düğmesini seçin:

saml ile tek Sign-On ayarlama sayfasında aşağıdaki değerleri girin:

a. Tanımlayıcı kutusuna,

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/metadatadeseninde bir URL girin.b. Yanıt URL'si kutusuna

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/logindesene bir URL girin.ç. Oturum açma URL'si kutusuna desen

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/loginbir URL girin.ö. Oturumu Kapatma URL'si kutusuna,

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port><FQDN>/remote/saml/logoutkalıbında bir URL girin.Uyarı

Bu değerler yalnızca desenlerdir. FortiGate'te yapılandırılan gerçek Oturum Açma URL'sini, Tanımlayıcı, Yanıt URL'sive Oturumu Kapatma URL'si kullanmanız gerekir. FortiGate desteğinin ortam için doğru değerleri sağlaması gerekir.

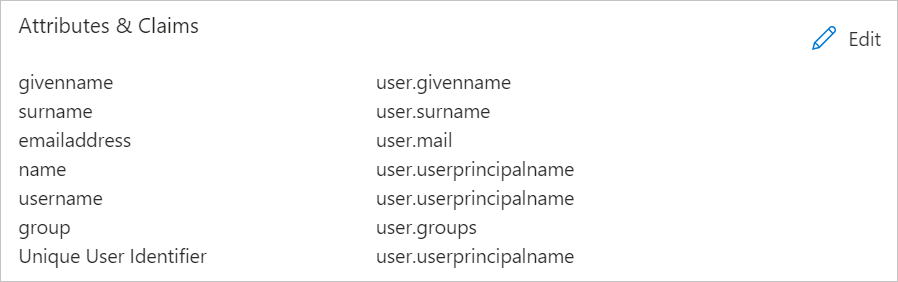

FortiGate SSL VPN uygulaması, SAML onaylarını belirli bir biçimde bekler ve bu da yapılandırmaya özel öznitelik eşlemeleri eklemenizi gerektirir. Aşağıdaki ekran görüntüsünde varsayılan özniteliklerin listesi gösterilmektedir.

FortiGate SSL VPN için gereken talepler aşağıdaki tabloda gösterilmiştir. Bu taleplerin adları, bu makalenin FortiGate komut satırı yapılandırma bölümünde kullanılan adlarla eşleşmelidir. Adlar büyük/küçük harfe duyarlıdır.

İsim Kaynak özniteliği kullanıcı adı Kullanıcı.KullanıcıTemelAdı grup kullanıcı grupları Bu ek talepleri oluşturmak için:

a. Kullanıcı Öznitelikleri & Talepleri'nin yanında Düzenle'ı seçin.

b. Yeni talep ekle'yi seçin.

ç. ad için kullanıcı adıgirin.

ö. Kaynak özniteliğiiçin user.userprincipalname seçin.

e. Kaydetseçeneğini seçin.

Uyarı

Kullanıcı Öznitelikleri & Talepleri yalnızca bir grup talebine izin verir. Grup talebi eklemek için, yeni talebi eklemek amacıyla taleplerde zaten mevcut olan kullanıcı.gruplar [GüvenlikGrubu] mevcut grup talebini silin veya mevcut talebi Tüm gruplariçin düzenleyin.

f. Grup talebi ekle'yi seçin.

g. Tüm gruplar’ı seçin.

h. Gelişmiş seçenekler'in altında, Grup talebi adını özelleştir onay kutusunu seçin.

i adına, grubunagirin.

j. Kaydetseçeneğini seçin.

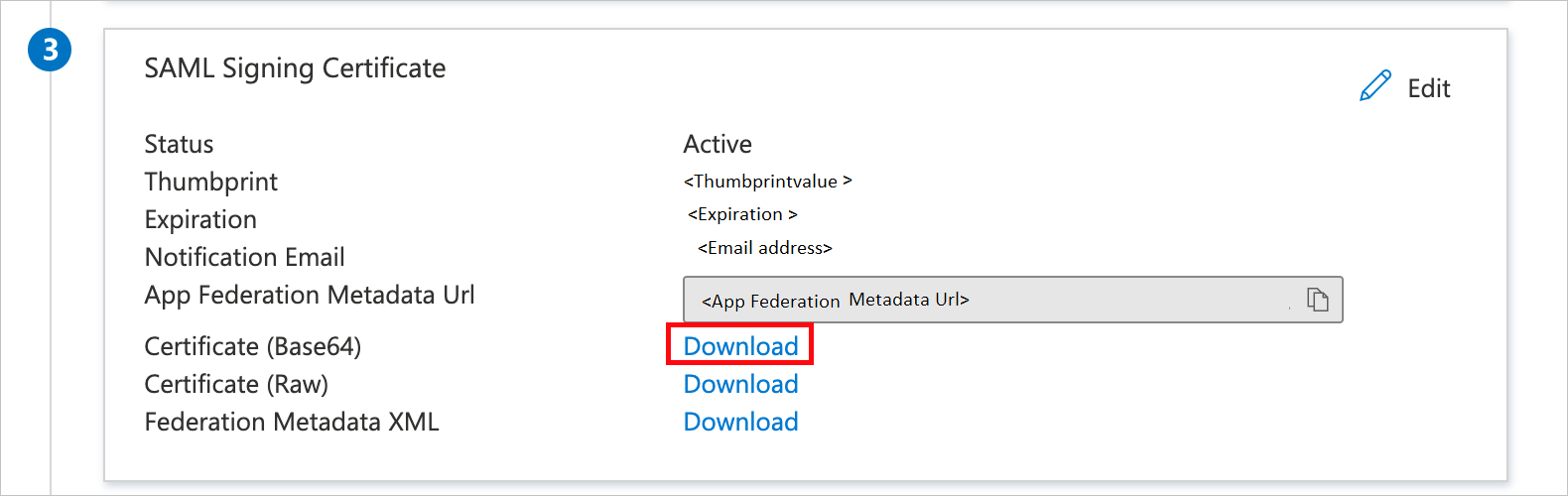

SAML ile Tek Sign-On Ayarlama sayfasının SAML İmzalama Sertifikası bölümünde, sertifikayı indirmek ve bilgisayarınıza kaydetmek için Sertifikası (Base64) yanındaki İndir bağlantısını seçin:

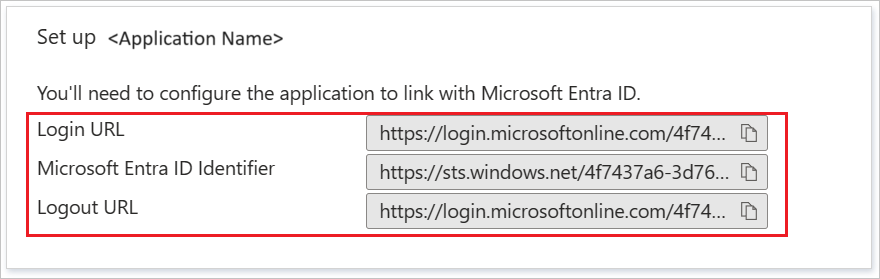

FortiGate SSL VPN ayarlama bölümünde, gereksinimlerinize göre uygun URL'yi veya URL'leri kopyalayın.

Microsoft Entra test kullanıcısı oluşturma

Bu bölümde B.Simon adlı bir test kullanıcısı oluşturacaksınız.

- Microsoft Entra yönetim merkezinde en az Kullanıcı Yöneticisiolarak oturum açın.

- Entra ID>Users konumuna gidin.

- Ekranın üst kısmında Yeni kullanıcı>Yeni kullanıcı oluştur seçeneğini seçin.

-

Kullanıcı özelliklerinde şu adımları izleyin:

-

Gösterim adı alanına

B.Simon'yi girin. -

Kullanıcı asıl adı alanına username@companydomain.extensiongirin. Örneğin,

B.Simon@contoso.com. - Parolayı göster onay kutusunu seçin ve ardından Parola kutusunda görüntülenen değeri not edin.

- Seçin, gözden geçir ve oluştur.

-

Gösterim adı alanına

- Oluştur'i seçin.

Test kullanıcısına erişim izni verme

Bu bölümde, bu kullanıcıya FortiGate SSL VPN erişimi vererek B.Simon'un çoklu oturum açmayı kullanmasını sağlayacaksınız.

- Entra ID>Enterprise uygulamalarına göz atın.

- Uygulamalar listesinde FortiGate SSL VPNöğesini seçin.

- Uygulamanın genel bakış sayfasındaki Yönet bölümünde kullanıcılar ve gruplarseçin.

- Kullanıcı ekle'yi seçin, ardından Atama Eklendi iletişim kutusunda Kullanıcılar ve gruplar'ı seçin.

- "Kullanıcılar ve Gruplar iletişim kutusunda, Kullanıcılar listesinde B.Simon seçin ve ardından ekranın en altındaki Seç düğmesini seçin."

- Eğer SAML bildiriminde herhangi bir rol değeri bekliyorsanız, Rol Seç iletişim kutusunda listeden kullanıcı için uygun rolü seçin. Ekranın en altındaki seç düğmesini seçin.

- Görev Ekle iletişim kutusunda Ata seçeneğini seçin.

Test kullanıcısı için güvenlik grubu oluşturma

Bu bölümde, test kullanıcısı için Microsoft Entra Id'de bir güvenlik grubu oluşturacaksınız. FortiGate, kullanıcıya VPN üzerinden ağ erişimi vermek için bu güvenlik grubunu kullanır.

- Microsoft Entra yönetim merkezinde Entra ID>Gruplar>Yeni grup'a gidin.

-

Yeni Grup özelliklerinde şu adımları tamamlayın:

- Grup türü listesinde Güvenlik'i seçin.

- Grubu adı kutusu içine FortiGateAccessgirin.

- Grup açıklaması kutusuna FortiGate VPN erişimi vermek içinGrubu girin.

- Microsoft Entra rollerinin grup (Önizleme) ayarlarına atanabileceği için Yok'u seçin.

- Üyelik türü kutusunda Atananseçin.

- Üyeleraltında, Üye seçilmediseçeneğini seçin.

- Kullanıcılar ve gruplar iletişim kutusunda, Kullanıcılar listesinden B.Simon 'u seçin ve ardından ekranın en altındaki Seç düğmesini tıklayın.

- Oluştur'i seçin.

- Microsoft Entra Id'nin Grupları bölümüne geri döndükten sonra, FortiGate Access grubunu bulun ve Nesne Kimliğinot edin. Daha sonra ihtiyacınız olacak.

FortiGate SSL VPN SSO'sını yapılandırma

Base64 SAML Sertifikasını FortiGate aletine yükleme

Kiracınızda FortiGate uygulamasının SAML yapılandırmasını tamamladıktan sonra Base64 kodlamalı SAML sertifikasını indirmişsinizdir. Bu sertifikayı FortiGate aletine yüklemeniz gerekir:

- FortiGate gerecinizin yönetim portalında oturum açın.

- Sol bölmede Sistemseçin.

- Sistem altında, sertifikalarıseçin.

- İçeri Aktar>Uzak Sertifika'yı seçin.

- Azure kiracısında FortiGate uygulama dağıtımından indirilen sertifikaya göz atın, sertifikayı seçin ve ardından Tamam'ıseçin.

Sertifika yüklendikten sonra, Sistem>Sertifikaları>Uzak Sertifikaaltında bulunan adını not edin. Varsayılan olarak, REMOTE_Cert_Nolarak adlandırılır; burada N bir tamsayı değeridir.

FortiGate komut satırı yapılandırmasını tamamlama

FortiOS 7.0'dan bu yana GUI'den SSO yapılandırabilirsiniz ancak CLI yapılandırmaları tüm sürümler için geçerlidir ve bu nedenle burada gösterilir.

Bu adımları tamamlamak için daha önce kaydettiğiniz değerlere ihtiyacınız vardır:

| FortiGate SAML CLI ayarları | Eşdeğer Azure yapılandırması |

|---|---|

SP varlık kimliği (entity-id) |

Tanımlayıcı (Varlık Kimliği) |

SP çoklu oturum açma URL'si (single-sign-on-url) |

Yanıt URL'si (Onay Tüketici Hizmeti URL'si) |

SP Tekli oturumu kapatma URL'si (single-logout-url) |

Oturumu kapatma URL'si |

IdP Varlık Kimliği (idp-entity-id) |

Microsoft Entra Tanımlayıcısı |

IdP çoklu oturum açma URL'si (idp-single-sign-on-url) |

Azure oturum açma URL'si |

IdP Tek oturum kapatma URL'si (idp-single-logout-url) |

Azure çıkış URL'si |

IdP sertifikası (idp-cert) |

Base64 SAML sertifika adı (REMOTE_Cert_N) |

Kullanıcı adı özniteliği (user-name) |

kullanıcı adı |

Grup adı özniteliği (group-name) |

grup |

Uyarı

Temel SAML Yapılandırması altındaki Oturum Açma URL'si FortiGate yapılandırmalarında kullanılmaz. Kullanıcıyı SSL VPN portalı sayfasına yönlendirmek için SP ile başlatılan çoklu oturum açmayı tetikleme amacıyla kullanılır.

FortiGate gerecinizde bir SSH oturumu oluşturun ve fortiGate Yönetici hesabıyla oturum açın.

Bu komutları çalıştırın ve

<values>daha önce topladığınız bilgilerle değiştirin:config user saml edit azure set cert <FortiGate VPN Server Certificate Name> set entity-id < Identifier (Entity ID)Entity ID> set single-sign-on-url < Reply URL Reply URL> set single-logout-url <Logout URL> set idp-entity-id <Azure AD Identifier> set idp-single-sign-on-url <Azure Login URL> set idp-single-logout-url <Azure Logout URL> set idp-cert <Base64 SAML Certificate Name> set user-name username set group-name group next end

FortiGate'i grup eşleştirme için yapılandırma

Bu bölümde FortiGate'i test kullanıcısını içeren güvenlik grubunun Nesne Kimliğini tanıyacak şekilde yapılandıracaksınız. Bu yapılandırma FortiGate'in grup üyeliğine göre erişim kararları vermesine olanak tanır.

Bu adımları tamamlamak için, bu makalenin önceki bölümlerinde oluşturduğunuz FortiGateAccess güvenlik grubunun Nesne Kimliği gerekir.

FortiGate gerecinizde bir SSH oturumu oluşturun ve fortiGate Yönetici hesabıyla oturum açın.

Şu komutları çalıştırın:

config user group edit FortiGateAccess set member azure config match edit 1 set server-name azure set group-name <Object Id> next end next end

FortiGate VPN Portalları ve Güvenlik Duvarı İlkesi Oluşturma

Bu bölümde, bu makalenin önceki bölümlerinde oluşturduğunuz FortiGateAccess güvenlik grubuna erişim izni veren bir FortiGate VPN Portalları ve Güvenlik Duvarı İlkesi yapılandıracaksınız.

yönergeler içinSAML IdP olarak davranan Microsoft Entra ID ile SSL VPN için SAML SSO oturum açmayı yapılandırma bölümüne bakın.

SSO'ları test edin

Bu bölümde, Microsoft Entra çoklu oturum açma yapılandırmanızı aşağıdaki seçeneklerle test edin.

Azure SSO yapılandırmasının 5. Adımında *Uygulamaile çoklu oturum açmayı test edin Test düğmesini seçin. bu seçenek, oturum açma akışını başlatabileceğiniz FortiGate VPN Oturum Açma URL'sine yönlendirilir.

Doğrudan FortiGate VPN Oturum Açma URL'sine gidin ve buradan oturum açma akışını başlatın.

Microsoft My Apps'i kullanabilirsiniz. Uygulamalarım'da FortiGate VPN kutucuğunu seçtiğinizde, bu seçenek FortiGate VPN Oturum Açma URL'sine yönlendirilir. Uygulamalarım hakkında daha fazla bilgi için bkz. Uygulamalarımgiriş.

İlgili içerik

FortiGate VPN'i yapılandırdıktan sonra, kurumunuzun hassas verilerinin gerçek zamanlı olarak sızdırılmasını ve izinsiz erişimini önlemek için Oturum denetimini etkinleştirebilirsiniz. Oturum denetimi, Koşullu Erişim'in bir uzantısıdır. Cloud Apps için Microsoft Defenderile oturum denetimini zorunlu kılmayı öğrenin.