Öğretici: Citrix ADC ile Microsoft Entra çoklu oturum açma tümleştirmesi (üst bilgi tabanlı kimlik doğrulaması)

Bu öğreticide Citrix ADC'yi Microsoft Entra ID ile tümleştirmeyi öğreneceksiniz. Citrix ADC'yi Microsoft Entra ID ile tümleştirdiğinizde şunları yapabilirsiniz:

- Microsoft Entra Id'de Citrix ADC'ye kimlerin erişimi olduğunu denetleme.

- Kullanıcılarınızın Microsoft Entra hesaplarıyla Citrix ADC'de otomatik olarak oturum açmasını sağlayın.

- Hesaplarınızı tek bir merkezi konumda yönetin.

Önkoşullar

Başlamak için aşağıdaki öğelere ihtiyacınız vardır:

- Microsoft Entra aboneliği. Aboneliğiniz yoksa ücretsiz bir hesap alabilirsiniz.

- Citrix ADC çoklu oturum açma (SSO) özellikli abonelik.

Senaryo açıklaması

Bu öğreticide, Microsoft Entra SSO'sunu bir test ortamında yapılandırıp test edin. Öğretici şu senaryoları içerir:

Citrix ADC için SP tarafından başlatılan SSO

Citrix ADC için tam zamanında kullanıcı sağlama

Galeriden Citrix ADC ekleme

Citrix ADC'yi Microsoft Entra ID ile tümleştirmek için önce citrix ADC'yi galeriden yönetilen SaaS uygulamaları listenize ekleyin:

Microsoft Entra yönetim merkezinde en az Bir Bulut Uygulaması Yöneticisi olarak oturum açın.

Kimlik>Uygulamaları>Kurumsal uygulamaları>Yeni uygulama'ya göz atın.

Galeriden ekle bölümünde, arama kutusuna Citrix ADC yazın.

Sonuçlarda Citrix ADC'yi seçin ve uygulamayı ekleyin. Uygulama kiracınıza eklenirken birkaç saniye bekleyin.

Alternatif olarak, Kurumsal Uygulama Yapılandırması Sihirbazı'nı da kullanabilirsiniz. Bu sihirbazda, kiracınıza bir uygulama ekleyebilir, uygulamaya kullanıcı/grup ekleyebilir, roller atayabilir ve SSO yapılandırmasında da gezinebilirsiniz. Microsoft 365 sihirbazları hakkında daha fazla bilgi edinin.

Citrix ADC için Microsoft Entra SSO yapılandırma ve test

B.Simon adlı bir test kullanıcısını kullanarak Microsoft Entra SSO'ya Citrix ADC ile yapılandırma ve test edin. SSO'nun çalışması için Microsoft Entra kullanıcısı ile Citrix ADC'deki ilgili kullanıcı arasında bir bağlantı ilişkisi kurmanız gerekir.

Microsoft Entra SSO'yı Citrix ADC ile yapılandırmak ve test etmek için aşağıdaki adımları gerçekleştirin:

Kullanıcılarınızın bu özelliği kullanmasını sağlamak için Microsoft Entra SSO'sını yapılandırın.

Uygulama tarafında SSO ayarlarını yapılandırmak için Citrix ADC SSO'sunu yapılandırın.

Yapılandırmanın çalışıp çalışmadığını doğrulamak için SSO test edin.

Microsoft Entra SSO'sını yapılandırma

Azure portalını kullanarak Microsoft Entra SSO'nun etkinleştirilmesi için şu adımları tamamlayın:

Microsoft Entra yönetim merkezinde en az Bir Bulut Uygulaması Yöneticisi olarak oturum açın.

Kimlik>Uygulamaları>Kurumsal uygulamaları>Citrix ADC uygulama tümleştirme bölmesine gidin, Yönet'in altında Çoklu oturum açma'yı seçin.

Çoklu oturum açma yöntemi seçin bölmesinde SAML'yi seçin.

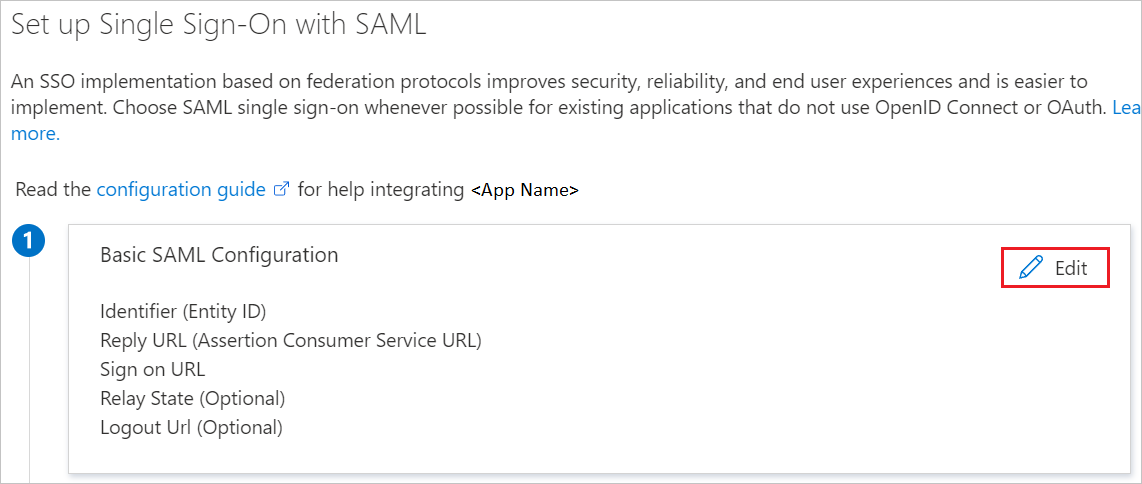

SAML ile Çoklu Oturum Açmayı Ayarla bölmesinde, ayarları düzenlemek için Temel SAML Yapılandırması için kalem Düzenle simgesini seçin.

Uygulamayı IDP tarafından başlatılan modda yapılandırmak için Temel SAML Yapılandırması bölümünde:

Tanımlayıcı metin kutusuna aşağıdaki desene sahip bir URL girin:

https://<Your FQDN>Yanıt URL'si metin kutusuna aşağıdaki desene sahip bir URL girin:

https://<Your FQDN>/CitrixAuthService/AuthService.asmx

Uygulamayı SP ile başlatılan modda yapılandırmak için Ek URL'leri ayarla'yı seçin ve aşağıdaki adımı tamamlayın:

- Oturum açma URL'si metin kutusuna aşağıdaki desene sahip bir URL girin:

https://<Your FQDN>/CitrixAuthService/AuthService.asmx

Not

- Bu bölümde kullanılan URL'ler gerçek değerler değildir. Bu değerleri Tanımlayıcı, Yanıt URL'si ve Oturum Açma URL'si için gerçek değerlerle güncelleştirin. Bu değerleri almak için Citrix ADC istemci destek ekibine başvurun. Temel SAML Yapılandırması bölümünde gösterilen desenlere de başvurabilirsiniz.

- SSO'nun ayarlanması için URL'lere genel web sitelerinden erişilebilir olması gerekir. Microsoft Entra Id'nin belirteci yapılandırılan URL'ye göndermesini sağlamak için Citrix ADC tarafında güvenlik duvarını veya diğer güvenlik ayarlarını etkinleştirmeniz gerekir.

- Oturum açma URL'si metin kutusuna aşağıdaki desene sahip bir URL girin:

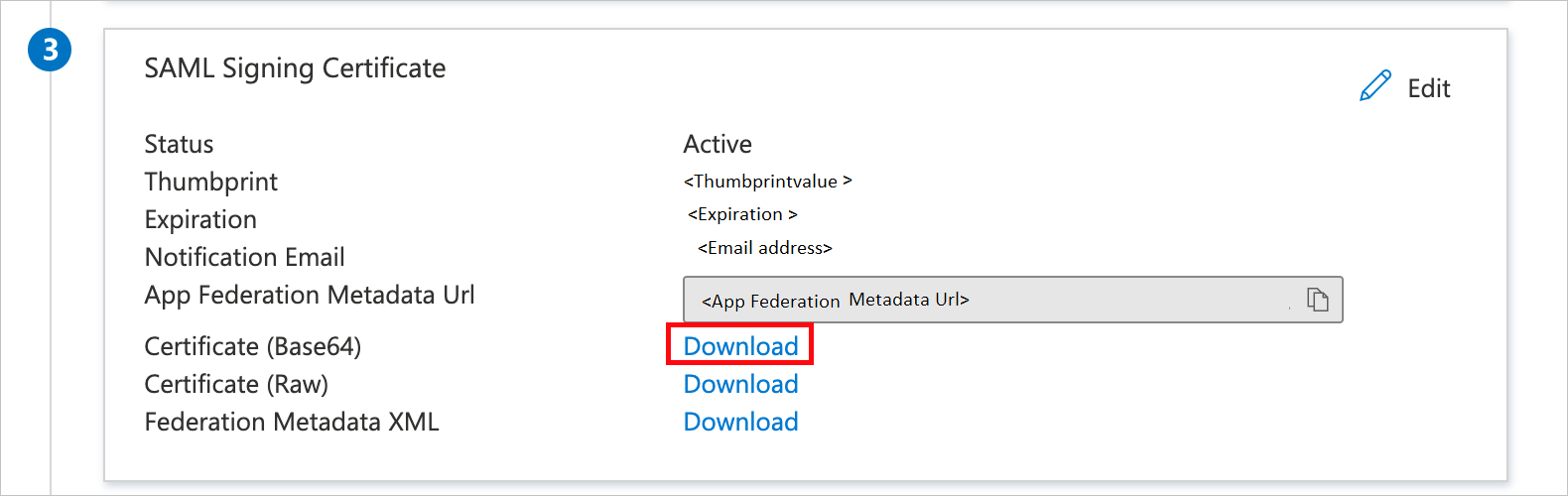

SAML ile Çoklu Oturum Açmayı Ayarla bölmesindeki SAML İmzalama Sertifikası bölümünde, Uygulama Federasyonu Meta Veri Url'si için URL'yi kopyalayın ve Not Defteri'ne kaydedin.

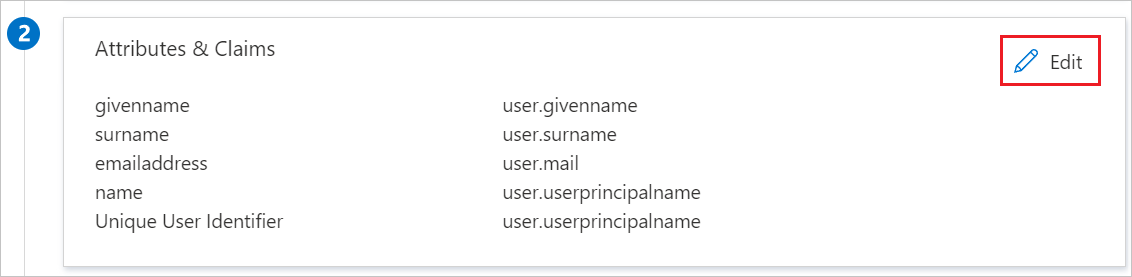

Citrix ADC uygulaması, SAML onaylarının belirli bir biçimde olmasını bekler ve bu da SAML belirteci öznitelikleri yapılandırmanıza özel öznitelik eşlemeleri eklemenizi gerektirir. Aşağıdaki ekran görüntüsünde varsayılan özniteliklerin listesi gösterilmektedir. Düzenle simgesini seçin ve öznitelik eşlemelerini değiştirin.

Citrix ADC uygulaması ayrıca SAML yanıtında birkaç özniteliğin daha geçirilmesini bekler. Kullanıcı Öznitelikleri iletişim kutusundaki Kullanıcı Talepleri'nin altında, tabloda gösterildiği gibi SAML belirteci özniteliklerini eklemek için aşağıdaki adımları tamamlayın:

Ad Kaynak özniteliği mySecretID user.userprincipalname Yeni talep ekle'yi seçerek Kullanıcı taleplerini yönet iletişim kutusunu açın.

Ad metin kutusuna, bu satır için gösterilen öznitelik adını girin.

Ad Alanını boş bırakın.

Öznitelik için Kaynak'ı seçin.

Kaynak öznitelik listesinde, bu satır için gösterilen öznitelik değerini girin.

Tamam'ı seçin.

Kaydet'i seçin.

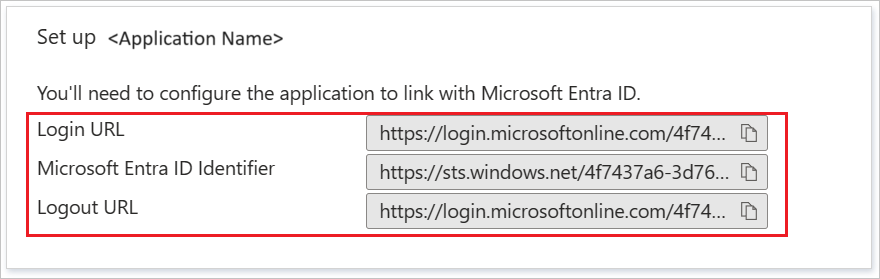

Citrix ADC'yi ayarlama bölümünde, gereksinimlerinize göre ilgili URL'leri kopyalayın.

Microsoft Entra test kullanıcısı oluşturma

Bu bölümde B.Simon adlı bir test kullanıcısı oluşturacaksınız.

- Microsoft Entra yönetim merkezinde en az Bir Kullanıcı Yöneticisi olarak oturum açın.

- Kimlik>Kullanıcıları Tüm kullanıcılar'a> göz atın.

- Ekranın üst kısmındaki Yeni kullanıcı>Yeni kullanıcı oluştur'u seçin.

- Kullanıcı özellikleri bölümünde şu adımları izleyin:

- Görünen ad alanına girin

B.Simon. - Kullanıcı asıl adı alanına girinusername@companydomain.extension. Örneğin,

B.Simon@contoso.com. - Parolayı göster onay kutusunu seçin ve ardından Parola kutusunda görüntülenen değeri not edin.

- Gözden geçir ve oluştur'u seçin.

- Görünen ad alanına girin

- Oluştur'u seçin.

Microsoft Entra test kullanıcısını atama

Bu bölümde B.Simon kullanıcısına Citrix ADC erişimi vererek Azure SSO kullanmasını sağlayacaksınız.

Kimlik>Uygulamaları>Kurumsal uygulamaları'na göz atın.

Uygulamalar listesinde Citrix ADC'yi seçin.

Uygulamaya genel bakış bölümünde Yönet'in altında Kullanıcılar ve gruplar'ı seçin.

Kullanıcı ekle'yi seçin. Ardından Atama Ekle iletişim kutusunda Kullanıcılar ve gruplar'ı seçin.

Kullanıcılar ve gruplar iletişim kutusunda Kullanıcılar listesinden B.Simon'ı seçin. Seç'i seçin.

Kullanıcılara atanacak bir rol bekliyorsanız Rol seçin açılan listesinden bu rolü seçebilirsiniz. Bu uygulama için hiçbir rol ayarlanmamışsa, "Varsayılan Erişim" rolünün seçili olduğunu görürsünüz.

Atama Ekle iletişim kutusunda Ata'yı seçin.

Citrix ADC SSO'sını yapılandırma

Yapılandırmak istediğiniz kimlik doğrulaması türüne yönelik adımlar için bir bağlantı seçin:

Üst bilgi tabanlı kimlik doğrulaması için Citrix ADC SSO yapılandırma

Kerberos tabanlı kimlik doğrulaması için Citrix ADC SSO yapılandırma

Web sunucusunu yayımlama

Sanal sunucu oluşturmak için:

Trafik Yönetimi>Yük Dengeleme Hizmetleri'ne> tıklayın.

Ekle'yi seçin.

Uygulamaları çalıştıran web sunucusu için aşağıdaki değerleri ayarlayın:

Hizmet Adı

Sunucu IP'si/ Var Olan Sunucu

Protokol

Liman

Yük dengeleyiciyi yapılandırma

Yük dengeleyiciyi yapılandırmak için:

Trafik Yönetimi>Yük Dengeleme>Sanal Sunucuları'na gidin.

Ekle'yi seçin.

Aşağıdaki ekran görüntüsünde açıklandığı gibi aşağıdaki değerleri ayarlayın:

- Ad

- Protokol

- IP Adresi

- Liman

Tamam'ı seçin.

Sanal sunucuyu bağlama

Yük dengeleyiciyi sanal sunucuya bağlamak için:

Hizmetler ve Hizmet Grupları bölmesinde Yük Dengeleme Yok Sanal Sunucu Hizmeti Bağlama'yı seçin.

Aşağıdaki ekran görüntüsünde gösterildiği gibi ayarları doğrulayın ve kapat'ı seçin.

Sertifikayı bağlama

Bu hizmeti TLS olarak yayımlamak için sunucu sertifikasını bağlayın ve uygulamanızı test edin:

Sertifika'nın altında Sunucu Sertifikası Yok'a tıklayın.

Aşağıdaki ekran görüntüsünde gösterildiği gibi ayarları doğrulayın ve kapat'ı seçin.

Citrix ADC SAML profili

Citrix ADC SAML profilini yapılandırmak için aşağıdaki bölümleri tamamlayın:

Kimlik doğrulama ilkesi oluşturma

Kimlik doğrulama ilkesi oluşturmak için:

Güvenlik>AAA – Uygulama Trafiği>İlkeleri Kimlik Doğrulama>İlkeleri'ne> gidin.

Ekle'yi seçin.

Kimlik Doğrulama İlkesi Oluştur bölmesinde aşağıdaki değerleri girin veya seçin:

- Ad: Kimlik doğrulama ilkeniz için bir ad girin.

- Eylem: SAML girin ve Ekle'yi seçin.

- İfade: True girin.

Oluştur'u seçin.

Kimlik doğrulaması SAML sunucusu oluşturma

Kimlik doğrulaması SAML sunucusu oluşturmak için, Kimlik Doğrulaması SAML Sunucusu Oluştur bölmesine gidin ve aşağıdaki adımları tamamlayın:

Ad alanına, kimlik doğrulaması SAML sunucusu için bir ad girin.

SAML Meta Verilerini Dışarı Aktar altında:

Meta Verileri İçeri Aktar onay kutusunu seçin.

Daha önce kopyaladığınız Azure SAML kullanıcı arabiriminden federasyon meta veri URL'sini girin.

Veren Adı için ilgili URL'yi girin.

Oluştur'u seçin.

Kimlik doğrulaması sanal sunucusu oluşturma

Kimlik doğrulaması sanal sunucusu oluşturmak için:

Güvenlik>AAA - Uygulama Trafik>İlkeleri> Kimlik Doğrulaması>Sanal Sunucuları'na gidin.

Ekle'yi seçin ve aşağıdaki adımları tamamlayın:

Ad alanına kimlik doğrulaması sanal sunucusu için bir ad girin.

Adreslenemeyen onay kutusunu seçin.

Protokol için SSL'yi seçin.

Tamam'ı seçin.

Kimlik doğrulama sanal sunucusunu Microsoft Entra Id kullanacak şekilde yapılandırma

Kimlik doğrulama sanal sunucusu için iki bölümü değiştirin:

Gelişmiş Kimlik Doğrulama İlkeleri bölmesinde Kimlik Doğrulama İlkesi Yok'u seçin.

İlke Bağlama bölmesinde kimlik doğrulama ilkesini ve ardından Bağla'yı seçin.

Form Tabanlı Sanal Sunucular bölmesinde Yük Dengeleme Sanal Sunucusu Yok'a tıklayın.

Kimlik Doğrulaması FQDN'sine tam etki alanı adı (FQDN) (gerekli) girin.

Microsoft Entra kimlik doğrulaması ile korumak istediğiniz yük dengeleme sanal sunucusunu seçin.

Bağla'ya tıklayın.

Not

Kimlik Doğrulaması Sanal Sunucu Yapılandırması bölmesinde Bitti'yi seçtiğinizden emin olun.

Değişikliklerinizi doğrulamak için tarayıcıda uygulama URL'sine gidin. Daha önce göreceğiniz kimliği doğrulanmamış erişim yerine kiracı oturum açma sayfanızı görmeniz gerekir.

Üst bilgi tabanlı kimlik doğrulaması için Citrix ADC SSO yapılandırma

Citrix ADC'yi yapılandırma

Citrix ADC'yi üst bilgi tabanlı kimlik doğrulaması için yapılandırmak için aşağıdaki bölümleri tamamlayın.

Yeniden yazma eylemi oluşturma

AppExpert>Yeniden Yazma>Eylemleri'ne gidin.

Ekle'yi seçin ve aşağıdaki adımları tamamlayın:

Ad alanına yeniden yazma eylemi için bir ad girin.

Tür alanına INSERT_HTTP_HEADER girin.

Üst Bilgi Adı için bir üst bilgi adı girin (bu örnekte SecretID kullanıyoruz).

İfade için aaa girin. KULLANICI. ATTRIBUTE("mySecretID"), burada mySecretID, Citrix ADC'ye gönderilen Microsoft Entra SAML talebidir.

Oluştur'u seçin.

Yeniden yazma ilkesi oluşturma

AppExpert>Yeniden Yazma İlkeleri'ne> gidin.

Ekle'yi seçin ve aşağıdaki adımları tamamlayın:

Ad alanına yeniden yazma ilkesi için bir ad girin.

Eylem için, önceki bölümde oluşturduğunuz yeniden yazma eylemini seçin.

İfade için true girin.

Oluştur'u seçin.

Yeniden yazma ilkesini sanal sunucuya bağlama

GUI kullanarak bir yeniden yazma ilkesini sanal sunucuya bağlamak için:

Trafik Yönetimi>Yük Dengeleme>Sanal Sunucuları'na gidin.

Sanal sunucular listesinde, yeniden yazma ilkesini bağlamak istediğiniz sanal sunucuyu seçin ve ardından Aç'ı seçin.

Yük Dengeleme Sanal Sunucusu bölmesindeki Gelişmiş Ayarlar'ın altında İlkeler'i seçin. NetScaler örneğiniz için yapılandırılan tüm ilkeler listede görünür.

Bu sanal sunucuya bağlamak istediğiniz ilkenin adının yanındaki onay kutusunu seçin.

Tür Seç iletişim kutusunda:

İlke Seç için Trafik'i seçin.

Tür Seç için İstek'i seçin.

Tamam'ı seçin. Durum çubuğundaki bir ileti, ilkenin başarıyla yapılandırıldığını gösterir.

BIR talepten öznitelik ayıklamak için SAML sunucusunu değiştirme

Güvenlik>AAA - Uygulama Trafik>İlkeleri> Kimlik Doğrulaması>Gelişmiş İlke eylemleri>>Sunucuları'na gidin.

Uygulama için uygun kimlik doğrulama SAML sunucusunu seçin.

Öznitelikler acısında, ayıklamak istediğiniz SAML özniteliklerini virgülle ayırarak girin. Örneğimizde özniteliğini

mySecretIDgireriz.

Erişimi doğrulamak için, tarayıcıdaki URL'de Üst Bilgi Koleksiyonu altında SAML özniteliğini arayın.

Citrix ADC test kullanıcısı oluşturma

Bu bölümde, Citrix ADC'de B.Simon adlı bir kullanıcı oluşturulur. Citrix ADC, varsayılan olarak etkin olan tam zamanında kullanıcı sağlamayı destekler. Bu bölümde gerçekleştirmeniz gereken bir işlem yoktur. Citrix ADC'de bir kullanıcı zaten yoksa, kimlik doğrulaması sonrasında yeni bir kullanıcı oluşturulur.

SSO'ları test edin

Bu bölümde, Microsoft Entra çoklu oturum açma yapılandırmanızı aşağıdaki seçeneklerle test edin.

Bu uygulamayı test et'e tıklayın; bu, oturum açma akışını başlatabileceğiniz Citrix ADC Oturum Açma URL'sine yönlendirilir.

Doğrudan Citrix ADC Oturum Açma URL'sine gidin ve buradan oturum açma akışını başlatın.

Microsoft Uygulamalarım kullanabilirsiniz. Uygulamalarım Citrix ADC kutucuğuna tıkladığınızda, bu işlem Citrix ADC Oturum Açma URL'sine yönlendirilir. Uygulamalarım hakkında daha fazla bilgi için bkz. Uygulamalarım giriş.

Sonraki adımlar

Citrix ADC'yi yapılandırdıktan sonra, kuruluşunuzun hassas verilerini gerçek zamanlı olarak sızdırmayı ve sızmayı koruyan oturum denetimini zorunlu kılabilirsiniz. Oturum denetimi Koşullu Erişim'den genişletir. Bulut için Microsoft Defender Uygulamaları ile oturum denetimini zorunlu kılmayı öğrenin.