Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Doku, güvenlik duvarı etkinleştirilmiş Azure Data Lake Storage (ADLS) 2. Nesil hesaplarına güvenli bir şekilde erişmenizi sağlar. Çalışma alanı kimliğine sahip doku çalışma alanları, seçilen sanal ağlar ve IP adreslerinden genel ağ erişimi etkinleştirildiğinde veya genel ağ erişimi devre dışı bırakıldığında, ADLS Gen2 hesaplarına güvenli bir şekilde erişebilir. ADLS 2. Nesil erişimini belirli Fabric çalışma alanları üzerinde sınırlayabilirsiniz.

Güvenilen çalışma alanı erişimine sahip bir depolama hesabına erişen doku çalışma alanlarının istek için uygun yetkilendirmeye sahip olması gerekir. Yetkilendirme, kuruluş hesapları veya hizmet sorumluları için Microsoft Entra kimlik bilgileriyle desteklenir. Kaynak örneği kuralları hakkında daha fazla bilgi edinmek için Azure kaynak örneklerinden erişim verme bölümüne bakın.

Güvenlik duvarı etkinleştirilmiş depolama hesaplarına erişimi belirli Doku çalışma alanlarından sınırlamak ve korumak için, belirli Doku çalışma alanlarından erişime izin vermek için kaynak örneği kuralları ayarlayabilirsiniz.

Note

Güvenilen çalışma alanı erişimi genel olarak kullanılabilir, ancak yalnızca F SKU kapasitelerinde kullanılabilir. Doku aboneliği satın alma hakkında bilgi için bkz Microsoft Fabric aboneliği satın alma. Deneme kapasitelerinde güvenilen çalışma alanı erişimi desteklenmez.

Bu makalede aşağıdaki işlemler hakkında bilgi edinirsiniz:

ADLS 2. Nesil depolama hesabında güvenilen çalışma alanı erişimini yapılandırın.

Güvenilir çalışma alanı erişiminin etkinleştirildiği, güvenlik duvarı etkinleştirilmiş ADLS 2. Nesil hesabına doğrudan bağlanmak için bir işlem hattı oluşturun.

Güvenilir çalışma alanı erişiminin etkinleştirildiği güvenlik duvarı etkinleştirilmiş ADLS 2. Nesil hesabından Verileri Ambarınıza almak için T-SQL COPY deyimini kullanın.

Güvenilir çalışma alanı erişiminin etkinleştirildiği güvenlik duvarı etkinleştirilmiş ADLS 2. Nesil hesabına bağlanmak için içeri aktarma modunda bir anlam modeli oluşturun.

AzCopy ile güvenlik duvarı etkinleştirilmiş bir Azure Depolama hesabından OneLake'e veri yükleyin.

ADLS 2. Nesil'de güvenilen çalışma alanı erişimini yapılandırma

Prerequisites

- Bir Fabric kapasitesiyle ilişkilendirilmiş bir Fabric çalışma alanı.

- Fabric çalışma alanıyla ilişkili bir çalışma alanına ait kimlik oluşturun. Bkz. Çalışma alanı kimliği. Erişimi Yönet'e (Çalışma Alanı ayarlarının yanında) gidip çalışma alanı kimliğini katkıda bulunan olarak listeye ekleyerek çalışma alanı kimliğinin çalışma alanına Katkıda Bulunan erişimi olduğundan emin olun.

- Kısayolda kimlik doğrulaması için kullanılan sorumlunun depolama hesabında Azure RBAC rolleri olmalıdır. Sorumlunun depolama hesabı düzeyinde bir Depolama Blobu Veri Katkıda Bulunanı, Depolama Blobu Veri Sahibi veya Depolama Blobu Veri Okuyucusu rolüne ya da kapsayıcı içindeki klasör düzeyinde erişimle birlikte depolama hesabı düzeyinde bir Depolama Blobu Temsilci rolüne sahip olması gerekir. Klasör düzeyinde erişim, kapsayıcı düzeyinde bir RBAC rolü aracılığıyla veya belirli klasör düzeyinde erişim yoluyla sağlanabilir.

- Depolama hesabı için bir kaynak örneği kuralı yapılandırın.

ARM şablonu aracılığıyla kaynak örneği kuralı

Belirli Doku çalışma alanlarını, çalışma alanı kimliklerine göre depolama hesabınıza erişecek şekilde yapılandırabilirsiniz. Kaynak örneği kuralıyla ARM şablonu dağıtarak kaynak örneği kuralı oluşturabilirsiniz. Kaynak örneği kuralı oluşturmak için:

Azure portalında oturum açın ve Özel dağıtım'a gidin.

Düzenleyicide Kendi şablonunuzu oluşturun'u seçin. Kaynak örneği kuralı oluşturan örnek arm şablonu için bkz . ARM şablonu örneği.

Düzenleyicide kaynak örneği kuralını oluşturun. İşiniz bittiğinde Gözden Geçir + Oluştur'u seçin.

Görünen Temel Bilgiler sekmesinde, gerekli proje ve örnek ayrıntılarını belirtin. İşiniz bittiğinde Gözden Geçir + Oluştur'u seçin.

Görüntülenen Gözden Geçir ve Oluştur sekmesinde özeti gözden geçirin ve Oluştur'u seçin. Kural dağıtım için gönderilir.

Dağıtım tamamlandığında kaynağa gidebilirsiniz.

Note

- Fabric çalışma alanları için kaynak örneği kuralları yalnızca ARM şablonları veya PowerShell kullanılarak oluşturulabilir. Azure portalı üzerinden oluşturma desteklenmez.

- "Fabric çalışma alanı resourceId değeri için subscriptionId '00000000-0000-0000-0000-000000000000' kullanılmalıdır."

- Doku çalışma alanının çalışma alanı kimliğini adres çubuğu URL'si aracılığıyla alabilirsiniz.

Arm şablonu aracılığıyla oluşturulabilecek bir kaynak örneği kuralı örneği aşağıda verilmişti. Tam bir örnek için bkz . ARM şablonu örneği.

"resourceAccessRules": [

{ "tenantId": " aaaabbbb-0000-cccc-1111-dddd2222eeee",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e"

}

]

PowerShell komut dosyası aracılığıyla kaynak örneği kuralı

Aşağıdaki betiği kullanarak PowerShell aracılığıyla bir kaynak örneği kuralı oluşturabilirsiniz.

$resourceId = "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<YOUR_WORKSPACE_GUID>"

$tenantId = "<YOUR_TENANT_ID>"

$resourceGroupName = "<RESOURCE_GROUP_OF_STORAGE_ACCOUNT>"

$accountName = "<STORAGE_ACCOUNT_NAME>"

Add-AzStorageAccountNetworkRule -ResourceGroupName $resourceGroupName -Name $accountName -TenantId $tenantId -ResourceId $resourceId

Güvenilen hizmet istisnası

Seçili sanal ağlardan ve IP adreslerinden genel ağ erişimi etkinleştirilmiş bir ADLS 2. Nesil hesabı için güvenilen hizmet özel durumunu seçerseniz, çalışma alanı kimliğine sahip Doku çalışma alanları depolama hesabına erişebilir. Güvenilen hizmetler muafiyeti onay kutusu seçildiğinde, kiracınızın Fabric kapasitelerindeki çalışma alanı kimliği bulunan tüm çalışma alanları depolama hesabında depolanan verilere erişebilir.

Bu yapılandırma önerilmez ve destek gelecekte sonlandırılabilir. Belirli kaynaklara erişim vermek için kaynak örneği kurallarını kullanmanızı öneririz.

Depolama hesaplarını güvenilen hizmet erişimi için kimler yapılandırabilir?

Depolama hesabındaki katkıda bulunan (Azure RBAC rolü), kaynak örneği kurallarını veya güvenilir hizmet istisnasını yapılandırabilir.

Fabric'de güvenilen çalışma alanı erişiminin nasıl kullanılacağı

Güvenilir çalışma alanı erişimini kullanarak Fabric'deki verilerinize güvenli bir şekilde erişmenin birkaç yolu vardır:

Spark, SQL ve Power BI ile verilerinizi analiz etmeye başlamak için Fabric Lakehouse'da yeni bir ADLS kısayolu oluşturabilirsiniz.

Güvenlik duvarı etkinleştirilmiş ADLS 2. Nesil hesabına doğrudan erişmek için güvenilen çalışma alanı erişimini kullanan bir işlem hattı oluşturabilirsiniz .

Bir Fabric ambarına veri aktarmak için güvenilir bir çalışma alanı erişiminden yararlanan bir T-SQL Copy ifadesi kullanabilirsiniz.

Güvenilir çalışma alanı erişiminden yararlanmak ve veriler üzerinde modeller ve raporlar oluşturmak için anlamsal model (içeri aktarma modu) kullanabilirsiniz.

AzCopy'yi kullanarak güvenlik duvarı etkinleştirilmiş bir Azure Depolama hesabından OneLake'e düzgün bir şekilde veri yükleyebilirsiniz.

Aşağıdaki bölümlerde bu yöntemlerin nasıl kullanılacağı gösterilmektedir.

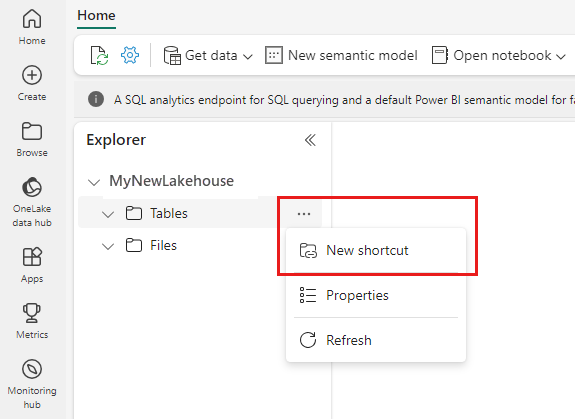

Güvenilen çalışma alanı erişimine sahip depolama hesabı için OneLake kısayolu oluşturma

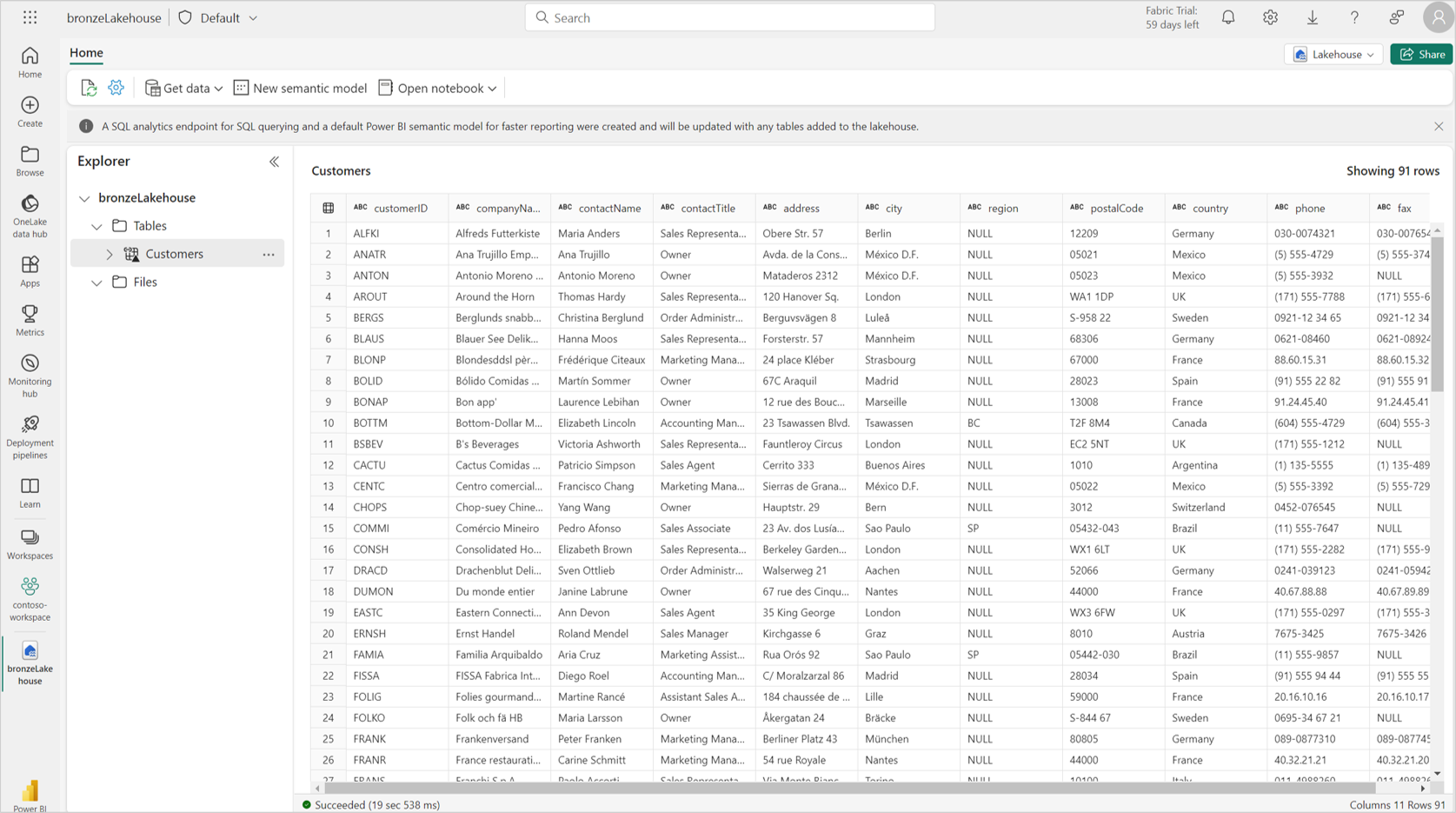

Çalışma alanı kimliği Doku'da yapılandırıldığında ve ADLS 2. Nesil depolama hesabınızda güvenilen çalışma alanı erişimi etkinleştirildiğinde, Doku'dan verilerinize erişmek için OneLake kısayolları oluşturabilirsiniz. Fabric Lakehouse'da yeni bir ADLS kısayolu oluşturursunuz ve Spark, SQL ve Power BI ile verilerinizi analiz etmeye başlayabilirsiniz.

Note

- Önkoşulları karşılayan bir çalışma alanında önceden var olan kısayollar, güvenilir hizmet erişimini desteklemeye otomatik olarak başlar.

- Depolama hesabı için DFS URL Kimliğini kullanmanız gerekir. Örnek:

https://StorageAccountName.dfs.core.windows.net - Hizmet sorumluları, güvenilir erişime sahip depolama hesapları için kısayollar da oluşturabilir.

Steps

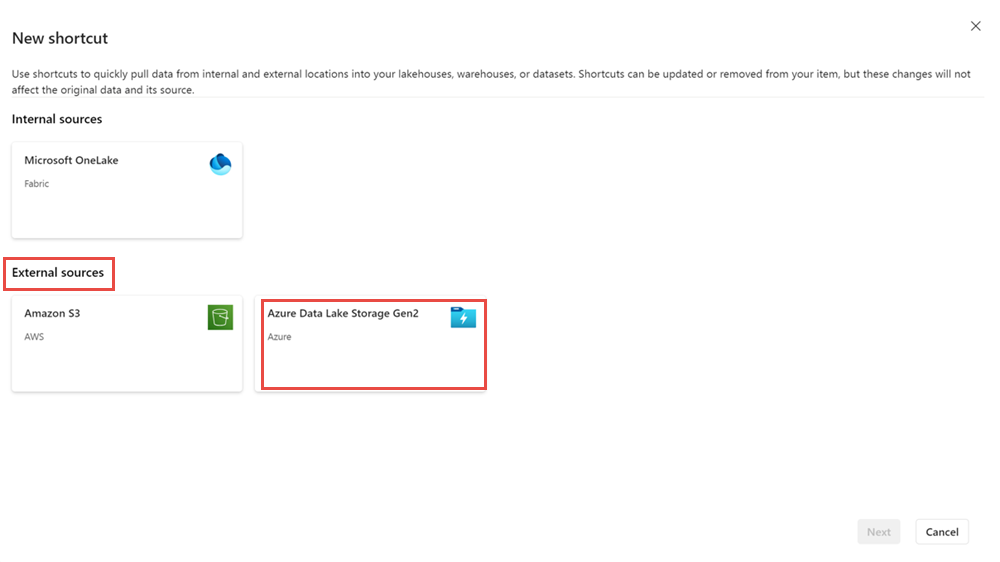

Lakehouse'da yeni bir kısayol oluşturarak başlayın.

Yeni kısayol sihirbazı açılır.

Dış kaynaklar'ın altında Azure Data Lake Storage 2. Nesil'ı seçin.

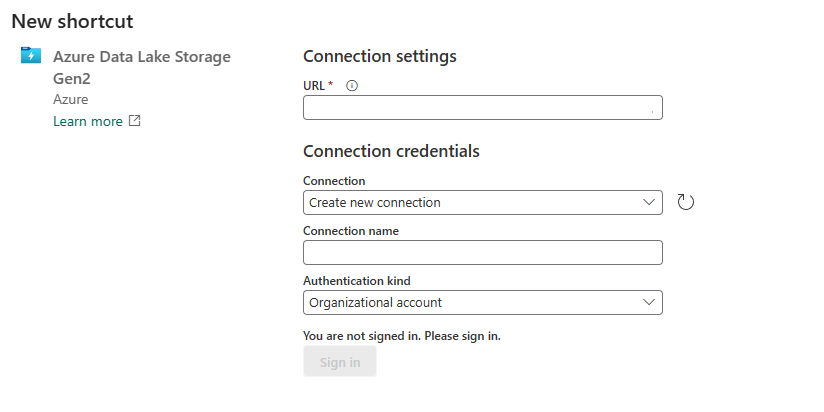

Güvenilen çalışma alanı erişimiyle yapılandırılmış depolama hesabının URL'sini sağlayın ve bağlantı için bir ad seçin. Kimlik doğrulama türü için Kuruluş hesabı'nı veya Hizmet Sorumlusu'nı seçin.

İşiniz bittiğinde İleri'yi seçin.

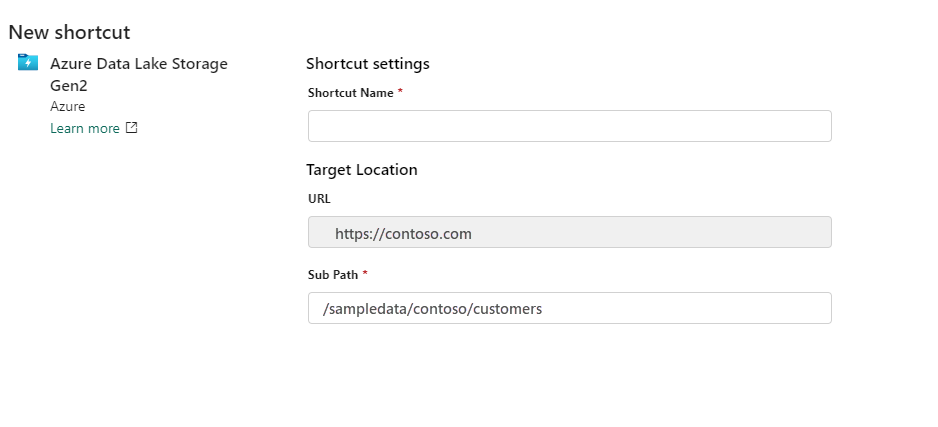

Kısayol adını ve alt yolunu belirtin.

İşiniz bittiğinde Oluştur’u seçin.

Lakehouse kısayolu oluşturulur ve kısayolda depolama verilerinin önizlemesini görebilmeniz gerekir.

Fabric öğelerinde güvenilir çalışma alanı erişimine sahip bir depolama hesabına OneLake kısayolunu kullanma

Fabric'de OneCopy ile OneLake kısayollarınıza tüm Fabric iş yüklerinden güvenilir bir şekilde erişebilirsiniz.

Spark: OneLake kısayollarınızdan verilere erişmek için Spark'ı kullanabilirsiniz. Spark'ta kullanılan kısayollar OneLake'te klasör olarak görünür. Verilere erişmek için klasör adına başvurmanız yeterlidir. Spark not defterlerinde güvenilir çalışma alanı erişimine sahip depolama hesapları için OneLake kısayolunu kullanabilirsiniz.

SQL analizi uç noktası: Lakehouse'unuzun "Tablolar" bölümünde oluşturulan kısayollar SQL analiz uç noktasında da kullanılabilir. SQL analytics uç noktasını açabilir ve verilerinizi diğer tüm tablolarda olduğu gibi sorgulayabilirsiniz.

İşlem hatları: İşlem hatları, güvenilen çalışma alanı erişimine sahip depolama hesapları için yönetilen kısayollara erişebilir. İşlem hatları, OneLake kısayolları aracılığıyla depolama hesaplarından okumak veya depolama hesaplarına yazmak için kullanılabilir.

Veri akışları v2: Veri akışları 2. Nesil, güvenilen çalışma alanı erişimine sahip depolama hesapları için yönetilen kısayollara erişmek için kullanılabilir. 2. Nesil veri akışları OneLake kısayolları aracılığıyla depolama hesaplarından okuyabilir veya bu hesaplara yazabilir.

Anlamsal modeller ve raporlar: Lakehouse'un SQL analiz uç noktasıyla ilişkili varsayılan anlam modeli, güvenilen çalışma alanı erişimine sahip depolama hesaplarının yönetilen kısayollarını okuyabilir. Yönetilen tabloları varsayılan anlam modelinde görmek için SQL analytics uç noktası öğesine gidin, Raporlama'yı seçin ve Anlam modelini otomatik olarak güncelleştir'i seçin.

Ayrıca, güvenilir çalışma alanı erişimine sahip depolama hesaplarına tablo kısayollarına başvuran yeni anlamsal modeller de oluşturabilirsiniz. SQL analizi uç noktasına gidin, Raporlama'yı seçin ve Yeni anlam modeli'ni seçin.

Varsayılan anlamsal modellerin ve özel anlamsal modellerin üzerinde raporlar oluşturabilirsiniz.

KQL Veritabanı: KQL veritabanında ADLS 2. Nesil için OneLake kısayolları da oluşturabilirsiniz. Yönetilen kısayolu güvenilen çalışma alanı erişimiyle oluşturma adımları aynı kalır.

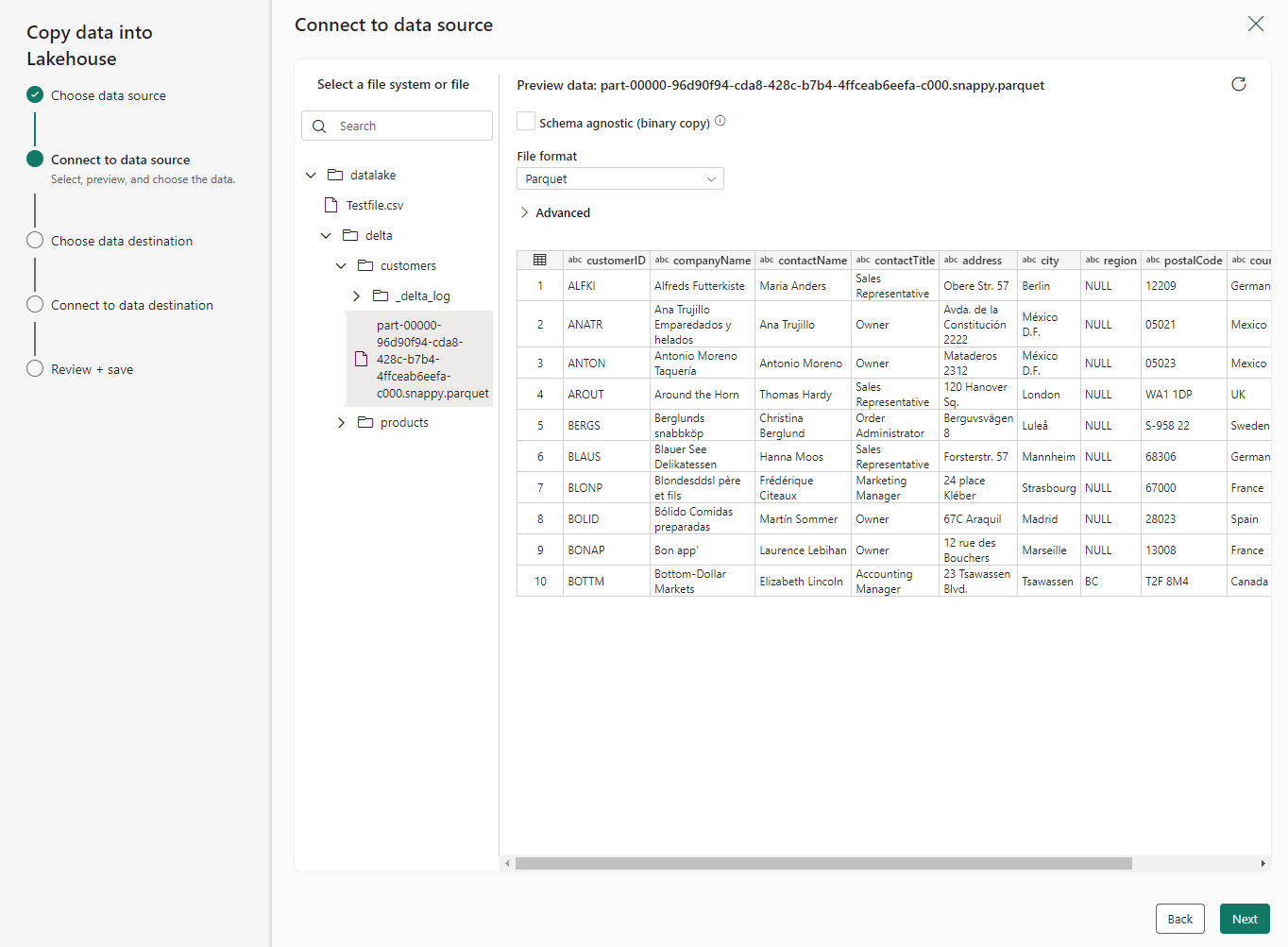

Güvenilir çalışma alanı erişimine sahip bir depolama hesabına işlem hattı oluşturma

Doku'da yapılandırılan çalışma alanı kimliği ve ADLS 2. Nesil depolama hesabınızda güvenilen erişim etkinleştirildiğinde, Doku'dan verilerinize erişmek için işlem hatları oluşturabilirsiniz. Verileri fabric lakehouse'a kopyalamak için yeni bir işlem hattı oluşturabilir ve ardından Spark, SQL ve Power BI ile verilerinizi analiz etmeye başlayabilirsiniz.

Prerequisites

- Bir Fabric kapasitesiyle ilişkilendirilmiş bir Fabric çalışma alanı. Bkz. Çalışma alanı kimliği.

- Fabric çalışma alanıyla ilişkili bir çalışma alanına ait kimlik oluşturun.

- İşlem hattında kimlik doğrulaması için kullanılan sorumlunun depolama hesabında Azure RBAC rolleri olmalıdır. Sorumlunun depolama hesabı kapsamında bir Depolama Blob Verileri Katkıda Bulunanı, Depolama Blob Verileri sahibi veya Depolama Blob Veri Okuyucusu rolü olmalıdır.

- Depolama hesabı için bir kaynak örneği kuralı yapılandırın.

Steps

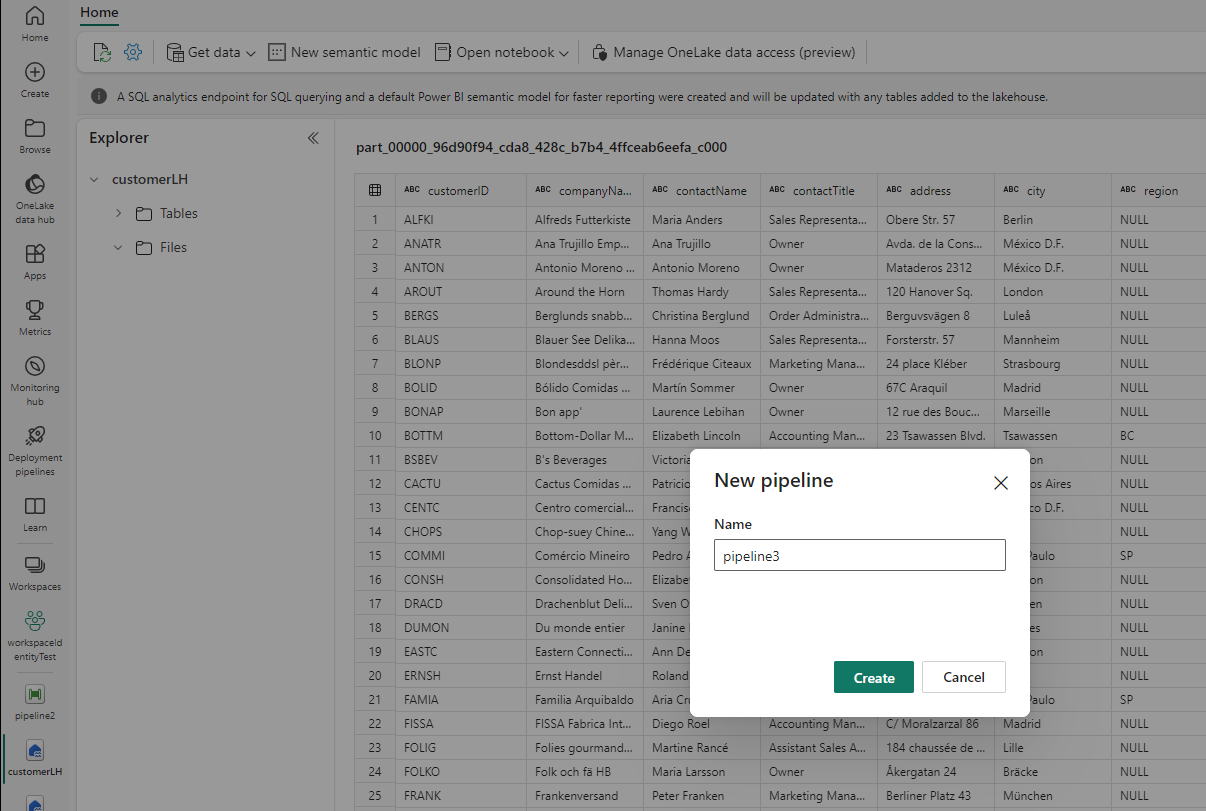

Bir lakehouse'da Get Data'ı seçerek başlayın.

Yeni işlem hattını seçin. İşlem hattı için bir ad sağlayın ve ardından Oluştur'u seçin.

Veri kaynağı olarak Azure Data Lake Nesil 2'yi seçin.

Güvenilen çalışma alanı erişimiyle yapılandırılmış depolama hesabının URL'sini sağlayın ve bağlantı için bir ad seçin. Kimlik doğrulama türü için Kuruluş hesabı veya Hizmet Sorumlusu'nı seçin.

İşiniz bittiğinde İleri'yi seçin.

Lakehouse'a kopyalamanız gereken dosyayı seçin.

İşiniz bittiğinde İleri'yi seçin.

Gözden geçir ve kaydet ekranında Veri aktarımını hemen başlat'ı seçin. İşiniz bittiğinde Kaydet + Çalıştır'ı seçin.

İşlem hattı durumu KuyruktaBaşarılı olarak değiştiğinde, lakehouse'a gidin ve veri tablolarının oluşturulduğunu doğrulayın.

Bir veri ambarına veri almak için T-SQL COPY ifadesini kullanarak

Doku'da yapılandırılan çalışma alanı kimliği ve ADLS 2. Nesil depolama hesabınızda güvenilen erişim etkinleştirildiğinde, verileri Doku ambarınıza almak için COPY T-SQL deyimini kullanabilirsiniz. Veriler ambara alındıktan sonra SQL ve Power BI ile verilerinizi analiz etmeye başlayabilirsiniz. Yönetici, Üye, Katkıda Bulunan, Görüntüleyici çalışma alanı rollerine veya ambarda okuma izinlerine sahip kullanıcılar, T-SQL COPY komutuyla birlikte güvenilir erişimi kullanabilir.

Güvenilen çalışma alanı erişimiyle anlam modeli oluşturma

İçeri aktarma modundaki anlam modelleri, depolama hesaplarına güvenilen çalışma alanı erişimini destekler. Güvenlik duvarı etkinleştirilmiş ADLS 2. Nesil depolama hesaplarında veriler için modeller ve raporlar oluşturmak için bu özelliği kullanabilirsiniz.

Prerequisites

- Bir Fabric kapasitesiyle ilişkilendirilmiş bir Fabric çalışma alanı. Bkz. Çalışma alanı kimliği.

- Fabric çalışma alanıyla ilişkili bir çalışma alanına ait kimlik oluşturun.

- ADLS 2. Nesil depolama hesabına bağlantı. Anlam modeline bağlı olan bağlantıda kimlik doğrulaması için kullanılan ilkenin, depolama hesabında Azure RBAC rolleri olması gerekir. Sorumlunun depolama hesabı kapsamında bir Depolama Blob Verileri Katkıda Bulunanı, Depolama Blob Verileri sahibi veya Depolama Blob Veri Okuyucusu rolü olmalıdır.

- Depolama hesabı için bir kaynak örneği kuralı yapılandırın.

Steps

- Power BI Desktop'ta, Power BI kullanarak Azure Data Lake Storage 2. Nesil'de verileri çözümleme bölümünde listelenen adımları kullanarak ADLS 2. Nesil depolama hesabına bağlanan anlam modelini oluşturun. Masaüstünde Azure Data Lake Storage 2. Nesil'e bağlanmak için bir kuruluş hesabı kullanabilirsiniz.

- Modeli çalışma alanı kimliğiyle yapılandırılan çalışma alanına aktarın.

- Model ayarlarına gidin ve Ağ geçidi ve bulut bağlantıları bölümünü genişletin.

- Bulut bağlantıları altında ADLS 2. Nesil depolama hesabı için bir veri bağlantısı seçin (bu bağlantının kimlik doğrulama yöntemi olarak çalışma alanı kimliği, hizmet sorumlusu ve kuruluş hesabı olabilir)

- Uygula'yı seçin ve ardından yapılandırmayı sonlandırmak için modeli yenileyin.

AzCopy ve güvenilen çalışma alanı erişimini kullanarak veri yükleme

Güvenilen çalışma alanı erişimi yapılandırıldığında, AzCopy kopyalama işleri güvenlik duvarı etkinleştirilmiş bir Azure Depolama hesabında depolanan verilere erişebilir ve Azure Depolama'dan OneLake'e veri yüklemenizi sağlar.

Prerequisites

- Bir Fabric kapasitesiyle ilişkilendirilmiş bir Fabric çalışma alanı. Bkz. Çalışma alanı kimliği.

- AzCopy'yi yükleyin ve kimlik doğrulaması için kullanılan sorumluyla oturum açın. Bkz. AzCopy ile çalışmaya başlama.

- Fabric çalışma alanıyla ilişkili bir çalışma alanına ait kimlik oluşturun.

- Kısayolda kimlik doğrulaması için kullanılan sorumlunun depolama hesabında Azure RBAC rolleri olmalıdır. Sorumlunun depolama hesabı düzeyinde bir Depolama Blobu Veri Katkıda Bulunanı, Depolama Blobu Veri Sahibi veya Depolama Blobu Veri Okuyucusu rolüne ya da kapsayıcı içindeki klasör düzeyinde erişimle birlikte depolama hesabı düzeyinde bir Depolama Blobu Temsilci rolüne sahip olması gerekir. Klasör düzeyinde erişim, kapsayıcı düzeyinde bir RBAC rolü aracılığıyla veya belirli klasör düzeyinde erişim yoluyla sağlanabilir.

- Depolama hesabı için bir kaynak örneği kuralı yapılandırın.

Steps

- Azure Depolama hesabına ve Doku öğesine erişimi olan sorumluyla AzCopy'de oturum açın. Güvenlik duvarı etkinleştirilmiş Azure Depolama hesabınızı içeren aboneliği seçin.

azcopy login

- AzCopy komutunuzu oluşturun. Kopyalama kaynağı, hedef ve en az bir parametre gerekir.

- kaynak yolu: Güvenlik duvarı etkinleştirilmiş Azure Depolama hesabınızdaki bir dosya veya dizin.

- destination-path: Verileriniz için OneLake'teki giriş bölgesi. Örneğin, bir göl evindeki /Files klasörü.

- --trusted-microsoft-sonekleri: "fabric.microsoft.com" içermelidir.

azcopy copy "https://<source-account-name>.blob.core.windows.net/<source-container>/<source-path>" "https://onelake.dfs.fabric.microsoft.com/<destination-workspace>/<destination-path>" --trusted-microsoft-suffixes "fabric.microsoft.com"

- Kopyala komutunu çalıştırın. AzCopy, hem OneLake'e hem de Azure Depolama'ya erişmek için oturum açtığınız kimliği kullanır. Kopyalama işlemi zaman uyumlu olduğundan, komut döndürdüğünde tüm dosyalar kopyalanır. AzCopy'yi OneLake ile kullanma hakkında daha fazla bilgi için bkz. AzCopy.

Kısıtlamalar ve Dikkat Edilmesi Gerekenler

Desteklenen Senaryolar ve Sınırlamalar

- Güvenilir çalışma alanı erişimi, herhangi bir Doku F SKU kapasitesindeki çalışma alanları için desteklenir.

- Güvenilir çalışma alanı erişimini yalnızca OneLake kısayolları, işlem hatları, anlam modelleri, T-SQL COPY deyimi ve AzCopy'de kullanabilirsiniz. Fabric Spark'tan depolama hesaplarına güvenli bir şekilde erişmek için, bkz Fabric için yönetilen özel uç noktalar.

- İşlem hatları, güvenilir çalışma alanı erişimine sahip depolama hesaplarında OneLake tablo kısayollarına yazamaz. Bu geçici bir sınırlamadır.

- Kısayollar, işlem hatları ve anlam modelleri dışındaki Yapı öğelerinde veya diğer çalışma alanlarında güvenilen çalışma alanı erişimini destekleyen bağlantıları yeniden kullandığınızda, bunlar çalışmayabilir.

- Güvenilen çalışma alanı erişimi, kiracılar arası isteklerle uyumlu değildir.

Kimlik Doğrulama Yöntemleri ve Bağlantı Yönetimi

- Güvenilen çalışma alanı erişimine yönelik bağlantılar , Bağlantıları ve ağ geçitlerini yönetme bölümünde oluşturulabilir; ancak desteklenen tek kimlik doğrulama yöntemi çalışma alanı kimliğidir. Kuruluş hesabı veya hizmet sorumlusu kimlik doğrulama yöntemleri kullanılırsa test bağlantısı başarısız olur.

- Kısayollar, işlem hatları ve kısayollarda güvenilen çalışma alanı erişimi için depolama hesaplarında kimlik doğrulaması için yalnızca kuruluş hesabı, hizmet sorumlusu ve çalışma alanı kimliği kimlik doğrulama yöntemleri kullanılabilir.

- Güvenlik duvarı etkinleştirilmiş bir depolama hesabına yönelik bağlantılarda kimlik doğrulama yöntemi olarak hizmet sorumlusu veya kuruluş hesaplarını kullanmak istiyorsanız, bağlantıyı oluşturmak için kısayol veya işlem hattı oluşturma deneyimlerini veya Power BI hızlı raporları deneyimini kullanabilirsiniz. Daha sonra bu bağlantıyı anlamsal modellere ve diğer kısayollara ve işlem hatlarına bağlayabilirsiniz.

- Anlam modeli kişisel bulut bağlantıları kullanıyorsa, depolama alanına güvenilir erişim için kimlik doğrulama yöntemi olarak yalnızca çalışma alanı kimliğini kullanabilirsiniz. Kişisel bulut bağlantılarını paylaşılan bulut bağlantılarıyla değiştirmenizi öneririz.

- Güvenlik duvarı etkinleştirilmiş Depolama hesaplarına yönelik bağlantılar, Bağlantıları ve ağ geçitlerini yönetme bölümünde Çevrimdışı durumuna sahiptir.

Geçiş ve Önceden Var Olan Kısayollar

- Çalışma alanı kimliğine sahip bir çalışma alanı Fabric olmayan bir kapasiteye veya F SKU'su olmayan bir Fabric kapasitesine geçirilirse, güvenilen çalışma alanı erişimi bir saat sonra çalışmayı durdurur.

- 10 Ekim 2023'e kadar oluşturulan önceden var olan kısayollar güvenilir çalışma alanı erişimini desteklemez.

- Önkoşulları karşılayan bir çalışma alanında önceden var olan kısayollar otomatik olarak güvenilir hizmet erişimini desteklemeye başlar.

Güvenlik, Ağ ve Kaynak Yapılandırması

- Güvenilen çalışma alanı erişimi yalnızca seçili sanal ağlardan ve IP adreslerinden genel erişim etkinleştirildiğinde veya genel erişim devre dışı bırakıldığında çalışır.

- Fabric çalışma alanları için kaynak örneği kuralları ARM şablonları aracılığıyla oluşturulmalıdır. Azure portalı kullanıcı arabirimi aracılığıyla oluşturulan kaynak örneği kuralları desteklenmez.

- En fazla 200 kaynak örneği kuralı yapılandırılabilir. Daha fazla bilgi için bkz . Azure abonelik sınırları ve kotaları - Azure Resource Manager.

- Kuruluşunuzun tüm hizmet sorumlularını içeren iş yükü kimlikleri için bir Microsoft Entra Koşullu erişim ilkesi varsa, güvenilen çalışma alanı erişimi çalışmaz. Bu gibi durumlarda, belirli Fabric ortam kimliklerini iş yükü kimlikleri için Koşullu erişim ilkesinden dışlamanız gerekir.

ARM şablonu örneği

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"resources": [

{

"type": "Microsoft.Storage/storageAccounts",

"apiVersion": "2023-01-01",

"name": "<storage account name>",

"id": "/subscriptions/<subscription id of storage account>/resourceGroups/<resource group name>/providers/Microsoft.Storage/storageAccounts/<storage account name>",

"location": "<region>",

"kind": "StorageV2",

"properties": {

"networkAcls": {

"resourceAccessRules": [

{

"tenantId": "<tenantid>",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<workspace-id>"

}]

}

}

}

]

}