Öğretici: Yeni internet tabanlı cihazlar için ortak yönetimi etkinleştirme

Güvenlik ve modern sağlama için Intune'un kullanımıyla buluta yatırım yaparken, kuruluşunuzdaki bilgisayarları yönetmek için Configuration Manager'ı kullanmaya yönelik iyi kurulmuş süreçlerinizi kaybetmek istemeyebilirsiniz. Ortak yönetim sayesinde bu süreci yerinde tutabilirsiniz.

Bu öğreticide, Hem Microsoft Entra Id hem de şirket içi Active Directory kullandığınız ancak karma bir Microsoft Entra ID örneğine sahip olmadığınız bir ortamda Windows 10 veya üzeri cihazların ortak yönetimini ayarlarsınız. Configuration Manager ortamı, aynı sunucuda, site sunucusunda bulunan tüm site sistem rollerine sahip tek bir birincil site içerir. Bu öğretici, Windows 10 veya sonraki cihazlarınızın Intune'a zaten kayıtlı olduğu şirket içi ile başlar.

Şirket içi Active Directory'ye Microsoft Entra Id ile katılan karma bir Microsoft Entra örneğiniz varsa, Configuration Manager istemcileri için ortak yönetimi etkinleştirme öğreticimizi takip etmenizi öneririz.

Aşağıdaki durumlarda bu öğreticiyi kullanın:

- Ortak yönetime getirmek için Windows 10 veya üzeri cihazlarınız var. Bu cihazlar Windows Autopilot aracılığıyla sağlanmış veya doğrudan donanım OEM'inizden geliyor olabilir.

- İnternet'te şu anda Intune ile yönettiğiniz Windows 10 veya üzeri cihazlarınız var ve bunlara Configuration Manager istemcisini eklemek istiyorsunuz.

Bu öğreticide şunları yapacaksınız:

- Azure ve şirket içi ortamınız için önkoşulları gözden geçirin.

- Bulut yönetimi ağ geçidi (CMG) için genel bir SSL sertifikası isteyin.

- Configuration Manager'da Azure hizmetlerini etkinleştirin.

- CMG'yi dağıtma ve yapılandırma.

- Yönetim noktasını ve istemcileri CMG'yi kullanacak şekilde yapılandırın.

- Configuration Manager'da ortak yönetimi etkinleştirin.

- Configuration Manager istemcisini yüklemek için Intune'u yapılandırın.

Önkoşullar

Azure hizmetleri ve ortamı

Azure aboneliği (ücretsiz deneme).

Microsoft Entra Id P1 veya P2.

Microsoft Intune aboneliği; Intune cihazları otomatik olarak kaydedecek şekilde yapılandırılmıştır.

İpucu

Enterprise Mobility + Security aboneliği ücretsiz deneme sürümü hem Microsoft Entra ID P1 hem de P2 ve Microsoft Intune'u içerir.

Artık kullanıcılarınıza tek tek Intune veya Enterprise Mobility + Security lisansları satın almanız ve atamanız gerekmez. Daha fazla bilgi için bkz . Ürün ve lisanslama hakkında SSS.

Şirket içi altyapı

Configuration Manager geçerli dalının desteklenen bir sürümü.

Bu öğretici, ortak anahtar altyapısının daha karmaşık gereksinimlerini önlemek için gelişmiş HTTP kullanır. Gelişmiş HTTP kullandığınızda, istemcileri yönetmek için kullandığınız birincil site, HTTP site sistemleri için Configuration Manager tarafından oluşturulan sertifikaları kullanacak şekilde yapılandırılmalıdır.

Mobil cihaz yönetimi (MDM) yetkilisi Intune olarak ayarlandı.

Dış sertifikalar

CMG sunucusu kimlik doğrulama sertifikası. Bu SSL sertifikası genel ve genel olarak güvenilen bir sertifika sağlayıcısından geliyor. Bu sertifikayı özel anahtarla bir .pfx dosyası olarak dışarı aktaracaksınız.

Bu öğreticinin ilerleyen bölümlerinde, bu sertifika için isteği yapılandırma konusunda rehberlik sağlayacağız.

İzinler

Bu öğretici boyunca görevleri tamamlamak için aşağıdaki izinleri kullanın:

- Microsoft Entra Id için Genel Yönetici olan bir hesap

- Şirket içi altyapınızda Etki Alanı Yöneticisi olan bir hesap

- Configuration Manager'daki tüm kapsamlar için Tam Yönetici olan bir hesap

Bulut yönetimi ağ geçidi için genel sertifika isteme

Cihazlarınız İnternet'teyken ortak yönetim için Configuration Manager CMG gerekir. CMG, internet tabanlı Windows cihazlarınızın şirket içi Configuration Manager dağıtımınızla iletişim kurmasını sağlar. Cihazlar ve Configuration Manager ortamınız arasında güven oluşturmak için CMG bir SSL sertifikası gerektirir.

Bu öğreticide, genel olarak güvenilen bir sertifika sağlayıcısından yetkili türeten CMG sunucusu kimlik doğrulama sertifikası adı verilen bir genel sertifika kullanılır. Şirket içi Microsoft sertifika yetkilinizden yetkili türetilen sertifikaları kullanarak ortak yönetim yapılandırmak mümkün olsa da, otomatik olarak imzalanan sertifikaların kullanımı bu öğreticinin kapsamının dışındadır.

CMG sunucusu kimlik doğrulama sertifikası, Configuration Manager istemcisi ile CMG arasındaki iletişim trafiğini şifrelemek için kullanılır. Sertifika, sunucunun kimliğini istemciye doğrulamak için güvenilir bir köke geri döner. Ortak sertifika, Windows istemcilerinin zaten güvendiği güvenilir bir kök içerir.

Bu sertifika hakkında:

- Azure'da CMG hizmetiniz için benzersiz bir ad tanımlarsınız ve sertifika isteğinizde bu adı belirtirsiniz.

- Sertifika isteğinizi belirli bir sunucuda oluşturur ve gerekli SSL sertifikasını almak için isteği bir genel sertifika sağlayıcısına gönderirsiniz.

- Sağlayıcıdan aldığınız sertifikayı isteği oluşturan sisteme aktarırsınız. Daha sonra CMG'yi Azure'a dağıttığınızda sertifikayı dışarı aktarmak için aynı bilgisayarı kullanırsınız.

- CMG yüklendiğinde, sertifikada belirttiğiniz adı kullanarak Azure'da bir CMG hizmeti oluşturur.

Azure'da bulut yönetimi ağ geçidiniz için benzersiz bir ad belirleme

CMG sunucusu kimlik doğrulama sertifikasını istediğinizde, Azure'da bulut hizmetinizi (klasik) tanımlamak için benzersiz bir ad olması gerektiğini belirtirsiniz. Varsayılan olarak, Azure genel bulutu cloudapp.net kullanır ve CMG cloudapp.net etki alanındaYourUniqueDnsName.cloudapp.net> olarak< barındırılır.

İpucu

Bu öğreticide, CMG sunucusu kimlik doğrulama sertifikası contoso.com ile biten bir tam etki alanı adı (FQDN) kullanır. CMG'yi oluşturduktan sonra, kuruluşunuzun genel DNS'sinde kurallı bir ad kaydı (CNAME) yapılandıracaksınız. Bu kayıt, CMG için ortak sertifikada kullandığınız adla eşleyen bir diğer ad oluşturur.

Ortak sertifikanızı istemeden önce, kullanmak istediğiniz adın Azure'da kullanılabilir olduğunu onaylayın. Hizmeti doğrudan Azure'da oluşturmazsınız. Bunun yerine Configuration Manager, CMG'yi yüklediğinizde bulut hizmetini oluşturmak için ortak sertifikada belirtilen adı kullanır.

Microsoft Azure portalında oturum açın.

Kaynak oluştur'u seçin, İşlem kategorisini ve ardından Bulut Hizmeti'ni seçin. Bulut hizmeti (klasik) sayfası açılır.

DNS adı için, kullanacağınız bulut hizmetinin ön ek adını belirtin.

Bu ön ek, daha sonra CMG sunucusu kimlik doğrulama sertifikası için genel sertifika istediğinizde kullandığınız ön ekle aynı olmalıdır. Bu öğreticide, MyCSG.cloudapp.net ad alanını oluşturan MyCSG'yi kullanacağız. Arabirim, adın kullanılabilir olup olmadığını veya başka bir hizmet tarafından kullanılmakta olup olmadığını onaylar.

Kullanmak istediğiniz adın kullanılabilir olduğunu onayladıktan sonra sertifika imzalama isteğini (CSR) göndermeye hazırsınız demektir.

Sertifikayı isteme

CMG'niz için bir ortak sertifika sağlayıcısına sertifika imzalama isteği göndermek için aşağıdaki bilgileri kullanın. Aşağıdaki değerleri ortamınızla ilgili olacak şekilde değiştirin:

- Bulut yönetimi ağ geçidinin hizmet adını tanımlamak için MyCMG

- Şirket adı olarak Contoso

- Genel etki alanı olarak Contoso.com

CSR'yi oluşturmak için birincil site sunucunuzu kullanmanızı öneririz. Sertifikayı aldığınızda, CSR'yi oluşturan sunucuya kaydetmeniz gerekir. Bu kayıt, sertifikanın gerekli olan özel anahtarını dışarı aktarabilmenizi sağlar.

CSR oluştururken sürüm 2 anahtar sağlayıcısı türü isteyin. Yalnızca sürüm 2 sertifikaları desteklenir.

İpucu

Varsayılan olarak, bir CMG dağıttığınızda CMG'nin bulut dağıtım noktası olarak çalışmasına ve Azure depolamadan içerik sunmasına izin ver seçeneği seçilidir. Bulut tabanlı içeriğin ortak yönetimi kullanması gerekmese de çoğu ortamda kullanışlıdır.

Bulut tabanlı dağıtım noktası (CDP) kullanım dışıdır. Sürüm 2107'den başlayarak yeni CDP örnekleri oluşturamazsınız. İnternet tabanlı cihazlara içerik sağlamak için CMG'yi etkinleştirerek içeriği dağıtın. Daha fazla bilgi için bkz. Kullanım dışı özellikler.

Bulut yönetimi ağ geçidinin CSR'sinin ayrıntıları şunlardır:

- Ortak Ad: CloudServiceNameCMG.YourCompanyPubilcDomainName.com (örnek: MyCSG.contoso.com)

- Konu Alternatif Adı: Ortak adla (CN) aynı

- Kuruluş: Kuruluşunuzun adı

- Departman: Kuruluşunuza göre

- Şehir: Kuruluşunuza göre

- Durum: Kuruluşunuza göre

- Ülke: Kuruluşunuza göre

- Anahtar Boyutu: 2048

- Sağlayıcı: Microsoft RSA SChannel Şifreleme Sağlayıcısı

Sertifkayı içeri aktarma

Ortak sertifikayı aldıktan sonra, CSR'yi oluşturan bilgisayarın yerel sertifika deposuna aktarın. Ardından sertifikayı .pfx dosyası olarak dışarı aktararak Azure'da CMG'niz için kullanabilirsiniz.

Genel sertifika sağlayıcıları genellikle sertifikanın içeri aktarılması için yönergeler sağlar. Sertifikayı içeri aktarma işlemi aşağıdaki kılavuza benzer olmalıdır:

Sertifikanın içeri aktarılacağı bilgisayarda sertifika .pfx dosyasını bulun.

Dosyaya sağ tıklayın ve ardından PFX Yükle'yi seçin.

Sertifika İçeri Aktarma Sihirbazı başladığında İleri'yi seçin.

İçeri Aktaracak Dosya sayfasında İleri'yi seçin.

Parola sayfasında, Parola kutusuna özel anahtarın parolasını girin ve İleri'yi seçin.

Anahtarı dışarı aktarılabilir hale getirme seçeneğini belirleyin.

Sertifika Deposu sayfasında Sertifikatürüne göre otomatik olarak sertifika deposunu seçin ve ardından İleri'yi seçin.

Bitir'iseçin.

Sertifikayı dışarı aktarma

CMG sunucusu kimlik doğrulama sertifikasını sunucunuzdan dışarı aktarın. Sertifikayı yeniden dışarı aktarmak, Azure'daki bulut yönetimi ağ geçidiniz için kullanılabilir olmasını sağlar.

Genel SSL sertifikasını içeri aktardığınız sunucuda certlm.msc komutunu çalıştırarak Sertifika Yöneticisi konsolunu açın.

Sertifika Yöneticisi konsolunda Kişisel>Sertifikalar'ı seçin. Ardından, önceki yordamda kaydettiğiniz CMG sunucusu kimlik doğrulama sertifikasına sağ tıklayın ve Tüm Görevleri>Dışarı Aktar'ı seçin.

Sertifika Dışarı Aktarma Sihirbazı'nda İleri'yi seçin, Evet, özel anahtarı dışarı aktar'ı ve ardından İleri'yi seçin.

Dosya Biçimini Dışarı Aktar sayfasında Kişisel Bilgi Değişimi - PKCS #12 (. PFX), İleri'yi seçin ve bir parola belirtin.

Dosya adı için C:\ConfigMgrCloudMGServer gibi bir ad belirtin. Azure'da CMG oluştururken bu dosyaya başvuracaksınız.

İleri'yi seçin ve ardından dışarı aktarma işlemini tamamlamak için Son'u seçmeden önce aşağıdaki ayarları onaylayın:

- Dışarı Aktarma Anahtarları: Evet

- Tüm sertifikaları sertifika yoluna ekle: Evet

- Dosya biçimi: Kişisel Bilgi Değişimi (*.pfx)

Dışarı aktarma işlemini tamamladıktan sonra .pfx dosyasını bulun ve internet tabanlı istemcileri yönetecek Configuration Manager birincil site sunucusundaki C:\Certs dizinine bir kopyasını yerleştirin.

Sertifikalar klasörü, sertifikaları sunucular arasında taşırken kullanılacak geçici bir klasördür. CMG'yi Azure'a dağıtırken birincil site sunucusundan sertifika dosyasına erişirsiniz.

Sertifikayı birincil site sunucusuna kopyaladıktan sonra, sertifikayı üye sunucudaki kişisel sertifika deposundan silebilirsiniz.

Configuration Manager'da Azure bulut hizmetlerini etkinleştirme

Configuration Manager konsolunun içinden Azure hizmetlerini yapılandırmak için Azure Hizmetlerini Yapılandırma Sihirbazı'nı kullanır ve iki Microsoft Entra uygulaması oluşturursunuz:

- Sunucu uygulaması: Microsoft Entra Id'deki bir web uygulaması.

- İstemci uygulaması: Microsoft Entra Kimliği'nde yerel bir istemci uygulaması.

Birincil site sunucusundan aşağıdaki yordamı çalıştırın:

Configuration Manager konsolunu açın, Yönetim>Bulut HizmetleriAzure Hizmetleri'ne gidin ve Azure Hizmetlerini> Yapılandır'ı seçin.

Azure Hizmetini Yapılandır sayfasında, yapılandırdığınız bulut yönetimi hizmeti için kolay bir ad belirtin. Örneğin: Bulut yönetim hizmetim.

Ardından Bulut Yönetimi>İleri'yi seçin.

İpucu

Sihirbazda yaptığınız yapılandırmalar hakkında daha fazla bilgi için bkz. Azure Hizmetleri Sihirbazı'nı başlatma.

Uygulama Özellikleri sayfasındaki Web uygulaması için Gözat'ı seçerek Sunucu Uygulaması iletişim kutusunu açın. Oluştur'u seçin ve aşağıdaki alanları yapılandırın:

Uygulama Adı: Uygulama için Cloud Management web uygulaması gibi kolay bir ad belirtin.

Giriş Sayfası URL'si: Configuration Manager bu değeri kullanmaz, ancak Microsoft Entra Id bunu gerektirir. Varsayılan olarak, bu değer şeklindedir

https://ConfigMgrService.Uygulama Kimliği URI'si: Bu değerin Microsoft Entra kiracınızda benzersiz olması gerekir. Configuration Manager istemcisinin hizmete erişim isteğinde bulunmak için kullandığı erişim belirtecinde bulunur. Varsayılan olarak, bu değer şeklindedir

https://ConfigMgrService. Varsayılan değeri aşağıdaki önerilen biçimlerden biriyle değiştirin:-

api://{tenantId}/{string}meselaapi://5e97358c-d99c-4558-af0c-de7774091dda/ConfigMgrService -

https://{verifiedCustomerDomain}/{string}meselahttps://contoso.onmicrosoft.com/ConfigMgrService

-

Ardından Oturum aç'ı seçin ve bir Microsoft Entra Genel Yönetici hesabı belirtin. Configuration Manager bu kimlik bilgilerini kaydetmez. Bu kişi Configuration Manager'da izin gerektirmez ve Azure Hizmetleri Sihirbazı'nı çalıştıran aynı hesap olması gerekmez.

Oturum açtığınızda sonuçlar görüntülenir. Sunucu Uygulaması Oluştur iletişim kutusunu kapatmak ve Uygulama Özellikleri sayfasına dönmek için Tamam'ı seçin.

Yerel İstemci uygulaması için Gözat'ı seçerek İstemci uygulaması iletişim kutusunu açın.

Oluştur'u seçerek İstemci Uygulaması Oluştur iletişim kutusunu açın ve aşağıdaki alanları yapılandırın:

Uygulama Adı: Uygulama için Bulut Yönetimi yerel istemci uygulaması gibi kolay bir ad belirtin.

Yanıt URL'si: Configuration Manager bu değeri kullanmaz, ancak Microsoft Entra Id bunu gerektirir. Varsayılan olarak, bu değer şeklindedir

https://ConfigMgrClient.

Ardından Oturum aç'ı seçin ve bir Microsoft Entra Genel Yönetici hesabı belirtin. Web uygulaması gibi bu kimlik bilgileri de kaydedilmez ve Configuration Manager'da izin gerektirmez.

Oturum açtığınızda sonuçlar görüntülenir. İstemci Uygulaması Oluştur iletişim kutusunu kapatmak ve Uygulama Özellikleri sayfasına dönmek için Tamam'ı seçin. Ardından devam etmek için İleri'yi seçin.

Bulma Ayarlarını Yapılandır sayfasında Microsoft Entra kullanıcı bulmasını etkinleştir onay kutusunu seçin. İleri'yi seçin ve ardından ortamınız için Bulma iletişim kutularının yapılandırmasını tamamlayın.

Özet, İlerleme ve Tamamlama sayfaları boyunca devam edin ve sihirbazı kapatın.

Microsoft Entra kullanıcı bulma için Azure hizmetleri artık Configuration Manager'da etkinleştirilmiştir. Konsolunu şimdilik açık bırakın.

Bir tarayıcı açın ve Azure portalında oturum açın.

Tüm hizmetler>Microsoft Entra ID>Uygulama kayıtları'ı seçin ve ardından:

Oluşturduğunuz web uygulamasını seçin.

API İzinleri'ne gidin, Kiracınız için yönetici onayı ver'i ve ardından Evet'i seçin.

Oluşturduğunuz yerel istemci uygulamasını seçin.

API İzinleri'ne gidin, Kiracınız için yönetici onayı ver'i ve ardından Evet'i seçin.

Configuration Manager konsolunda Yönetime>Genel Bakış>Cloud ServicesAzure Hizmetleri'ne> gidin ve Azure hizmetinizi seçin. Ardından Microsoft Entra user Discover'a sağ tıklayın ve Tam Bulmayı Şimdi Çalıştır'ı seçin. Eylemi onaylamak için Evet'i seçin.

Birincil site sunucusunda Configuration Manager SMS_AZUREAD_DISCOVERY_AGENT.log dosyasını açın ve bulma işleminin çalıştığını onaylamak için şu girdiyi arayın: Microsoft Entra kullanıcıları için UDX başarıyla yayımlandı.

Varsayılan olarak, günlük dosyası %Program_Files%\Microsoft Configuration Manager\Logs içindedir.

Azure'da bulut hizmeti oluşturma

Öğreticinin bu bölümünde CMG bulut hizmetini oluşturacak ve ardından her iki hizmet için DE DNS CNAME kayıtları oluşturacaksınız.

CMG oluşturma

Azure'da bir bulut yönetim ağ geçidini hizmet olarak yüklemek için bu yordamı kullanın. CMG, hiyerarşinin en üst katman sitesine yüklenir. Bu öğreticide sertifikaların kaydedildiği ve dışarı aktarıldığı birincil siteyi kullanmaya devam edeceğiz.

Birincil site sunucusunda Configuration Manager konsolunu açın. Yönetime>Genel Bakış>Cloud Services>Bulut Yönetimi Ağ Geçidi'ne gidin ve Ardından Bulut Yönetimi Ağ Geçidi Oluştur'u seçin.

Genel sayfasında:

Azure ortamı için bulut ortamınızı seçin. Bu öğreticide AzurePublicCloud kullanılır.

Azure Resource Manager dağıtımı'nı seçin.

Azure aboneliğinizde oturum açın. Configuration Manager, Configuration Manager için Azure bulut hizmetlerini etkinleştirdiğinizde yapılandırdığınız bilgilere göre ek bilgileri doldurur.

Devam etmek için İleri'yi seçin.

Ayarlar sayfasında ConfigMgrCloudMGServer.pfx adlı dosyaya gidin ve dosyayı seçin. Bu dosya, CMG sunucusu kimlik doğrulama sertifikasını içeri aktardıktan sonra dışarı aktardığınız dosyadır. Parolayı belirttikten sonra, .pfx sertifika dosyasındaki ayrıntılara bağlı olarak Hizmet adı ve Dağıtım adı bilgileri otomatik olarak doldurulur.

Bölge bilgilerini ayarlayın.

Kaynak Grubu için mevcut bir kaynak grubunu kullanın veya ConfigMgrCloudServices gibi boşluk içermeyen kolay ada sahip bir grup oluşturun. Grup oluşturmayı seçerseniz, grup Azure'da kaynak grubu olarak eklenir.

Büyük ölçekte yapılandırmaya hazır değilseniz VM Örnekleri için 1 girin. Sanal makine (VM) örneği sayısı, tek bir CMG bulut hizmetinin daha fazla istemci bağlantısını desteklemek için ölçeği genişletmesine olanak tanır. Daha sonra, kullandığınız VM örneği sayısını döndürmek ve düzenlemek için Configuration Manager konsolunu kullanabilirsiniz.

İstemci Sertifika İptalini Doğrula onay kutusunu seçin.

CMG'nin bulut dağıtım noktası olarak çalışmasına ve Azure depolamadan içerik sunmasına izin ver onay kutusunu seçin.

Devam etmek için İleri'yi seçin.

Uyarı sayfasındaki değerleri gözden geçirin ve İleri'yi seçin.

Özet sayfasını gözden geçirin ve İleri'yi seçerek CMG bulut hizmetini oluşturun. Sihirbazı tamamlamak için Kapat'ı seçin.

Configuration Manager konsolunun CMG düğümünde artık yeni hizmeti görüntüleyebilirsiniz.

DNS CNAME kayıtları oluşturma

CMG için bir DNS girdisi oluşturduğunuzda, Azure'da CMG bulut hizmetini bulmak için ad çözümlemesini kullanmak üzere windows 10 veya üzeri cihazlarınızı kurumsal ağınızın içinde ve dışında etkinleştirirsiniz.

CNAME kayıt örneğimiz MyCMG.contoso.com ve bu da MyCMG.cloudapp.net olur. Örnekte:

Şirket adı, contoso.com genel DNS ad alanına sahip Contoso'dur.

CMG hizmeti adı, Azure'da MyCMG.cloudapp.net olan MyCMG'dir.

Yönetim noktasını ve istemcileri CMG kullanacak şekilde yapılandırma

Şirket içi yönetim noktalarını ve istemcilerin bulut yönetimi ağ geçidini kullanmasını sağlayan ayarları yapılandırın.

İstemci iletişimleri için gelişmiş HTTP kullandığımız için HTTPS yönetim noktası kullanmanıza gerek yoktur.

CMG bağlantı noktasını oluşturma

Siteyi gelişmiş HTTP'yi destekleyecek şekilde yapılandırın:

Configuration Manager konsolunda Yönetime>Genel Bakış>Site Yapılandırma>Siteleri'ne gidin. Birincil sitenin özelliklerini açın.

İletişim Güvenliği sekmesinde, HTTP site sistemleri için Configuration Manager tarafından oluşturulan sertifikaları kullanma içinHTTPS veya HTTP seçeneğini belirleyin. Ardından, yapılandırmayı kaydetmek için Tamam'ı seçin.

Yönetime>Genel Bakış>Site Yapılandırma>Sunucuları ve Site Sistemi Rolleri'ne gidin. CMG bağlantı noktasını yüklemek istediğiniz yönetim noktası olan sunucuyu seçin.

Site Sistemi Rolleri> Ekleİleri'yi> seçin.

Bulut yönetimi ağ geçidi bağlantı noktası'nı ve ardından devam etmek için İleri'yi seçin.

Bulut yönetimi ağ geçidi bağlantı noktası sayfasında varsayılan seçimleri gözden geçirin ve doğru CMG'nin seçildiğinden emin olun.

Birden çok CMG'niz varsa, açılan listeyi kullanarak farklı bir CMG belirtebilirsiniz. Yüklemeden sonra kullanımdaki CMG'yi de değiştirebilirsiniz.

Devam etmek için İleri'yi seçin.

Yüklemeyi başlatmak için İleri'yi seçin ve ardından Tamamlama sayfasında sonuçları görüntüleyin. Bağlantı noktasının yüklemesini tamamlamak için Kapat'ı seçin.

Yönetime>Genel Bakış>Site Yapılandırma>Sunucuları ve Site Sistemi Rolleri'ne gidin. Bağlantı noktasını yüklediğiniz yönetim noktası için Özellikler'i açın.

Genel sekmesinde Configuration Manager bulut yönetimi ağ geçidi trafiğine izin ver onay kutusunu ve ardından Tamam'ı seçerek yapılandırmayı kaydedin.

İpucu

Ortak yönetimi etkinleştirmek gerekli olmasa da, tüm yazılım güncelleştirme noktaları için aynı düzenlemeyi yapmanızı öneririz.

İstemci ayarlarını, istemcileri CMG'yi kullanmaya yönlendirmek için yapılandırma

Configuration Manager istemcilerini CMG ile iletişim kuracak şekilde yapılandırmak için İstemci Ayarları'nı kullanın:

Configuration Manager konsolu>Yönetime>Genel Bakış>İstemci Ayarları'nı açın ve ardından Varsayılan İstemci Ayarları bilgilerini düzenleyin.

Cloud Services'ı seçin.

Varsayılan Ayarlar sayfasında, aşağıdaki ayarları Evet olarak ayarlayın:

Yeni Windows 10 etki alanına katılmış cihazları Microsoft Entra ID ile otomatik olarak kaydetme

İstemcilerin bulut yönetimi ağ geçidi kullanmasını sağlama

Bulut dağıtım noktasına erişime izin ver

İstemci İlkesi sayfasında, İnternet istemcilerinden gelen kullanıcı ilkesi isteklerini etkinleştir seçeneğiniEvet olarak ayarlayın.

Bu yapılandırmayı kaydetmek için Tamam'ı seçin.

Configuration Manager'da ortak yönetimi etkinleştirme

Azure yapılandırmaları, site sistemi rolleri ve istemci ayarlarıyla Configuration Manager'ı ortak yönetimi etkinleştirecek şekilde yapılandırabilirsiniz. Ancak, bu öğretici tamamlanmadan önce ortak yönetimi etkinleştirdikten sonra Intune'da birkaç yapılandırma yapmanız gerekir.

Bu görevlerden biri, Intune'un Configuration Manager istemcisini dağıtacak şekilde yapılandırılmasıdır. Bu görev, Ortak Yönetim Yapılandırma Sihirbazı'nın içinden kullanılabilen istemci dağıtımı için komut satırını kaydederek daha kolay hale getirilir. Bu nedenle, Intune yapılandırmalarını tamamlamadan önce şimdi ortak yönetimi etkinleştiriyoruz.

Pilot grup terimi, ortak yönetim özelliği ve yapılandırma iletişim kutuları boyunca kullanılır. Pilot grup, Configuration Manager cihazlarınızın bir alt kümesini içeren bir koleksiyondur. İlk testiniz için bir pilot grup kullanın. Tüm Configuration Manager cihazlarının iş yüklerini taşımaya hazır olana kadar gerektiğinde cihazları ekleyin.

Bir pilot grubun iş yükleri için ne kadar süreyle kullanılabileceğini gösteren bir zaman sınırı yoktur. Bir iş yükünü tüm Configuration Manager cihazlarına taşımak istemiyorsanız pilot grubu süresiz olarak kullanabilirsiniz.

Pilot grup oluşturma yordamını başlatmadan önce uygun bir koleksiyon oluşturmanızı öneririz. Ardından, bunu yapmak için yordamdan çıkmadan bu koleksiyonu seçebilirsiniz. Her iş yükü için farklı bir pilot grup atayabildiğiniz için birden çok koleksiyona ihtiyacınız olabilir.

2111 ve sonraki sürümler için ortak yönetimi etkinleştirme

Configuration Manager sürüm 2111'den başlayarak ortak yönetim ekleme deneyimi değişti. Bulut Ekleme Yapılandırma Sihirbazı, ortak yönetimi ve diğer bulut özelliklerini etkinleştirmeyi kolaylaştırır. Önerilen varsayılanlardan oluşan kolaylaştırılmış bir küme seçebilir veya bulut ekleme özelliklerinizi özelleştirebilirsiniz. İstemcileri tanımlamanıza yardımcı olmak için Ortak Yönetime Uygun Cihazlar için yeni bir yerleşik cihaz koleksiyonu da vardır. Ortak yönetimi etkinleştirme hakkında daha fazla bilgi için bkz. Bulut eklemeyi etkinleştirme.

Not

Yeni sihirbazla, iş yüklerini birlikte yönetimi etkinleştirdiğiniz aynı anda taşımazsınız. İş yüklerini taşımak için, bulut eklemeyi etkinleştirdikten sonra ortak yönetim özelliklerini düzenleyeceksiniz.

2107 ve önceki sürümler için ortak yönetimi etkinleştirme

Ortak yönetimi etkinleştirirken Azure genel bulutunu, Azure Kamu bulutunu veya Azure China 21Vianet bulutunu (sürüm 2006'da eklendi) kullanabilirsiniz. Ortak yönetimi etkinleştirmek için şu yönergeleri izleyin:

Configuration Manager konsolunda Yönetim çalışma alanına gidin, Bulut Hizmetleri'ni genişletin ve Bulut Ekleme düğümünü seçin. Şeritte Bulut Eklemeyi Yapılandır'ı seçerek Bulut Ekleme Yapılandırma Sihirbazı'nı açın.

Sürüm 2103 ve öncesi için Cloud Services'ı genişletin ve Ortak yönetim düğümünü seçin. Şeritte Ortak yönetimi yapılandır'ı seçerek Ortak Yönetim Yapılandırma Sihirbazı'nı açın.

Sihirbazın ekleme sayfasında, Azure ortamı için aşağıdaki ortamlardan birini seçin:

Azure genel bulutu

Azure Kamu bulutu

Azure Çin bulutu (sürüm 2006'da eklendi)

Not

Azure Çin buluta eklemeden önce Configuration Manager istemcisini cihazlarınızdaki en son sürüme güncelleştirin.

Azure Çin bulutunu veya Azure Kamu bulutunu seçtiğinizde, kiracı ekleme için Microsoft Endpoint Manager yönetim merkezine yükle seçeneği devre dışı bırakılır.

Oturum Aç'ı seçin. Microsoft Entra Genel Yöneticisi olarak oturum açın ve İleri'yi seçin. Bu sihirbazın amaçları doğrultusunda bir kez oturum açarsınız. Kimlik bilgileri başka bir yerde depolanmaz veya yeniden kullanılmaz.

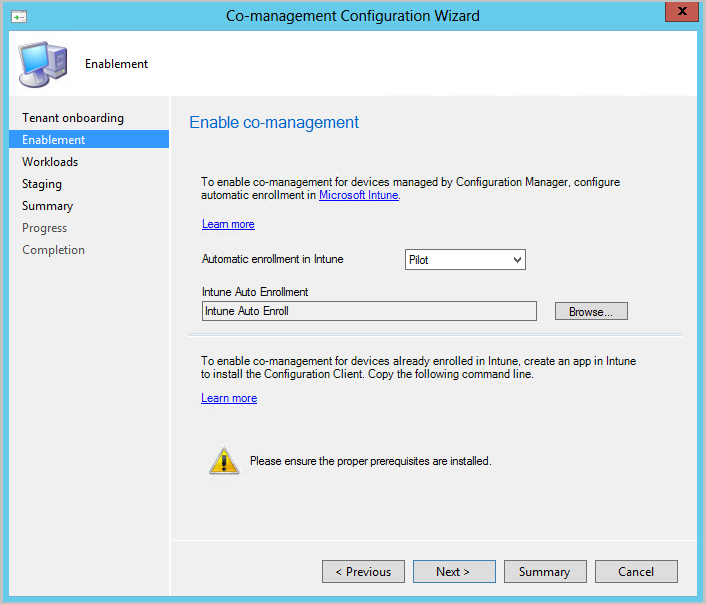

Etkinleştirme sayfasında aşağıdaki ayarları seçin:

Intune'da otomatik kayıt: Mevcut Configuration Manager istemcileri için Intune'da otomatik istemci kaydını etkinleştirir. Bu seçenek, istemcilerin bir alt kümesinde ortak yönetimi etkinleştirerek başlangıçta ortak yönetimi test etmenizi ve ardından aşamalı bir yaklaşım kullanarak ortak yönetimi kullanıma sunmanızı sağlar. Kullanıcı bir cihazın kaydını kaldırırsa, ilkenin bir sonraki değerlendirmesinde cihaz yeniden kaydedilir.

- Pilot: Yalnızca Intune Otomatik Kayıt koleksiyonunun üyesi olan Configuration Manager istemcileri Intune'a otomatik olarak kaydedilir.

- Tümü: Windows 10 sürüm 1709 veya üzerini çalıştıran tüm istemciler için otomatik kaydı etkinleştirin.

- Hiçbiri: Tüm istemciler için otomatik kaydı devre dışı bırakın.

Intune Otomatik Kayıt: Bu koleksiyon, ortak yönetime eklemek istediğiniz tüm istemcileri içermelidir. Temelde diğer tüm hazırlama koleksiyonlarının üst kümesidir.

Otomatik kayıt tüm istemciler için hemen geçerli değildir. Bu davranış, kaydın büyük ortamlar için daha iyi ölçeklendirilmesine yardımcı olur. Configuration Manager, istemci sayısına göre kaydı rastgele belirler. Örneğin, ortamınızda 100.000 istemci varsa, bu ayarı etkinleştirdiğinizde kayıt birkaç gün içinde gerçekleşir.

Yeni bir ortak yönetilen cihaz artık Microsoft Entra cihaz belirtecine göre Microsoft Intune hizmetine otomatik olarak kaydedilir. Otomatik kaydın başlatılması için kullanıcının cihazda oturum açmasını beklemesi gerekmez. Bu değişiklik, kayıt durumu Bekleyen kullanıcı oturum açması olan cihaz sayısını azaltmaya yardımcı olur. Bu davranışı desteklemek için cihazın Windows 10 sürüm 1803 veya üzerini çalıştırması gerekir. Daha fazla bilgi için bkz. Ortak yönetim kaydı durumu.

Ortak yönetime kayıtlı cihazlarınız zaten varsa, yeni cihazlar önkoşulları karşıladıktan hemen sonra kaydedilir.

Intune'a zaten kayıtlı olan internet tabanlı cihazlar için Etkinleştirme sayfasındaki komutu kopyalayıp kaydedin. Configuration Manager istemcisini İnternet tabanlı cihazlar için Intune'da uygulama olarak yüklemek için bu komutu kullanacaksınız. Bu komutu şimdi kaydetmezseniz, bu komutu almak için istediğiniz zaman ortak yönetim yapılandırmasını gözden geçirebilirsiniz.

İpucu

Komut yalnızca bulut yönetimi ağ geçidi ayarlama gibi tüm önkoşulları karşıladığınızda görünür.

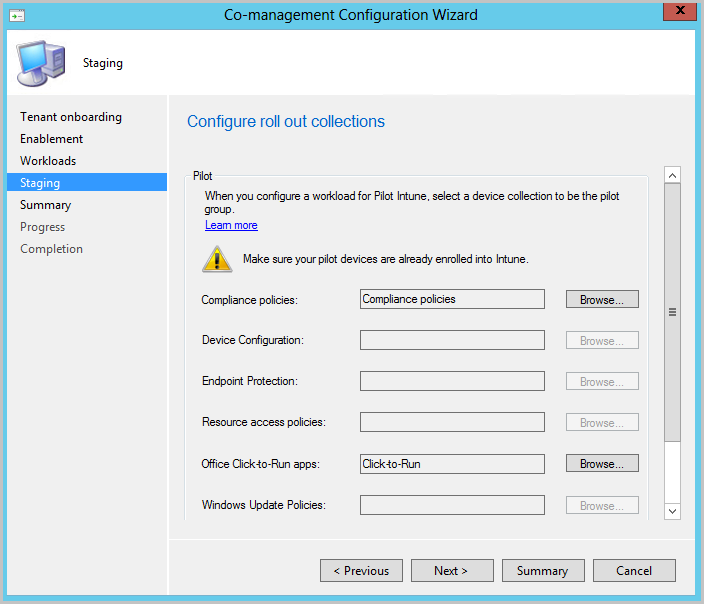

İş yükleri sayfasında, her iş yükü için Intune ile yönetim için hangi cihaz grubunun üzerine taşınacaklarını seçin. Daha fazla bilgi için bkz . İş yükleri.

Yalnızca ortak yönetimi etkinleştirmek istiyorsanız iş yüklerini şimdi değiştirmeniz gerekmez. İş yüklerini daha sonra değiştirebilirsiniz. Daha fazla bilgi için bkz. İş yüklerini değiştirme.

- Pilot Intune: İlişkili iş yükünü yalnızca Hazırlama sayfasında belirteceğiniz pilot koleksiyonlardaki cihazlar için değiştirir. Her iş yükünün farklı bir pilot koleksiyonu olabilir.

- Intune: Tüm ortak yönetilen Windows 10 veya üzeri cihazlar için ilişkili iş yükünü değiştirir.

Önemli

İş yüklerini değiştirmeden önce, ilgili iş yükünü Intune'da düzgün bir şekilde yapılandırıp dağıttığınıza emin olun. İş yüklerinin her zaman cihazlarınız için yönetim araçlarından biri tarafından yönetildiğinden emin olun.

Hazırlama sayfasında, Pilot Intune olarak ayarlanan iş yüklerinin her biri için pilot koleksiyonu belirtin.

Ortak yönetimi etkinleştirmek için sihirbazı tamamlayın.

Configuration Manager istemcisini dağıtmak için Intune kullanma

Configuration Manager istemcisini şu anda yalnızca Intune ile yönetilen Windows 10 veya üzeri cihazlara yüklemek için Intune'u kullanabilirsiniz.

Ardından, daha önce yönetilmeyen bir Windows 10 veya üzeri bir cihaz Intune'a kaydolduğunda Configuration Manager istemcisini otomatik olarak yükler.

Not

Configuration Manager istemcisini Autopilot aracılığıyla cihazlara dağıtmayı planlıyorsanız, kullanıcıları cihazlar yerine Configuration Manager istemcisi ataması için hedeflemenizi öneririz.

Bu eylem, Autopilot sırasında iş kolu uygulamalarını yükleme ile Win32 uygulamaları arasında çakışma oluşmasını önler.

Configuration Manager istemcisini yüklemek için bir Intune uygulaması oluşturma

Birincil site sunucusundan Microsoft Intune yönetim merkezinde oturum açın. ArdındanTüm UygulamalarEkleuygulamaları'na>> gidin.

Uygulama türü için Diğer'in altında İş kolu uygulaması'nı seçin.

Uygulama paketi dosyası içinccmsetup.msiConfiguration Manager dosyasının konumuna gidin (örneğin, C:\Program Files\Microsoft Configuration Manager\bin\i386\ccmsetup.msi). Ardından Tamam'ı aç'ı> seçin.

Uygulama Bilgileri'ni seçin ve ardından aşağıdaki ayrıntıları belirtin:

Açıklama: Configuration Manager İstemcisi'ne girin.

Yayımcı: Microsoft'u girin.

Komut satırı bağımsız değişkenleri: Komutu belirtin

CCMSETUPCMD. Ortak Yönetim Yapılandırma Sihirbazı'nın Etkinleştirme sayfasından kaydettiğiniz komutu kullanabilirsiniz. Bu komut, bulut hizmetinizin adlarını ve cihazların Configuration Manager istemci yazılımını yüklemesini sağlayan ek değerleri içerir.Komut satırı yapısı, yalnızca ve

SMSSiteCodeparametrelerini kullanan bu örneğeCCMSETUPCMDbenzemelidir:CCMSETUPCMD="CCMHOSTNAME=<ServiceName.CLOUDAPP.NET/CCM_Proxy_MutualAuth/<GUID>" SMSSiteCode="<YourSiteCode>"İpucu

Komutunuz yoksa, komutunun bir kopyasını almak için Configuration Manager konsolunda öğesinin özelliklerini

CoMgmtSettingsProdgörüntüleyebilirsiniz. Komut yalnızca CMG ayarlama gibi tüm önkoşulları karşıladığınızda görünür.

TamamEkle'yi> seçin. Uygulama oluşturulur ve Intune konsolunda kullanılabilir hale gelir. Uygulama kullanıma sunulduktan sonra, uygulamayı Intune'dan cihazlarınıza atamak için aşağıdaki bölümü kullanabilirsiniz.

Configuration Manager istemcisini yüklemek için Intune uygulamasını atama

Aşağıdaki yordam, önceki yordamda oluşturduğunuz Configuration Manager istemcisini yüklemeye yönelik uygulamayı dağıtır:

Microsoft Intune yönetim merkezinde oturum açın. UygulamalarTüm Uygulamalar'ı> ve ardından ConfigMgr İstemci Kurulumu Önyükleme'yi seçin. Bu, Configuration Manager istemcisini dağıtmak için oluşturduğunuz uygulamadır.

Özellikler'i ve ardından Atamalar için Düzenle'yi seçin. Ortak yönetime katılmak istediğiniz kullanıcıları ve cihazları içeren Microsoft Entra gruplarını ayarlamak için Gerekli atamalar'ın altında Grup ekle'yi seçin.

Yapılandırmayı kaydetmek için Gözden Geçir veKaydet'i> seçin. Uygulama artık atadığınız kullanıcılar ve cihazlar için gereklidir. Uygulama Configuration Manager istemcisini bir cihaza yükledikten sonra ortak yönetim tarafından yönetilir.

Özet

Bu öğreticinin yapılandırma adımlarını tamamladıktan sonra cihazlarınızı birlikte yönetmeye başlayabilirsiniz.

Sonraki adımlar

- Ortak yönetim panosunu kullanarak ortak yönetilen cihazların durumunu gözden geçirin.

- Yeni cihazlar sağlamak için Windows Autopilot'ı kullanın.

- Kurumsal kaynaklara kullanıcı erişimini yönetmek için Koşullu Erişim ve Intune uyumluluk kurallarını kullanın.