Öğretici: Yazılım güncelleştirme noktasını PKI sertifikasıyla TLS/SSL kullanacak şekilde yapılandırma

Uygulama hedefi: Configuration Manager (güncel dalı)

Windows Server Update Services (WSUS) sunucularını ve karşılık gelen yazılım güncelleştirme noktalarını (SUP) TLS/SSL kullanacak şekilde yapılandırmak, olası bir saldırganın istemcinin güvenliğini uzaktan tehlikeye atma ve ayrıcalıkları yükseltme becerisini azaltabilir. En iyi güvenlik protokollerinin mevcut olduğundan emin olmak için, yazılım güncelleştirme altyapınızın güvenliğini sağlamaya yardımcı olmak için TLS/SSL protokollerini kullanmanızı kesinlikle öneririz. Bu makalede, WSUS sunucularınızın her birini ve yazılım güncelleştirme noktasını HTTPS kullanacak şekilde yapılandırmak için gereken adımlarda size yol gösterilir. WSUS güvenliğini sağlama hakkında daha fazla bilgi için WSUS belgelerindeki Güvenli Yuva Katmanı Protokolü ile WSUS'yi güvenli hale getirme makalesine bakın.

Bu öğreticide şunları yapacaksınız:

- Gerekirse PKI sertifikası alma

- Sertifikayı WSUS Yönetim web sitesine bağlama

- WSUS web hizmetlerini SSL gerektirecek şekilde yapılandırma

- WSUS uygulamasını SSL kullanacak şekilde yapılandırma

- WSUS konsol bağlantısının SSL kullanabileceğini doğrulayın

- Yazılım güncelleştirme noktasını WSUS sunucusuyla SSL iletişimi gerektirecek şekilde yapılandırma

- Configuration Manager ile işlevselliği doğrulama

Dikkat edilmesi gerekenler ve sınırlamalar

WSUS, istemci bilgisayarların ve aşağı akış WSUS sunucularının kimliğini yukarı akış WSUS sunucusuna doğrulamak için TLS/SSL kullanır. WSUS ayrıca güncelleştirme meta verilerini şifrelemek için TLS/SSL kullanır. WSUS, güncelleştirmenin içerik dosyaları için TLS/SSL kullanmaz. İçerik dosyaları imzalanır ve dosyanın karması güncelleştirmenin meta verilerine eklenir. Dosyalar istemci tarafından indirilip yüklenmeden önce hem dijital imza hem de karma işaretlenir. Denetimlerden biri başarısız olursa güncelleştirme yüklenmez.

WSUS dağıtımının güvenliğini sağlamak için TLS/SSL kullanırken aşağıdaki sınırlamaları göz önünde bulundurun:

- TLS/SSL kullanmak sunucu iş yükünü artırır. Ağ üzerinden gönderilen tüm meta verilerin şifrelenmesinden küçük bir performans kaybı beklemelisiniz.

- WSUS'yi uzak bir SQL Server veritabanıyla kullanıyorsanız, WSUS sunucusu ile veritabanı sunucusu arasındaki bağlantı TLS/SSL ile güvenli hale getiremez. Veritabanı bağlantısının güvenliğinin sağlanması gerekiyorsa aşağıdaki önerileri göz önünde bulundurun:

- WSUS veritabanını WSUS sunucusuna taşıyın.

- Uzak veritabanı sunucusunu ve WSUS sunucusunu özel bir ağa taşıyın.

- Ağ trafiğinin güvenliğini sağlamaya yardımcı olmak için İnternet Protokolü güvenliği (IPsec) dağıtın.

WSUS sunucularını ve yazılım güncelleştirme noktalarını TLS/SSL kullanacak şekilde yapılandırırken, büyük Configuration Manager hiyerarşileri için değişiklikleri aşamalı olarak uygulamak isteyebilirsiniz. Bu değişiklikleri aşamaya almayı seçerseniz hiyerarşinin alt kısmından başlayın ve merkezi yönetim sitesiyle biten yukarı doğru ilerleyin.

Önkoşullar

Bu öğretici, Internet Information Services (IIS) ile kullanılmak üzere bir sertifika almak için en yaygın yöntemi kapsar. Kuruluşunuz hangi yöntemi kullanırsa kullanın, sertifikanın Configuration Manager yazılım güncelleştirme noktası için PKI sertifika gereksinimlerini karşıladığından emin olun. Herhangi bir sertifikada olduğu gibi, sertifika yetkilisine WSUS sunucusuyla iletişim eden cihazlar tarafından güvenilmelidir.

- Yazılım güncelleştirme noktası rolünün yüklü olduğu bir WSUS sunucusu

- TLS/SSL'yi etkinleştirmeden önce WSUS için geri dönüşümü devre dışı bırakma ve bellek sınırlarını yapılandırma konusunda en iyi yöntemleri izlediğinizi doğrulayın.

- Aşağıdaki iki seçeneknden biri:

- WSUS sunucusunun Kişisel sertifika deposunda zaten uygun bir PKI sertifikası.

- Kurumsal kök sertifika yetkilinizden (CA) WSUS sunucusu için uygun bir PKI sertifikası isteme ve alma yeteneği.

- Varsayılan olarak, WebServer sertifika şablonu da dahil olmak üzere çoğu sertifika şablonu yalnızca Domain Admins'e verilir. Oturum açan kullanıcı bir etki alanı yöneticisi değilse, kullanıcı hesabına sertifika şablonunda Kaydetme izni verilmesi gerekir.

Gerekirse sertifikayı CA'dan alın

WSUS sunucusunun Kişisel sertifika deposunda zaten uygun bir sertifikanız varsa, bu bölümü atlayın ve Sertifikayı bağlama bölümünden başlayın. Yeni bir sertifika yüklemek üzere iç CA'nıza sertifika isteği göndermek için bu bölümdeki yönergeleri izleyin.

WSUS sunucusundan bir yönetim komut istemi açın ve komutunu çalıştırın

certlm.msc. Yerel bilgisayarın sertifikalarını yönetmek için kullanıcı hesabınızın yerel yönetici olması gerekir.Yerel cihaz için Sertifika Yöneticisi aracı görüntülenir.

Kişisel'i genişletin, ardından Sertifikalar'a sağ tıklayın.

Tüm Görevler'i ve ardından Yeni Sertifika İste'yi seçin.

Sertifika kaydını başlatmak için İleri'yi seçin.

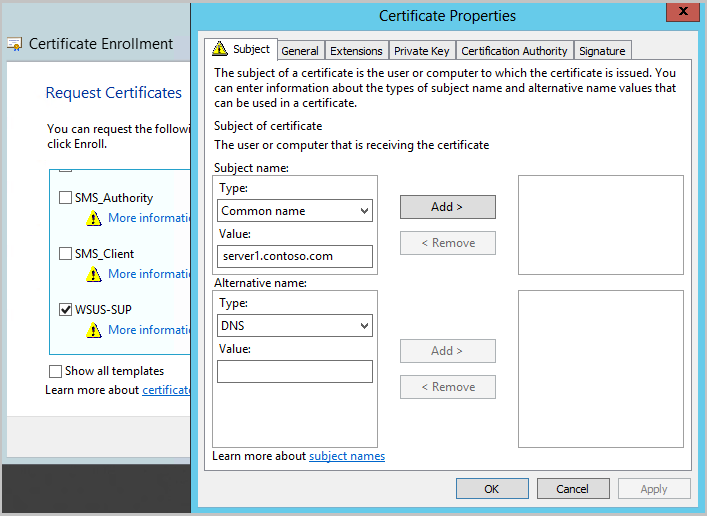

Kaydedilecek sertifika türünü seçin. Sertifikanın amacı Sunucu Kimlik Doğrulaması'dır ve kullanılacak Microsoft sertifika şablonu Web Sunucusu veya Sunucu Kimlik Doğrulamasıgelişmiş Anahtar Kullanımı olarak belirtilen özel bir şablondur. Sertifikayı kaydetmek için ek bilgi girmeniz istenebilir. Genellikle en az aşağıdaki bilgileri belirtirsiniz:

- Ortak ad:Konu sekmesinde bulunan değeri WSUS sunucusunun FQDN'sine ayarlayın.

- Kolay ad:Genel sekmesinde bulunan değeri, sertifikayı daha sonra tanımlamanıza yardımcı olacak açıklayıcı bir ad olarak ayarlayın.

Kaydı tamamlamak için Kaydet'i ve ardından Son'u seçin.

Sertifikanın parmak izi gibi ayrıntılarını görmek istiyorsanız sertifikayı açın.

İpucu

WSUS sunucunuz İnternet'e yönelikse, sertifikanızdaki Konu veya Konu Alternatif Adı'nda (SAN) dış FQDN'ye ihtiyacınız olacaktır.

Sertifikayı WSUS Yönetim sitesine bağlama

Sertifikayı WSUS sunucusunun kişisel sertifika deposunda aldıktan sonra IIS'deki WSUS Yönetim sitesine bağlayın.

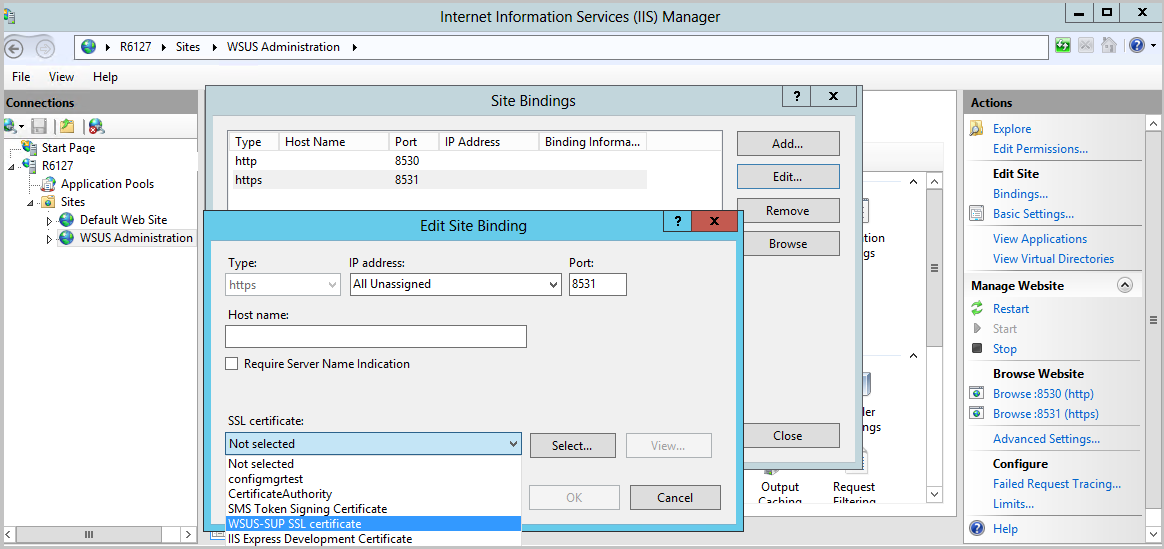

WSUS sunucusunda Internet Information Services (IIS) Yöneticisi'ni açın.

Siteler>WSUS Yönetimi'ne gidin.

Eylem menüsünden veya siteye sağ tıklayarak Bağlamalar'ı seçin.

Site Bağlamaları penceresinde https satırını ve ardından Düzenle... öğesini seçin.

- HTTP site bağlamasını kaldırmayın. WSUS, güncelleştirme içerik dosyaları için HTTP kullanır.

SSL sertifikası seçeneğinin altında, WSUS Yönetim sitesine bağlanacak sertifikayı seçin. Sertifikanın kolay adı açılan menüde gösterilir. Kolay bir ad belirtilmemişse sertifikanın

IssuedToalanı gösterilir. Hangi sertifikayı kullanacağınızdan emin değilseniz Görünüm'ü seçin ve parmak izinin aldığınız sertifikayla eşleşip eşleşmediğini doğrulayın.

İşiniz bittiğinde Tamam'ıve ardından Kapat'ı seçerek site bağlamalarından çıkın. Sonraki adımlar için Internet Information Services (IIS) Yöneticisi'ni açık tutun.

WSUS web hizmetlerini SSL gerektirecek şekilde yapılandırma

WSUS sunucusundaki IIS Yöneticisi'nde Siteler>WSUS Yönetimi'ne gidin.

WSUS için web hizmetleri ve sanal dizinlerin listesini görmek için WSUS Yönetim sitesini genişletin.

Aşağıdaki WSUS web hizmetlerinin her biri için:

- ApiRemoting30

- ClientWebService

- DSSAuthWebService

- ServerSyncWebService

- SimpleAuthWebService

Aşağıdaki değişiklikleri yapın:

- SSL Ayarları'nı seçin.

- SSL gerektir seçeneğini etkinleştirin.

- İstemci sertifikaları seçeneğinin Yoksay olarak ayarlandığını doğrulayın.

- Uygula'yı seçin.

İçerik gibi belirli işlevlerin HTTP kullanması gerektiğinden en üst düzey WSUS Yönetim sitesinde SSL ayarlarını yapmayın.

WSUS uygulamasını SSL kullanacak şekilde yapılandırma

Web hizmetleri SSL gerektirecek şekilde ayarlandıktan sonra, değişikliği desteklemek için bazı ek yapılandırmalar yapabilmesi için WSUS uygulamasına bildirim verilmesi gerekir.

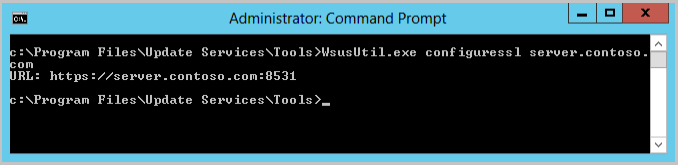

WSUS sunucusunda bir yönetici komut istemi açın. Bu komutu çalıştıran kullanıcı hesabının WSUS Administrators grubunun veya yerel Administrators grubunun üyesi olması gerekir.

Dizini WSUS için araçlar klasörüne değiştirin:

cd "c:\Program Files\Update Services\Tools"WSUS'yi aşağıdaki komutla SSL kullanacak şekilde yapılandırın:

WsusUtil.exe configuressl server.contoso.comburada server.contoso.com WSUS sunucusunun FQDN'sini kullanır.

WsusUtil, sonunda belirtilen bağlantı noktası numarasıyla WSUS sunucusunun URL'sini döndürür. Bağlantı noktası 8531 (varsayılan) veya 443 olacaktır. Döndürülen URL'nin beklediğiniz gibi olduğunu doğrulayın. Yanlış yazılmış bir şey varsa komutu yeniden çalıştırabilirsiniz.

İpucu

WSUS sunucunuz İnternet'e yönelikse, çalıştırırken WsusUtil.exe configuressldış FQDN'yi belirtin.

WSUS konsolunun SSL kullanarak bağlanabildiğini doğrulama

WSUS konsolu bağlantı için ApiRemoting30 web hizmetini kullanır. Configuration Manager yazılım güncelleştirme noktası (SUP), WSUS'yi aşağıdaki gibi belirli eylemleri gerçekleştirmeye yönlendirmek için de aynı web hizmetini kullanır:

- Yazılım güncelleştirme eşitlemesi başlatma

- SUP sitesinin Configuration Manager hiyerarşinizde bulunduğu yere bağlı olan WSUS için uygun yukarı akış sunucusunu ayarlama

- Hiyerarşinin en üst düzey WSUS sunucusundan eşitleme için ürün ve sınıflandırma ekleme veya kaldırma.

- Süresi dolan güncelleştirmeleri kaldırma

WSUS sunucusunun ApiRemoting30 web hizmetine ssl bağlantısı kullanabileceğinizi doğrulamak için WSUS konsolunu açın. Diğer web hizmetlerinden bazılarını daha sonra test edeceğiz.

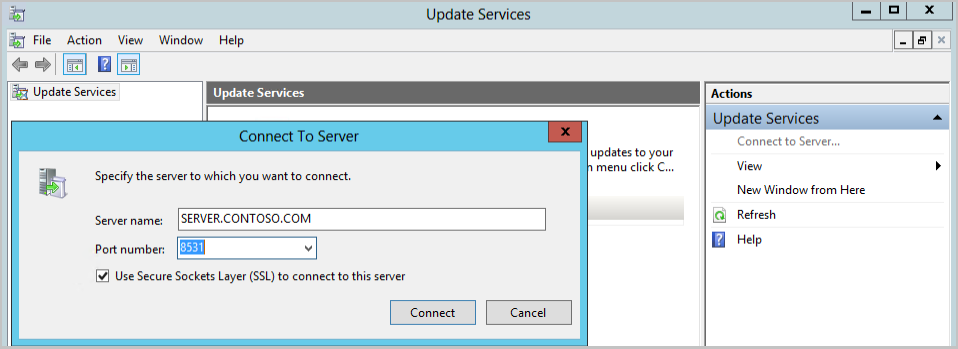

WSUS konsolunu açın ve Eylem>Sunucuya Bağlan'ı seçin.

Sunucu adı seçeneği için WSUS sunucusunun FQDN'sini girin.

WSUSutil'den URL'de döndürülen Bağlantı noktası numarasını seçin.

Bu sunucuya bağlanmak için Güvenli Yuva Katmanı (SSL) kullan seçeneği, 8531 (varsayılan) veya 443 seçildiğinde otomatik olarak etkinleştirir.

Configuration Manager site sunucunuz yazılım güncelleştirme noktasından uzaksa, site sunucusundan WSUS konsolunu başlatın ve WSUS konsolunun SSL üzerinden bağlanabildiğini doğrulayın.

- Uzak WSUS konsolu bağlanamıyorsa, büyük olasılıkla sertifikaya, ad çözümlemesine veya engellenen bağlantı noktasına güvenmeyle ilgili bir sorun olduğunu gösterir.

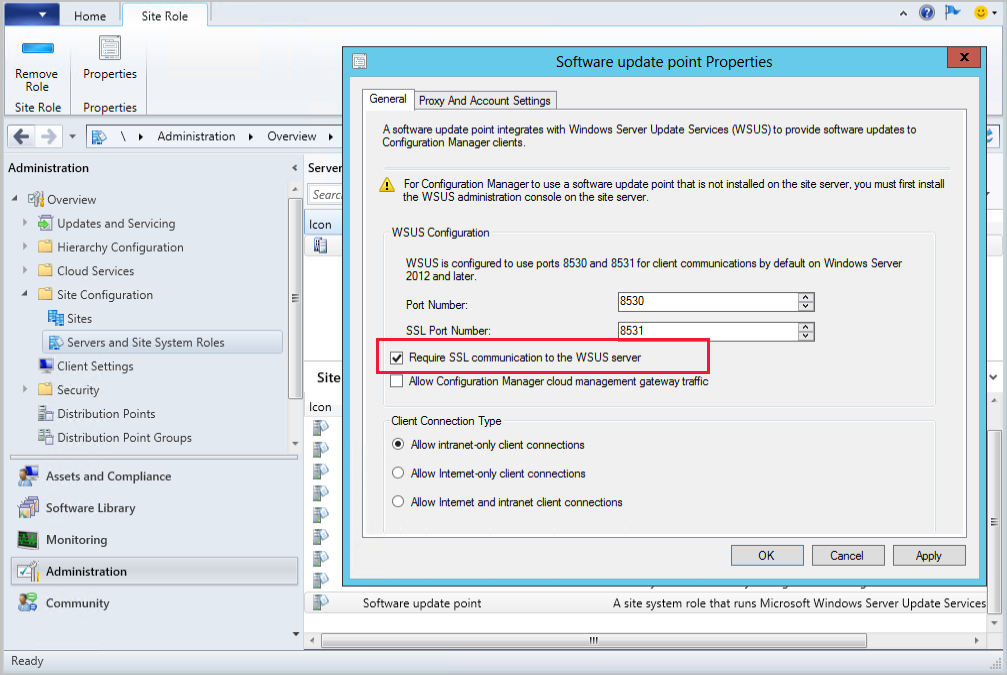

Yazılım güncelleştirme noktasını WSUS sunucusuyla SSL iletişimi gerektirecek şekilde yapılandırma

WSUS TLS/SSL kullanacak şekilde ayarlandıktan sonra ilgili Configuration Manager yazılım güncelleştirme noktasını da SSL gerektirecek şekilde güncelleştirmeniz gerekir. Bu değişikliği yaptığınızda Configuration Manager:

- Yazılım güncelleştirme noktası için WSUS sunucusunu yapılandırabildiğini doğrulayın

- İstemcileri, bu WSUS sunucusuna karşı taramaları söylendiklerinde SSL bağlantı noktasını kullanmaya yönlendirin.

Yazılım güncelleştirme noktasını WSUS sunucusuyla SSL iletişimi gerektirecek şekilde yapılandırmak için aşağıdaki adımları uygulayın:

Configuration Manager konsolunu açın ve düzenlemeniz gereken yazılım güncelleştirme noktası için merkezi yönetim sitenize veya birincil site sunucusuna bağlanın.

Yönetime>Genel Bakış>Site Yapılandırma>Sunucuları ve Site Sistemi Rolleri'ne gidin.

WSUS'nin yüklü olduğu site sistemi sunucusunu seçin ve ardından yazılım güncelleştirme noktası site sistemi rolünü seçin.

Şeritten Özellikler'i seçin.

WSUS sunucusuyla SSL iletişimi gerektir seçeneğini etkinleştirin.

Sitenin WCM.log dosyasında, değişikliği uyguladığınızda aşağıdaki girdileri görürsünüz:

SCF change notification triggered. Populating config from SCF Setting new configuration state to 1 (WSUS_CONFIG_PENDING) ... Attempting connection to local WSUS server Successfully connected to local WSUS server ... Setting new configuration state to 2 (WSUS_CONFIG_SUCCESS)

Günlük dosyası örnekleri, bu senaryoya yönelik gereksiz bilgileri kaldıracak şekilde düzenlenmiştir.

Configuration Manager ile işlevselliği doğrulama

Site sunucusunun güncelleştirmeleri eşitleyebildiğini doğrulama

Configuration Manager konsolunu üst düzey siteye bağlayın.

Yazılım Kitaplığına>Genel Bakış>Yazılım Güncelleştirmeler>Tüm Yazılım Güncelleştirmeler gidin.

Şeritten Yazılım Güncelleştirmeler Eşitle'yi seçin.

Yazılım güncelleştirmeleri için site genelinde eşitleme başlatmak isteyip istemediğinizi soran bildirimde Evet'i seçin.

- WSUS yapılandırması değiştiğinden, delta eşitlemesi yerine tam bir yazılım güncelleştirme eşitlemesi gerçekleşir.

Site için wsyncmgr.log dosyasını açın. Bir alt siteyi izliyorsanız, önce üst sitenin eşitlemeyi tamamlamasını beklemeniz gerekir. Aşağıdakine benzer girdiler için günlüğü gözden geçirerek sunucunun başarıyla eşitlendiğini doğrulayın:

Starting Sync ... Full sync required due to changes in main WSUS server location. ... Found active SUP SERVER.CONTOSO.COM from SCF File. ... https://SERVER.CONTOSO.COM:8531 ... Done synchronizing WSUS Server SERVER.CONTOSO.COM ... sync: Starting SMS database synchronization ... Done synchronizing SMS with WSUS Server SERVER.CONTOSO.COM

İstemcinin güncelleştirmeleri tarayabildiğini doğrulama

Yazılım güncelleştirme noktasını SSL gerektirecek şekilde değiştirdiğinizde, Configuration Manager istemcileri bir yazılım güncelleştirme noktası için konum isteğinde bulunduğunda güncelleştirilmiş WSUS URL'sini alır. Bir istemciyi test ederek şunları yapabilirsiniz:

- İstemcinin WSUS sunucusunun sertifikasına güvenip güvenmediğini belirleyin.

- SimpleAuthWebService ve WSUS için ClientWebService işlevselse.

- İstemci tarama sırasında bir EULA aldıysa WSUS içerik sanal dizininin işlevsel olduğunu

Kısa süre önce TLS/SSL kullanacak şekilde değiştirilen yazılım güncelleştirme noktasına karşı taramalar gösteren bir istemci belirleyin. bir istemciyi tanımlama konusunda yardıma ihtiyacınız varsa aşağıdaki PowerShell betiğiyle betikleri çalıştır'ı kullanın:

$Last = (Get-CIMInstance -Namespace "root\CCM\Scanagent" -Class "CCM_SUPLocationList").LastSuccessScanPath $Current= Write-Output (Get-CIMInstance -Namespace "root\CCM\Scanagent" -Class "CCM_SUPLocationList").CurrentScanPath Write-Host "LastGoodSUP- $last" Write-Host "CurrentSUP- $current"İpucu

Bu betiği topluluk merkezinde açın. Daha fazla bilgi için bkz. Topluluk hub'ı öğelerine doğrudan bağlantılar.

Test istemcinizde bir yazılım güncelleştirme tarama döngüsü çalıştırın. Aşağıdaki PowerShell betiğiyle taramayı zorlayabilirsiniz:

Invoke-WMIMethod -Namespace root\ccm -Class SMS_CLIENT -Name TriggerSchedule "{00000000-0000-0000-0000-000000000113}"İpucu

Bu betiği topluluk merkezinde açın. Daha fazla bilgi için bkz. Topluluk hub'ı öğelerine doğrudan bağlantılar.

Yazılım güncelleştirme noktasına karşı tarama iletisi alındığını doğrulamak için istemcinin ScanAgent.log dosyasını gözden geçirin.

Message received: '<?xml version='1.0' ?> <UpdateSourceMessage MessageType='ScanByUpdateSource'> <ForceScan>TRUE</ForceScan> <UpdateSourceIDs> <ID>{A1B2C3D4-1234-1234-A1B2-A1B2C3D41234}</ID> </UpdateSourceIDs> </UpdateSourceMessage>'İstemcinin doğru WSUS URL'sini gördüğünü doğrulamak için LocationServices.log dosyasını gözden geçirin. LocationServices.log

WSUSLocationReply : <WSUSLocationReply SchemaVersion="1 ... <LocationRecord WSUSURL="https://SERVER.CONTOSO.COM:8531" ServerName="SERVER.CONTOSO.COM" ... </WSUSLocationReply>İstemcinin başarıyla tarayabildiğini doğrulamak için WUAHandler.log dosyasını gözden geçirin.

Enabling WUA Managed server policy to use server: https://SERVER.CONTOSO.COM:8531 ... Successfully completed scan.

HTTPS ile yapılandırılmış WSUS sunucularını tarayan cihazlar için TLS sertifika sabitleme

(2103'te kullanıma sunulmuştur)

Configuration Manager 2103'den başlayarak, sertifika sabitlemeyi zorunlu kılarak WSUS'ye karşı HTTPS taramalarının güvenliğini daha da artırabilirsiniz. Bu davranışı tam olarak etkinleştirmek için, WSUS sunucularınızın sertifikalarını istemcilerinizdeki yeni WindowsServerUpdateServices sertifika deposuna ekleyin ve İstemci Ayarları aracılığıyla sertifika sabitlemenin etkinleştirildiğinden emin olun. Windows Update Aracısı'na yapılan değişiklikler hakkında daha fazla bilgi için bkz. Değişiklikleri ve sertifikaları tarama güncelleştirmeler için WSUS kullanarak Windows cihazları için güvenlik ekleme - Microsoft Tech Community.

Windows Update istemcisi için TLS sertifika sabitlemesini zorunlu tutma önkoşulları

- Configuration Manager sürüm 2103

- WSUS sunucularınızın ve yazılım güncelleştirme noktalarınızın TLS/SSL kullanacak şekilde yapılandırıldığından emin olun

- WSUS sunucularınızın sertifikalarını istemcilerinizdeki yeni

WindowsServerUpdateServicessertifika deposuna ekleme- Bulut yönetimi ağ geçidi (CMG) ile sertifika sabitlemeyi kullanırken, deponun

WindowsServerUpdateServicesCMG sertifikasına ihtiyacı vardır. İstemciler İnternet'ten VPN'ye geçerse hem CMG hem de WSUS sunucu sertifikaları depodaWindowsServerUpdateServicesgereklidir.

- Bulut yönetimi ağ geçidi (CMG) ile sertifika sabitlemeyi kullanırken, deponun

Not

Cihazlar için yazılım güncelleştirme taramaları, güncelleştirmeleri algılamak için Windows Update istemcisi için TLS sertifika sabitlemesini zorunlu kılma istemci ayarı içinEvet varsayılan değeri kullanılarak başarıyla çalışmaya devam eder. Buna hem HTTP hem de HTTPS üzerinden yapılan taramalar dahildir. Sertifika sabitleme, istemcinin WindowsServerUpdateServices deposunda bir sertifika bulunana ve WSUS sunucusu TLS/SSL kullanacak şekilde yapılandırılana kadar geçerli olmaz.

HTTPS tarafından yapılandırılmış WSUS sunucularını tarayan cihazlar için TLS sertifika sabitlemeyi etkinleştirme veya devre dışı bırakma

- Configuration Manager konsolundan Yönetim>İstemci Ayarları'na gidin.

- Varsayılan İstemci Ayarları'nı veya özel bir istemci ayarları kümesini ve ardından şeritten Özellikler'i seçin.

- İstemci ayarlarındaYazılım Güncelleştirmeler sekmesini seçin

- Güncelleştirmeleri algılamak için Windows Update istemcisi için TLS sertifika sabitlemesini zorunlu kılma ayarı için aşağıdaki seçeneklerden birini belirleyin:

- Hayır: WSUS taraması için TLS sertifika sabitleme zorlamasını etkinleştirme

- Evet: WSUS taraması sırasında cihazlar için TLS sertifika sabitlemesinin uygulanmasını etkinleştirir (varsayılan)

- İstemcilerin güncelleştirmeleri tarayabildiğini doğrulayın.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin