Microsoft Intune'da Android Kurumsal cihazlarda VPN ve uygulama başına VPN ilkesi kullanma

Sanal özel ağlar (VPN), kullanıcıların ev, otel, kafe ve daha fazlası dahil olmak üzere kuruluş kaynaklarına uzaktan erişmesine olanak sağlar. Microsoft Intune'da, bir uygulama yapılandırma ilkesi kullanarak Android Kurumsal cihazlarda VPN istemci uygulamalarını yapılandırabilirsiniz. Ardından bu ilkeyi VPN yapılandırmasıyla kuruluşunuzdaki cihazlara dağıtın.

Belirli uygulamalar tarafından kullanılan VPN ilkeleri de oluşturabilirsiniz. Bu özellik uygulama başına VPN olarak adlandırılır. Uygulama etkin olduğunda VPN'e bağlanabilir ve kaynaklara VPN üzerinden erişebilir. Uygulama etkin olmadığında VPN kullanılmaz.

Bu özellik şu platformlarda geçerlidir:

- Android Enterprise

VPN istemci uygulamanız için uygulama yapılandırma ilkesini derlemenin iki yolu vardır:

- Yapılandırma tasarımcısı

- JSON verileri

Bu makalede, her iki seçeneği kullanarak uygulama başına VPN ve VPN uygulaması yapılandırma ilkesi oluşturma gösterilmektedir.

Not

VPN istemcisi yapılandırma parametrelerinin çoğu benzerdir. Ancak her uygulamanın benzersiz anahtarları ve seçenekleri vardır. Sorularınız varsa VPN satıcınıza başvurun.

Başlamadan önce

Android, bir uygulama açıldığında vpn istemci bağlantısını otomatik olarak tetiklemez. VPN bağlantısı el ile başlatılmalıdır. Ya da bağlantıyı başlatmak için her zaman açık VPN kullanabilirsiniz.

Aşağıdaki VPN istemcileri Intune uygulama yapılandırma ilkelerini destekler:

- Cisco AnyConnect

- Citrix SSO

- F5 Erişimi

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

Intune'da VPN ilkesi oluşturduğunuzda, yapılandırmak için farklı anahtarlar seçersiniz. Bu anahtar adları farklı VPN istemci uygulamalarıyla farklılık gösterir. Bu nedenle ortamınızdaki anahtar adları bu makaledeki örneklerden farklı olabilir.

Yapılandırma tasarımcısı ve JSON verileri sertifika tabanlı kimlik doğrulamasını başarıyla kullanabilir. VPN kimlik doğrulaması istemci sertifikaları gerektiriyorsa, VPN ilkesini oluşturmadan önce sertifika profillerini oluşturun. VPN uygulaması yapılandırma ilkeleri, sertifika profillerindeki değerleri kullanır.

Android Enterprise kişisel iş profili cihazları SCEP ve PKCS sertifikalarını destekler. Android Kurumsal tam olarak yönetilen, ayrılmış ve şirkete ait iş profili cihazları yalnızca SCEP sertifikalarını destekler. Daha fazla bilgi için bkz. Microsoft Intune'da kimlik doğrulaması için sertifikaları kullanma.

Uygulama başına VPN'ye genel bakış

Uygulama başına VPN oluştururken ve test ederken temel akış aşağıdaki adımları içerir:

- VPN istemci uygulamasını seçin. Başlamadan önce (bu makalede) desteklenen uygulamalar listelenir.

- VPN bağlantısını kullanacak uygulamaların uygulama paketi kimliklerini alın. Uygulama paketi kimliğini alma (bu makalede) size nasıl yapılacağını gösterir.

- VPN bağlantısının kimliğini doğrulamak için sertifikalar kullanıyorsanız, VPN ilkesini dağıtmadan önce sertifika profillerini oluşturun ve dağıtın. Sertifika profillerinin başarıyla dağıtılacağından emin olun. Daha fazla bilgi için bkz. Microsoft Intune'da kimlik doğrulaması için sertifikaları kullanma.

- VPN istemci uygulamasını Intune'a ekleyin ve uygulamayı kullanıcılarınıza ve cihazlarınıza dağıtın.

- VPN uygulaması yapılandırma ilkesini oluşturun. İlkedeki uygulama paketi kimliklerini ve sertifika bilgilerini kullanın.

- Yeni VPN ilkesini dağıtın.

- VPN istemci uygulamasının VPN sunucunuza başarıyla bağlanıp bağlanmayacağını onaylayın.

- Uygulama etkin olduğunda uygulamanızdan gelen trafiğin VPN üzerinden başarıyla geçtiğini onaylayın.

Uygulama paketi kimliğini alma

VPN kullanacak her uygulamanın paket kimliğini alın. Genel kullanıma açık uygulamalar için uygulama paketi kimliğini Google Play mağazasından alabilirsiniz. Her uygulamanın görüntülenen URL'si paket kimliğini içerir.

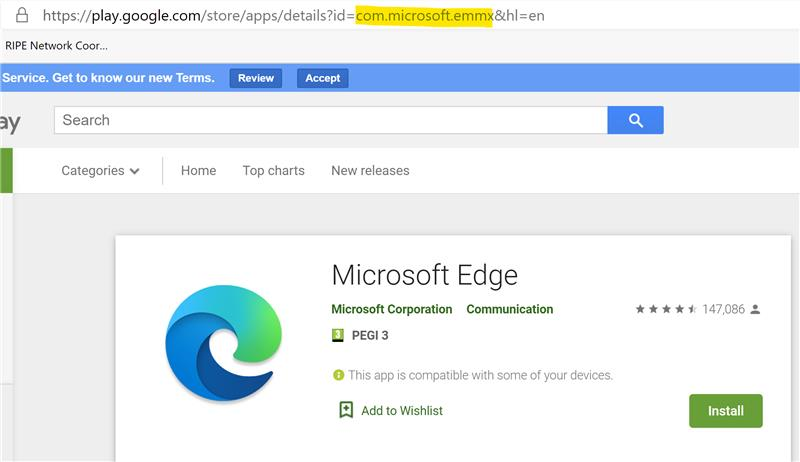

Aşağıdaki örnekte, Microsoft Edge tarayıcı uygulamasının paket kimliği şeklindedir com.microsoft.emmx. Paket kimliği URL'nin bir parçasıdır:

İş Kolu (LOB) uygulamaları için satıcıdan veya uygulama geliştiricisinden paket kimliğini alın.

Sertifikalar

Bu makalede, VPN bağlantınızın sertifika tabanlı kimlik doğrulaması kullandığı varsayılır. Ayrıca, istemcilerin başarıyla kimlik doğrulaması için gereken zincirdeki tüm sertifikaları başarıyla dağıtmış olduğunuz varsayılır. Bu sertifika zinciri genellikle istemci sertifikasını, ara sertifikaları ve kök sertifikayı içerir.

Sertifikalar hakkında daha fazla bilgi için bkz. Microsoft Intune'da kimlik doğrulaması için sertifikaları kullanma.

İstemci kimlik doğrulama sertifika profiliniz dağıtıldığında, sertifika profilinde bir sertifika belirteci oluşturur. Bu belirteç, VPN uygulaması yapılandırma ilkesini oluşturmak için kullanılır.

Uygulama yapılandırma ilkeleri oluşturma hakkında bilginiz yoksa bkz. Yönetilen Android Kurumsal cihazlar için uygulama yapılandırma ilkeleri ekleme.

Yapılandırma Tasarımcısı'nı kullanma

Microsoft Intune yönetim merkezinde oturum açın.

Uygulamalar>Uygulama yapılandırma ilkeleri>Yönetilen cihazlarekle'yi> seçin.

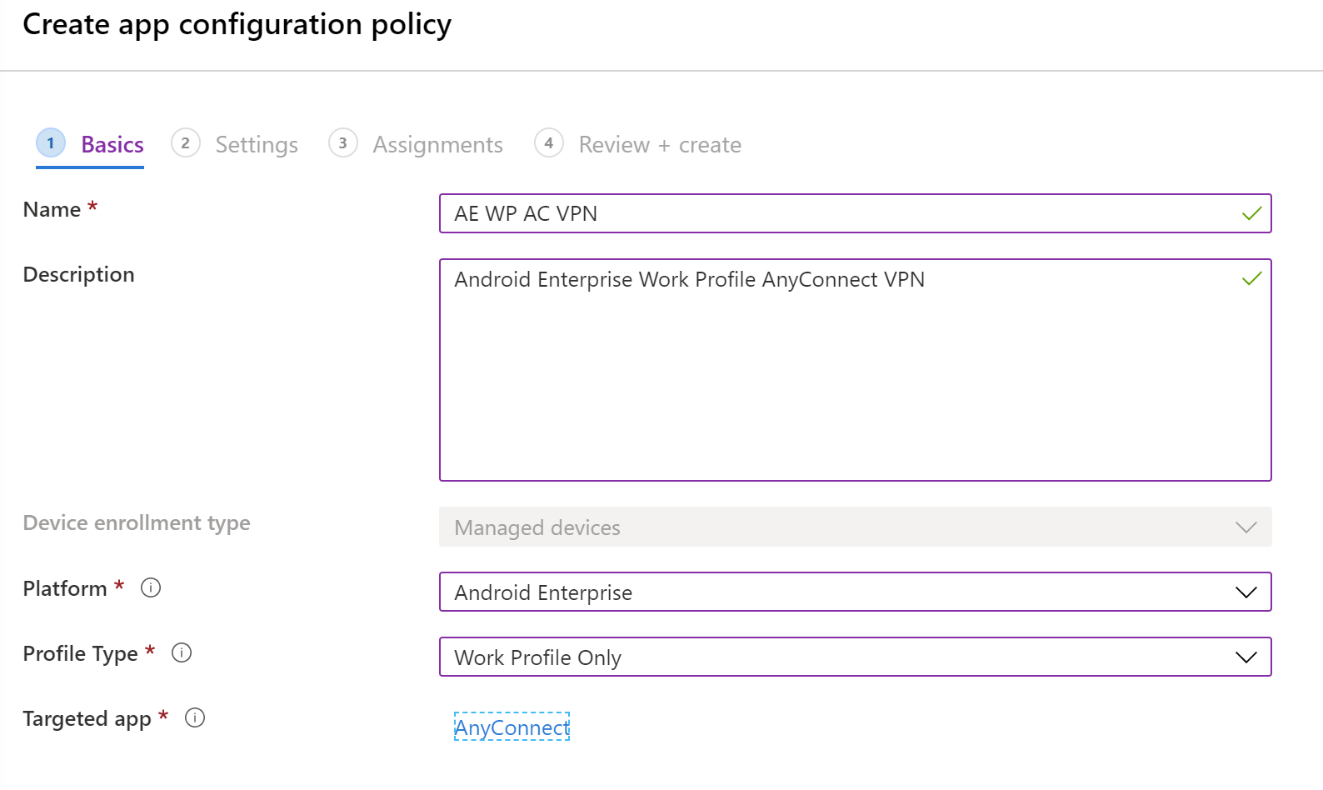

Temel Bilgiler’de aşağıdaki özellikleri girin:

Ad: İlke için açıklayıcı bir ad girin. İlkelerinizi daha sonra kolayca tanıyacak şekilde adlandırın. Örneğin, uygulama yapılandırma ilkesi: Android Kurumsal iş profili cihazları için Cisco AnyConnect VPN ilkesi iyi bir ilke adıdır.

Açıklama: İlke için bir açıklama girin. Bu ayar isteğe bağlıdır ancak önerilir.

Platform: Android Enterprise’ı seçin.

Profil türü: Seçenekleriniz:

- Tüm Profil Türleri: Bu seçenek kullanıcı adı ve parola kimlik doğrulamasını destekler. Sertifika tabanlı kimlik doğrulaması kullanıyorsanız bu seçeneği kullanmayın.

- Tamamen Yönetilen, Ayrılmış ve Yalnızca İş Profili Corporate-Owned: Bu seçenek sertifika tabanlı kimlik doğrulamasını, kullanıcı adı ve parola kimlik doğrulamasını destekler.

- Yalnızca Kişisel İş Profili: Bu seçenek sertifika tabanlı kimlik doğrulamasını ve kullanıcı adı ile parola kimlik doğrulamasını destekler.

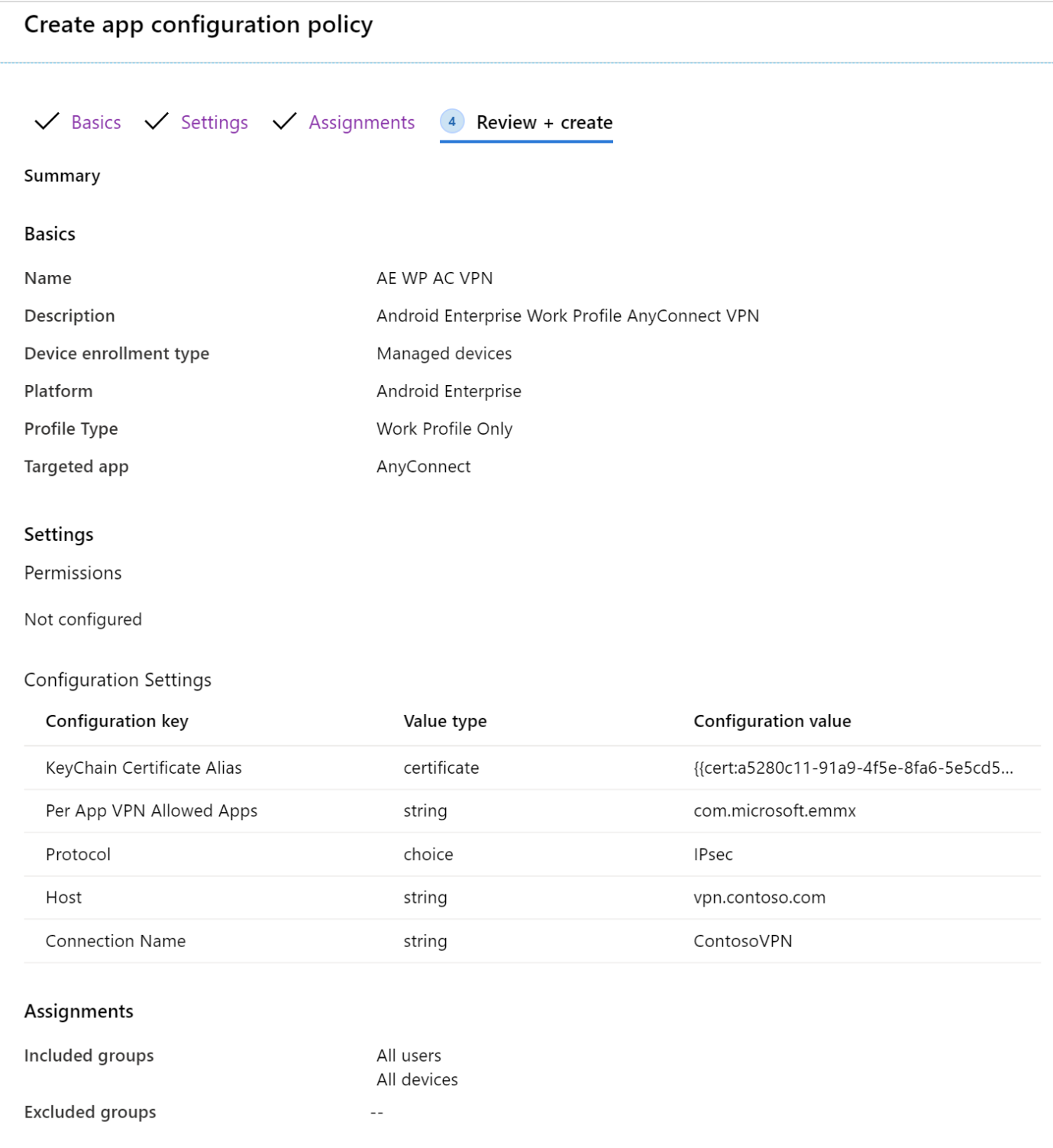

Hedeflenen uygulama: Daha önce eklediğiniz VPN istemci uygulamasını seçin. Aşağıdaki örnekte Cisco AnyConnect VPN istemci uygulaması kullanılmıştır:

İleri'yi seçin.

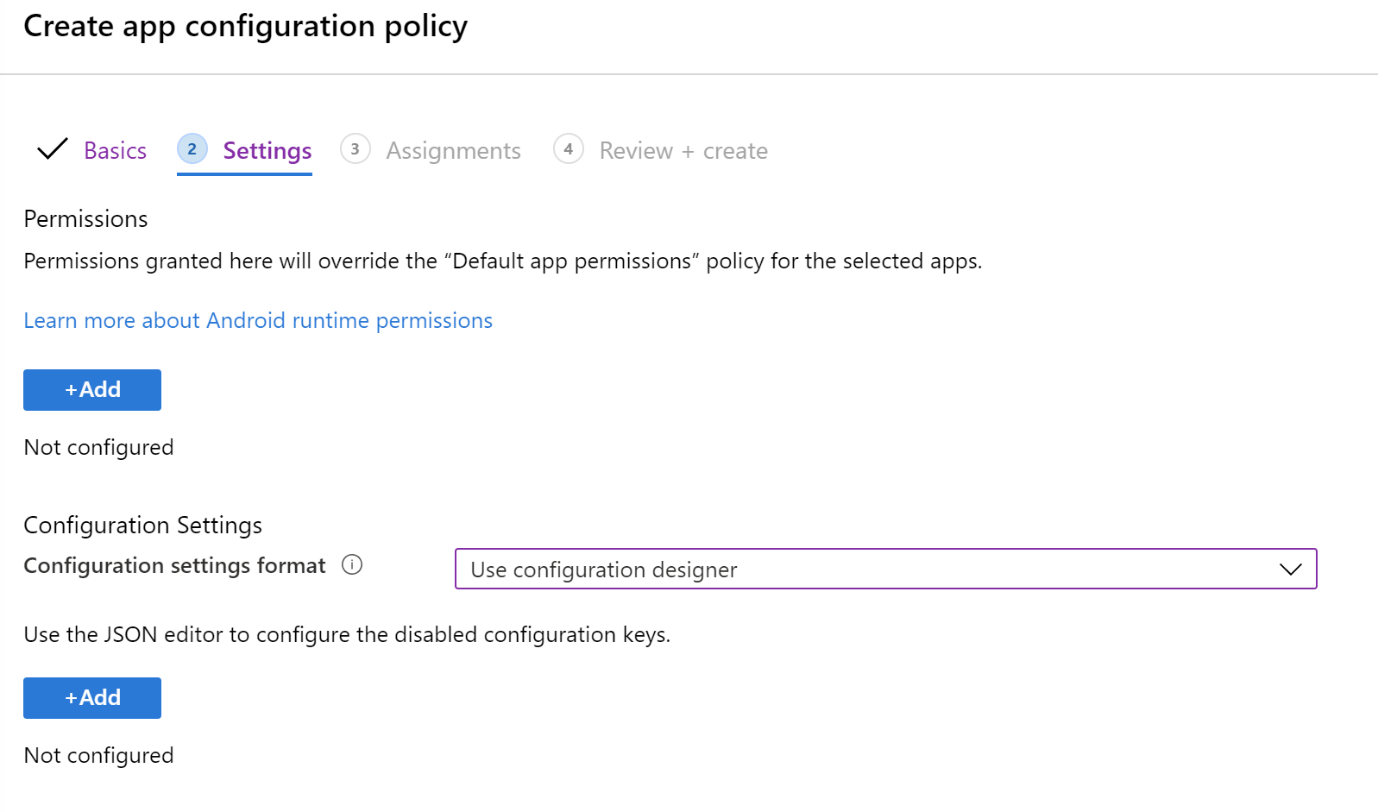

Ayarlar'da aşağıdaki özellikleri girin:

Yapılandırma ayarları biçimi: Yapılandırma tasarımcılarını kullan'ı seçin:

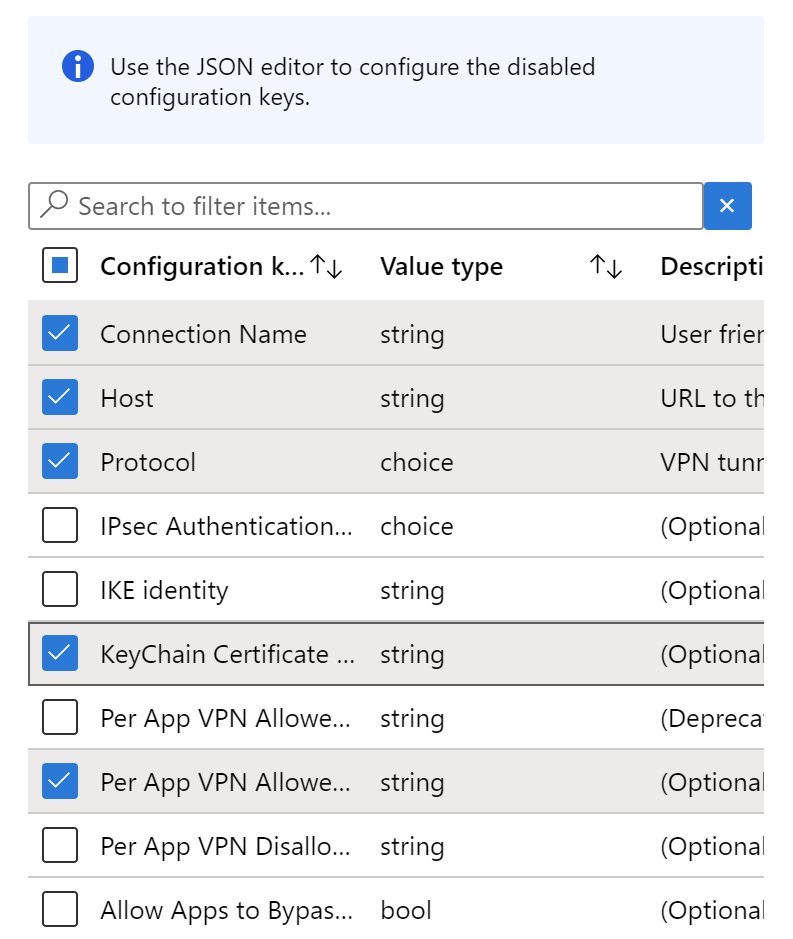

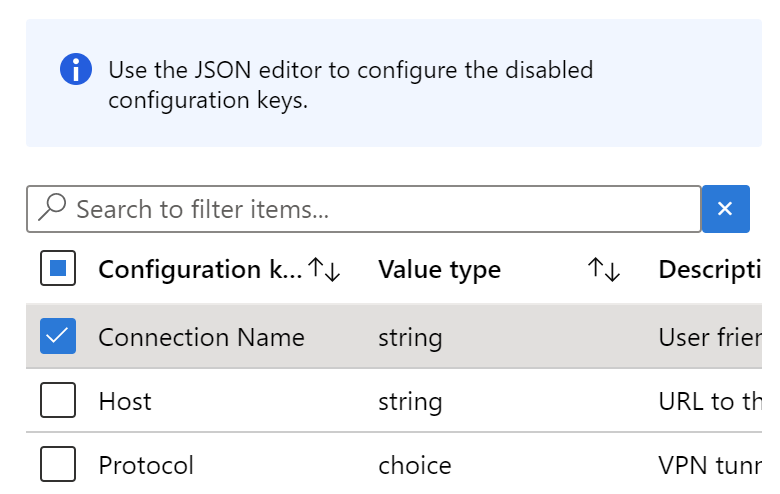

Ekle: Yapılandırma anahtarlarının listesini gösterir. Yapılandırmanız > için gereken tüm yapılandırma anahtarlarını seçin Tamam.

Aşağıdaki örnekte, Sertifika tabanlı kimlik doğrulaması ve uygulama başına VPN dahil olmak üzere AnyConnect VPN için en düşük listeyi seçtik:

Yapılandırma değeri: Seçtiğiniz yapılandırma anahtarlarının değerlerini girin. Anahtar adlarının kullandığınız VPN İstemcisi uygulamasına bağlı olarak değiştiğini unutmayın. Örneğimizde seçilen anahtarlarda:

Uygulama Başına VPN İzin Verilen Uygulamalar: Daha önce topladığınız uygulama paketi kimliklerini girin. Örneğin:

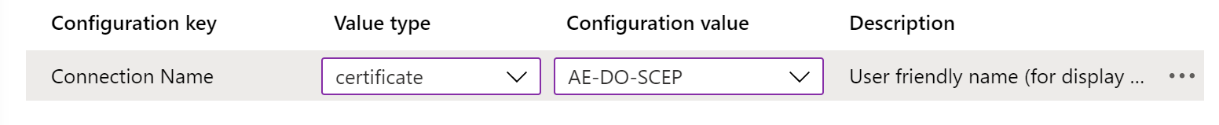

Anahtar Zinciri Sertifika Diğer Adı (isteğe bağlı): Değer türünüdizedensertifikaya değiştirin. VPN kimlik doğrulaması ile kullanılacak istemci sertifikası profilini seçin. Örneğin:

Protokol: VPN'in SSL veya IPsec tünel protokollerini seçin.

Bağlantı Adı: VPN bağlantısı için kolay bir ad girin. Kullanıcılar cihazlarında bu bağlantı adını görür. Örneğin, girin

ContosoVPN.Ana bilgisayar: Baş uç yönlendiricisinin ana bilgisayar adı URL'sini girin. Örneğin, girin

vpn.contoso.com.

İleri'yi seçin.

Atamalar'da VPN uygulaması yapılandırma ilkesini atamak için grupları seçin.

İleri'yi seçin.

Gözden geçir ve oluştur bölümünde ayarlarınızı gözden geçirin. Oluştur'u seçtiğinizde değişiklikleriniz kaydedilir ve ilke gruplarınıza dağıtılır. İlke, uygulama yapılandırma ilkeleri listesinde de gösterilir.

JSON kullanma

Yapılandırma tasarımcısında kullanılan tüm gerekli VPN ayarlarına sahip değilseniz veya bilmiyorsanız bu seçeneği kullanın. Yardıma ihtiyacınız varsa VPN satıcınıza başvurun.

Sertifika belirtecini alma

Bu adımlarda geçici bir ilke oluşturun. İlke kaydedilmeyecek. Amaç, sertifika belirtecini kopyalamaktır. JSON kullanarak VPN ilkesi oluştururken bu belirteci kullanacaksınız (sonraki bölüm).

Microsoft Intune yönetim merkezindeUygulamalar>Uygulama yapılandırma ilkeleri>Ekle>Yönetilen cihazlar’ı seçin.

Temel Bilgiler’de aşağıdaki özellikleri girin:

- Ad: Herhangi bir ad girin. Bu ilke geçicidir ve kaydedilmez.

- Platform: Android Enterprise’ı seçin.

- Profil türü: Yalnızca Kişisel İş Profili'ne tıklayın.

- Hedeflenen uygulama: Daha önce eklediğiniz VPN istemci uygulamasını seçin.

İleri'yi seçin.

Ayarlar'da aşağıdaki özellikleri girin:

Yapılandırma ayarları biçimi: Yapılandırma tasarımcılarını kullan'ı seçin.

Ekle: Yapılandırma anahtarlarının listesini gösterir. Değer türüdize olan herhangi bir anahtarı seçin. Tamam'ı seçin.

Değer türünüdizedensertifikaya değiştirin. Bu adım, VPN kimliğini doğrulayan doğru istemci sertifikası profilini seçmenize olanak tanır:

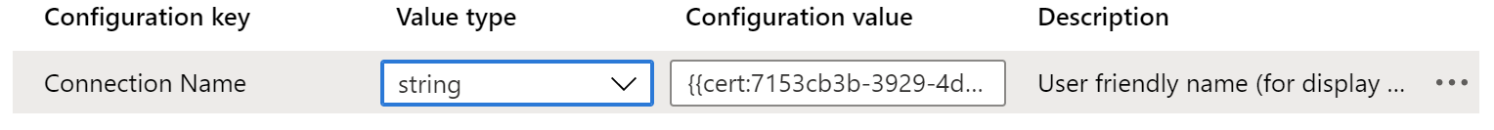

Değer türünü hemen dize olarak değiştirin. Yapılandırma değeri belirteci

{{cert:GUID}}olarak değişir:

Bu sertifika belirtecini kopyalayıp metin düzenleyicisi gibi başka bir dosyaya yapıştırın.

Bu ilkeyi at. Kaydetmeyin. Tek amaç sertifika belirtecini kopyalayıp yapıştırmaktır.

JSON kullanarak VPN ilkesi oluşturma

Microsoft Intune yönetim merkezindeUygulamalar>Uygulama yapılandırma ilkeleri>Ekle>Yönetilen cihazlar’ı seçin.

Temel Bilgiler’de aşağıdaki özellikleri girin:

- Ad: İlke için açıklayıcı bir ad girin. İlkelerinizi daha sonra kolayca tanıyacak şekilde adlandırın. Örneğin, iyi bir ilke adı Uygulama yapılandırma ilkesidir: Şirketin tamamında Android Kurumsal iş profili cihazları için JSON Cisco AnyConnect VPN ilkesi.

- Açıklama: İlke için bir açıklama girin. Bu ayar isteğe bağlıdır ancak önerilir.

- Platform: Android Enterprise’ı seçin.

-

Profil türü: Seçenekleriniz:

- Tüm profil türleri: Bu seçenek kullanıcı adı ve parola kimlik doğrulamasını destekler. Sertifika tabanlı kimlik doğrulaması kullanıyorsanız bu seçeneği kullanmayın.

- Yalnızca Tam Olarak Yönetilen, Ayrılmış ve Corporate-Owned iş profili: Bu seçenek sertifika tabanlı kimlik doğrulamasını ve kullanıcı adı ile parola kimlik doğrulamasını destekler.

- Yalnızca Kişisel İş Profili: Bu seçenek sertifika tabanlı kimlik doğrulamasını ve kullanıcı adı ile parola kimlik doğrulamasını destekler.

- Hedeflenen uygulama: Daha önce eklediğiniz VPN istemci uygulamasını seçin.

İleri'yi seçin.

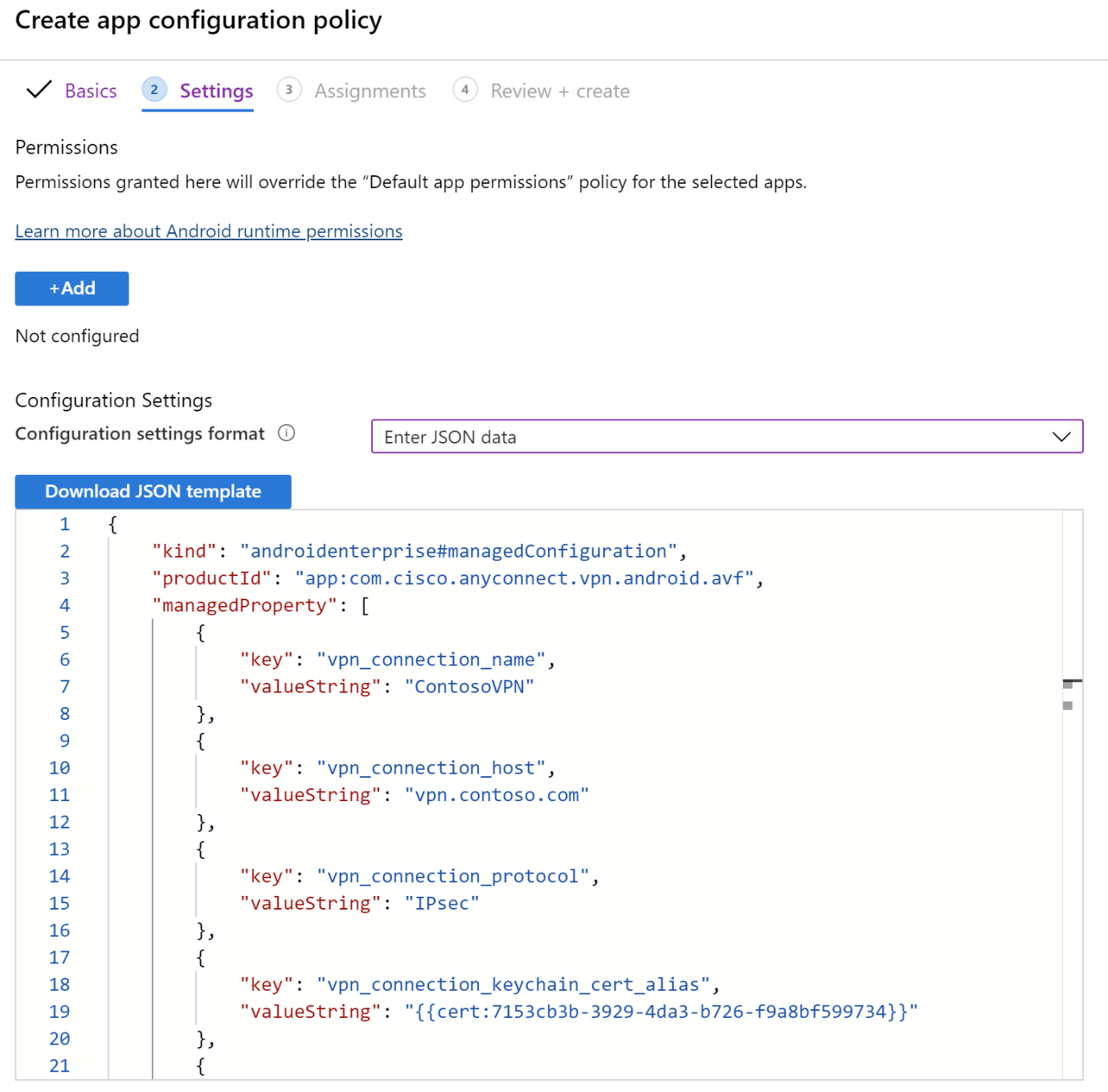

Ayarlar'da aşağıdaki özellikleri girin:

- Yapılandırma ayarları biçimi: JSON verilerini girin'i seçin. JSON'yi doğrudan düzenleyebilirsiniz.

- JSON şablonunu indirin: Şablonu herhangi bir dış düzenleyicide indirmek ve güncelleştirmek için bu seçeneği kullanın. Geçersiz JSON oluşturabilecekleri için Akıllı tırnak işaretleri kullanan metin düzenleyicilerine dikkat edin.

Yapılandırmanız için gereken değerleri girdikten sonra veya

STRING_VALUEolan"STRING_VALUE"tüm ayarları kaldırın.

İleri'yi seçin.

Atamalar'da VPN uygulaması yapılandırma ilkesini atamak için grupları seçin.

İleri'yi seçin.

Gözden geçir ve oluştur bölümünde ayarlarınızı gözden geçirin. Oluştur'u seçtiğinizde değişiklikleriniz kaydedilir ve ilke gruplarınıza dağıtılır. İlke, uygulama yapılandırma ilkeleri listesinde de gösterilir.

F5 Access VPN için JSON örneği

{

"kind": "androidenterprise#managedConfiguration",

"productId": "app:com.f5.edge.client_ics",

"managedProperty": [

{

"key": "disallowUserConfig",

"valueBool": false

},

{

"key": "vpnConfigurations",

"valueBundleArray": [

{

"managedProperty": [

{

"key": "name",

"valueString": "MyCorpVPN"

},

{

"key": "server",

"valueString": "vpn.contoso.com"

},

{

"key": "weblogonMode",

"valueBool": false

},

{

"key": "fipsMode",

"valueBool": false

},

{

"key": "clientCertKeychainAlias",

"valueString": "{{cert:77333880-14e9-0aa0-9b2c-a1bc6b913829}}"

},

{

"key": "allowedApps",

"valueString": "com.microsoft.emmx"

},

{

"key": "mdmAssignedId",

"valueString": ""

},

{

"key": "mdmInstanceId",

"valueString": ""

},

{

"key": "mdmDeviceUniqueId",

"valueString": ""

},

{

"key": "mdmDeviceWifiMacAddress",

"valueString": ""

},

{

"key": "mdmDeviceSerialNumber",

"valueString": ""

},

{

"key": "allowBypass",

"valueBool": false

}

]

}

]

}

]

}

Ek bilgiler

- Yönetilen Android Enterprise cihazları için uygulama yapılandırma ilkeleri ekleyin

- Intune'da VPN yapılandırmak için Android Kurumsal cihaz ayarları