Intune kullanarak VPN bağlantıları eklemek için Windows 10/11 ve Windows Holographic cihaz ayarları

Not

Intune, bu makalede listelenen ayarlardan daha fazla ayarı destekleyemeyebilir. Tüm ayarlar belgelenmez ve belgelenmez. Yapılandırabileceğiniz ayarları görmek için bir cihaz yapılandırma ilkesi oluşturun ve Ayarlar Kataloğu'nu seçin. Daha fazla bilgi için Ayarlar kataloğu'na gidin.

Microsoft Intune kullanarak cihazlar için VPN bağlantıları ekleyebilir ve yapılandırabilirsiniz. Bu makalede, sanal özel ağlar (VPN) oluştururken yapılandırabileceğiniz bazı ayarlar ve özellikler açıklanmaktadır. Bu VPN ayarları cihaz yapılandırma profillerinde kullanılır ve ardından cihazlara gönderilip dağıtılır.

Mobil cihaz yönetimi (MDM) çözümünüzün bir parçası olarak, belirli bir VPN satıcısını kullanma, her zaman açık olmasını sağlama, DNS kullanma, ara sunucu ekleme ve daha fazlası gibi özelliklere izin vermek veya devre dışı bırakmak için bu ayarları kullanın.

Bu ayarlar, çalıştıran cihazlar için geçerlidir:

- Windows 10/11

- Windows Holographic for Business

Başlamadan önce

VPN uygulamanızı dağıtın ve bir Windows istemcisi VPN cihazı yapılandırma profili oluşturun. Kullanılabilir ayarlar, seçtiğiniz VPN istemci uygulamasına bağlıdır. Bazı ayarlar yalnızca belirli VPN istemcileri için kullanılabilir.

-

Outlook gibi bazı Microsoft 365 hizmetleri üçüncü taraf veya iş ortağı VPN'lerini kullanarak iyi performans göstermeyebilir. Üçüncü taraf veya iş ortağı VPN kullanıyorsanız ve gecikme süresi veya performans sorunuyla karşılaşıyorsanız VPN'yi kaldırın.

VPN'yi kaldırmak davranışı çözerse şunları yapabilirsiniz:

- Olası çözümler için üçüncü taraf veya iş ortağı VPN ile çalışın. Microsoft, üçüncü taraf veya iş ortağı VPN'ler için teknik destek sağlamaz.

- Outlook trafiğiyle VPN kullanmayın.

- VPN kullanmanız gerekiyorsa bölünmüş tünel VPN kullanın. Ayrıca, Outlook trafiğinin VPN'yi atlamasına izin verin.

Daha fazla bilgi için şuraya gidin:

- Genel bakış: Microsoft 365 için VPN bölünmüş tüneli

- Microsoft 365 ile üçüncü taraf ağ cihazlarını veya çözümlerini kullanma

- Günümüzün benzersiz uzaktan çalışma senaryoları blogunda güvenlik uzmanlarının ve BT'nin modern güvenlik denetimlerine ulaşmanın alternatif yolları

- Microsoft 365 ağ bağlantısı ilkeleri

Bu ayarlar VPNv2 CSP kullanır.

Kullanıcı kapsamı veya Cihaz kapsamı

Bu VPN profilini bir kullanıcı/cihaz kapsamıyla kullanın: Profili kullanıcı kapsamına veya cihaz kapsamına uygulayın:

- Kullanıcı kapsamı: VPN profili, cihazdaki kullanıcının hesabına (gibi)

user@contoso.comyüklenir. Başka bir kullanıcı cihazda oturum açarsa VPN profili kullanılamaz. - Cihaz kapsamı: VPN profili cihaz bağlamında yüklenir ve cihazdaki tüm kullanıcılar için geçerlidir. Windows Holographic cihazları yalnızca cihaz kapsamını destekler.

- Kullanıcı kapsamı: VPN profili, cihazdaki kullanıcının hesabına (gibi)

Mevcut VPN profilleri mevcut kapsamlarına uygulanır. Varsayılan olarak, cihaz tüneli etkinleştirilmiş profiller dışında yeni VPN profilleri kullanıcı kapsamına yüklenir. Cihaz tüneli etkinleştirilmiş VPN profilleri, cihaz kapsamını kullanır.

Bağlantı türü

Bağlantı türü: Aşağıdaki satıcı listesinden VPN bağlantı türünü seçin:

- Check Point Kapsül VPN

- Cisco AnyConnect

- Citrix

- F5 Erişimi

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

- Otomatik (Yerel tür)

- IKEv2 (Yerel tür)

- L2TP (Yerel tür)

- PPTP (Yerel tür)

Temel VPN

Seçtiğiniz bağlantı türüne bağlı olarak aşağıdaki ayarlar gösterilir. Tüm bağlantı türleri için tüm ayarlar kullanılamaz.

Bağlantı adı: Bu bağlantı için bir ad girin. Son kullanıcılar, kullanılabilir VPN bağlantıları listesi için cihazlarına göz atarken bu adı görür. Örneğin, girin

Contoso VPN.Sunucular: Cihazların bağlanacakları bir veya daha fazla VPN sunucusu ekleyin. Sunucu eklediğinizde aşağıdaki bilgileri girersiniz:

- İçeri Aktarma: Açıklama, IP adresi veya FQDN, Varsayılan sunucu biçiminde sunucuların listesini içeren virgülle ayrılmış bir dosyaya göz atın. Bu sunucuları Sunucular listesine aktarmak için Tamam'ı seçin.

- Dışarı Aktarma: Mevcut sunucu listesini virgülle ayrılmış değerler (csv) dosyasına aktarır.

- Açıklama: Sunucu için Contoso VPN sunucusu gibi açıklayıcı bir ad girin.

- VPN sunucusu adresi: Cihazların bağlanıldığı VPN sunucusunun IP adresini veya tam etki alanı adını (FQDN) ( örneğin, 192.168.1.1 veya vpn.contoso.com) girin.

- Varsayılan sunucu: True , bu sunucuyu cihazların bağlantıyı kurmak için kullandığı varsayılan sunucu olarak etkinleştirir. Varsayılan olarak yalnızca bir sunucu ayarlayın. False (varsayılan), bu VPN sunucusunu varsayılan sunucu olarak kullanmaz.

IP adreslerini iç DNS ile kaydetme: VPN profilini VPN arabirimine atanan IP adreslerini iç DNS'ye dinamik olarak kaydedecek şekilde yapılandırmak için Etkinleştir'i seçin. IP adreslerini dinamik olarak kaydetmemek için Devre Dışı Bırak'ı seçin.

Her Zaman Açık: Etkinleştir seçeneği, aşağıdaki olaylar gerçekleştiğinde VPN bağlantısına otomatik olarak bağlanır:

- Kullanıcılar cihazlarında oturum açar.

- Cihazdaki ağ değişir.

- Cihazdaki ekran kapatıldıktan sonra yeniden açılır.

IKEv2 gibi cihaz tüneli bağlantılarını kullanmak için Bu ayarı etkinleştirin .

Devre dışı bırakma , VPN bağlantısını otomatik olarak açmaz. Kullanıcıların VPN'i el ile açması gerekebilir.

Kimlik doğrulama yöntemi: Kullanıcıların VPN sunucusunda kimlik doğrulamasını nasıl yapmak istediğinizi seçin. Seçenekleriniz:

Sertifikalar: Kullanıcının kimliğini doğrulamak için mevcut bir kullanıcı istemci sertifikası profili seçin. Bu seçenek, sıfır dokunma deneyimi, isteğe bağlı VPN ve uygulama başına VPN gibi gelişmiş özellikler sağlar.

Intune'da sertifika profilleri oluşturmak için bkz. Kimlik doğrulaması için sertifikaları kullanma.

Kullanıcı adı ve parola: Kullanıcıların, veya gibi

user@contoso.comcontoso\userkimlik doğrulaması için etki alanı kullanıcı adını ve parolasını girmelerini iste.Türetilmiş kimlik bilgileri: Kullanıcının akıllı kartından türetilen bir sertifika kullanın. Türetilmiş kimlik bilgisi veren yapılandırılmamışsa, Intune sizden bir tane eklemeniz istenir. Daha fazla bilgi için bkz. Intune türetilmiş kimlik bilgilerini kullanma.

Not

Şu anda, VPN profilleri için kimlik doğrulama yöntemi olarak türetilmiş kimlik bilgileri Windows cihazlarında beklendiği gibi çalışmıyor. Bu davranış yalnızca Windows cihazlarında VPN profillerini etkiler ve gelecek bir sürümde (ETA olmadan) düzeltilecektir.

EAP (yalnızca IKEv2): Kimlik doğrulaması için mevcut bir Genişletilebilir Kimlik Doğrulama Protokolü (EAP) istemci sertifikası profili seçin. EAP XML ayarına kimlik doğrulama parametrelerini girin.

EAP kimlik doğrulaması hakkında daha fazla bilgi için bkz. Ağ erişimi ve EAP yapılandırmasıiçin Genişletilebilir Kimlik Doğrulama Protokolü (EAP).

Makine sertifikaları (yalnızca IKEv2): Cihazın kimliğini doğrulamak için mevcut bir cihaz istemci sertifikası profili seçin.

Cihaz tüneli bağlantıları kullanıyorsanız Makine sertifikaları'nı seçmeniz gerekir.

Intune'da sertifika profilleri oluşturmak için bkz. Kimlik doğrulaması için sertifikaları kullanma.

Her oturum açmada kimlik bilgilerini anımsa: Etkinleştirme kimlik doğrulama kimlik bilgilerini önbelleğe alır. Yapılandırılmadı olarak ayarlandığında, Intune bu ayarı değiştirmez veya güncelleştirmez. Varsayılan olarak, işletim sistemi kimlik doğrulama kimlik bilgilerini önbelleğe almayabilir.

Özel XML: VPN bağlantısını yapılandıran özel XML komutlarını girin.

EAP XML: VPN bağlantısını yapılandıran tüm EAP XML komutlarını girin.

Özel EAP XML oluşturma da dahil olmak üzere daha fazla bilgi için bkz. EAP yapılandırması.

Cihaz tüneli (yalnızca IKEv2): Etkinleştir seçeneği, herhangi bir kullanıcı etkileşimi veya oturum açmadan cihazı otomatik olarak VPN'ye bağlar. Bu ayar, Microsoft Entra ID katılmış cihazlar için geçerlidir.

Bu özelliği kullanmak için aşağıdaki ayarları yapılandırmanız gerekir:

- Bağlantı türü: IKEv2 olarak ayarlayın.

- Her Zaman Açık: Etkinleştir olarak ayarlayın.

- Kimlik doğrulama yöntemi: Makine sertifikaları olarak ayarlayın.

Cihaz Tüneli etkinken cihaz başına yalnızca bir profil atayın.

IKE Güvenlik İlişkilendirme Parametreleri (yalnızca IKEv2)

Önemli

Windows 11 şunları gerektirir:

Tüm IKE Güvenlik İlişkilendirme Parametreleri ve Alt Güvenlik İlişkilendirme Parametreleri ayarları yapılandırılır.

VEYA

IKE Güvenlik İlişkilendirme Parametreleri ve Alt Güvenlik İlişkilendirme Parametreleri ayarlarının hiçbiri yapılandırılmaz.

Bu şifreleme ayarları, IKEv2 bağlantıları için IKE güvenlik ilişkisi anlaşmaları sırasında (veya phase 1olarak main mode da bilinir) kullanılır. Bu ayarlar VPN sunucusu ayarlarıyla eşleşmelidir. Ayarlar eşleşmiyorsa VPN profili bağlanmaz.

Şifreleme algoritması: VPN sunucusunda kullanılan şifreleme algoritmasını seçin. Örneğin, VPN sunucunuz AES 128 bit kullanıyorsa listeden AES-128'i seçin.

Yapılandırılmadı olarak ayarlandığında, Intune bu ayarı değiştirmez veya güncelleştirmez.

Bütünlük denetimi algoritması: VPN sunucusunda kullanılan bütünlük algoritmasını seçin. Örneğin, VPN sunucunuz SHA1-96 kullanıyorsa listeden SHA1-96'yı seçin.

Yapılandırılmadı olarak ayarlandığında, Intune bu ayarı değiştirmez veya güncelleştirmez.

Diffie-Hellman grubu: VPN sunucusunda kullanılan Diffie-Hellman hesaplama grubunu seçin. Örneğin, VPN sunucunuz Group2 (1024 bit) kullanıyorsa listeden 2'yi seçin.

Yapılandırılmadı olarak ayarlandığında, Intune bu ayarı değiştirmez veya güncelleştirmez.

Alt Güvenlik İlişkilendirme Parametreleri (yalnızca IKEv2)

Önemli

Windows 11 şunları gerektirir:

Tüm IKE Güvenlik İlişkilendirme Parametreleri ve Alt Güvenlik İlişkilendirme Parametreleri ayarları yapılandırılır.

VEYA

IKE Güvenlik İlişkilendirme Parametreleri ve Alt Güvenlik İlişkilendirme Parametreleri ayarlarının hiçbiri yapılandırılmaz.

Bu şifreleme ayarları, IKEv2 bağlantıları için alt güvenlik ilişkilendirme görüşmeleri (veya phase 2olarak quick mode da bilinir) sırasında kullanılır. Bu ayarlar VPN sunucusu ayarlarıyla eşleşmelidir. Ayarlar eşleşmiyorsa VPN profili bağlanmaz.

Şifreleme dönüştürme algoritması: VPN sunucusunda kullanılan algoritmayı seçin. Örneğin, VPN sunucunuz AES-CBC 128 bit kullanıyorsa listeden CBC-AES-128'i seçin.

Yapılandırılmadı olarak ayarlandığında, Intune bu ayarı değiştirmez veya güncelleştirmez.

Kimlik doğrulama dönüştürme algoritması: VPN sunucusunda kullanılan algoritmayı seçin. Örneğin, VPN sunucunuz AES-GCM 128 bit kullanıyorsa listeden GCM-AES-128'i seçin.

Yapılandırılmadı olarak ayarlandığında, Intune bu ayarı değiştirmez veya güncelleştirmez.

Mükemmel iletme gizliliği (PFS) grubu: VPN sunucusunda mükemmel iletme gizliliği (PFS) için kullanılan Diffie-Hellman hesaplama grubunu seçin. Örneğin, VPN sunucunuz Group2 (1024 bit) kullanıyorsa listeden 2'yi seçin.

Yapılandırılmadı olarak ayarlandığında, Intune bu ayarı değiştirmez veya güncelleştirmez.

Pulse Secure örneği

<pulse-schema><isSingleSignOnCredential>true</isSingleSignOnCredential></pulse-schema>

F5 Edge İstemcisi örneği

<f5-vpn-conf><single-sign-on-credential /></f5-vpn-conf>

SonicWALL Mobile Connect örneği

Oturum açma grubu veya etki alanı: Bu özellik VPN profilinde ayarlanamaz. Bunun yerine, kullanıcı adı ve etki alanı veya DOMAIN\username biçimlerinde girildiğinde username@domain Mobile Connect bu değeri ayrıştırıyor.

Örneğin:

<MobileConnect><Compression>false</Compression><debugLogging>True</debugLogging><packetCapture>False</packetCapture></MobileConnect>

CheckPoint Mobile VPN örneği

<CheckPointVPN port="443" name="CheckPointSelfhost" sso="true" debug="3" />

İpucu

Özel XML komutları yazma hakkında daha fazla bilgi için üreticinin VPN belgelerine bakın.

Uygulamalar ve Trafik Kuralları

WIP'yi veya uygulamaları bu VPN ile ilişkilendirin: Yalnızca bazı uygulamaların VPN bağlantısını kullanmasını istiyorsanız bu ayarı etkinleştirin. Seçenekleriniz:

- Yapılandırılmadı (varsayılan): Intune bu ayarı değiştirmez veya güncelleştirmez.

- Bir WIP'yi bu bağlantıyla ilişkilendirin: Windows Kimlik Koruması etki alanındaki tüm uygulamalar otomatik olarak VPN bağlantısını kullanır.

- Bu bağlantı için WIP etki alanı: Bir Windows Kimlik Koruması (WIP) etki alanı girin. Örneğin, girin

contoso.com.

- Bu bağlantı için WIP etki alanı: Bir Windows Kimlik Koruması (WIP) etki alanı girin. Örneğin, girin

- Uygulamaları bu bağlantıyla ilişkilendirin: Girdiğiniz uygulamalar otomatik olarak VPN bağlantısını kullanır.

Vpn bağlantısını bu uygulamalarla kısıtla: Devre dışı bırak (varsayılan), tüm uygulamaların VPN bağlantısını kullanmasına izin verir. Etkinleştir seçeneği VPN bağlantısını girdiğiniz uygulamalarla (uygulama başına VPN) kısıtlar. Eklediğiniz uygulamaların trafik kuralları, bu VPN bağlantısı ayarı için Ağ trafiği kuralları'na otomatik olarak eklenir.

Etkinleştir'i seçtiğinizde uygulama tanımlayıcı listesi salt okunur hale gelir. Bu ayarı etkinleştirmeden önce ilişkili uygulamalarınızı ekleyin.

İlişkili Uygulamalar: Uygulama listenizle birlikte bir

.csvdosyayı içeri aktarmak için İçeri Aktar'ı seçin. Aşağıdaki.csvdosyaya benzer:%windir%\system32\notepad.exe,desktop Microsoft.Office.OneNote_8wekyb3d8bbwe,universalUygulama tanımlayıcısını uygulama türü belirler. Evrensel bir uygulama için, gibi

Microsoft.Office.OneNote_8wekyb3d8bbwepaket ailesi adını girin. Masaüstü uygulaması için, uygulamanın dosya yolunu (gibi)%windir%\system32\notepad.exegirin.Paket ailesi adını almak için Windows PowerShell cmdlet'ini

Get-AppxPackagekullanabilirsiniz. Örneğin, OneNote paketi aile adını almak için Windows PowerShell açın ve girinGet-AppxPackage *OneNote. Daha fazla bilgi için bkz. Windows istemci bilgisayarında yüklü bir uygulama için PFN bulma ve Get-AppxPackage cmdlet'i.

Önemli

Uygulama başına VPN'ler için oluşturulan tüm uygulama listelerinin güvenliğini sağlamanızı öneririz. Yetkisiz bir kullanıcı bu listeyi değiştirirse ve bunu uygulama başına VPN uygulaması listesine aktarırsanız, erişimi olmaması gereken uygulamalara VPN erişimi yetkisi verirseniz. Uygulama listelerinin güvenliğini sağlamanın bir yolu, erişim denetim listesi (ACL) kullanmaktır.

Bu VPN bağlantısı için ağ trafiği kuralları: Bu VPN bağlantısına uygulanan ağ kuralları ekleyebilirsiniz. Bu VPN bağlantısına ağ trafiğini filtrelemek için bu özelliği kullanın.

- Bir ağ trafiği kuralı oluşturursanız, VPN yalnızca bu kurala girdiğiniz protokolleri, bağlantı noktalarını ve IP adresi aralıklarını kullanır.

- Ağ trafiği kuralı oluşturmazsanız, bu VPN bağlantısı için tüm protokoller, bağlantı noktaları ve adres aralıkları etkinleştirilir.

Trafik kuralları eklerken VPN sorunlarını önlemek için en az kısıtlayıcı olan tümünü yakala kuralı eklemeniz önerilir.

Kural oluşturmak için Ekle'yi seçin ve aşağıdaki bilgileri girin. Ayrıca bu bilgilerle bir

.csvdosyayı içeri aktarabilirsiniz.Ad: Ağ trafiği kuralı için bir ad girin.

Kural türü: Bu kural için tünel yöntemini girin. Bu ayar yalnızca bu kural bir uygulamayla ilişkilendirildiğinde geçerlidir. Seçenekleriniz:

- Yok (varsayılan)

- Bölünmüş tünel: Bu seçenek istemci cihazlara aynı anda iki bağlantı sağlar. Bir bağlantı güvenlidir ve ağ trafiğini gizli tutmak için tasarlanmıştır. İkinci bağlantı ağa açıktır ve İnternet trafiğinin geçmesine izin verir.

- Zorlamalı tünel: Bu kuraldaki tüm ağ trafiği VPN üzerinden geçer. Bu kuraldaki hiçbir ağ trafiği doğrudan İnternet'e gitmez.

Yön: VPN bağlantınızın izin verdiği ağ trafiği akışını seçin. Seçenekleriniz:

- Gelen: Yalnızca VPN üzerinden dış sitelerden gelen trafiğe izin verir. Giden trafiğin VPN'ye girmesi engellenir.

- Giden (varsayılan): Yalnızca VPN üzerinden dış sitelere giden trafiğe izin verir. Gelen trafiğin VPN'ye girmesi engellenir.

Gelen ve gidene izin vermek için iki ayrı kural oluşturun. Gelen için bir kural ve giden için başka bir kural oluşturun.

Protokol: VPN'in kullanmasını istediğiniz ağ protokolünün bağlantı noktası numarasını 0-255 arasında girin. Örneğin, TCP veya

17UDP için girin6.Bir protokol girdiğinizde, aynı protokol üzerinden iki ağı bağlamış olursunuz. TPC () veya UDP (

617) protokollerini kullanıyorsanız, izin verilen yerel & uzak bağlantı noktası aralıklarını ve izin verilen yerel & uzak IP adresi aralıklarını da girmeniz gerekir.Ayrıca bu bilgilerle bir

.csvdosyayı içeri aktarabilirsiniz.Yerel bağlantı noktası aralıkları: TPC (

6) veya UDP (17) protokollerini kullanıyorsanız, izin verilen yerel ağ bağlantı noktası aralıklarını girin. Örneğin, alt bağlantı noktası ve120üst bağlantı noktası için girin100.100-120, 200, 300-320 gibi izin verilen bağlantı noktası aralıklarının listesini oluşturabilirsiniz. Tek bir bağlantı noktası için her iki alana da aynı bağlantı noktası numarasını girin.

Ayrıca bu bilgilerle bir

.csvdosyayı içeri aktarabilirsiniz.Uzak bağlantı noktası aralıkları: TPC (

6) veya UDP (17) protokollerini kullanıyorsanız, izin verilen uzak ağ bağlantı noktası aralıklarını girin. Örneğin, alt bağlantı noktası ve120üst bağlantı noktası için girin100.100-120, 200, 300-320 gibi izin verilen bağlantı noktası aralıklarının listesini oluşturabilirsiniz. Tek bir bağlantı noktası için her iki alana da aynı bağlantı noktası numarasını girin.

Ayrıca bu bilgilerle bir

.csvdosyayı içeri aktarabilirsiniz.Yerel adres aralıkları: VPN kullanabilen izin verilen yerel ağ IPv4 adres aralıklarını girin. Yalnızca bu aralıktaki istemci cihaz IP adresleri bu VPN'yi kullanır.

Örneğin, alt bağlantı noktası ve

10.0.0.122üst bağlantı noktası için girin10.0.0.22.İzin verilen IP adreslerinin listesini oluşturabilirsiniz. Tek bir IP adresi için her iki alana da aynı IP adresini girin.

Ayrıca bu bilgilerle bir

.csvdosyayı içeri aktarabilirsiniz.Uzak adres aralıkları: VPN kullanabilen izin verilen uzak ağ IPv4 adres aralıklarını girin. Yalnızca bu aralıktaki IP adresleri bu VPN'yi kullanır.

Örneğin, alt bağlantı noktası ve

10.0.0.122üst bağlantı noktası için girin10.0.0.22.İzin verilen IP adreslerinin listesini oluşturabilirsiniz. Tek bir IP adresi için her iki alana da aynı IP adresini girin.

Ayrıca bu bilgilerle bir

.csvdosyayı içeri aktarabilirsiniz.

Koşullu Erişim

Bu VPN bağlantısı için Koşullu Erişim: İstemciden cihaz uyumluluk akışını etkinleştirir. Etkinleştirildiğinde, VPN istemcisi kimlik doğrulaması için kullanılacak sertifikayı almak için Microsoft Entra ID ile iletişim kurar. VPN, sertifika kimlik doğrulamasını kullanacak şekilde ayarlanmalıdır ve VPN sunucusunun Microsoft Entra ID tarafından döndürülen sunucuya güvenmesi gerekir.

Alternatif sertifikayla çoklu oturum açma (SSO): Cihaz uyumluluğu için Kerberos kimlik doğrulaması için VPN kimlik doğrulama sertifikasından farklı bir sertifika kullanın. Sertifikayı aşağıdaki ayarlarla girin:

- Ad: Genişletilmiş anahtar kullanımı için ad (EKU)

- Nesne Tanımlayıcısı: EKU için nesne tanımlayıcısı

- Veren karması: SSO sertifikası için parmak izi

DNS Ayarları

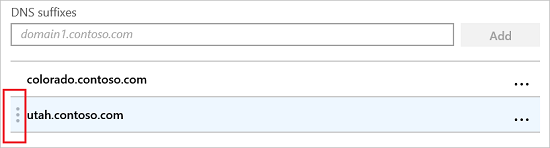

DNS son eki arama listesi: DNS son eklerinde bir DNS soneki girin ve Ekle'yi seçin. Birçok sonek ekleyebilirsiniz.

DNS soneklerini kullanırken, tam etki alanı adı (FQDN) yerine kısa adını kullanarak bir ağ kaynağını arayabilirsiniz. Kısa adı kullanarak arama yaptığınızda, sonek DNS sunucusu tarafından otomatik olarak belirlenir. Örneğin,

utah.contoso.comDNS soneki listesindedir. PingDEV-compatabilirsiniz. Bu senaryoda, olarak çözümlenecektirDEV-comp.utah.contoso.com.DNS son ekleri listelenen sırayla çözümlenir ve sıra değiştirilebilir. Örneğin,

colorado.contoso.comveutah.contoso.comDNS soneki listesindedir ve her ikisinin de adlıDEV-compbir kaynağı vardır.colorado.contoso.comListede ilk kez yer aldığı için olarakDEV-comp.colorado.contoso.comçözümleniyor.Sırayı değiştirmek için DNS son ekinin solundaki noktaları seçin ve ardından son eki en üste sürükleyin:

Ad Çözümleme İlkesi tablosu (NRPT) kuralları: Ad Çözümleme İlkesi tablosu (NRPT) kuralları, DNS'nin VPN'ye bağlandığında adları nasıl çözümleeceğini tanımlar. VPN bağlantısı kurulduktan sonra, VPN bağlantısının hangi DNS sunucularını kullandığını seçersiniz.

Etki alanı, DNS sunucusu, ara sunucu ve diğer ayrıntıları içeren kurallar ekleyebilirsiniz. Bu kurallar girdiğiniz etki alanını çözer. VPN bağlantısı, kullanıcılar girdiğiniz etki alanlarına bağlandığında bu kuralları kullanır.

Yeni kural eklemek için Ekle'yi seçin. Her sunucu için şunu girin:

- Etki alanı: Kuralı uygulamak için tam etki alanı adını (FQDN) veya dns sonekini girin. Ayrıca, BIR DNS soneki için en başta bir nokta (.) girebilirsiniz. Örneğin, veya

.allcontososubdomains.comgirincontoso.com. - DNS sunucuları: Etki alanını çözümleyen IP adresini veya DNS sunucusunu girin. Örneğin, veya

vpn.contoso.comgirin10.0.0.3. - Proxy: Etki alanını çözümleyen web proxy sunucusunu girin. Örneğin, girin

http://proxy.com. - Otomatik olarak bağlanma: Etkinleştirildiğinde, bir cihaz girdiğiniz etki alanına bağlandığında ( gibi) cihaz otomatik olarak

contoso.comVPN'e bağlanır. Yapılandırılmadı (varsayılan) olduğunda cihaz vpn'e otomatik olarak bağlanmaz - Kalıcı: Etkin olarak ayarlandığında kural, VPN bağlantısı kesildikten sonra bile kural cihazdan el ile kaldırılana kadar Ad Çözümleme İlkesi tablosunda (NRPT) kalır. Yapılandırılmadı (varsayılan) olarak ayarlandığında, VPN bağlantısı kesildiğinde VPN profilindeki NRPT kuralları cihazdan kaldırılır.

- Etki alanı: Kuralı uygulamak için tam etki alanı adını (FQDN) veya dns sonekini girin. Ayrıca, BIR DNS soneki için en başta bir nokta (.) girebilirsiniz. Örneğin, veya

Proxy

- Otomatik yapılandırma betiği: Ara sunucuyu yapılandırmak için bir dosya kullanın. Yapılandırma dosyasını içeren proxy sunucu URL'sini girin. Örneğin, girin

http://proxy.contoso.com/pac. - Adres: Ara sunucunun IP adresini veya tam ana bilgisayar adını girin. Örneğin, veya

vpn.contoso.comgirin10.0.0.3. - Bağlantı noktası numarası: Proxy sunucunuz tarafından kullanılan bağlantı noktası numarasını girin. Örneğin, girin

8080. - Yerel adresler için ara sunucuyu atlama: Vpn sunucunuz bağlantı için ara sunucu gerektiriyorsa bu ayar geçerlidir. Yerel adresler için ara sunucu kullanmak istemiyorsanız Etkinleştir'i seçin.

Bölünmüş Tünel

- Bölünmüş tünel: Trafiğe bağlı olarak hangi bağlantının kullanılacağına cihazların karar vermesine izin vermek için etkinleştirin veya Devre Dışı Bırakın . Örneğin, bir oteldeki bir kullanıcı iş dosyalarına erişmek için VPN bağlantısını kullanır, ancak düzenli web'de gezinmek için otelin standart ağını kullanır.

- Bu VPN bağlantısı için bölünmüş tünel yolları: Üçüncü taraf VPN sağlayıcıları için isteğe bağlı yollar ekleyin. Her bağlantı için bir hedef ön ek ve bir ön ek boyutu girin.

Güvenilen Ağ Algılama

Güvenilen ağ DNS sonekleri: Kullanıcılar zaten güvenilir bir ağa bağlı olduğunda, cihazların diğer VPN bağlantılarına otomatik olarak bağlanmasını engelleyebilirsiniz.

DNS son eklerinde, contoso.com gibi güvenmek istediğiniz bir DNS soneki girin ve Ekle'yi seçin. İstediğiniz kadar sonek ekleyebilirsiniz.

Kullanıcı listedeki bir DNS sonekine bağlıysa, kullanıcı otomatik olarak başka bir VPN bağlantısına bağlanmaz. Kullanıcı, girdiğiniz DNS son eklerinin güvenilir listesini kullanmaya devam eder. Herhangi bir otomatik deneme ayarlanmış olsa bile güvenilir ağ hala kullanılır.

Örneğin, kullanıcı zaten güvenilir bir DNS son ekine bağlıysa, aşağıdaki otomatik denemeler yoksayılır. Özellikle, listedeki DNS sonekleri aşağıdakiler de dahil olmak üzere diğer tüm bağlantı otomatik denemelerini iptal eder:

- Her zaman açık

- Uygulama tabanlı tetikleyici

- DNS otomatik deneme

Sonraki adımlar

Profil oluşturuldu, ancak henüz bir şey yapmıyor olabilir. Profili atadığınızdan ve durumunu izlediğinden emin olun.

Android, iOS/iPadOS ve macOS cihazlarda VPN ayarlarını yapılandırın.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin