3. Adım – Uyumluluk ilkelerini planlama

Daha önce Intune aboneliğinizi ayarlayıp uygulama koruma ilkeleri oluşturmuştunuz. Ardından, cihaz uyumluluk ayarlarını ve ilkelerini planlayıp yapılandırarak cihaz ayarlarını ve ilkelerini yapılandırarak cihazları ayarladığınız gereksinimleri karşılamasını zorunlu kılarak kuruluş verilerinin korunmasına yardımcı olun.

Uyumluluk ilkeleri hakkında henüz bilginiz yoksa bkz. Uyumluluk genel bakış.

Bu makale şunlar için geçerlidir:

- Android Kurumsal (Tam Olarak Yönetilen ve Kişisel olarak sahip olunan iş profilleri)

- Android Open-Source Projesi (AOSP)

- iOS/iPadOS

- Linux

- macOS

- Windows

Uyumluluk ilkelerini cihaz veya kullanıcı gruplarına dağıtırsınız. Kullanıcılara dağıtıldığında, kullanıcının oturum açtığı tüm cihazlar ilke gereksinimlerini karşılamalıdır. Uyumluluk gereksinimlerinin bazı yaygın örnekleri şunlardır:

- En düşük işletim sistemi sürümüne ihtiyaç duyma.

- Belirli karmaşıklık ve uzunluk gereksinimlerini karşılayan bir parola veya PIN kullanımı.

- Kullandığınız mobil tehdit savunma yazılımı tarafından belirlenen bir tehdit düzeyinde veya altında olan bir cihaz. Mobil tehdit savunma yazılımı Uç Nokta için Microsoft Defender'a veya Intune'un diğer desteklenen iş ortaklarından birine dahildir.

Cihazlar bir uyumluluk ilkesinin gereksinimlerini karşılayamazsa, bu ilke uyumsuzluk için bir veya daha fazla eylem uygulayabilir. Bazı eylemler şunlardır:

- Uyumsuz cihazı uzaktan kilitleme.

- Cihaz kullanıcısının uyumluluk sorunuyla ilgili olarak cihaza veya kullanıcıya e-posta veya bildirimler göndermesi, böylece cihaz kullanıcısının bu sorunu yeniden uyumlu hale getirebilmesini sağlayın.

- Uzun süre uyumsuz kalması durumunda kullanımdan kaldırılma için hazır olabilecek bir cihaz belirleyin. Uyumluluk ilkelerinizi planlarken ve dağıtırken, farklı düzeylerde önerilerimiz aracılığıyla uyumluluk ilkelerine yaklaşmanıza yardımcı olabilir. Çoğu veya tüm platformlar için ortak olan en düşük uyumluluk ayarlarıyla başlamanızı ve daha fazla özellik sağlayan daha gelişmiş yapılandırmalar ve tümleştirmeler ekleyerek genişletmenizi öneririz.

Farklı cihaz platformları farklı uyumluluk özelliklerini desteklediği veya benzer ayarlar için farklı adlar kullandığından, her seçeneği listelemek bu dağıtım planının dışındadır. Bunun yerine, aşağıdaki düzeylerin her biri için bu kategorilerdeki ayarların kategorilerini ve örneklerini sağlarız:

- Düzey 1 – Minimum cihaz uyumluluğu. Bu kategori, tüm kiracıların yerinde olması için önerdiğimiz yapılandırmaları içerir.

- Düzey 2 – Gelişmiş cihaz uyumluluk ayarları. Bunlar şifreleme veya sistem düzeyinde dosya korumaları gibi yaygın cihaz yapılandırmalarını içerir.

- Düzey 3 – Gelişmiş cihaz uyumluluk yapılandırmaları. Üst düzey öneriler, Microsoft Entra Koşullu Erişim gibi diğer ürünlerle daha derin tümleştirme gerektiren yapılandırmaları içerir.

Önerilerimiz genellikle platformlar arasında yaygın olarak kullanılan temel yapılandırmalar olarak kabul edilen ayarları minimum uyumluluk düzeyinde yerleştirir ve yatırımınız için güçlü bir getiri sağlar. için daha yüksek düzeylerde listelenen ayarlar, üçüncü taraf ürünlerinin tümleştirilmesini gerektiren ayarlar gibi daha karmaşıklık içerebilir. Tüm aralık önerilerini gözden geçirmeyi ve kendi dağıtım planınızı kuruluşunuzun gereksinimlerine ve beklentilerine uyacak şekilde ayarlamaya hazır olduğunuzdan emin olun.

Aşağıdaki makaleler, Intune ilkelerinin yerel olarak desteklediği ayarları anlamanıza yardımcı olabilir:

- Android cihaz yöneticisi

- Android Enterprise

- Android Open-Source Projesi (AOSP)

- iOS

- macOS

- Windows 10/11

Düzey 1 - Minimum cihaz uyumluluğu

✔️ Kiracı genelinde Uyumluluk ilkesi ayarlarını yapılandırma

✔️ Uyumsuzluk cihazları için yanıtları ayarlama (Uyumsuzluğa yönelik eylemler)

✔️ Cihaz uyumluluk ve cihaz yapılandırma ilkelerinin nasıl etkileşime geçtiğini anlama

✔️ Desteklediğiniz platformlar arasında en düşük uyumluluk ayarlarından oluşan temel bir küme kullanın

En düşük cihaz uyumluluk ayarları, uyumluluk ilkelerini kullanmayı planlayan tüm kiracıların anlaması ve kullanmaya hazır olması gereken aşağıdaki konuları içerir:

- Uyumluluk ilkesi ayarları – Intune uyumluluk hizmetinin cihazlarınızla nasıl çalıştığını etkileyen kiracı genelindeki ayarlar.

- Uyumsuzluk eylemleri – Bu yapılandırmalar tüm cihaz uyumluluk ilkeleri için ortaktır.

- Minimum cihaz uyumluluk ilkesi önerileri – Bu kategori, her kiracının kuruluş kaynaklarını güvende tutmaya yardımcı olmak için uygulaması gerektiğine inandığımız platforma özgü cihaz uyumluluk ayarlarını içerir.

Ayrıca, cihaz uyumluluk ilkelerinin ve cihaz yapılandırma ilkelerinin nasıl ilişkili olduğunu ve etkileşime geçtiğini de biliyor olmanız önerilir.

Uyumluluk ilkesi ayarları

Tüm kuruluşların kiracı genelinde uyumluluk ilkesi ayarlarını gözden geçirmesi ve ayarlaması gerekir. Bu ayarlar platforma özgü ilkeleri desteklemenin temelidir. Ayrıca, uyumluluk ilkesini değerlendirmemiş cihazları uyumsuz olarak işaretleyebilir ve bu da kuruluşunuzu güvenlik beklentilerinizi karşılayamayan yeni veya bilinmeyen cihazlardan korumanıza yardımcı olabilir.

- Uyumluluk ilkesi ayarları, kiracı düzeyinde yaptığınız ve ardından tüm cihazlara uygulanan birkaç yapılandırmadır. Kiracınız için Intune uyumluluk hizmetinin nasıl çalıştığını belirler.

- Bu ayarlar doğrudan Microsoft Intune yönetim merkezinde yapılandırılır ve belirli platformlar için oluşturduğunuz ve gizli cihaz veya kullanıcı gruplarına dağıttığınız cihaz uyumluluk ilkelerinden farklıdır.

Kiracı düzeyinde Uyumluluk İlkesi Ayarları ve bunların nasıl yapılandırılır hakkında daha fazla bilgi edinmek için bkz . Uyumluluk ilkesi ayarları.

Uyumsuzluk eylemleri

Her cihaz uyumluluk ilkesi, ilkenin uyumluluk gereksinimlerini karşılamayan cihazlara uygulanan bir veya daha fazla zaman sıralı eylem olan uyumsuzluğa yönelik eylemler içerir. Varsayılan olarak, bir cihazı uyumsuz olarak işaretlemek, her ilkeye dahil edilen hemen bir eylemdir.

Eklediğiniz her eylem için, bir cihaz uyumsuz olarak işaretlendikten sonra bu eylem çalıştırılmadan önce ne kadar bekleyeceğinizi tanımlarsınız.

Yapılandırabileceğiniz kullanılabilir eylemler şunlardır, ancak her cihaz platformu için tümü kullanılamaz:

- Cihazı uyumlu değil olarak işaretle (tüm ilkeler için varsayılan eylem)

- Son kullanıcıya anında iletme bildirimi gönderme

- Son kullanıcıya e-posta gönderme

- Uyumsuz cihazı uzaktan kilitleme

- Uyumsuz cihazı devre dışı bırakma

İlke yöneticileri her eylem için kullanılabilir seçenekleri anlamalı ve bunları gerektiren bir ilke dağıtmadan önce destekleyici yapılandırmaları tamamlamalıdır. Örneğin, e-posta gönder eylemini ekleyebilmeniz için önce göndermek isteyebileceğiniz iletileri içeren bir veya daha fazla e-posta şablonu oluşturmanız gerekir. Bu tür bir e-posta, kullanıcının cihazını uyumlu hale getirmesine yardımcı olacak kaynaklar içerebilir. Daha sonra, bir ilke için e-posta eylemi tanımlarken, belirli bir eylemle kullanmak üzere şablonlarınızdan birini seçebilirsiniz.

Varsayılan olmayan her eylem bir ilkeye birden çok kez ve her biri ayrı bir yapılandırmayla eklenebildiği için, eylemlerin nasıl uygulanacağını özelleştirebilirsiniz.

Örneğin, birkaç ilgili eylemi sırayla gerçekleşecek şekilde yapılandırabilirsiniz. İlk olarak, uyumsuz olduğunuzda Intune'un cihazın kullanıcısına ve belki de bir yöneticiye bir e-posta göndermesini isteyebilirsiniz. Birkaç gün sonra, ikinci bir eylem cihazı düzeltmek için son tarihle ilgili ayrıntıları içeren farklı bir e-posta anımsatıcısı gönderebilir. Ayrıca, devre dışı bırakmanız gerekebilecek cihazlar listesine bir cihaz eklemek için son eylemi yapılandırabilirsiniz. Bu eylem yalnızca bir cihaz aşırı süre uyumsuz kalmaya devam ettikten sonra çalışacak şekilde ayarlanmıştır.

Uyumluluk ilkesi bir cihazı uyumsuz olarak işaretleyebilse de, uyumsuz cihazları nasıl düzeltebileceğinize ilişkin bir plana da ihtiyacınız vardır. Bu plan, bir cihaza güncelleştirme veya yapılandırma yapılmasını istemek için uyumsuz cihaz durumunu kullanan yöneticileri içerebilir. Cihaz kullanıcılarına genel rehberlik sağlamak için uyumsuzluk için son kullanıcıya e-posta gönder eylemini, cihaz uyumluluk sorununu çözmeye yönelik yararlı ipuçları veya kişiler içerecek şekilde yapılandırabilirsiniz.

Daha fazla bilgi edinmek için bkz. Uyumsuzluk eylemleri.

Cihaz uyumluluk ve cihaz yapılandırma ilkelerinin nasıl etkileşime geçtiğini anlama

Uyumluluk ilkesi önerilerine düzeylere göre girmeden önce, uyumluluk ilkeleriyle cihaz yapılandırma ilkeleri arasındaki yakın ilişkiyi anlamak önemlidir. Bu etkileşimlerin farkındalığıyla, her iki özellik alanı için de başarılı ilkeler planlayabilir ve dağıtabilirsiniz.

- Cihaz yapılandırma ilkeleri, cihazları belirli yapılandırmaları kullanacak şekilde yapılandırılır. Bu ayarlar, cihazın tüm yönleri arasında değişebilir.

- Cihaz uyumluluk ilkeleri, güvenlikle ilgili cihaz yapılandırmalarının bir alt kümesine odaklanır.

Uyumluluk ilkelerini alan cihazlar, olası eylemler için Intune'a döndürülen sonuçlarla uyumluluk ilkesi yapılandırmalarına göre değerlendirilir. Parola gereksinimleri gibi bazı uyumluluk yapılandırmaları, cihaz yapılandırmaları daha yumuşak olsa bile cihazda zorlamaya neden olur.

Bir cihaz farklı veya benzer ilke türleri için çakışan yapılandırmalar aldığında çakışmalar oluşabilir. Bu senaryoya hazırlanmaya yardımcı olmak için bkz . Çakışan uyumluluk ve cihaz yapılandırma ilkeleri

Yapılandırma çakışmalarını tanımlamaya yardımcı olmak için cihaz yapılandırması ve cihaz uyumluluk ekipleri arasında planlı yapılandırmaları eşitlemeyi göz önünde bulundurun. İlke çakışmalarını önlemeye veya beklediğiniz yapılandırma veya kaynak erişimi olmadan bir cihazdan ayrılmaya yardımcı olabileceğinden, iki ilke türünün hedeflenen cihazlar için aynı yapılandırmayı kabul etmesini sağlayın.

En düşük uyumluluk ayarları

Kiracı genelinde uyumluluk ilkesi ayarlarını oluşturduktan ve uyumsuz cihazlar için eylemler için iletişim veya kurallar oluşturduktan sonra, büyük olasılıkla cihaz veya kullanıcı grupları için cihaz uyumluluk ilkeleri oluşturmaya ve dağıtmaya hazırsınız demektir.

Her platform için hangi uyumluluk ayarlarının kullanılabilir olduğunu ve kullanımlarıyla ilgili diğer ayrıntıları belirlemek için Microsoft Intune yönetim merkezindeki platforma özgü ilkeleri gözden geçirin. İlkeleri yapılandırmak için bkz. Uyumluluk ilkesi oluşturma.

En düşük cihaz uyumluluk ilkelerinizde aşağıdaki ayarları kullanmanızı öneririz:

| Minimum cihaz uyumluluk kategorileri ve örnekleri | Bilgi |

|---|---|

|

Virüsten Koruma, Casus Yazılımdan Koruma ve Kötü Amaçlı Yazılımdan KorumaWindows: Cihazları Windows Güvenlik Merkezi'ne kaydolan çözümlerin açık ve izlemesi için değerlendirin: - Virüsten Koruma - Casus yazılımdan koruma - Microsoft Defender Kötü Amaçlı Yazılımdan Koruma Diğer platformlar: Windows dışındaki platformlar için uyumluluk ilkeleri bu çözümler için değerlendirme içermez. |

Virüsten Koruma, Casus Yazılımdan Koruma ve Kötü Amaçlı Yazılımdan Koruma çözümleri için etkin çözümler önemlidir.

Windows uyumluluk ilkesi, etkin olduklarında ve bir cihazda Windows Güvenlik Merkezi'ne kaydolduğunda bu çözümlerin durumunu değerlendirebilir. Intune uyumluluk ilkeleri etkin varlıklarını değerlendirme seçenekleri olmasa da Windows dışı platformlar virüsten koruma, casus yazılımdan koruma ve kötü amaçlı yazılımdan koruma için çözümler çalıştırmaya devam etmelidir. |

|

İşletim Sistemi sürümleri Tüm cihazlar: İşletim sistemi sürümleri için şu ayarları ve değerleri değerlendirin: - En yüksek işletim sistemi - En düşük işletim sistemi - Alt ve Ana derleme sürümleri - İşletim sistemi düzeltme eki düzeyleri |

Cihaz işletim sistemlerinin güncel ve güvenli olduğundan emin olmak için izin verilen en düşük işletim sistemi sürümünü veya derlemeyi ve önemli düzeltme eki düzeylerini tanımlayan kullanılabilir ayarları kullanın.

En yüksek işletim sistemi ayarları, yeni ancak test edilmemiş sonuçların ve bilinmeyen risklere neden olabilecek beta veya geliştirici işletim sistemi derlemelerinin belirlenmesine yardımcı olabilir. Linux, Ubuntu gibi Linux dağıtım türünü tanımlama seçeneğini destekler. Windows desteklenen derleme aralıklarını ayarlamak için başka bir ayarı destekler. |

|

Parola yapılandırmaları Tüm cihazlar: - Etkin olmayan bir süre sonra ekranı kilitleyen ve kilidini açmak için parola veya PIN gerektiren ayarları zorunlu kılın. - Harf, sayı ve simge birleşimlerini kullanan karmaşık parolalar gerektirir. - Cihazların kilidini açmak için parola veya Pin iste. - En düşük parola uzunluğu için gereksinimleri ayarlayın. |

Parola yapısı ve uzunluğu için cihazları değerlendirmek ve parolaları olmayan veya basit parolalar kullanan cihazları tanımlamak için uyumluluğu kullanın. Bu ayarlar cihaza erişimi korumaya yardımcı olabilir.

Parolanın yeniden kullanılması veya parolanın değiştirilmesi gerekmeden önce geçmesi gereken süre gibi diğer seçenekler, gelişmiş uyumluluk düzeyine açıkça dahil edilir. |

Düzey 2 - Gelişmiş cihaz uyumluluk ayarları

✔️ Desteklenen platform türleri için gelişmiş cihaz yapılandırma ilkelerini kullanma

Gelişmiş uyumluluk ayarları

Gelişmiş düzey uyumluluk ayarları desteği, en düşük önerilerde bulunan ayarlara kıyasla platforma göre büyük ölçüde farklılık gösterir. Bazı platformlar, ilgili platformlar tarafından desteklenen ayarları desteklemeyebilir. Örneğin, Android AOSP'de sistem düzeyinde dosya ve önyükleme korumaları için uyumluluğu yapılandırmak üzere Android Kurumsal platformları için mevcut seçenekler yoktur.

Her platform için hangi uyumluluk ayarlarının kullanılabilir olduğunu ve kullanımlarıyla ilgili diğer ayrıntıları belirlemek için Microsoft Intune yönetim merkezindeki platforma özgü ilkeleri gözden geçirin. İlkeleri yapılandırmak için bkz. Uyumluluk ilkesi oluşturma.

Gelişmiş cihaz uyumluluk ilkelerinizde aşağıdaki ayarları kullanmanızı öneririz:

| Gelişmiş cihaz uyumluluk kategorileri ve örnekleri | Bilgi |

|---|---|

|

Uygulama Android Kurumsal: - Bilinmeyen kaynaklardan gelen uygulamaları engelleme - Şirket Portalı uygulama çalışma zamanı bütünlüğü - Uygulamalar için kaynak konumları yönetme - Google Play hizmetleri - Kanıtlama ve değerlendirme için SafteyNet seçenekleri iOS/iPadOS - Kısıtlı uygulamalar macOS: - Belirli konumlardan uygulamalara izin verme - Bilinmeyen kaynaklardan gelen uygulamaları engelleme - Güvenlik duvarı ayarları Windows: - Bilinmeyen kaynaklardan gelen uygulamaları engelleme - Güvenlik duvarı ayarları |

Çeşitli uygulamalar için gereksinimleri yapılandırın.

Android için Google Play, SafteyNet gibi uygulamaların kullanımını ve çalışmasını ve Şirket Portalı uygulama çalışma zamanı bütünlüğünün değerlendirilmesini yönetin. Tüm platformlar için desteklendiğinde uygulamaların nereden yükleneceğini ve kuruluşunuzun kaynaklarına erişen cihazlarda hangi uygulamalara izin verilmemesi gerektiğini yönetin. macOS ve Windows için, uyumluluk ayarları etkin ve yapılandırılmış bir Güvenlik Duvarı gerektirmeyi destekler. |

|

Şifreleme Android Kurumsal: - Veri depolamasının şifrelenmesini isteAndroid AOSP: - Veridepolamanın şifrelenmesini gerektir macOS: - Veri depolamanın şifrelenmesini gerektirLinux: - Veri depolamanın şifrelenmesini gerektirWindows: - Veri depolamanın şifrelenmesini gerektir - BitLocker |

Veri depolamanın şifrelenmesini gerektiren uyumluluk ayarları ekleyin. Windows, BitLocker kullanımını gerektirmeyi de destekler. |

|

Parola yapılandırmaları Android Kurumsal: - Parola süre sonu veiOS/iPadOS'yi yeniden kullanma : - Parola süre sonu vemacOS'yi yeniden kullanma : - Parola süre sonu veYeniden Kullanma Windows: - Parola süre sonu ve yeniden kullanma |

Parolaların düzenli aralıklarla döndürülmesini ve parolaların sık sık yeniden kullanılamamasını sağlamak için parola uyumluluk ayarları ekleyin. |

|

Sistem düzeyinde dosya ve önyükleme koruması Android AOSP: - Rooted devices Android Enterprise: - Cihazda USB hata ayıklamasını engelleme - Rooted devices iOS/iPadOS - Jailbreak uygulanmış cihazlar macOS: - Sistem bütünlüğü koruması gerektir Windows: - Kod bütünlüğünü gerektir - Cihazda Güvenli Önyüklemenin etkinleştirilmesini gerektir - Güvenilir Platform Modülü (TPM) |

Cihazları sistem düzeyi veya çekirdek düzeyi riskleri için değerlendiren platforma özgü seçenekleri yapılandırın. |

Düzey 3 - Gelişmiş cihaz uyumluluk yapılandırmaları

✔️ Mobil Tehdit Savunması iş ortaklarından cihaz uyumluluk ilkelerinize veri ekleme

✔️ Üçüncü taraf uyumluluk iş ortağını Intune ile tümleştirme

✔️ Windows ve Linux için özel uyumluluk ayarlarını tanımlama

✔️ Kuruluşunuzun kaynaklarına erişimin geçişini sağlamak için Koşullu Erişim ile uyumluluk verilerini kullanma

✔️ Desteklenen platform türleri için gelişmiş cihaz yapılandırma ilkelerini kullanma

Sağlam cihaz uyumluluk ilkeleri uygulandığında, aşağıdakiler de dahil olmak üzere yalnızca cihaz uyumluluk ilkelerindeki ayarları yapılandırmanın ötesine geçebilecek daha gelişmiş uyumluluk seçenekleri uygulayabilirsiniz:

Mobil Tehdit Savunması iş ortaklarından gelen verileri cihaz uyumluluk ilkelerinizin bir parçası olarak ve Koşullu Erişim ilkelerinizde kullanma.

Hangi cihazların e-postaya, diğer bulut hizmetlerine veya şirket içi kaynaklara erişmesine izin verilip verilmediği konusunda yardımcı olmak için cihaz uyumluluk durumunu Koşullu Erişim ile tümleştirme.

Üçüncü taraf uyumluluk iş ortaklarının uyumluluk verilerini de içerir. Böyle bir yapılandırmayla, bu cihazlardan gelen uyumluluk verileri koşullu erişim ilkelerinizle birlikte kullanılabilir.

Intune uyumluluk ilkesi kullanıcı arabirimi aracılığıyla yerel olarak kullanılamaan özel uyumluluk ayarları tanımlayarak yerleşik cihaz uyumluluk ilkelerini genişletme.

Mobile Threat Defense iş ortağından verileri tümleştirme

Mobil Tehdit Savunması (MTD) çözümü, çeşitli siber tehditlerden korumalarına yardımcı olan mobil cihazlara yönelik bir yazılımdır. Mobil cihazları koruyarak kuruluşunuzun ve kaynaklarınızın korunmasına yardımcı olursunuz. Tümleştirildiğinde MTD çözümleri, cihaz uyumluluk ilkeleriniz için Intune'a ek bir bilgi kaynağı sağlar. Bu bilgiler, Intune ile kullanabileceğiniz Koşullu Erişim kuralları tarafından da kullanılabilir.

Intune tümleştirildiğinde, kayıtlı cihazlarla MTD çözümlerinin kullanımını destekler ve MTD çözümü tarafından desteklendiğinde , Microsoft Intune korumalı uygulamaları ve uygulama koruma ilkelerini kullanarak kaydı kaldırılmış cihazlar.

Intune tarafından desteklenen ve kullandığınız tüm platformlarda kuruluşunuzun ihtiyaç duyduğu özellikleri destekleyen bir MTD iş ortağı kullandığınızdan emin olun.

Örneğin, Uç Nokta için Microsoft Defender , Android, iOS/iPadOS ve Windows platformlarıyla kullanılabilen bir Mobil Tehdit Savunması çözümüdür. Diğer çözümler, genellikle Android ve iOS/iPadOS'yi destekler. Desteklenen MTD iş ortaklarının listesini görüntülemek için bkz. Mobile Threat Defense iş ortakları.

Intune ile Mobile Threat Defense yazılımını kullanma hakkında daha fazla bilgi edinmek için Intune ile Mobile Threat Defense tümleştirmesi ile başlayın.

Üçüncü taraf uyumluluk iş ortaklarının verilerini kullanma

Intune, iş ortağının bir cihaz grubu için mobil cihaz yönetimi (MDM) yetkilisi olarak görev yaptığı üçüncü taraf uyumluluk iş ortaklarının kullanımını destekler. Desteklenen bir uyumluluk iş ortağı kullandığınızda, çözümün yönettiği cihazlar için cihaz uyumluluğunu yapılandırmak için bu iş ortağını kullanırsınız. Ayrıca, uyumluluk sonuçlarını Intune'a geçirmek için bu iş ortağı çözümünü yapılandırabilirsiniz. Bu çözüm, bu verileri Intune'dan gelen uyumluluk verileriyle birlikte Microsoft Entra Id'de depolar. Üçüncü taraf uyumluluk verileri daha sonra cihaz uyumluluk ilkelerini değerlendirirken Intune tarafından ve Koşullu Erişim ilkeleri tarafından kullanılabilir.

Bazı ortamlarda Intune, varsayılan olarak Android, iOS/iPadOS ve Windows platformları için kayıtlı bir uyumluluk iş ortağı olduğundan, kullanmanız gereken tek MDM yetkilisi olarak görev alabilir. Diğer platformlar, macOS cihazlar için Jamf Pro kullanımı gibi diğer uyumluluk iş ortaklarının bir cihaz MDM yetkilisi olarak görev yapmalarını gerektirir.

Ortamınızda üçüncü taraf bir cihaz uyumluluk iş ortağı kullanıyorsanız, bunların Intune ile desteklendiğine emin olun. Destek eklemek için, Microsoft Intune yönetim merkezinden iş ortağı için bir bağlantı yapılandırıp tümleştirmeyi tamamlamak için bu iş ortağı belgelerini izleyin.

Bu konu hakkında daha fazla bilgi için bkz. Intune'da üçüncü taraf cihaz uyumluluk iş ortaklarını destekleme.

Özel uyumluluk ayarlarını kullanma

Yönetilen Linux ve Windows cihazları için özel uyumluluk ayarlarını yapılandırarak Intune'un yerleşik cihaz uyumluluk seçeneklerini genişletebilirsiniz.

Özel ayarlar, Intune'un bu ayarları eklemesini beklemek zorunda kalmadan bir cihazda kullanılabilen ayarlara göre uyumluluğu temel alma esnekliği sağlar.

Özel uyumluluk kullanmak için bir yapılandırmanız gerekir. Uyumluluk için kullanılacak cihazdaki değerleri tanımlayan JSON dosyası ve JSON'dan ayarları değerlendirmek için cihazda çalışan bir bulma betiği.

Önkoşullar, desteklenen platformlar ve özel uyumluluk için gereken JSON ve betik yapılandırmaları hakkında daha fazla bilgi edinmek için bkz. [Microsoft Intune ile Linux ve Windows cihazları için özel uyumluluk ilkelerini ve ayarlarını kullanma](.. / protect/compliance-use-custom-settings.md).

Koşullu Erişim ile uyumluluğu tümleştirme

Koşullu Erişim, cihazları korumaya yardımcı olmak için Intune ile birlikte çalışan bir Microsoft Entra özelliğidir. Microsoft Entra'ya kaydolan cihazlarda Koşullu Erişim ilkeleri, kullanıcılar ve cihazlar için erişim kararlarını zorunlu kılmak için Intune'daki cihaz ve uyumluluk ayrıntılarını kullanabilir.

Koşullu Erişim ilkesini aşağıdakilerle birleştirin:

- Cihaz uyumluluk ilkeleri , cihazın kuruluşunuzun kaynaklarına erişmek için kullanılabilmesi için önce cihazın uyumlu olarak işaretlenmesini gerektirebilir. Koşullu Erişim ilkeleri korumak istediğiniz uygulama hizmetlerini, uygulamalara veya hizmetlere erişilebileceği koşulları ve ilkenin uygulanacağı kullanıcıları belirtir.

- Uygulama koruma ilkeleri , Exchange veya diğer Microsoft 365 hizmetleri gibi çevrimiçi kaynaklarınıza yalnızca Intune uygulama koruma ilkelerini destekleyen istemci uygulamalarının erişebilmesini sağlayan bir güvenlik katmanı ekleyebilir.

Koşullu Erişim, cihazları güvenli tutmanıza yardımcı olmak için aşağıdakilerle de çalışır:

- Uç Nokta için Microsoft Defender ve üçüncü taraf MTD uygulamaları

- Cihaz uyumluluğu iş ortağı uygulamaları

- Microsoft Tunnel

Daha fazla bilgi edinmek için bkz. Koşullu Erişim ve Intune hakkında bilgi edinin.

Gelişmiş uyumluluk ayarları

Her platform için hangi uyumluluk ayarlarının kullanılabilir olduğunu ve kullanımlarıyla ilgili diğer ayrıntıları belirlemek için Microsoft Intune yönetim merkezindeki platforma özgü ilkeleri gözden geçirin. İlkeleri yapılandırmak için bkz. Uyumluluk ilkesi oluşturma.

İlkeleri yapılandırmak için bkz. Uyumluluk ilkesi oluşturma.

Gelişmiş cihaz uyumluluk ilkelerinizde aşağıdaki ayarları kullanmanızı öneririz:

| Gelişmiş cihaz uyumluluk kategorileri ve örnekleri | Bilgi |

|---|---|

|

Çalışma zamanı savunmaları Android Kurumsal: - Cihazın Cihaz Tehdit Düzeyinde veya altında olmasını gerektir - Cihazın iOS/iPadOS makine risk puanında veya altında olmasını gerektir: - Cihazın Cihaz Tehdit Düzeyinde veya altında olmasını iste - Cihazın makine risk puanında veya altında olmasını isteWindows: - Cihazın makine risk puanında veya altında olmasını gerektir: - Cihazın makine risk puanında veya altında olmasını gerektir |

Intune'ı bir Mobile Threat Defense iş ortağıyla tümleştirdiğinizde, uyumluluk ilkelerinizde ölçüt olarak bu iş ortaklarının cihaz tehdit düzeyi değerlendirmelerini kullanabilirsiniz.

Uç Nokta için Microsoft Defender'ı Intune ile tümleştirdiğinizde, uyumluluk denetimi olarak Defender'ın risk puanını kullanabilirsiniz. |

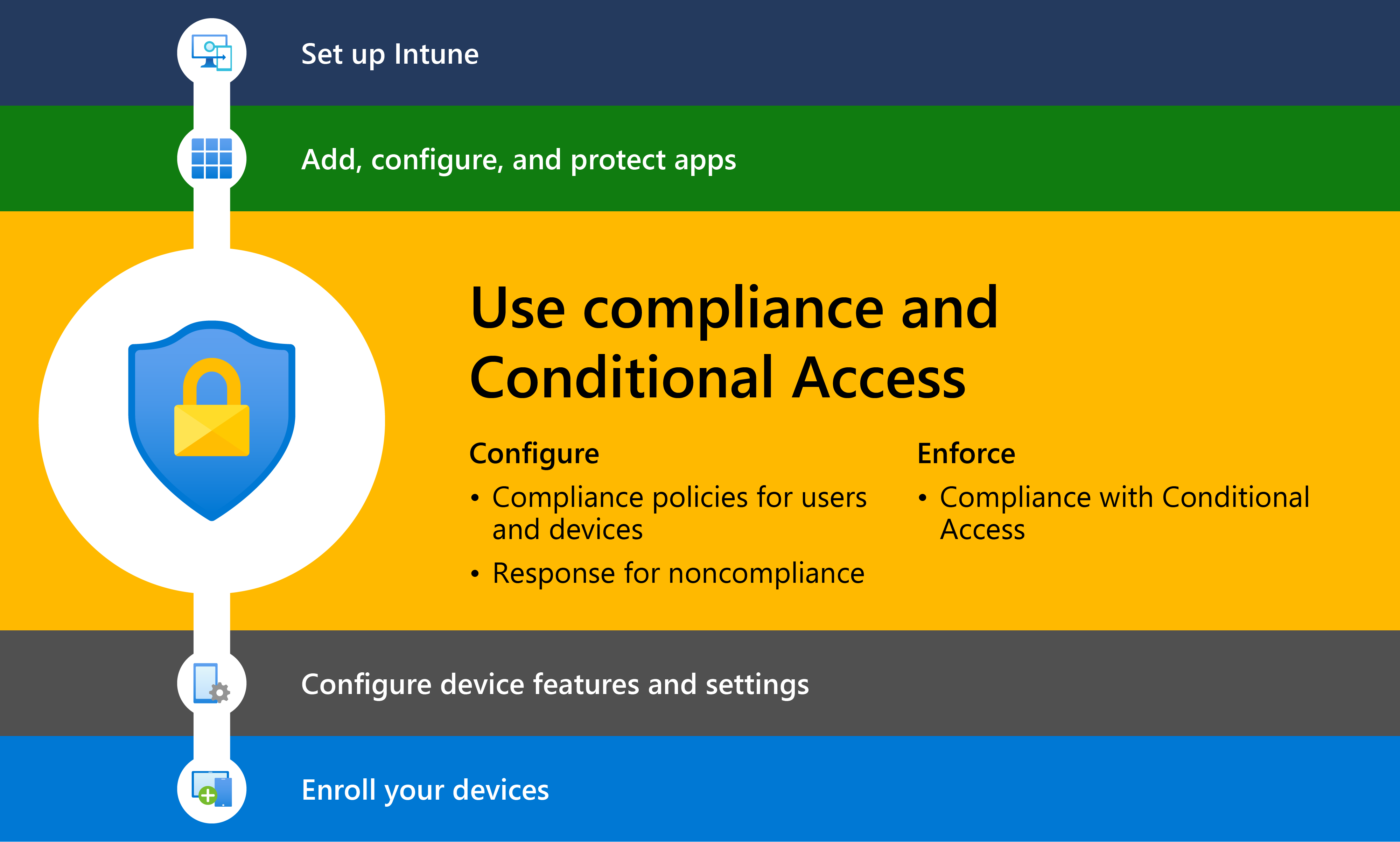

Önerilen en düşük temel ilkeleri izleyin

- Microsoft Intune'u ayarlama

- Uygulama ekleme, yapılandırma ve koruma

- 🡺 Uyumluluk ilkeleri planı (Buradasınız)

- Cihaz özelliklerini yapılandırma

- Cihazları kaydetme