Microsoft Intune'da kullanıcı ve grup kimliklerini yönetme

Kullanıcı kimliklerini yönetmek ve korumak, uç nokta yönetim stratejilerinin ve çözümlerinin önemli bir parçasıdır. Kimlik yönetimi, kuruluş kaynaklarınıza erişen kullanıcı hesaplarını ve grupları içerir.

Yöneticilerin hesap üyeliğini yönetmesi, kaynaklara erişimi yetkilendirmesi ve kimlik doğrulamasından geçirmesi, kullanıcı kimliklerini etkileyen ayarları yönetmesi ve kimlikleri kötü amaçlı amaçlardan korumak & güvenliğini sağlamaları gerekir.

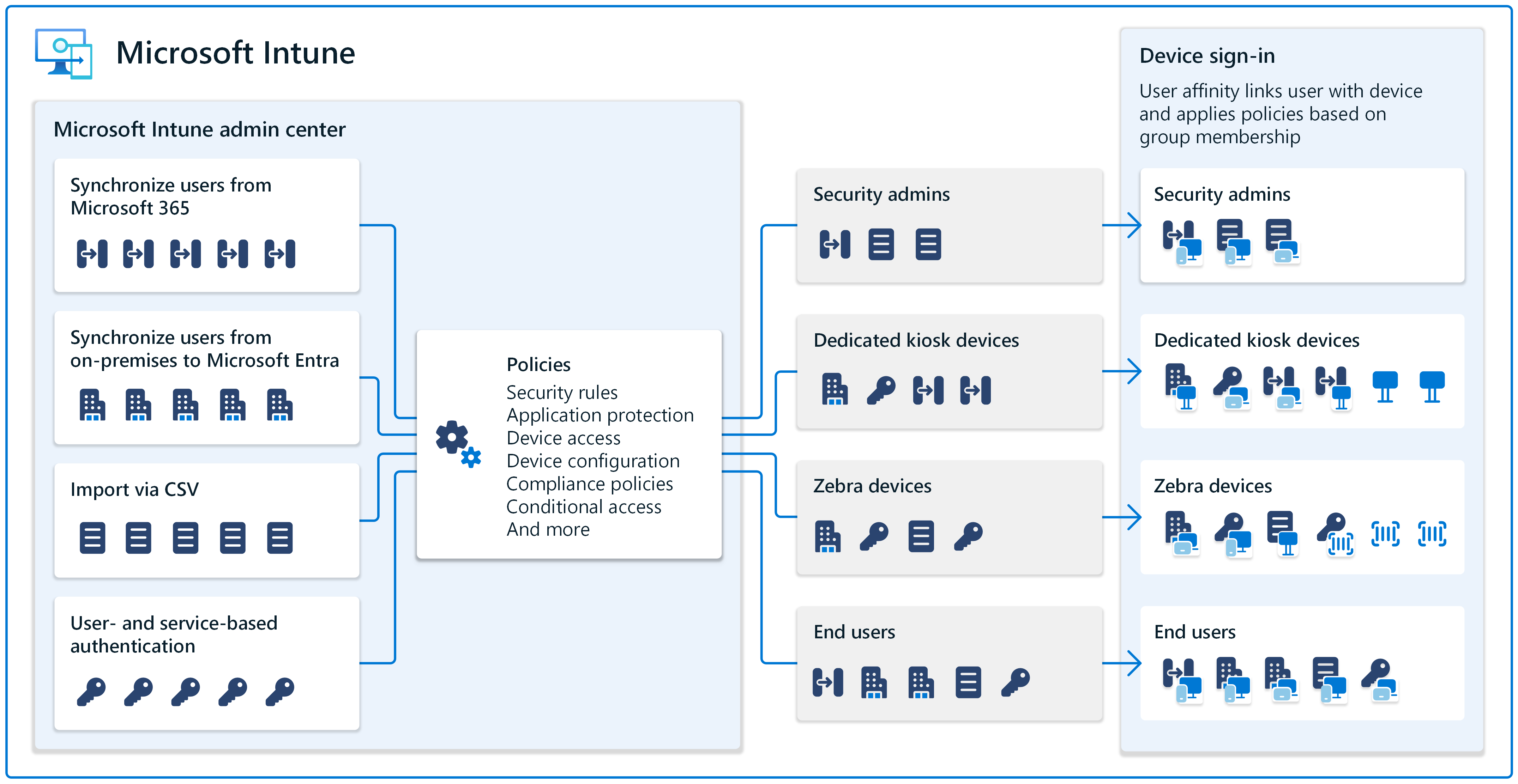

Microsoft Intune tüm bu görevleri ve daha fazlasını yapabilir. Intune, güvenlik ve kimlik doğrulama ilkeleri dahil olmak üzere ilke aracılığıyla kullanıcı kimliklerini yönetebilen bulut tabanlı bir hizmettir. Intune ve avantajları hakkında daha fazla bilgi için Bkz. Microsoft Intune nedir?.

Hizmet açısından bakıldığında, Intune kimlik depolama ve izinler için Microsoft Entra Id kullanır. Microsoft Intune yönetim merkezini kullanarak bu görevleri uç nokta yönetimi için tasarlanmış merkezi bir konumda yönetebilirsiniz.

Bu makalede kimliklerinizi yönetirken dikkate almanız gereken kavramlar ve özellikler ele alınmaktadır.

Mevcut kullanıcılarınızı ve gruplarınızı kullanma

Uç noktaları yönetmenin büyük bir bölümü, kullanıcıları ve grupları yönetmektir. Mevcut kullanıcılarınız ve gruplarınız varsa veya yeni kullanıcılar ve gruplar oluşturacaksanız, Intune yardımcı olabilir.

Şirket içi ortamlarda kullanıcı hesapları ve grupları şirket içi Active Directory'de oluşturulur ve yönetilir. Bu kullanıcıları ve grupları, etki alanındaki herhangi bir etki alanı denetleyicisini kullanarak güncelleştirebilirsiniz.

Intune'da da benzer bir kavramdır.

Intune yönetim merkezi, kullanıcıları ve grupları yönetmek için merkezi bir konum içerir. Yönetim merkezi web tabanlıdır ve İnternet bağlantısı olan herhangi bir cihazdan erişilebilir. Yöneticilerin intune yönetici hesabıyla yönetim merkezinde oturum açması yeterlidir.

Önemli bir karar, kullanıcı hesaplarının ve gruplarının Intune'a nasıl alındığını belirlemektir. Seçenekleriniz:

Şu anda Microsoft 365 kullanıyorsanız ve kullanıcılarınız ve gruplarınız Microsoft 365 yönetim merkezindeyse, bu kullanıcılar ve gruplar Intune yönetim merkezinde de kullanılabilir.

Microsoft Entra Id ve Intune, kuruluşunuz olan Contoso veya Microsoft gibi bir "kiracı" kullanır. Birden çok kiracınız varsa, mevcut kullanıcılarınız ve gruplarınız ile aynı Microsoft 365 kiracısında Intune yönetim merkezinde oturum açın. Kullanıcılarınız ve gruplarınız otomatik olarak gösterilir ve kullanılabilir.

Kiracının ne olduğu hakkında daha fazla bilgi için Hızlı Başlangıç: Kiracı ayarlama bölümüne gidin.

Şu anda şirket içi Active Directory kullanıyorsanız, şirket içi AD hesaplarınızı Microsoft Entra Id ile eşitlemek için Microsoft Entra Connect'i kullanabilirsiniz. Bu hesaplar Microsoft Entra Id'de olduğunda Intune yönetim merkezinde de kullanılabilir.

Daha ayrıntılı bilgi için Bkz. Microsoft Entra Connect Sync nedir?.

Ayrıca bir CSV dosyasındaki mevcut kullanıcıları ve grupları Intune yönetim merkezine aktarabilir veya sıfırdan kullanıcı ve grupları oluşturabilirsiniz. Grupları eklerken, kullanıcıları ve cihazları bu gruplara ekleyerek bunları konuma, departmana, donanıma ve daha fazlasına göre düzenleyebilirsiniz.

Intune'da grup yönetimi hakkında daha fazla bilgi için Kullanıcıları ve cihazları düzenlemek için Grup ekleme bölümüne gidin.

Varsayılan olarak, Intune otomatik olarak Tüm kullanıcılar ve Tüm cihazlar gruplarını oluşturur. Kullanıcılarınız ve gruplarınız Intune için kullanılabilir olduğunda, ilkelerinizi bu kullanıcılara ve gruplara atayabilirsiniz.

Makine hesaplarından taşıma

Windows 10/11 cihazı gibi bir Windows uç noktası şirket içi Active Directory (AD) etki alanına katıldığında, otomatik olarak bir bilgisayar hesabı oluşturulur. Bilgisayar/makine hesabı şirket içi programların, hizmetlerin ve uygulamaların kimliğini doğrulamak için kullanılabilir.

Bu makine hesapları şirket içi ortamda yereldir ve Microsoft Entra Id'ye katılmış cihazlarda kullanılamaz. Bu durumda şirket içi programlarda, hizmetlerde ve uygulamalarda kimlik doğrulaması yapmak için kullanıcı tabanlı kimlik doğrulamasına geçmeniz gerekir.

Daha fazla bilgi ve rehberlik için Bulutta yerel uç noktalarla ilgili bilinen sorunlar ve sınırlamalar bölümüne gidin.

Roller ve izinler erişimi denetler

Farklı yönetici görevleri türü için Intune rol tabanlı erişim denetimi (RBAC) kullanır. Atadığınız roller, bir yöneticinin Intune yönetim merkezinde erişebileceği kaynakları ve bu kaynaklarla neler yapabileceğini belirler. Application Manager, İlke ve Profil Yöneticisi gibi uç nokta yönetimine odaklanan bazı yerleşik roller vardır.

Intune, Microsoft Entra Id kullandığından, Intune Hizmet Yöneticisi gibi yerleşik Microsoft Entra rollerine de erişebilirsiniz.

Her rolün gerektiğinde kendi oluşturma, okuma, güncelleştirme veya silme izinleri vardır. Yöneticilerinizin belirli bir izne ihtiyacı varsa özel roller de oluşturabilirsiniz. Yönetici türündeki kullanıcıları ve grupları eklediğinizde veya oluşturduğunuzda, bu hesapları farklı rollere atayabilirsiniz. Intune yönetim merkezinde bu bilgiler merkezi bir konumda bulunur ve kolayca güncelleştirilebilir.

Daha fazla bilgi için Microsoft Intune ile rol tabanlı erişim denetimi (RBAC) bölümüne gidin

Cihazlar kaydedildiğinde kullanıcı benzitesi oluşturma

Kullanıcılar cihazlarında ilk kez oturum açarken, cihaz bu kullanıcıyla ilişkilendirildi. Bu özelliğe kullanıcı benzinim adı verilir.

Kullanıcı kimliğine atanan veya dağıtılan tüm ilkeler, kullanıcıyla birlikte tüm cihazlarına gider. Bir kullanıcı cihazla ilişkilendirildiğinde e-posta hesaplarına, dosyalarına, uygulamalarına ve daha fazlasına erişebilir.

Bir kullanıcıyı bir cihazla ilişkilendirmediğinizde, cihaz kullanıcısız olarak kabul edilir. Bu senaryo, belirli bir göreve ayrılmış bilgi noktası cihazları ve birden çok kullanıcıyla paylaşılan cihazlar için yaygındır.

Intune'da Android, iOS/iPadOS, macOS ve Windows'da her iki senaryo için ilkeler oluşturabilirsiniz. Bu cihazları yönetmeye hazırlanırken cihazın amaçlanan amacını bildiğinizden emin olun. Bu bilgiler, cihazlar kaydedilirken karar verme sürecinde yardımcı olur.

Daha ayrıntılı bilgi için platformlarınızın kayıt kılavuzlarına gidin:

- Dağıtım kılavuzu: Android cihazlarını Microsoft Intune'a kaydetme

- Dağıtım kılavuzu: iOS ve iPadOS cihazlarını Microsoft Intune'a kaydetme

- Dağıtım kılavuzu: MacOS cihazlarını Microsoft Intune'a kaydetme

- Dağıtım kılavuzu: Windows cihazlarını Microsoft Intune'a kaydetme

Kullanıcılara ve gruplara ilke atama

Şirket içinde, etki alanı hesapları ve yerel hesaplarla çalışırsınız ve ardından bu hesaplara yerel, site, etki alanı veya OU düzeyinde (LSDOU) grup ilkeleri ve izinleri dağıtırsınız. OU ilkesi bir etki alanı ilkesinin üzerine yazar, etki alanı ilkesi site ilkesinin üzerine yazar vb.

Intune bulut tabanlıdır. Intune'da oluşturulan ilkeler cihaz özelliklerini, güvenlik kurallarını ve daha fazlasını denetleen ayarları içerir. Bu ilkeler kullanıcılarınıza ve gruplarınıza atanır. LSDOU gibi geleneksel bir hiyerarşi yoktur.

Intune'daki ayarlar kataloğu, iOS/iPadOS, macOS ve Windows cihazlarını yönetmek için binlerce ayar içerir. Şu anda şirket içi Grup İlkesi Nesneleri (GPO'lar) kullanıyorsanız, ayarlar kataloğunu kullanmak bulut tabanlı ilkelere doğal bir geçiştir.

Intune'daki ilkeler hakkında daha fazla bilgi için şuraya gidin:

- Windows, iOS/iPadOS ve macOS cihazlarında ayarları yapılandırmak için ayarlar kataloğunu kullanma

- Microsoft Intune'da cihaz ilkeleri ve profilleriyle ilgili sık sorulan sorular ve yanıtlar

Kullanıcı kimliklerinizin güvenliğini sağlama

Kullanıcı ve grup hesaplarınız kuruluş kaynaklarına erişer. Bu kimlikleri güvenli tutmanız ve kimliklere kötü amaçlı erişimi engellemeniz gerekir. Dikkat edilmesi gereken bazı noktalar şunlardır:

İş İçin Windows Hello , kullanıcı adı ve parolayla oturum açmanın yerini alır ve parolasız bir stratejinin parçasıdır.

Parolalar bir cihaza girilir ve ardından ağ üzerinden sunucuya iletilir. Herkes ve her yerde kesişebilir ve kullanılabilirler. Sunucu ihlali depolanan kimlik bilgilerini açığa çıkarabilir.

İş İçin Windows Hello ile kullanıcılar oturum açar ve yüz ve parmak izi tanıma gibi bir PIN veya biyometrik kimlik doğrulaması yapar. Bu bilgiler cihazda yerel olarak depolanır ve dış cihazlara veya sunuculara gönderilmez.

İş İçin Windows Hello ortamınıza dağıtıldığında, Intune'u kullanarak cihazlarınız için İş İçin Windows Hello ilkeleri oluşturabilirsiniz. Bu ilkeler PIN ayarlarını yapılandırarak biyometrik kimlik doğrulamasına izin verebilir, güvenlik anahtarlarını kullanabilir ve daha fazlasını yapabilir.

Daha fazla bilgi için şuraya gidin:

Sertifika tabanlı kimlik doğrulaması da parolasız stratejinin bir parçasıdır. Vpn, Wi-Fi bağlantısı veya e-posta profilleri aracılığıyla uygulama ve kuruluş kaynaklarında kullanıcılarınızın kimliğini doğrulamak için sertifikaları kullanabilirsiniz. Sertifikalarla, kullanıcıların kullanıcı adı ve parola girmesi gerekmez ve bu kaynaklara erişimi kolaylaştırabilir.

Daha fazla bilgi için Microsoft Intune'da kimlik doğrulaması için sertifikaları kullanma bölümüne gidin.

çok faktörlü kimlik doğrulaması (MFA), Microsoft Entra Id ile kullanılabilen bir özelliktir. Kullanıcıların başarıyla kimlik doğrulaması için en az iki farklı doğrulama yöntemi gerekir. Ortamınıza MFA dağıtıldığında, cihazlar Intune'a kaydolduğunda MFA da gerektirebilirsiniz.

Daha fazla bilgi için şuraya gidin:

Sıfır Güven , cihazlar ve uygulamalar da dahil olmak üzere tüm uç noktaları doğrular. Amaç, kuruluş verilerinin kuruluşta tutulmasına yardımcı olmak ve veri sızıntılarının yanlışlıkla veya kötü amaçlı olmasını önlemektir. İş İçin Windows Hello, MFA kullanma ve daha fazlası dahil olmak üzere farklı özellik alanları içerir.

Daha fazla bilgi için bkz. Microsoft Intune ile Sıfır Güven.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin